1. 什么是IDS?

入侵检测IDS(Intrusion Detection System):入侵检测系统,是被动的;通过监视网络或系统资源,寻找违反安全策略的行为或攻击。

IDS入侵检测系统是一种对网络运输进行实时监视,在发现可疑运输时发出警报或者采取主动反应措施的安全设备。他与其他网络安全设备的不同之处便在于,IDS是一种积极主动的安全防护技术,专业上讲就是依照一定的安全策略,对网络、系统的运行状况进行实时监视,尽可能发现各种攻击企图、攻击行为或者攻击结果,以保证网络系统资源的机密性、完整性和可用性。

IPS:

IPS(Intrusion Prevention System):入侵防御系统,是主动的;通过直接嵌入到网络流量中,利用一个网络端口接收外部流量,经过检查确认其中不包含异常活动或可疑内容,再通过另一个端口转发给内部系统(实际是对恶意流量进行清洗)。

原理:

1、IPS拥有众多的过滤器,能够防止各种攻击;IPS检查2-7层,逐一字节进行检查。

2、IPS分类:

#1 基于主机的入侵防护(HIPS):通过在主机/服务器安装软件代理程序,防止网络攻击入侵操作系统以及应用程序。

#2 基于网络的入侵防护(NIPS):通过检测流经的网络流量,对网络系统提供安全防护。

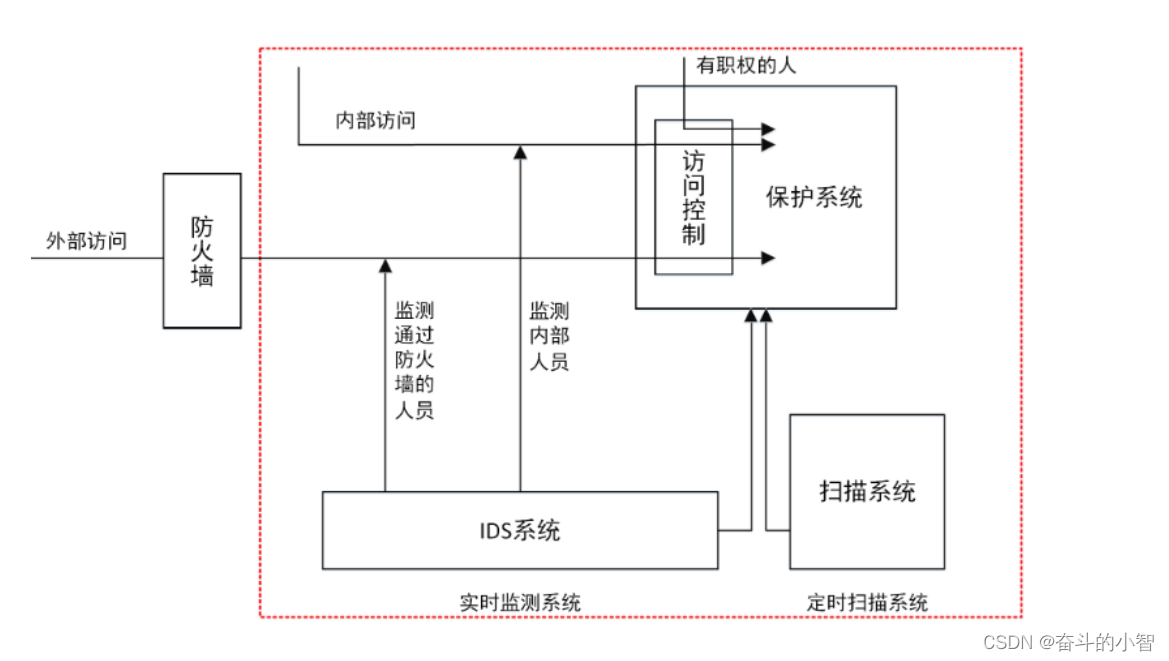

2. IDS和防火墙有什么不同?

- 防火墙是针对黑客攻击的一种被动的防御,旨在保护;IDS则是主动出击寻找潜在的攻击者,发现入侵行为。

- 防火墙是设置在**保护网络(本地网络)和外部网络(主要是Internet)**之间的一道防御系统。

- 防火墙只是防御为主,通过防火墙的数据便不再进行任何操作,IDS则进行实时的检测,发现入侵行为即可做出反应,是对防火墙弱点的修补;

- 防火墙可以允许内部的一些主机被外部访问,IDS则没有这些功能,只是监视和分析用户和系统活动

3. IDS工作原理?

1、IDS分为实时入侵检测和事后入侵检测:

#1 实时入侵检测:在网络连接过程中进行,发现入侵迹象立即断开当前连接,并收集证据和实施数据恢复。

#2 事后入侵检测:由安全人员进行检测。

2、入侵检测分类:

#1 基于网络:通过连接在网络的站点捕获数据包,分析是否具有已知攻击模式。

#2 基于主机:通过分析系统审计数据来发现可疑活动,比如内存和文件的变化;输入数据只要来源于系统日志。

3、入侵检测技术途径:

#1 信息收集:系统日志、目录以及文件的异常改变、程序执行中的异常行为、物理形式的入侵信息。

#2 数据分析:

4. IDS的主要检测方法有哪些详细说明?

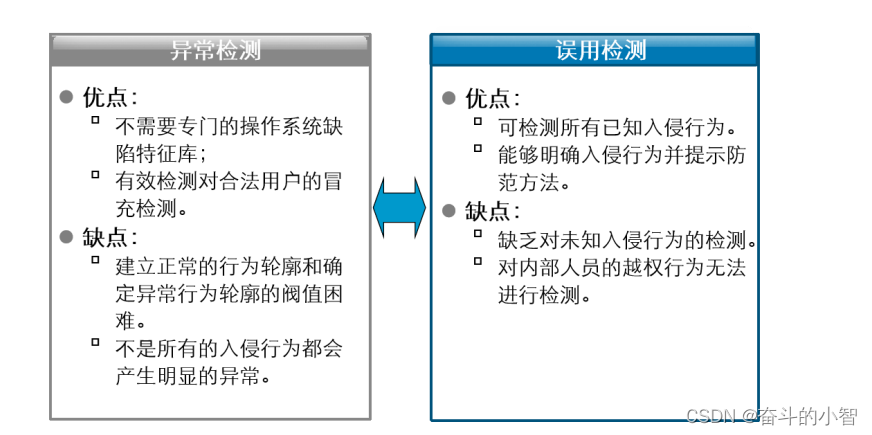

可分为异常检测、误用检测

异常检测:当某个事件与一个 已知的攻击特征(信号)相匹配时。一个基于异常的IDS会记录一个正常 主机的活动大致轮廓,当一个事件在这个轮廓以外发生,就认为是异常,IDS就会告警。

误用检测模型**(Misuse Detection) 收集非正常操作的行为特征,建立相关的特征库,当检测的用户或系统行为与库中的记录相匹配时,系统就认为这种行为是入侵,误用检测模型也称为特征检测。

异常检测先要建立一个系统访问正常行为的模型,凡是访问者不符合的都会被判定为入侵,误用检测是先将所有可能发生的不利行为归纳为一个模型,凡是入侵者符合的则被判定为入侵。

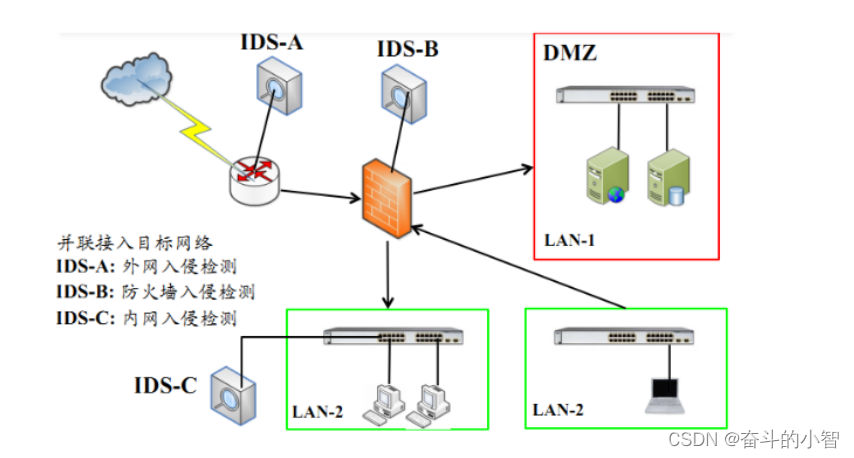

5. IDS的部署方式有哪些?

旁挂:需要在部署旁挂设备上使用端口镜像的功能,把需要采集的端口流量镜像到IDS旁挂口。 也可以使用集线器、分光器实现流量复制。

6. IDS的签名是什么意思?签名过滤器有什么作用?例外签名配置作用是什么?

签名:用来描述网络入侵行为的特征,通过比较报文特征和签名来检测入侵行为。

签名过滤器是若干签名的集合,我们根据特定的条件如严重性、协议、威胁类型等,将IPS特征库中适用 于当前业务的签名筛选到签名过滤器中,后续就可以重点关注这些签名的防御效果。通常情况下,对于 筛选出来的这些签名,在签名过滤器中会沿用签名本身的缺省动作。特殊情况下,我们也可以在签名过 滤器中为这些签名统一设置新的动作,操作非常便捷。

签名过滤器的动作分为:

阻断:丢弃命中签名的报文,并记录日志。

告警:对命中签名的报文放行,但记录日志。

采用签名的缺省动作,实际动作以签名的缺省动作为准。

签名过滤器的动作优先级高于签名缺省动作,当签名过滤器动作不采用缺省动作时以签名过滤器中的动 作为准。

例外签名:由于签名过滤器会批量过滤出签名,且通常为了方便管理会设置为统一的动作。如果管理员需要将某些签名设置为与过滤器不同的动作时,可将这些签名引入到例外签名中,并单独配置动作。

例外签名的动作分为:

阻断:丢弃命中签名的报文并记录日志。

告警:对命中签名的报文放行,但记录日志。

放行:对命中签名的报文放行,且不记录日志。添加黑名单:是指丢弃命中签名的报文,阻断报文 所在的数据流,记录日志,并可将报文的源地址或目的地址添加至黑名单。