三层交换机的配置和ACL访问控制策略的应用

文章目录

一、三层交换机的配置

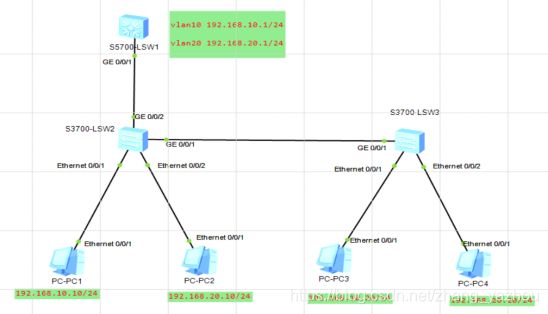

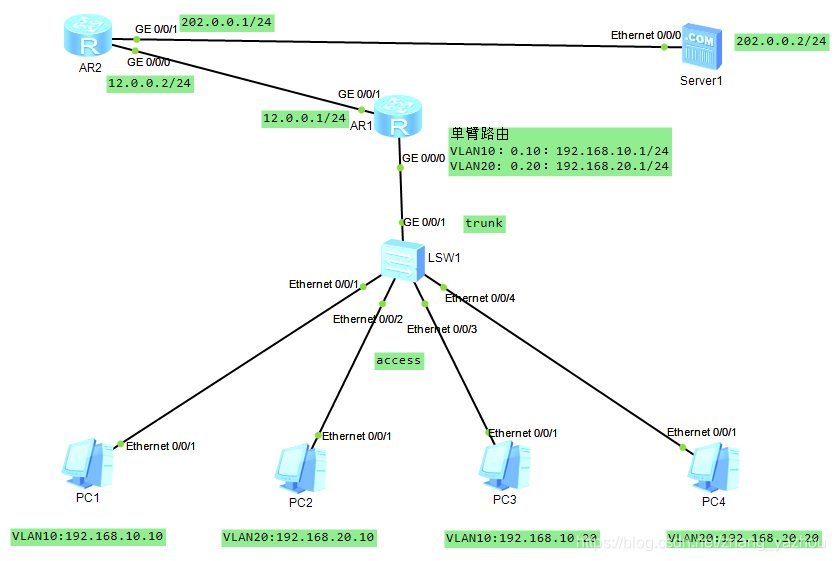

【1】拓扑图示

这是一个简单的三层拓扑图示,如上图示,我们需要划分两个VLAN 10 20并且他们之间是可以通信的。

【2】在二层交换机上

创建VLAN 10和VLAN20

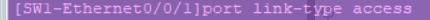

进入接口把端口性质配置成access

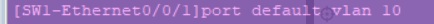

把这个接口加入到VLAN10

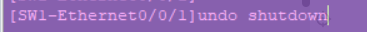

激活端口

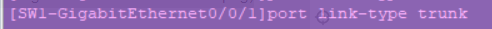

进入g0/0/1接口,把这个接口性质配置成trunk。

允许VLAN10和VLAN20通过这个trunk

【3】在三层交换机上面配置

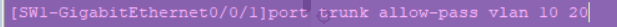

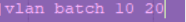

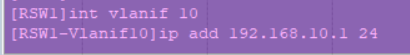

创建VLAN10和VLAN20

进入VLAN10接口配置IP地址,也是内网网关

记得要激活端口哦!

大致配置就是这样的。

二、ACL访问控制列表

信息点间通信和内外网络的通信都是企业网络中必不可少的业务需求,但是为了保证内网的安全性,需要通过安全策略来保障非授权用户只能访问特定的网络资源,从而达到对访问进行控制的目的。而ACL(访问控制列表)可以过滤网络中的流量,控制访问的一种网络技术手段。实际上,ACL的本质就是用于描述一个IP 数据包、以太网数据帧若干特征的集合。然后根据这些集合去匹配网络中的流量(由大量数据包组成),同时根据策略来“允许”或者“禁止”。

【1】作用

(1)ACL可以限制网络流量、提高网络性能。

(2)ACL提供对通信流量的控制手段。

(3)ACL是提供网络安全访问的基本手段。

(4)ACL 可以在路由器端口处决定哪种类型的通信流量被转发或被阻塞。

【2】分类

(1)标准 ACL

基于源IP地址过滤,列表号2000-2999,标准列表应用在靠近目标的接口上面。标准型 ACL只能匹配源IP 地址,在应用中有三种匹配的方式:

1、 any,指任意地址

2、 ,指定某个IP 网段

3、 src_range ,指定 IP 的地址范围

(2)扩展型 ACL

扩展型 ACL可匹配多个条目,常用的项目有源、目的IP ,源、目的端口号,以及 ip协议号(种类)等,可以用来满足绝大多数的应用。列表号3000-3999,扩展列表应用在靠近源的接口。在一个条件中,这些项目的前后顺序如下:协议号,源ip地址,源端口号,目的ip地址,目的端 口号。

【3】原理

一个端口执行哪条ACL,这需要按照列表中的条件语句执行顺序来判断。这里要注意,ACL不能对本身产生的数据包进行控制。

(1)如果一个数据包的报头跟表中某个条件判断语句相匹配,那么后面的语句就将被忽略,不再进行检查。数据包只有在跟第一个判断条件不匹配时,它才被交给ACL 中的下一个条件判断语句进行比较。

(2)如果匹配(假设为允许发送),则不管是第 一条还是最后一条语句,数据都会立即发送到目的接口。

(3)如果所有的ACL判断语句都检测完毕,仍没有匹配的语句出口,则该数据包将视为被拒绝而被丢弃(隐含拒绝:deny any )。

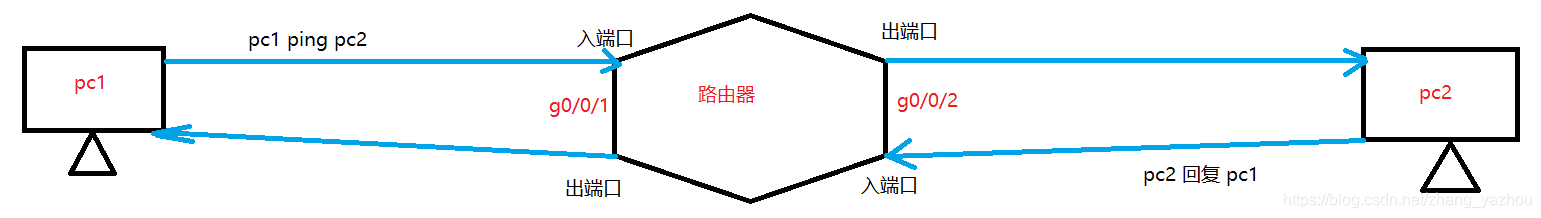

【4】在接口应用的方向

在出端口:正离开路由器接口的数据包已经经过路由器的处理,所以acl策略只对下一个路由器生效,对本地路由器无效。

在入端口:已到达路由器接口的数据包将会被路由器处理,所以acl策略对本机路由器生效。

【5】ACL标准访问控制和扩展访问控制配置

(1)实验拓扑

(2)二层交换机LSW1上面的配置

[Huawei]sysname SW1

[SW1]vlan batch 10 20

[SW1]int e0/0/1

[SW1-Ethernet0/0/1]dis this

interface Ethernet0/0/1

port link-type access

port default vlan 10

[SW1]int e0/0/2

[SW1-Ethernet0/0/1]dis this

interface Ethernet0/0/2

port link-type access

port default vlan 20

[SW1]int e0/0/3

[SW1-Ethernet0/0/1]dis this

interface Ethernet0/0/3

port link-type access

port default vlan 10

[SW1]int e0/0/4

[SW1-Ethernet0/0/1]dis this

interface Ethernet0/0/4

port link-type access

port default vlan 20

[SW1]int g0/0/1

[SW1-GigabitEthernet0/0/1]dis this

interface GigabitEthernet0/0/1

port link-type trunk

port trunk allow-pass vlan 10 20

(3)在路由器AR1上面的配置

[AR1]interface GigabitEthernet0/0/0.10

dot1q termination vid 10

ip address 192.168.10.1 255.255.255.0

arp broadcast enable

[AR1]interface GigabitEthernet0/0/0.20

dot1q termination vid 20

ip address 192.168.20.1 255.255.255.0

arp broadcast enable

[AR1]interface GigabitEthernet0/0/1

ip address 12.0.0.1 255.255.255.0

[AR1]ip route-static 0.0.0.0 0.0.0.0 12.0.0.2

(4)在路由器AR2上面的配置

[AR2]interface GigabitEthernet0/0/0

ip address 12.0.0.2 255.255.255.0

traffic-filter inbound acl 3000

[AR2]interface GigabitEthernet0/0/1

ip address 202.0.0.1 255.255.255.0

[AR2]ip route-static 192.168.10.0 255.255.255.0 12.0.0.1

[AR2]ip route-static 192.168.20.0 255.255.255.0 12.0.0.1

到此实现了全网互通,否则上面的配置就有问题,应该检查排错。

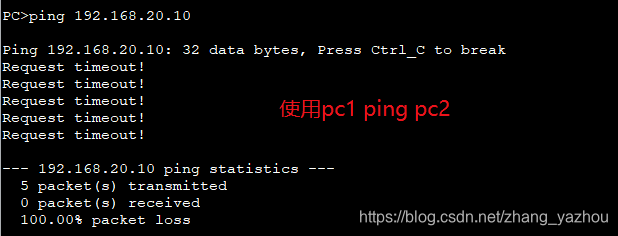

(5)标准ACL访问控制配置

在AR1上面配置

[AR1]acl number 2000

rule 5 deny source 192.168.10.0 0.0.0.255

rule 10 permit any

[AR1]interface GigabitEthernet0/0/0.20 ########在VLAN20的出接口调用策略

traffic-filter outbound acl 2000

检测VLAN10网段pingVLAN20网段是不能通信的

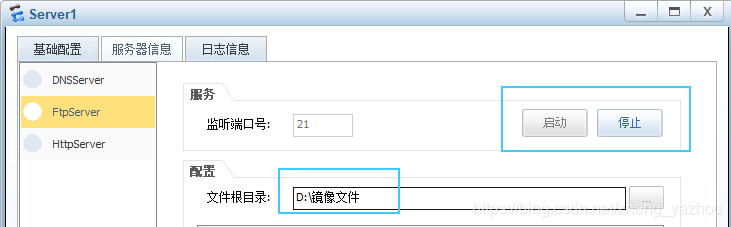

(6)扩展ACL访问控制配置

[AR2]acl number 3000

rule 5 deny tcp source 12.0.0.0 0.0.0.255 destination 202.0.0.0 0.0.0.255 destination-port eq ftp

rule 10 permit ip any

[AR2] traffic-filter inbound acl 3000 ########在12.0.0.0网段的入接口调用策略

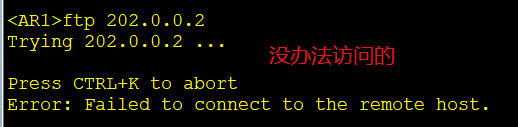

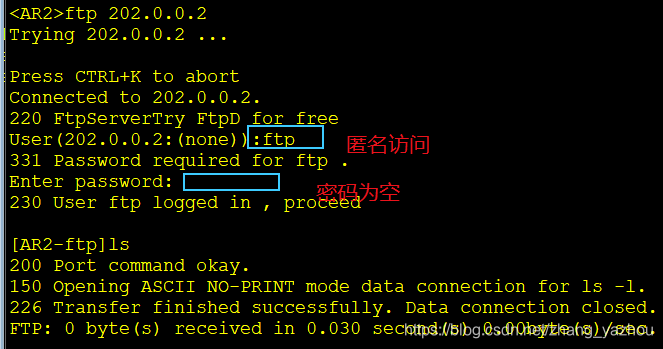

在AR1上面访问ftp服务是无法访问的,在AR2上面是可以访问到的

在AR1上面访问ftp服务

在AR2上面访问ftp服务