上期我们已经猜解到了MySQL的账号密码。

这期我们开始目录枚举,我们知道目录枚举能不能获得有用的信息,需要强大的字典。

只有字典强大才能精准的爆破到目录及文件,下面我会介绍一个强大的字典文件。

目录枚举之SecLists字典:

介绍:

SecLists是安全测试人员的好帮手。它是安全评估期间使用的多种列表类型的集合,收集在一个地方。列表类型包括用户名、密码、URL敏感数据模式、模糊测试(Fuzz)payload、WebShell。

下载地址:

https://github.com/danielmiessler/SecLists

Web内容枚举字典文件位置:

SecLists-master/Discovery/Web-Content

目录枚举之目录枚举工具gobuster:

gobuster

一旦我们发现Web服务器运行的应用程序,下一步就是映射其所有可公开访问的文件和目录,

为此,我们需要对目标执行的埃个查询以发现任何隐藏路径,Gobuster是一个工具(Go语言编写)可以帮助我们进Web站点目录枚举,它使用字典通过暴力破解来发现服务器的目录和文件。

Gobuster支持不同的枚举模式、包括模糊测试和dns、目录枚举等

使用方法:

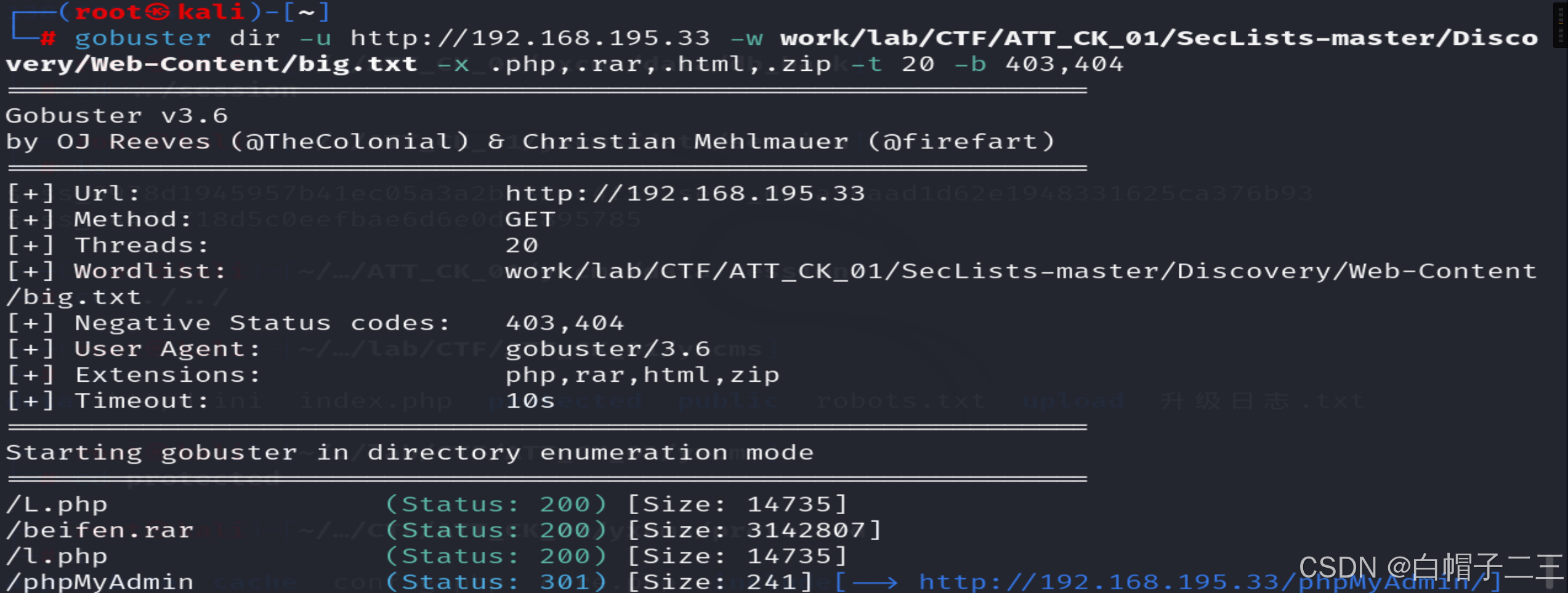

gobuster dir -u http://192.168.195.33 -w work/lab/CTF/ATT_CK_01/SecLists-master/Discovery/Web-Content/big.txt -x .php,.rar,.html,.zip -t 20 -b 404,403

//dir 站点的文件和目录暴破。

//-u 指定站点,也就是目标的URL。

//-w 指定字典文件,这里我使用的是big.txt,大字典。

选择自己的文件路径

//-x 指定页面文件扩展名,指定的越多的得到的也越多。

//-t 指定线程的数目,默认线程为10,真实环境下5或者10就行。

//-b 隐藏指定的状态码页面,默认是404 例: -b 404,403。

//因为404,403一个是没有,一个是没法访问,所以我们直接过滤掉。扫描结果我们看到有一个beifen.rar的压缩文件,我们从名字上就知道了,这是一个网站的备份文件,这是由于站长的疏忽导致的。我们把这个备份的压缩文件下载看一下。

下载我们列举两种方法:

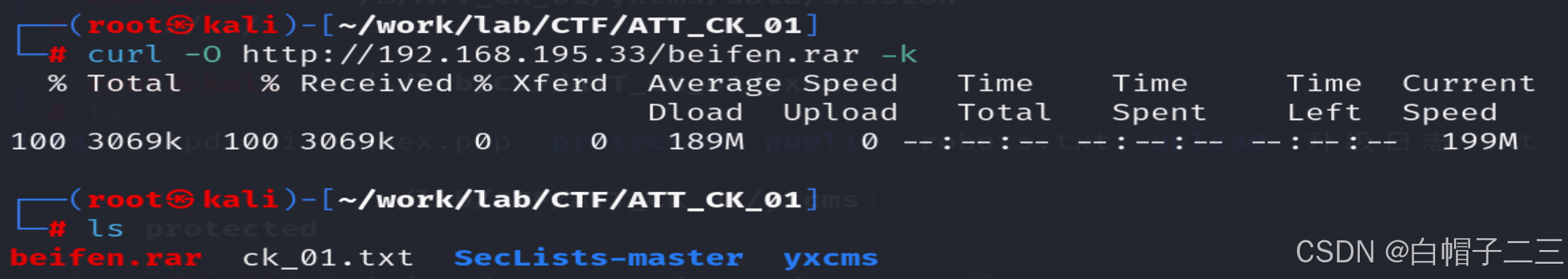

curl

curl -O http://192.168.195.33/beifen.rar -k

// -O 下载

// -k 不对证书做检查wget

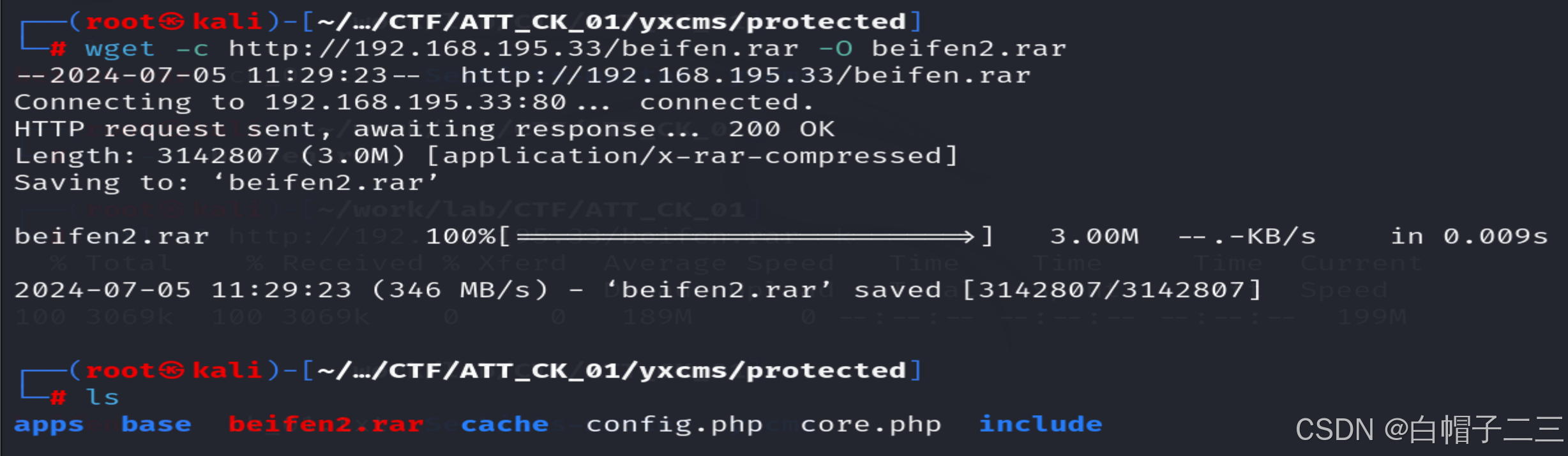

wget -c http://192.168.195.33/beifen.rar -O beifen2.rar

//-O 下载后的名字下载之后我们解压一下看看怎么个事

.rar文件解压就用unrar解压

unrar x beifen2.rar

//x 路径解压

下面就是解压后的文件

看到有一个yxcms

那么什么是CMS呢?

内容管理系统(英语:content management system 缩写CMS)

通常指门户或商业网站的发布或管理系统

互联网上有很多CMS被广泛使用,例如WordPress、Joomla、Drupal、织梦、帝国等

yxcms介绍:YXcms是一款基于PHP+MySQL开发的网站管理系统

作用:

a、判断当前使用的CMS是否在Nday,尝试利用公开的POC、EXP进行测试

b、根据CMS特征关联同CMS框架站点,进行敏感文件扫描可能获取到站点的备份文件,尝试在CMS源码进行代码审计,挖掘潜在漏洞

我们知道了这是一个网站,我们去看看是不是还有一个隐藏的网站

CMS的思路:

通过CMS呢我们可以尝试使用已知的POC,EXP来进行测试。

如果CMS是开源的我们还可以 ,下载进行代码审计。

查看CMS的站点框架,扫描敏感文件目录。

周末休息两天,给自己个双休哈哈哈哈哈哈,周末会发表一些小文章,敬请期待

下期预告漏洞探测及漏洞利用