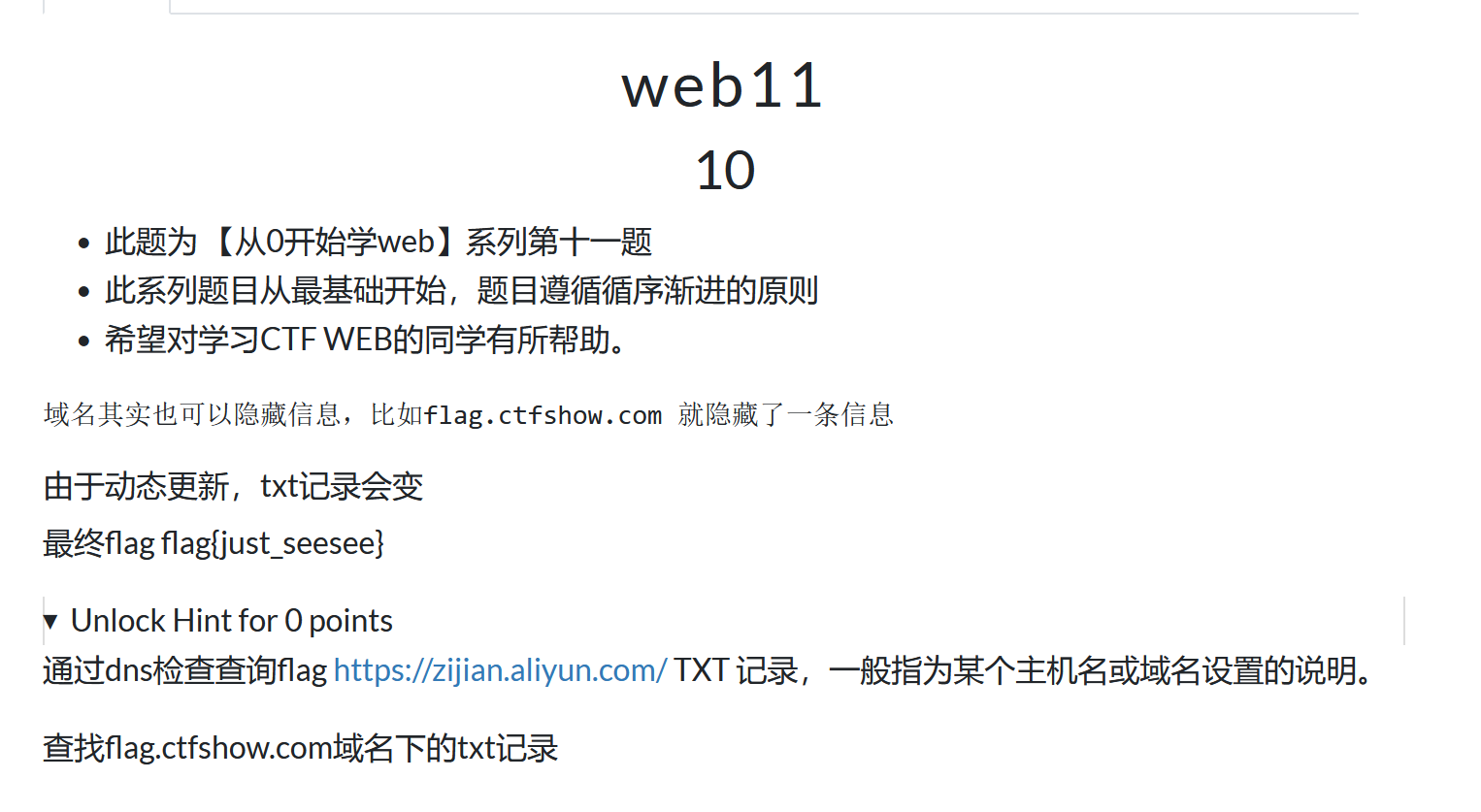

web11 nslookup 是一种命令行工具,用于查询 DNS (域名系统)以获取域名的 IP 地址或获取与 IP 地址相关的域名。它可以帮助用户诊断网络问题以及获取相关的 DNS 信息。

基本用法

以下是 nslookup 命令的基本用法示例:

1. 查询域名的 IP 地址

nslookup example. com

这条命令会返回 example. com 的 IP 地址。

2. 查询特定 DNS 服务器

您可以指定使用哪个 DNS 服务器来进行查询:

nslookup example. com 8.8 .8 .8

这条命令会使用 Google 的公共 DNS 服务器(8.8 .8 .8 )来查询 example. com 的 IP 地址。

3. 反向查询 IP 地址

您可以使用 IP 地址查询与之关联的域名:

nslookup 93.184 .216 .34

这条命令会返回与这个 IP 地址相对应的域名。

4. 查询特定记录类型

您可以查询特定类型的 DNS 记录,例如 MX (邮件交换记录),AAAA (IPv6 地址),CNAME (别名记录)等:

nslookup - query= MX example. com

这条命令会返回 example. com 的邮件交换记录。

交互模式

您还可以以交互模式使用 nslookup,可以在命令行中输入 nslookup 后再输入查询命令。例如:

nslookup

在交互模式下,可以输入以下命令:

查询域名:

> example. com

查询添加 DNS 服务器:

> server 8.8 .8 .8

查看当前的 DNS 服务器:

> server

退出交互模式:

> exit

web12

题目: 解题步骤及思路:这道题目刚开始进去没有找到什么有用的信息,后来翻到最下面找到一串可疑的数字:可能会有帮助 相关知识点:有时候页面公开的信息也可能是有用的信息 web13

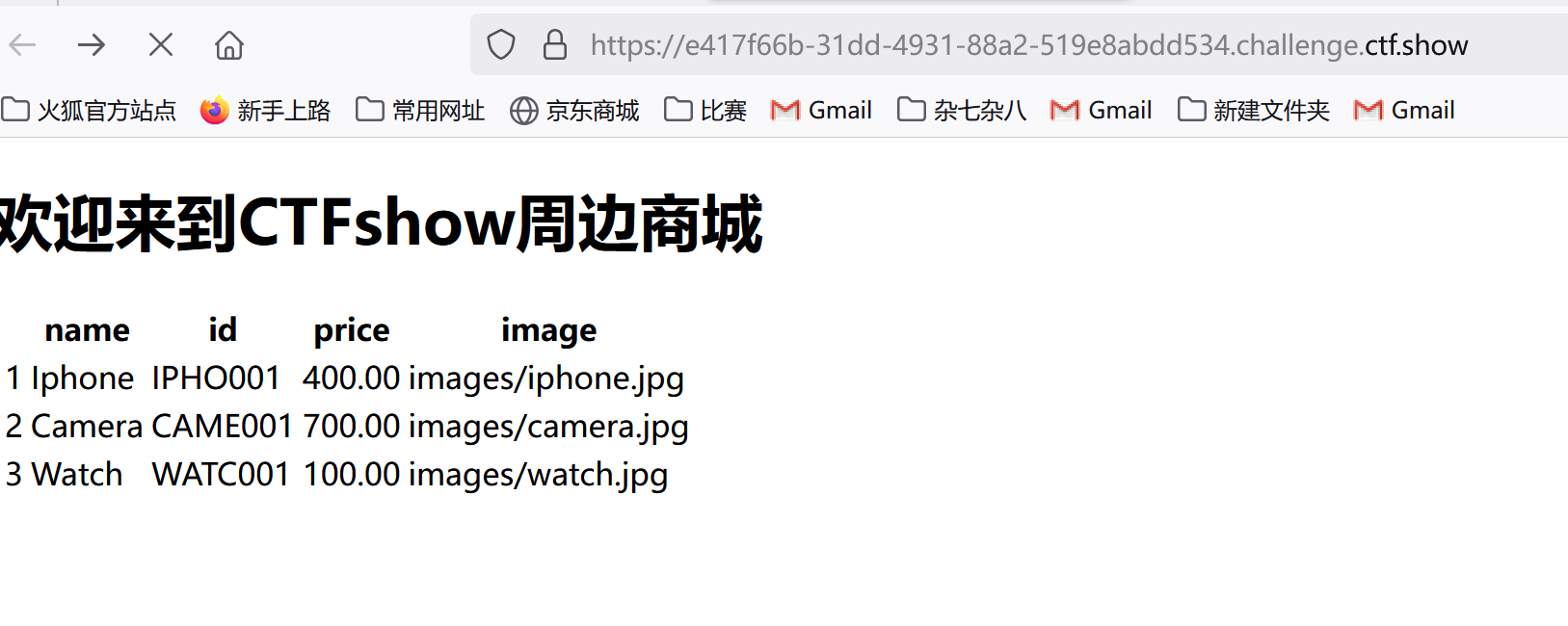

题目: 解题步骤及思路:题目一上来直接给了一个产品网页,通过寻找,找到了一个有用的东西: 相关知识点:domain-域名 web14

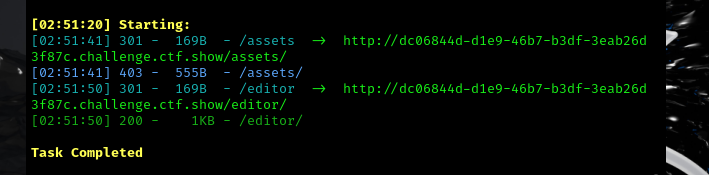

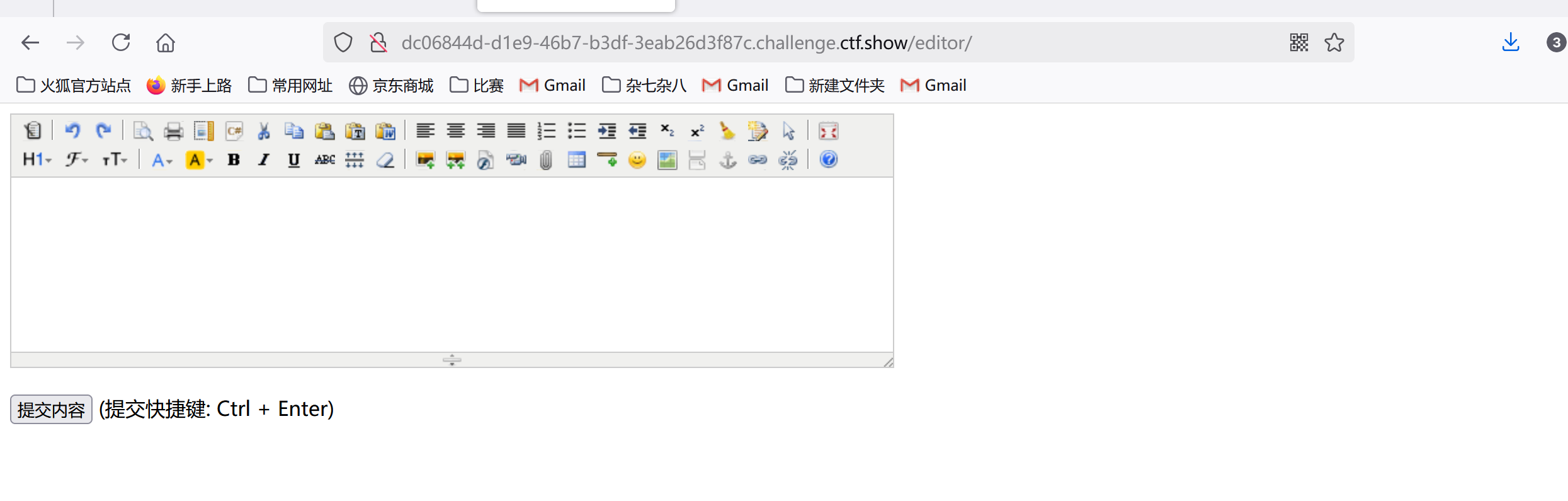

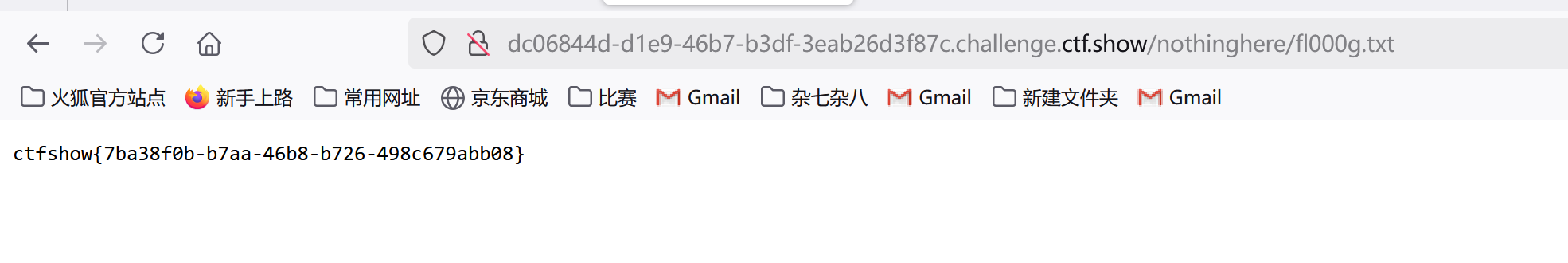

题目:这几个题类似 解题步骤及思路:题目提示考虑editor,通过扫描目录得到与题目对应的目录,于是进行访问 发现这样一个界面,其中有一个地方可以查看全部目录 相关知识点:目录扫描,目录遍历查找 web15

题目: 解题步骤及思路:这几个题目有点类似基本都是从网页上找信息,我们在页面的结尾找到了一个QQ邮箱, 相关知识点:扫目录,信息收集 web16

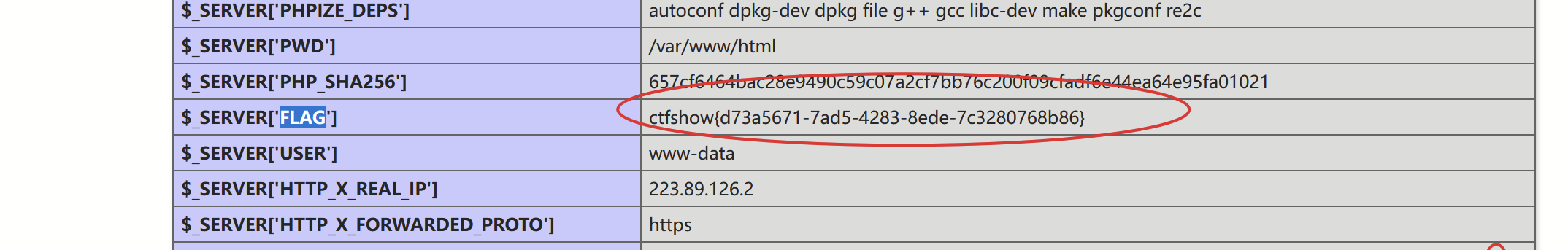

题目: 解题步骤及思路:提示:对于测试用的探针,使用完毕后要及时删除,可能会造成信息泄露,于是我们猜测会不会有tz类似的测试文件,尝试tz.php访问,发现有,并且是雅黑探针, 相关知识点:php探针: PHP 探针是一种专门用于监控和测试PHP 应用程序的工具,它可以帮助开发者了解和分析PHP 环境的运行状态及性能问题。以下是PHP 探针常见的用途和特性:

1. 性能监控

PHP 探针可以监控脚本的执行时间、内存使用情况、数据库查询性能和响应时间等指标。这有助于识别性能瓶颈并进行优化。

2. 环境信息

探针可以提供服务器的环境信息,如PHP 版本、已启用的扩展、加载的配置文件等。这对于调试和配置PHP 环境非常有用。

3. 安全检测

有些PHP 探针可以检查网站安全状况,识别潜在的安全漏洞,如XSS 、SQL 注入等。

4. 日志记录

PHP 探针可以记录执行过程中的各种日志,帮助开发者跟踪错误、异常和性能问题。

5. 应用监控

监控特定的PHP 应用程序性能,如访问频率、用户行为分析、错误跟踪等。

4. phpinfo():

1. `<font style="color:rgb(251, 71, 135);">phpinfo</font>`<font style="color:rgba(0, 0, 0, 0.88);"> 文件是一个用于显示 PHP 配置信息的文件。在 PHP 中,通常通过调用 </font>`<font style="color:rgb(251, 71, 135);">phpinfo()</font>`<font style="color:rgba(0, 0, 0, 0.88);"> 函数来生成该信息。此函数返回大量有关 PHP 环境的信息,包括:</font>

* <font style="color:rgba(0, 0, 0, 0.88);">PHP 的版本</font>

* <font style="color:rgba(0, 0, 0, 0.88);">PHP 的安装路径</font>

* <font style="color:rgba(0, 0, 0, 0.88);">已加载的扩展</font>

* <font style="color:rgba(0, 0, 0, 0.88);">当前配置选项和环境变量</font>

* <font style="color:rgba(0, 0, 0, 0.88);">Web 服务器的信息</font>

* <font style="color:rgba(0, 0, 0, 0.88);">处理器架构</font>

* <font style="color:rgba(0, 0, 0, 0.88);">支持的协议和功能</font>

* <font style="color:rgba(0, 0, 0, 0.88);">服务器的操作系统信息</font>

web17

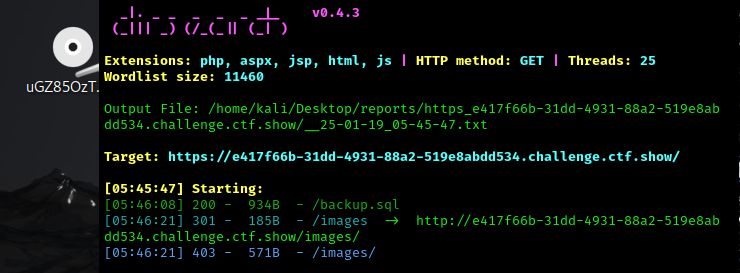

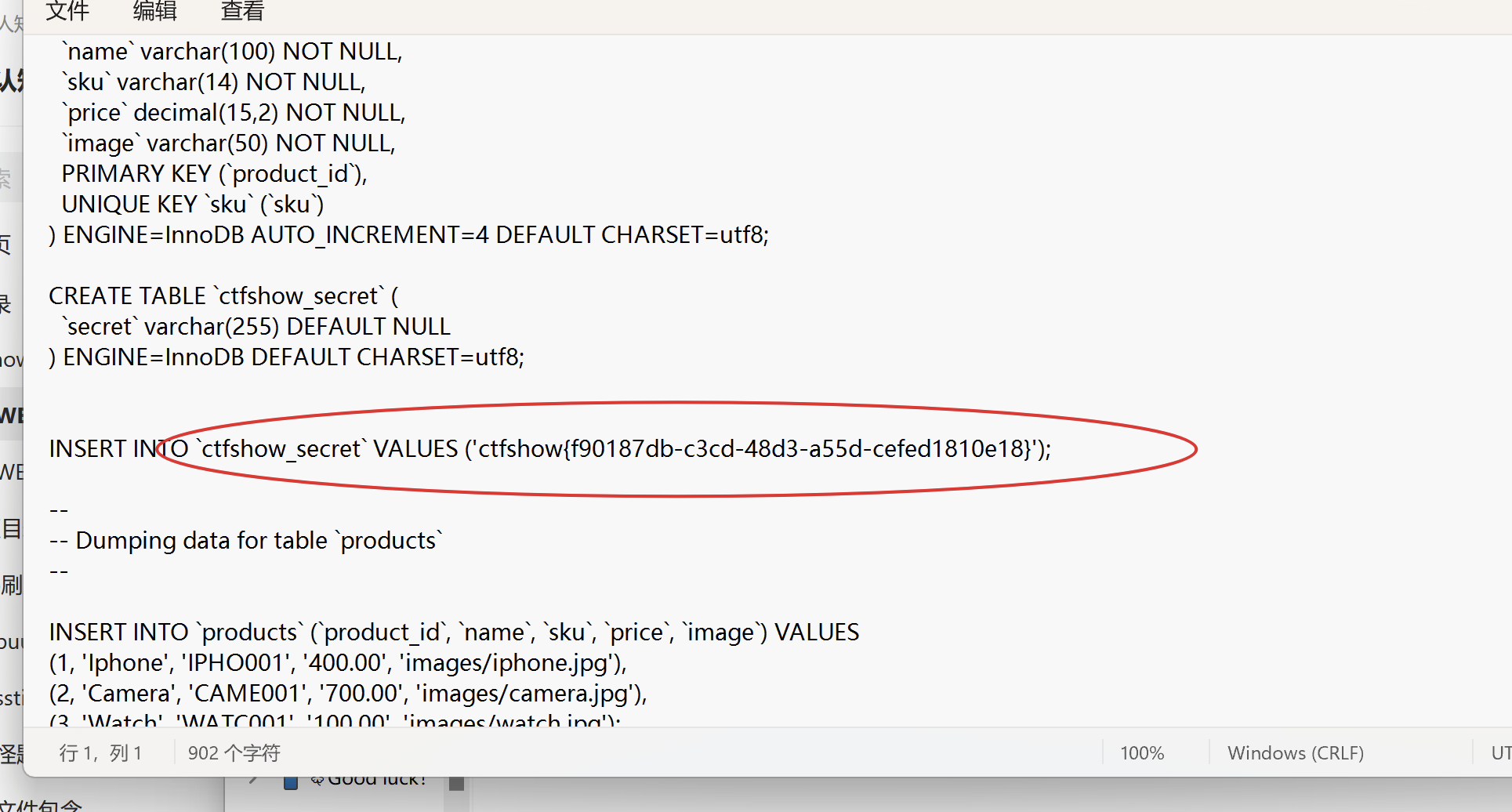

题目: 解题步骤及思路:提示:备份的sql文件会泄露敏感信息,说明可能有sql文件的备份文件,于是进行扫目录,发现backup.sql 于是进行访问下载得到: web18

题目: 解题过程及思路:题目是一个游戏,说是要达到101分才可以到flag,我们查看js代码,发现有个奇怪的unicode编码字符串, 相关知识点:js代码分析 web19

题目: 解题过程及思路:查看源代码发现: 相关知识点:hackbar的使用,前端代码查看 web20

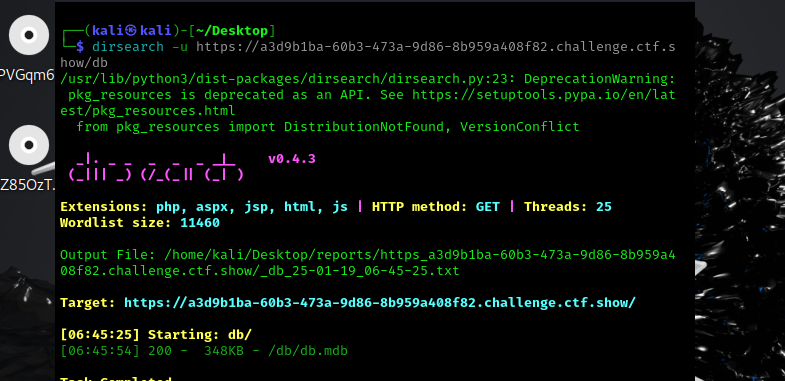

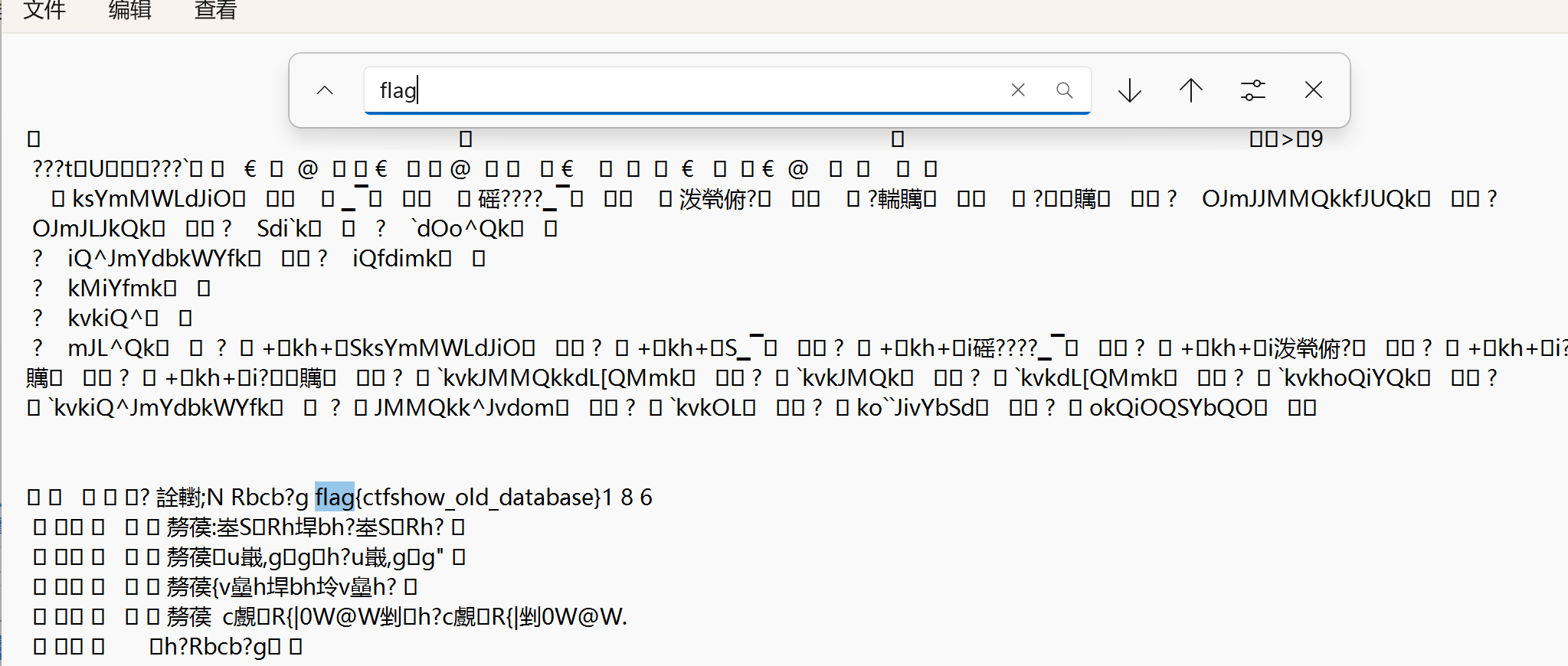

题目: 解题过程及思路:提示:mdb文件是早期asp+access构架的数据库文件,文件泄露相当于数据库被脱裤了,也就是说可能有一个mdb文件储存着关键信息于是乎进行扫目录,发现有db文件夹,进一步扫描,发现有db.mdb文件, 进行访问得到flag

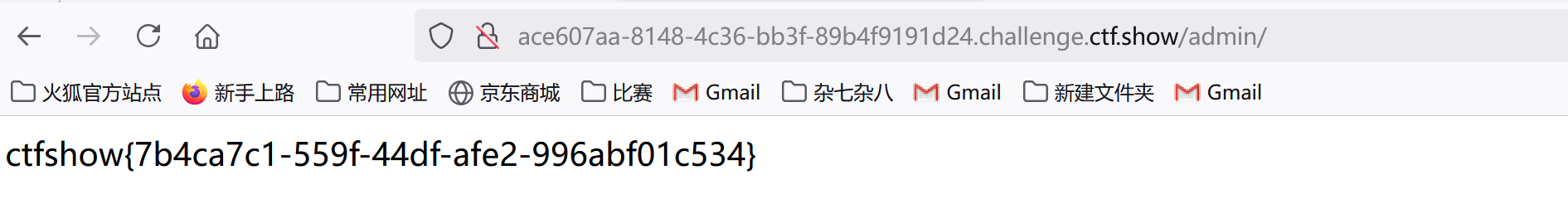

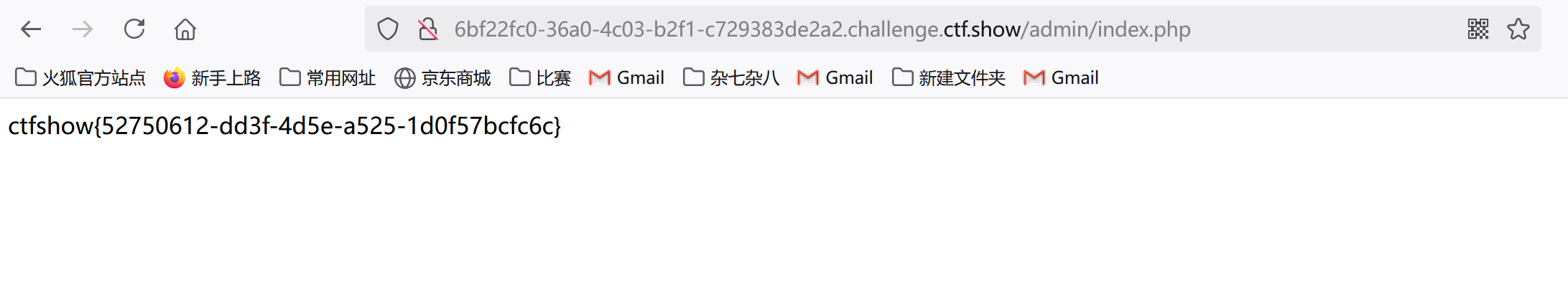

先存下来,再找其他的线索,通过常见目录robots.txt找到不允许访问admin,于是我们试着访问一下:

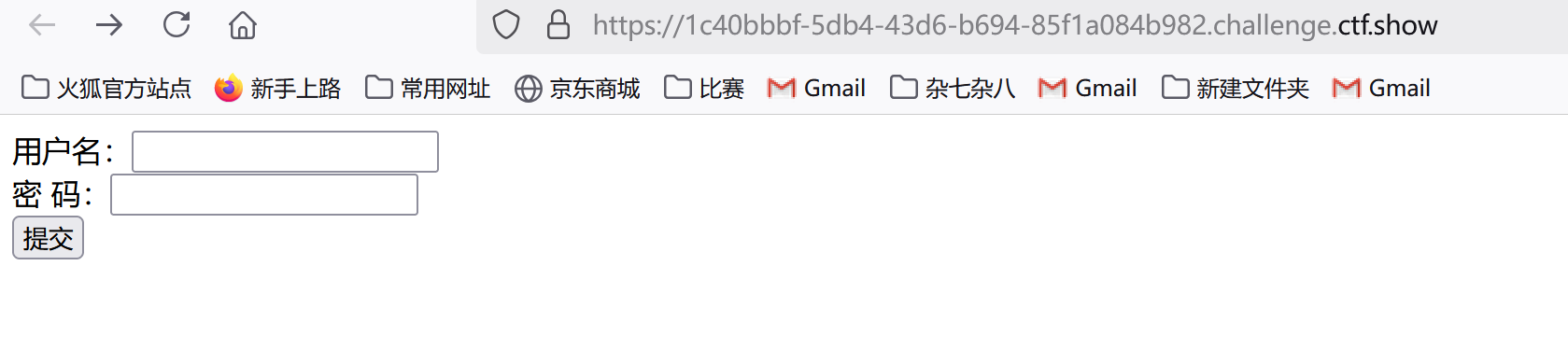

发现需要登录和密码,于是想到之前的数字,用户名先用admin试一试,密码就那个于是就得到flag:

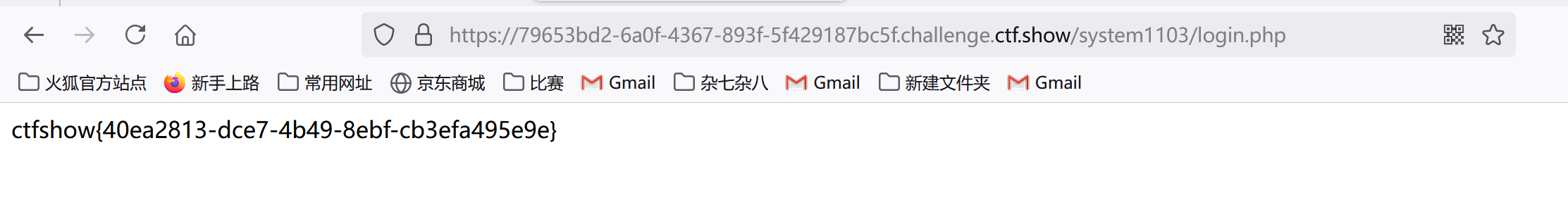

这个玩意居然是个链接,于是就试着打开:发现后台以及账号密码:

尝试登录:得到flag

于是进去查看文件目录:

可知当前目录为editor,并且在nothinghere找到疑似flag的玩意:

进行访问得到flag:

发现确实有这个QQ,先记着,后面扫一下目录发现有/admin可以访问:

访问之后发现有一个

忘记密码,密保问题是所在地,通过查询发现QQ的地址在西安,于是就可以得到新的密码,

登录即可:

并且在这个页面发现有phpinfo,尝试进行查看,

搜索flag:

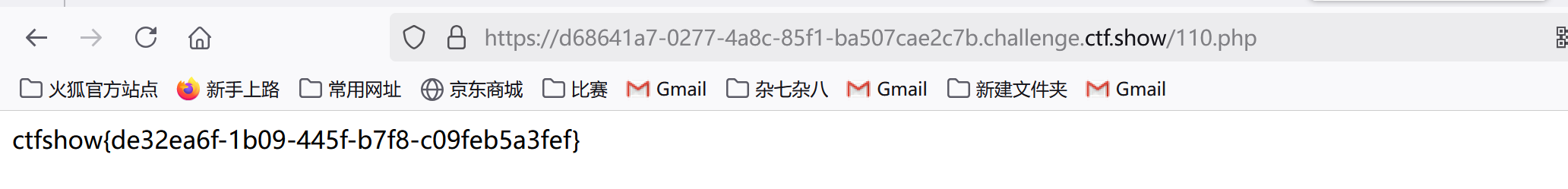

进行解码发现:

也就是110.php查看之后到flag:

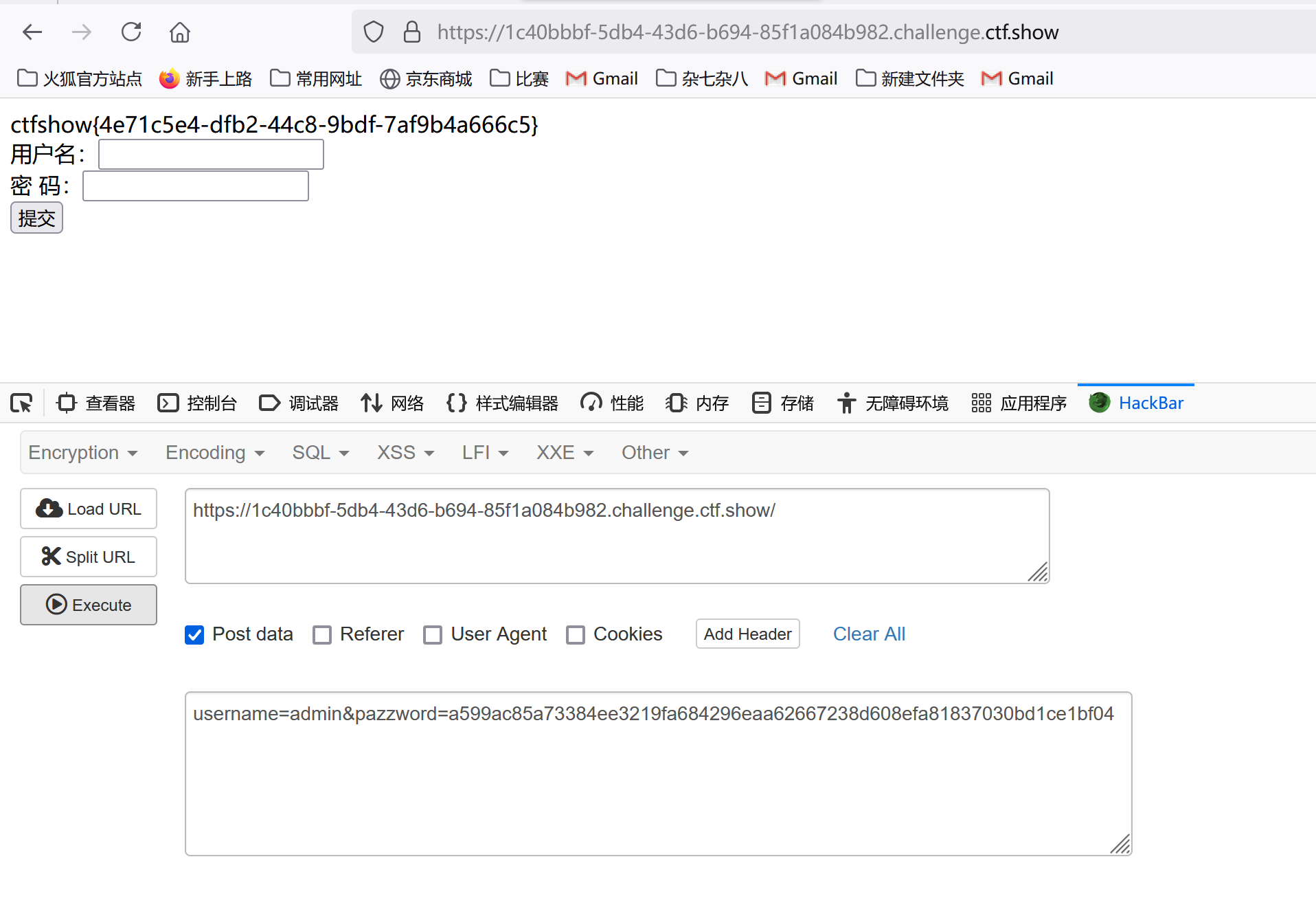

得到注释中的账户及密码,使用post传值:得到flag: