-

静态MAC地址表项:

- 由网络管理员手动配置,并下发到交换机的各个接口板。

- 这种表项不会因为老化机制而被删除,即它们会永久保存在交换机的MAC地址表中。

- 即使在系统复位、接口板热插拔或接口板复位的情况下,这些表项也不会丢失。

- 当接口与MAC地址进行静态绑定后,任何其他端口收到源MAC地址为该MAC的报文都会被丢弃,这可以确保只有特定的设备能够通过特定的端口发送数据,增强了通信的安全性。

-

黑洞MAC地址表项:

- 同样由网络管理员手动配置,并下发到交换机的各个接口板。

- 这种表项也是不可老化的,意味着它们会一直存在于MAC地址表中,除非被管理员手动删除。

- 配置黑洞MAC地址后,任何源MAC地址或目的MAC地址与该黑洞MAC地址匹配的报文都会被交换机丢弃,从而防止了来自或去往该MAC地址的网络流量,有效地阻止了黑客通过特定MAC地址进行的网络攻击。

-

动态MAC地址表项:

- 由交换机自动学习获得,通常是通过分析进入交换机端口的以太网帧的源MAC地址来学习的。

- 这种表项是可老化的,意味着它们会在一段时间后自动从MAC地址表中删除,以便为新的动态表项腾出空间。老化时间可以根据网络环境和安全需求进行调整。

- 在系统复位、接口板热插拔或接口板复位后,动态表项会丢失,因为它们不是永久存储的。

-

实现MAC地址表安全功能的几种方法:

- 静态MAC地址表项:通过将信任用户的MAC地址配置为静态表项,可以确保这些用户始终能够安全地通信,即使网络环境发生变化。

- 黑洞MAC地址表项:通过配置黑洞MAC地址,可以防止恶意用户通过特定的MAC地址发起攻击,因为这些报文会被直接丢弃。

- 动态MAC地址表项的老化时间设置:合理设置老化时间可以防止MAC地址表变得过于庞大,导致交换机性能下降或无法处理新的MAC地址学习请求。

- 禁止MAC地址学习功能:在某些固定网络环境中,可以通过禁止MAC地址学习功能来限制非信任用户的接入,从而提高网络的安全性。

- 限制MAC地址学习数量:在安全性较差的网络环境中,限制MAC地址学习的数量可以防止攻击者通过频繁变换MAC地址来进行拒绝服务(DoS)攻击或其他形式的攻击。

一、MAC地址表安全

MAC地址表安全是网络安全中的一个重要方面,它涉及到网络设备的MAC地址表的管理和保护。以下是对MAC地址表安全的详细介绍:

(1)基本概念

定义:MAC地址表是网络设备(如交换机)用于记录网络中各设备MAC地址与端口对应关系的表格。通过MAC地址表,交换机能够决定数据包的转发路径。

作用:MAC地址表帮助网络设备高效地转发数据包到正确的目的地,同时防止未经授权的设备接入网络,提高网络的安全性和性能。

(2)类型作用

静态MAC地址表:由管理员手工配置,将特定MAC地址与端口绑定,不会自动老化或丢失。这种类型的表项通常用于确保关键设备的稳定连接。

动态MAC地址表:通过学习网络流量中的源MAC地址自动生成,可以老化和丢失。适用于动态变化的网络环境。

黑洞MAC地址表:由管理员配置,用于丢弃匹配特定MAC地址的数据包,常用于隔离恶意设备或防止广播风暴。

(3)安全功能

防止非法修改:通过将关键设备的MAC地址配置为静态表项,防止这些表项被非法修改。

限制MAC地址学习:为了防止设备学习到非法的MAC地址,可以选择关闭指定接口或VLAN的MAC地址学习功能。

配置MAC地址学习限制:为了防止MAC地址表项过多导致的资源耗尽,可以设置接口的MAC地址学习数量限制,并配置超过限制后的动作。

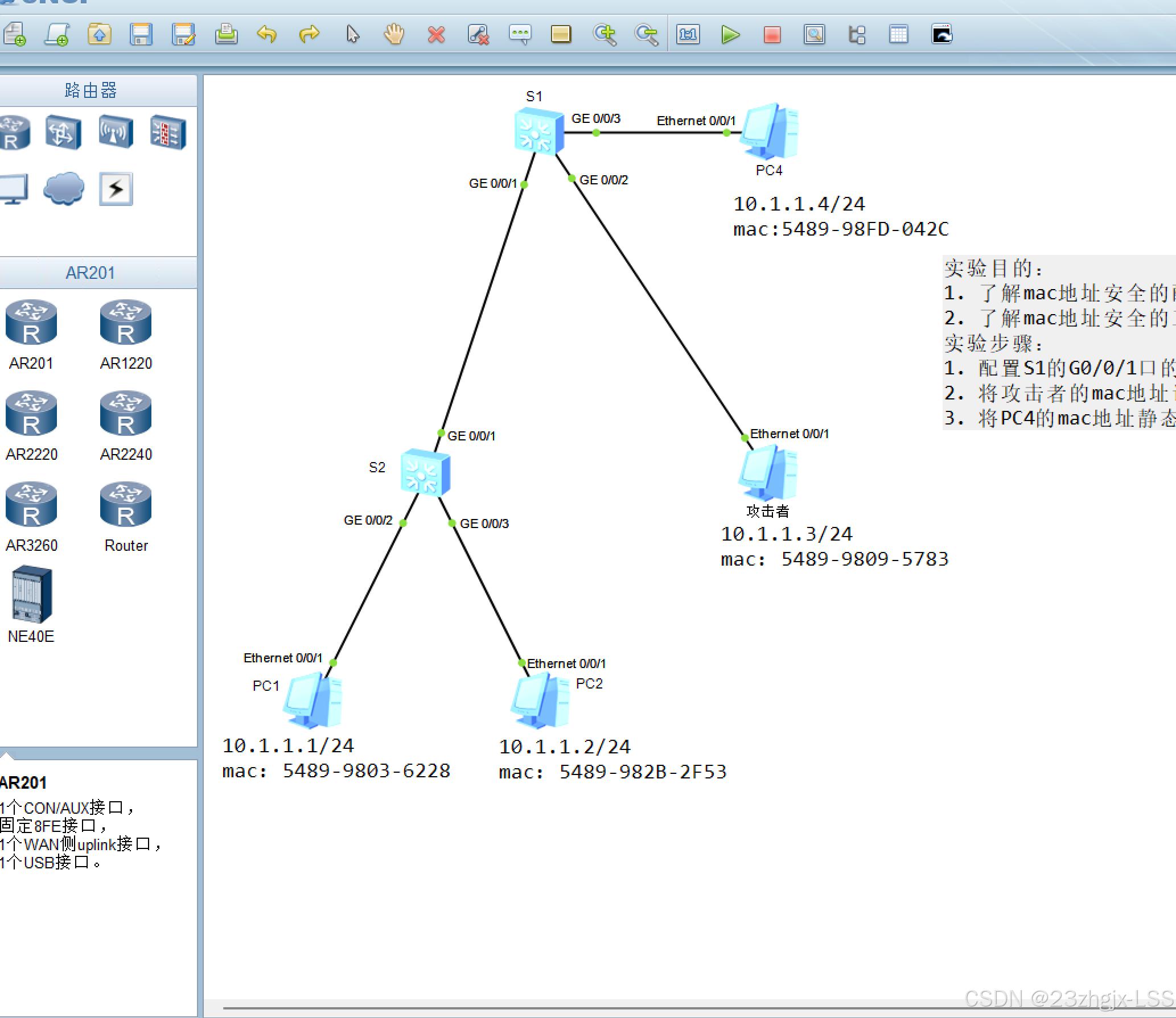

实验目的:

1. 了解mac地址安全的配置

2. 了解mac地址安全的工作原理

实验步骤:

1. 配置S1的G0/0/1口的最大mac地址学习数量为1

2. 将攻击者的mac地址设置为黑洞mac

3. 将PC4的mac地址静态绑定在S1的G0/0/3

MAC地址表项有以下3种类型。

(1)静态MAC地址表项:由用户手动配置并下发到各接口板,表项不可老化。在系统复位、接口板热插拔或接口板复位后,保存的表项不会丢失。接口和MAC地址静态绑定后,其他口收到源MAC 地址是该 MAC的报文将会被丢弃。

(2)黑洞 MAC地址表项:由用户手动配置,并下发到各接口板,表项不可老化。配置黑洞 MAC地址后,源MAC地址或目的MAC地址是该MAC的报文将会被丢弃。

(3)动态MAC地址表项:由接口通过报文中的源MAC地址学习获得,表项可老化。在系统复位、接口板热插拔或接口板复位后,动态表项会丢失。

(4)实现MAC地址表安全功能

1)静态MAC地址表项:将一些固定的上行设备或者信任用户的MAC地址配置为静态MAC地越表项可以保证其安全通信。

2)黑洞MAC地址表项:防止黑客通过MAC地址攻击网络,交换机对来自黑洞MAC或者去往黑洞MAC的报文采取丢弃处理.

3)动态MAC地址表项:合理配置动志MAC地址表项的老化时间,可以防止MAC地址爆炸塔长

4)禁止MAC地址学习功能:对于网络环境固定的场景或者已经明确转发路径的场置,通过配置止MAC地址学习功能,可以限制非信任用户接入,防止MAC迪址攻击提高网络的安全性。

5)限制MAC地址学习数量:在安全性较差的网络环境中,通过限制MAC地址学习的数量,可以防止攻击者通过变换MAC地址进行攻击。

配置LSW1的G0/0/1接口的最大MAC地址学习数量为1

[LSW1]int g0/0/1

[LSW1-GigabitEthernet0/0/1]mac-limit maximum 1

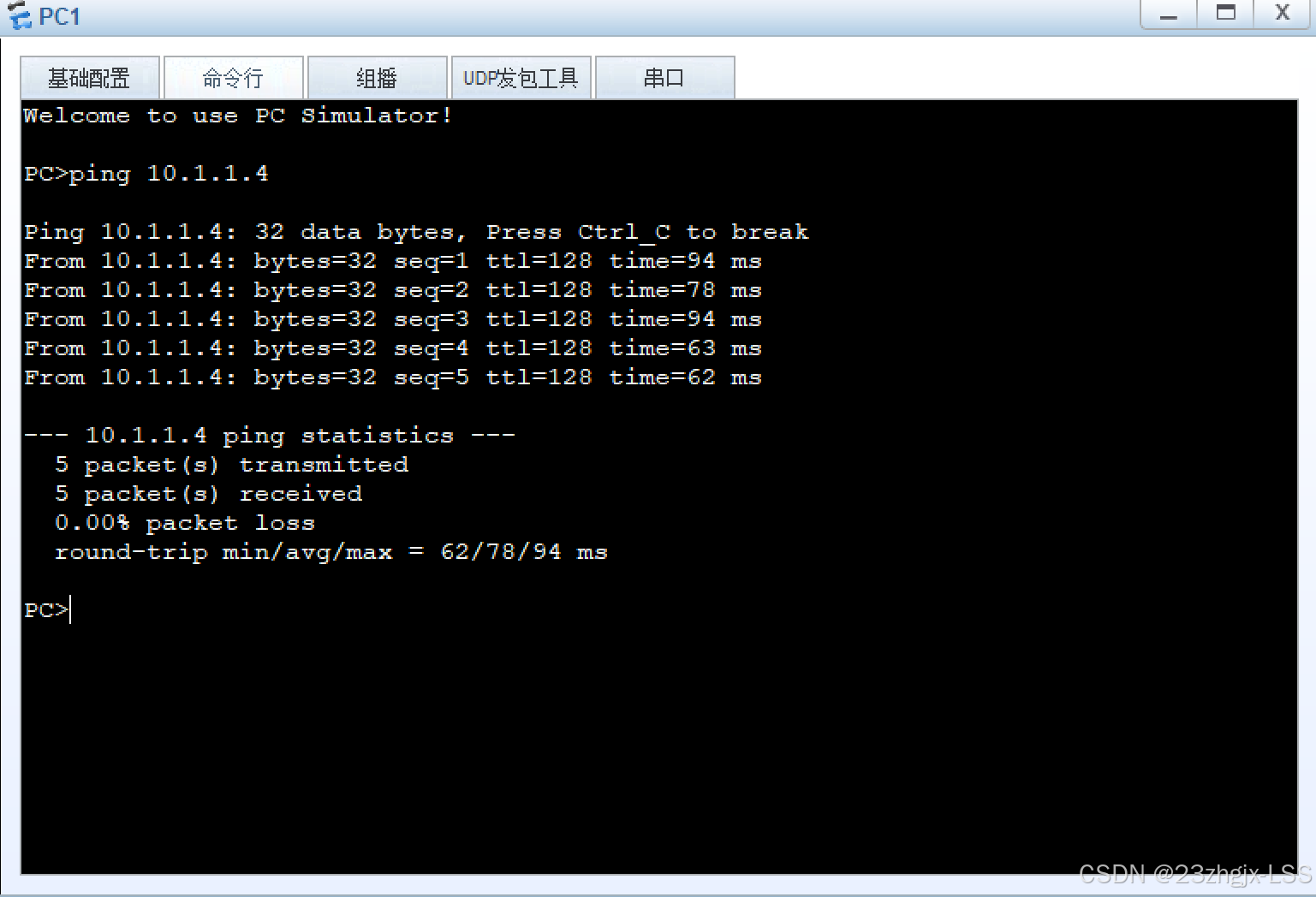

使用PC1去访问PC4,再去查看LSW1的MAC地址表

[LSW1-GigabitEthernet0/0/1]display mac-address

MAC address table of slot 0:

-------------------------------------------------------------------------------

MAC Address VLAN/ PEVLAN CEVLAN Port Type LSP/LSR-ID

VSI/SI MAC-Tunnel

-------------------------------------------------------------------------------

5489-9803-6228 1 - - GE0/0/1 dynamic 0/-

5489-98fd-042c 1 - - GE0/0/3 dynamic 0/-

-------------------------------------------------------------------------------

Total matching items on slot 0 displayed = 2

可以看到LSW1的G0/0/1接口学习到PC1的MAC地址表

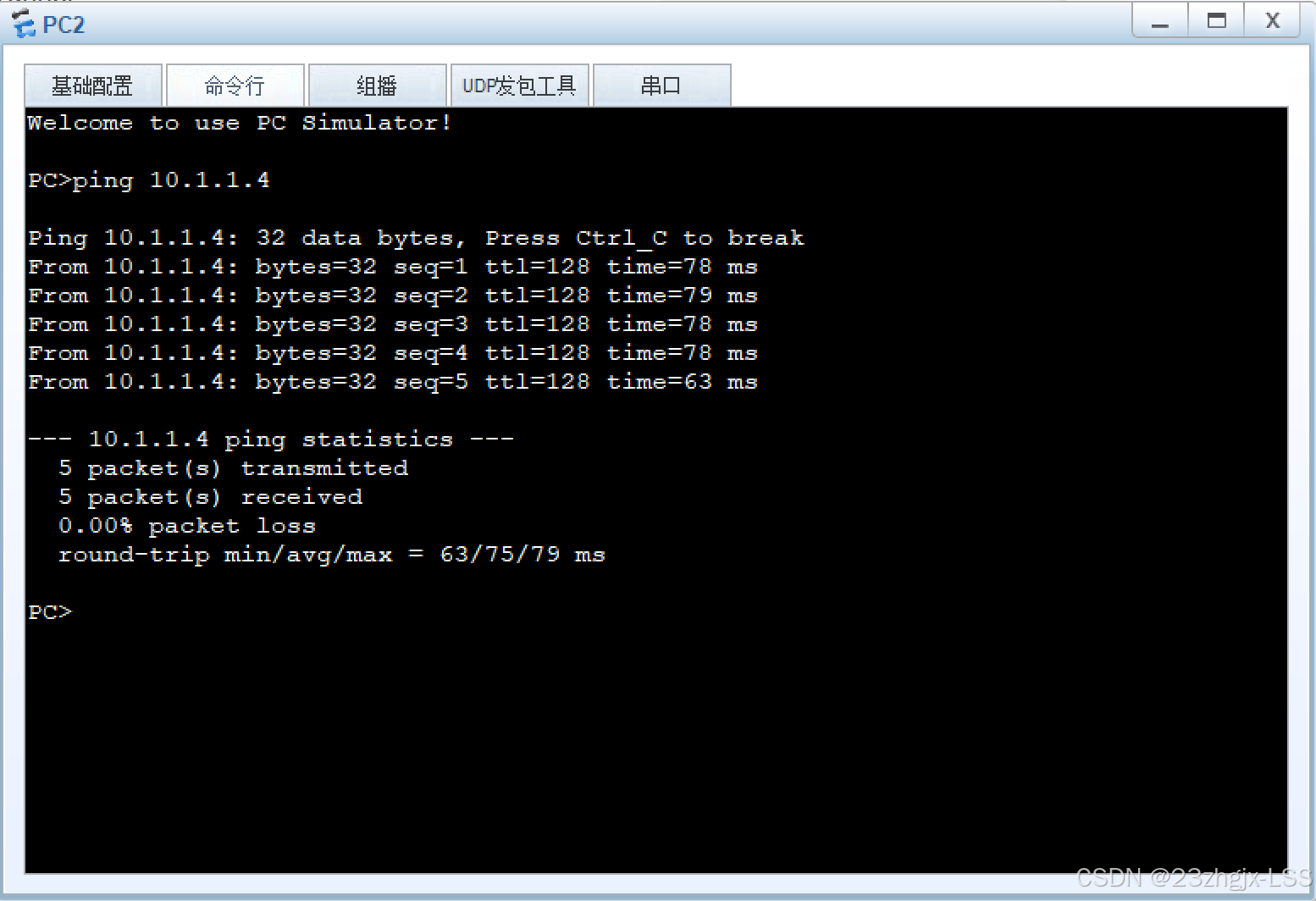

使用PC2去访问PC4时后可以看到,LSW1的地址表还是原来的地址表,说明MAC地址数量限制成功

[LSW1-GigabitEthernet0/0/1]display mac-address

MAC address table of slot 0:

-------------------------------------------------------------------------------

MAC Address VLAN/ PEVLAN CEVLAN Port Type LSP/LSR-ID

VSI/SI MAC-Tunnel

-------------------------------------------------------------------------------

5489-9803-6228 1 - - GE0/0/1 dynamic 0/-

5489-98fd-042c 1 - - GE0/0/3 dynamic 0/-

-------------------------------------------------------------------------------

Total matching items on slot 0 displayed = 2

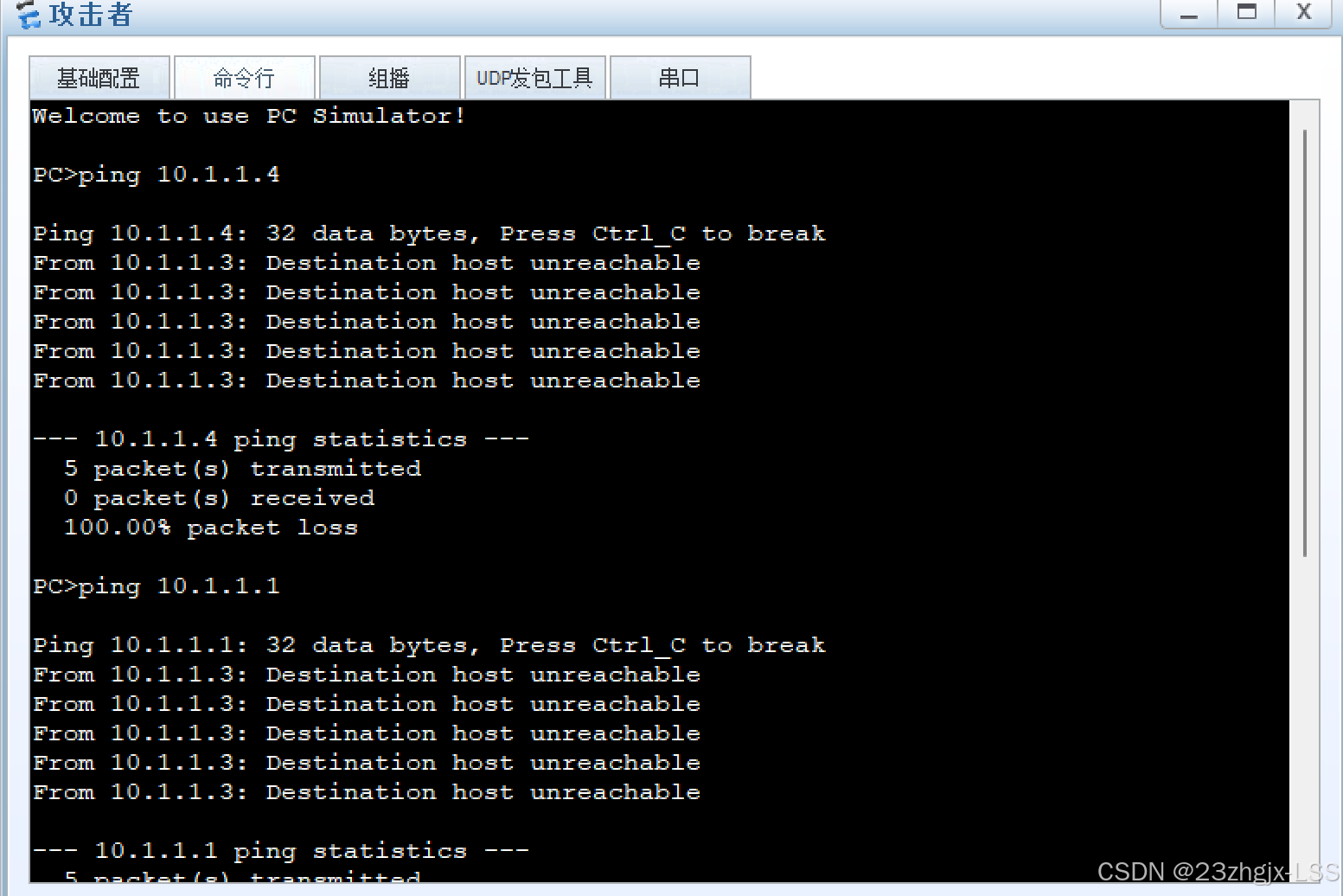

将攻击者的MAC地址设置为黑洞MAC地址

[LSW1-GigabitEthernet0/0/1]mac-address blackhole 5489-9809-5783 vlan 1

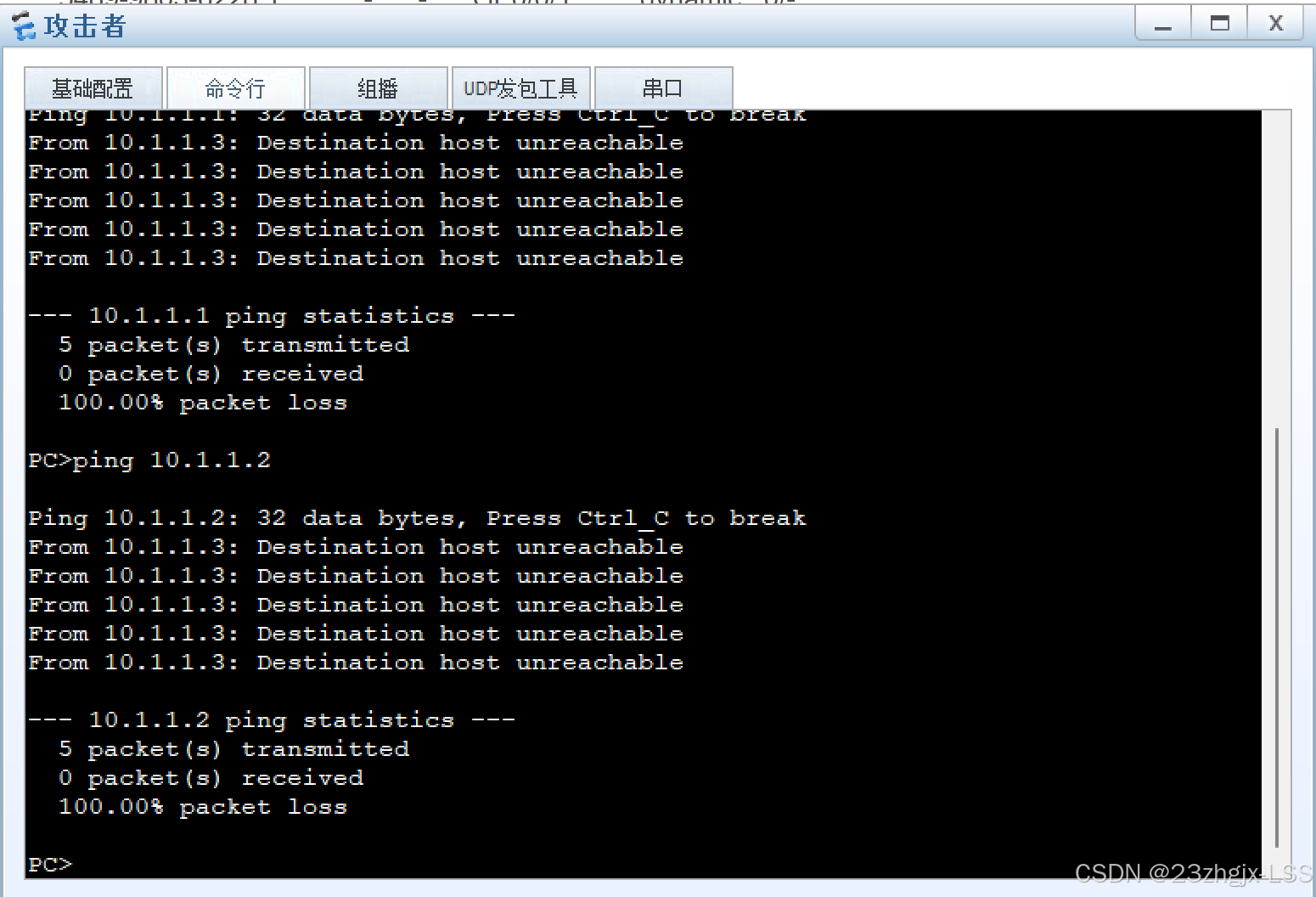

可以看到攻击者的MAC地址类型为blackhole,该攻击者访问任意一个设备都会无法访问

将PC4的MAC地址静态绑定到LSW1的G0/0/3接口

[LSW1]mac-address static 5489-98fd-042c g0/0/3 vlan 1

[LSW1]display mac-address

MAC address table of slot 0:

-------------------------------------------------------------------------------

MAC Address VLAN/ PEVLAN CEVLAN Port Type LSP/LSR-ID

VSI/SI MAC-Tunnel

-------------------------------------------------------------------------------

5489-9809-5783 1 - - - blackhole -

5489-98fd-042c 1 - - GE0/0/3 static -

-------------------------------------------------------------------------------

Total matching items on slot 0 displayed = 2

总结

不同类型的MAC地址表项及其管理策略对于保障网络通信的安全性和效率至关重要。通过合理配置和使用这些功能,网络管理员可以有效地控制网络访问,防止未授权的访问和攻击,同时确保网络资源的高效利用。