这篇文章主要跟大家交流一下蜜罐技术,市面上各个厂家的蜜罐我也接触过四五种,蜜罐的防护目的肯定是一样的,当然,我个人的见解肯定有不足的地方,以下仅代表我个人观点。下面我就浅谈一下各个厂家的蜜罐其功能以及不同之处,主要以Freevm中的蜜罐为例,欢迎大家留言评论、补充。

蜜罐技术是一种网络安全技术,它通过模拟真实系统或应用程序的漏洞,吸引攻击者进入蜜罐,从而收集攻击者的信息和行为,以便分析攻击者的攻击手段和目的,提高网络安全防御能力。本文将从以下几个方面介绍蜜罐技术。

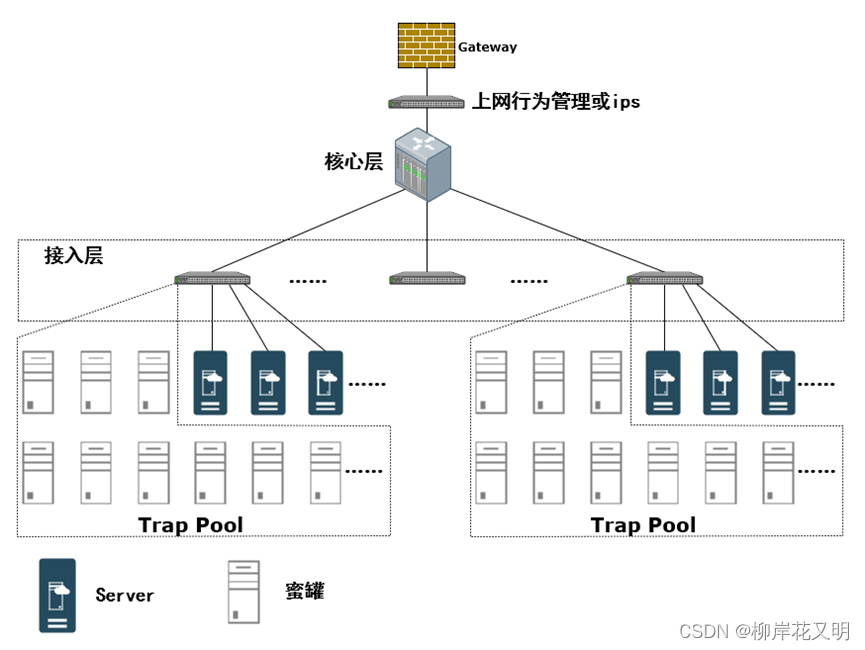

下图为蜜罐的原理。

蜜罐呢,其实就是一个陷阱,既然是陷阱肯定不会主动去捕获猎物。蜜罐的原理就是在一个庞大的业务信息系统中,把用户的真实资产与网络系统中部署的蜜罐混淆在一起,开放相关的服务或端口,达到迷惑攻击者视线的一个效果。说到底就是一个概率的问题。

比如说,用户有10台真实服务器,在服务器所在的DMZ区域用户部署了90个蜜罐,那么攻击者进入用户网络中后第一次攻击到真实服务器的概率就是百分之十。那如果用户部署了190个蜜罐,那攻击者第一次攻击到真实服务器的概率就是百分之5,所以蜜罐捕获攻击者就是一个概率的问题。

说到这里,大家肯定会有疑问,蜜罐这么好用,为什么在护网中或者重保期间蜜罐没有普及呢?

这就牵扯到蜜罐的优缺点的问题了,后面我会为大家一一介绍我的个人见解。

其次,蜜罐明明是有攻击者踩到,或者有人访问,才会捕获记录相关行为,那蜜罐为什么被称之为主动防御技术呢?我的理解是这样的:蜜罐由于是通过主动的暴露一些端口、服务,设置一些诱饵来引诱攻击者进行攻击,从而可以对攻击行为进行捕获和分析甚至是溯源,所以被称为主动防御技术。

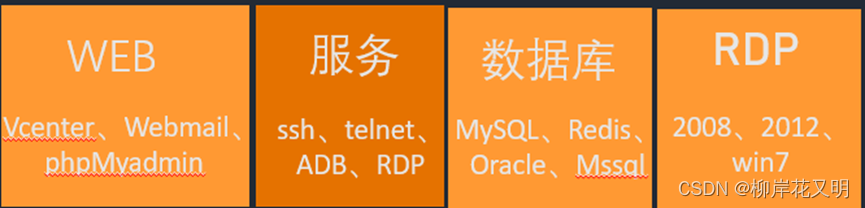

蜜罐的分类:按照用途分类,蜜罐可以分为低交互蜜罐和高交互蜜罐。低交互蜜罐一般是开放一些常用的标准高危端口,比如说Windos系统常开放的135、445 或打印机常开放的139,(此类一般为病毒、木马、僵尸网络扩散的高危端口。)linux开放的22端口、Oracle 1521端口、Mysql 1433、SqlServer 3306等等……这种低交互蜜罐呢一般是部署在用户的内网环境中。

其次是高交互蜜罐,高交互蜜罐是相对于低交互蜜罐而言的,是在开放相关端口的基础之上增加了一些仿真的服务或者应用在里面,达到一个更好迷惑攻击者视线的一个效果,一般此类蜜罐,像web类蜜罐会在护网或者重保期间通过防火墙,或者路由器映射在用户互联网出口处,“故意”让攻击者去攻击“蜜罐”这样的话,蜜罐就可以在攻击者打到真实业务之前就锁定攻击者的ip,以至提前做出相关的策略、响应。

所以说,蜜罐的部署方式基本是依照与该厂商蜜罐的特性而言的,蜜罐的部署需要考虑多个因素,如蜜罐的类型、部署位置、操作系统、应用程序等。在部署蜜罐之前,需要对目标攻击者进行分析,了解其攻击手段和目的,以便选择合适的蜜罐类型和部署位置,蜜罐部署的时候讲究一个合理性,以简单的例子来说,你把一个全身乌黑的羊放在一群通体雪白的羊的羊圈里,肯定一眼就看到了,所以一定要合理。在数据库服务器区域开启常用的数据库端口,比如3306、1433、1521、5432、6379……,在部署蜜罐时,需要注意蜜罐的安全性,避免攻击者利用蜜罐攻击其他系统。

据我了解,市面上一些厂商的蜜罐大同小异蜜罐基本都反制溯源的目的,但是想要在这个互联网环境中生存,各个厂商还是有自己独特的特色与技术的。JSONP技术:JSONP技术呢就是其一,有些厂商的蜜罐可以溯源到攻击者所使用的浏览器信息、所使用电脑的操作系统、甚至可以溯源到相关的手机号以及所在位置。(当然,这种是有前提的,攻击者才不是小笨蛋。)

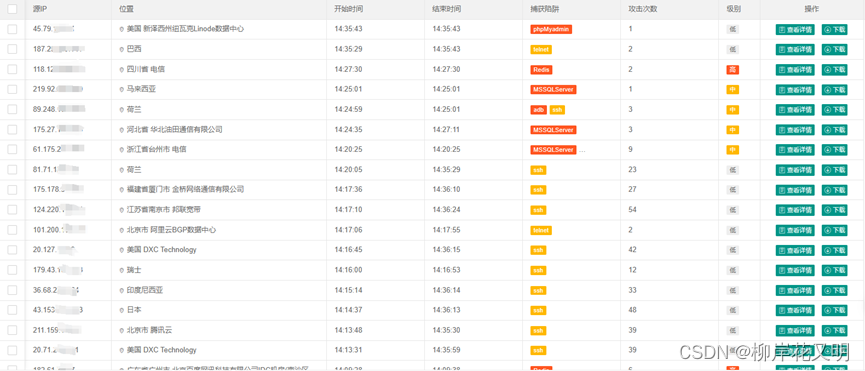

蜜罐收集到的数据包括攻击者的IP地址、攻击时间、攻击方式、攻击目标等信息。这些信息可以通过数据分析工具进行分析,以便了解攻击者的攻击手段和目的。

下面进行蜜罐的相关演示:

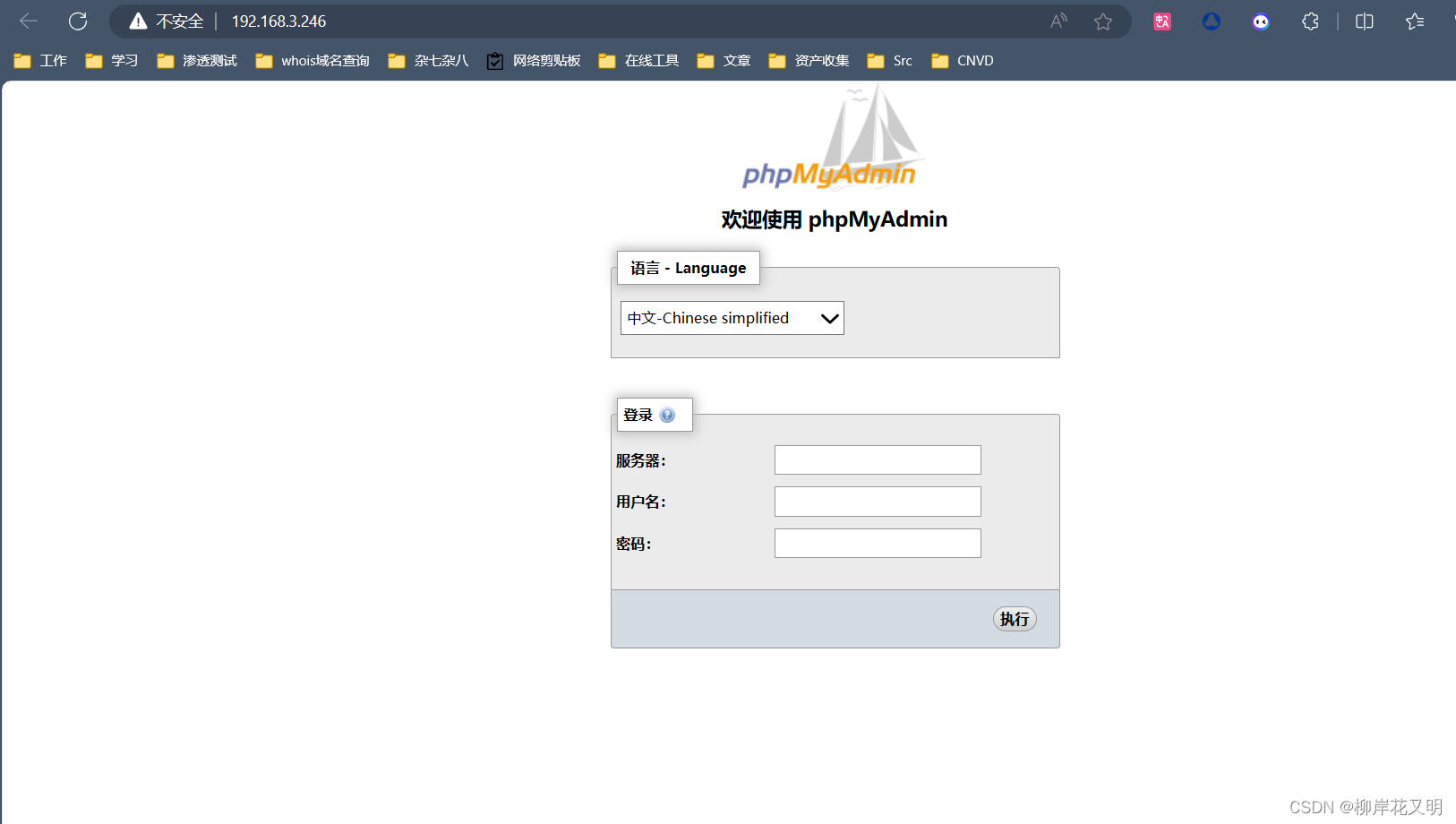

蜜罐ip :192.168.3.246攻击者ip :192.168.3.110这里看到的是蜜罐80端口开放了phpmyadmin的一个服务:

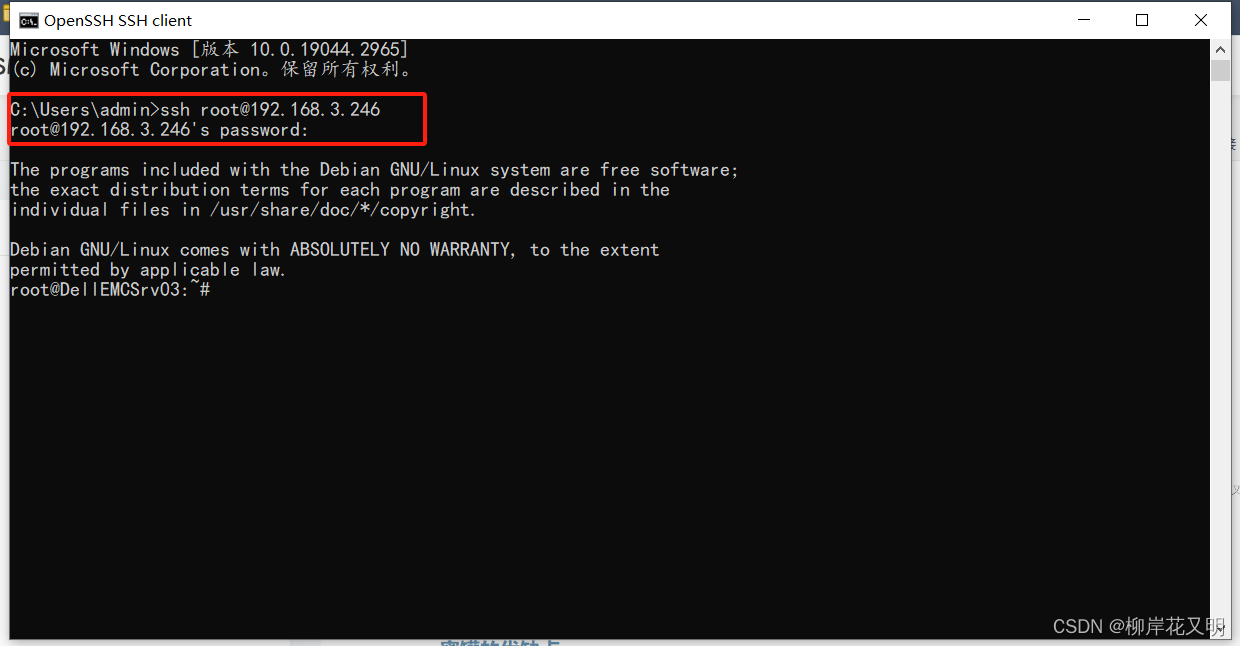

这里看到的是蜜罐22端口开放了ssh的一个服务:

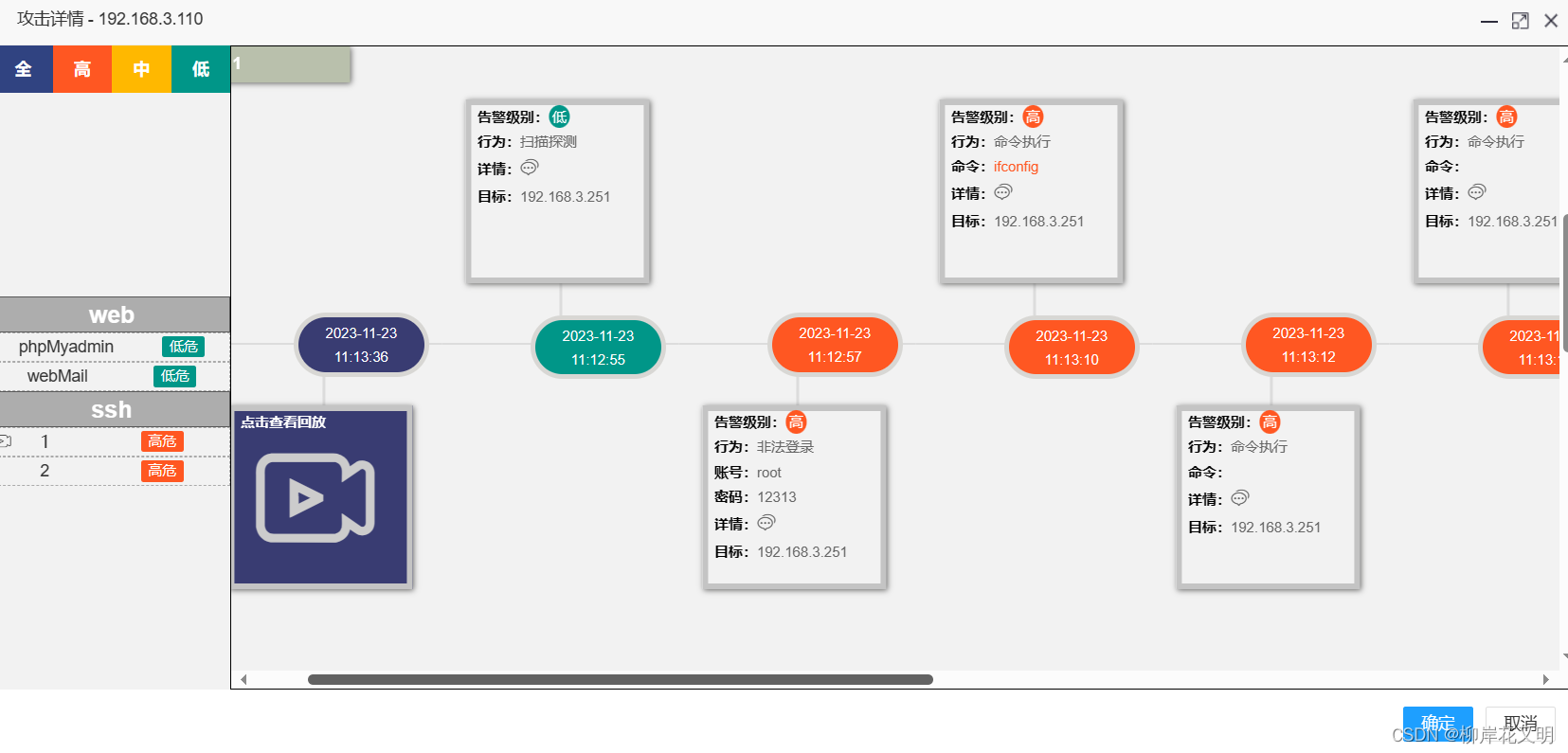

而且蜜罐会记录攻击者所有的攻击操作,同时针对于22端口的攻击,RDP3389会有视频回放的形式:

首先谈谈缺点。

蜜罐缺点一:溯源能力不足,一些厂商虽然打着各种旗号吹鼓自家蜜罐有多强多强的溯源能力,之所以能溯源也是需要一定的前提条件的,如果攻击者在一个纯净的环境下,比如说在Workstation里面装的攻击机,攻击机中任何浏览器和工具没有绑定任何信息,攻击者再挂几个代理…这种情况下是很难溯源的。

蜜罐缺点二:蜜罐被攻击者利用,既然主动攻击业务?这种现象也是有的…不知道大家听说过没有,前段时间护网的时候某个厂商的蜜罐映射在互联网上被打穿,导致攻击者利用蜜罐当作跳板机去探测扫描用户的业务,直接内网渗透了…,蜜罐如果被打穿对于用户而言,干掉厂商的心都有了,这样就真的太得不偿失了。

蜜罐缺点三:蜜罐可能会由于请求连接数太多导致蜜罐宕机。

蜜罐缺点四:需要消耗用户的计算资源

蜜罐缺点五:也是最主要的一点,当然是钱啊!

下面谈谈蜜罐的优点:

蜜罐技术具有以下优点:可以吸引攻击者,收集攻击者的信息和行为;可以提高网络安全防御能力,帮助用户了解攻击者的攻击手段和目的;可以提高安全意识,让用户了解网络威胁的严重性。蜜罐可以拦截0day攻击,攻击者如果突破边界的安全设备,在利用0day去装操作系统的时候,毕竟对于攻击者而言不清楚用户的哪些业务时蜜罐,哪些是真实服务器,很可能把0day打到蜜罐上,而导致蜜罐将攻击者ip拦截,并通过蜜罐产生的安全日志分析攻击者使用的0day。

蜜罐基本是docker、虚拟机、Agent的形式,这种底层基本都是有操作系统的,既然有操作系统就会有被攻破的风险这是毋庸置疑的,毕竟安全不是0和1的问题,世上没有绝对安全防御的系统。相较于以上几种蜜罐,极元的第二代蜜罐系统底层特别有意思,既不是docker也不是虚拟机的形式,是类协议模拟器的方式。感兴趣的可以去freevm.com,或者www.oxtrea.com看看。

本片文章主要带着大家深入了解蜜罐的功能以及实际中的应用,演示环境用的是Freevm平台中的蜜罐功能演示。

以上都是博主个人的见解,时代在进步嘛,当然知识内容也要迭代,可能以上文章信息有哪些没有更新,欢迎大家提出指正。