红队常用术语总结一

漏洞利用术语解读

Vulnerability:即漏洞,

是指计算机软件、硬件、系统、应用、协议等方面的缺陷,使得其保密性、完整性、可用性、访问控制等方面面临威胁。

-

基于技术分类,有命令执行、权限绕过、缓存区溢出、注入、解析、弱口令、信息泄露等漏洞

-

基于时间分类,有0day、1day、Nday等漏洞

Poc (Proof of Content)概念验证

泛指对某些想法的一个较短而不完整的实现;在网络安全领域,通常指的是一段漏洞验证程序或者说是攻击样例,仅能验证漏洞存在,但并不能对漏洞造成实质性利用。在[计算机安全]术语中,概念验证经常被用来作为0day、exploit的别名。(通常指并没有充分利用这个漏洞的exploit)

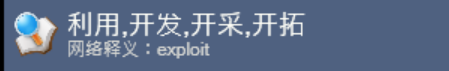

Exploit 漏洞利用

代表一段有漏洞价值的攻击代码或者漏洞利用过程,目的是获取未经授权的访问或者执行意外操作。常见的漏洞利用手段包括SQL注入、缓存区溢出、远程代码执行等。

Payload 攻击载荷

通常是指Exploit在拿下目标之后,攻击者在目标机器上执行的定制代码或者程序,包括但不限于系统命令、会话建立、Shellcode等。

Shellcode

-

shell:泛指系统控制权或者操作界面(CLI/GUI),通常在Exploit漏洞利用之后,首先要做的就是拿shell,以此进行进一步操作。

-

shellcode:用于获取控制权或者操作界面的攻击载荷代码,通常采用二进制机器代码,shellcode也是payload的一种类型

-

正反shell:shell需要绑定至指定IP地址后端口号上面,这个动作就是bindshell;有攻击方主动连接至受害者,则为正向shell;反之,由受害者主动连接至攻击方,则为反向shell。

shellcode常常使用机器语言编写。 可在暂存器eip溢出后,塞入一段可让CPU执行的shellcode机械码,让电脑可以执行攻击者的任意指令。

- 本地shellcode:本地运行的shellcode经常用于利用软件漏洞提升权限。比如在Linux下由普通权限提升至root权限。

- 远程shellcode:借由抓软件漏洞获得特定的shellcode,再经由C或Python撰写远端攻击程式,进而取得对方电脑之root权限。

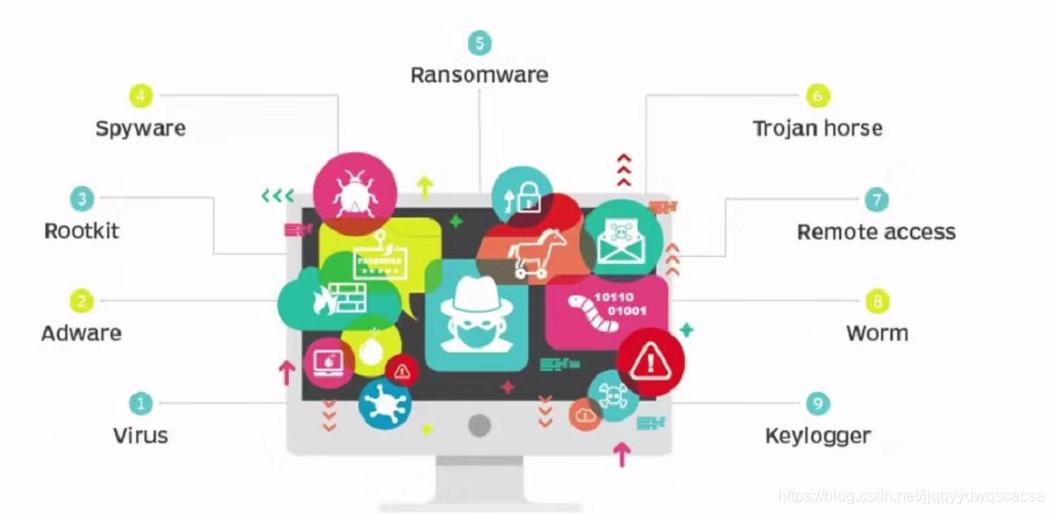

恶意程序术语解读

Malware(Malicious Software)

即恶意程序或软件,泛指病毒、蠕虫、木马、勒索软件、间谍软件,用于对目标系统进行入侵、控制、窃取、破坏等。

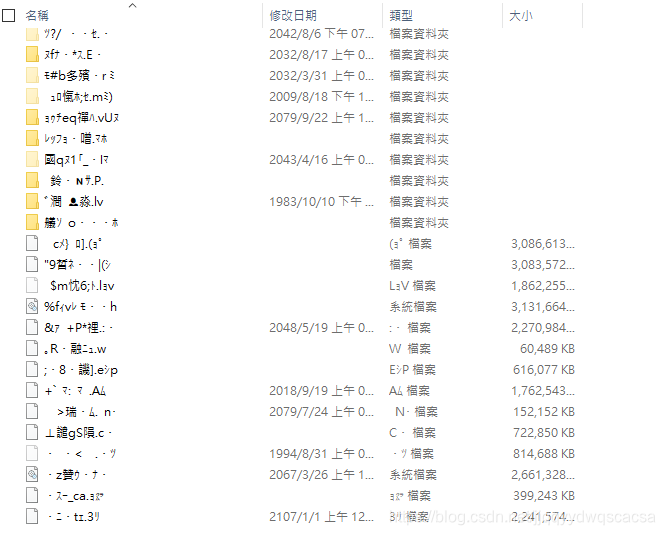

Worm

Worm即蠕虫病毒,能够独立于其他文件或者程序运行,能够给予网络进行自我复制或者传播,能实现从点到面的超大规模的破坏行为(例如占用CPU或带宽资源、修改删除文件)。

计算机病毒不同的是,计算机蠕虫不需要附在别的程序内,可能不用用户介入操作也能自我复制或运行。计算机蠕虫未必会直接破坏被感染的系统,却几乎都对网络有害。计算机蠕虫可能会执行垃圾代码以发动分布式拒绝服务攻击,令计算机的执行效率极大程度降低,从而影响计算机的正常使用;可能会损毁或修改目标计算机的文件;亦可能只是浪费带宽。(恶意的)计算机蠕虫可根据其目的分成2类:

- 一种是面对大规模计算机使用网络发动拒绝服务的计算机蠕虫,虽说会绑架计算机,但用户可能还可以正常使用,只是会被占用一部分运算、连网能力。

- 另一种是针对个人用户的以执行大量垃圾代码的计算机蠕虫。计算机蠕虫多不具有跨平台性,但是在其他平台下,可能会出现其平台特有的非跨平台性的平台版本。

计算机蠕虫的传播过程:蠕虫程序常驻于一台或多台机器中,通常它会扫描其他机器是否有感染同种计算机蠕虫,如果没有,就会通过其内置的传播手段进行感染,以达到使计算机瘫痪的目的。其通常会以宿主机器作为扫描源。通常采用:垃圾邮件、漏洞传播这2种方法来传播

例子:2006年的熊猫烧香,通过网站投毒、局域网共享等方式植入系统并进行传播,Windows用户中毒后,后缀名为.exe的文件无法执行,文件图标会变成熊猫烧香的图案。

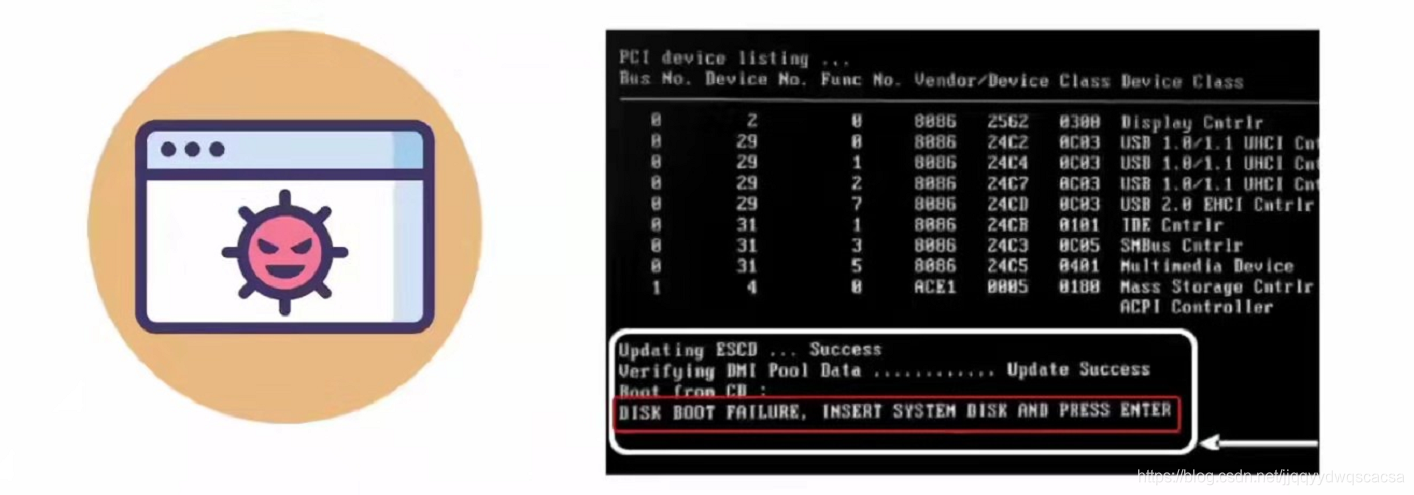

Virus病毒

通常依附于其他文件或者程序上,不进行自我复制获知或者传播,当受害者运行其它程序时则病毒启动,对目标系统造成破坏(例如修改删除文件)。

例子:1998年的CIH病毒,能够破坏BIOS和硬盘,是电脑可以完全瘫痪,被公认为有史以来最为危险、破坏力最强的病毒之一。

由于世界操作系统、桌面环境90%的市场都是使用微软 Windows系列产品 。所以病毒作者纷纷把病毒攻击对象选为Windows。制作病毒者首先应该确定要攻击的操作系统版本有何漏洞 ,这才是他所写的病毒能够利用的关键。Windows当时并没有有效的安全与防御功能,且用户常以管理员权限运行未经安全检查的软件,这也为Windows下病毒的泛滥提供了温床。Linux、Mac OS等操作系统 ,因使用的人群比较少,病毒一般不容易扩散。大多病毒发布作者的目的有多种,包括恶作剧、想搞破坏、报复及想出名与对研究病毒有特殊嗜好。 病毒主要通过网洛浏览以及下载,电子邮件 以及可移动磁盘等途径迅速传播。

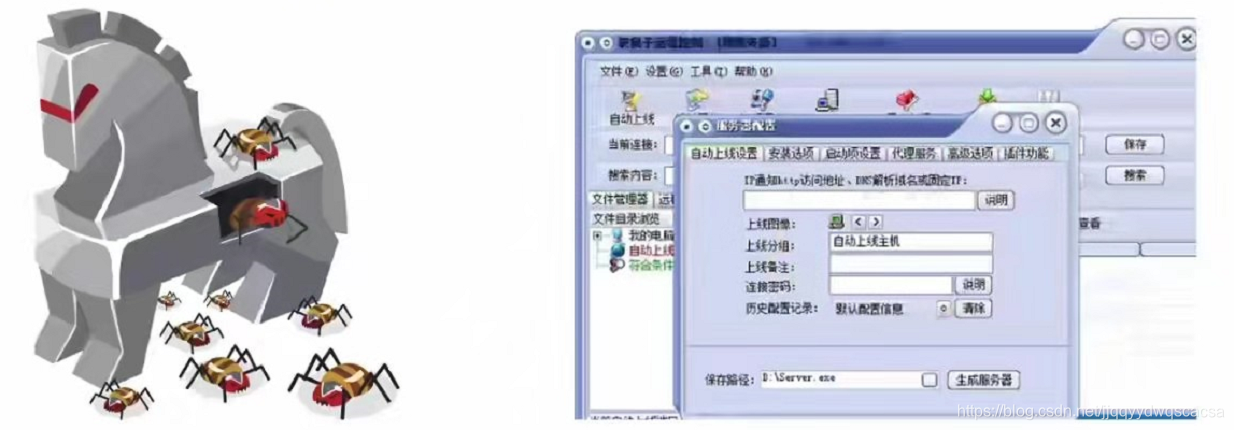

Trojan Horse(特洛伊木马)

通常潜伏于“合法”软件中运行(也可以独立运行),不复制传播且高度隐蔽。木马运行时可以创建“后门”或者“隧道”,攻击者通过后门实现对目标系统的远程控制、监听、破坏行为。RAT(Remote Access Trojan)远控木马属于木马的一种,例如灰鸽子、冰河、Gh0st、ZXShell。

Ransomware(勒索软件)

能够独立于其他文件运行,能够基于网络进行自我复制或者传播,通过对目标系统进行加密劫持,实现对受害者的钱财勒索。在所有的恶意程序类别中,勒索软件时面向个人和机构的最直接、最有效、最野蛮的“敛财方式”。

Spyware(间谍软件)

流氓软件或者恶意软件,指未经用户许可搜集用户个人信息的恶意程序。通过搜集网站的浏览记录、键盘记录、账号密码等隐私信息,再以网站劫持、网址导航、弹框广告等方式变现盈利。

Rootkits

可看作升级型的木马病毒,泛指可以获取到root权限的恶意程序,以管理员权限运行、修改系统核心文件、绕过杀毒软件,包括系统内核rootkit、硬件固件rootkit、内存rootkit等类型。相比木马,Rootkits通常具备更高权限、更加隐蔽、更难查杀、更大危害等特征。

以上内容是我学习陈鑫杰老师网络安全相关课程的总结,欢迎大家到B站观看。