简介:

xposed+JustTrustMe抓包SSLping

偶尔遇到burpsuite无法抓到app数据包的情况,开始认为是https的证书问题,但使用了在模拟器中安装了burpsuite伪证书也无法抓。为什么?

答案是:app启用了SSL Pinning(又叫“ssl证书绑定“)。所以为了解决这个抓包的问题,我们使用Xposed+JustTrustMe来突破SSL Pinning。

这种方法对于大部分app的数据包都能抓到,或抓包部分数据包。不过有些app做了https双向校验,还是会抓不到,关于这个以后再说!

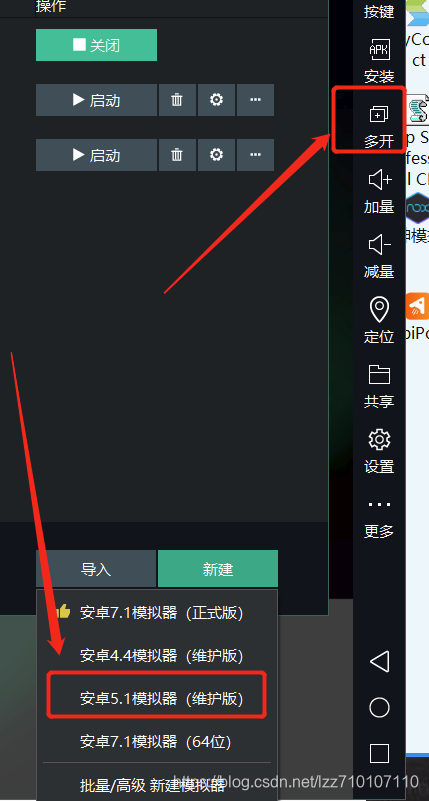

模拟器4.1

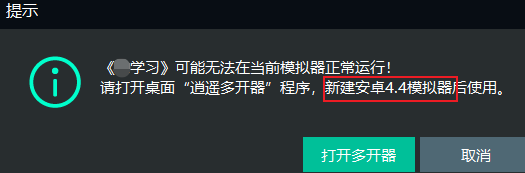

安卓版本5.1.1的模拟器打开某APP时,提示得用安卓4.4版本的才行

新建个4.4的模拟器

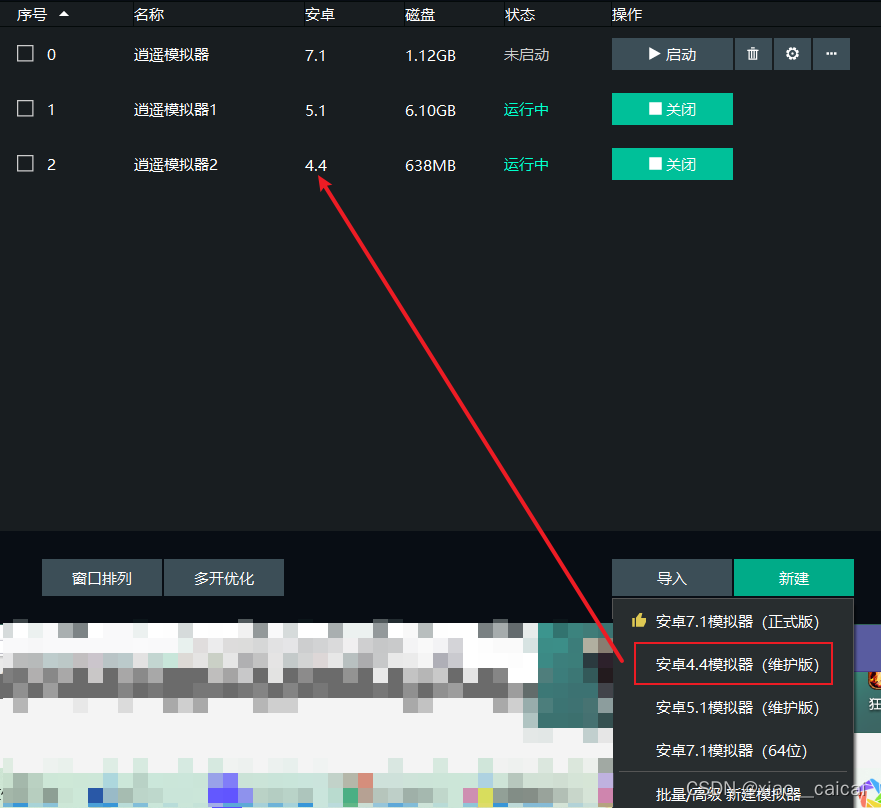

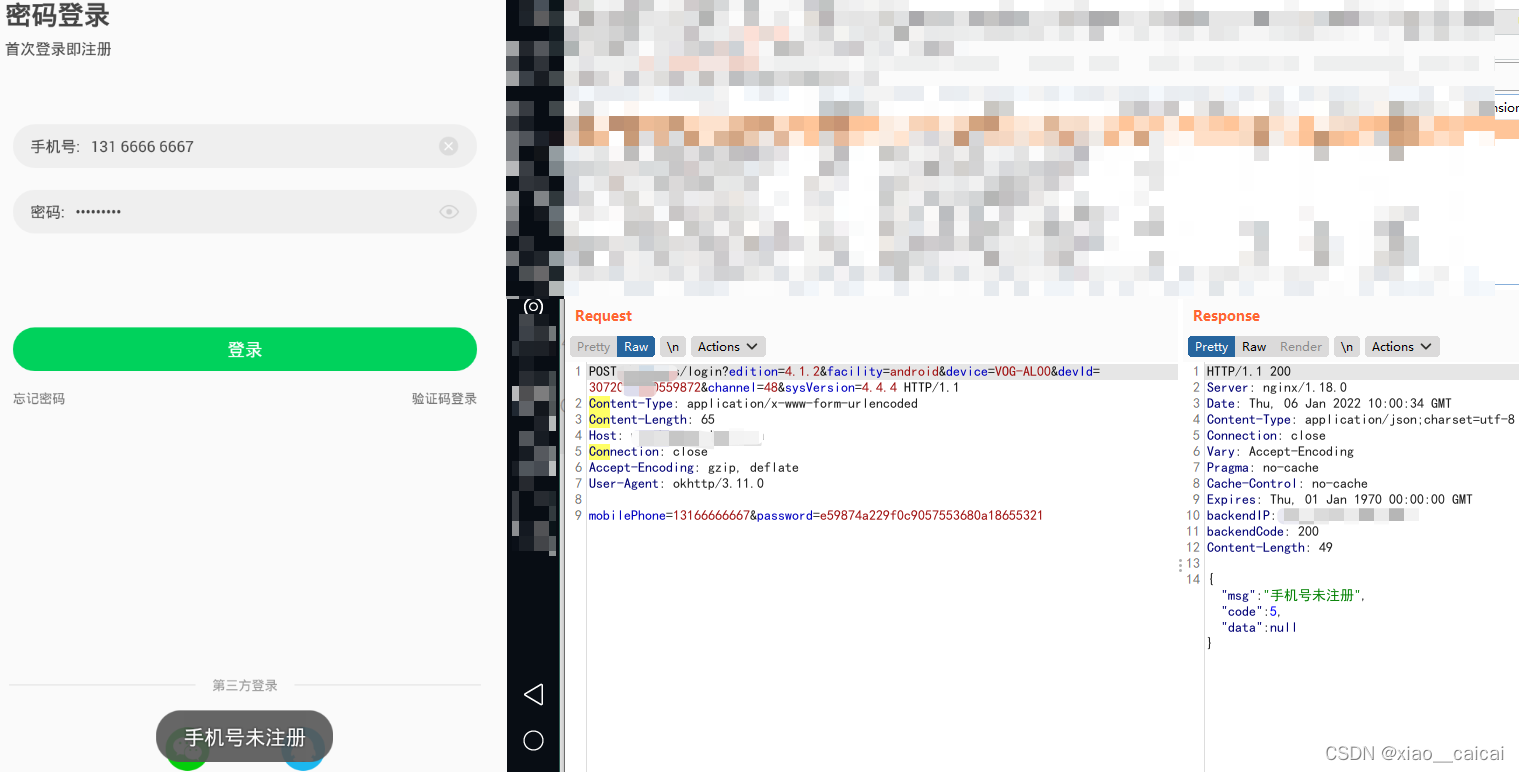

设置好代理后,发现网络错误,抓包显示404

安装Xposed,需对应安装4.4版本的,否则可能导致安装失败

拖拽xposed.apk到模拟器,进行安装

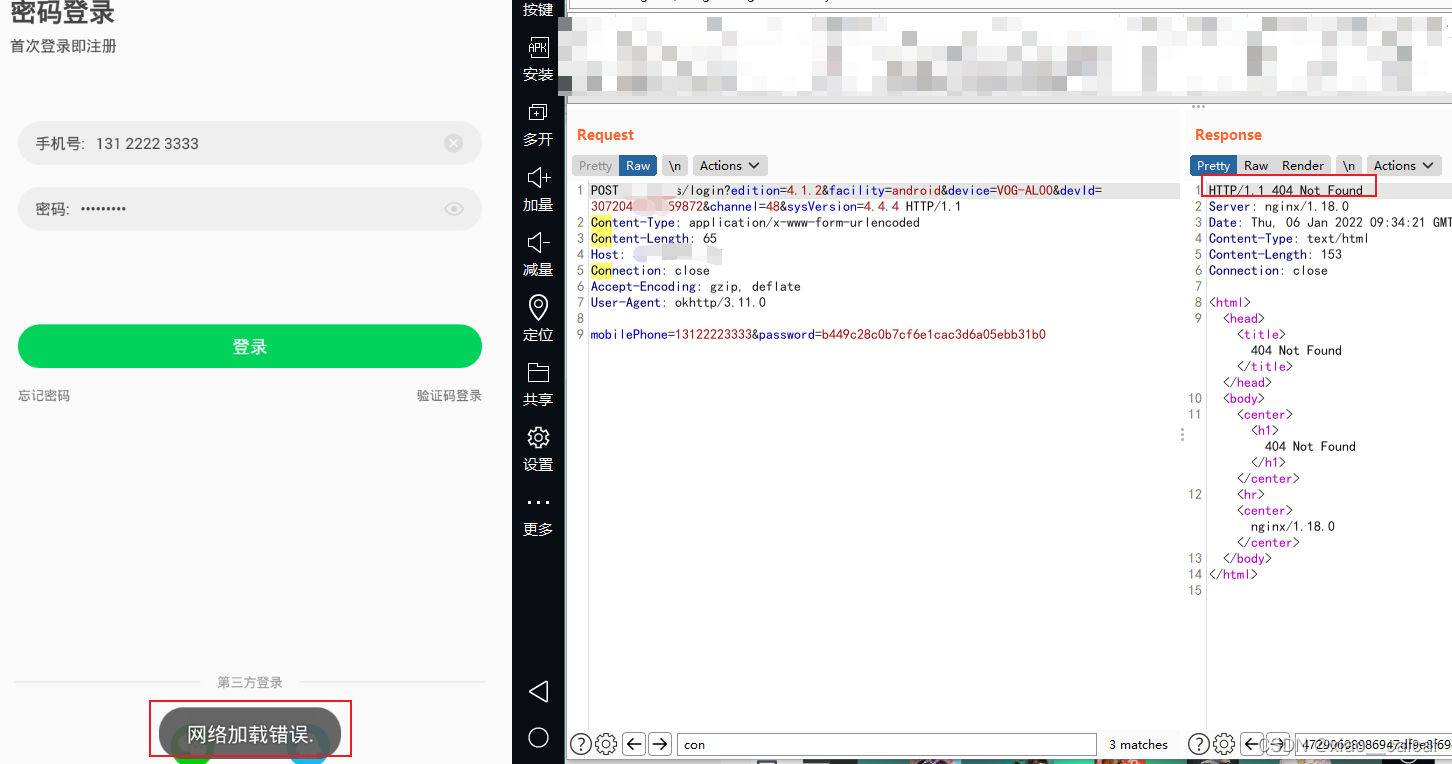

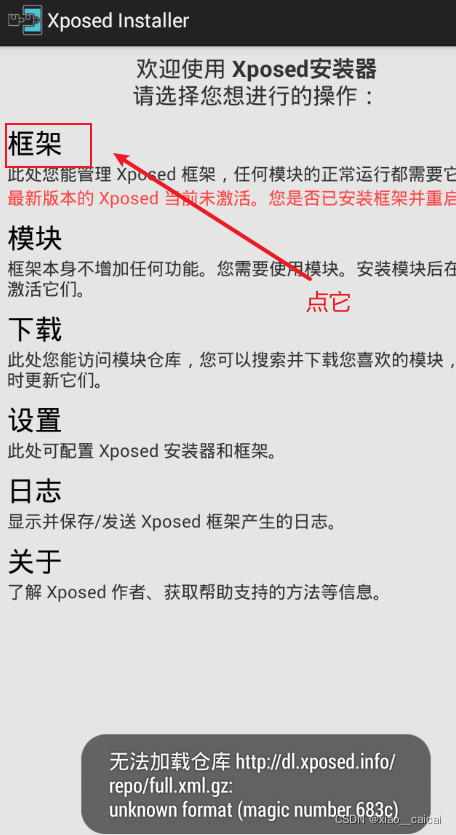

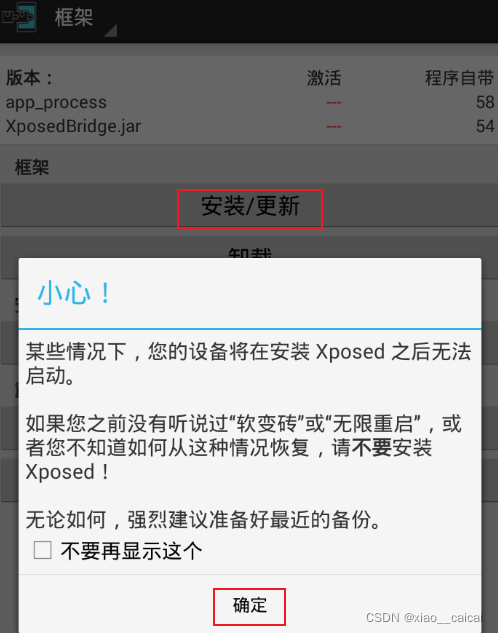

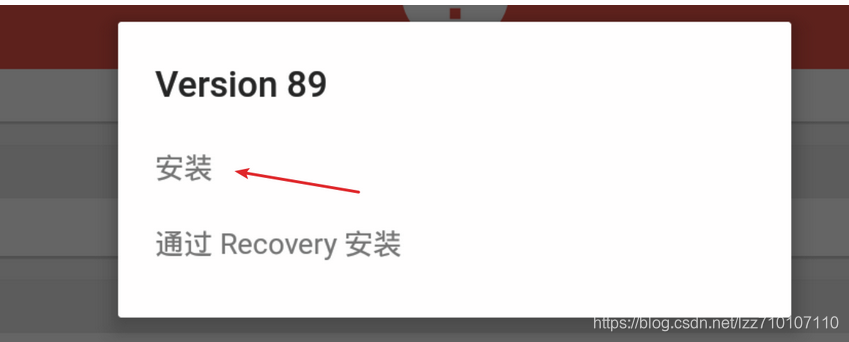

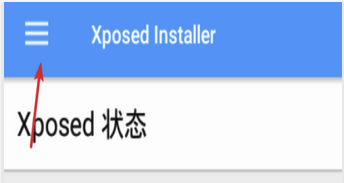

打开xposed,提示的信息不用管,点击框架

点击确定,点击安装/更新

安装前是这酱紫的

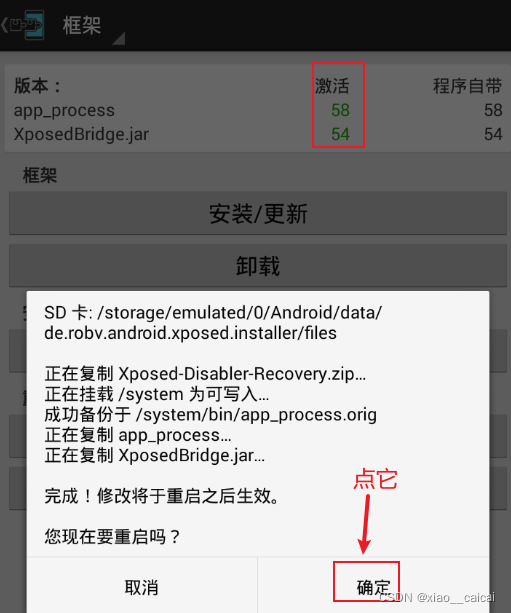

安装成功是酱紫的,然后点确定(卡住了就手动重启)

然后安装JustTrustMe:

把JustTrustMe.apk拖入模拟器进行安装

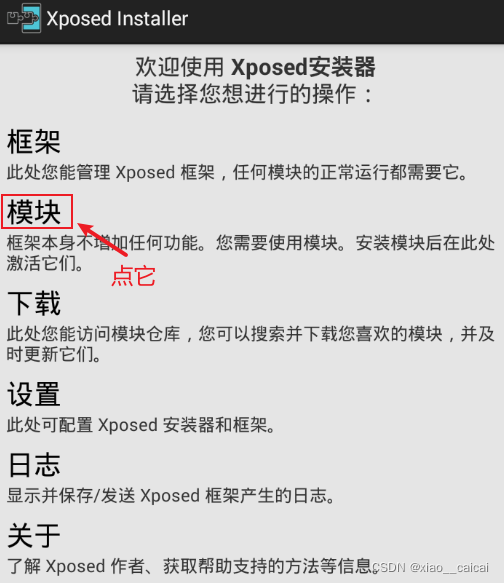

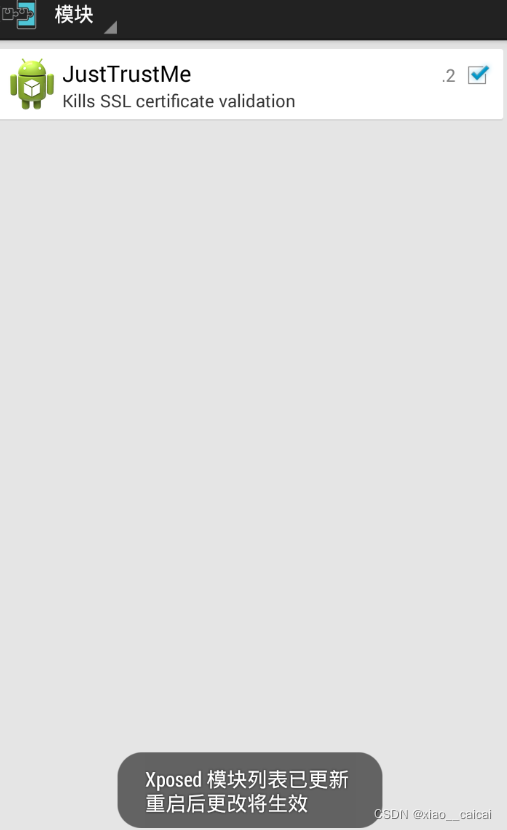

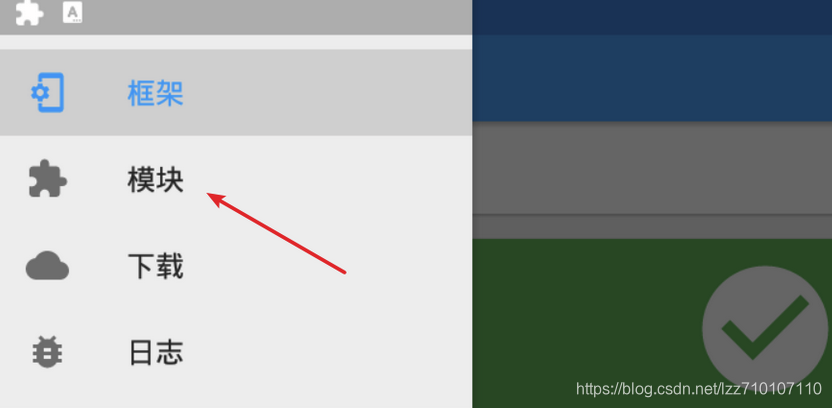

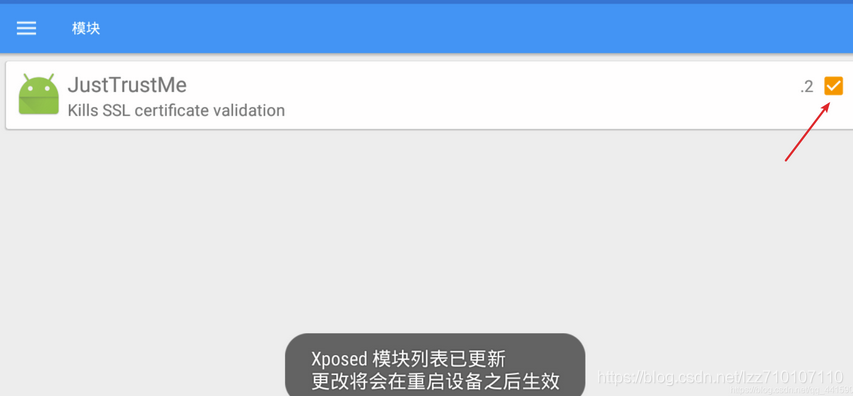

打开模块,勾选JustTrustMe

重启即可

再次抓包就都有了,上来就有用户枚举,美滋滋

模拟器5.1

推荐模拟器:逍遥模拟器,安卓5.1

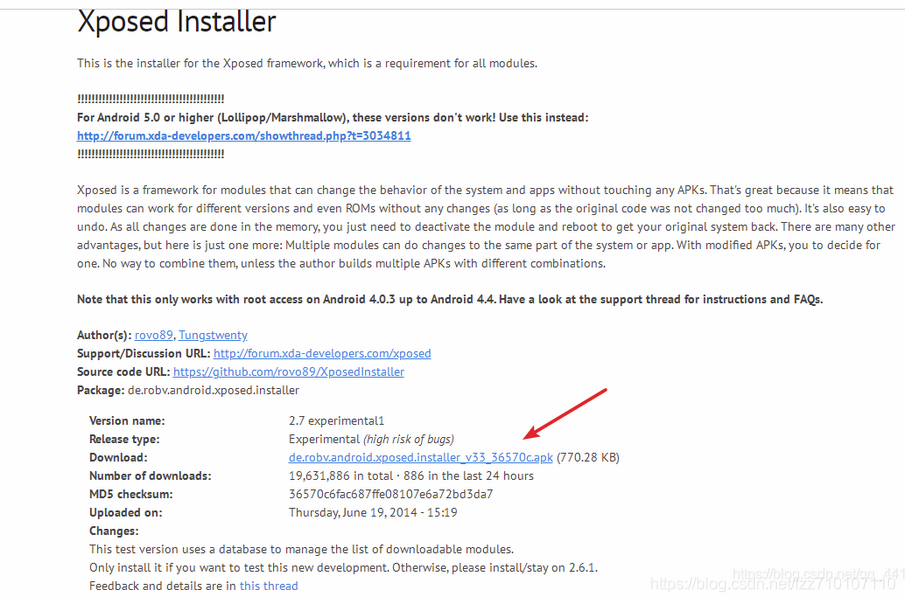

模拟器5.1安装Xposed

下载:https://repo.xposed.info/module/de.robv.android.xposed.installer

安装xposed

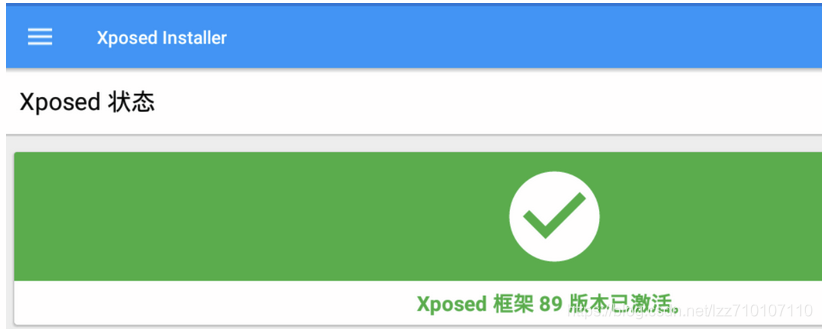

如图,安装成功

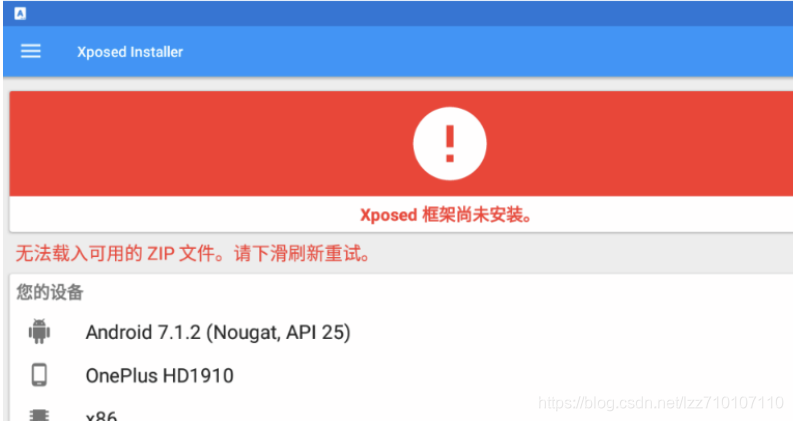

如果出现下图情况,按如下操作:大佬原文

xposed链接:https://pan.baidu.com/s/1XsCQGM4QWCWYWqOuUyK3jA

提取码:4sfb

把如下代码保存为install.bat

adb root

adb remount

adb push ./xposed /system

adb shell su -c "cd /system/;sh memu-script.sh"

pause

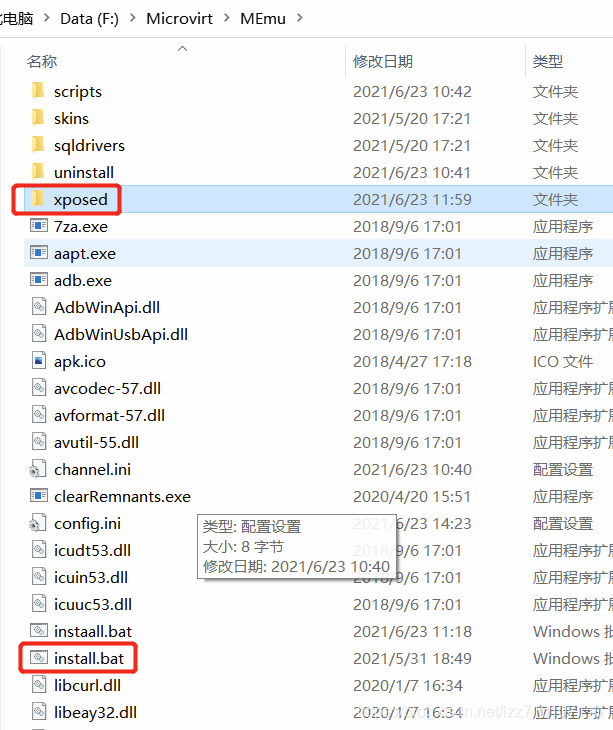

首先进入模拟器的目录,把xposed文件(需选择版本)和install文件放在目录中,双击执行install.bat文件

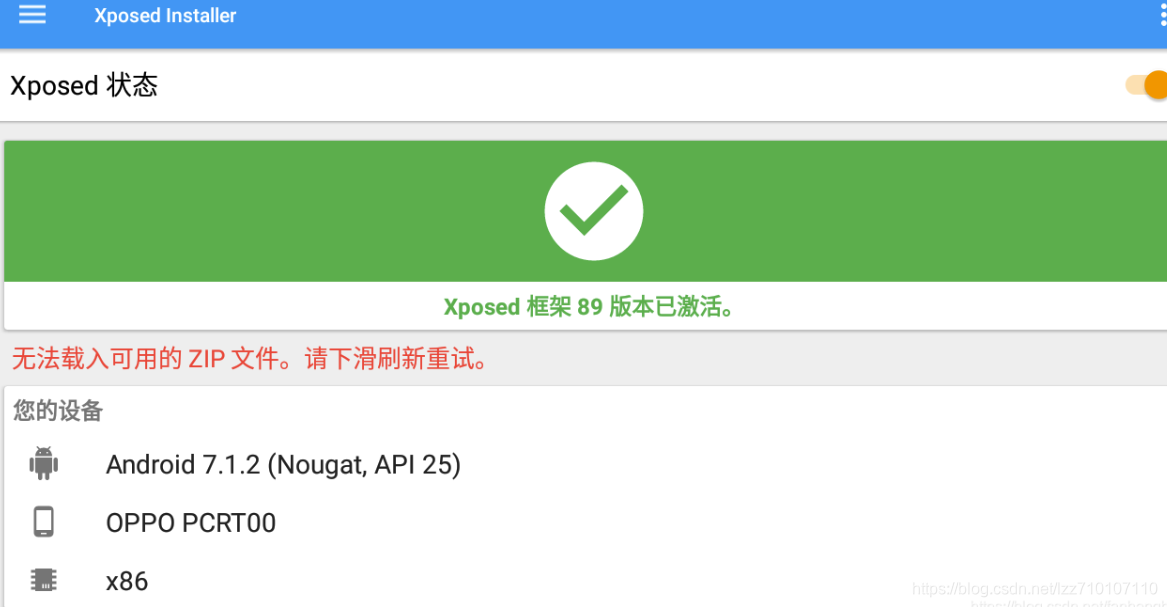

重启模拟器,如图为成功

注意:

1、在执行install文件的时候,只能开启一个模拟器(要安装xposed的)

2、模拟器在运行install文件的时候,注意模拟器是打开的,install运行没有问题后在重启模拟器。

3、需要注意文档内到xposed文件是符合32位还是64位到模拟器操作系统,以及模拟器的Android版本是5.1的还是7.1的。注意操作系统指的是模拟器的操作系统,不是电脑的。(雷电发现有64位的操作系统,那个模拟器就不行,必须下载32位的雷电操作系统)

模拟器5.1安装 JustTrustMe

下载地址:https://github.com/Fuzion24/JustTrustMe/releases/tag/v.2

把justme拖进虚拟机安装,在xposed上勾选模块后,重启模拟器

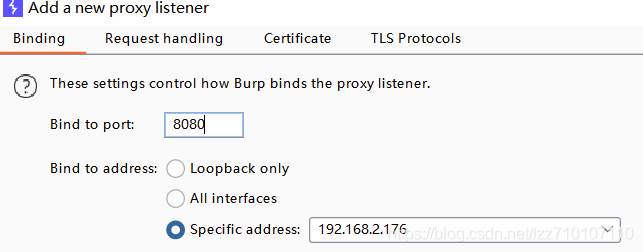

burp设置

burp代理本机IP,端口设置8080

模拟器代理PC端burp的IP及端口,设置好就能正常抓包了