主动信息收集

前言

目的还是为了扫盲发现很多学信息安全的伙伴不知道到底怎么收集信息,很茫然拿到一个站点很懵圈,也是我这样的小白很困扰不知道该干啥

文章目录

简介

工具很多工具箱里面都有都是常用的工具,小白可以去下载狐狸说安全的one-fox红队工具箱,也可以下载TiAmo我的CTF工具箱,链接我放在下面了

主动信息收集

IP收集

IP地址的使用和管理通常分为以下几种情况:

- 套CDN:即使用内容分发网络(CDN),通过CDN来分发流量,以提升访问速度和安全性。CDN隐藏了原始服务器的真实IP地址,从而防止直接攻击。绕过CDN的方法通常涉及更复杂的技术,例如子域名枚举、DNS记录分析等,但对于新手来说,尝试这些方法有一定难度和风险。

- 禁止ping:配置防火墙或服务器设置以禁止ICMP Echo请求(即ping请求)。这可以防止他人通过ping来判断服务器的状态或存在性。常见的配置方法包括修改防火墙规则或使用操作系统自带的网络设置工具

- 啥也没做:即未进行任何特别的配置或保护措施。这种情况下,服务器的IP地址可能会暴露在互联网上,容易成为攻击的目标。

CDN绕过

这里简单介绍三种绕过的方法

1.国外ping,有很多网站的开发者只套了国内的CDN,但是再国外的CDN没有套这样我们使用国外的ping就可以很轻易的知道IP

在线ping_多地ping_多线路ping_持续ping_网络延迟测试_服务器延迟测试 (itdog.cn)

“share.nezhagpt.cloud”国内多个地点网站测速结果_网站测速 - 站长工具 (chinaz.com)

网站测速工具_超级ping _多地点ping检测 - 爱站网 (aizhan.com)

2.历史DNS查询,查询目标域名的历史DNS记录,可能会找到曾经使用的真实IP地址

DNS — DNS (securitytrails.com)

“share.nezhagpt.cloud”A记录/cname检测结果–Dns查询|dns查询–站长工具 (chinaz.com)

3.子域名枚举,枚举目标网站的子域名,尝试找到未通过CDN保护的子域。

1.网络空间搜索引擎搜索

2.在线子域名挖掘工具

3.御剑子域名挖掘

4.https的网站可以使用CA证书查询crt.sh | Certificate Search

禁止ping

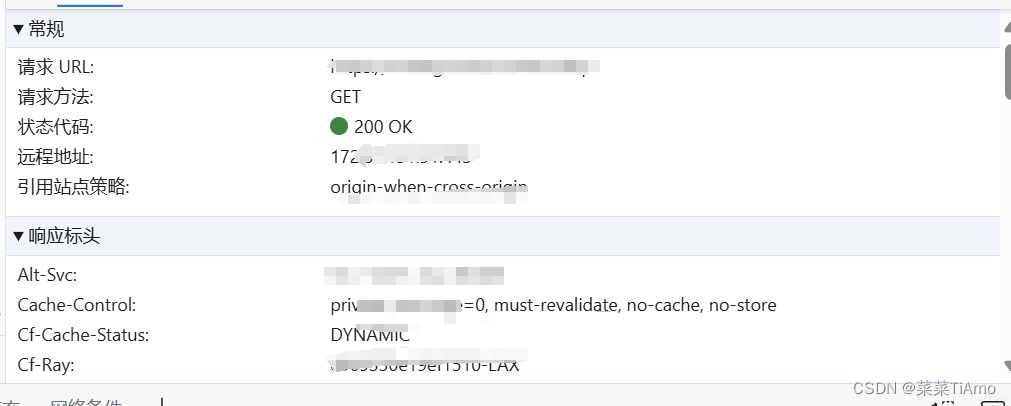

禁止ping可以查看网站的返回包来得到IP是什么,F12-网络-F5查看响应包得到IP

啥也没做

啥也没做,用上面的什么方法都可以得到IP,可以ping,也可以看返回包

端口收集

端口收集用于探测目标主机上开放的网络端口。这通过向目标主机发送特定的网络数据包,并根据响应情况来确定哪些端口是开放的。

端口收集的技术

TCP全连接扫描:建立完整的TCP连接,检查目标主机上的端口是否处于开放状态。

SYN扫描:通过发送TCP SYN数据包,检查目标主机响应的行为来确定端口是否开放。

UDP扫描:发送UDP数据包,检查目标主机响应的情况来确定UDP端口的状态。

NULL、FIN、XMAS扫描等:利用TCP协议的不同特性来判断端口的状态。端口响应状态

open 开启

close 关闭

filtered 过滤

常用端口及问题

| TCP/UDP | 端口 | 协议/应用 | 可能出现的问题 |

|---|---|---|---|

| TCP | 20,21 | FTP | 允许匿名的上传下载,爆破,嗅探,win提权,远程执行,各类后门shell上传 |

| TCP | 22 | SSH | 可根据已搜集到的信息尝试爆破,v1版本可中间人,ssh隧道及内网代理转发,文件传输等 |

| TCP | 23 | Tenlnet | 爆破,嗅探,一般常用于路由,交换登陆,可尝试弱口令 |

| TCP | 25 | SMTP | 邮件伪造,vrfy/expn查询邮件用户信息 可使用smtp-user-enum工具自动跑 |

| TCP/UDP | 53 | DNS | 允许区域传送,dns劫持,缓存投毒,欺骗以及各种基于dns隧道的远控 |

| TCP/UDP | 69 | TFTP | 尝试下载目标及其的各类重要配置文件 |

| TCP | 80,443(https),8080 | http/https(https=http+ssl) | 可尝试经典的topn,vpn,owa,webmail,目标oa,各类Java控制台,各类服务器Web管理面板,各类Web中间件漏洞利用,各类Web框架漏洞利用等等…… |

| TCP | 111,2049 | NFS | 权限配置不当 注入,提权,sa弱口令,爆破 |

| TCP | 110 | pop3 | 可尝试爆破,嗅探 |

| TCP | 137,139,445 | Samba | 可尝试爆破以及smb自身的各种远程执行类漏洞利用,如,ms08-067,ms17-010,嗅探等…… |

| TCP | 143 | IMAP | 可尝试爆破 |

| UDP | 161 | SNMP | 爆破默认SNMP团队字符串,搜集目标内网信息 |

| TCP | 389 | LDAP | ldap注入,允许匿名访问,弱口令 |

| TCP | 512,513,514 | LINUX REXEC | 爆破,rlogin登陆 |

| TCP | 873 | Rsync | 匿名访问,文件上传 |

| TCP | 1194 | OpenVPN | 想办法钓VPN账号,进内网 |

| TCP | 1352 | Lotus | 弱口令,信息泄漏,爆破 |

| TCP | 1433 | SQL Server | 注入,提权,弱口令,爆破 |

| TCP | 1500 | ISPmanager | 弱口令 |

| TCP | 1521 | Oracle | tns爆破,注入,弹shell… |

| TCP | 1723 | PPTP | 爆破,想办法钓VPN账号,进内网 |

| TCP | 2082,2083 | cPanel | 弱口令 |

| TCP | 2181 | ZooKeeper | 未授权访问 |

| TCP | 2601,2604 | Zebra | 默认密码zerbra |

| TCP | 3128 | Squid | 弱口令 |

| TCP | 3312,3311 | kangle | 弱口令 |

| TCP | 3306 | MySQL | 注入,提权,爆破 |

| TCP | 3389 | Windows rdp | shift后门[需要03以下的系统],爆破,ms12-020 |

| TCP | 3690 | SVN | svn泄露,未授权访问 |

| TCP | 4848 | GlassFish | 弱口令 |

| TCP | 5000 | Sybase/DB2 | 爆破,注入 |

| TCP | 5432 | PostgreSQL | 爆破,注入,弱口令 |

| TCP | 5900-5902 | VNC | 弱口令爆破 |

| TCP | 5984 | CouchDB | 未授权导致的任意指令执行 |

| TCP | 6379 | Redis | 可尝试未授权访问,弱口令爆破 |

| TCP | 7001-7002 | WebLogic | java反序列化,弱口令 |

| TCP | 7778 | Kloxo | 主机面板登录 |

| TCP | 8000 | Ajenti | 弱口令 |

| TCP | 8009 | tomcat Ajp | tomcat Ajp |

| TCP | 8443 | Plesk | 弱口令 |

| TCP | 8069 | Zabbix | 远程执行,SQL注入 |

| TCP | 8080,8089 | Jenkins,JBoss | 反序列化,控制台弱口令 |

| TCP | 9080-9081,9090 | WebSphere | Java反序列化/弱口令 |

| TCP | 9200,9300 | ElasticSearch | 远程执行 |

| TCP | 11211 | Memcached | 未授权访问 |

| TCP | 27017,27018 | MongoDB | 爆破,未授权访问 |

| TCP | 50070,50030 | Hadoop | 默认端口未授权访问 |

NMAP端口扫描常用参数

-sS :SYN扫描(默认且最常用)

-sT:TCP连接扫描

-sU:UDP连接扫描

-sP :ping扫描

-sV:版本探测

-A:用于执行一系列高级扫描技术和信息收集

-v:详细显示

-O:启用操作系统检测,尝试确定目标主机运行的操作系统类型

目录fuzz

目录fuzzing是一种通过向Web服务器发送大量请求来发现隐藏或未公开目录和文件,从而识别潜在安全漏洞和敏感信息泄露的技术。也可以帮助我们知道是哪一种的CMS去github一搜就可以知道了

目录fuzz的工具

御剑

GitHub - foryujian/yjdirscan: 御剑目录扫描专业版,简单实用的命令行网站目录扫描工具,支持爬虫、fuzz、自定义字典、字典变量、UA修改、假404自动过滤、扫描控速等功能。

Dirsearch

GitHub - maurosoria/dirsearch: Web path scanner

DirBuster —kali自带

子域名爆破

CMS识别

在线

云悉指纹

云悉互联网WEB资产在线梳理|在线CMS指纹识别平台 - 云悉安全平台 (yunsee.cn)

云悉指纹使用条件比较苛刻

潮汐指纹

TideFinger 潮汐指纹 TideFinger 潮汐指纹 (tidesec.net)

程序

TiAmo我一般就使用这两种方法收集CMS一般都能收集到

潮汐指纹

GitHub - TideSec/TideFinger: TideFinger——指纹识别小工具,汲取整合了多个web指纹库,结合了多种指纹检测方法,让指纹检测更快捷、准确。

wappalyer 浏览器插件

JS泄露

JavaScript代码无意中暴露了敏感信息或漏洞,这可能被攻击者利用来发起进一步的攻击

JS泄露在在部分网站上还是蛮多的,有些外包开发的web程序用户名和密码就写在js里面,注释着。

F12审计

使用浏览器的F12 network功能获取到网站的加载的响应包,查看有用的js文件来获取信息

浏览器插件审计

findsomething,这个插件需要开启浏览器的开发者功能,edge和google chrome都可以火狐应该也可以

推荐使用google安装edge浏览器会麻烦很多

插件的安装网上很多我就不赘述了

渗透测试工具及插件第一期-FindSomething_findsomething工具-CSDN博客

【信息提取】FindSomething 浏览器插件-CSDN博客

源码泄露

源码泄露分很多种,大佬讲的很详细

https://www.secpulse.com/archives/124398.html

系统判断

这里就要谈一下系统的特性了,linux系统区分大小写的,windows系统不区分大小写

所以我们就用这一点来判断系统,再URL中将小写改成大写,列如:index.php改成index.phP

如果能响应就说明是windwos,如果报错那就说明是linux的系统然后我们就可以通过中间件来判断数据库之类的后端内容

one-fox红队工具箱可以去微信公众号获取

我自己做的工具箱CTF工具箱

我用夸克网盘分享了「夸克上传文件」,点击链接即可保存。打开「夸克APP」,无需下载在线播放视频,畅享原画5倍速,支持电视投屏。

链接:https://pan.quark.cn/s/61c078323816