在安全测试中,若web无法取得进展或者无web的情况下,我们需要借助APP或其他资产进行信息收集,从而开展后续渗透。

演示案例:

1. APP提取及抓包及后续配合

①某apk一键提取反编译

②利用burp suite历史抓更多url

将apk放在apps里面,再运行apkAnalyser.exe,files里面就是它反编译得到的文件

还有一个与apk同名的文件夹里面,有个urls文本文件,里面放的地址,拿来进行安全测试,再进行抓包,如果抓到了有网站的协议,这就是属于有涉及到web的情况,可以走web的分析思路。

没有web的话,就走无web协议的分析思路。

2. 某IP无web框架下的第三方测试

情况:某个IP访问之后空白一片,没有web网站,就只是单个IP

例如:45.33.42.112

这时候不是走web,不是走APP,直接走第三方其他,看看它的端口,接口等地方

①各种端口一顿乱扫

扫描端口原因:因为端口上面有相应服务,上面就有漏洞

用nmap扫描端口(kali里面自带)

用以下网站扫:shodan.io,zoomeye.org,fofa.so

用shodan扫还会得到IP对应的域名地址(计算机网络,RARP协议,由IP地址查找域名)

然后看扫出来的结果里面,有没有端口的响应数据包是可疑的,就输入该端口看看能不能访问

蜜罐:提供很多端口诱导攻击行为的防御性网站

②各种接口一顿乱扫

③接口部分一顿测试

3. 群友web授权测试下的服务测试

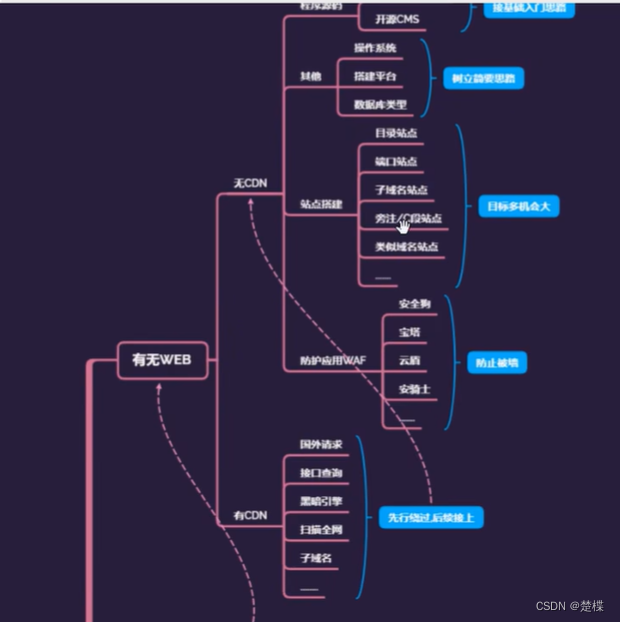

该网站web的东西比较少,如果从web方面去做安全测试,效果会不明显。

ping不通,可能是对方防火墙设置了过滤icmp包

①端口扫描(网站➕nmap)

②子域名查询(网站)

③旁注查询(网站)

④类似域名查询

百度搜:site:网站域名 inurl:网站域名

网址➕/robots.txt

网址➕/Install/

如果有信息,可以百度搜:xx 漏洞

对每个IP搜索并查找关键字漏洞