1.环境部署

靶机下载地址:https://download.vulnhub.com/kioptrix/KVM3.rar

攻击机:Kali 2019.2 amd64

靶机 : KioptrixVM3靶机

目标:拿下靶机root权限

2.信息收集

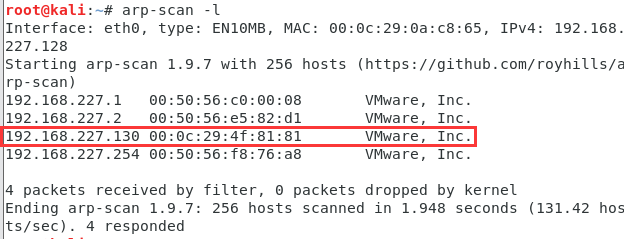

使用arp-scan -l进行局域网主机发现

得到靶机IP地址,使用Nmap进行端口扫描

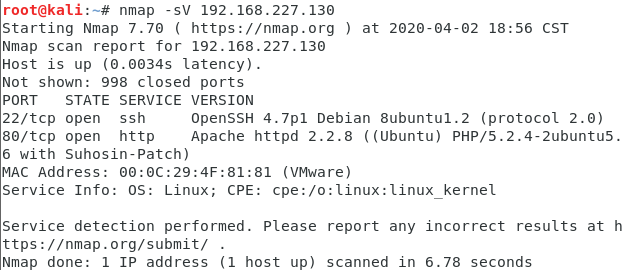

nmap -sV 192.168.227.130

目标靶机仅仅开启了22和80端口

ssh服务一般就是爆破用户名和密码,不过这是没办法的办法,我们先看web服务。

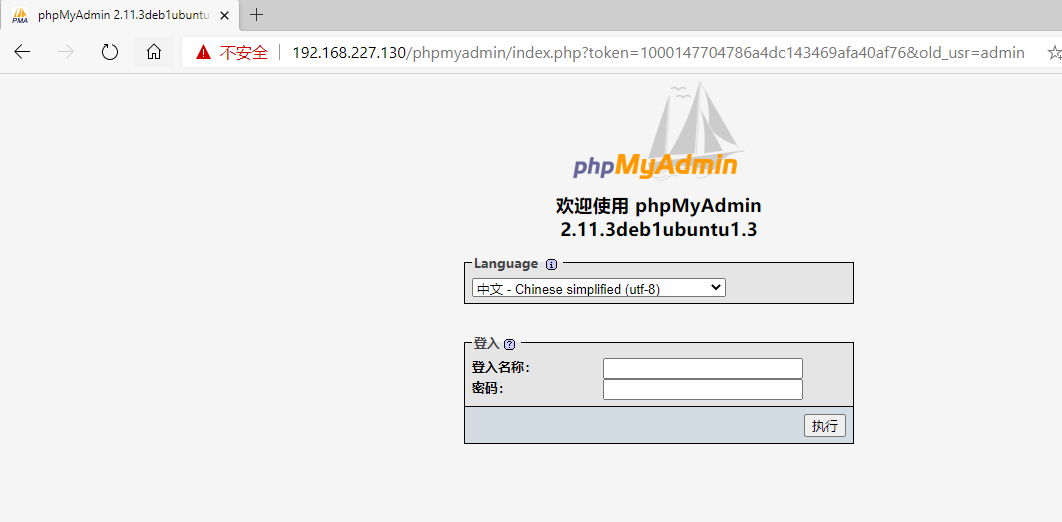

使用dirb爆破一下目录,发现phpmyadmin页面

尝试登陆了一下,发现admin+空密码可以登录