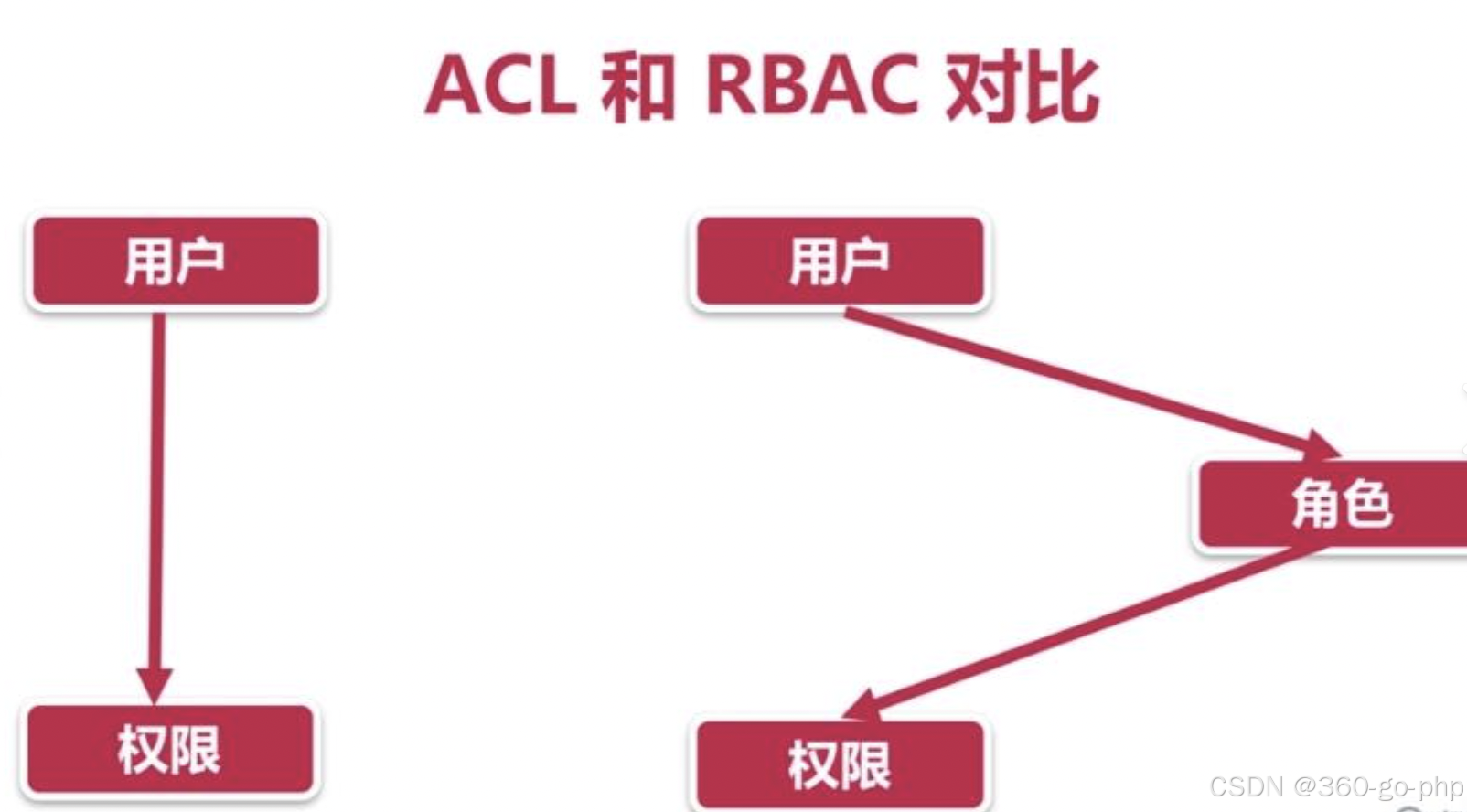

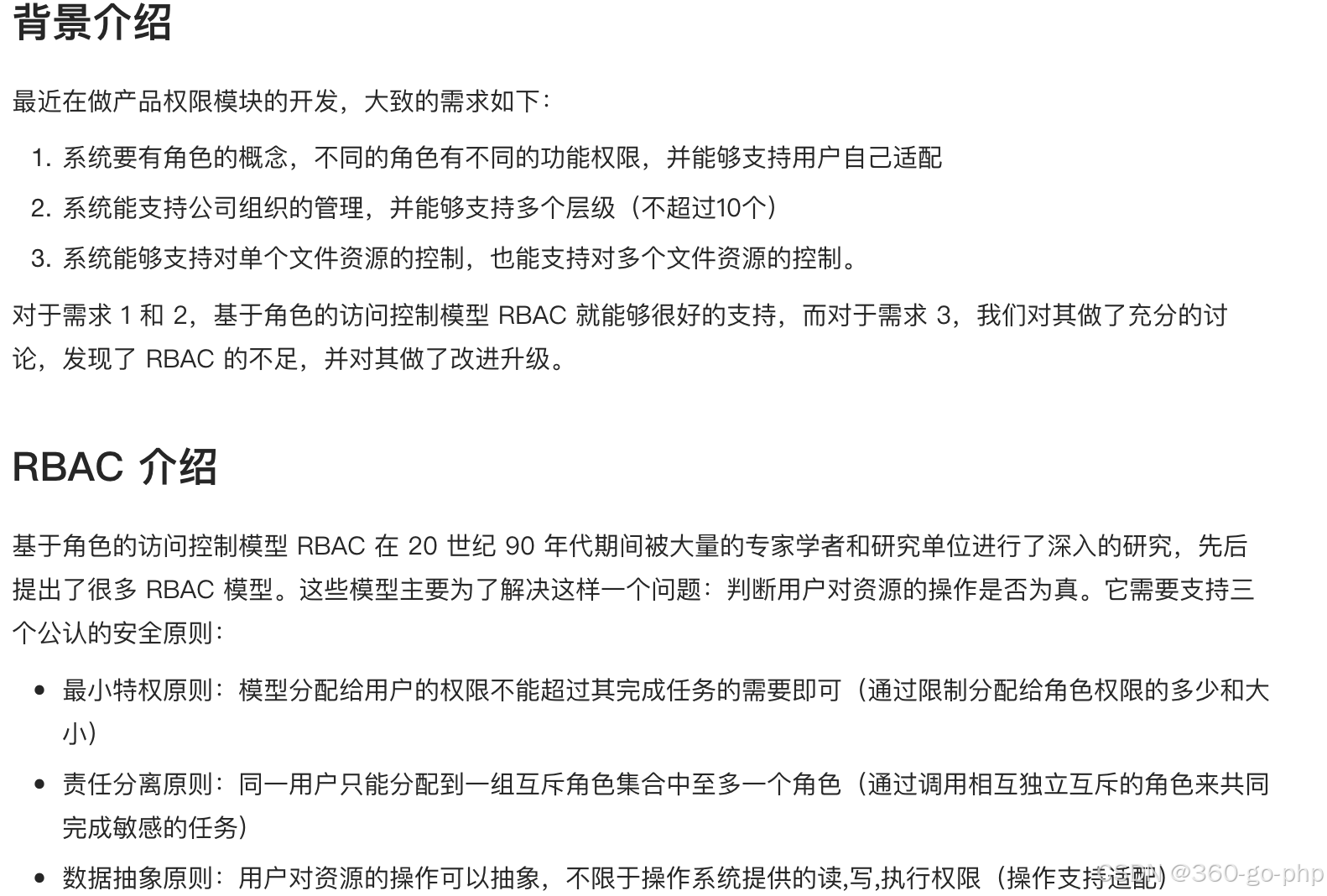

在一个大型系统中,资源角色的权限管理(Role-Based Access Control, RBAC)是一种常见的访问控制模型。该模型通过定义不同角色的访问权限来限制用户对系统中资源的操作。基于资源角色的权限管理系统不仅涉及角色和用户的管理,还需要明确不同角色对不同资源的操作权限。以下是该系统的详细设计。

### 1. 系统概述

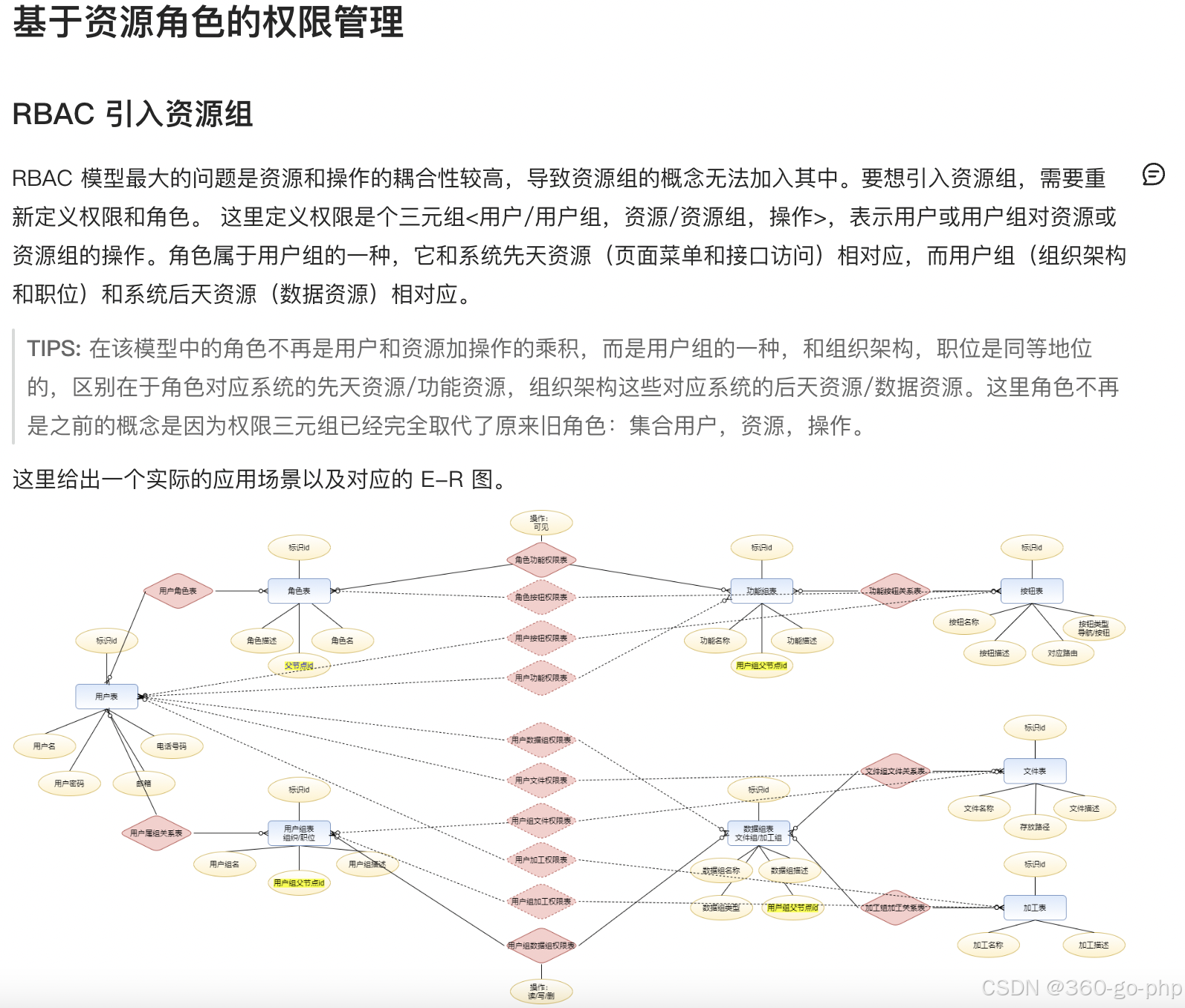

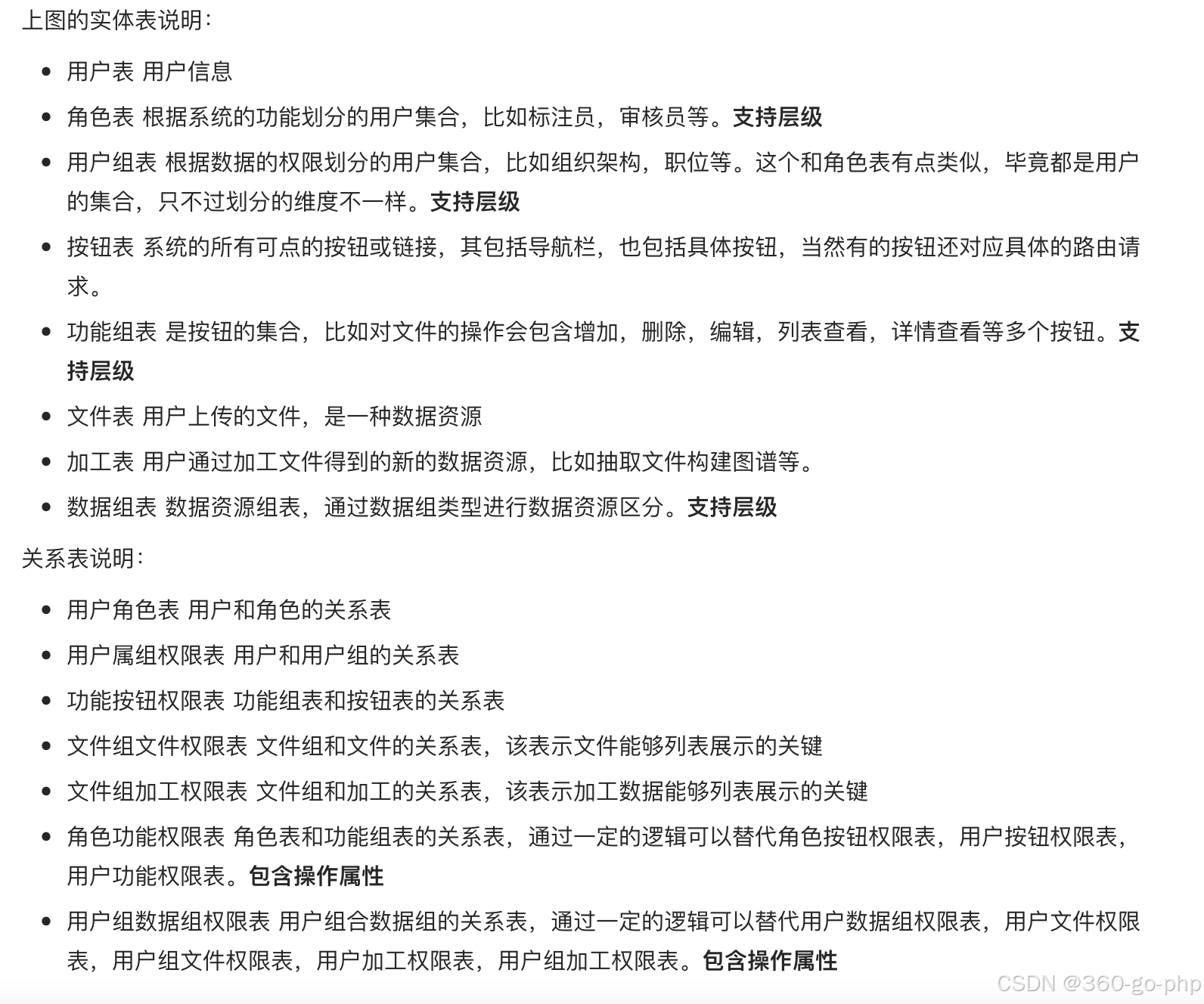

基于资源角色的权限管理系统设计旨在通过对资源和角色的细粒度控制,确保用户根据其角色拥有访问特定资源的权限。系统的核心是对资源、角色和权限的映射关系进行高效管理,并通过权限控制访问资源。

### 2. 资源角色权限模型

#### 资源(Resources)

资源是指系统中需要控制访问的对象。资源可以是数据库表、API接口、设备、文件、用户数据等。每个资源都具有唯一标识符,并可能包含不同的操作(如读取、写入、删除等)。

#### 角色(Roles)

角色是指一组拥有相同权限的用户集合。不同角色有不同的访问权限,不同的角色访问系统中不同类型的资源。角色代表的是用户在系统中的职能或职务。常见的角色有:管理员(Admin)、普通用户(User)、设备管理员(Device Manager)等。

#### 权限(Permissions)

权限定义了对资源的操作类型。例如,读取数据(Read)、写入数据(Write)、删除数据(Delete)、执行操作(Execute)等。每个角色会拥有一组或多组权限,决定了该角色能够进行哪些操作。

#### 资源角色映射关系

每个资源都有一组可操作的权限(如读取、写入、删除)。一个角色可能拥有对多个资源的操作权限。权限的映射关系通常是通过关系表来管理的,便于快速查询和维护。

### 3. 关键组件与数据模型

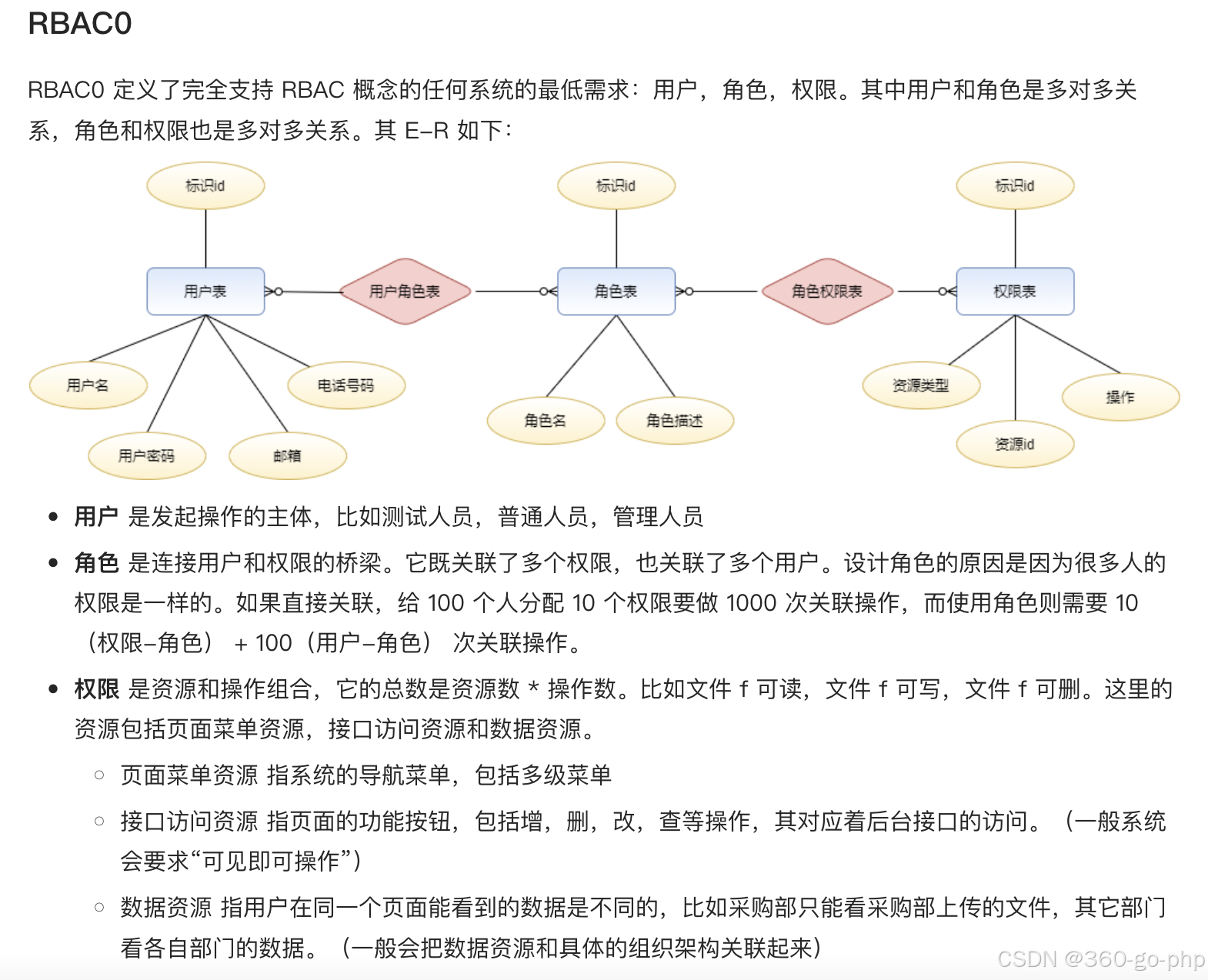

#### 用户(Users)

用户是拥有一定角色和权限的个体。系统通过用户与角色的关联来实现权限控制。

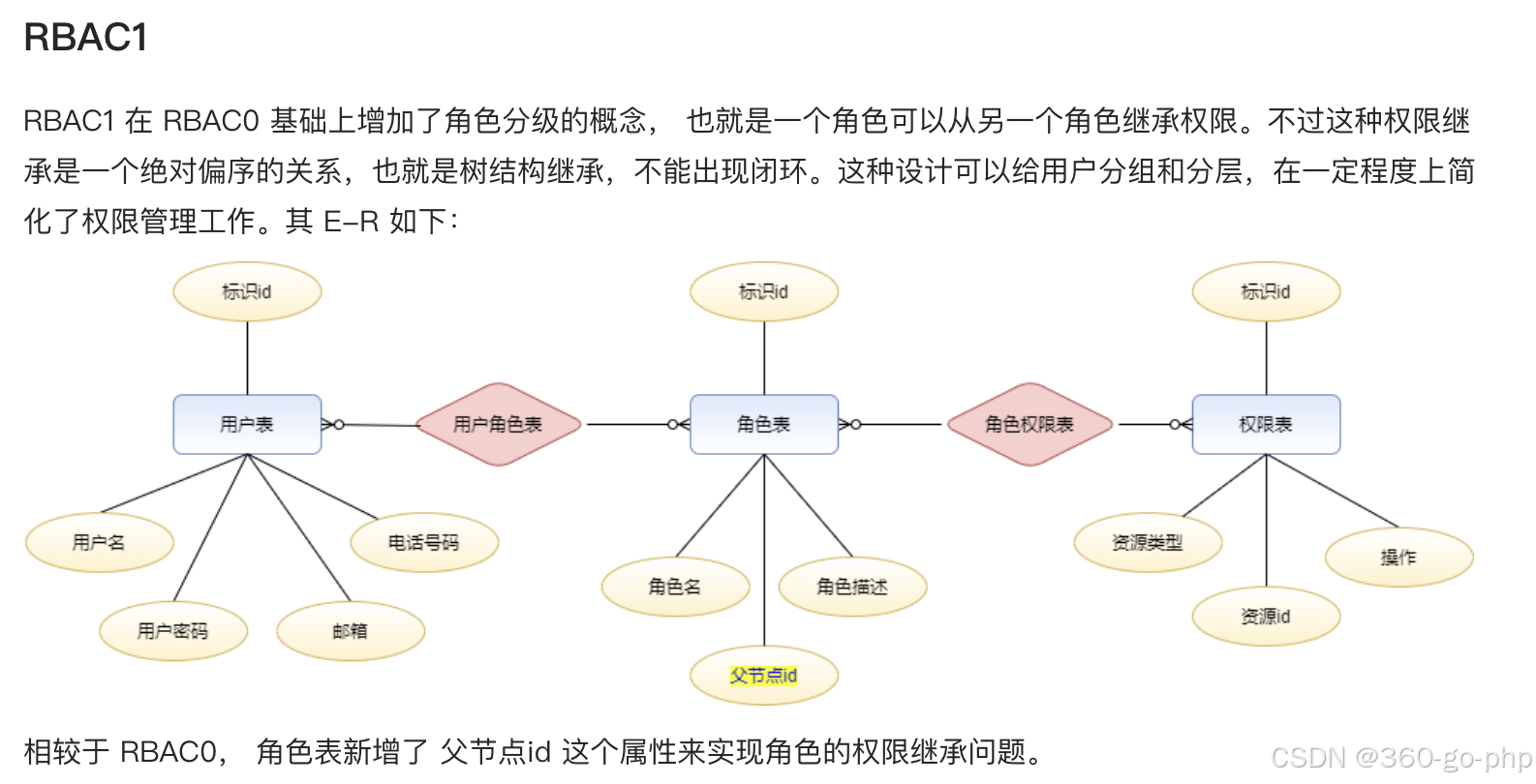

#### 角色(Roles)

角色是用户访问控制的核心,用户通过角色获得权限,角色决定了该用户能够访问哪些资源并对其进行何种操作。

#### 权限(Permissions)

权限是指角色可以在资源上执行的操作,如读取、写入等。系统将这些权限映射到资源上,以确保角色的行为是受限的。

#### 资源(Resources)

资源是需要保护的对象,可以是数据库表、API接口、设备、文件等。每个资源有一个唯一标识符,并且通常会有多个操作(例如:Read、Write)。

### 4. 数据库设计

假设我们要设计一个基于资源角色的权限管理系统,数据库模型通常包含以下几个核心表:

#### 用户表(Users)

| 字段 | 数据类型 | 说明 |

|--------------|-------------|-------------------|

| user_id | INT | 用户唯一标识符 |

| username | VARCHAR | 用户名 |

| password | VARCHAR | 用户密码 |

| email | VARCHAR | 用户邮箱 |

| role_id | INT | 角色ID |

#### 角色表(Roles)

| 字段 | 数据类型 | 说明 |

|--------------|-------------|-------------------|

| role_id | INT | 角色唯一标识符 |

| role_name | VARCHAR | 角色名称 |

| description | VARCHAR | 角色描述 |

#### 权限表(Permissions)

| 字段 | 数据类型 | 说明 |

|--------------|-------------|-------------------|

| permission_id| INT | 权限唯一标识符 |

| resource | VARCHAR | 资源名称 |

| action | VARCHAR | 操作类型(如Read, Write) |

#### 角色权限映射表(RolePermissions)

| 字段 | 数据类型 | 说明 |

|--------------|-------------|-------------------|

| role_id | INT | 角色ID |

| permission_id| INT | 权限ID |

#### 用户角色映射表(UserRoles)

| 字段 | 数据类型 | 说明 |

|--------------|-------------|-------------------|

| user_id | INT | 用户ID |

| role_id | INT | 角色ID |

#### 资源表(Resources)

| 字段 | 数据类型 | 说明 |

|--------------|-------------|-------------------|

| resource_id | INT | 资源唯一标识符 |

| resource_name| VARCHAR | 资源名称 |

| description | VARCHAR | 资源描述 |

### 5. 权限控制流程

#### 用户登录与身份验证

1. 用户通过用户名和密码登录系统。

2. 系统通过身份验证服务(如 OAuth2 或 JWT)确认用户身份。

3. 登录成功后,系统根据用户所属角色加载其权限。

#### 用户角色权限查询

1. 在进行资源访问前,系统会查询用户的角色及其对应的权限。

2. 系统通过用户角色与权限的映射关系,确定该用户是否有权限对目标资源进行特定操作。

#### 访问控制检查

- 在用户访问某个资源时,系统会首先检查该用户是否具备访问该资源的权限。

- 系统会根据用户角色和资源权限进行匹配,判断是否允许用户执行相应操作(如:Read、Write、Delete等)。

### 6. 权限分配和管理

#### 角色定义与管理

管理员可以根据实际需求定义角色并分配权限。例如:

- **管理员角色**:拥有对所有资源的读、写、删除权限。

- **普通用户角色**:仅拥有查看(Read)资源的权限。

- **设备管理员角色**:具有设备管理相关资源的读、写权限。

#### 权限分配与撤销

- **分配权限**:当角色创建或用户变更时,系统可以将相应权限分配给角色。管理员可以选择某个角色访问哪些资源并授予其相应的权限。

- **撤销权限**:当角色或用户的职责发生变化时,可以撤销其部分或全部权限,确保访问控制的灵活性。

### 7. 安全性与合规性

#### 最小权限原则

每个角色只应被赋予执行其任务所必需的最小权限。避免角色过度授权,减少安全风险。

#### 审计与日志

对用户操作、角色权限变更、资源访问等重要事件进行日志记录,确保审计和追踪的能力。

#### 权限的动态更新

在用户权限变更、角色更新或资源权限变动时,系统应当能够实时更新用户的权限,而不需要重新登录。

### 8. 总结

基于资源角色的权限管理系统设计提供了一种清晰、灵活的方式来控制系统资源的访问权限。通过精细化地管理用户角色与权限映射关系,确保系统的安全性和合规性,同时提高了系统的可扩展性和维护性。对于一个复杂的系统来说,资源角色的权限管理可以有效地控制用户和角色的权限范围,避免过度授权和潜在的安全隐患。