ACME作用及工作流程是什么?ACME的实现有哪些?Kubernetes中的cert-manager实现了ACME协议吗?ACME的历史演进又是怎样的?希望阅读完本文,能帮您解答这些疑惑!

一、ACME作用及工作流程

ACME (Automatic Certificate Management Environment) 协议主要用于自动化 TLS/SSL 证书的获取、配置和管理。它简化了证书的管理过程,提高了网站的安全性和可维护性。以下是 ACME 的主要作用和工作流程:

ACME 的主要作用

- 自动化证书申请:用户自动生成证书请求并发送给证书颁发机构(CA)。

- 自动化证书验证:CA 自动验证域名所有权(通过 HTTP-01、DNS-01 或 TLS-ALPN-01 挑战)。

- 自动化证书颁发:验证通过后,CA 自动颁发证书并发送给客户端。

- 自动化证书更新:在证书即将过期时,自动监控并更新证书。

- 简化管理:减少人工操作的错误和维护成本,简化大规模证书管理。

ACME 工作流程

详细解释

- Generate Key Pair:客户端生成一个新的密钥对。

- Register Account:客户端向 CA 注册一个新的 ACME 账号,并使用生成的密钥对进行签名。

- Apply for Certificate:客户端创建一个证书签名请求(CSR),并向 CA 提交申请。

- Validation Challenge:CA 通过 ACME 协议执行验证挑战(Validation Challenge),验证域名所有权。

- Issue Certificate:验证通过后,CA 向客户端颁发证书。

- Deploy Certificate:客户端接收证书并将其部署到服务器上。

- Certificate Renewal:在证书即将到期时,客户端会自动执行更新流程。

这个流程通过自动化操作极大地简化了证书管理,确保网站始终保持安全。

二、ACME的实现

ACME 协议有许多实现,它们提供了不同的功能和适应性,以满足各种需求。以下是一些著名的 ACME 实现:

1. Let’s Encrypt (Certbot)

- 描述:Certbot 是一个由 Electronic Frontier Foundation (EFF) 开发的 ACME 客户端,专门用于与 Let’s Encrypt 交互。它是最广泛使用的 ACME 客户端之一。

- 特点:易于使用、支持自动化、广泛的操作系统和 Web 服务器支持。

- 链接:Certbot

2. acme.sh

- 描述:acme.sh 是一个纯 Shell 脚本实现的 ACME 客户端。它小巧、快速、支持多种 DNS API,用于自动化 DNS-01 验证挑战。

- 特点:轻量级、无外部依赖、支持广泛的 DNS 提供商。

- 链接:acme.sh

3. Caddy

- 描述:Caddy 是一个自动化 HTTPS 的 Web 服务器。它内置了 ACME 客户端,能够自动获取和更新 TLS 证书。

- 特点:简单配置、自动 HTTPS、支持多种 Web 应用和反向代理。

- 链接:Caddy

4. dehydrated

- 描述:dehydrated 是一个 Bash 脚本,实现了 ACME 协议。它设计简单,可定制性强。

- 特点:轻量级、可扩展、易于集成。

- 链接:dehydrated

5. lego

- 描述:lego 是一个用 Go 语言编写的 ACME 客户端。它提供了广泛的 DNS 提供商支持,适合用于自动化 DNS-01 验证挑战。

- 特点:多语言支持、易于扩展、广泛的 DNS 提供商支持。

- 链接:lego

6. Win-ACME

- 描述:Win-ACME 是一个用于 Windows 的 ACME 客户端,专门为在 Windows 环境中自动化获取和更新证书而设计。

- 特点:Windows 平台支持、易于使用、自动化任务计划。

- 链接:Win-ACME

7. acmetool

- 描述:acmetool 是一个用于获取和管理 SSL/TLS 证书的工具,支持 ACME 协议。

- 特点:配置简单、自动化强、支持多种验证挑战。

- 链接:acmetool

8. cert-manager

下文单独讲解。

这些实现都基于 ACME 协议,提供了自动化证书管理的功能,用户可以根据自己的需求选择最合适的实现。

三、Kubernetes中的cert-manager

Kubernetes 中的 cert-manager 实现了 ACME 协议,并可以使用 Let’s Encrypt 作为 CA 来颁发证书。以下是关于 cert-manager 和 Let’s Encrypt 的关系和工作机制的详细说明:

cert-manager 和 ACME

cert-manager 是一个 Kubernetes 插件,用于自动管理和颁发 TLS/SSL 证书。它支持多种 CA,包括 Let’s Encrypt,并实现了 ACME 协议,以便自动化证书申请和管理。

Let’s Encrypt 和 ACME

Let’s Encrypt 是一个免费、自动化和开放的证书颁发机构(CA)。它实现了 ACME 协议,使得网站管理员能够轻松地获取、更新和管理 SSL/TLS 证书。ACME(Automatic Certificate Management Environment)是 Let’s Encrypt 开发的协议,用于自动化与 CA 的交互。

工作机制

-

cert-manager 实现 ACME:cert-manager 实现了 ACME 客户端逻辑,通过 ACME 协议与 CA(例如 Let’s Encrypt)通信。cert-manager 负责自动化证书的申请、验证、颁发和续订过程。

-

Let’s Encrypt 实现 ACME 服务器:Let’s Encrypt 实现了 ACME 协议的服务器端逻辑,处理来自 ACME 客户端(如 cert-manager)的证书申请和验证请求。

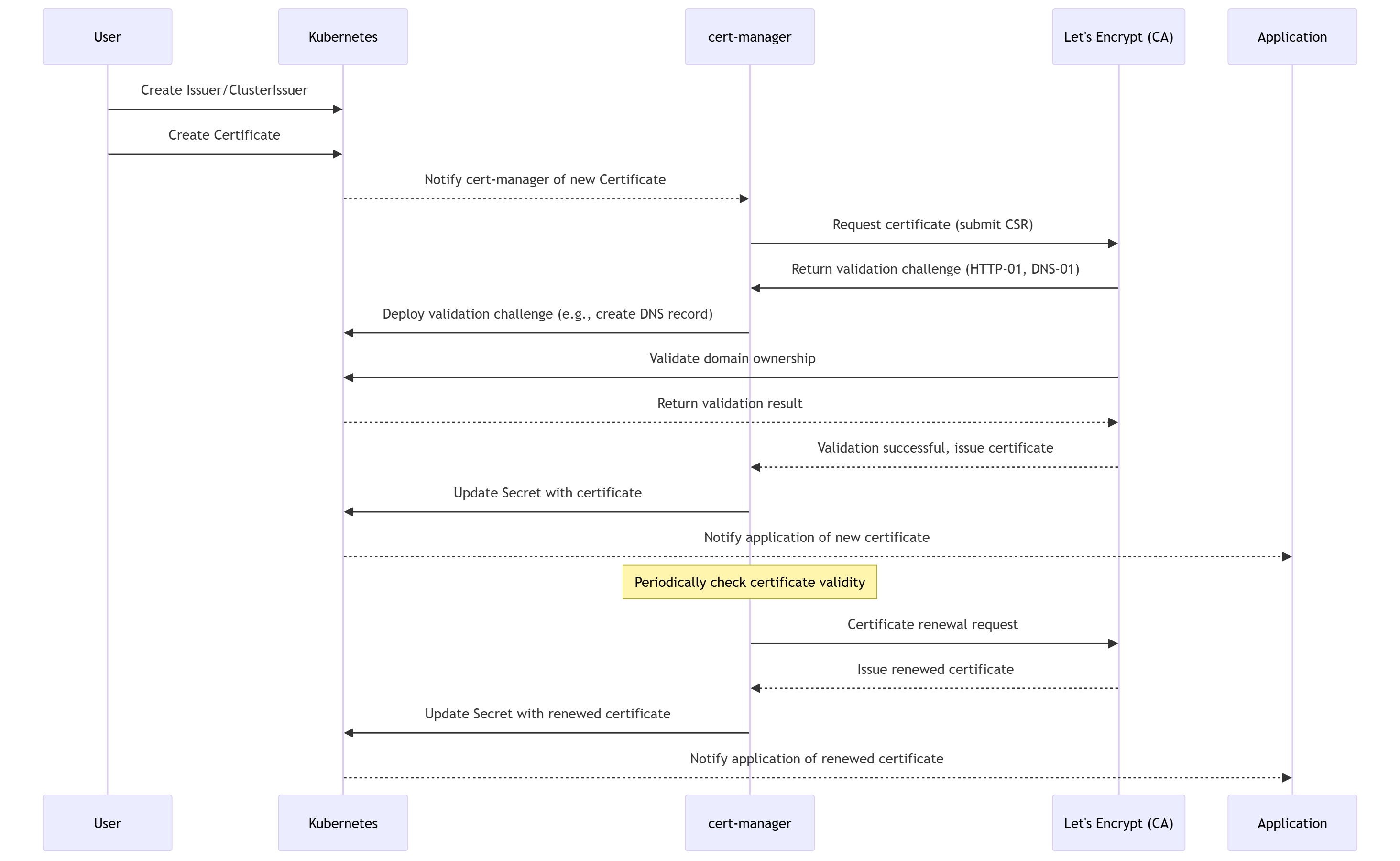

工作流程

-

配置 cert-manager:

- 创建一个 Issuer 或 ClusterIssuer 资源,配置 Let’s Encrypt 的 ACME 服务器 URL 及相关验证挑战(HTTP-01 或 DNS-01)。

- 创建一个 Certificate 资源,定义需要申请证书的域名及使用的 Issuer。

-

cert-manager 与 Let’s Encrypt 交互:

- cert-manager 监控 Certificate 资源并向 Let’s Encrypt 发送证书申请请求(CSR)。

- Let’s Encrypt 返回验证挑战(HTTP-01 或 DNS-01)。

- cert-manager 部署验证挑战(例如,创建 DNS 记录或 HTTP 文件)。

- Let’s Encrypt 验证域名所有权。

- 验证成功后,Let’s Encrypt 向 cert-manager 颁发证书。

- cert-manager 将证书存储在 Kubernetes Secret 中,并更新相应的应用配置。

Mermaid 图示

以下是 cert-manager 和 Let’s Encrypt 交互的 Mermaid 图示:

详细解释

- 配置 cert-manager:用户在 Kubernetes 中创建 Issuer 和 Certificate 资源。

- 申请证书:cert-manager 通过 ACME 协议向 Let’s Encrypt 申请证书。

- 验证挑战:Let’s Encrypt 返回验证挑战,cert-manager 部署挑战资源。

- 验证域名所有权:Let’s Encrypt 验证挑战成功后,颁发证书。

- 部署证书:cert-manager 将证书存储在 Kubernetes Secret 中,并通知应用更新。

- 自动续订:cert-manager 定期检查证书有效期,并自动处理续订。

通过这种方式,cert-manager 实现了 ACME 协议客户端逻辑,而 Let’s Encrypt 提供了 ACME 协议的服务器端,实现自动化的证书管理。

四、ACME历史演进

ACME(Automatic Certificate Management Environment)协议的历史与 Let’s Encrypt 的发展密切相关。以下是 ACME 协议的发展历程:

早期背景

在 ACME 之前,获取和管理 SSL/TLS 证书是一个复杂且手动的过程,需要网站管理员生成证书签名请求(CSR)、验证域名所有权、支付费用,并手动安装和配置证书。这种繁琐的过程使得很多网站没有部署 HTTPS,从而影响了网络的安全性。

Let’s Encrypt 的诞生

- 2012年:Internet Security Research Group(ISRG)成立,旨在促进互联网安全。

- 2014年11月18日:ISRG 宣布启动 Let’s Encrypt 项目,计划提供一个免费、自动化和开放的证书颁发机构(CA),以简化 HTTPS 部署。

ACME 协议的发展

- 2015年1月:ISRG 开始开发 ACME 协议,作为 Let’s Encrypt 自动化证书管理的核心协议。

- 2015年6月:ACME 协议初版发布,目的是自动化 SSL/TLS 证书的获取和管理,包括验证域名所有权、申请证书和自动续订。

- 2015年9月14日:Let’s Encrypt 发布公开测试版,并开始接受证书申请。

- 2016年4月12日:Let’s Encrypt 正式发布,ACME 协议成为其核心组件,使得网站管理员可以自动化获取和管理证书。

ACME 标准化

- 2016年3月:ISRG 向 IETF(Internet Engineering Task Force)提交 ACME 协议草案,以便将其标准化。

- 2018年3月:IETF 发布 ACME 版本 1.0 的草案(RFC 8555),标志着 ACME 成为一个正式的互联网标准。

ACME 1.0 和 2.0

- 2018年:ACME v2 版本发布,增加了对新的验证挑战类型(例如 TLS-ALPN-01)的支持,改进了协议的安全性和灵活性。

- 2018年3月:Let’s Encrypt 开始支持 ACME v2 协议,使得用户能够使用改进后的功能和更安全的验证机制。

影响和普及

自 ACME 协议发布以来,它极大地简化了 HTTPS 的部署,促进了互联网的安全性。许多开源工具和服务(如 cert-manager、Certbot、acme.sh 等)基于 ACME 协议,帮助用户自动化管理 SSL/TLS 证书。

总结

ACME 协议由 ISRG 创建并通过 Let’s Encrypt 推广,以简化和自动化 SSL/TLS 证书的管理。通过 IETF 的标准化,ACME 成为一种广泛使用的协议,推动了 HTTPS 的普及,提高了互联网的安全性。

完。

五、一个秘密

希望对您有所帮助!关注锅总,及时获得更多花里胡哨的运维实用操作!

锅总个人博客

https://gentlewok.blog.csdn.net/

锅总微信公众号