免责声明:内容仅供学习参考,请合法利用知识,禁止进行违法犯罪活动!

内容参考于:图灵Python学院

本人写的内容纯属胡编乱造,全都是合成造假,仅仅只是为了娱乐,请不要盲目相信。第一次接触安卓逆向写的很烂,后面有机会再全部重写。

工具下载:r0capture-main.zip

链接:https://pan.baidu.com/s/1rEEJnt85npn7N38Ai0_F2Q?pwd=6tw3

提取码:6tw3

复制这段内容后打开百度网盘手机App,操作更方便哦

上一个内容:29.安卓逆向-抓包-实战3

上一个内容找到了token来源,并使用Python进行了调用,然后实战就结束了,然后是r0capture抓包

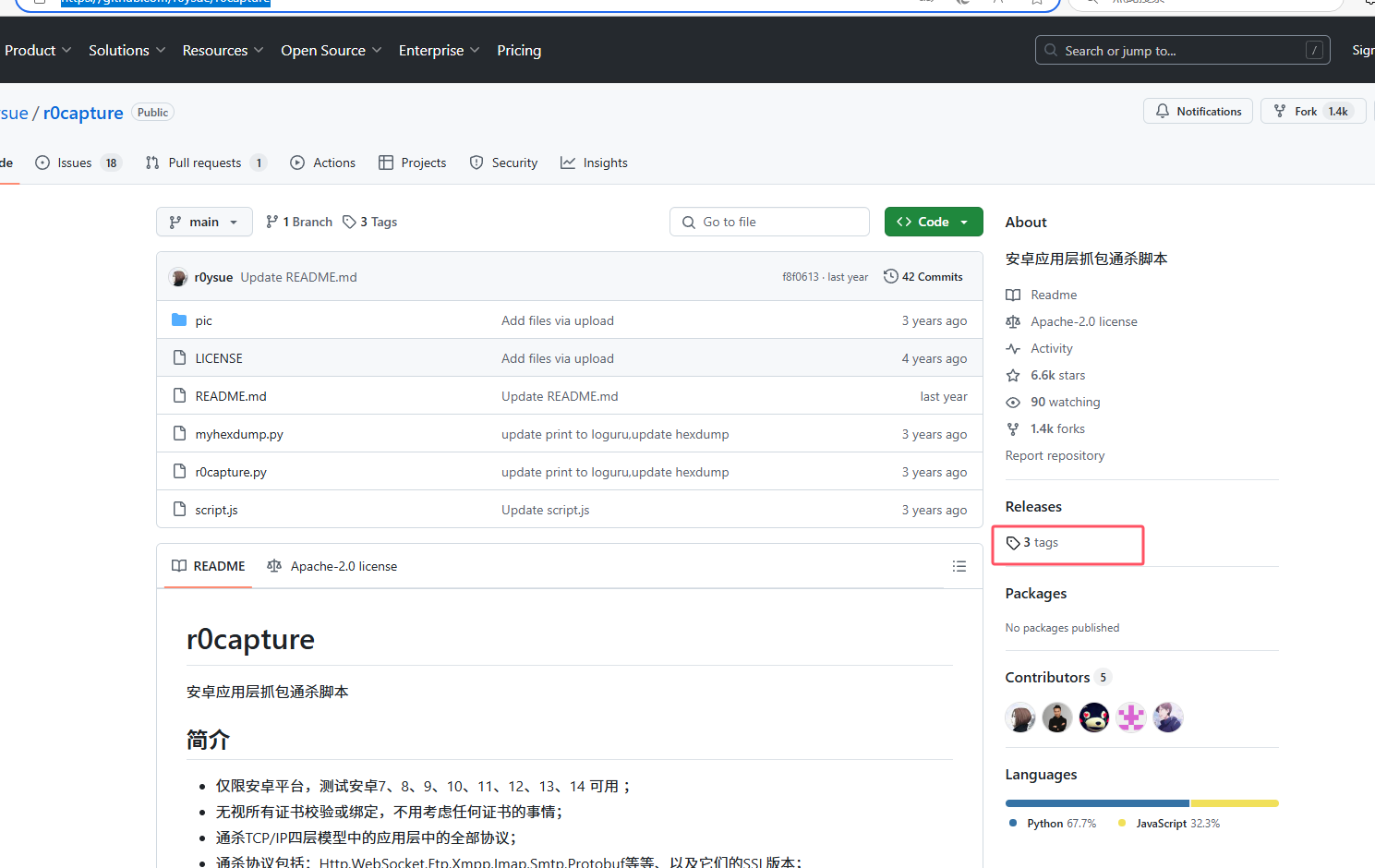

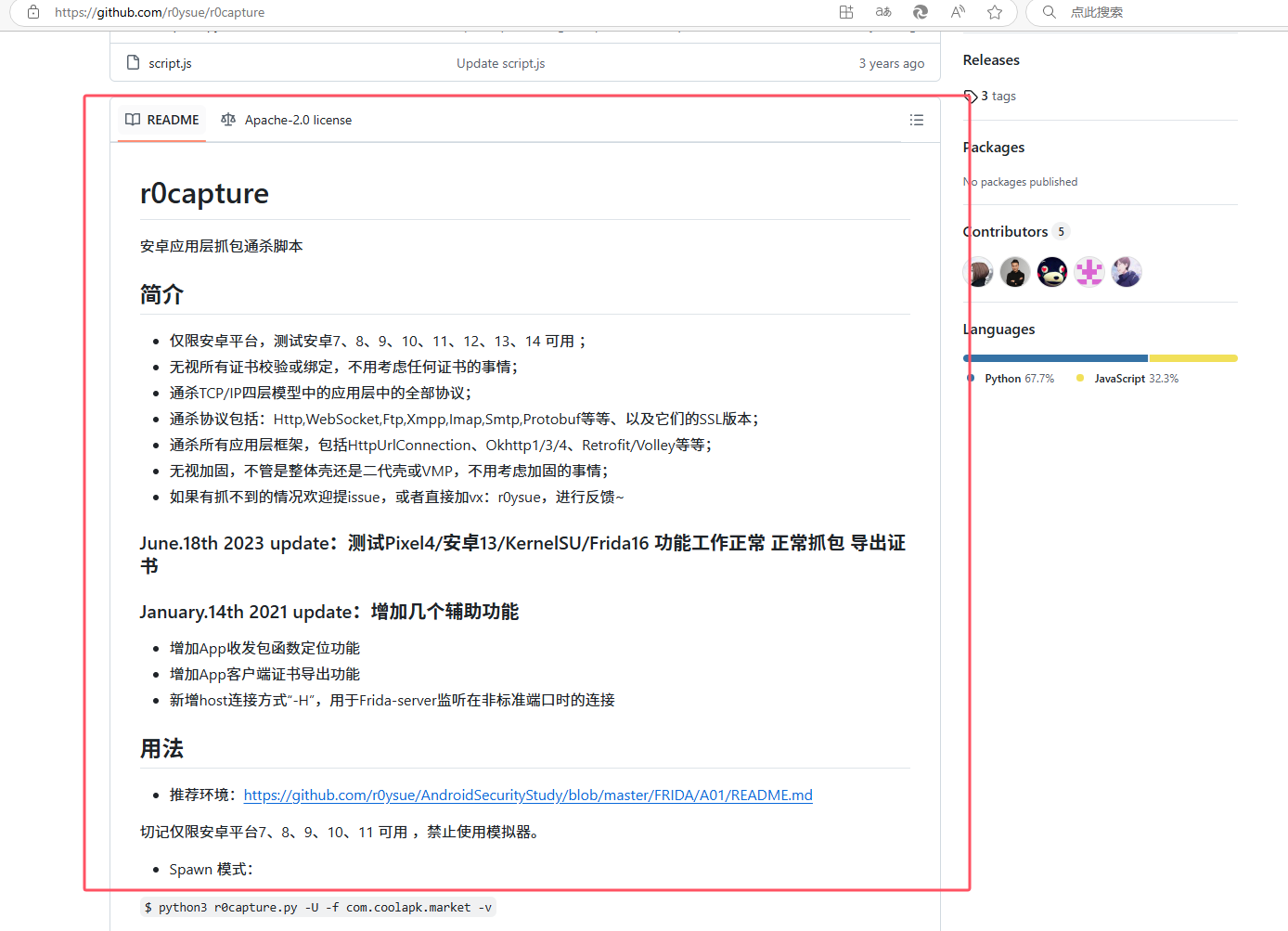

r0capture说明:

r0capture是一个开源的工具,有单项证书认证、双向证书认证的它都可以hook,还可以把证书里的密码下载出来。

r0capture它可以通杀所有应用层框架,比如Http,WebSocket,Ftp,Xmpp,Imap,Smtp,Protobuf 等、以及它们的 SSL 版本。

通杀 TCP/IP 四层模型中的应用层中的全部协议。

通杀协议:HTTP、WebSocket、Ftp、Xmpp、Imap、Smtp、Protobuf等以及它们的SSL版本。

无视所有证书校验或绑定,不用考虑任何证书的事情。

仅限安卓平台,测试安卓真机7、8、9、10、11 可用。

总结一个字 牛!

下载地址:https://github.com/r0ysue/r0capture

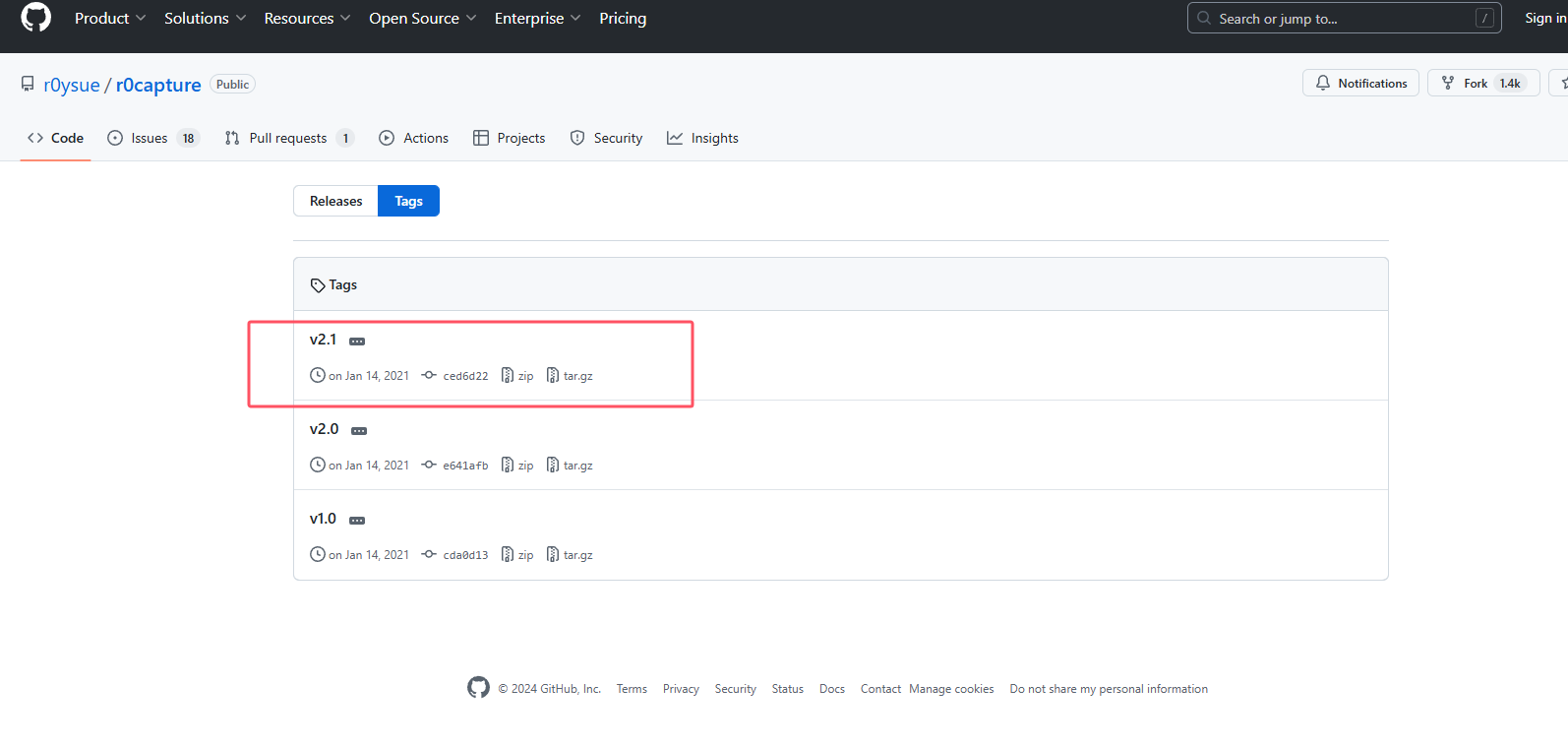

现在有3个版本

直接下载最新的v2.1版本就可以

主页下方有官方写的说明文档,它是使用Frida写的,所以要把手机上的Frida打开

然后安卓12或安卓13的抓包工具ecapture

下载地址和说明文档:https://ecapture.cc/zh/examples/android.html

没有环境所以不多写它

r0capture简单使用:

下载完解压之后如下图

然后打开一个cmd,并进入上图的目录

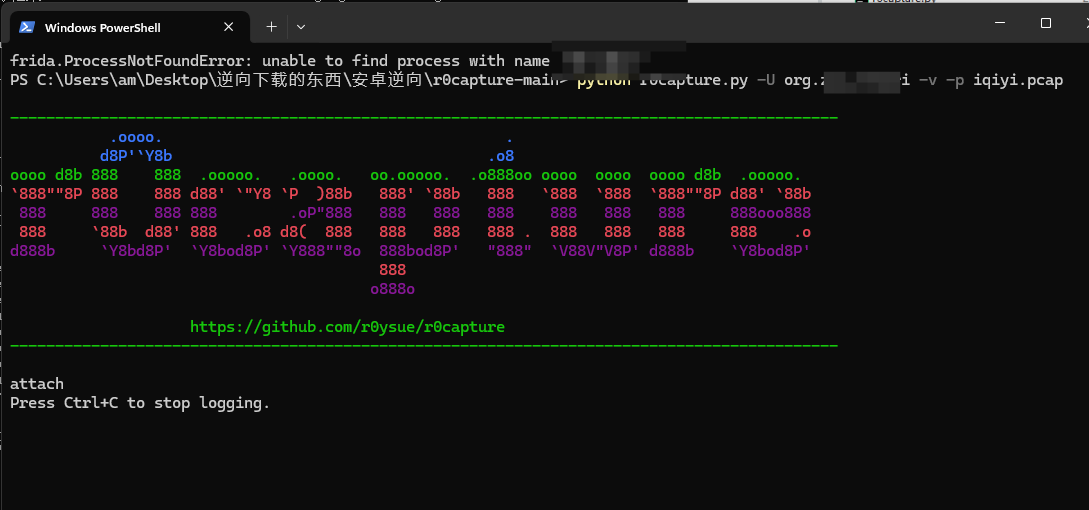

然后先使用 frida-ps -Ua明亮找app的包名 ,然后使用r0capture的命令启动它 python r0capture.py -U org.zxq.teleri -v -p iqiyi.pcap,这个命令是从r0capture官网复制来的

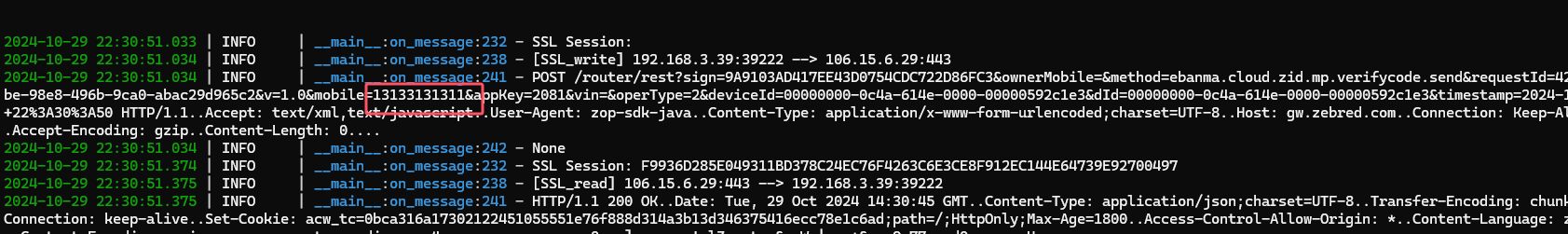

然后刷手机可以看到r0capture抓到的包,如下图