Acunetix Web Vulnerability Scanner(AWVS)是用于测试和管理Web应用程序安全性的平台,能够自动扫描互联网或者本地局域网中是否存在漏洞,并报告漏洞。

1. AWVS简介

Acunetix Web Vulnerability Scanner(AWVS)可以扫描任何通过Web浏览器访问和遵循HTTP/HTTPS规则的Web站点。适用于任何中小型和大型企业的内联网、外延网和面向客户、雇员、厂商和其它人员的Web网站。

AWVS可以通过检查SQL注入攻击漏洞、XSS跨站脚本攻击漏洞等漏洞来审核Web应用程序的安全性。

1.1 AWVS功能及特点

-

自动的客户端脚本分析器,允许对Ajax和Web2.0应用程序进行安全性测试

-

业内最先进且深入的SQL注入和跨站脚本测试

-

高级渗透测试工具,例如HTPP Editor和HTTP Fuzzer

-

可视化宏记录器帮助您轻松测试web表格和受密码保护的区域

-

支持含有CAPTHCA的页面,单个开始指令和Two Factor(双因素)验证机制

-

丰富的报告功能,包括VISA PCI依从性报告

-

高速的多线程扫描器轻松检索成千上万的页面

-

智能爬行程序检测web服务器类型和应用程序语言

-

Acunetix检索并分析网站,包括flash内容,SOAP和AJAX

-

端口扫描web服务器并对在服务器上运行的网络服务执行安全检查

-

可到处网站漏洞文件

1.2 AWVS工作原理

-

扫描整个网络,通过跟踪站点上的所有链接和robots.txt来实现扫描,扫描后AWVS就会映射出站点的结构并显示每个文件的细节信息。

-

在上述的发现阶段或者扫描过程之后,AWVS就会自动地对所发现的每一个页面发动一系列的漏洞攻击,这实质上是模拟一个黑客的攻击过程(用自定义的脚本去探测是否有漏洞) 。WVS分析每一个页面中需要输入数据的地方,进而尝试3所有的输入组合。这是一个自动扫描阶段 。

-

在它发现漏洞之后,AWVS就会在“Alerts Node(警告节点)”中报告这些漏洞,每一个警告都包含着漏洞信息和如何修补漏洞的建议。

-

在一次扫描完成之后,它会将结果保存为文件以备日后分析以及与以前的扫描相比较,使用报告工具,就可以创建一个专业的报告来总结这次扫描。

2. AWVS安装

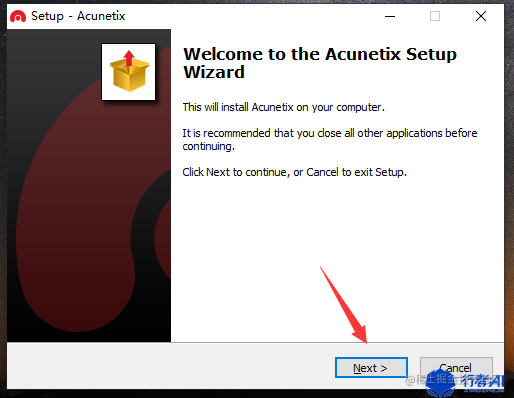

(1)在官网下载awvs安装包,此软件为付费软件试用期14天。目前版本已经迭代到Acunetix WVS13版本

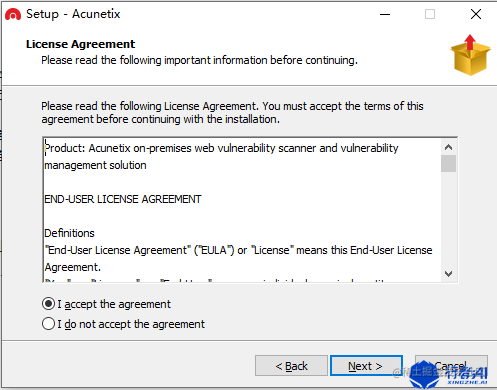

(2)点击安装包执行安装,勾选使用协议,执行下一步

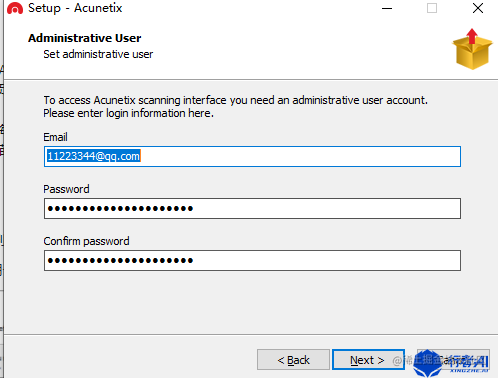

(3)填写邮件、密码并执行下一步,这里的邮件及密码会用于以后使用软件的时候进行登录验证

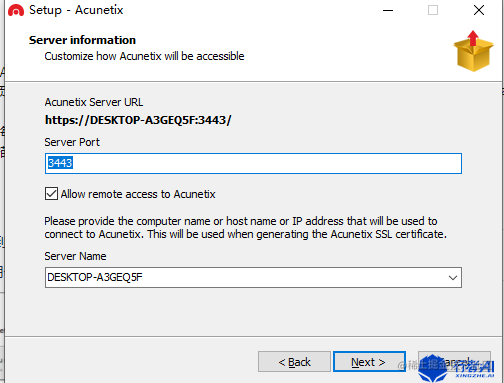

(4)这一步填写端口号,默认为3443,可以根据自己需求进行修改;询问是否在桌面添加快捷方式,一般选择是,选择后执行下一步

(5)勾选创建桌面快捷方式,执行下一步完成安装

3. AWVS的使用

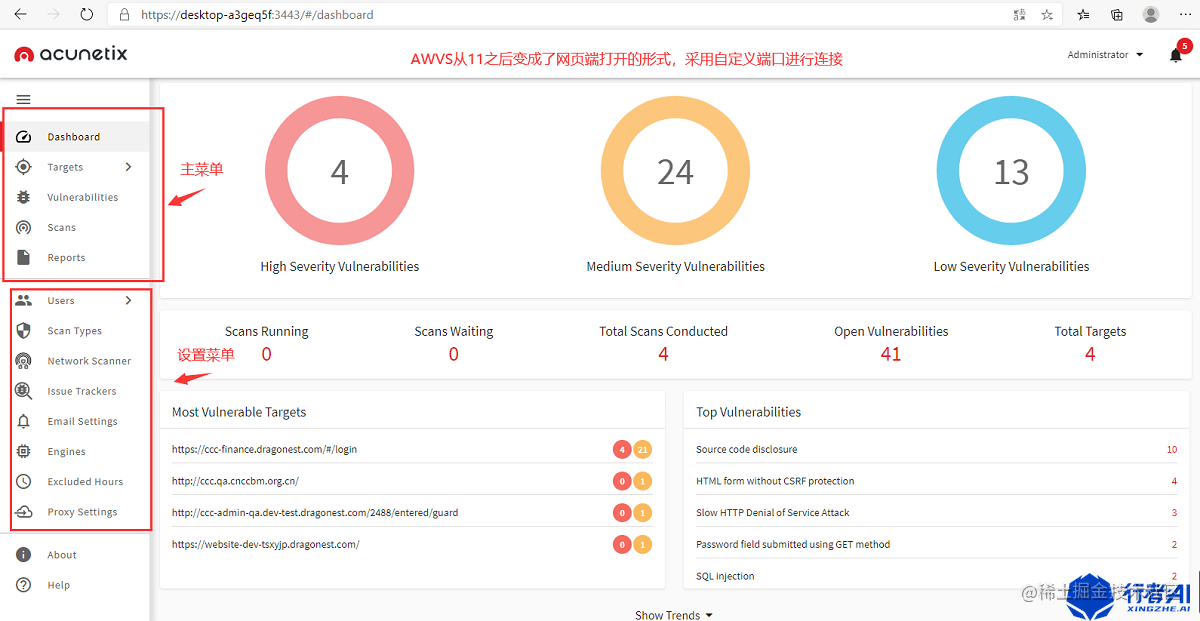

3.1 AWVS页面简介

主菜单功能介绍:主菜单共有5个模块,分别为Dashboard、Targets、Vulnerabilities、Scans和Reports。

- Dashboard:仪表盘,显示扫描过的网站的漏洞信息

- Targets:目标网站,需要被扫描的网站

- Vulnerabilities:漏洞,显示所有被扫描出来的网站漏洞

- Scans:扫描目标站点,从Target里面选择目标站点进行扫描

- Reports:漏洞扫描完成后生成的报告

设置菜单功能介绍:设置菜单共有8个模块,分别为Users、Scan Types、Network Scanner、Issue Trackers、Email Settings、Engines、Excluded Hours、Proxy Settings

- Users:用户,添加网站的使用者、新增用户身份验证、用户登录会话和锁定设置

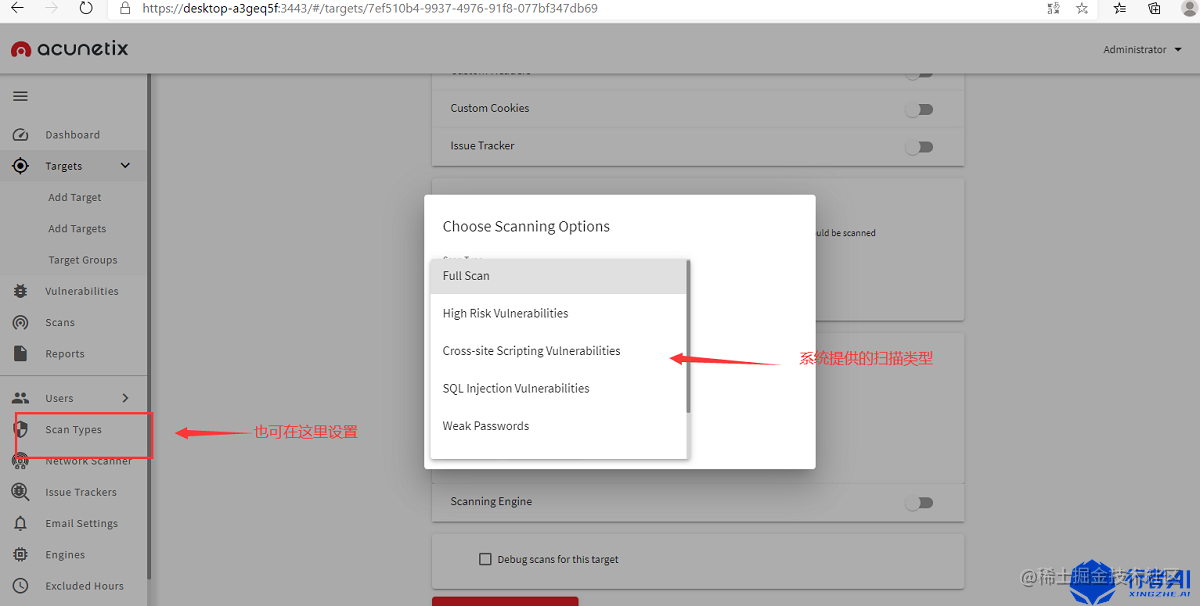

- Scan Types:扫描类型,可根据需要勾选完全扫描、高风险漏洞、跨站点脚本漏洞、SQL 注入漏洞、弱密码、仅爬网、恶意软件扫描

- Network Scanner:网络扫描仪,配置网络信息包括地址、用户名、密码、端口、协议

- Issue Trackers:问题跟踪器,可配置问题跟踪平台如github、gitlab、JIRA等

- Email Settings:邮件设置,配置邮件发送信息

- Engines:引擎,引擎安装删除禁用设置

- Excluded Hours:扫描时间设置,可设置空闲时间扫描

- Proxy Settings:代理设置,设置代理服务器信息

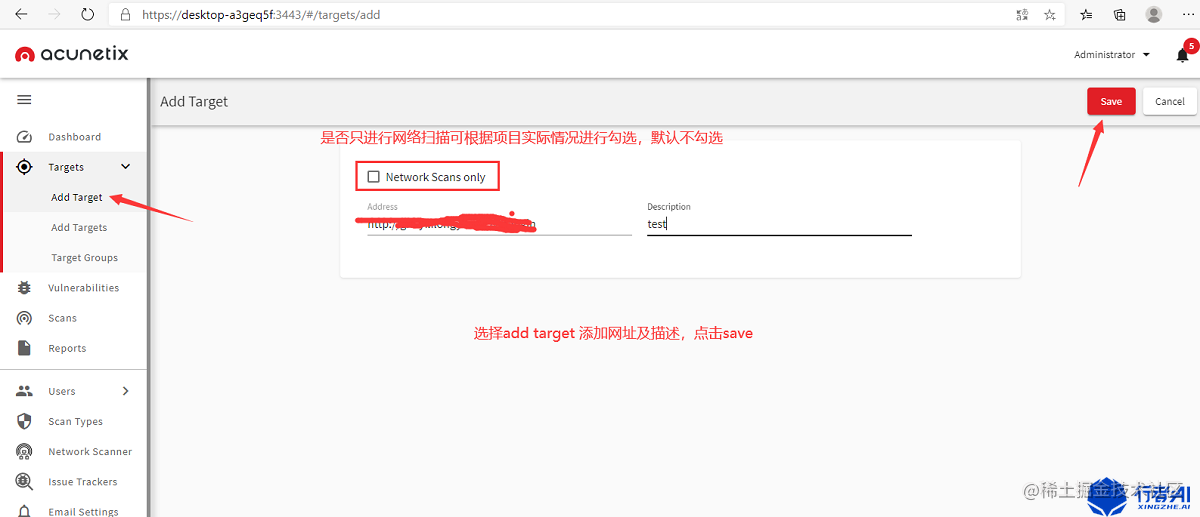

3.2 使用AWVS扫描网站

- 添加网址,点击Save

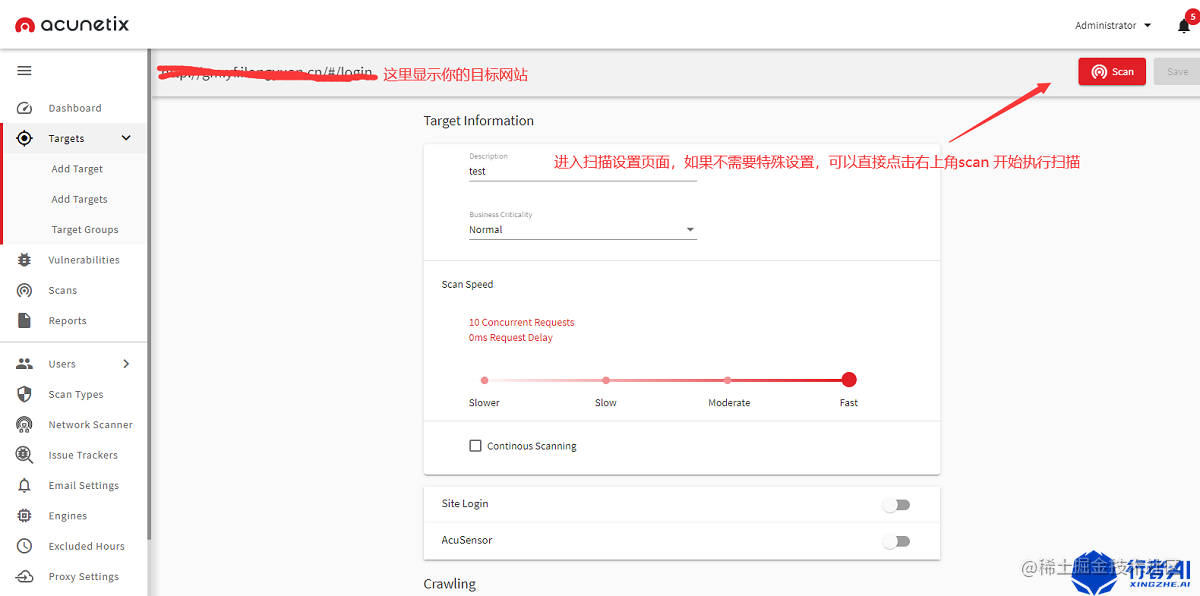

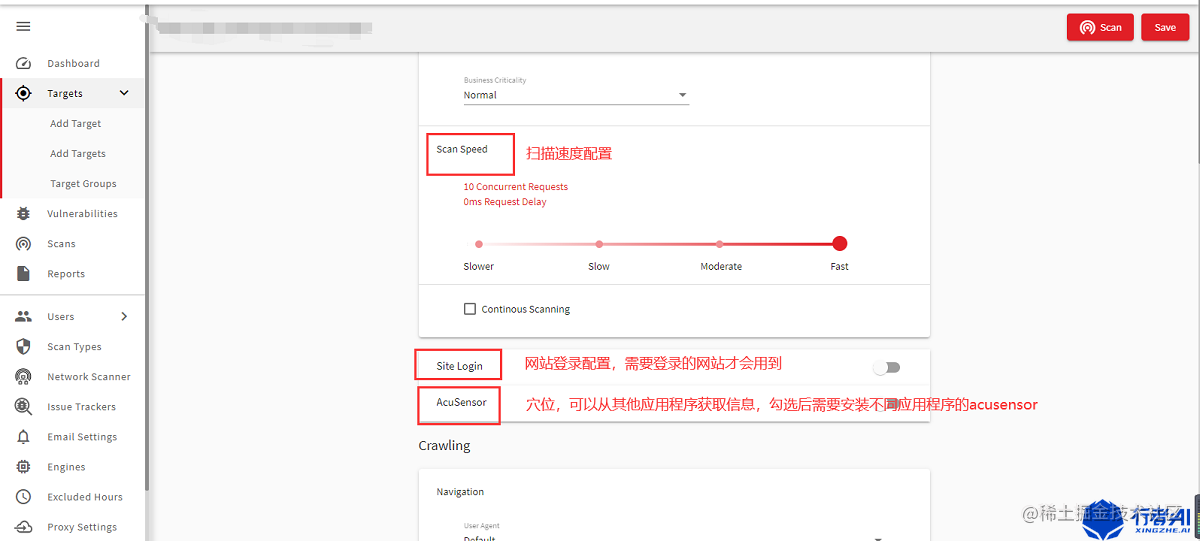

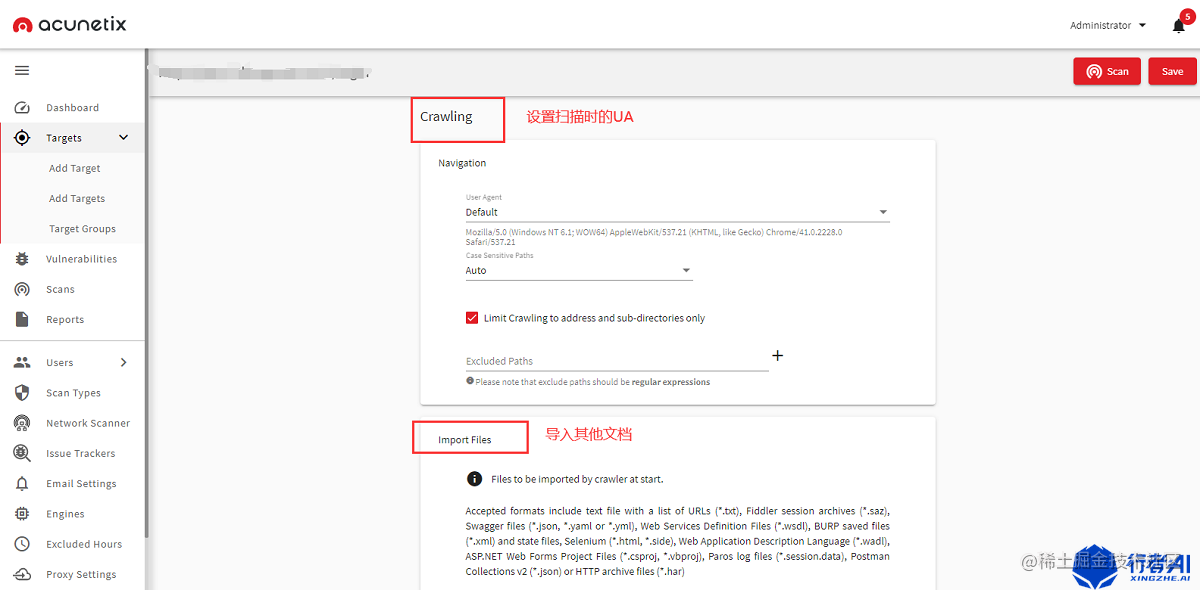

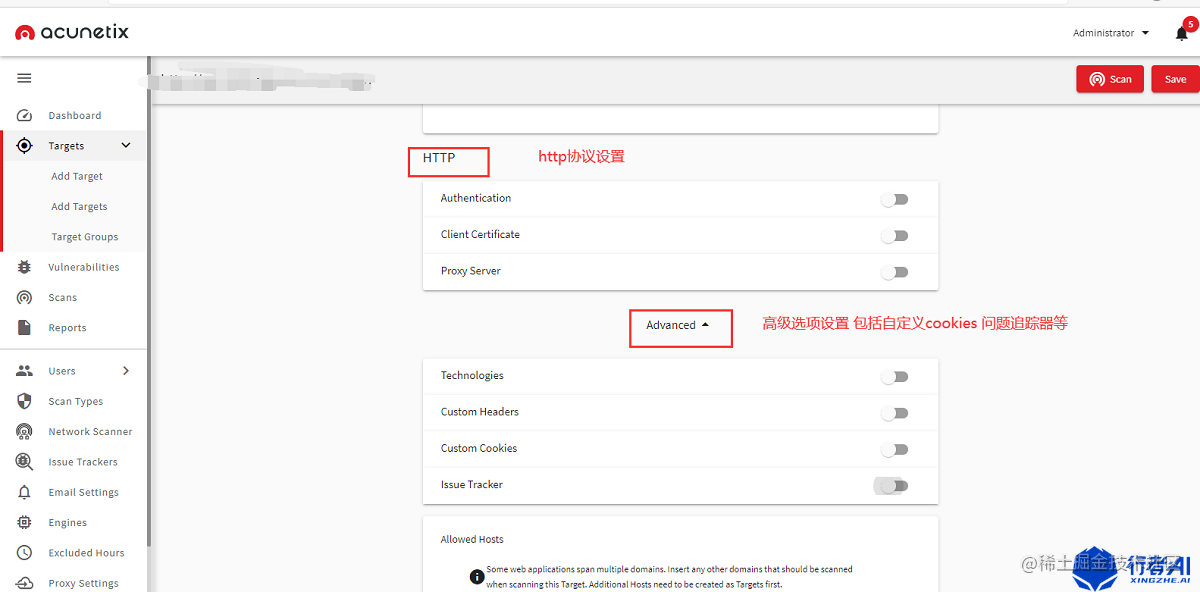

- 进入扫描设置页面,根据项目需求,配置信息,点击scan开始扫描

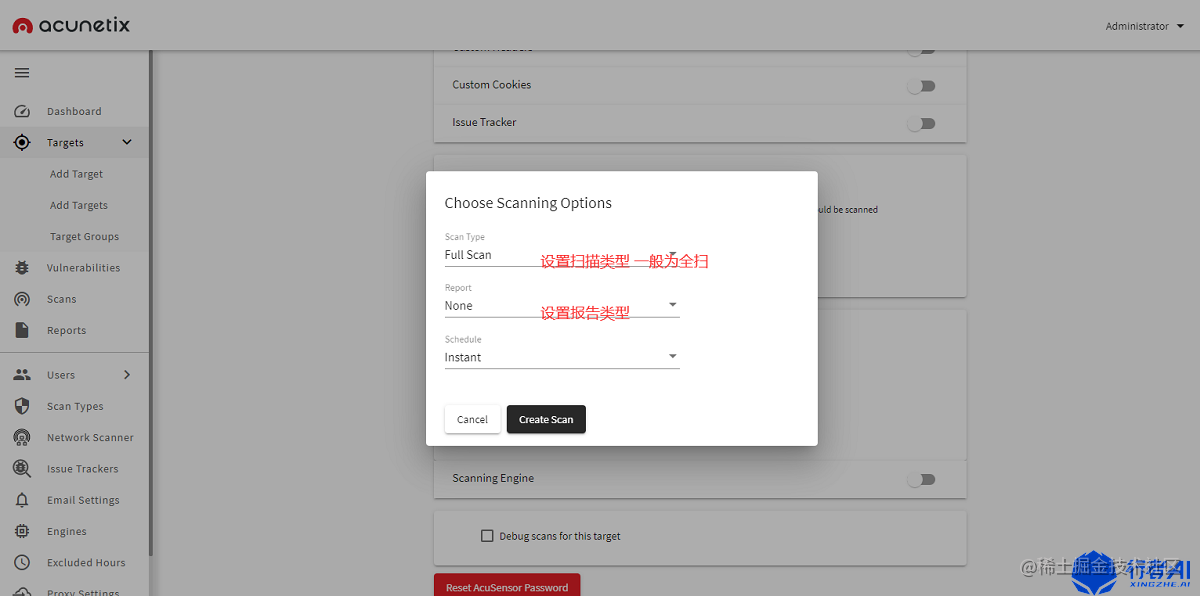

- 设置扫描选项,一般选择全扫,也可以根据你的需求设置扫描类型,设置完成后执行扫描

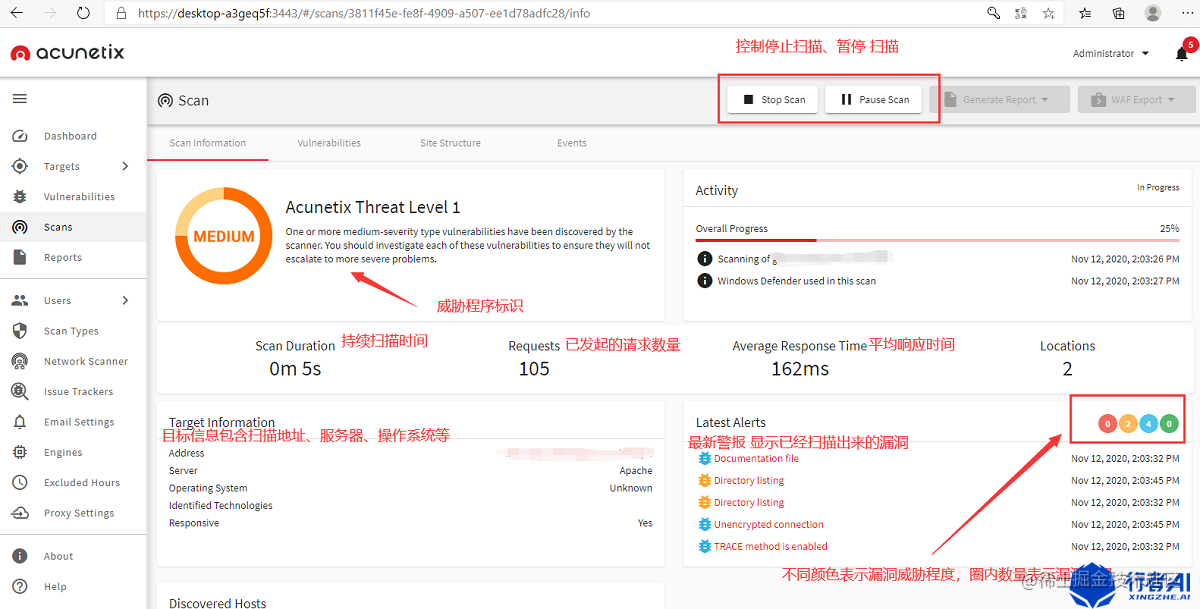

- 执行扫描后,自动跳转到仪表板,可以查看扫描过程中发现的漏洞情况

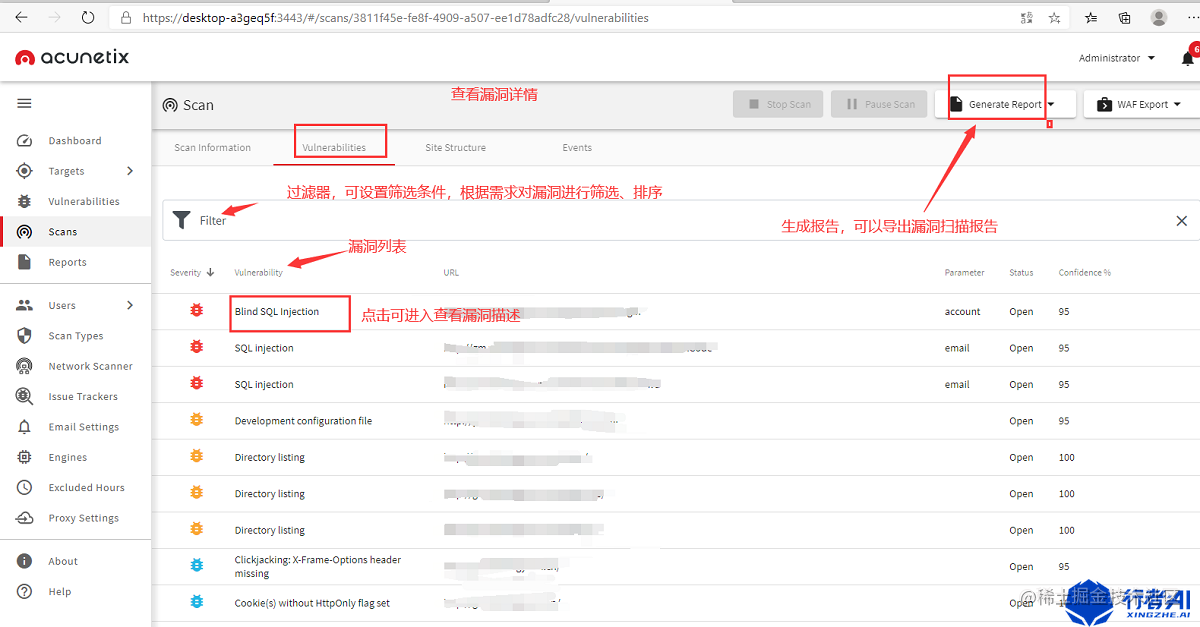

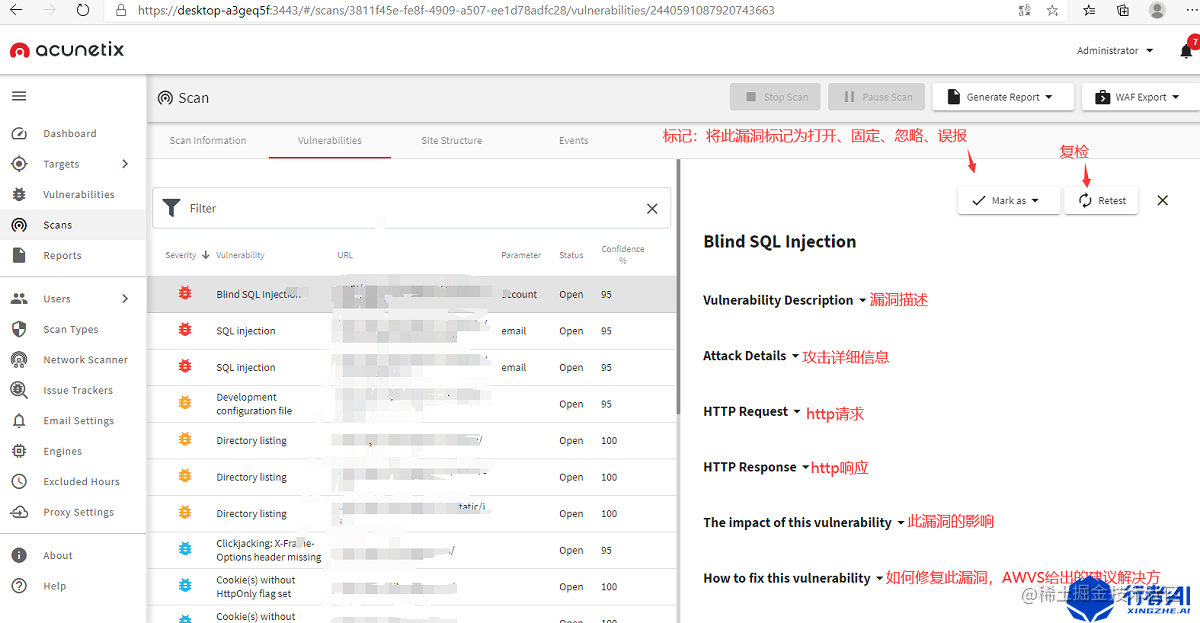

- 点击Vulnerabilities进入漏洞列表页面,这里可以导出扫描报告 AWVS将漏洞分为四级并用红黄蓝绿表示紧急程度,其中红色表示高等、黄色表示中等、蓝色表示低等、绿色表示信息类

- 点击选择一个漏洞,点击进入可以看到AWVS给出的详细描述 AWVS给出了漏洞详细描述信息,包括:Vulnerability description(漏洞描述)、Attack Details(攻击详细信息)、HTTP Request (http请求)、HTTP Response (http响应)、The impact of this vulnerability(此漏洞的影响)、How to fix this vulnerability(如何修复此漏洞)、Classificationa(分类)、Detailed Information(详细信息)、Web References web(引用)

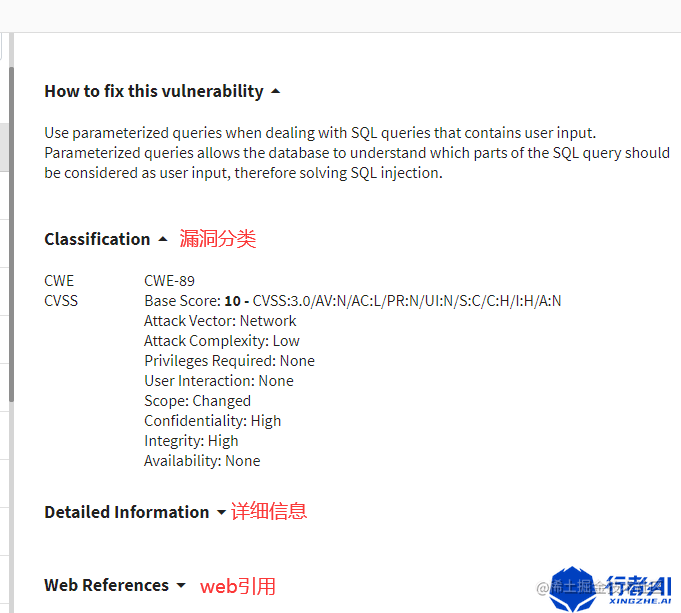

Classification漏洞分类解释

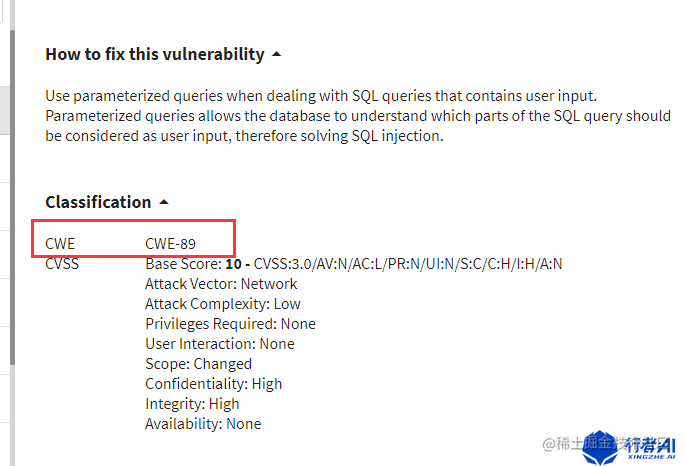

CWE:CommonWeakness Enumeration,是社区开发的常见软件和硬件安全漏洞列表。它是一种通用语言,是安全工具的量尺,并且是弱点识别,缓解和预防工作的基准。 比如下图中CWE-89表示的是 这个bug是CWE列表中第89号常见弱点:

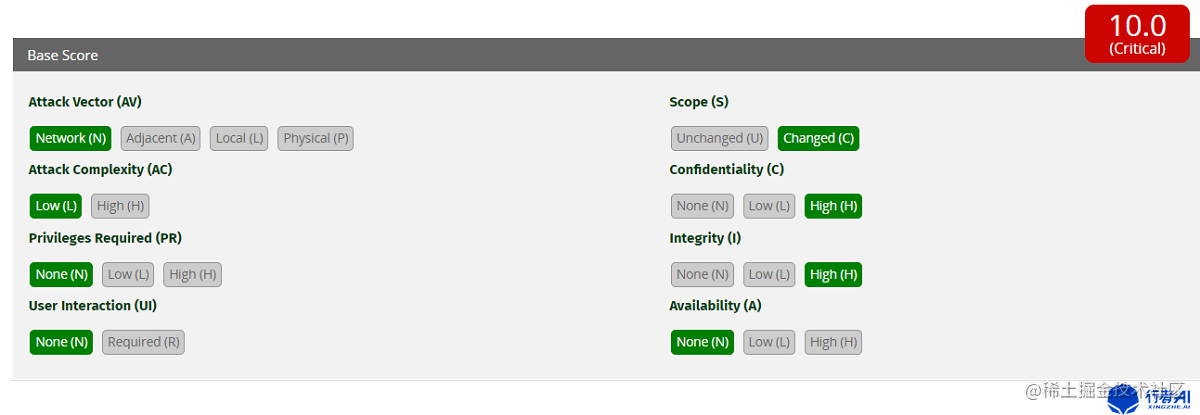

CVSS: Common Vulnerability Scoring System,即“通用漏洞评分系统”,是一个“行业公开标准,其被设计用来评测漏洞的严重程度,并帮助确定所需反应的紧急度和重要度”。

CVSS评分系统中规定:漏洞的最终得分最大为10,最小为0。得分7-10分的漏洞通常被认为比较严重,得分在4-6.9分之间的是中级漏洞,0-3.9分的则是低级漏洞。其中,7~10分的漏洞都是必须要修复的。

下图展示的是CVSS计算指标:

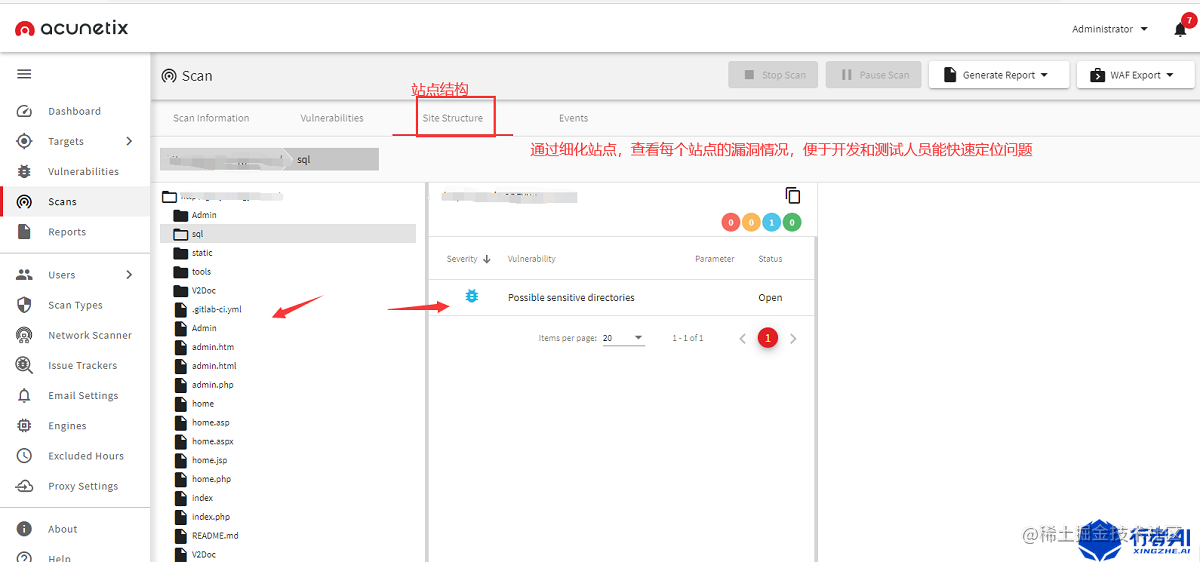

- 站点结构Site Structure查看每个模块的漏洞情况,便于及时定位问题

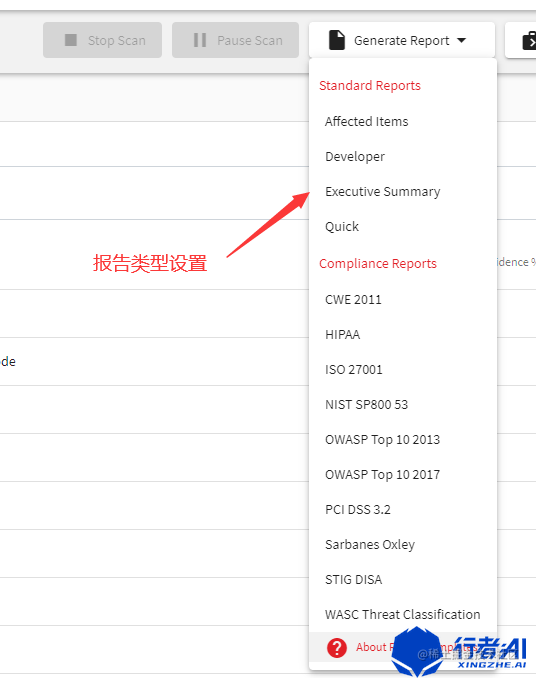

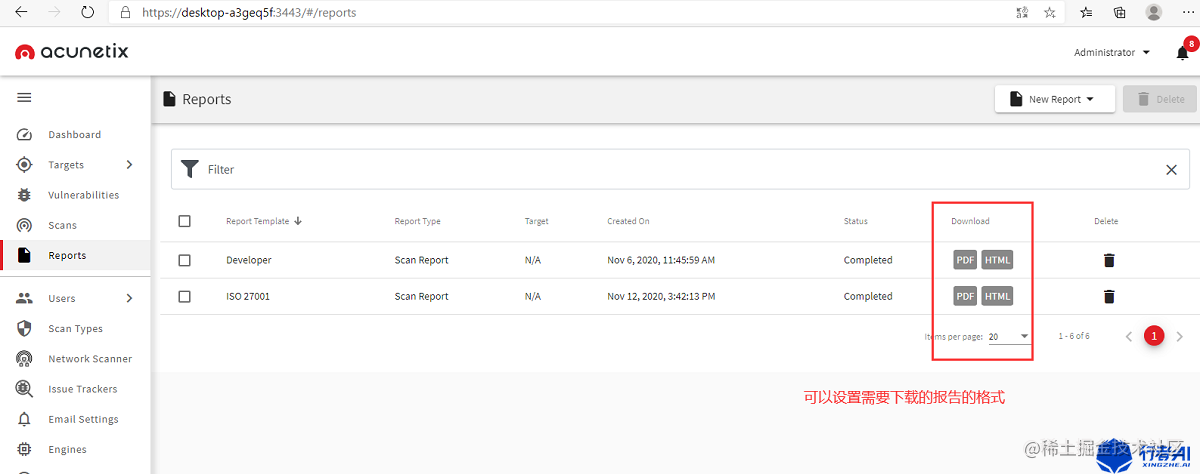

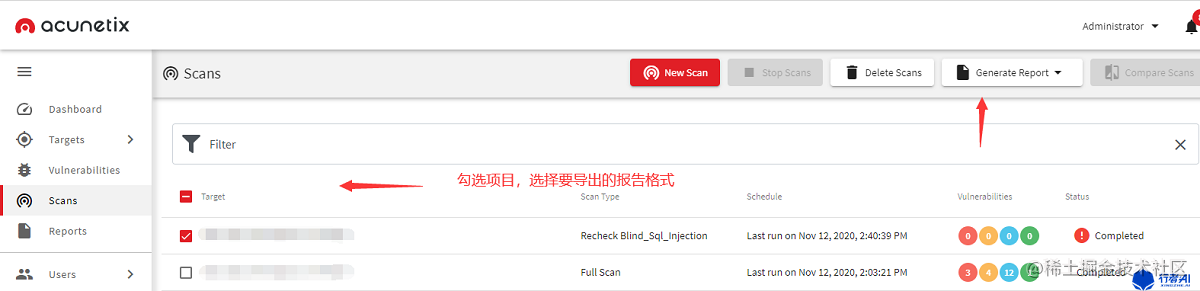

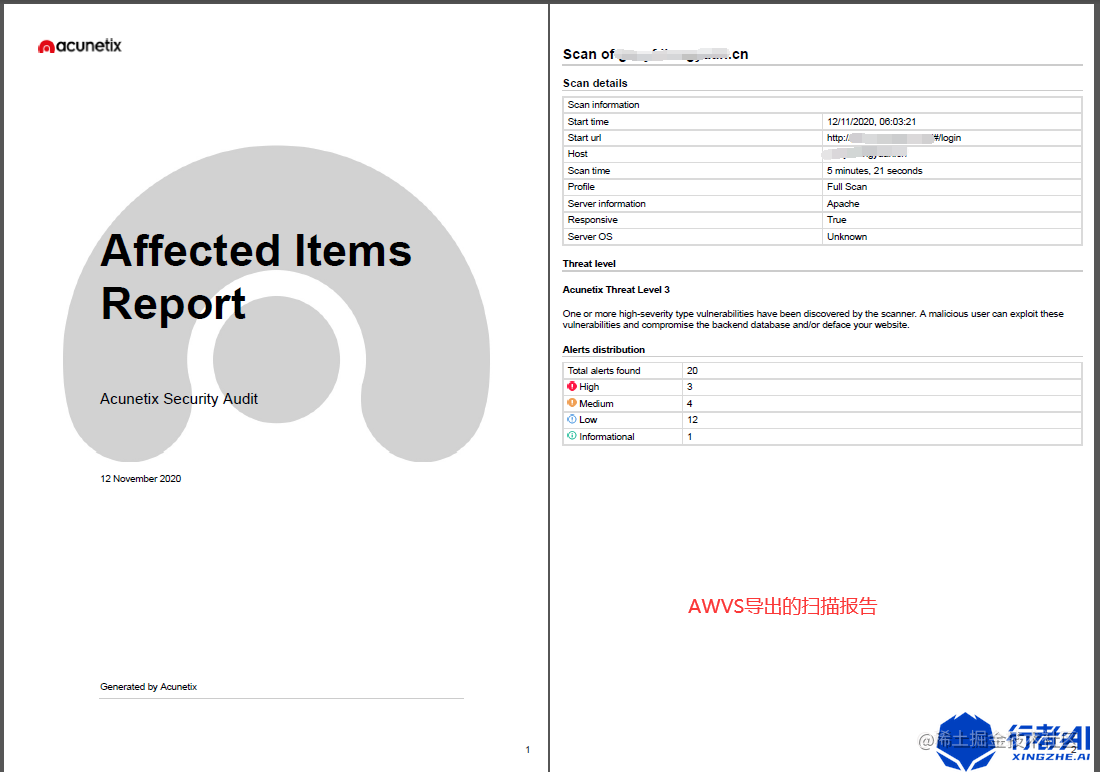

3.3 AWVS导出报告

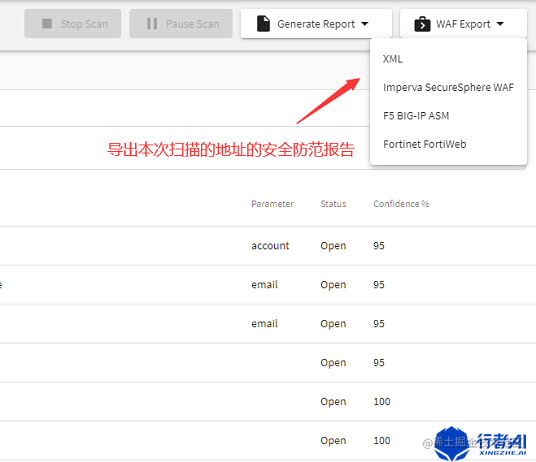

- 在Scans页面选择报告类型,点击导出

- 在Reports页面可选择要下载的报告格式类型,包括pdf和html AWVS在扫描结束后还可以根据不同要求不同阅读方式,可生成不同类型的报告和细则,然后点击导出报告图标即可导出此次安全扫描报告。

4. 验证漏洞的真实性

根据针对公司多个项目的扫描,得到了几种常见的漏洞情况,以下是这几种漏洞的验证方法:

4.1 SQL盲注/SQL注入

验证方法:利用sqlmap,GET、POST方式可以直接sqlmap -u “url”,cookie SQL注入新建txt文档把请求包大数据复制粘贴到里面,再利用sqlmap -r “xxx.txt”,查寻是否存在注入点。

sqlmap使用教程可参考:www.acunetix.com/vulnerabili…

4.2 CSRF跨站伪造请求攻击

CSRF,利用已登录的用户身份,以用户的名义发送恶意请求,完成非法操作。

举例说明:用户如果浏览并信任了存在CSRF漏洞的网站A,浏览器产生了相应的cookie,用户在没有退出该网站的情况下,访问了危险网站B 。危险网站B要求访问网站A,发出一个请求。浏览器带着用户的cookie信息访问了网站A,因为网站A不知道是用户自身发出的请求还是危险网站B发出的请求,所以就会处理危险网站B的请求,这样就完成了模拟用户操作的目的。

验证方法:

-

同个浏览器打开两个页面,一个页面权限失效后,另一个页面是否可操作成功,如果仍然能操作成功即存在风险。

-

使用工具发送请求,在http请求头中不加入referer字段,检验返回消息的应答,应该重新定位到错误界面或者登录界面。

4.3 HTTP缓慢拒绝服务攻击

HTTP缓慢拒绝服务攻击是指以极低的速度往服务器发送HTTP请求。由于Web Server对于并发的连接数都有一定的上限,因此若是恶意地占用住这些连接不释放,那么Web Server的所有连接都将被恶意连接占用,从而无法接受新的请求,导致拒绝服务。要保持住这个连接,RSnake构造了一个畸形的HTTP请求,准确地说,是一个不完整的HTTP请求。

验证方法可参考:

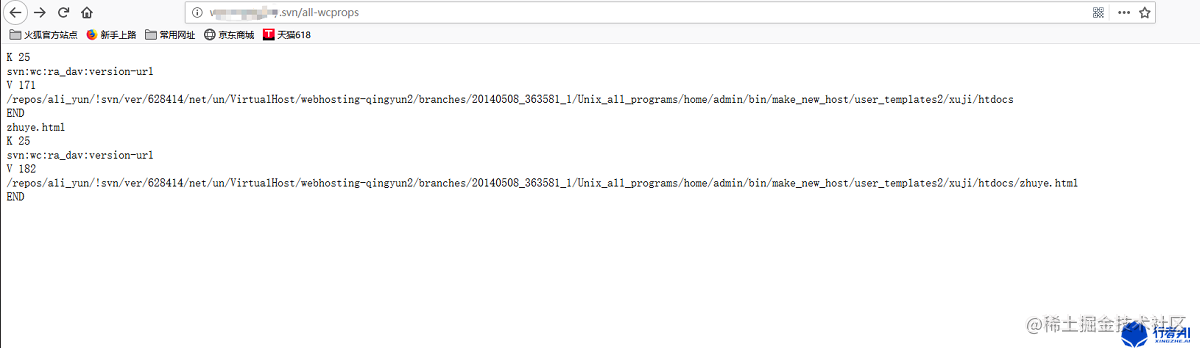

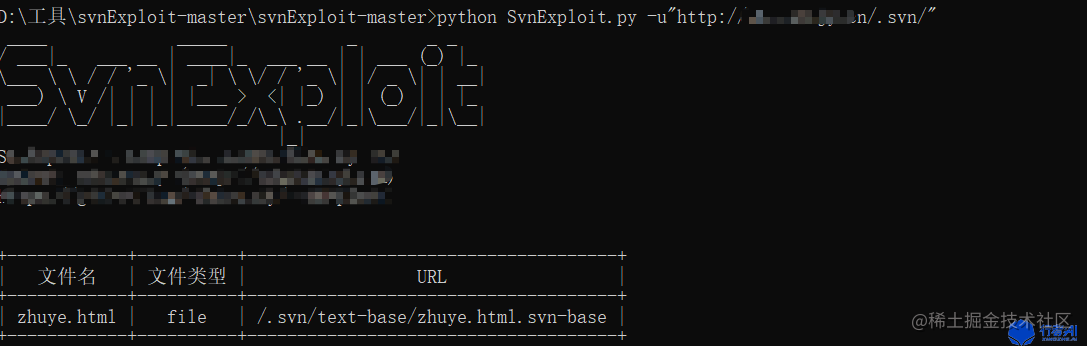

4.4 源代码泄露

攻击者可以通过分析源代码来收集敏感信息(数据库连接字符串、应用程序逻辑)。此信息可用于进行进一步攻击。

验证方法:在url后加/.svn/all-wcprops或者使用工具SvnExploit测试,例如:

4.5 文件信息泄露

开发人员很容易上传一些敏感信息如:邮箱信息、SVN信息、内部账号及密码、数据库连接信息、服务器配置信息,导致文件信息泄露。

验证方法可参考:www.acunetix.com/vulnerabili…

5. 总结

AWVS给出的扫描结果并不代表完全真实可靠,还需要依靠人工再次验证判断。在AWVS扫描结果基础上,根据不同的严重级别进行排序、手工+工具验证的方式对漏洞验证可靠性,排除误报的情况,并尽可能找出漏报的情况,把本次扫描结果汇总,对以上已验证存在的安全漏洞排列优先级、漏洞威胁程度,并提出每个漏洞的修复建议。总的来说我们可以借助这个工具来进行扫描分析,但不能完全依赖于这个工具。

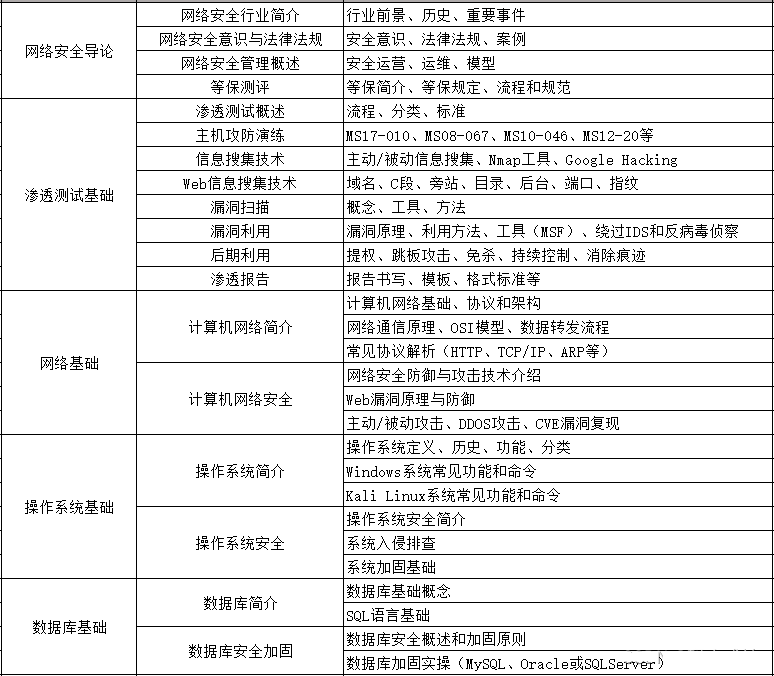

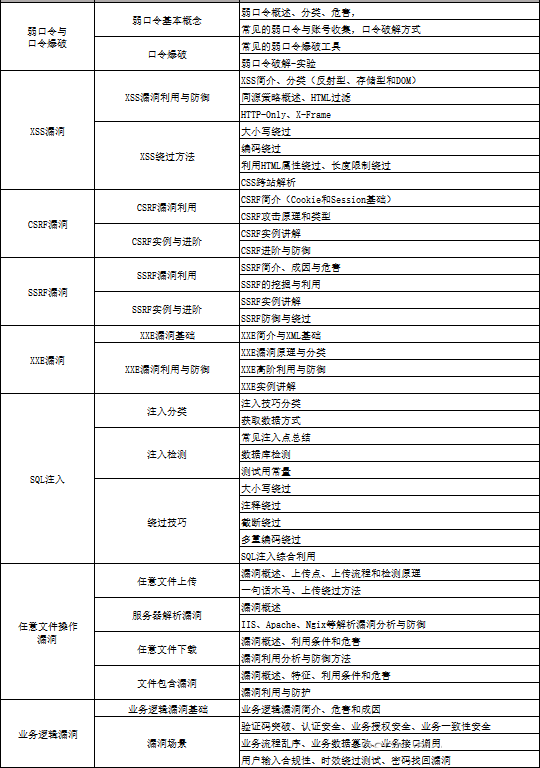

接下来我将给各位同学划分一张学习计划表!

学习计划

那么问题又来了,作为萌新小白,我应该先学什么,再学什么?

既然你都问的这么直白了,我就告诉你,零基础应该从什么开始学起:

阶段一:初级网络安全工程师

接下来我将给大家安排一个为期1个月的网络安全初级计划,当你学完后,你基本可以从事一份网络安全相关的工作,比如渗透测试、Web渗透、安全服务、安全分析等岗位;其中,如果你等保模块学的好,还可以从事等保工程师。

综合薪资区间6k~15k

1、网络安全理论知识(2天)

①了解行业相关背景,前景,确定发展方向。

②学习网络安全相关法律法规。

③网络安全运营的概念。

④等保简介、等保规定、流程和规范。(非常重要)

2、渗透测试基础(1周)

①渗透测试的流程、分类、标准

②信息收集技术:主动/被动信息搜集、Nmap工具、Google Hacking

③漏洞扫描、漏洞利用、原理,利用方法、工具(MSF)、绕过IDS和反病毒侦察

④主机攻防演练:MS17-010、MS08-067、MS10-046、MS12-20等

3、操作系统基础(1周)

①Windows系统常见功能和命令

②Kali Linux系统常见功能和命令

③操作系统安全(系统入侵排查/系统加固基础)

4、计算机网络基础(1周)

①计算机网络基础、协议和架构

②网络通信原理、OSI模型、数据转发流程

③常见协议解析(HTTP、TCP/IP、ARP等)

④网络攻击技术与网络安全防御技术

⑤Web漏洞原理与防御:主动/被动攻击、DDOS攻击、CVE漏洞复现

5、数据库基础操作(2天)

①数据库基础

②SQL语言基础

③数据库安全加固

6、Web渗透(1周)

①HTML、CSS和JavaScript简介

②OWASP Top10

③Web漏洞扫描工具

④Web渗透工具:Nmap、BurpSuite、SQLMap、其他(菜刀、漏扫等)

那么,到此为止,已经耗时1个月左右。你已经成功成为了一名“脚本小子”。那么你还想接着往下探索吗?

阶段二:中级or高级网络安全工程师(看自己能力)

综合薪资区间15k~30k

7、脚本编程学习(4周)

在网络安全领域。是否具备编程能力是“脚本小子”和真正网络安全工程师的本质区别。在实际的渗透测试过程中,面对复杂多变的网络环境,当常用工具不能满足实际需求的时候,往往需要对现有工具进行扩展,或者编写符合我们要求的工具、自动化脚本,这个时候就需要具备一定的编程能力。在分秒必争的CTF竞赛中,想要高效地使用自制的脚本工具来实现各种目的,更是需要拥有编程能力。

零基础入门的同学,我建议选择脚本语言Python/PHP/Go/Java中的一种,对常用库进行编程学习

搭建开发环境和选择IDE,PHP环境推荐Wamp和XAMPP,IDE强烈推荐Sublime;

Python编程学习,学习内容包含:语法、正则、文件、 网络、多线程等常用库,推荐《Python核心编程》,没必要看完

用Python编写漏洞的exp,然后写一个简单的网络爬虫

PHP基本语法学习并书写一个简单的博客系统

熟悉MVC架构,并试着学习一个PHP框架或者Python框架 (可选)

了解Bootstrap的布局或者CSS。

阶段三:顶级网络安全工程师

如果你对网络安全入门感兴趣,那么你需要的话可以点击这里👉网络安全重磅福利:入门&进阶全套282G学习资源包免费分享!

学习资料分享

当然,只给予计划不给予学习资料的行为无异于耍流氓,这里给大家整理了一份【282G】的网络安全工程师从入门到精通的学习资料包,可点击下方二维码链接领取哦。