1.PHPstudy,小皮面板

2.docker

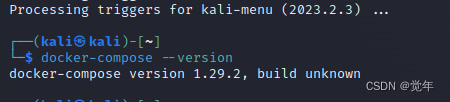

代表着docker-compose下载成功

Docker运行vulfocus漏洞靶场_大灬白的博客-CSDN博客

默认账号 admin 密码 admin

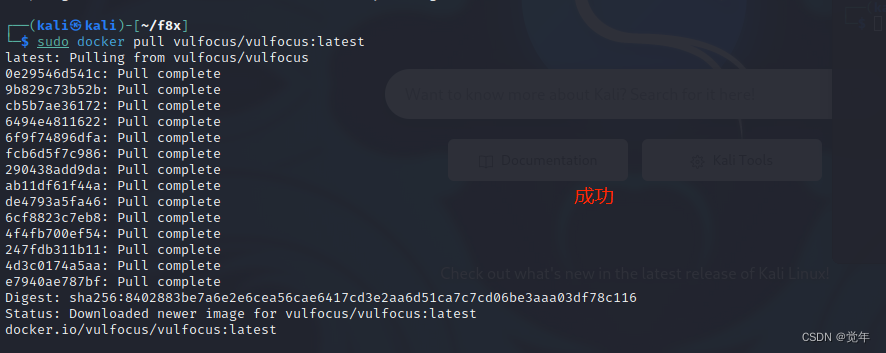

拉取镜像

命令:sudo docker pull vulfocus/vulfocus:latest

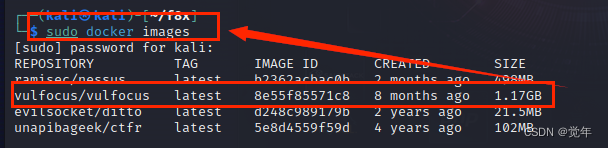

Sudo docker images//查看是否成功

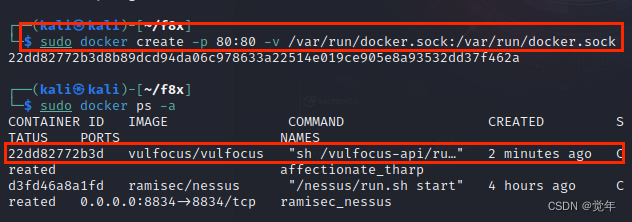

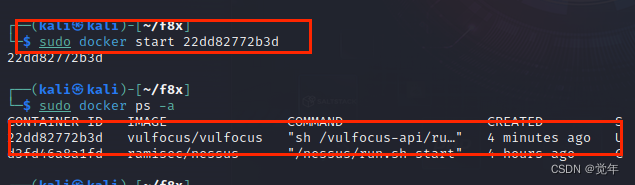

之后查看所有容器,第一个就是我们刚创建的:

docker ps -a

之后运行vulfocus容器,再启动容器f3b3115921c9是container id:

docker start f3b3115921c9

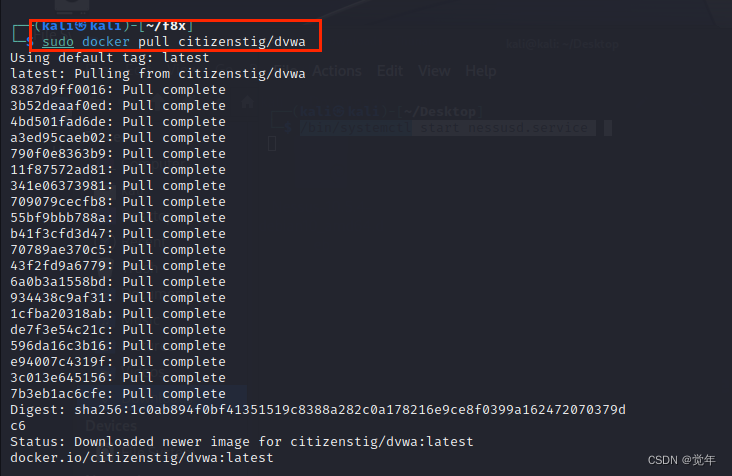

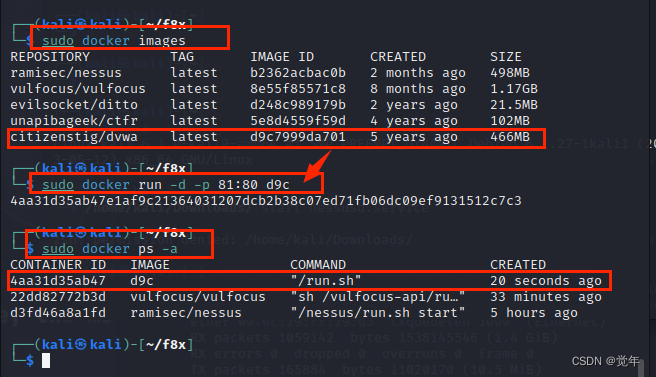

docker安装DVWA

dvwa的默认账号 admin 密码 password

3.f8x

4.下载vulhub

git clone https://ghproxy.com/https://github.com/vulhub/vulhub.git

5.实验:

项目地址:git clone https://ghproxy.com/https://github.com/elliot-bia/nessus

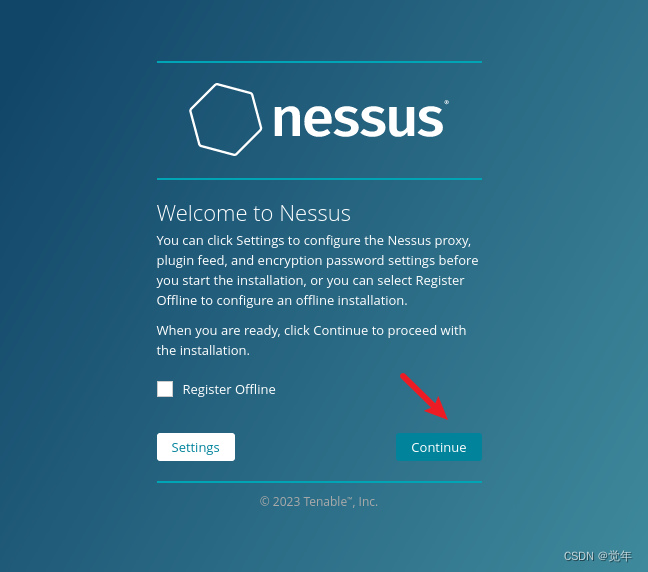

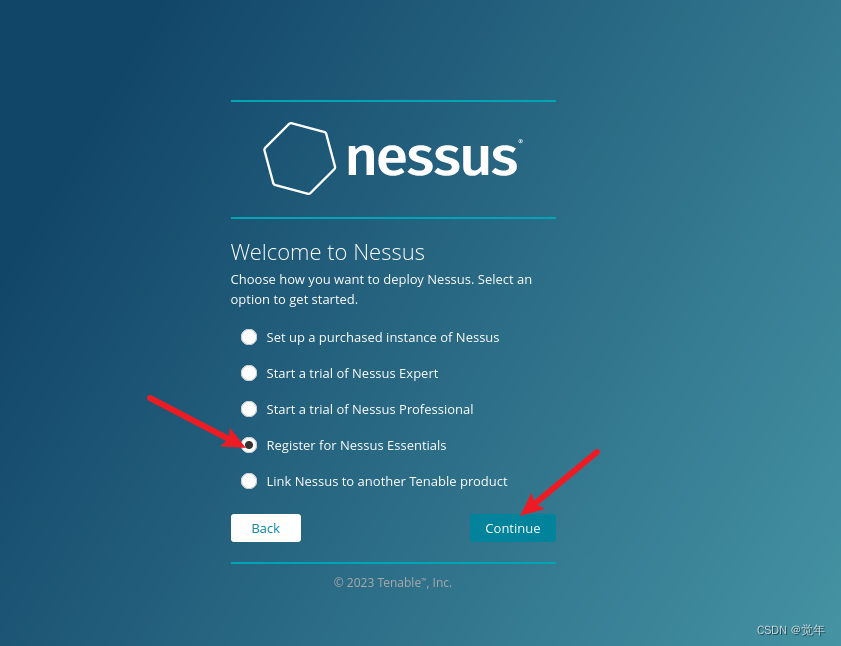

创建账户

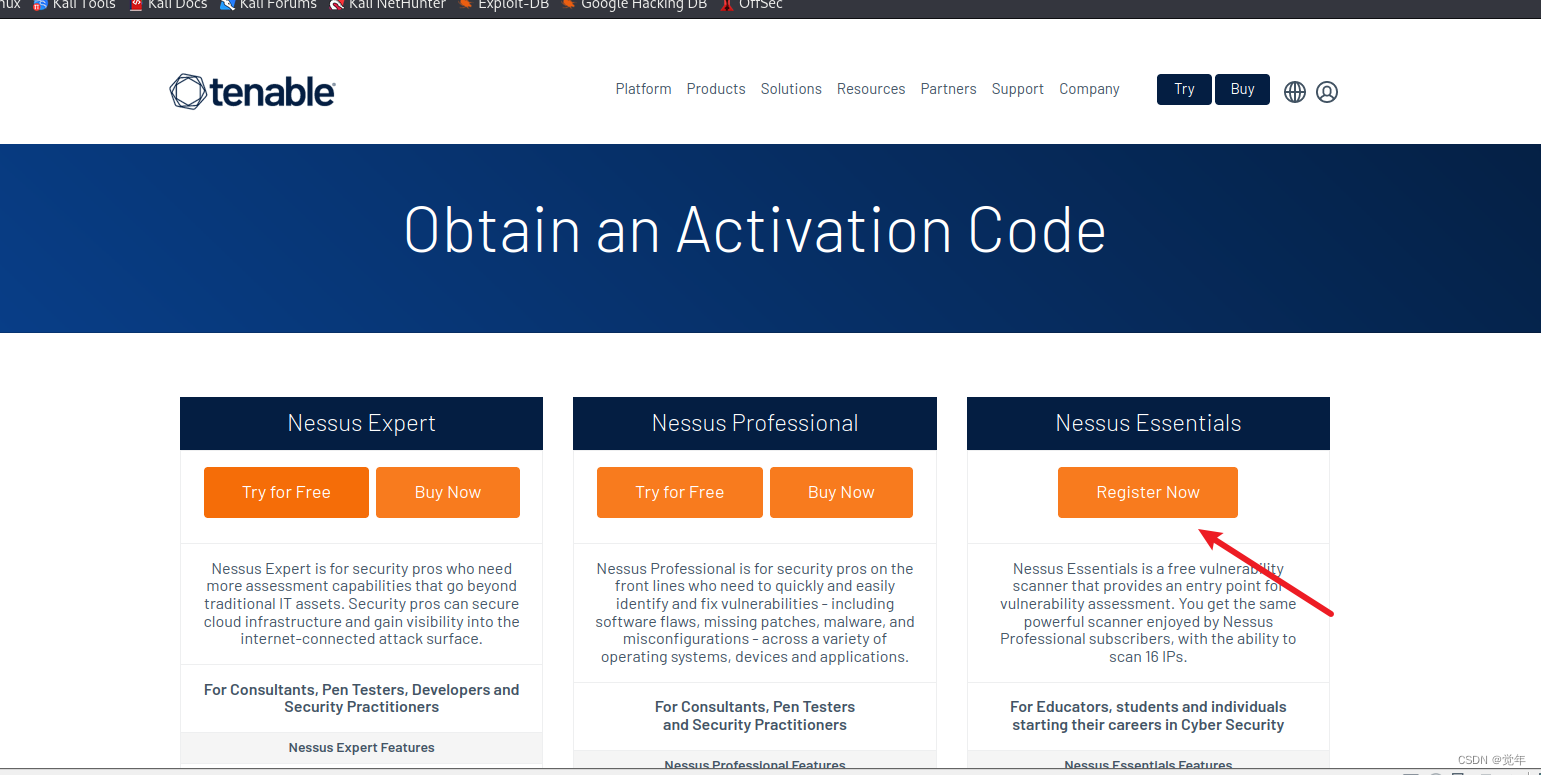

3.获取激活码

打开网站: Obtain an Activation Code | Nessus® | Tenable®

来自 <https://www.cnblogs.com/junlin623/p/17437635.html>

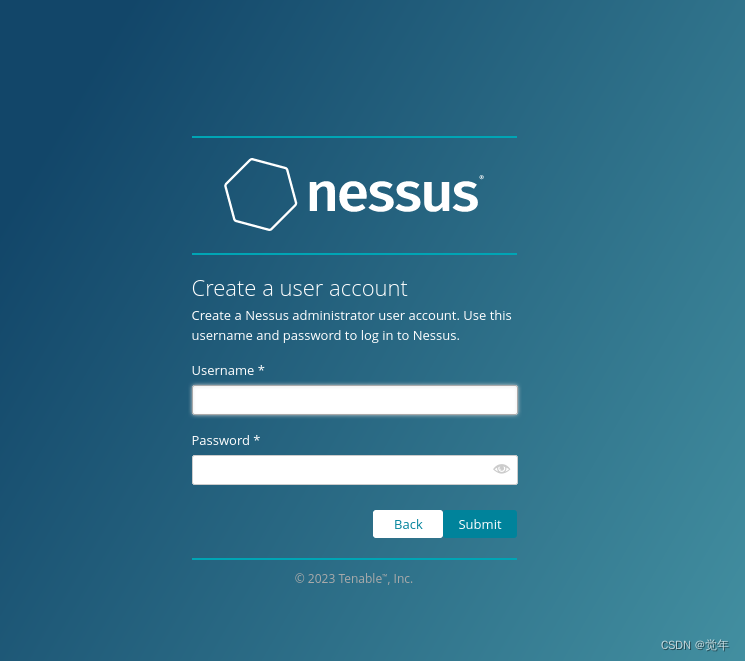

登录

(有个密码123456,不知道有没有用)

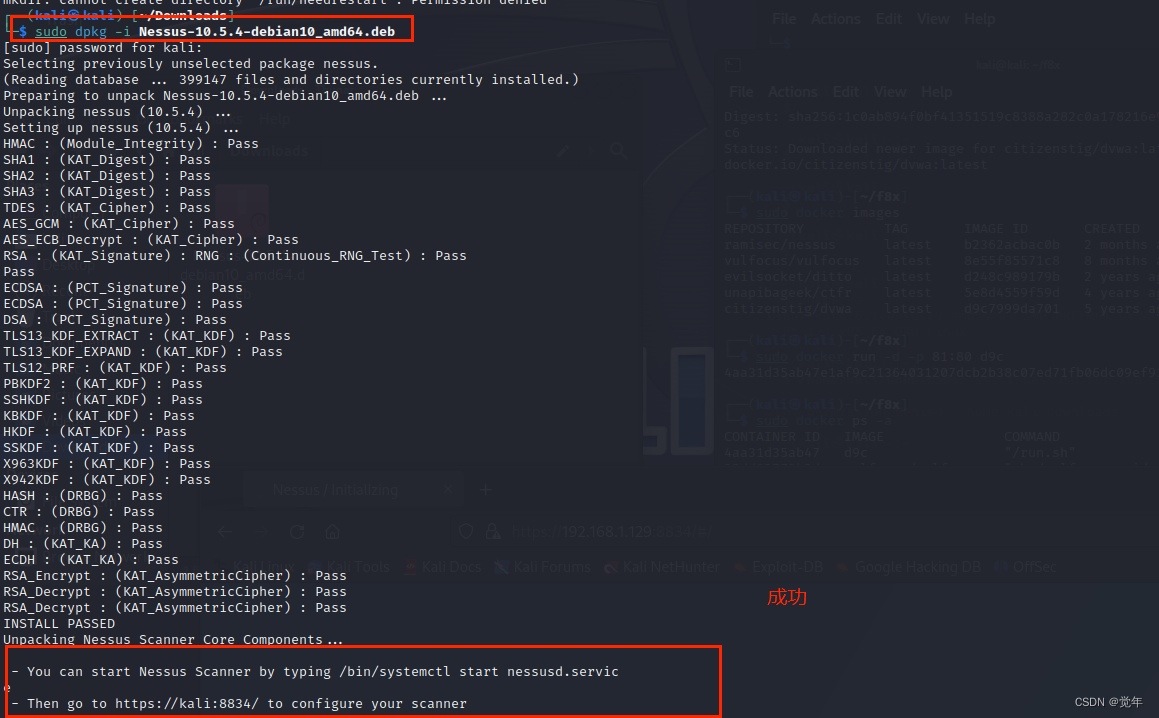

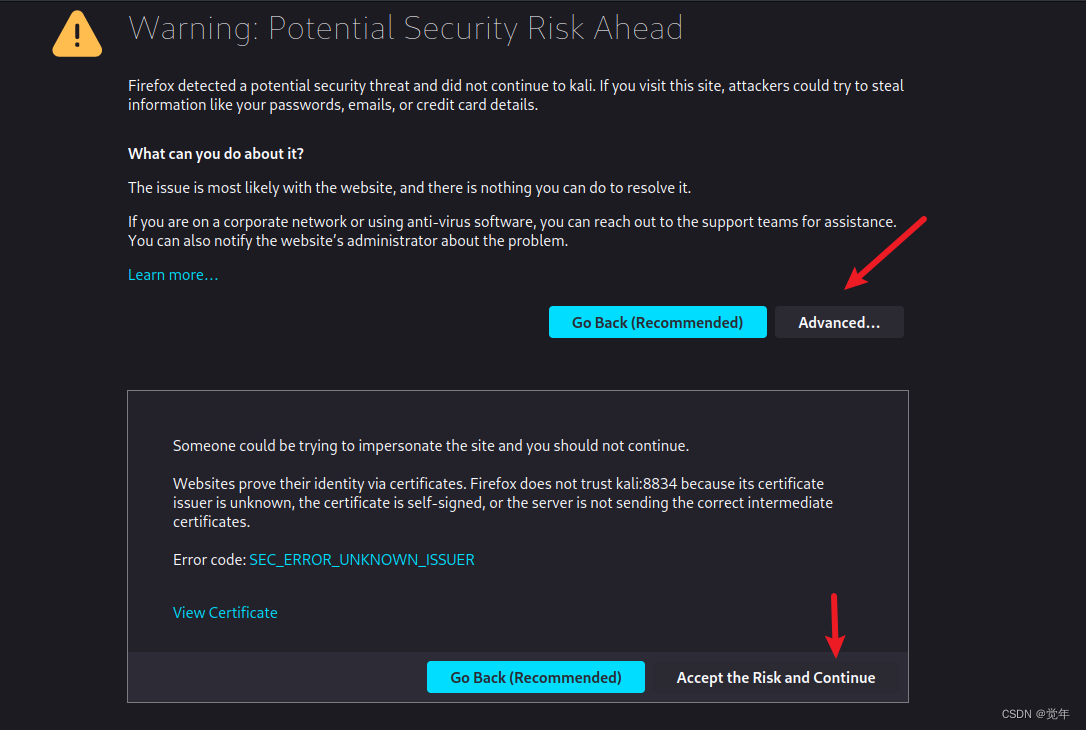

访问:https://kali:8834/

输入前面获得的激活码,点击Continue:

创建一个账户后提交:

设置完成,初始化下载插件

拉镜像

sudo docker pull 8023/pikachu-expect

googlesky/sqlmap

8023/pikachu-expect

c0ny1/upload-labs

citizenstig/dvwa

acgpiano/sqli-labs

nessus的密码

Admin

123456

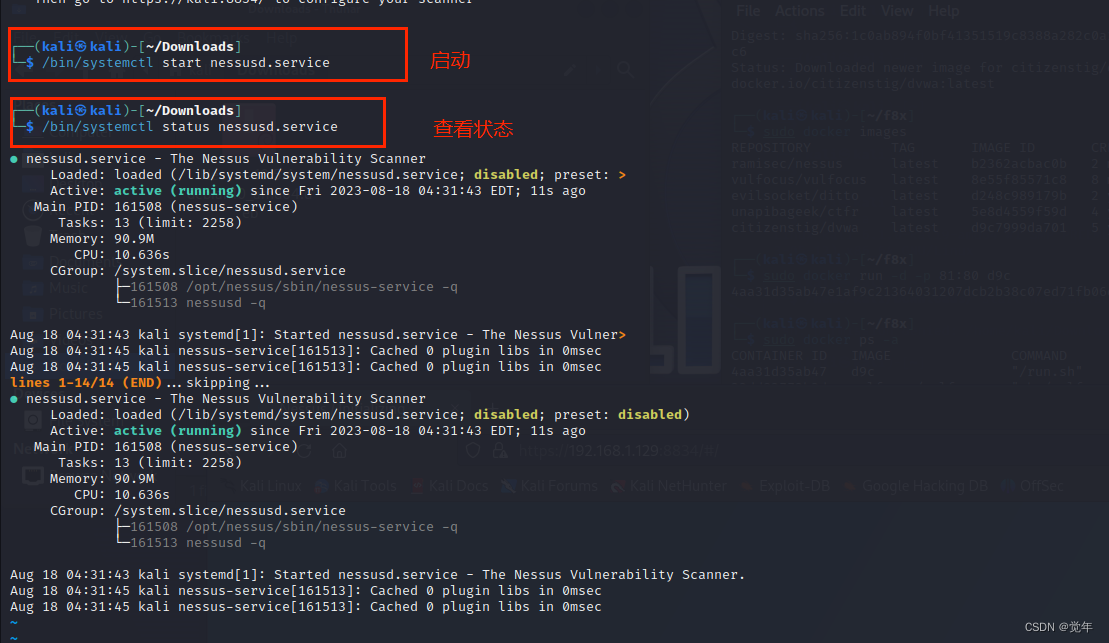

打开nessus

1.

运行容器:docker run -itd --name=ramisec_nessus -p 8834:8834 ramisec/nessus

中间如果失败:清楚容器:sudo docker rm $(sudo docker ps -aq)

执行更新:docker exec -it ramisec_nessus /bin/bash /nessus/update.sh

更新会很卡,需要流量好一点