与CircuitBreaker功能类似

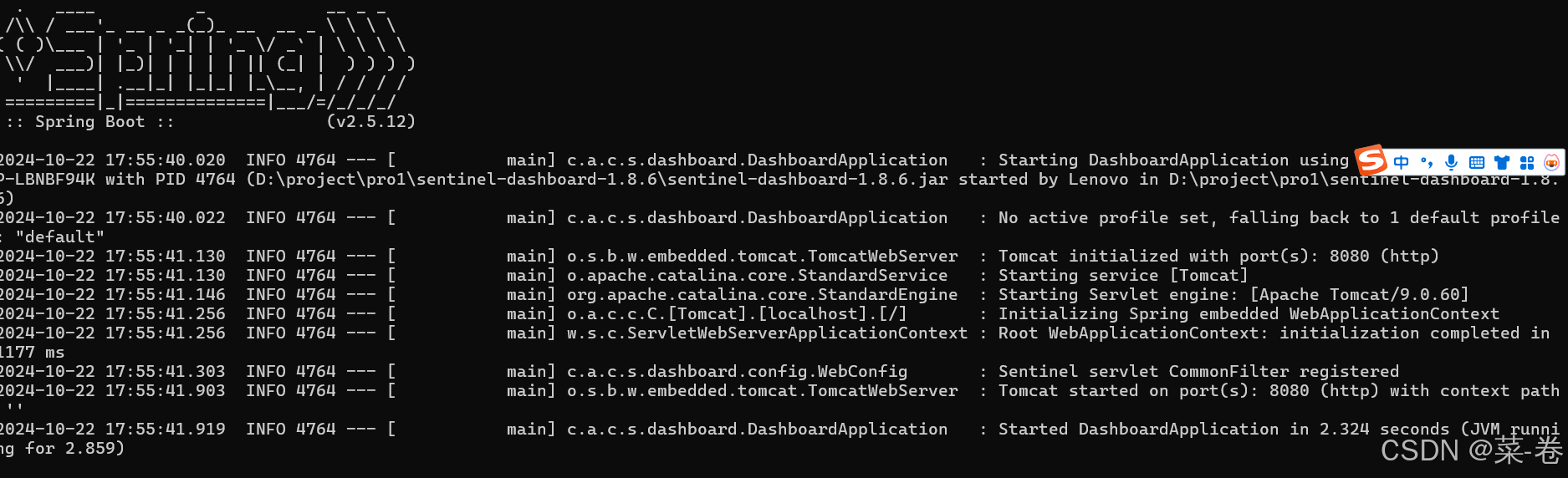

后台默认8719端口

前台默认8080端口

在jar包所在目录下打开CMD,执行 java -jar sentinel-dashboard-1.8.6.jar 命令即可

网址http://localhost:8080 账号密码都是sentinel

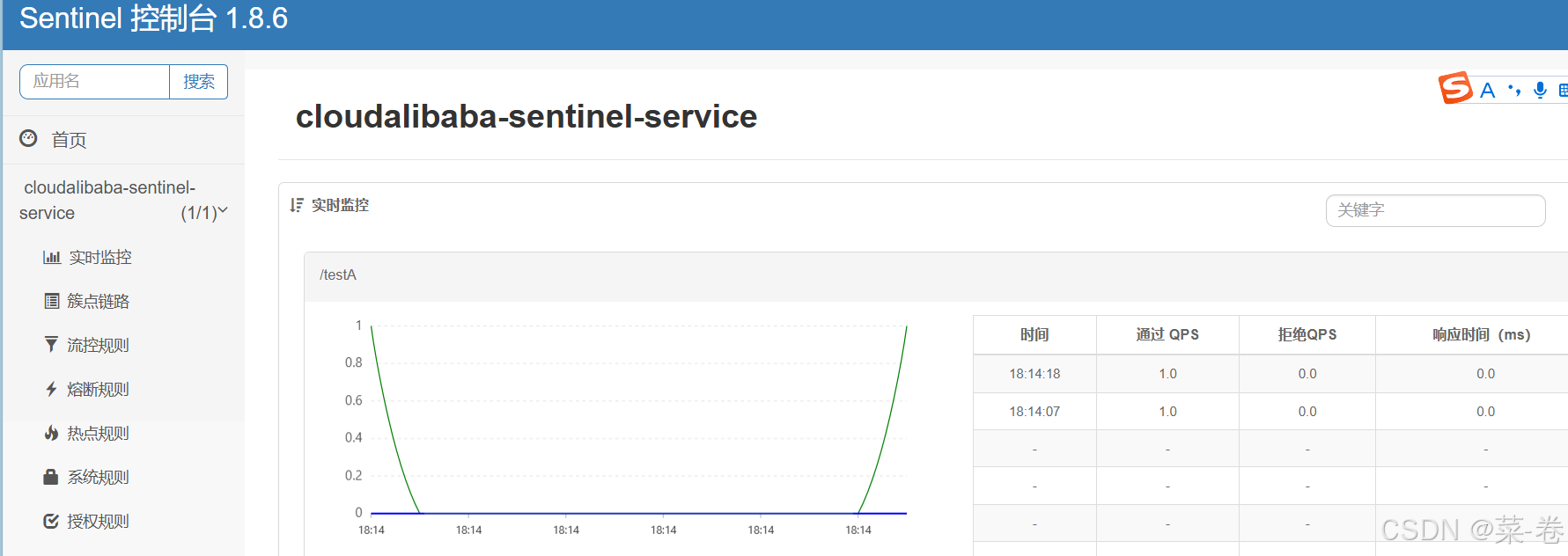

1.Sentinel微服务8401纳入Sentinel监控

1.1 建Module,改pom

<dependencies>

<!--SpringCloud alibaba sentinel -->

<dependency>

<groupId>com.alibaba.cloud</groupId>

<artifactId>spring-cloud-starter-alibaba-sentinel</artifactId>

</dependency>

<!--nacos-discovery-->

<dependency>

<groupId>com.alibaba.cloud</groupId>

<artifactId>spring-cloud-starter-alibaba-nacos-discovery</artifactId>

</dependency>

<!-- 引入自己定义的api通用包 -->

<dependency>

<groupId>com.dc.cloud</groupId>

<artifactId>cloud-api-commons</artifactId>

<version>1.0-SNAPSHOT</version>

</dependency>

<!--SpringBoot通用依赖模块-->

<dependency>

<groupId>org.springframework.boot</groupId>

<artifactId>spring-boot-starter-web</artifactId>

</dependency>

<dependency>

<groupId>org.springframework.boot</groupId>

<artifactId>spring-boot-starter-actuator</artifactId>

</dependency>

<!--hutool-->

<dependency>

<groupId>cn.hutool</groupId>

<artifactId>hutool-all</artifactId>

</dependency>

<!--lombok-->

<dependency>

<groupId>org.projectlombok</groupId>

<artifactId>lombok</artifactId>

<version>1.18.28</version>

<scope>provided</scope>

</dependency>

<!--test-->

<dependency>

<groupId>org.springframework.boot</groupId>

<artifactId>spring-boot-starter-test</artifactId>

<scope>test</scope>

</dependency>

</dependencies>

<build>

<plugins>

<plugin>

<groupId>org.springframework.boot</groupId>

<artifactId>spring-boot-maven-plugin</artifactId>

</plugin>

</plugins>

</build>

</project>

1.2 改yml

server:

port: 8401

spring:

application:

name: cloudalibaba-sentinel-service

cloud:

nacos:

discovery:

server-addr: localhost:8848 #Nacos服务注册中心地址

sentinel:

transport:

dashboard: localhost:8080 #配置Sentinel dashboard控制台服务地址

port: 8719 #默认8719端口,假如被占用会自动从8719开始依次+1扫描,直至找到未被占用的端口

1.3 主启动

@EnableDiscoveryClient

@SpringBootApplication

public class Main8401

{

public static void main(String[] args)

{

SpringApplication.run(Main8401.class,args);

}

}

1.4 业务类

@RestController

public class FlowLimitController

{

@GetMapping("/testA")

public String testA()

{

return "------testA";

}

@GetMapping("/testB")

public String testB()

{

return "------testB";

}

}

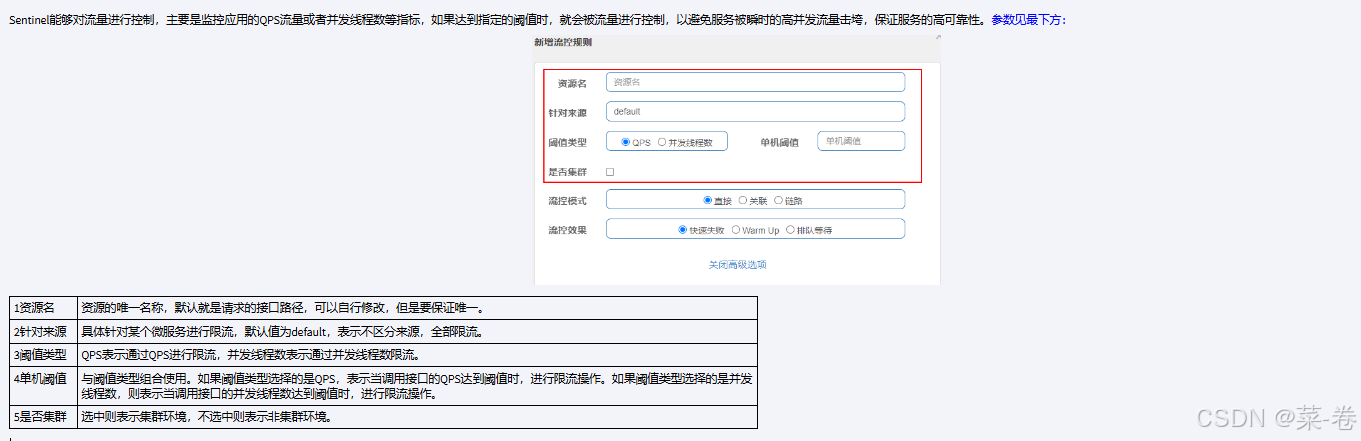

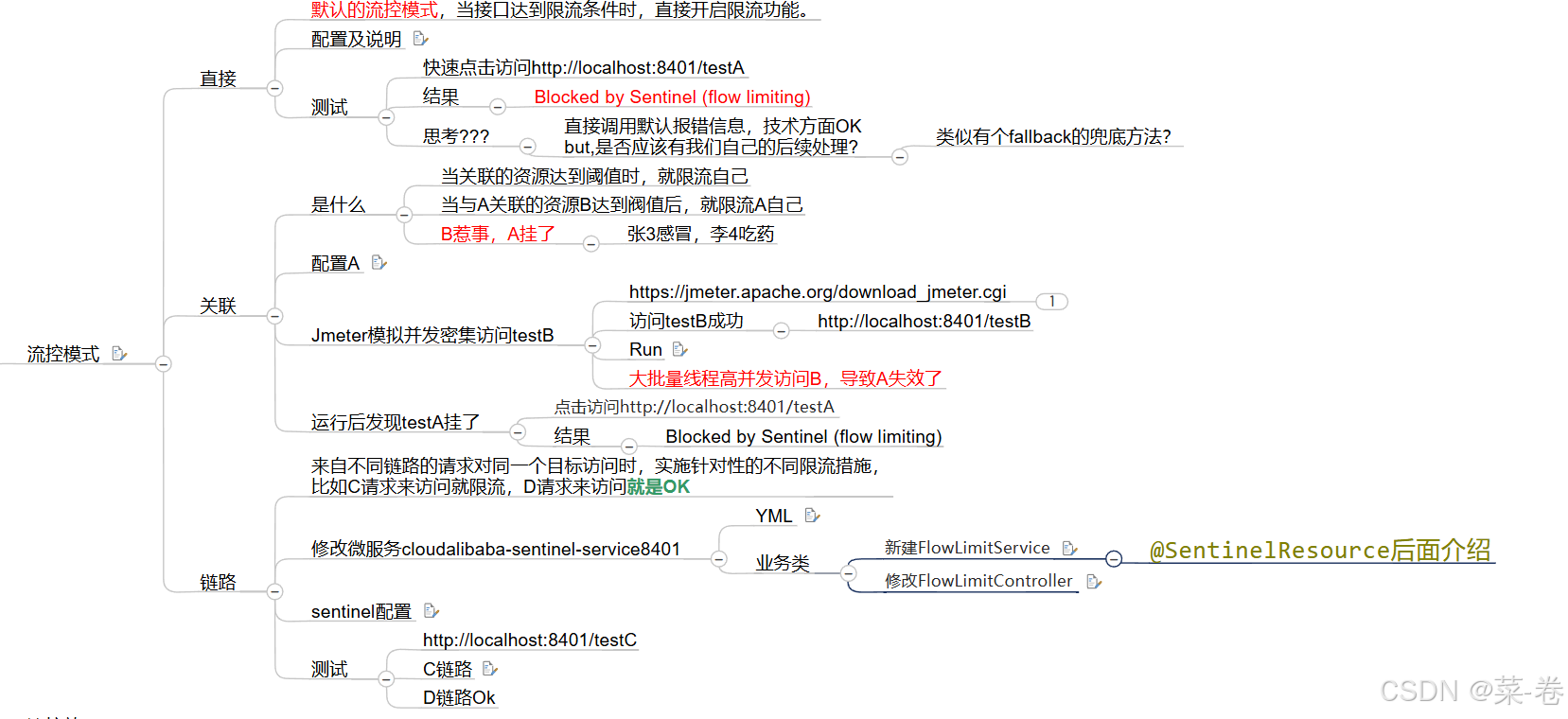

2.Sentinel流控规则

2.1 流控模式

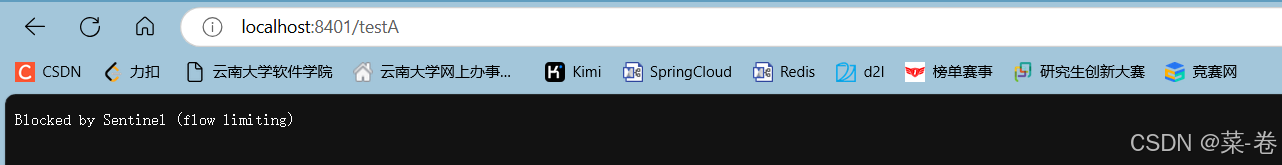

2.1.1 直接

1秒钟支持2次访问

超过两次

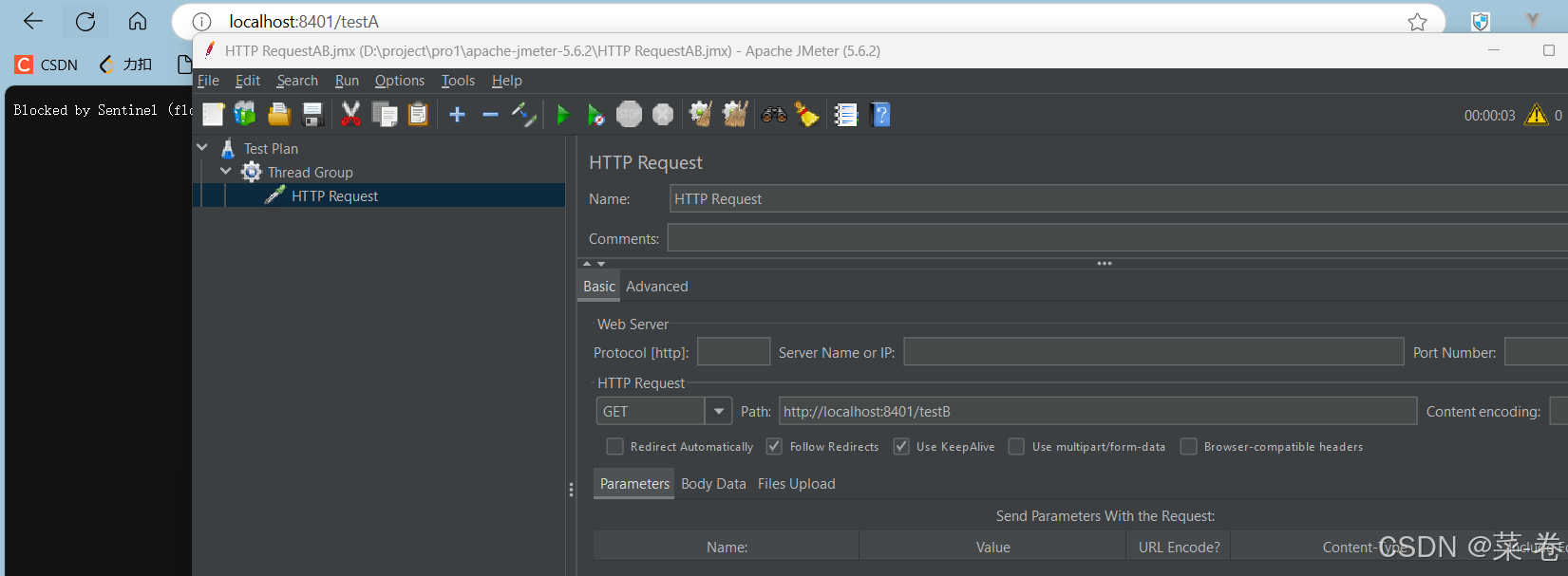

2.1.2 关联

B超过1秒钟1次,限流A

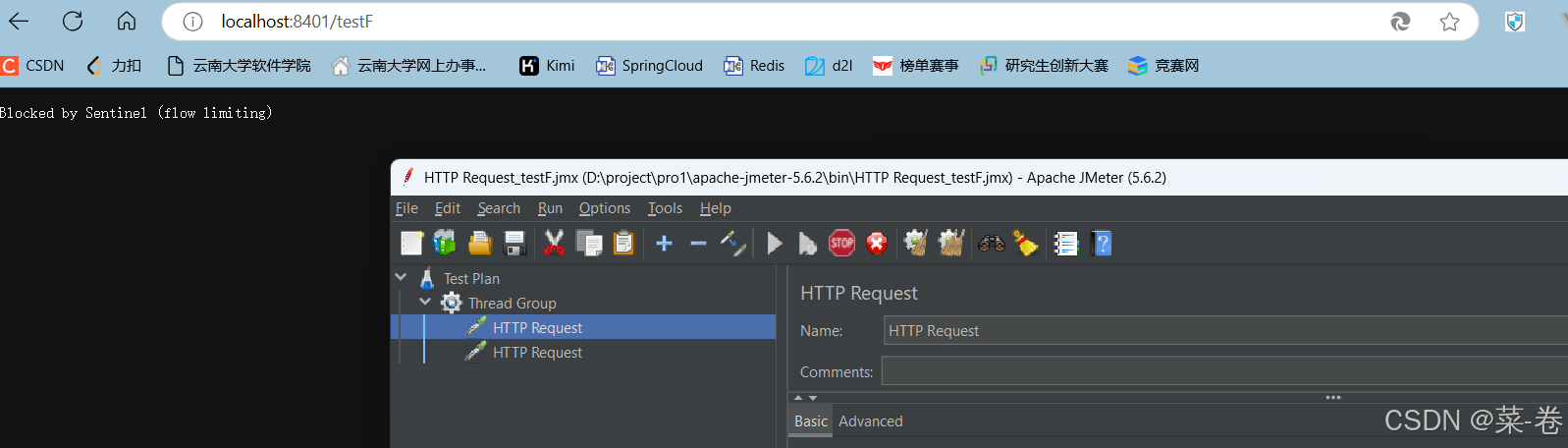

jmeter模拟高并发访问testB (在jmeter的bin目录下双击jmeter.bat即可启动)

4秒后testA才能访问

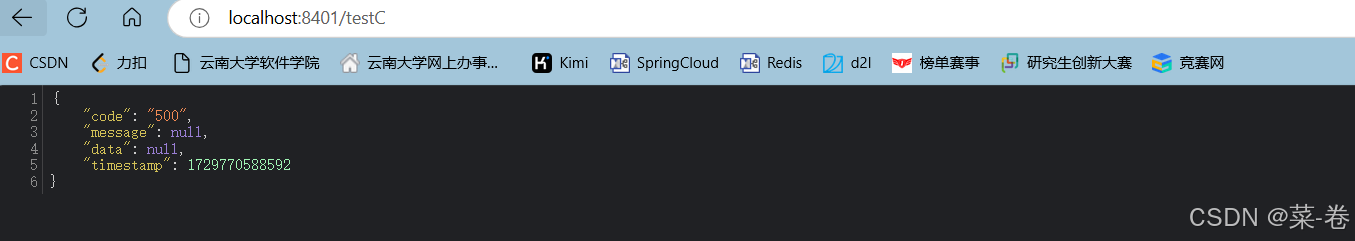

2.1.3 链路

新建FlowLimitService类

@Service

public class FlowLimitService

{

@SentinelResource(value = "common")

public void common()

{

System.out.println("------FlowLimitService come in");

}

}

controller地哦啊用service

/**流控-链路演示demo

* C和D两个请求都访问flowLimitService.common()方法,阈值到达后对C限流,对D不管

*/

@Resource

private FlowLimitService flowLimitService;

@GetMapping("/testC")

public String testC()

{

flowLimitService.common();

return "------testC";

}

@GetMapping("/testD")

public String testD()

{

flowLimitService.common();

return "------testD";

}

修改yml

sentinel:

transport:

dashboard: localhost:8080 #配置Sentinel dashboard控制台服务地址

port: 8719 #默认8719端口,假如被占用会自动从8719开始依次+1扫描,直至找到未被占用的端口

web-context-unify: false # controller层的方法对service层调用不认为是同一个根链路

testC进行限流(不超过1秒1次),testD不受影响

2.2 流控效果

2.2.1 快速失败

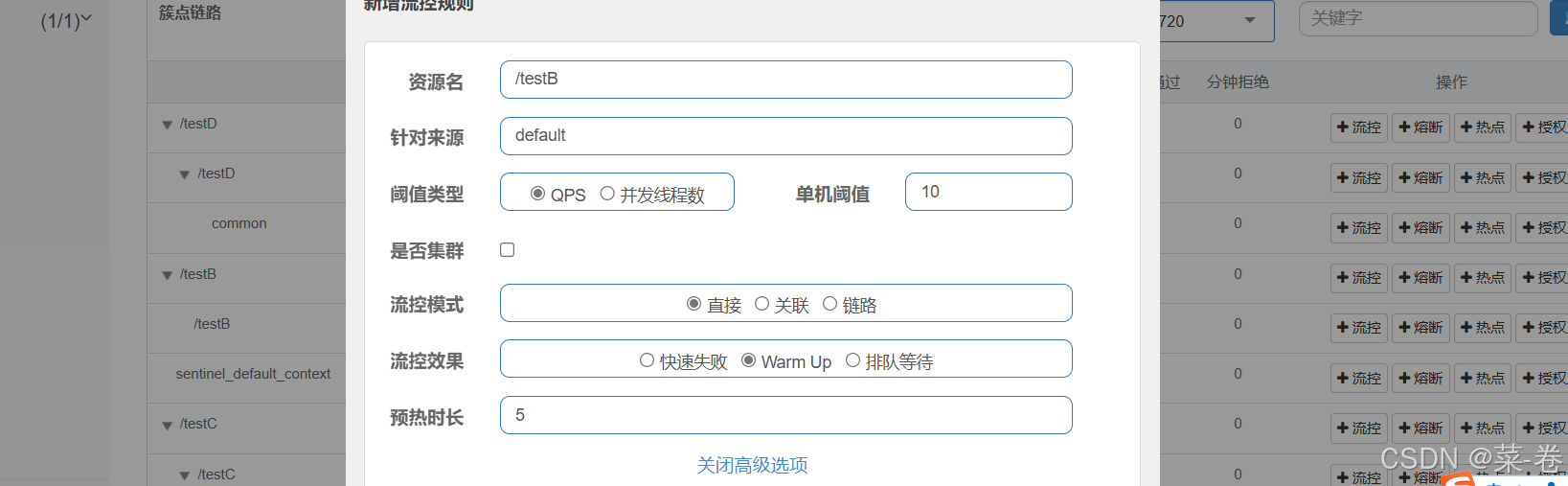

2.2.2 Warm Up 预热

刚开始每秒钟(10/3约等于3)3次请求,5秒后每秒钟10次请求

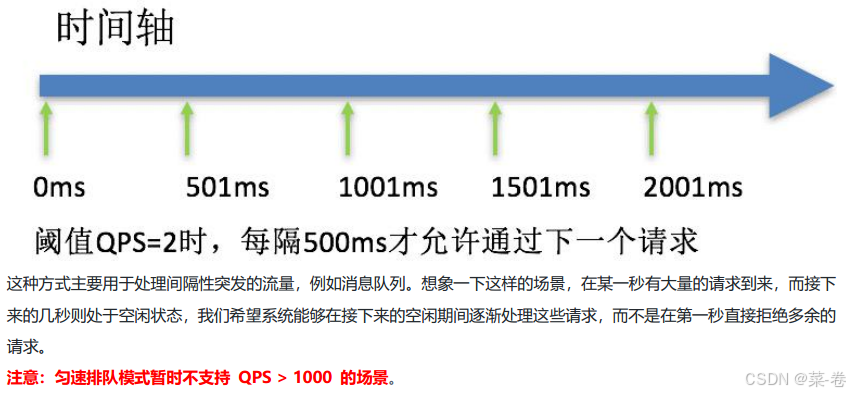

2.2.3 排队等待

1秒允许一个通过,超过10秒还未响应的进行超时处理,放弃

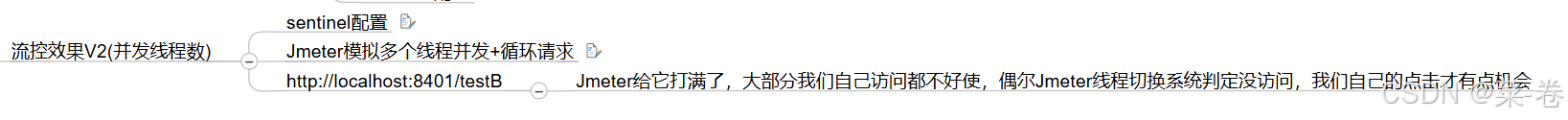

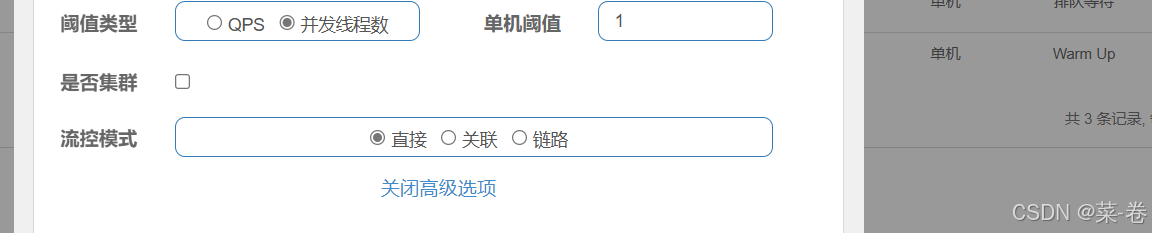

2.3 并发线程数

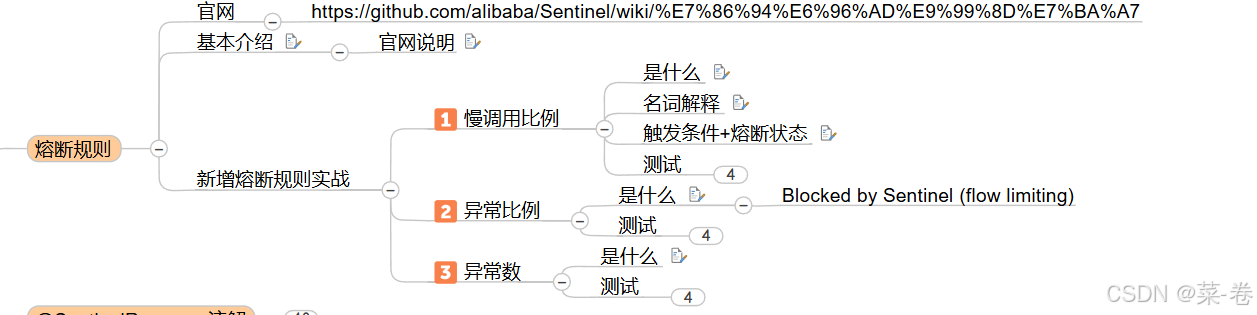

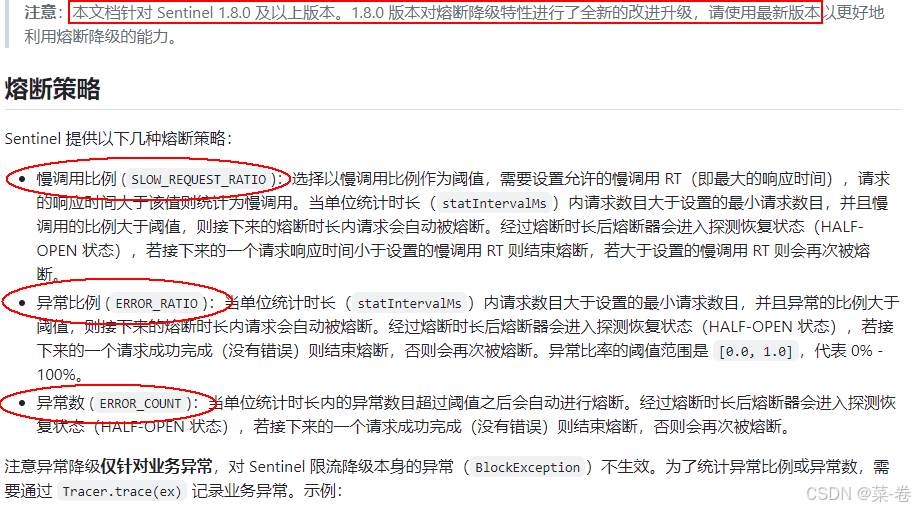

3.熔断

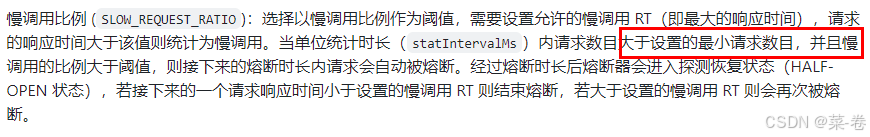

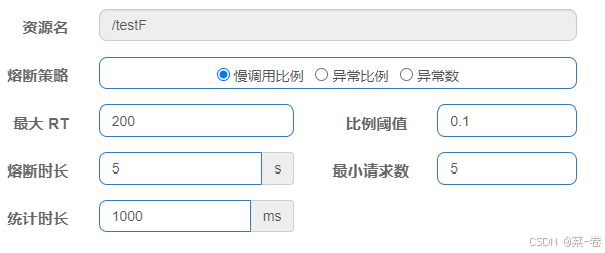

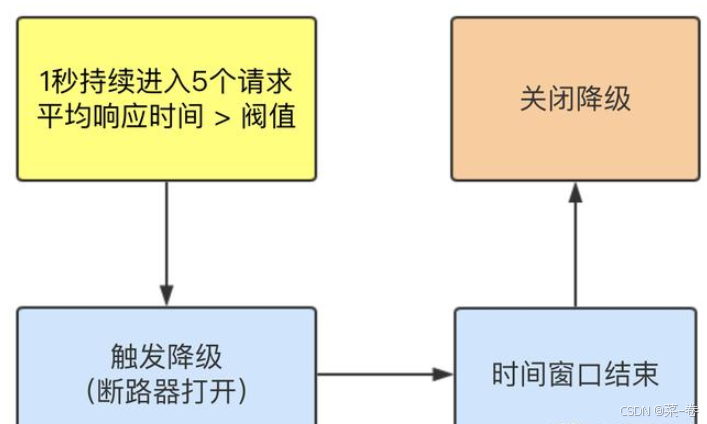

3.1 慢调用比例

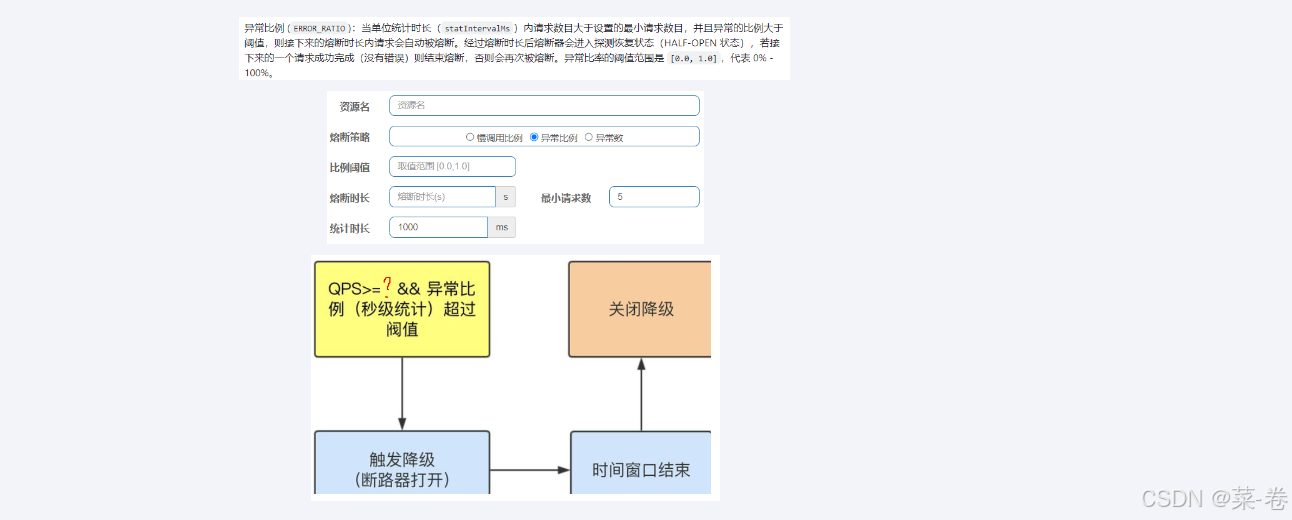

3.2 异常比例

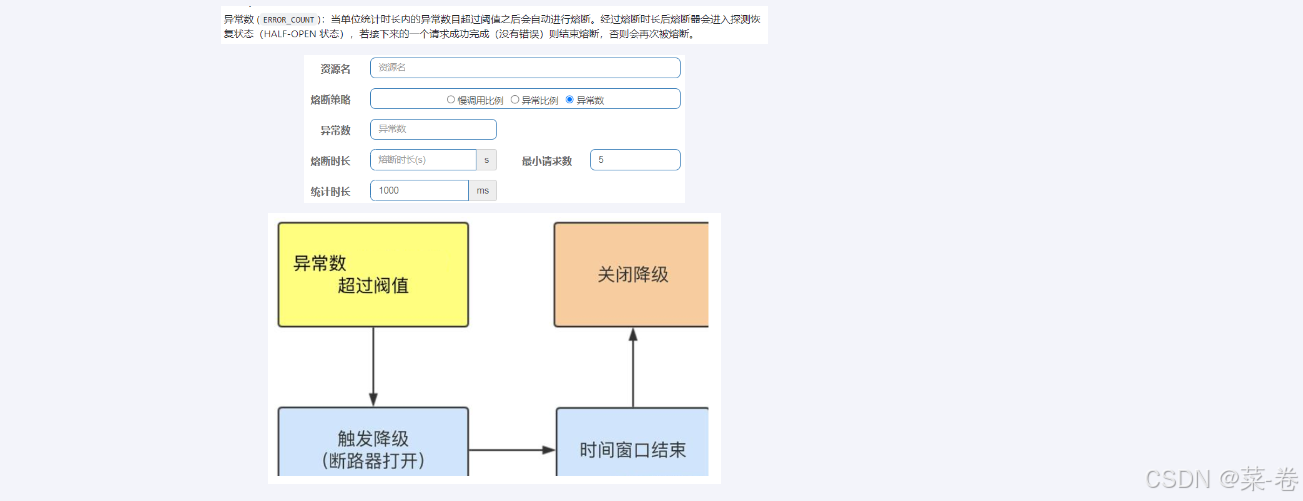

3.3 异常数

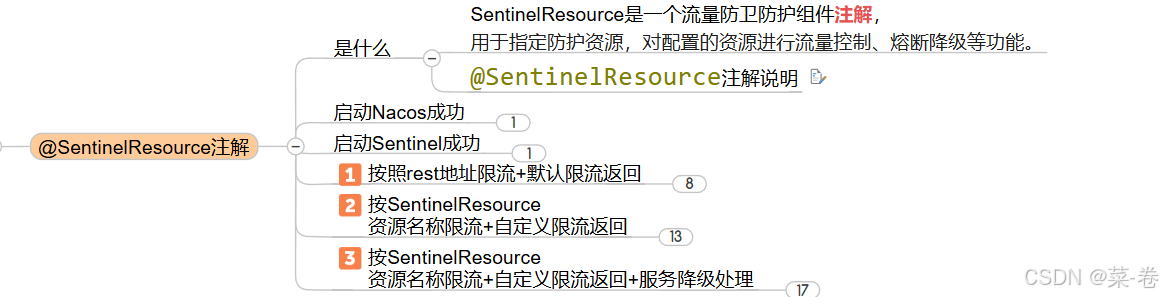

4.SentinelResouource注解

@Target({ElementType.METHOD, ElementType.TYPE})

@Retention(RetentionPolicy.RUNTIME)

@Inherited

public @interface SentinelResource {

//资源名称

String value() default "";

//entry类型,标记流量的方向,取值IN/OUT,默认是OUT

EntryType entryType() default EntryType.OUT;

//资源分类

int resourceType() default 0;

//处理BlockException的函数名称,函数要求:

//1. 必须是 public

//2.返回类型 参数与原方法一致

//3. 默认需和原方法在同一个类中。若希望使用其他类的函数,可配置blockHandlerClass ,并指定blockHandlerClass里面的方法。

String blockHandler() default "";

//存放blockHandler的类,对应的处理函数必须static修饰。

Class<?>[] blockHandlerClass() default {};

//用于在抛出异常的时候提供fallback处理逻辑。 fallback函数可以针对所

//有类型的异常(除了 exceptionsToIgnore 里面排除掉的异常类型)进行处理。函数要求:

//1. 返回类型与原方法一致

//2. 参数类型需要和原方法相匹配

//3. 默认需和原方法在同一个类中。若希望使用其他类的函数,可配置fallbackClass ,并指定fallbackClass里面的方法。

String fallback() default "";

//存放fallback的类。对应的处理函数必须static修饰。

String defaultFallback() default "";

//用于通用的 fallback 逻辑。默认fallback函数可以针对所有类型的异常进

//行处理。若同时配置了 fallback 和 defaultFallback,以fallback为准。函数要求:

//1. 返回类型与原方法一致

//2. 方法参数列表为空,或者有一个 Throwable 类型的参数。

//3. 默认需要和原方法在同一个类中。若希望使用其他类的函数,可配置fallbackClass ,并指定 fallbackClass 里面的方法。

Class<?>[] fallbackClass() default {};

//需要trace的异常

Class<? extends Throwable>[] exceptionsToTrace() default {Throwable.class};

//指定排除忽略掉哪些异常。排除的异常不会计入异常统计,也不会进入fallback逻辑,而是原样抛出。

Class<? extends Throwable>[] exceptionsToIgnore() default {};

}

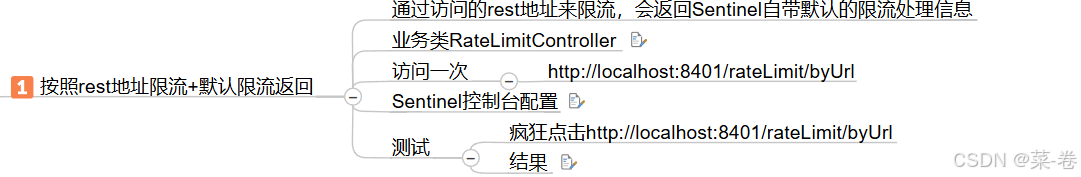

4.1

4.2

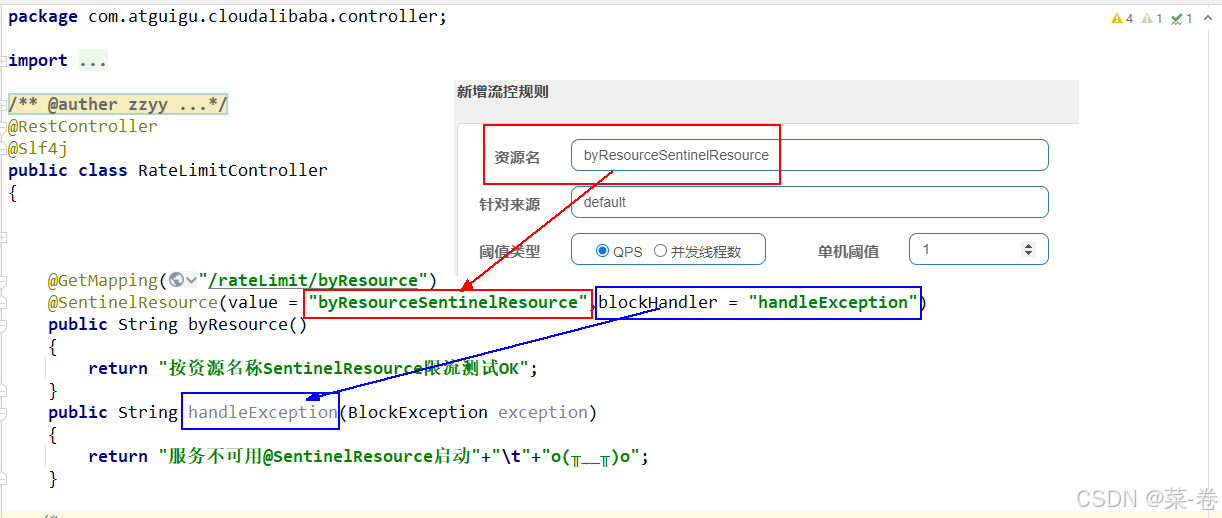

Controller类中新增接口

@GetMapping("/rateLimit/byResource")

@SentinelResource(value = "byResourceSentinelResource",blockHandler = "handleException")

public String byResource()

{

return "按资源名称SentinelResource限流测试OK";

}

public String handleException(BlockException exception)

{

return "服务不可用@SentinelResource启动"+"\t"+"o(╥﹏╥)o";

}

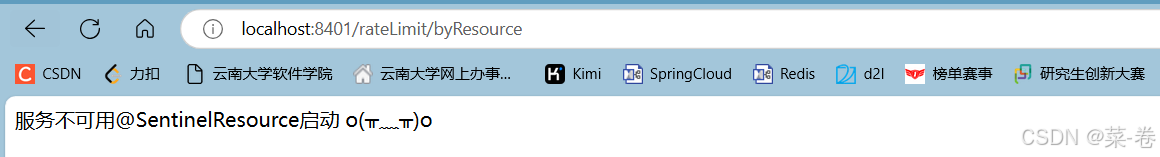

自定义限流提示

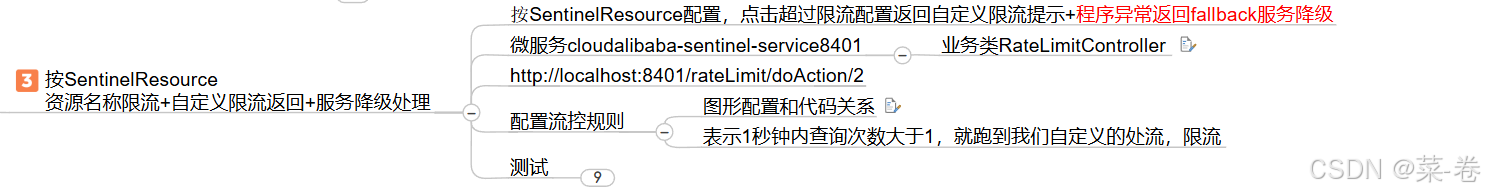

4.3

Controller类中新增接口

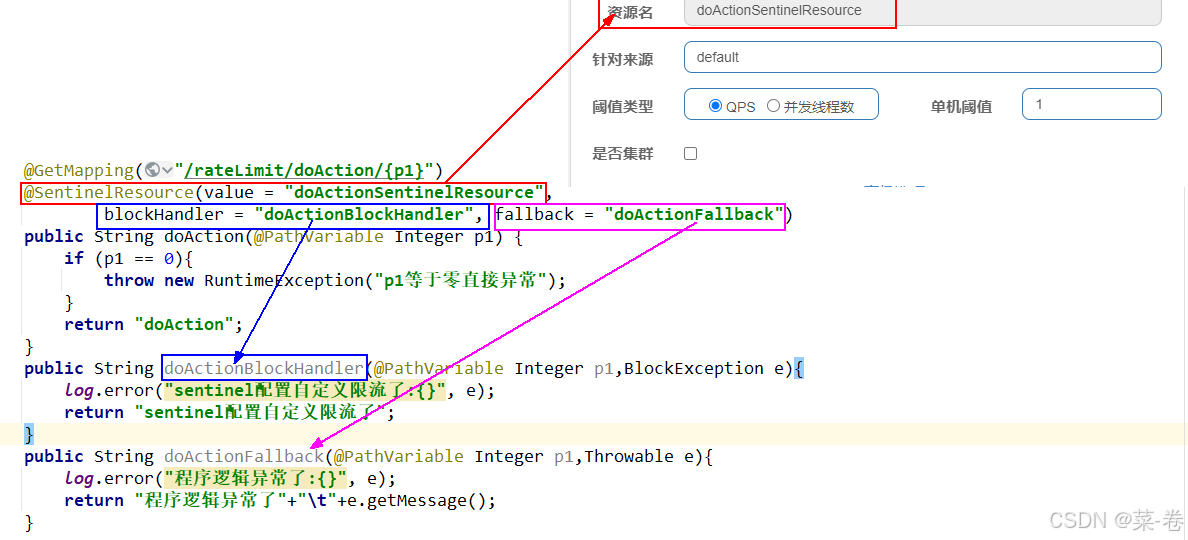

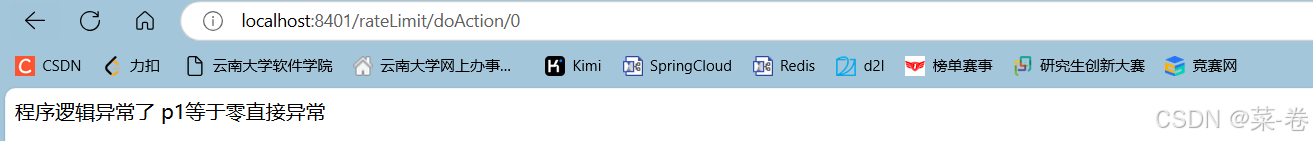

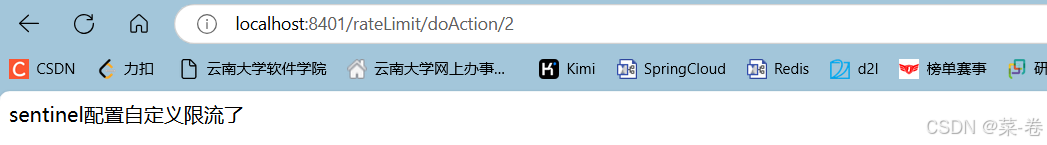

@GetMapping("/rateLimit/doAction/{p1}")

@SentinelResource(value = "doActionSentinelResource",

blockHandler = "doActionBlockHandler", fallback = "doActionFallback")

public String doAction(@PathVariable("p1") Integer p1) {

if (p1 == 0){

throw new RuntimeException("p1等于零直接异常");

}

return "doAction";

}

public String doActionBlockHandler(@PathVariable("p1") Integer p1,BlockException e){

log.error("sentinel配置自定义限流了:{}", e);

return "sentinel配置自定义限流了";

}

public String doActionFallback(@PathVariable("p1") Integer p1,Throwable e){

log.error("程序逻辑异常了:{}", e);

return "程序逻辑异常了"+"\t"+e.getMessage();

}

5.热点规则

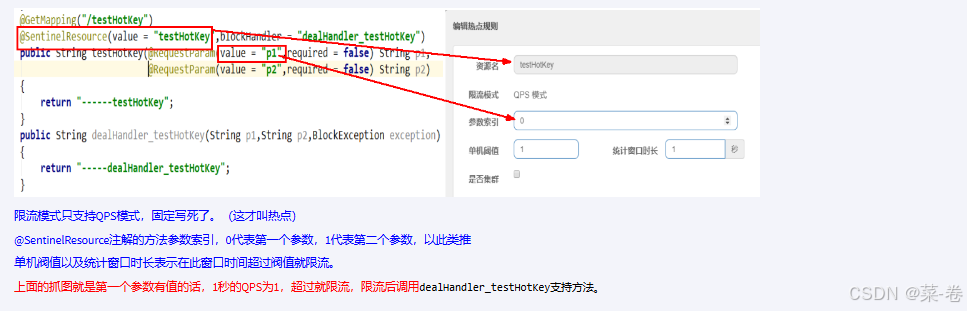

Controller类中新增接口

@GetMapping("/testHotKey")

@SentinelResource(value = "testHotKey",blockHandler = "dealHandler_testHotKey")

public String testHotKey(@RequestParam(value = "p1",required = false) String p1,

@RequestParam(value = "p2",required = false) String p2){

return "------testHotKey";

}

public String dealHandler_testHotKey(String p1,String p2,BlockException exception)

{

return "-----dealHandler_testHotKey";

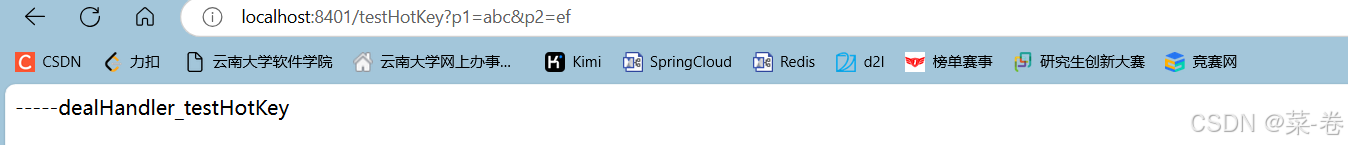

}

p1超过阈值就会被限流

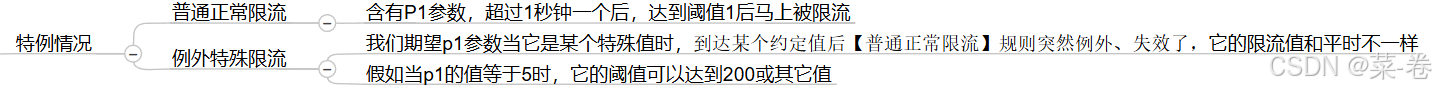

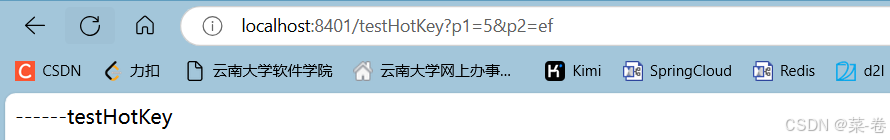

5.1 参数例外项

p1=5时到200才限流

6. 授权规则

授权了才能访问,不授权不能访问

在某些场景下,需要根据调用接口的来源判断是否允许执行本次请求。此时就可以使用Sentinel提供的授权规则来实现,Sentinel的授权规则能够根据请求的来源判断是否允许本次请求通过。

在Sentinel的授权规则中,提供了 白名单与黑名单 两种授权类型。白放行、黑禁止

新建控制类

@RestController

@Slf4j

public class EmpowerController //Empower授权规则,用来处理请求的来源

{

@GetMapping(value = "/empower")

public String requestSentinel4(){

log.info("测试Sentinel授权规则empower");

return "Sentinel授权规则";

}

}

@Component

public class MyRequestOriginParser implements RequestOriginParser

{

@Override

public String parseOrigin(HttpServletRequest httpServletRequest) {

return httpServletRequest.getParameter("serverName");

}

}

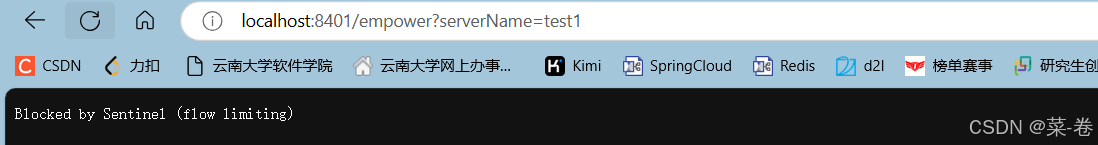

黑名单被限流

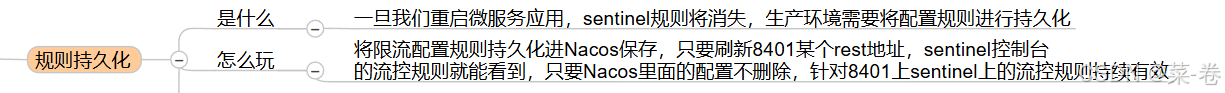

7.规则持久化

7.1 新增pom依赖

<!--SpringCloud ailibaba sentinel-datasource-nacos -->

<dependency>

<groupId>com.alibaba.csp</groupId>

<artifactId>sentinel-datasource-nacos</artifactId>

</dependency>

7.2 新增yml文件配置

datasource:

ds1:

nacos:

server-addr: localhost:8848

dataId: ${spring.application.name}

groupId: DEFAULT_GROUP

data-type: json

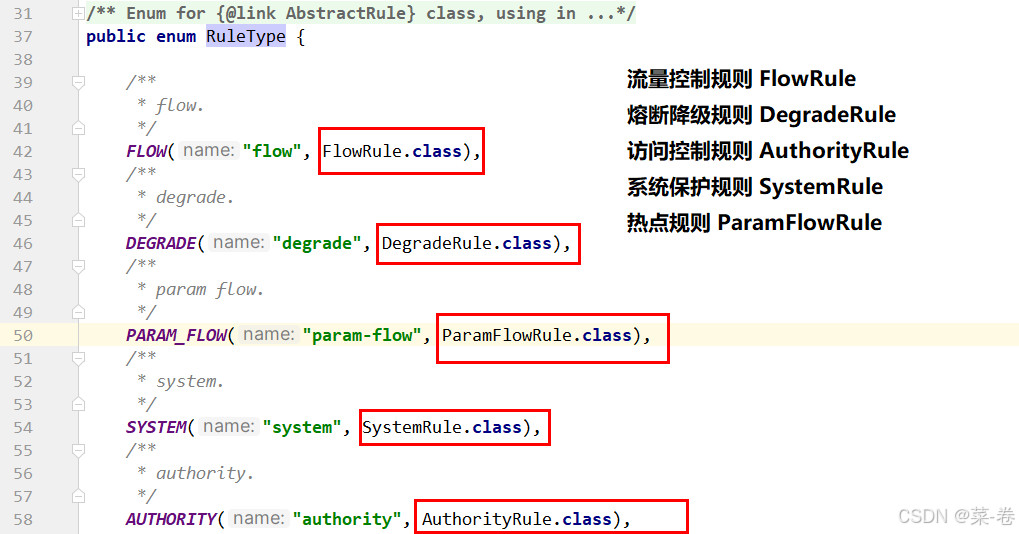

rule-type: flow # com.alibaba.cloud.sentinel.datasource.RuleType

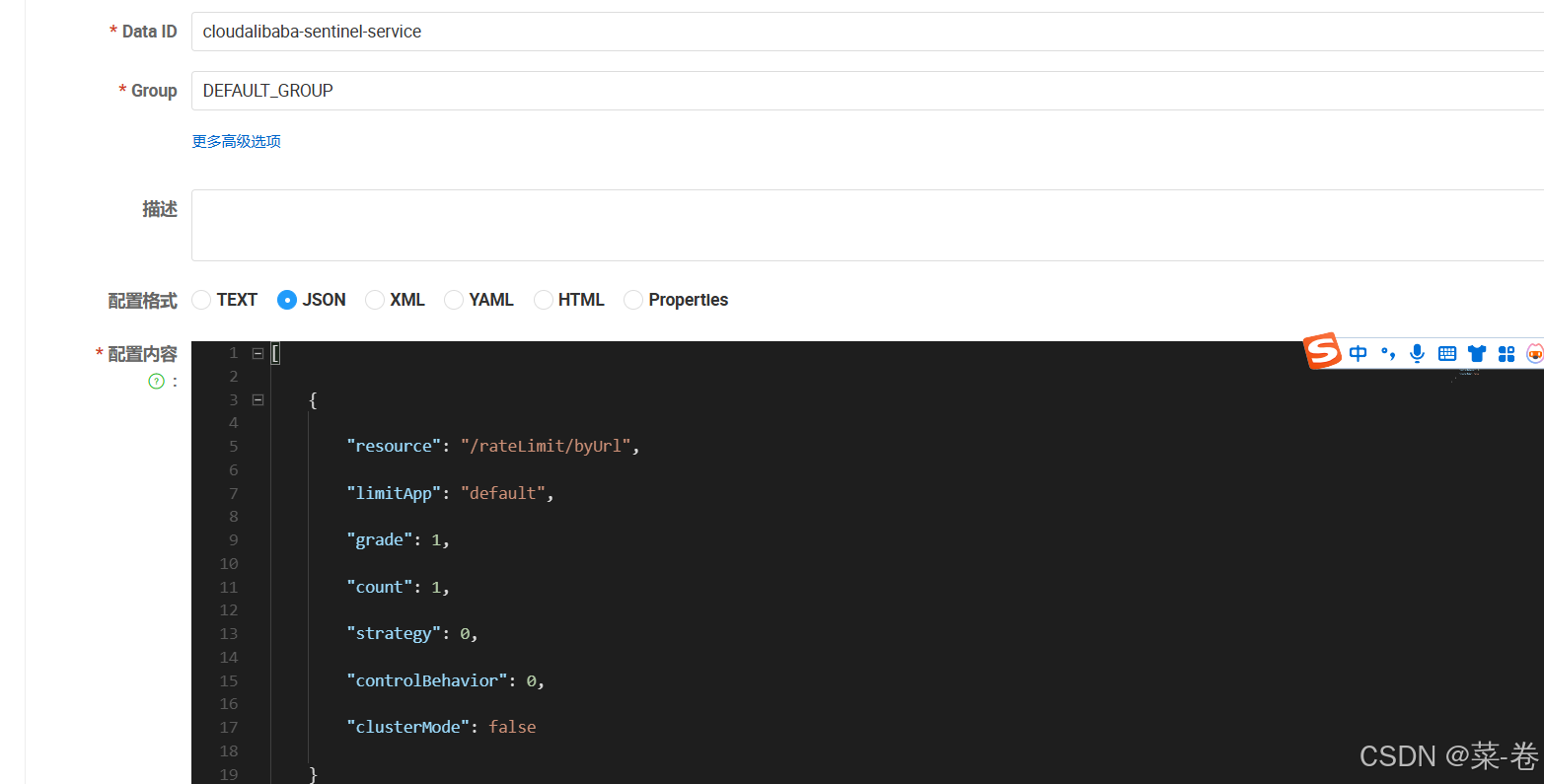

7.3 在Nacos中配置

resource:资源名称;

limitApp:来源应用;

grade:阈值类型,0表示线程数,1表示QPS;

count:单机阈值;

strategy:流控模式,0表示直接,1表示关联,2表示链路;

controlBehavior:流控效果,0表示快速失败,1表示Warm Up,2表示排队等待;

clusterMode:是否集群。

!!! sentinel中的流控配置等配置在项目重启后会消失,但Nacos中的不会