一.Jenkins未授权访问漏洞

步骤一:使用以下fofa语法进行搜索

port="8080" && app="JENKINS" && title=="Dashboard [Jenkins]"

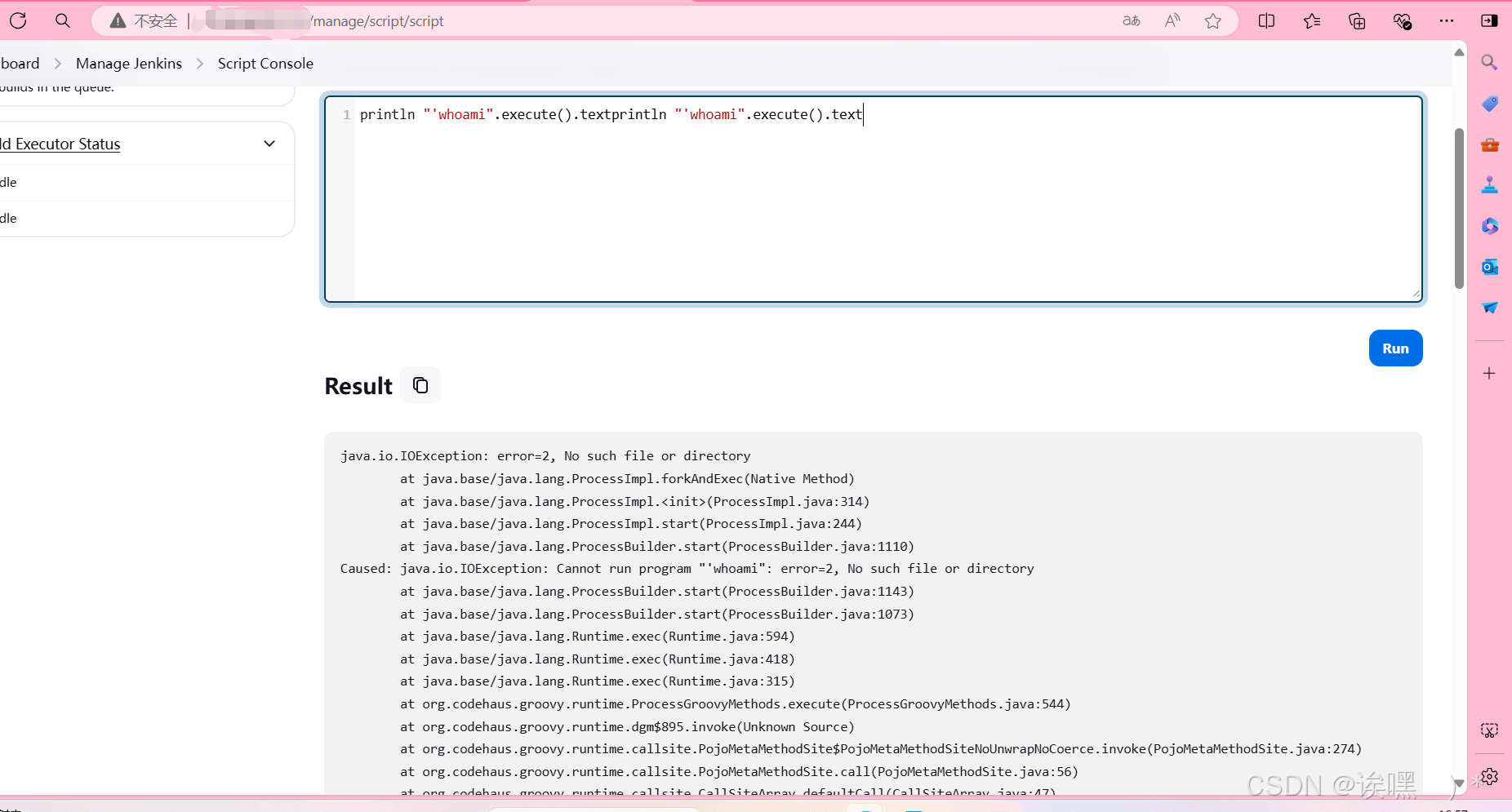

步骤二:进入执行页面http://xxx.xxx.xxx.xxx:xxxx/manage/script/index.php

执行代码

println "whoami" .execute().text漏洞修复:1.升级版本。2.添加认证。3.禁止将jenkins暴露在公网。

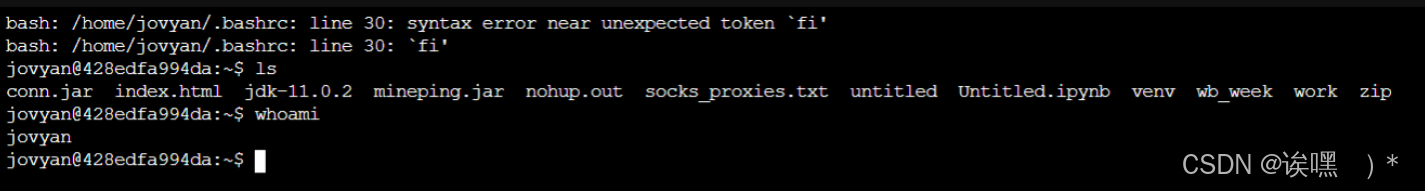

二.Jupyter NoteBook未授权访问漏洞

步骤一:fofa搜索语句

"Jupyter Notebook" && port="8888"

步骤二:可直接进入

添加一个新的终端

漏洞修复:1.开启身份验证,防止未经授权用户访问。2.限制IP访问。

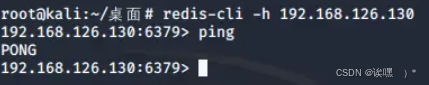

三.Redis未授权漏洞

步骤:使用kali扫描

kali安装redis-cli远程连接工具

wget http://download.redis.io/redis-stable.tar.gz

tar -zxvf redis-stable.tar.gz

cd redis-stable

make

cp src/redis-cli /usr/bin/

redis-cli -h

使用redis-cli命令直接远程免密登录redis主机

redis-cli -h 目标主机IP

漏洞修复:1.禁止使用root权限启动redis服务。2.添加IP访问限制,并更改默认6379端口。

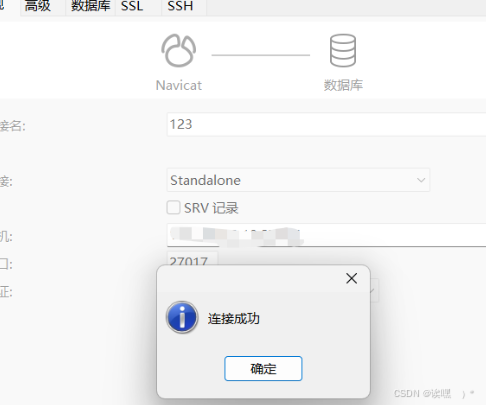

四.MongoDB未授权漏洞

步骤:直接连接

漏洞修复:1.设置防火墙策略,限定 IP 访问服务。2.在admin.system.users中添加用户,启动认证。3.禁用HTTP和REST端口,修改配置文件或在启动的时候选择参数nohttpinterface=false。

五.Memcached未授权漏洞

步骤:

无需用户名密码,可以直接连接memcache 服务的11211端口

telnet 10.10.4.89 11211

# 或者

nc -vv 11211

使用了 stats 命令来输出 Memcached 服务信息。

漏洞修复:1.修改绑定的IP、端口和指定访问者IP。2.设置防火墙策略。3.禁止暴露在公网。4.配置memcached监听本地回环地址。

六.Zookeeper未授权漏洞

步骤:

stat:列出关于性能和连接的客户端的统计信息。

echo stat | ncat 127.0.0.1 2181

ruok:测试服务器是否运行在非错误状态。

echo ruok | ncat 127.0.0.1 2181

dump:列出未完成的会话和临时节点。

echo dump | ncat 127.0.0.1 2181

漏洞修复:1.为ZooKeeper配置相应的访问权限。2.禁止把Zookeeper直接暴露在公网。

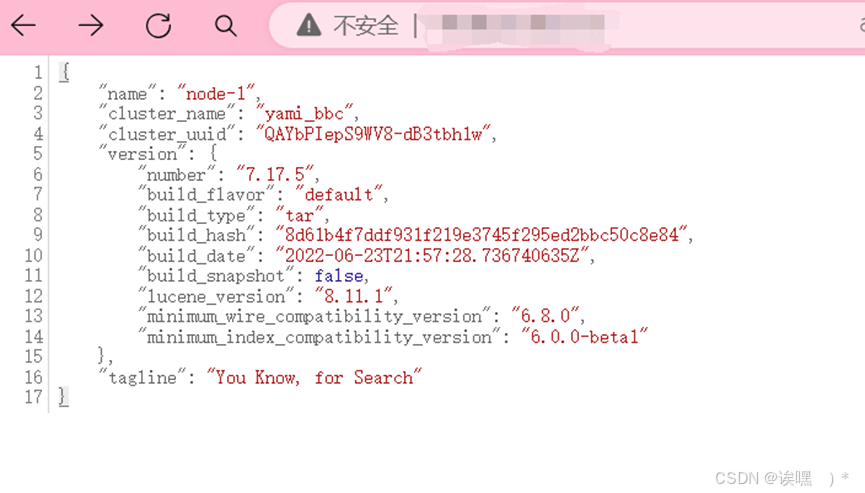

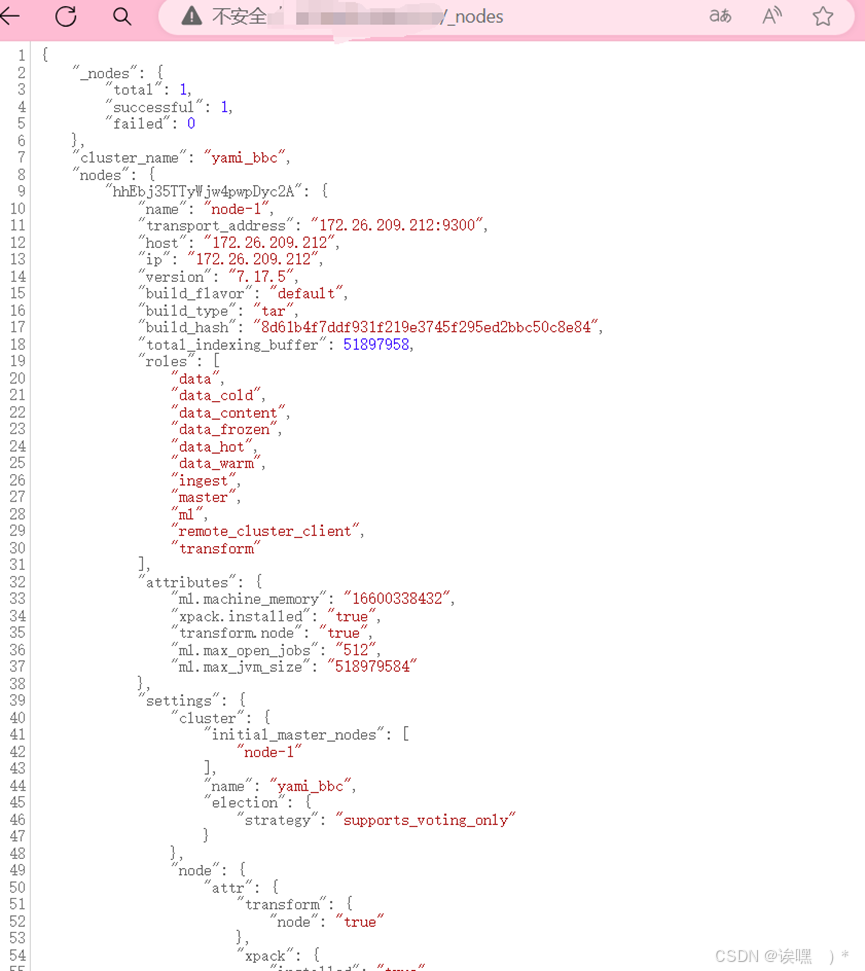

七.Elasticsearch未授权访问漏洞

步骤:使用以下fofa语句查找

"Elasticsearch" && port="9200"

漏洞修复:1.局域网部署。2.在 config/elasticsearch.yml 中为9200端口设置认证等

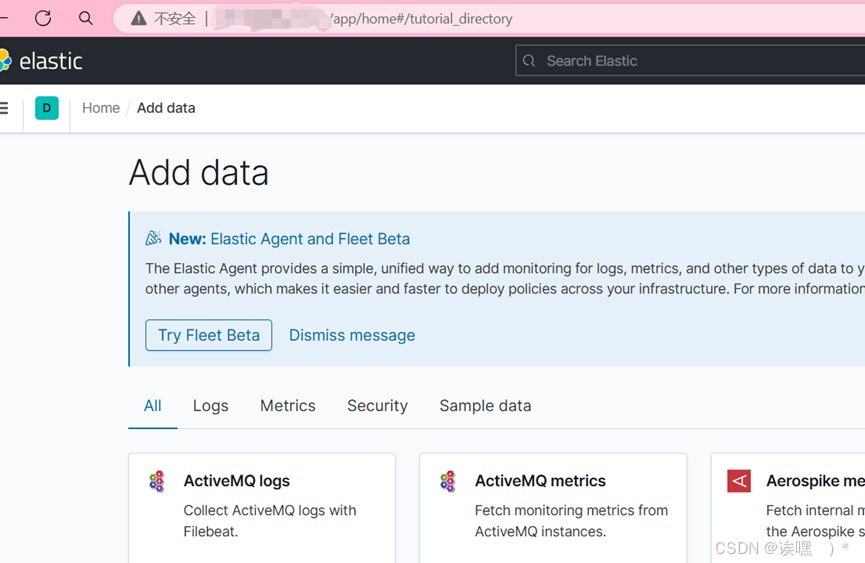

八.Kibana未授权漏洞

步骤:使用以下fofa语句搜索kibana产品,并打开界面

"kibana" && port="5601"

漏洞修复:1.升级版本。2.在kibana所在服务器上安装nginx服务。3.通过iptables策略,仅允许指定IP访问。

九.Docker Remote API未授权访问漏洞

步骤:使用以下fofa搜索

port="2375"

漏洞修复:1.对2375端口做网络访问控制。2.使用TLS认证。

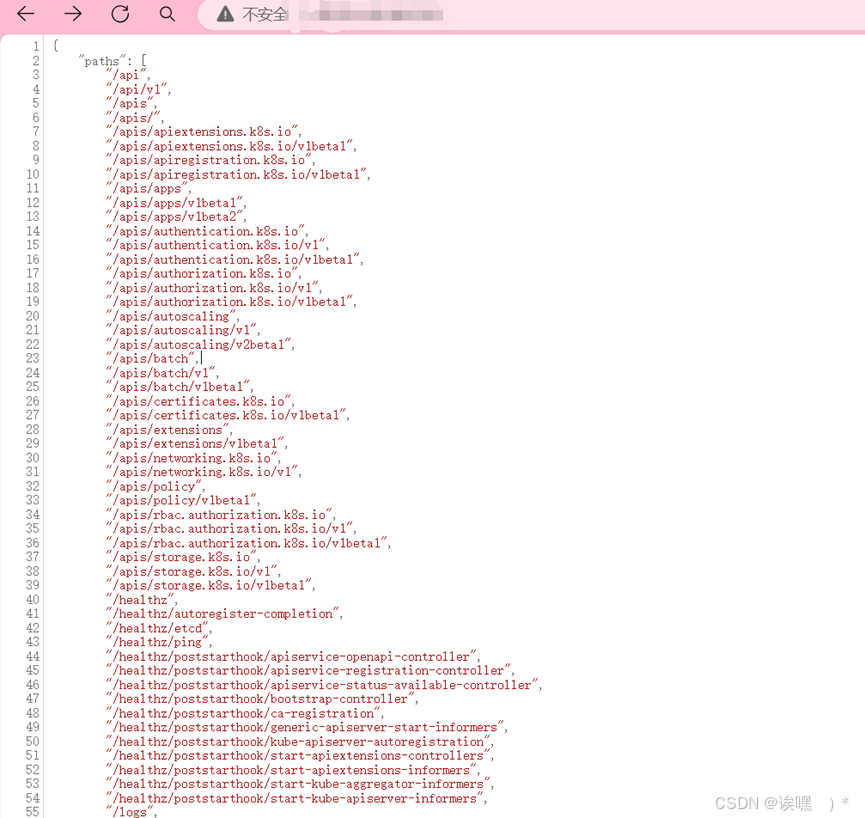

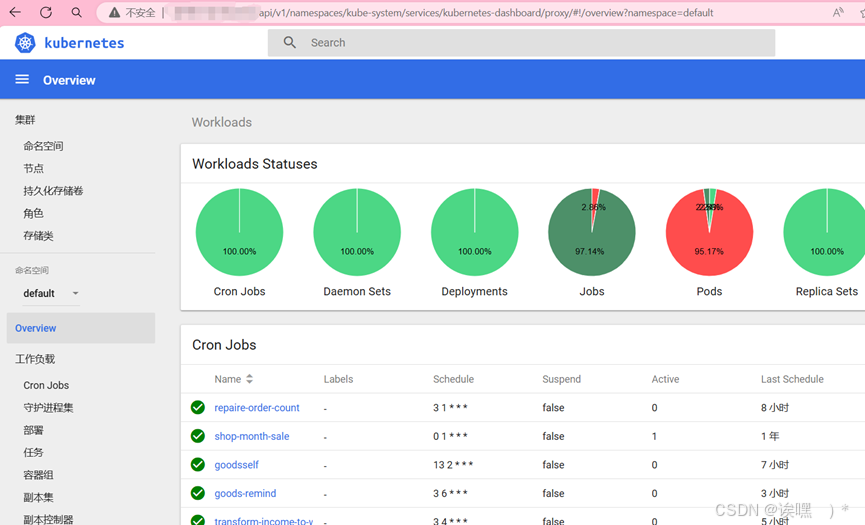

十.Kubernetes API Server未授权访问漏洞

步骤:使用以下fofa搜索语法

port="8080" && app="Kubernetes“

漏洞修复:1.进行授权认证。2.使用Service Account令牌。3.置防火墙策略。

十一:Hadoop未授权访问漏洞

步骤:使用以下fofa搜索语法

port="8088" && app="Hadoop"

漏洞修复:1.如果没必要,可以关闭Hadop Web管理页面。2.开启身份验证。3.设置"安全组"访问控制策略。

十二:ActiveMQ未授权访问漏洞

步骤:使用以下fofa搜索语法

body="ActiveMQ" && port="8161”

漏洞修复:ActiveMQ分前台和后台。前台进行安全配置,主要是添加用户和密码;后台设置ActiveMQ安全机制。

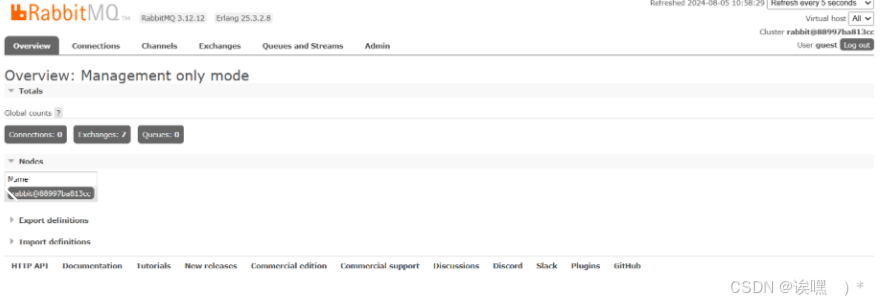

十三:RabbitMQ未授权访问漏洞

步骤:使用以下fofa搜索所语法

port=”15672”

port=”15692”

port=”25672”

在打开的页面中输入账号密码(默认是guest)

漏洞修复:1.修改为强密码,删除默认账号guest。2.禁止对外网开放,仅限于内部访问。

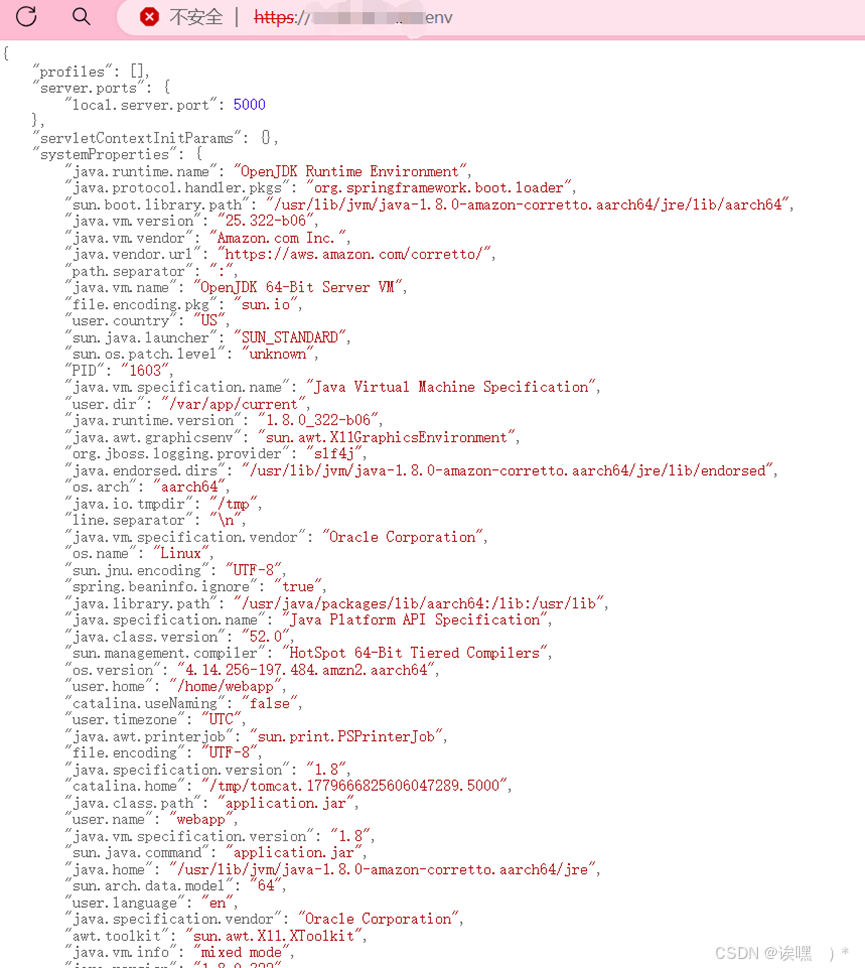

十四:springboot actuator未授权访问漏洞

步骤:使用以下fofa搜索语法

icon_hash=”116323821”

漏洞修复:1.禁止/env接口。2.升级到Springboot actuator 2.0。3.禁止对外开放。

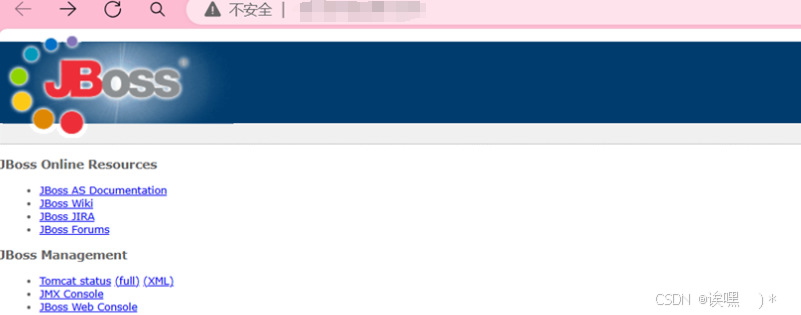

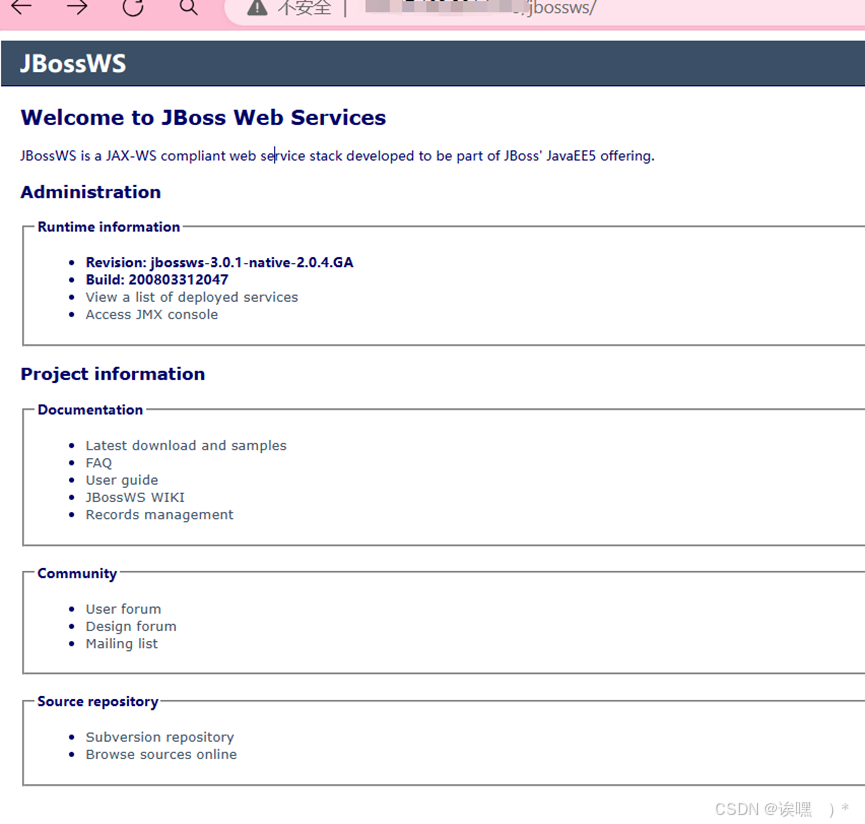

十五:Jboss未授权访问漏洞

步骤:使用以下fofa搜索语法

title=”Welcome to JBoss”

在搜索的url中拼接/imx-console/

漏洞修复:1.jboss.deployment部署shell。2.进行JMX Console安全配置。

十六:Ldap未授权访问漏洞

步骤:使用fofa搜索语法

port:“3839“

漏洞修复:1.修改ldap的acl,不允许匿名访问。2.根据业务设置ldap访问白名单或黑名单。

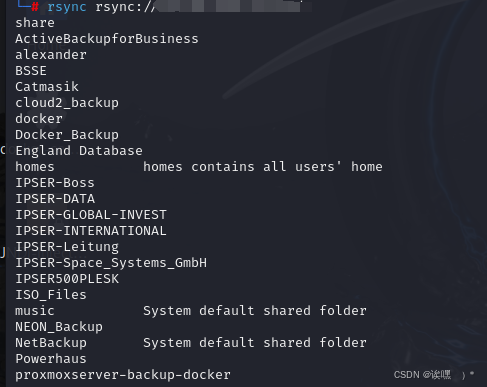

十七:Rsync未授权访问漏洞

步骤:使用以下fofa搜索语法

(port="873")&&(is_honeypot=false && is_fraud=false)

使用kali执行以下语句

rsync rsync:ip

漏洞修复:1.造成了严重的信息泄露。2.上传脚本后门文件,远程命令执行。

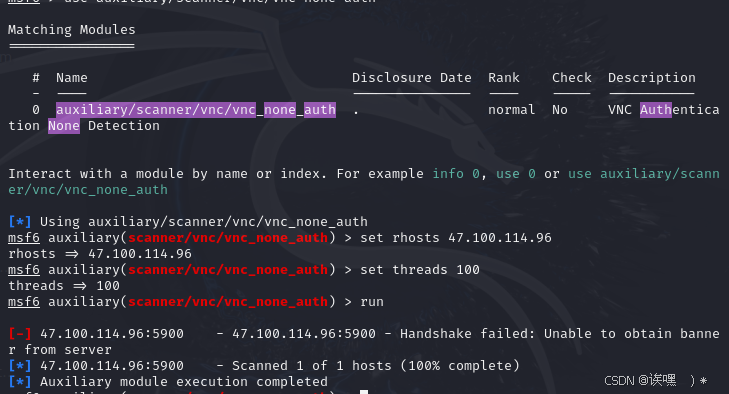

十七:VNC未授权访问漏洞

步骤:用以下fofa搜索语法

(port="5900")&&(is_honeypot=false && is_fraud=false)

用msfconsole连接

漏洞修复:1.配置VNC客户端登录命令认证并配置符合密码强度要求的密码。2.以最小普通权限身份运行操作系统。

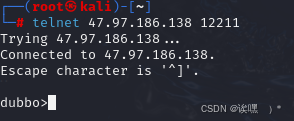

十八:Dubbo未授权访问漏洞

步骤:用以下fofa搜索语句

(app="APACHE-dubbo")&&(is_honeypot=false && is_fraud=false)

使用Telent程序直接进行链接测试

telent IP port

漏洞修复:1.配置dubbo认证。2.设置防火墙策略。

十九:NFS共享目录未授权访问

步骤:使用以下fofa语句搜索

"nfs"

漏洞修复:1.利用iptables限制端口2049和20048端口的访问,禁止外部访问。2.设置/etc/exports,对访问进行控制。

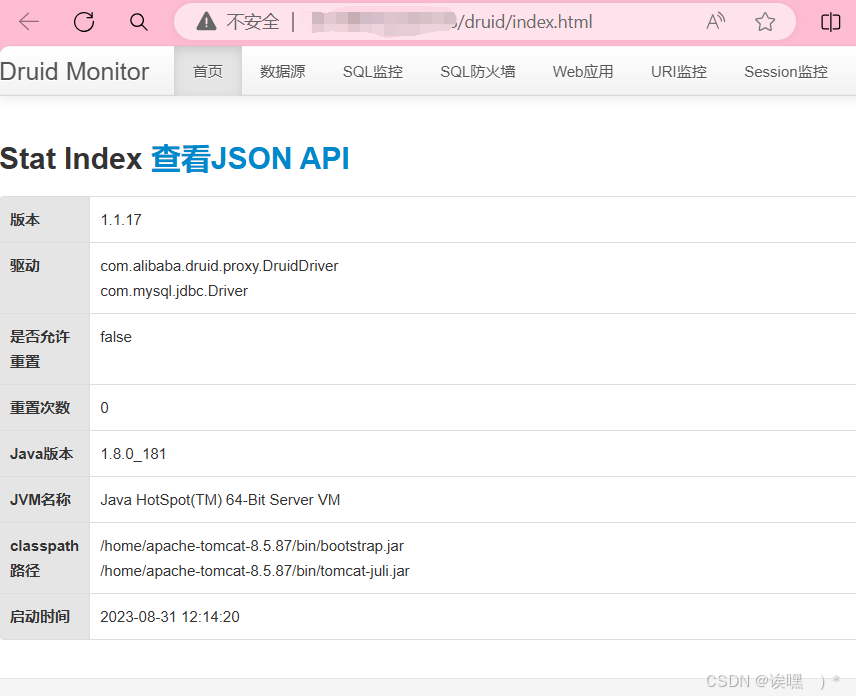

二十:Druid未授权访问漏洞

步骤:使用以下fofa语句搜索

title="Druid Stat Index"

漏洞修复:1.配置访问账号密码。2.禁止对外网开放。