一、基本概念

1.1、什么是认证

进入移动互联网时代,大家每天都在刷手机,常用的软件有微信、支付宝、头条等,下边拿微信来举例子说明认证相关的基本概念,在初次使用微信前需要注册成为微信用户,然后输入账号和密码即可登录微信,输入账号和密码登录微信的过程就是认证。

系统为什么要认证?

认证是为了保护系统的隐私数据与资源,用户的身份合法方可访问该系统的资源。

认证 :用户认证就是判断一个用户的身份是否合法的过程,用户去访问系统资源时系统要求验证用户的身份信息,身份合法方可继续访问,不合法则拒绝访问。常见的用户身份认证方式有:用户名密码登录,二维码登录,手机短信登录,指纹认证等方式。

1.2、什么是会话

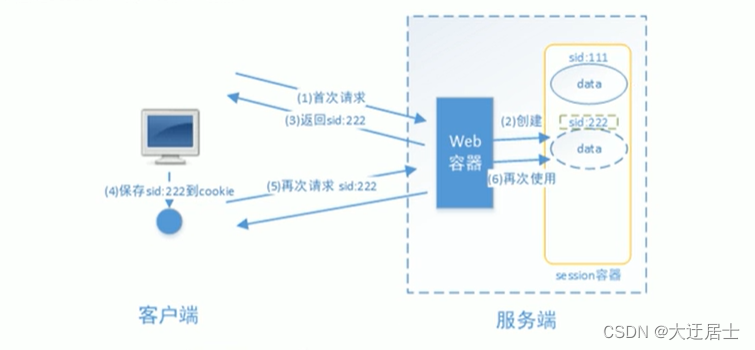

用户认证通过后,为了避免用户的每次操作都进行认证可将用户的信息保证在会话中。会话就是系统为了保持当前用户的登录状态所提供的机制,常见的有基于session方式、基于token方式等。

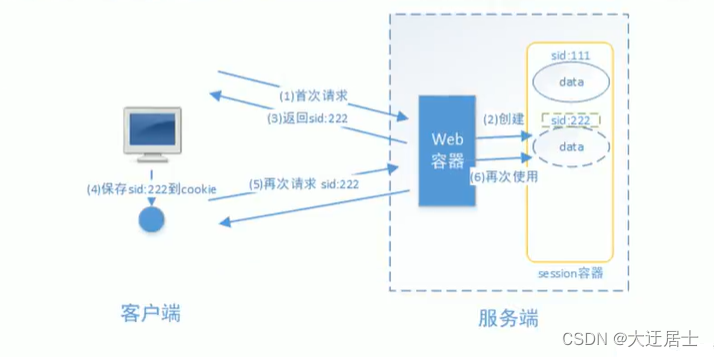

1.2.1、基于session的认证方式

它的交互流程是,用户认证成功后,在服务端生成用户相关的数据保存在session(当前会话)中,发给客户端的sesssion_id 存放到 cookie 中,这样用户客户端请求时带上 session_id 就可以验证服务器端是否存在 session 数据,以此完成用户的合法校验,当用户退出系统或session过期销毁时,客户端的session_id也就无效了。

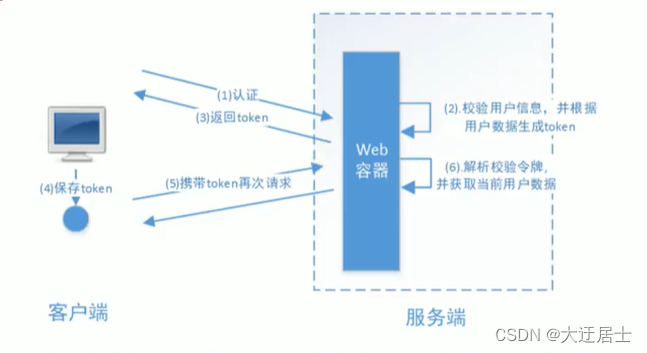

1.2.2、基于token方式

它的交互流程是,用户认证成功后,服务端生成一个token发给客户端,客户端可以放到 cookie 或 localStorage等存储中,每次请求时带上 token,服务端收到token通过验证后即可确认用户身份。

- 基于session的认证方式由Servlet规范定制,服务端要存储session信息需要占用内存资源,客户端需要支持cookie;

- 基于token的方式则一般不需要服务端存储token,并且不限制客户端的存储方式。

- 如今移动互联网时代更多类型的客户端需要接入系统,系统多是采用前后端分离的架构进行实现,所以基于token的方式更适合。

1.3、什么是授权

还拿微信来举例子,微信登录成功后用户即可使用微信的功能,比如,发红包、发朋友圈、添加好友等,没有绑定银行卡的用户是无法发送红包的,绑定银行卡的用户才可以发红包,发红包功能、发朋友圈功能都是微信的资源即功能资源,用户拥有发红包功能的权限才可以正常使用发送红包功能,有发朋友圈功能的权限才可以使用发朋友圈功能,这个根据用户的权限来控制用户使用资源的过程就是授权。

为什么要授权?

认证是为了保证用户身份的合法性,授权则是为了更细粒度的对隐私数据进行划分,授权是在认证通过后发生的,控制不同的用户能够访问不同的资源。

授权: 授权是用户认证通过根据用户的权限来控制用户访问资源的过程,拥有资源的访问权限则正常访问,没有权限则拒绝访问。

1.4、授权的数据模型

如何进行授权即如何对用户访问资源进行控制,首先需要学习授权相关的数据模型。

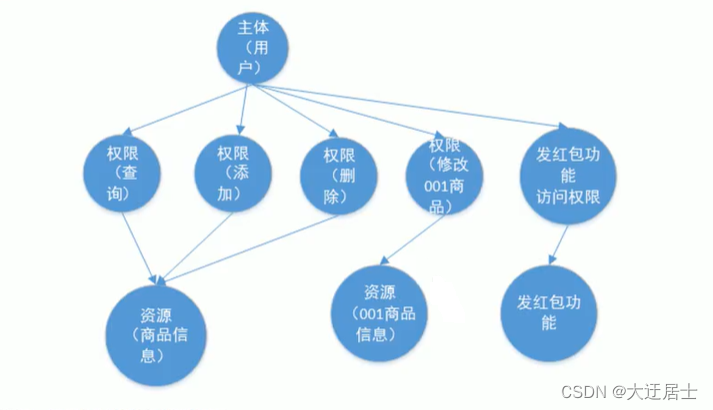

授权可简单理解为Who对What(which)进行How操作,包括如下:

Who,即主体(Subject),主体一般是指用户,也可以是程序,需要访问系统中的资源。

What,即资源(Resource),如系统菜单、页面、按钮、代码方法、系统商品信息、系统订单信息等。系统菜单、页面、按钮、代码方法都属于系统功能资源,对于web系统每个功能资源通常对应一个URL;系统商品信息、系统订单信息都属于实体资源(数据资源),实体资源由资源类型和资源实例组成,比如商品信息为资源类型,商品编号 为001的商品为资源实例。

How,权限/许可(Permission),规定了用户对资源的操作许可,权限离开资源没有意义,如用户查询权限、用户添加权限、某个代码方法的调用权限、编号为001的用户的修改权限等,通过权限可知用户对哪些资源都有哪些操作许可。

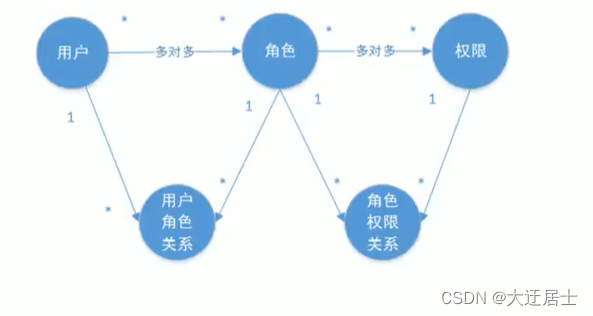

主体、资源、权限关系如下图:

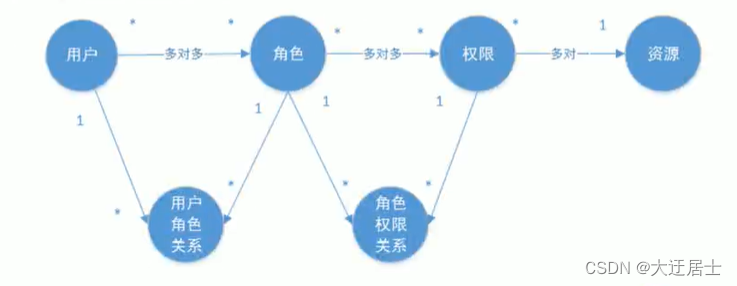

主体、资源、权限相关的数据模型如下:

- 主体(用户id、账号、密码、…)

- 资源(资源id、资源名称、访问地址、…)

- 权限(权限id、权限标识、权限名称、资源id、…)

- 角色(角色id、角色名称、…)

- 角色和权限关系(角色id、权限id、…)

- 主体(用户)和角色关系(用户id、角色id、…)

主体(用户)、资源、权限关系如下图:

通常企业开发中将资源和权限表合并为一张权限表,如下:

- 资源(资源id、资源名称、访问地址、…)

- 权限(权限id、权限标识、权限名称、资源id、…)

合并为:

- 权限(权限id、权限标识、权限名称、资源名称、资源访问地址、…)

修改后数据模型之间的关系如下图:

1.5、RBAC

如何实现授权?业界通常基于RBAC实现授权。

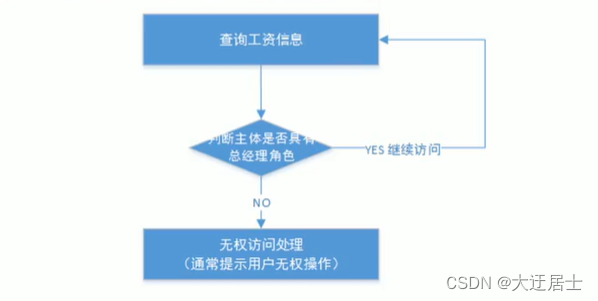

1.5.1、基于角色的访问控制

RBAC基于角色的访问控制(Role-Based Access Control)是按角色进行授权,比如:主体的角色为总经理可以查询企业运营报表,查询员工工资信息等,访问控制流程如下:

根据上图中的判断逻辑,授权代码可表示如下:

if(主体.hasRole("总经理角色id")){

查询工资

}

如果上图中查询工资所需要的角色变化为总经理和部门经理,此时就需要修改判断逻辑为“判断用户的角色是否是总经理或部门经理”,修改代码如下:

if(主体.hasRole("总经理角色id") || 主体.hasRole("部门经理角色id")){

查询工资

}

根据上边的例子发现,当需要修改角色的权限时就需要修改授权的相关代码,系统可扩展性差。

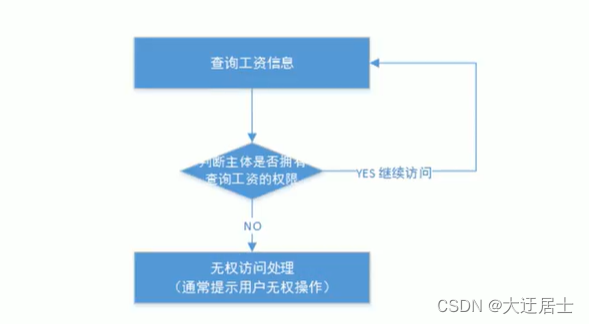

1.5.2、基于资源的访问控制

RBAC基于资源的访问控制(Resource-Based Access Control)是按资源(或权限)进行授权,比如:用户必须具有查询工资权限才可以查询员工工资信息等,访问控制流程如下:

根据上图中的判断,授权代码可以表示为:

if(主体.hasPermission("查询工资权限标识")){

查询工资

}

优点:系统设计时定义好查询工资的权限标识,即使查询工资所需要的角色变化为总经理和部门经理也不需要修改授权代码,系统可扩展性强。

二、基于Session的认证方式

2.1、认证流程

基于Session认证方式的流程是,用户认证成功后,在服务端生成用户相关的数据保存在session(当前会话),而发给客户端的 sesssion_id 存放到 cookie 中,这样用客户端请求时带上 session_id 就可以验证服务器端是否存在session 数据,以此完成用户的合法校验。当用户退出系统或session过期销毁时,客户端的session_id也就无效了。

下图是session认证方式的流程图:

基于Session的认证机制由Servlet规范定制,Servlet容器已实现,用户通过HttpSession的操作方法即可实现,如下是HttpSession相关的操作API。

| 方法 | 含义 |

|---|---|

| HttpSession getSession(Boolean create) | 获取当前HttpSession对象 |

| void setAttribute(String name,Object value) | 向session中存放对象 |

| object getAttribute(String name) | 从session中获取对象 |

| void removeAttribute(String name); | 移除session中对象 |

| void invalidate() | 使HttpSession失效 |

2.2、创建工程

本案例工程使用maven进行构建,使用SpringMVC、Servlet3.0实现。

2.2.1、创建maven工程

创建maven工程 security-springmvc

引入如下依赖如下,注意:

1、由于是web工程,packaging设置为war

2、使用tomcat7-maven-plugin插件来运行工程

<?xml version="1.0" encoding="UTF-8"?>

<project xmlns="http://maven.apache.org/POM/4.0.0"

xmlns:xsi="http://www.w3.org/2001/XMLSchema-instance"

xsi:schemaLocation="http://maven.apache.org/POM/4.0.0 http://maven.apache.org/xsd/maven-4.0.0.xsd">

<modelVersion>4.0.0</modelVersion>

<groupId>com.test.security</groupId>

<artifactId>security-springmvc</artifactId>

<version>1.0-SNAPSHOT</version>

<packaging>war</packaging>

<properties>

<project.build.sourceEncoding>UTF-8</project.build.sourceEncoding>

<maven.compiler.source>1.8</maven.compiler.source>

<maven.compiler.target>1.8</maven.compiler.target>

</properties>

<dependencies>

<dependency>

<groupId>org.springframework</groupId>

<artifactId>spring-webmvc</artifactId>

<version>5.1.5.RELEASE</version>

</dependency>

<dependency>

<groupId>javax.servlet</groupId>

<artifactId>javax.servlet-api</artifactId>

<version>3.0.1</version>

<scope>provided</scope>

</dependency>

<dependency>

<groupId>org.projectlombok</groupId>

<artifactId>lombok</artifactId>

<version>1.18.8</version>

</dependency>

</dependencies>

<build>

<finalName>security-springmvc</finalName>

<pluginManagement>

<plugins>

<plugin>

<groupId>org.apache.tomcat.maven</groupId>

<artifactId>tomcat7-maven-plugin</artifactId>

<version>2.2</version>

</plugin>

<plugin>

<groupId>org.apache.maven.plugins</groupId>

<artifactId>maven-compiler-plugin</artifactId>

<configuration>

<source>1.8</source>

<target>1.8</target>

</configuration>

</plugin>

<plugin>

<artifactId>maven-resources-plugin</artifactId>

<configuration>

<encoding>utf-8</encoding>

<useDefaultDelimiters>true</useDefaultDelimiters>

<resources>

<resource>

<directory>src/main/resources</directory>

<filtering>true</filtering>

<includes>

<include>**/*</include>

</includes>

</resource>

<resource>

<directory>src/main/java</directory>

<includes>

<include>**/*.xml</include>

</includes>

</resource>

</resources>

</configuration>

</plugin>

</plugins>

</pluginManagement>

</build>

</project>

2.2.2、Spring 容器配置

在config包下定义ApplicationConfig.java,它对应web.xml中ContextLoaderListener的配置

@Configuration

@ComponentScan(basePackages = "com.test.security.springmvc",excludeFilters = {

@ComponentScan.Filter(type = FilterType.ANNOTATION,value = Controller.class)})

public class ApplicationConfig {

//在此配置除了Controller的其它bean,比如:数据库链接池、事务管理器、业务bean等。

}

2.2.3、servletContext配置

本案例采用Servlet3.0无web.xml方式,的config包下定义WebConfig.java,它对应s对应于DispatcherServlet配置。

@Configuration

@EnableWebMvc

@ComponentScan(basePackages = "com.test.security.springmvc",includeFilters = {

@ComponentScan.Filter(type = FilterType.ANNOTATION,value = Controller.class)})

public class WebConfig implements WebMvcConfigurer {

//视频解析器

@Bean

public InternalResourceViewResolver viewResolver(){

InternalResourceViewResolver viewResolver = new InternalResourceViewResolver();

viewResolver.setPrefix("/WEB‐INF/views/");

viewResolver.setSuffix(".jsp");

return viewResolver;

}

}

2.2.4、加载 Spring容器

在init包下定义Spring容器初始化类SpringApplicationInitializer,此类实现WebApplicationInitializer接口,Spring容器启动时加载WebApplicationInitializer接口的所有实现类。

public class SpringApplicationInitializer extends AbstractAnnotationConfigDispatcherServletInitializer {

@Override

protected Class<?>[] getRootConfigClasses() {

return new Class<?>[] {

ApplicationConfig.class };//指定rootContext的配置类

}

@Override

protected Class<?>[] getServletConfigClasses() {

return new Class<?>[] {

WebConfig.class }; //指定servletContext的配置类

}

@Override

protected String[] getServletMappings() {

return new String [] {

"/"};

}

}

SpringApplicationInitializer相当于web.xml,使用了servlet3.0开发则不需要再定义web.xml,ApplicationConfig.class对应以下配置的application-context.xml,WebConfig.class对应以下配置的springmvc.xml,web.xml的内容参考

<web‐app>

<listener>

<listener‐class>org.springframework.web.context.ContextLoaderListener</listener‐class>

</listener>

<context‐param>

<param‐name>contextConfigLocation</param‐name>

<param‐value>/WEB‐INF/application‐context.xml</param‐value>

</context‐param>

<servlet>

<servlet‐name>springmvc</servlet‐name>

<servlet‐class>org.springframework.web.servlet.DispatcherServlet</servlet‐class>

<init‐param>

<param‐name>contextConfigLocation</param‐name>

<param‐value>/WEB‐INF/spring‐mvc.xml</param‐value>

</init‐param>

<load‐on‐startup>1</load‐on‐startup>

</servlet>

<servlet‐mapping>

<servlet‐name>springmvc</servlet‐name>

<url‐pattern>/</url‐pattern>

</servlet‐mapping>

</web‐app>

2.3、实现认证功能

2.3.1、认证页面

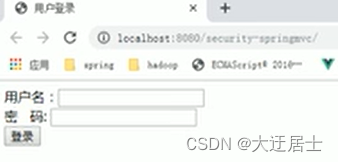

在webapp/WEB-INF/views下定义认证页面login.jsp,本案例只是测试认证流程,页面没有添加css样式,页面实现可填入用户名,密码,触发登录将提交表单信息至/login,内容如下:

<%@ page contentType="text/html;charset=UTF-8" pageEncoding="utf-8" %>

<html>

<head>

<title>用户登录</title>

</head>

<body>

<form action="login" method="post">

用户名:<input type="text" name="username"><br>

密 码:

<input type="password" name="password"><br>

<input type="submit" value="登录">

</form>

</body>

</html>

在WebConfig中新增如下配置,将/直接导向login.jsp页面:

@Override

public void addViewControllers(ViewControllerRegistry registry) {

registry.addViewController("/").setViewName("login");

}

启动项目,访问/路径地址,进行测试

2.3.2、认证接口

用户进入认证页面,输入账号和密码,点击登录,请求/login进行身份认证。

(1)定义认证接口,此接口用于对传来的用户名、密码校验,若成功则返回该用户的详细信息,否则抛出错误异常:

/**

* 认证服务

*/

public interface AuthenticationService {

/**

* 用户认证

* @param authenticationRequest 用户认证请求

* @return 认证成功的用户信息

*/

UserDto authentication(AuthenticationRequest authenticationRequest);

}

认证请求结构:

@Data

public class AuthenticationRequest {

/**

* 用户名

*/

private String username;

/**

* 密码

*/

private String password;

}

认证成功后返回的用户详细信息,也就是当前登录用户的信息:

/**

* 当前登录用户信息

*/

@Data

@AllArgsConstructor

public class UserDto {

private String id;

private String username;

private String password;

private String fullname;

private String mobile;

}

(2)认证实现类,根据用户名查找用户信息,并校验密码,这里模拟了两个用户:

@Service

public class AuthenticationServiceImpl implements AuthenticationService{

/**

* 用户认证,校验用户身份信息是否合法

*

* @param authenticationRequest 用户认证请求,账号和密码

* @return 认证成功的用户信息

*/

@Override

public UserDto authentication(AuthenticationRequest authenticationRequest) {

//校验参数是否为空

if(authenticationRequest == null

|| StringUtils.isEmpty(authenticationRequest.getUsername())

|| StringUtils.isEmpty(authenticationRequest.getPassword())){

throw new RuntimeException("账号和密码为空");

}

//根据账号去查询数据库,这里测试程序采用模拟方法

UserDto user = getUserDto(authenticationRequest.getUsername());

//判断用户是否为空

if(user == null){

throw new RuntimeException("查询不到该用户");

}

//校验密码

if(!authenticationRequest.getPassword().equals(user.getPassword())){

throw new RuntimeException("账号或密码错误");

}

//认证通过,返回用户身份信息

return user;

}

//根据账号查询用户信息

private UserDto getUserDto(String userName){

return userMap.get(userName);

}

//用户信息

private Map<String,UserDto> userMap = new HashMap<>();

{

userMap.put("zhangsan",new UserDto("1010","zhangsan","123","张三","133443",authorities1));

userMap.put("lisi",new UserDto("1011","lisi","456",