每日一言:高手不是叫所有人都输给你,而是叫所有人都想赢你。

欢迎一起讨论和学习,QQ:732258496 QQ群:478720016

前言

三人行必有我师焉,取长补短,借鉴优秀的APP,提升自己的认知和能力,作为互联网中的一员,要勇于挑战未知领域,作为Android开发者,应该用特殊的手段搞定特殊的事情,带着我们的目标,来一次Android的逆向之旅吧!

准备工作

- 基本工具三件套:apktool、dex2jar、jd-gui

- apktool:反编译apk、重新打包新apk,你可以得到smali、res、AndroidManifest.xml等文件

- dex2jar:把Android之行的dex文件转成jar文件

- jd-gui:一款可以方便阅读jar文件代码的工具 apktool.bat 下载

- 关系图:如下

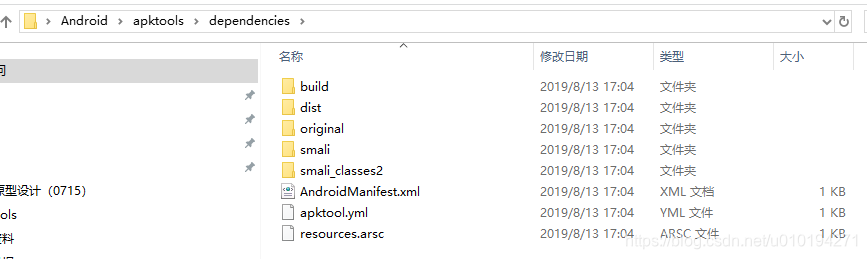

- 目录结构

- apktool环境变量配置

逆向开始

- 第一步:将原应用 apk 后缀改成 zip,解压出 classes.dex 文件

-

第二步:使用 dex2jar 将 classes.dex 转成 jar 文件

1.classes.dex放入C:\Users\admin\Desktop\Android\dex2jar-2.0 目录下

2.cmd C:\Users\admin\Desktop\Android\dex2jar-2.0

3.d2j-dex2jar.bat classes.dex

4.C:\Users\admin\Desktop\Android\dex2jar-2.0 目录下多一个 classes-dex2jar.jar

-

第三步:将 jar 文件用 jd-gui 打开,查看源代码

-

第四步:反编译apk包 -r 一定要写,或者可以-f

C:\Users\admin\Desktop\Android\apktools>apktool d -r dependencies.apk

破解

dex2jar、jd-gui 都只是分析工具,下面才是真正破解的开始。

- Smali简介 :我们真正需要修改的东西,是 java 代码对应的 smali 指令

Dalvik虚拟机和Jvm一样,也有自己的一套指令集,类似汇编语言,但是比汇编简单许多。我们编写的Java类,最后都会通过虚拟机转化成Android系统可以解读的smali指令,生成后缀为 .smali 的文件,与Java文件一一对应 (也可能会比Java文件多,典型的比如实现某个接口的匿名内部类),这些smali文件就是Dalvik的寄存器语言。 只要你会java,了解android的相关知识,就能轻松的阅读它

- 反编译 我们利用apktool工具,来提取apk里面的 smali文件。(见上面第四步)

- 反编译成功后,打开smali文件夹,找到 对应包名下的 xxx.smali 文件即可修改

回编

接下来把反编译生产的文件夹又重新回编成 apk。

- 重新打包 新包位置在C:\Users\admin\Desktop\Android\apktools\dependencies\dist\dependencies.apk

C:\Users\admin\Desktop\Android\apktools>apktool b dependencies -

重新签名

首先准备一个 .jks 的签名文件,这个开发android的同学应该很熟悉了。

配置了JDK环境变量,直接执行

总结

最后来梳理一下破解流程:

1、将原应用 apk 后缀改成 zip,解压出 classes.dex 文件

2、使用 dex2jar 将 classes.dex 转成 jar 文件

3、将 jar 文件用 jd-gui 打开,查看源代码

4、adb定位到类名包路径,找到相关代码

5、apktool 反编译 apk,找到 smali 对应的爆破点

6、修改 smali 文件,调试程序

7、重新打包,重新签名