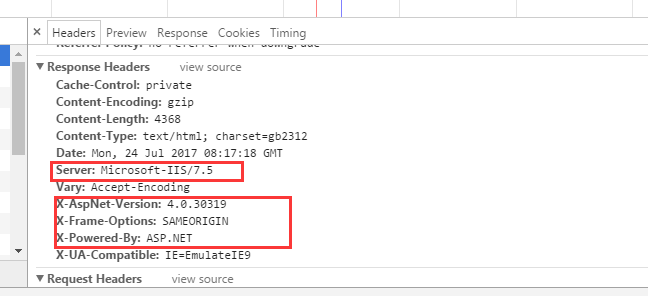

可通过HTTP获取远端WWW服务信息 [Microsoft-IIS/7.5]

漏洞描述 本插件检测远端HTTP Server信息。这可能使得攻击者了解远程系统类型以便进行下一步的攻击。

解决方案 NSFOCUS建议您采取以下措施以降低威胁

处理方法:

1.实现IHttpModule接口 将Response Headers 相应信息移除

2.在web.config的<httpProtocol>的 <customHeaders>子节点中添加 <remove name="X-Powered-By"/>节点

public class HeaderFilterHttpModule: IHttpModule

{

public void Init(HttpApplication context)

{

context.PreSendRequestHeaders += OnPreSendRequestHeaders;

}

public void Dispose()

{ }

void OnPreSendRequestHeaders(object sender, System.EventArgs e)

{

//过滤掉 Response Headers 的banner ,以隐藏服务器和平台信息

HttpContext.Current.Response.Headers.Remove("Server");

HttpContext.Current.Response.Headers.Remove("X-AspNet-Version");

HttpContext.Current.Response.Headers.Remove("X-Frame-Options");

}

}

web.config:

<modules>

<!--改变您的HTTP服务器的缺省banner配置-->

<add name="HeaderFilterModule" type="JoinTop.VRVEIS.BLL.HeaderFilterHttpModule,JoinTop.VRVEIS.BLL"/>

</modules>

<httpProtocol>

<customHeaders>

<remove name="X-Powered-By"/>

</customHeaders>

</httpProtocol>