文章目录

前言

提示:这里可以添加本文要记录的大概内容:

- ftp 连接失败:500 OOPS: vsftpd: refusing to run with writable root inside chroot()

- ftp 连接失败:530 permission denied

- ftp 连接成功,但是能访问到上级目录和其他目录

提示:以下是本篇文章正文内容,下面案例可供参考

注意: 以下全部操作都是基于 SELinux= disable、防火墙关闭

一、了解

二、安装

参考文档: https://blog.csdn.net/DoupeLe/article/details/138261457

# 查询是有安装ftp

rpm -qa|grep vsftpd

# 卸载 vsftpd

yum remove vsftpd

# yum安装ftp

yum install -y vsftpd

默认几个位置:

配置文件 :/etc/vsftpd

根目录: /var/ftp

日志: /var/log/vsftpd.log

注意: 这里的yum 卸载会有遗留,最好去各主要文件夹下确认一下。

启动

# 查看版本号信息

vsftpd -v

# 查看ftp状态

systemctl status vsftpd

匿名连接

默认情况下是允许匿名连接的,进入后的根目录就是 /var/ftp

三、创建用户

1. 创建系统用户

[root@localhost vsftpd]# useradd people -s /bin/bash

[root@localhost vsftpd]# echo 123456 | passwd --stdin people

更改用户 people 的密码 。

passwd:所有的身份验证令牌已经成功更新。

注意,这个people 账户 指系统(linux)的用户账户哦。和 ftp 没有任何关系

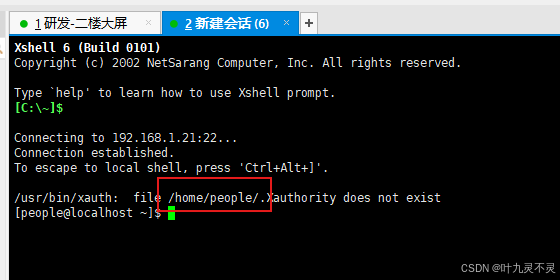

比如,我这里创建了一个用户 people people@123。之后,people就可以通过xshell 登录到这个服务器了

并且,虽然我没有在useradd 的时候指定任何关联路径,但是这时候就默认登录后就到了 home/people 中了。

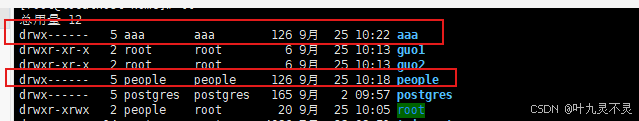

这里,aaa 和 people 都是我们创建的系统用户,可以看到分配了 /home/aaa 和 /home/people 两个家目录。

并且统一完成了:

# 家目录所有者

chown -R username:username /home/username

# 家目录权限 用户 rwx

chmod 700 /home/username

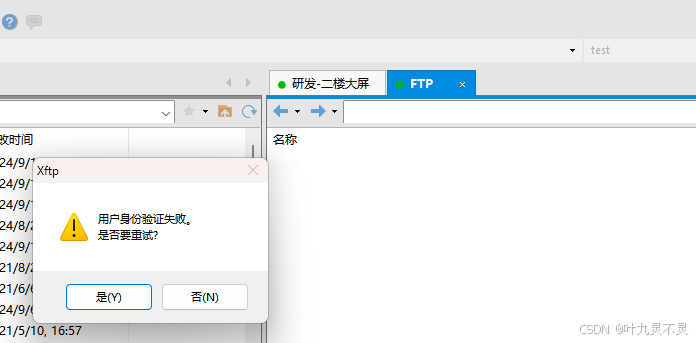

2. 连接

此时创建好的用户 test ,可以shell 登录,也可以xshell -> xsftp ,但是 不能走 ftp协议登录

还 需要vsftp(/etc/vsftpd/vsftpd.conf)保证如下配置

# ☆☆☆☆☆☆ 允许本地用户登录(默认开启)。vsftpd 的“本地用户”指的是所在系统的用户,即在 Linux 系统中通过 useradd 命令或其他用户管理工具创建的用户

local_enable=YES

# ☆☆☆☆☆☆ 用户登录ftp后,只能到自己的家目录下,不能随便切换到其它目录。

chroot_local_user=YES

修改配置文件后一定要重启!

之后就能通过ftp 连接了。

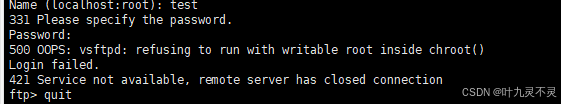

3. 连接不上? 500

我们在本地测试一下ftp localhost,发现登录失败:

原因: 500 OOPS: vsftpd: refusing to run with writable root inside chroot()

解释: 新版本的vsftp(我这里是3.0.2-28)针对用户安全性进行了升级使,用户被锁定的 chroot 目录不可写,防止安全漏洞

由此衍生出了两种解决方法:

(1)既然说家目录不能有写权限,那我就去掉好了。当然前提是本身没有写业务

dr-xr-x---

chmod 550 /home/test

(2) 如果你非写不可,那就只有修改ftp 服务器的规则了

在配置文件中加上:

# 允许在锁定用户家目录 (chroot) 的情况下保留用户的写权限

allow_writeable_chroot=YES

记得重启!

4. 还是连接不上? 500

[root@localhost var]# ftp localhost

Trying ::1...

Connected to localhost (::1).

220 (vsFTPd 3.0.2)

Name (localhost:root): ftpuser

331 Please specify the password.

Password:

500 OOPS: cannot change directory:/home/pheno/camera/dist/manage/upload

Login failed.

421 Service not available, remote server has closed connection

检查发现,因为 这个 upload 的上上级目录是属于非root的另一个用户。相当于,在别人家里建家

这里提醒: 系统用户的家目录,尤其是特别深的情况时,一定要注意,其父级只能属于root,不能为其他非root用户

5. 还还还是连不上?530

[root@localhost var]# ftp localhost

Trying ::1...

Connected to localhost (::1).

220 (vsFTPd 3.0.2)

Name (localhost:root): test

331 Please specify the password.

Password:

530 Login incorrect.

Login failed.

检查发现: 创建用户时候,关联了错误的shell 命令

[root@localhost var]# cat /etc/shells

/bin/sh

/bin/bash

/usr/bin/sh

/usr/bin/bash

/bin/tcsh

/bin/csh

/usr/bin/nologin

[root@localhost var]# usermod -s /usr/bin/nologin test

注意,先确认一下,系统中可接受的 shell 类型,即那些可以被用作用户登录 shell 的 shell。如果用户的 shell 不在 /etc/shells 文件中,那么用户将无法登录。

之前用户创建用的是 -s /sbin/nologin,不是本系统的支持的shell,改成/usr/bin/nologin就可以了。

补充

关于创建用户

创建系统用户 默认家目录

- 拥有者都是当前用户,

- 而且权限都是固定的:drwx------ (对应数值的700)

d:表示这是一个目录(directory)。

rwx:表示所有者的权限。 可读、可写、可执行

—:表示所属组的权限。 无权限

—:表示其他用户的权限。 无权限

useradd 命令

现在来详细解释一下这个命令

useradd 【选项】 用户名

-m : 为用户创建家目录,不存在,则自动创建。默认是 /home/用户名

-d : 指定用户家目录 这个家目录最好不要预先存在,最好由系统自动建立

-s :指定用户的登录 shell -s /bin/bash(普通的默认的) -s /usr/bin/nologin

注意: 这里能指定的shell,一定要是系统承认的,也就是在/etc/shells 列表中的。

移除用户:

userdel -r aaa

-r : 同时还删除对应的家目录。

如何设置用户不能登录shell

先确认一下,系统中可接受的 shell 类型,即那些可以被用作用户登录 shell 的 shell,如下:

[root@localhost var]# cat /etc/shells

/bin/sh

/bin/bash

/usr/bin/sh

/usr/bin/bash

/bin/tcsh

/bin/csh

/usr/bin/nologin

当用户尝试登录时,系统会检查用户的 shell 是否合法。如果用户的 shell 不在 /etc/shells 文件中,那么用户将无法登录。

几种shell 类型的解读:

/bin/sh

/bin/bash : 最常用的,默认

/usr/bin/sh

/usr/bin/bash

/bin/tcsh

/bin/csh

/usr/bin/nologin : 禁止用户登录

不用系统指定的家目录

useradd -m -d /path/to/custom/home/directory username

如果指定的目录不存在,-m 选项会自动创建该目录。

vsftpd 配置

chroot

在 vsftpd(Very Secure FTP Daemon)中,chroot 是一个重要的安全特性,它用于限制 FTP 用户的活动范围。

chroot 的全称是 “change root”

chroot_local_user=YES

# 当设置为 YES 时,所有本地用户都会被 chroot 到他们的家目录。这意味着用户登录后只能访问他们的家目录及其子目录

chroot_list_enable=YES

# 如果设置为 YES,那么 vsftpd 会检查 chroot_list_file 指定的文件列表,只有在这个文件列表中的用户才会被 chroot 到指定的目录

chroot_list_file=/etc/vsftpd/chroot_list

# 配合上面的chroot_list_enable ,指定一个包含用户名的文件,其中每个用户行对应一个将被 chroot 的用户

## 注意,如果上面两个都被注释了,表示,任意用户都会被chroot到其根目录。

allow_writeable_chroot=YES

# 允许根目录可写

禁用匿名登录

anonymous_enable=NO

为了安全,最好禁用

日志

黑白名单

因为,默认ftp连接的用户都是系统用户,更多时候并不允许所有的系统用户都可以登录ftp服务器。

这里可以对这些本地用户加入白名单,来限制哪些本地用户可以连接ftp

userlist_enable=YES

userlist_deny=NO

userlist_file=/etc/vsftpd/user_list # 在这里设置白名单