某网安圈大佬做了个EML(邮件安全)分析工具,我来体验下,初步使用了下,做的还真不错,这可能是国内很少有的同类工具,但很有用。地址是deepphish.cn

1、EML是什么

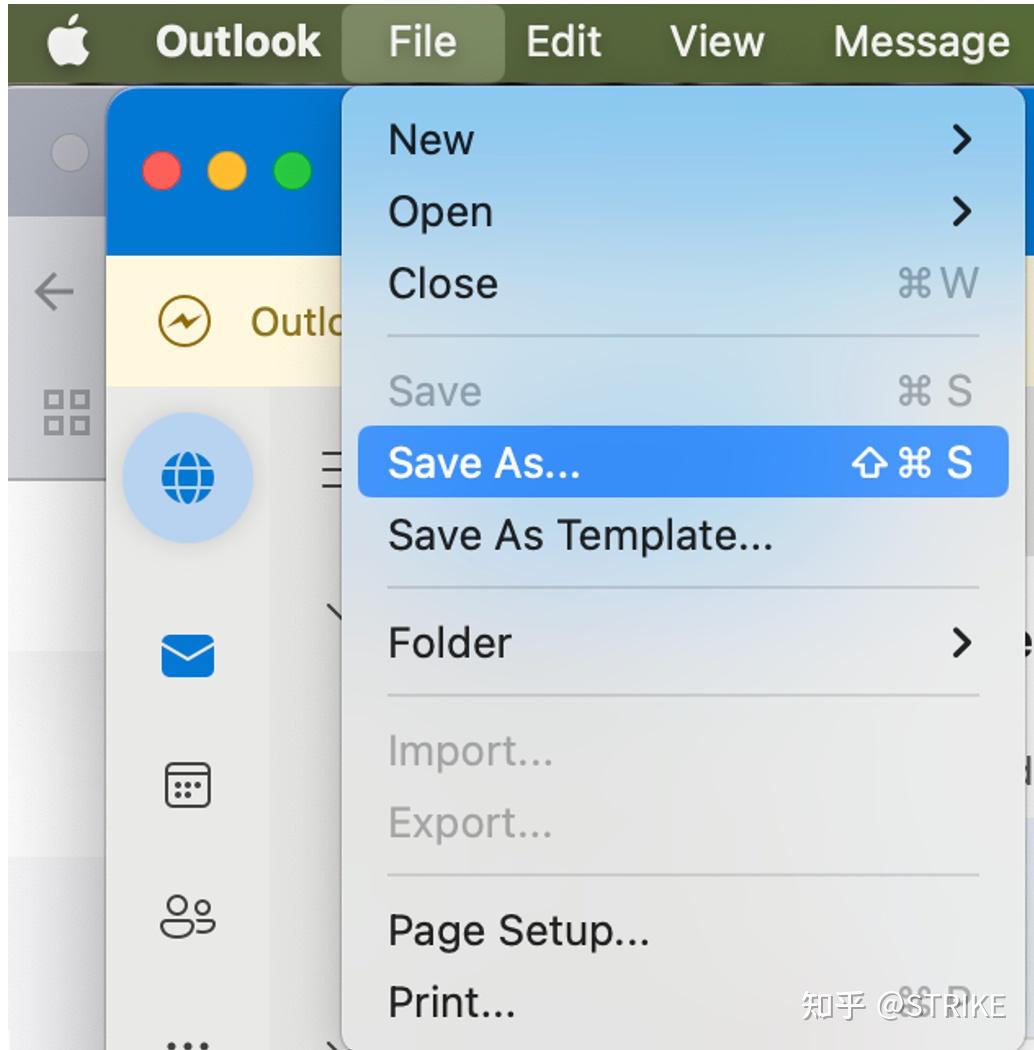

只要你用过邮件,不管是Foxmail、outlook 这类客户端,还是163 、QQ mail这类基于Web的免费邮箱,几乎都能把邮件导出为EML格式,一般右键就可以导出,可以说EML是承载了整个邮件原始数据的文件。如下图,用outlook导出,直接另存下载即可,一般都是EML格式的一个文件。

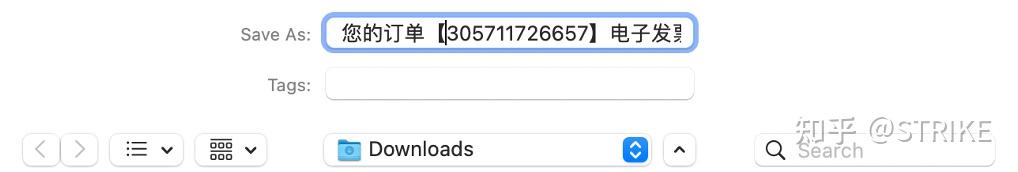

163也可以导出:

2、怎么用

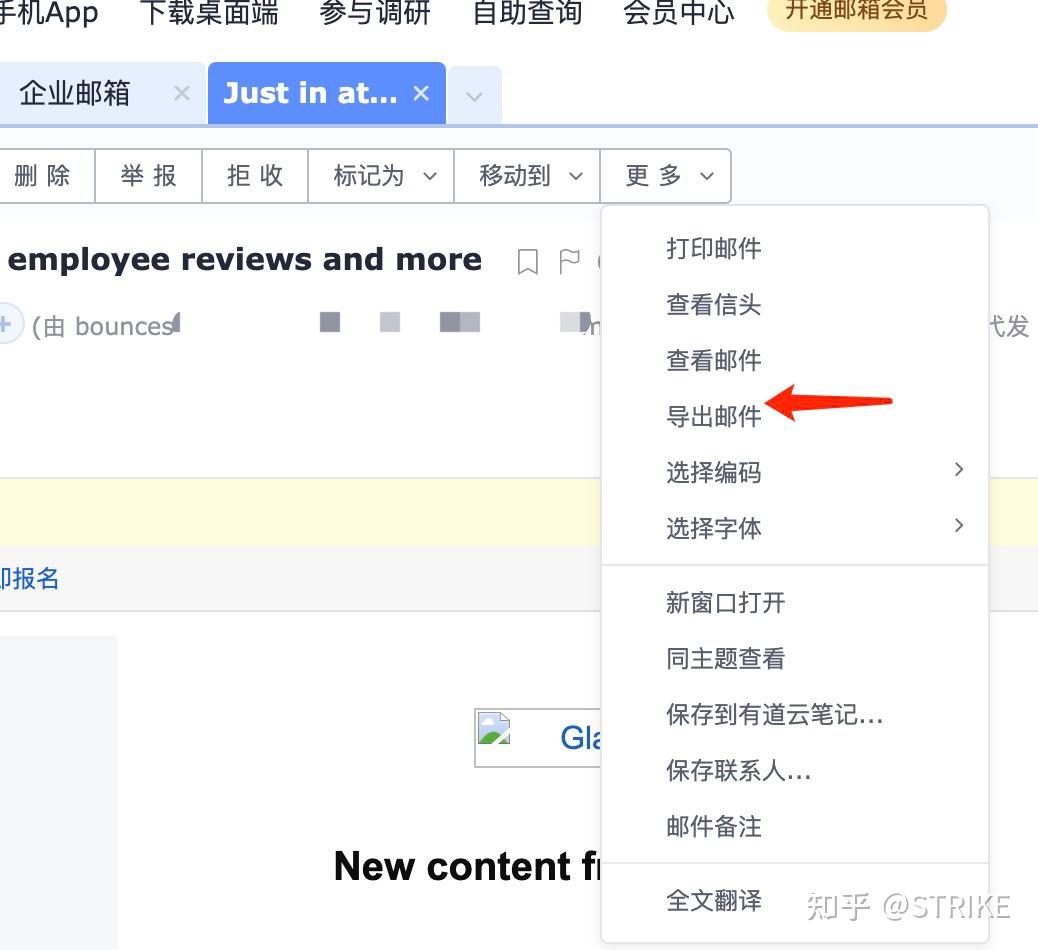

在日常的安全运营或者HW攻防演练活动中,都需要把可疑的邮件导出来做分析,这个时候就可以用这个工具。只需要把EML上传上去,工具就会自动把整个EML格式化处理,并把关键项给你列出来。

第一步,打开网页deepphish.cn

第二步,选择文件上传或者拖拽上传

第三步,没有第三步 ,这个工具现在不需要注册,可以直接用,第三步就出来结果了

简单看一下分析结果。

邮件头信息:

包含了发件人、邮件主题、发送时间、SPF、DKIM、DMRAC记录,并做了简单判断,用红绿灯标明了注意事项,红灯代表检查失败,绿灯代表检查通过、黄灯代表不明确,算是个警告。同时提取出了发件人IP和是否有邮件代发的情况,这两块在钓鱼邮件溯源的场景中算是重点项。

发件人路由:

这个tab中呈现的是一封邮件从发出到你收到的整个路由过程,注意,这个地方是时间倒序排序(实际上EML元数据中其实就是倒序的,最早的在最下面),可视化效果还需要加强,但比记事本打开EML看清晰很多。

收件人列表:

邮件发给了谁。

URL信息:

此处提取了邮件中涉及的URL链接,即便是那种隐蔽的链接也能提取出来,比如一个图片指向的链接,或者Html中一个字符串指向的链接,比如很多钓鱼邮件中表面上看写的“点击登录“,后面链到一个而已网站,它也能识别出来。同时挂了VT的地址,可以直接去情报平台查询。

附件信息:

提取了邮件中包含的附件,比如图片、DOC、PDF等等,同样挂了VT的链接,方便用户查询。

二维码信息:

这个地方提取了邮件中可能存在的二维码,尤其现在比较流行二维码钓鱼,很多安全措施都不起作用,这块给做了提取,并展示了二维码指向的链接。

正文内容:

这开没啥好说的,无非就是些有害邮件中的话术。

高级分析:

如果前面这些项还不能满足你,可以看高级分析,这块几乎是所有能提取到的字段了,数据多少取决有原邮件中的内容,重点是邮件头header。

3、使用场景

能想到的场景挺多的,行业内的朋友应该都能用的上。

(1)可疑邮件判断

当负责安全运营的小伙伴遇到一封可疑邮件的时候,平时都是直接打开EML看,或者用第三方的脚本分析,一般是跑在Linux上,比较不方便,现在好了,直接在线使用,随用随走,效率翻倍。

(2)HW溯源

HW中可能会收到大量的钓鱼攻击,手工一封封看能把人眼看花,用一个工具辅助会更好,做溯源报告也比较方便截图。

(3)安全有效性分析

如果钓鱼邮件都进来了,那得看看为什么邮件安全措施没起作用,把EML分析一下,是SPF没启用,还是策略不严格?还是某个URL没被网关检测出来。工具跑一遍后可以去排查了。

(4)网络诈骗防范

现在各种网络诈骗挺多的,尤其很多坏蛋用AI做钓鱼邮件,普通网友也需要具备这方面的基本技能,不放心的时候用这个工具跑一遍看看。

作者知乎