1. WireShark安装

去官网Wireshark · Download下载安装包

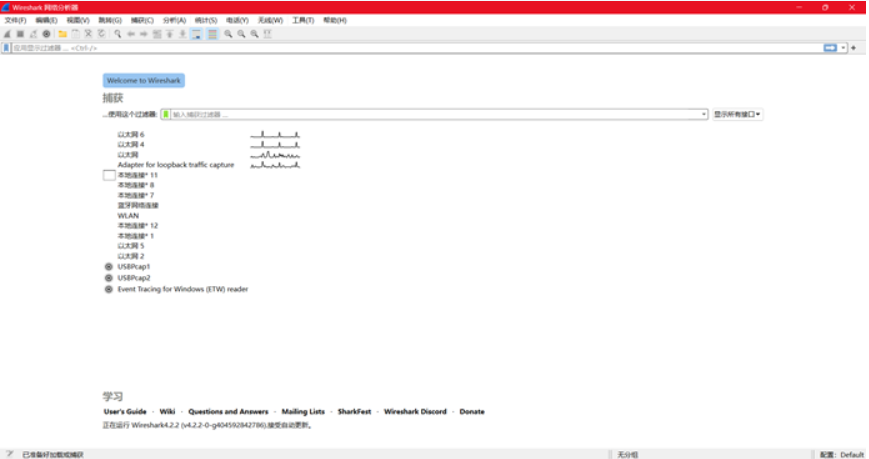

之后按照安装向导进行安装。安装完成后,用户可以在桌面或应用程序中找到Wireshark的图标,双击打开软件

2. wireshark过滤语法

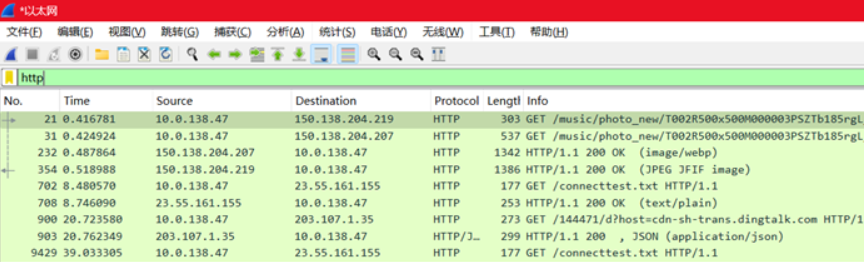

2.1过滤协议

http

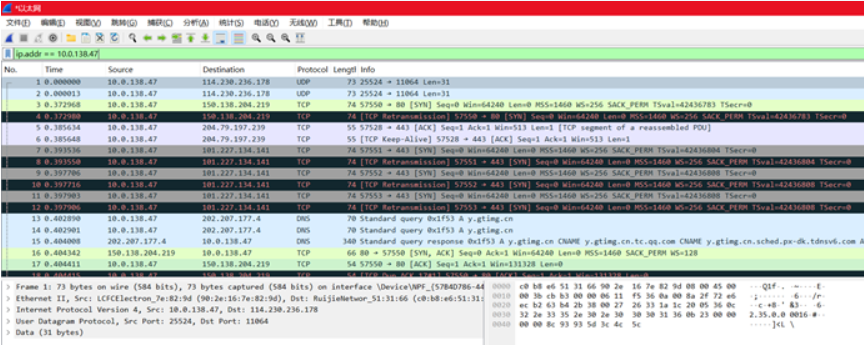

2.2 过滤指定ip

匹配指定的IP地址数据包:

Ip.addr == 10.0.138.47

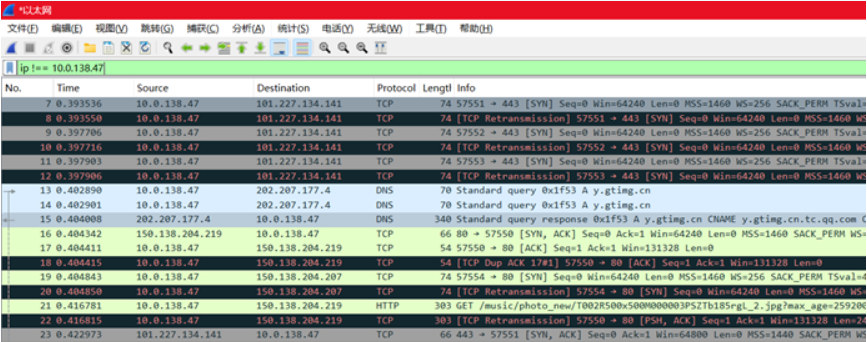

不匹配当前IP地址的数据包:

ip.addr !== 10.0.138.47

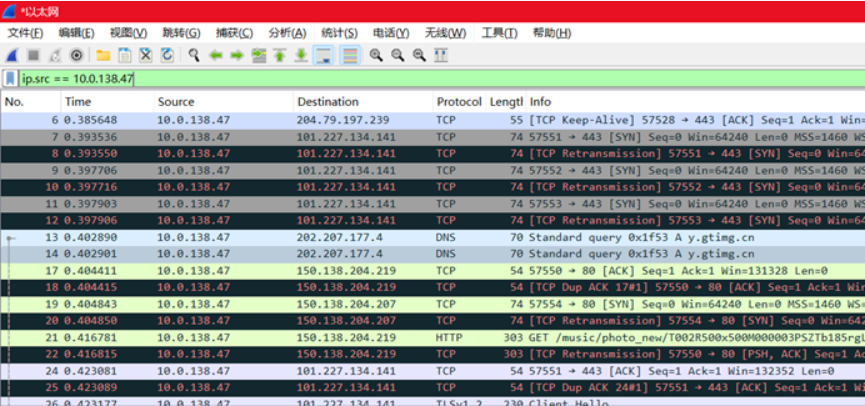

筛选指定源IP地址:

Ip.src == 10.0.138.47

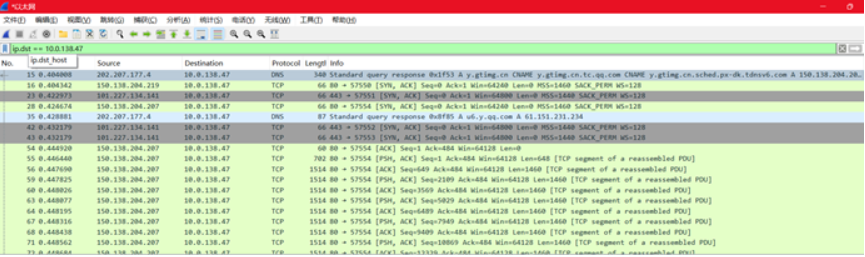

筛选指定目的IP地址:

Ip.dst == 10.0.138.47

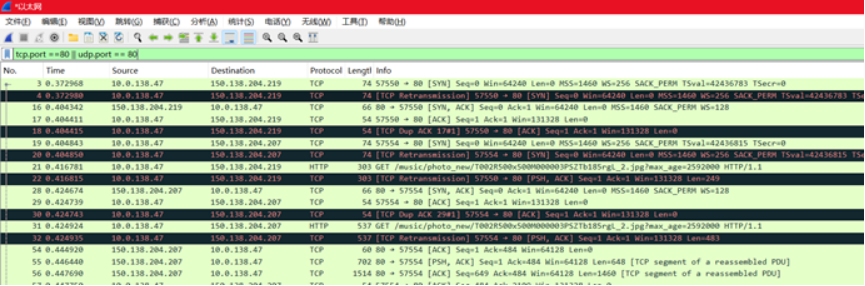

2.3 过滤端口

Tcp.port == 80 || udp.port == 80

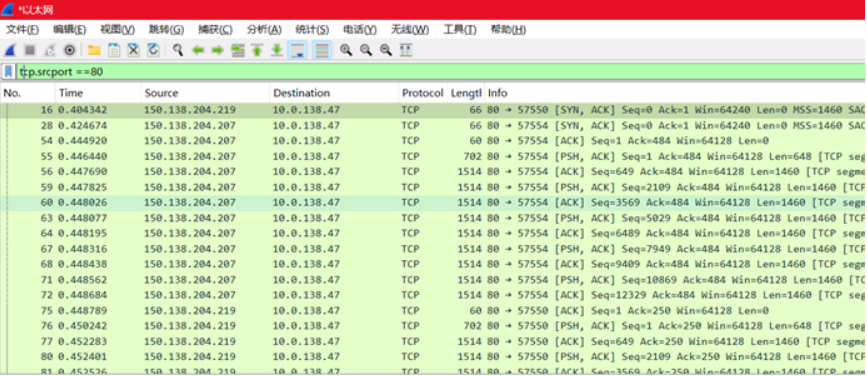

筛选指定源端口:

Tcp.srcport == 80

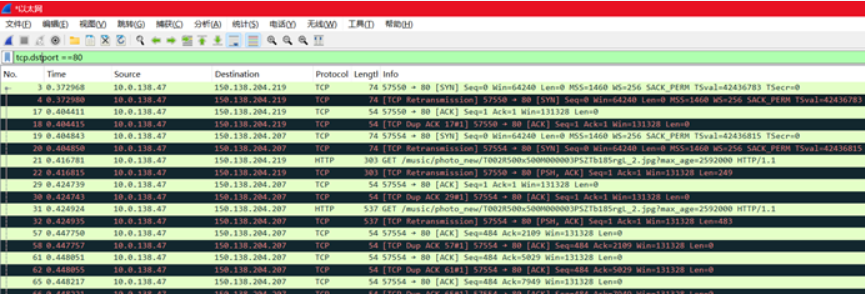

筛选指定目的端口:

Tcp.dstport == 80

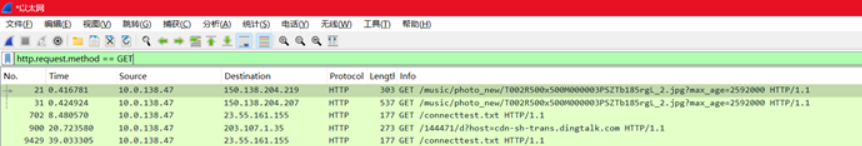

过滤HTTP的GET请求和POST请求,以及HTTP过滤内容:

http.request.method == GET

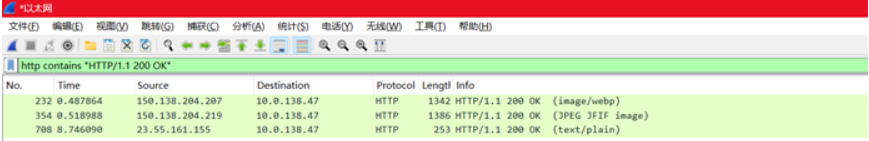

过滤HTTP协议的响应包,响应码是200的:

2.4 过滤域名

过滤指定的访问源域名:

Ip.src_host == www.baidu.com

过滤指定的访问目的域名:

Ip.dst_host == www.baidu.com

3. sql注入常规攻击手段的研判分析思路

首先要确定攻击者的目标是什么,是获取敏感数据、修改数据还是破坏系统。先确定攻击者的动机和行为。之后对攻击方式分析,熟悉SQL注入攻击的常见手段,如基于错误的SQL查询、盲注、联合查询等,分析攻击者可能采取的具体攻击方式等。

分析应用程序中存在的潜在漏洞,如未对用户输入进行过滤、未使用参数化查询等,确定攻击者可能利用的漏洞,分析用户输入数据在应用程序中的流向,确定用户输入数据是否直接拼接到SQL查询语句中,是否存在注入点。

对日志进行分析,审查应用程序的访问日志和数据库的查询日志,查找异常的SQL查询语句,分析可能存在的SQL注入攻击痕迹,分析攻击者的恶意行为,如尝试登录失败次数异常、频繁进行SQL查询等,确定是否存在SQL注入攻击的迹象。

分析攻击者可能的攻击路径和渗透方式,包括利用已知的漏洞、尝试不同的注入点等,确定系统的安全风险。