1. 认证授权的概述

1.1 什么是认证

进入移动互联网时代,大家每天都在刷手机,常用的软件有微信、支付宝、头条,抖音等,下边拿微信来举例子说明认证相关的基本概念,在初次使用微信前需要注册成为微信用户,然后输入账号和密码即可登录微信,==输入账号和密码登录微信的过程就是认证==。 系统为什么要认证? 认证是为了保护系统的隐私数据与资源,用户的身份合法,方可访问该系统的资源。 认证︰用户认证就是判断一个用户的身份是否合法的过程,用户去访问系统==资源==时系统要求验证用户的身份信息,身份合法 方可继续访问,不合法则拒绝访问。常见的用户身份认证方式有:==用户名密码登录,二维码登录,手机短信登录,指纹认证等方式==。

1.2 什么是会话。

用户认证通过后,为了避免用户的每次操作都进行认证可将用户的信息保证在会话中。会话就是系统为了保持当前用户的登录状态所提供的机制,常见的有==基于session方式、基于token方式==等。

1.2.1 基于session的认证

它的交互流程是,用户认证成功后,在服务端生成用户相关的数据保存在session(当前会话)中,发给客户端的sesssion_id存放到 cookie中,这样用户客户端请求时带上 session_id 就可以验证服务器端是否存在 session 数据,以此完成用户的合法校验,当用户退出系统或session过期销毁时,客户端的session_id 也就无效了。

1.2.2 基于Token的认证

它的交互流程是,用户认证成功后,服务端生成一个token【令牌】[唯一字符串]【uuid,jwt】发给客户端,客户端可以放到 cookie 或sessionStorage等存储中,每次请求时带上token,服务端收到token通过验证后即可确认用户身份。

基于session的认证方式由servlet规范定制,服务端要存储session信息需要占用内存资源,客户端需要支持cookie;基于token的方式则一般不需要服务端存储token,并且不限制客户端的存储方式cookie sessionStorage LocalStorage Vuex。如今移动互联网时代更多类型的客户端[pC ,android,IOS,]需要接入系统,系统多是采用前后端分离的架构进行实现,所以基于token的方式更适合。

使用前后端分离或后台使用了集群---一定采用token模式。

传统的项目前端和后端都在一个工程下---基于session模式。

1.3 什么是授权。

还拿微信来举例子,微信登录成功后用户即可使用微信的功能,比如,发红包、发朋友圈、添加好友等,没有绑定银行卡的用户是无法发送红包的,绑定银行卡的用户才可以发红包,发红包功能、发朋友圈功能都是微信的资源即功能资源,用户拥有发红包功能的==权限==才可以正常使用发送红包==功能==,拥有发朋友圈功能的权限才可以便用发朋友圈功能,这个根据用户的权限来控制用户使用资源的过程就是授权。

权限【权限表】----资源【接口】

1.3.1 为什么要授权

认证是为了保证用户身份的合法性,授权则是为了更细粒度的对隐私数据进行划分,==授权是在认证通过后发生的==,控制不同的用户能够访问不同的资源。 授权:授权是用户认证通过根据用户的权限来控制用户访问资源的过程,拥有资源的访问权限则正常访问,没有权限则拒绝访问。

认证授权的框架:

[1]shiro 轻量级的认证授权 它可以整合任意框架 它支持javase和javaee

[2]springsecurity 重量级的认证授权框架。它只能和spring整合,只支持javaee web框架。

spring非常麻烦,但是现在和springboot整合就很简单了。

2. 概述springsecurity

2.1 什么是spring security?

Spring Security是一个能够为基于Spring的企业应用系统提供==声明式的安全访问控制解决方案的安全框架==。它提供了一组可以在Sprirg应用上下文中配置的Bean,充分利用了Spring IoC [],DI(控制反转Inversion of Control ,DI:Dependency Injection依赖主入)和AOP(面向切面编程)功能,为应用系统提供声明式的安全访问控制功能,减少了为企业系统安全控制编写大量重复代码的工作。 以上解释来源于百度白科。可以一句话来概括,==SpringSecurity 是一个安全框架。可以帮我们完成认证,密码加密,授权,,rememberme的功能==

3. 快速入门springsecurity

基于内存的数据。

引入依赖

<!--引入springsecurity的依赖-->

<dependency>

<groupId>org.springframework.boot</groupId>

<artifactId>spring-boot-starter-security</artifactId>

</dependency>创建接口资源

package com.zql.controller;

import org.springframework.stereotype.Controller;

import org.springframework.web.bind.annotation.GetMapping;

import org.springframework.web.bind.annotation.PostMapping;

/**

* @program: spring-boot01

* @description:

* @author:

* @create: 2024-07-27 10:01

**/

@Controller()

public class HelloController {

@GetMapping("hello")

public String hello() {

return "hello";

}

}

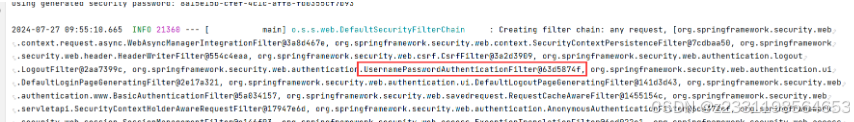

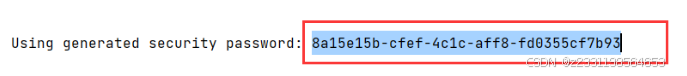

启动项目并访问资源

发现 帮你跳转到登录页面。 因为springsecurity包含了很多过滤器,认证过滤器发现你没有登录就访问资源。默认调整到它内置的登录页面

账号为: user

密码:

4. 自定义账号和密码

在配置类中配置

#定义账号和密码 一旦自定义了账号和密码 原来自带的就不存在了 这里只能定义一个账号和密码

spring.security.user.name=admin

spring.security.user.password=123456

5. 定义多用户--基于内存

springboot的版本2.7.0以下

package com.zql.config;

import org.springframework.context.annotation.Bean;

import org.springframework.context.annotation.Configuration;

import org.springframework.security.config.annotation.authentication.builders.AuthenticationManagerBuilder;

import org.springframework.security.config.annotation.web.builders.HttpSecurity;

import org.springframework.security.config.annotation.web.configuration.EnableWebSecurity;

import org.springframework.security.config.annotation.web.configuration.WebSecurityConfigurerAdapter;

import org.springframework.security.crypto.bcrypt.BCryptPasswordEncoder;

import org.springframework.security.crypto.password.PasswordEncoder;

/**

* @program: spring-boot01

* @description: Security configuration class

* @author:

* @create: 2024-07-27 10:58

**/

@Configuration

@EnableWebSecurity

public class MySecurityConfig extends WebSecurityConfigurerAdapter {

@Bean

public PasswordEncoder passwordEncoder() {

return new BCryptPasswordEncoder();

}

@Override

protected void configure(AuthenticationManagerBuilder auth) throws Exception {

auth.inMemoryAuthentication()

.withUser("zql")

.password(passwordEncoder().encode("123456"))

.roles("admin")

.authorities("test:select","test:insert","test:update")

.and()

.withUser("zql1")

.password(passwordEncoder().encode("123456"))

.roles("user")

.authorities("test:select","test:insert","test:update","test:delete");

}

}6. 密码加密器

分成两种类型: 对称加密和非对称加密

对称加密:表示加密和解密使用同一把密钥。

非对称加密: 表示加密和解密不是使用同一个密钥。 md5 hash

package com.ykq;

import org.springframework.security.crypto.bcrypt.BCryptPasswordEncoder;

import org.springframework.security.crypto.password.PasswordEncoder;

/**

* @Author:

* @Description:

* @Date: Create in 11:12 2024/7/27

*/

public class Test {

public static void main(String[] args) {

PasswordEncoder passwordEncoder=new BCryptPasswordEncoder();

//用于加密

String encode = passwordEncoder.encode("123456");

String encode2 = passwordEncoder.encode("123456");

String encode3 = passwordEncoder.encode("123456");

System.out.println(encode);

System.out.println(encode2);

System.out.println(encode3);

//安全.

boolean matches = passwordEncoder.matches("123456", encode2);

System.out.println("是否密码正确:"+matches);

}

}

7. 获取当前用户的信息

// springsecurity默认把当前用户的信息保存SecurityContext上下文中.

@GetMapping("info")

public Authentication info(){

//获取SecurityContext对象

SecurityContext context = SecurityContextHolder.getContext();

//把用户得到信息封装到Authontication类中--用户名---角色以及权限---状态[]

Authentication authentication = context.getAuthentication();

UserDetails principal = (UserDetails) authentication.getPrincipal();

System.out.println(principal.getUsername());

return authentication;

}8. security零散配置

@Override

protected void configure(HttpSecurity http) throws Exception {

http.formLogin()

//登录页面;

.loginPage("/login.html")

//登录的处理路径 默认 /login

.loginProcessingUrl("/login")

.successForwardUrl("/success") //登录成功转发的路径 必须为post请求

.failureForwardUrl("/fail") //登录失败转发的路径 必须为post请求

.permitAll(); //上面的请求路径无需认证

http.csrf().disable();//禁用跨域伪造请求的过滤器

//除了上的请求,其他请求都需要认证

http.authorizeRequests().anyRequest().authenticated();

}