Lab: 由具有密码泄露功能的请求参数控制的用户 ID

实验描述:

This lab has user account page that contains the current user’s existing password, prefilled in a masked input.

此实验室具有用户帐户页面,其中包含当前用户的现有密码,该密码预填充在掩码输入中。

To solve the lab, retrieve the administrator’s password, then use it to delete the user carlos.

要解决该实验,请检索管理员的密码,然后使用该密码删除用户 carlos。

You can log in to your own account using the following credentials: wiener:peter

您可以使用以下凭证登录自己的帐户:wiener:peter

实验办法:

- Log in using the supplied credentials and access the user account page.

使用提供的凭证登录并访问用户账户页面。 - Change the “id” parameter in the URL to

administrator.

将 URL 中的“id”参数更改为administrator。 - View the response in Burp and observe that it contains the administrator’s password.

在 Burp 中查看响应,并观察它是否包含管理员的密码。 - Log in to the administrator account and delete

carlos.

登录到管理员帐户并删除carlos。

实验步骤:

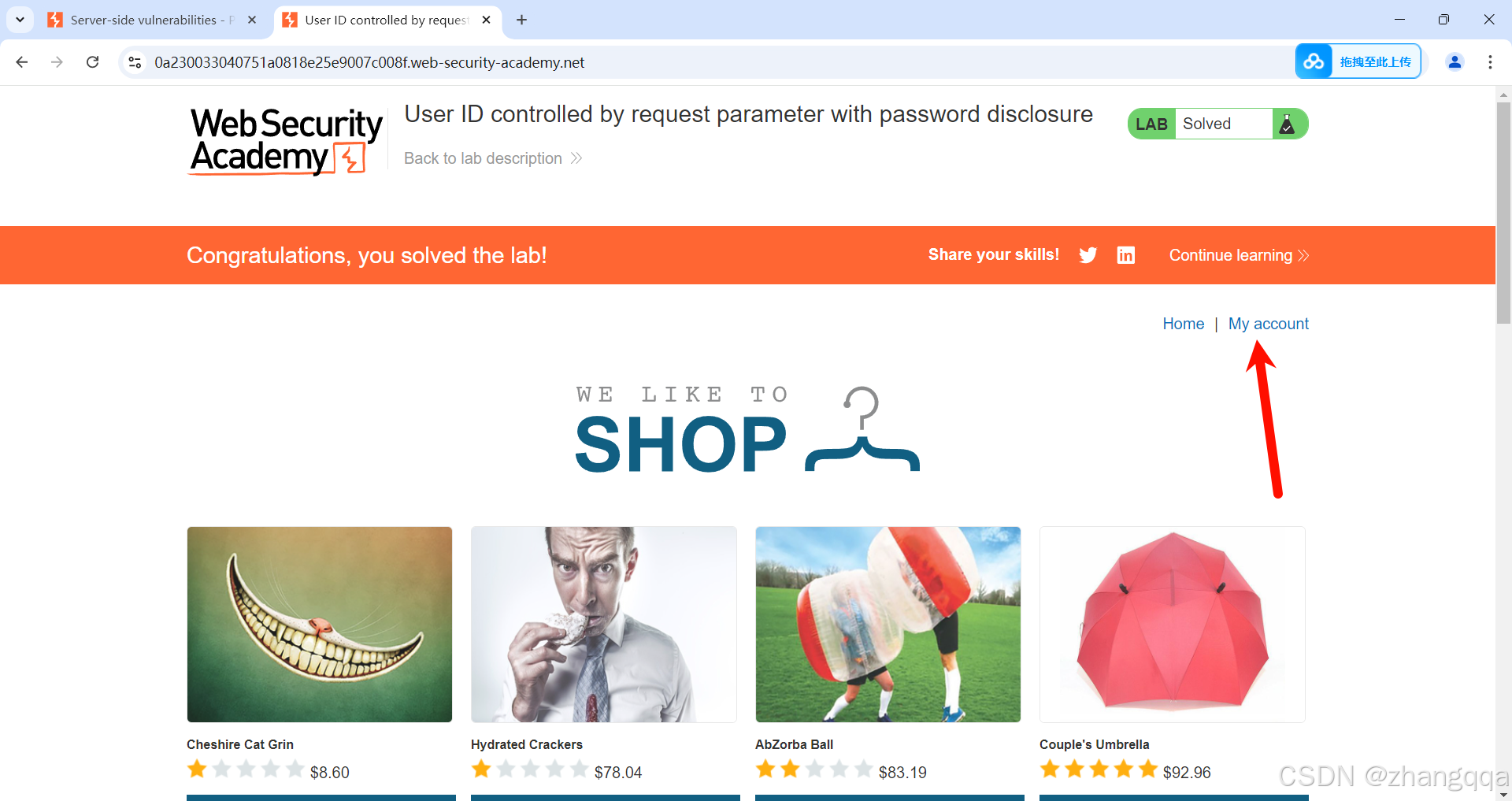

1.开启靶场

进入登录口

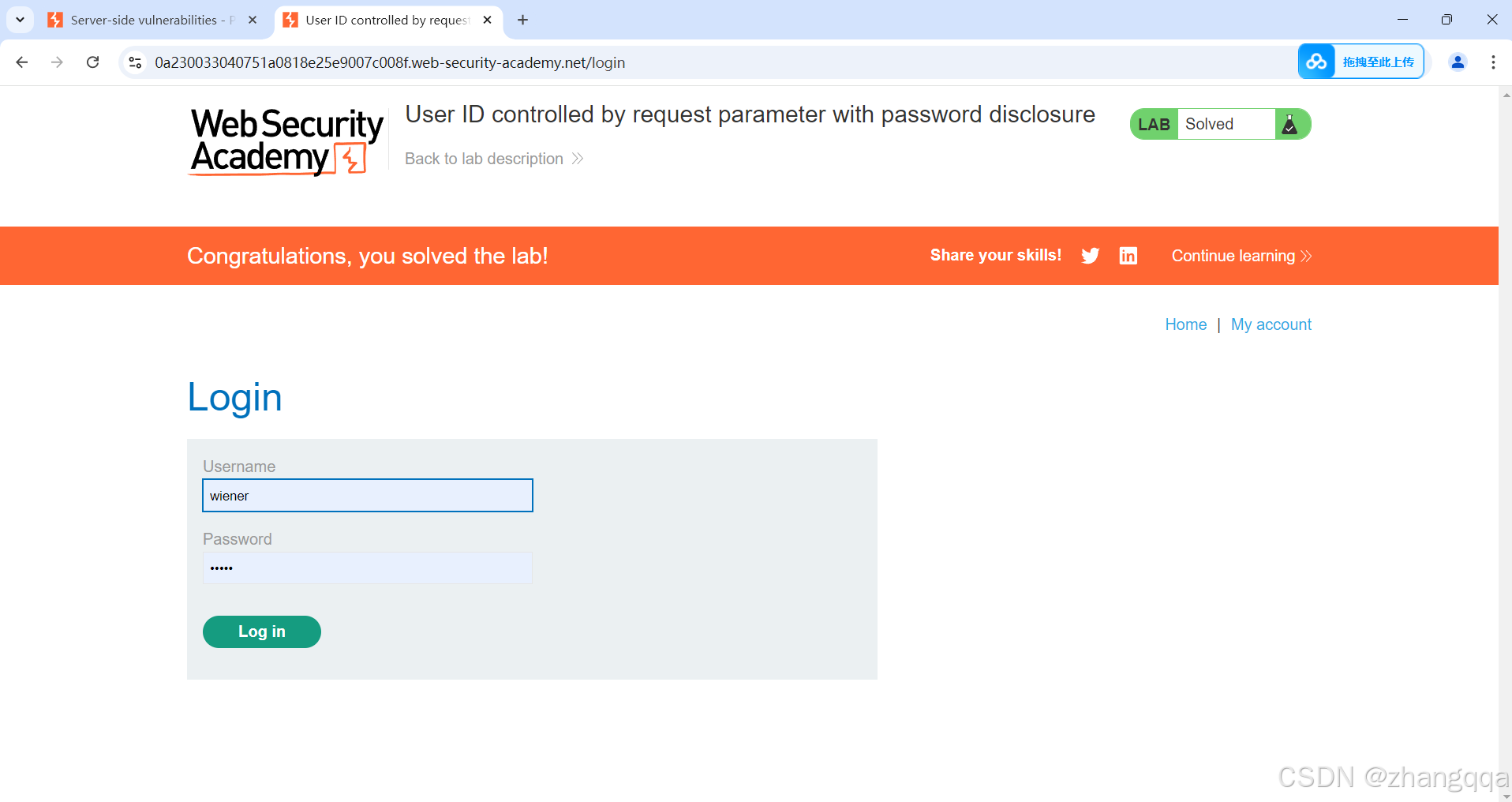

输入wiener/peter

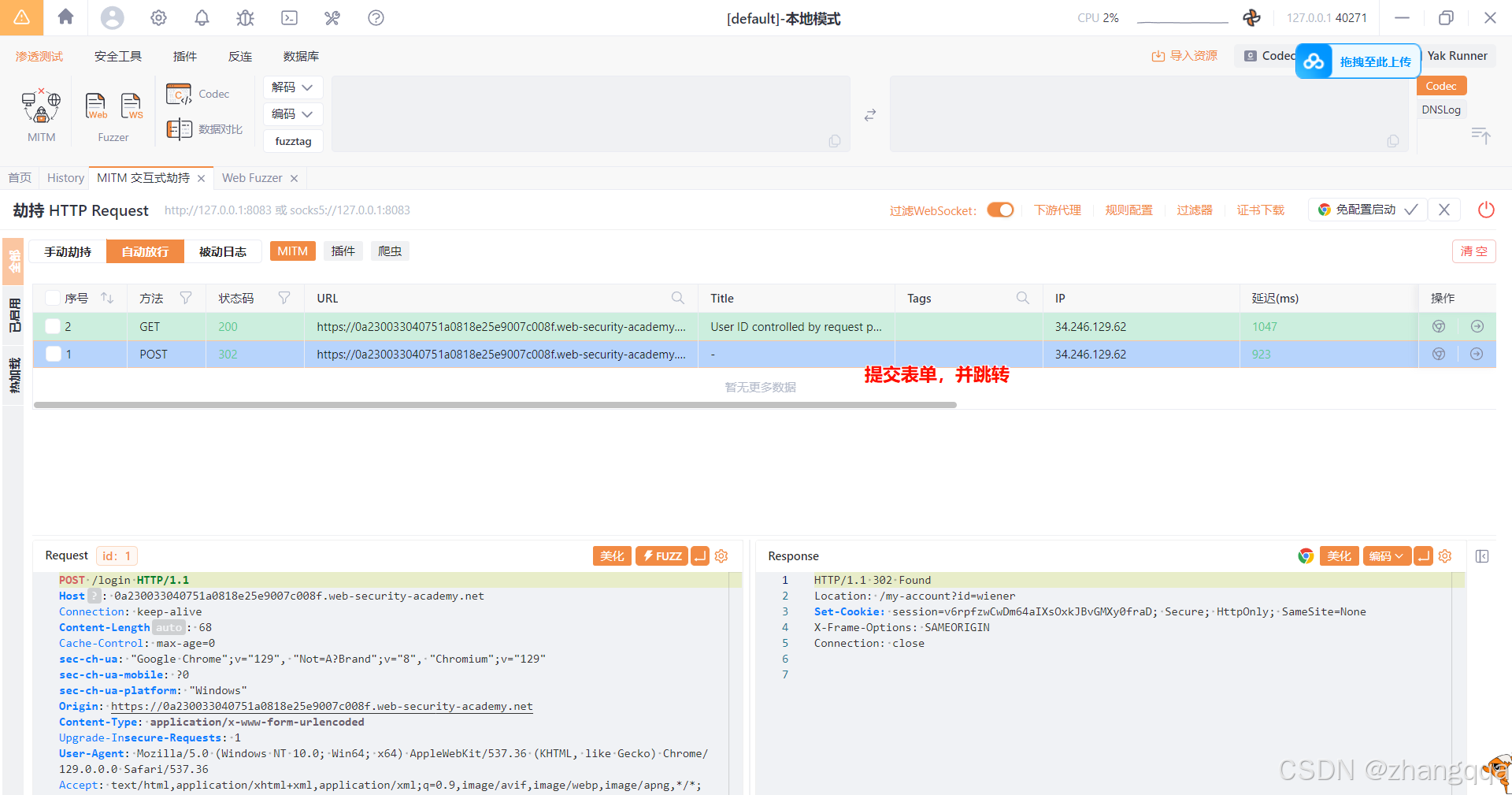

可以看到,这里发送了两个数据包,提交了表单,跳转到id=wiener

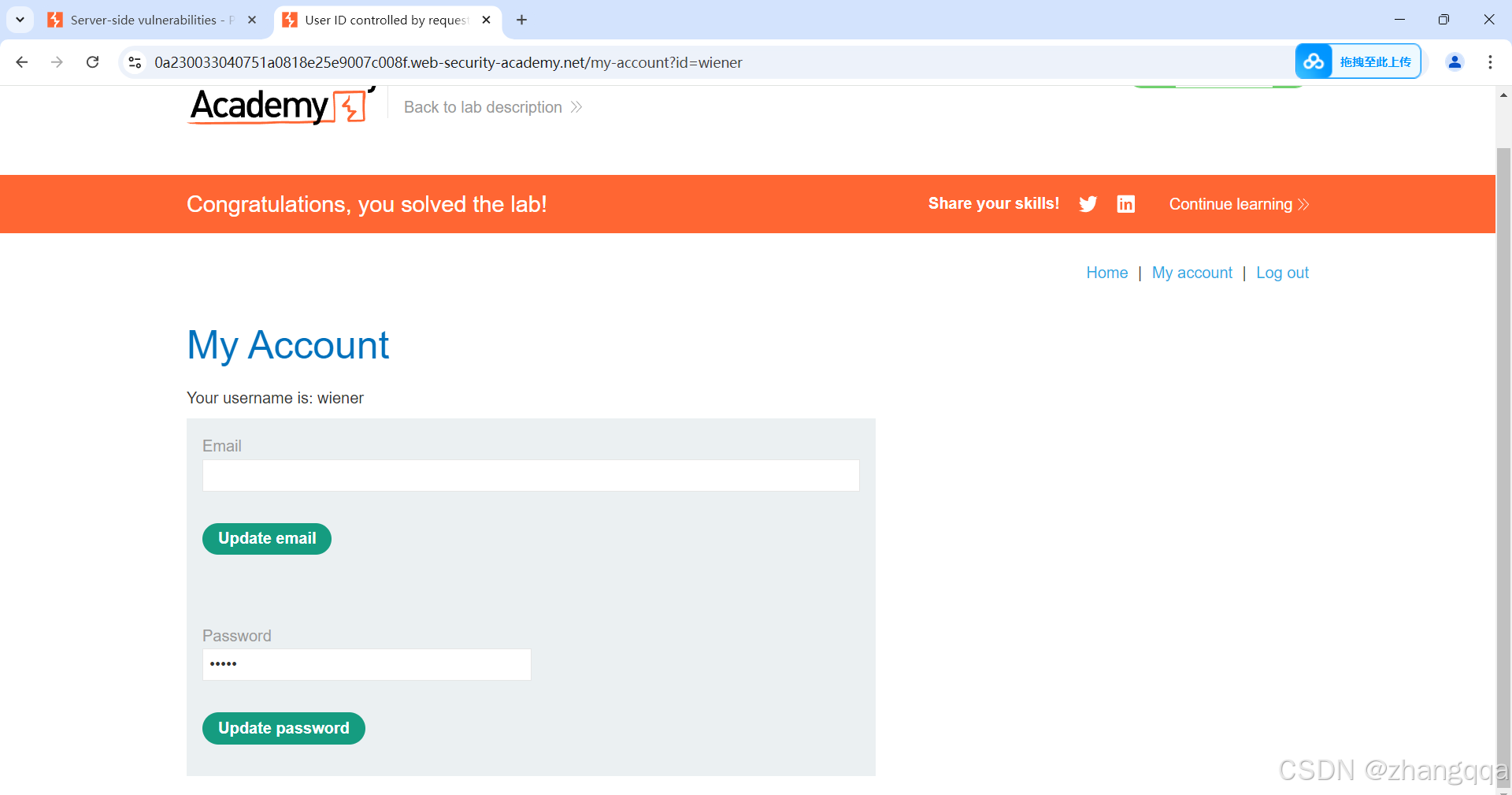

利用浏览器工具可以看到,虽然前端进行了混淆,但是源码处可以发现明文密码

那么我们更改id=wiener为id=administrator

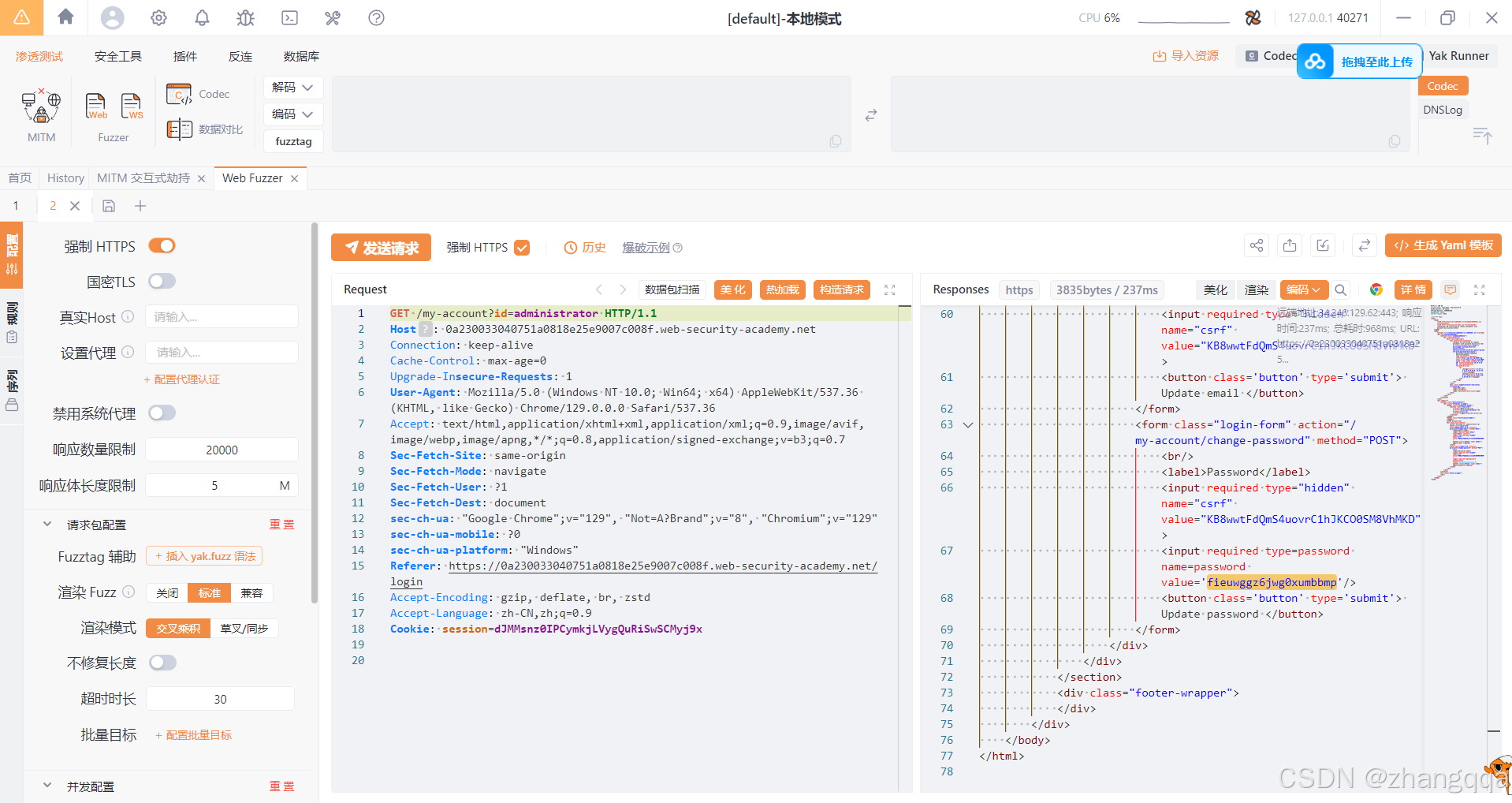

将之前的数据包发送到web fuzzer,并修改

找到了administrator的密码

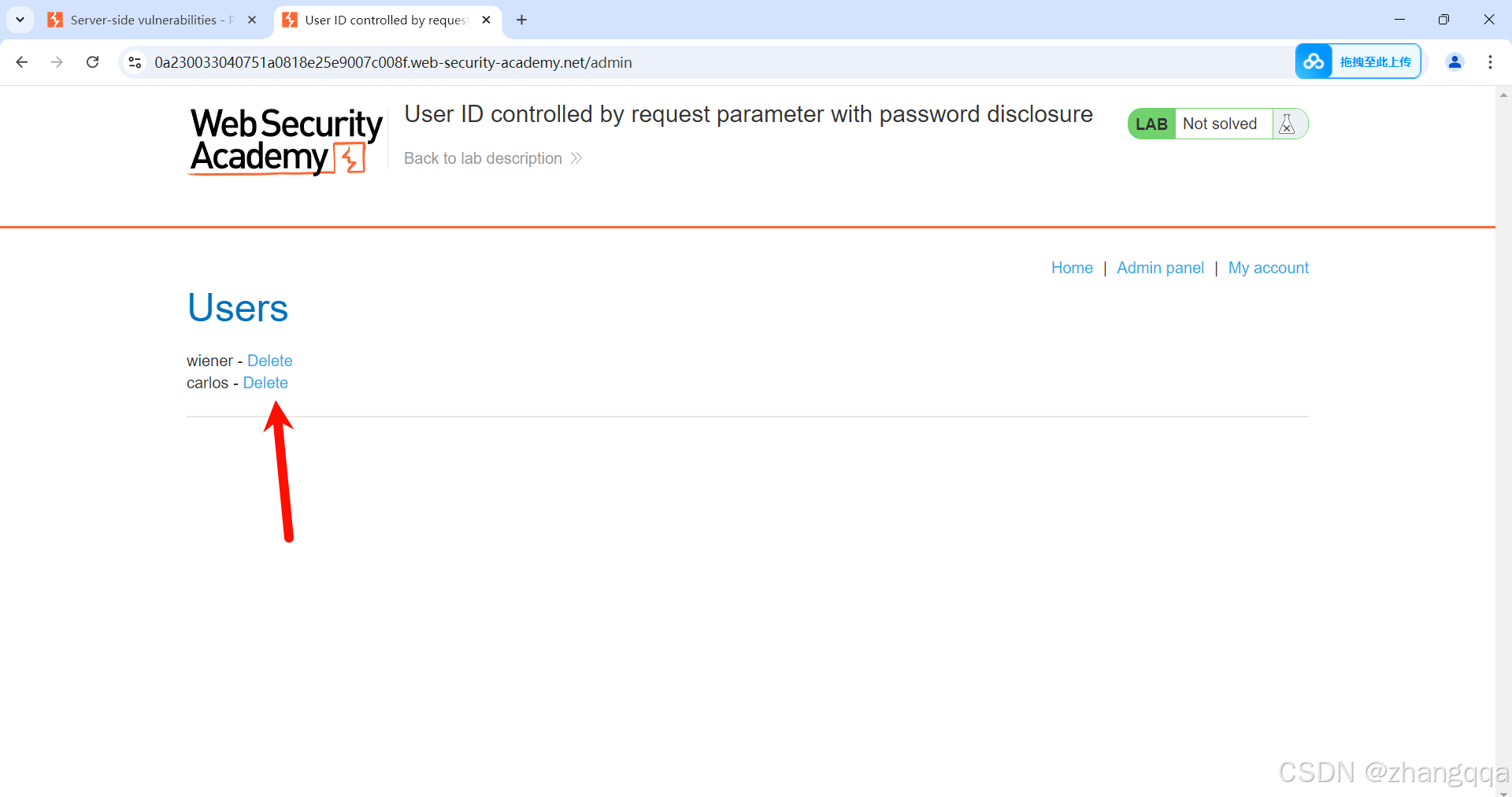

回到登录口,登录上管理员账号

删除carlos,完成任务