网上学习资料一大堆,但如果学到的知识不成体系,遇到问题时只是浅尝辄止,不再深入研究,那么很难做到真正的技术提升。

一个人可以走的很快,但一群人才能走的更远!不论你是正从事IT行业的老鸟或是对IT行业感兴趣的新人,都欢迎加入我们的的圈子(技术交流、学习资源、职场吐槽、大厂内推、面试辅导),让我们一起学习成长!

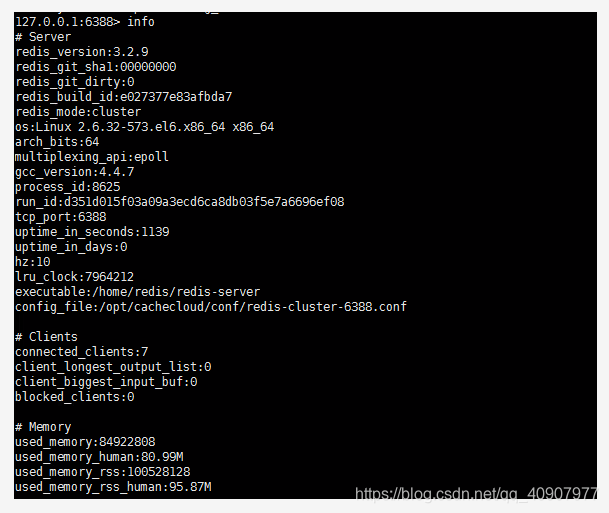

keyspace_hits: ##命中的key数量

connected_slaves: ##已连接的从服务器数

rejected_connections: ##因为超过最大连接数被拒接的请求数量

**上面只是列举了几个,如果需要更多的监控项可以通过info命令获取。如下:**

## 开发自动发现脚本

>

> 注:可以使用shell开发,也可以使用python开发。我这里附这两种语言脚本

>

>

>

## Shell脚本

#!/bin/bash

自动发现Redis端口脚本

port=(sudo netstat -tpln | awk -F "[ :]+" '/redis/ && /0.0.0.0/ {print $5}')

printf ‘{\n’

printf ‘\t"data":[\n’

for key in

!

p

o

r

t

[

@

]

d

o

i

f

[

[

"

{!port[@]} do if [[ "

!port[@]doif[["{#port[@]}" -gt 1 && “

k

e

y

"

−

n

e

"

{key}" -ne "

key"−ne"((${#port[@]}-1))” ]];then

socket=ps aux|grep ${port[${key}]}|grep -v grep|awk -F '=' '{print $10}'|cut -d ' ' -f 1

printf ‘\t {\n’

printf “\t\t\t”{#REDISPORT}“:”KaTeX parse error: Expected '}', got 'EOF' at end of input: {port[{key}]}“},\n”

else [[ “

k

e

y

"

−

e

q

"

(

(

{key}" -eq "((

key"−eq"(({#port[@]}-1))” ]]

socket=ps aux|grep ${port[${key}]}|grep -v grep|awk -F '=' '{print $10}'|cut -d ' ' -f 1

printf ‘\t {\n’

printf “\t\t\t”{#REDISPORT}“:”KaTeX parse error: Expected '}', got 'EOF' at end of input: {port[{key}]}“}\n”

fi

done

printf ‘\t ]\n’

printf ‘}\n’

## Python脚本

#!/usr/bin/env python

import os

import json

t=os.popen(“”“sudo netstat -tlpn |grep redis-server|grep 0.0.0.0|awk ‘{print $4}’|awk -F: ‘{print $2}’ “””)

ports = []

for port in t.readlines():

r = os.path.basename(port.strip())

ports += [{‘{#REDISPORT}’:r}]

print json.dumps({‘data’:ports},sort_keys=True,indent=4,separators=(‘,’,‘:’))

>

> 注:我这里直接监控的是Redis,所以上方两个脚本获取的直接是Redis的端口,你也可以将脚本内容改一下,比如服务名通过参数形式传递,那么该脚本就可以发现你想发现的服务端口了。

>

>

>

## 在被监控主机上配置

(1)、将上方的脚本其一拷贝到被监控主机上,比如我这里的10.2.42.16主机,主要命令如下 :

#创建脚本存放路径

mkdir /etc/zabbix/scripts

在脚本存放路径下存放我们上面开发的脚本任一,我这里取名为discovery_redis.py

给脚本加执行权限

chmod +x discovery_redis.py

**(2)、创建zabbix的key。在/etc/zabbix/zabbix\_agentd.d/目录下创建配置文件,如下:**

vim userparameter_disvocery_redis.conf

UserParameter=redis.discovery,/etc/zabbix/scripts/discovery_redis.py

UserParameter=redis.stats[*],/usr/local/redis-3.2.9/src/redis-cli -h 127.0.0.1 -p $1 info | grep -w $2 | cat -d : -f2

>

> 参数说明:其中的格式为UserParameter=,:就是在web端添加监控脚本时的key值:就是该key值对应的执行脚本,也就是脚本执行路径

>

>

>

**(3)、修改zabbix\_agentd.conf配置文件**

添加配置目录

Include=/etc/zabbix/zabbix_agentd.conf.d/*.conf

允许自定义脚本

UnsafeUserParameters=1

**(4)、增加sudo权限**

之所以要增加sudo权限,是因为zabbix\_agentd是zabbix用户启动的,默认不能执行netstat -p等命令,因此可以配置sudo解决,也可以使用chmod +s /bin/netstat进行解决。

visudo

#Defaults requiretty # 注释掉

Defaults:zabbix !requiretty

zabbix ALL=(root) NOPASSWD:/bin/netstat

**(5)、重启zabbix-agent,并在server端用zabbix\_get测试**

重启zabbix-agent

service zabbix-agent restart

在服务端用zabbix_get测试

zabbix_get -s 10.2.42.16 -p 10050 -k redis.discovery

zabbix_get -s 10.2.42.16 -p 10050 -k redis.stats[6383,expired_keys]

>

> 如果没有zabbix\_get命令需要自己安装,由于我这里都是用的yum安装的,如果你也和我一样就用下面命令安装即可yum install zabbix\_get -y

>

>

>

**到目前为止zabbix-agent端已经配置完毕,下面进行服务端配置。**

## 服务端配置

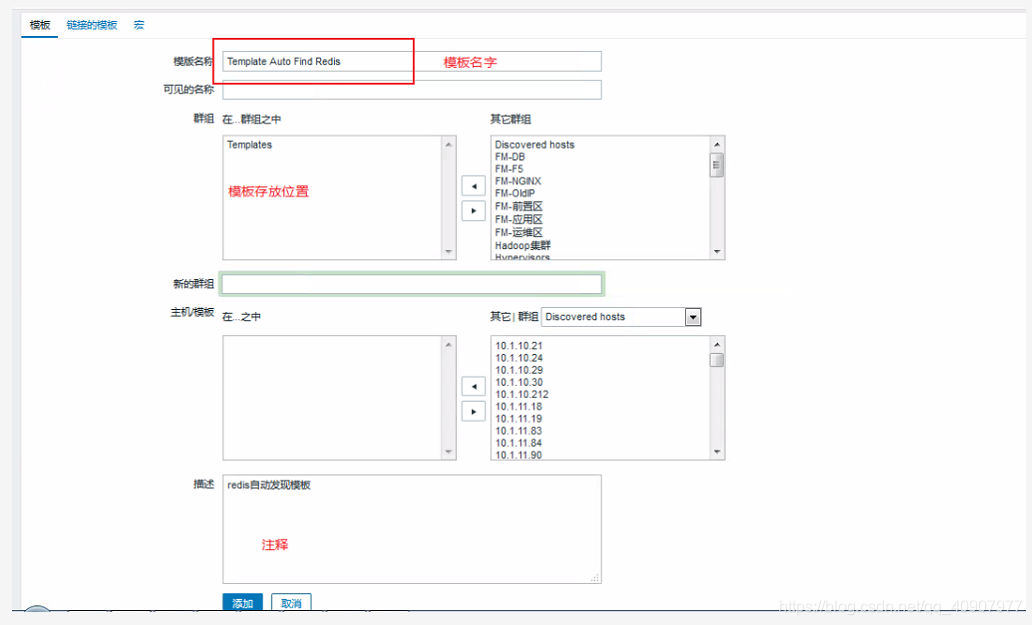

服务端配置直接在WEB界面操作。

**创建模板**

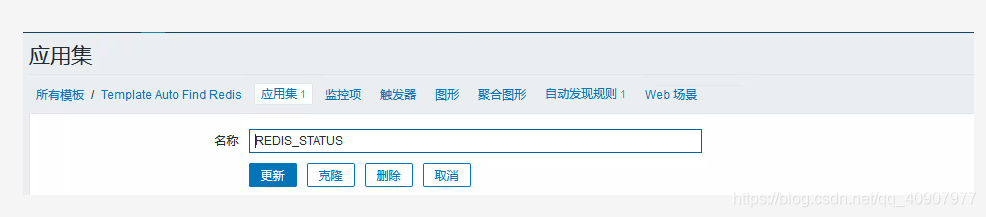

## 创建应用集

配置>模板>选择刚才创建的模板

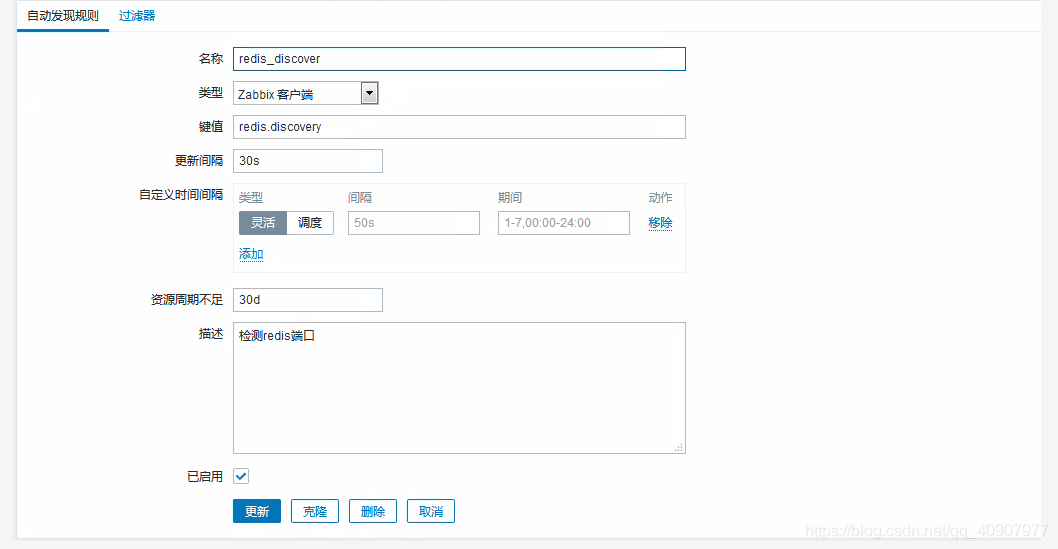

## 创建自动发现规则

配置>模板>选择刚才创建的模板

**配置过滤器(可选),我这里配置的主要原因是还有其他我不需要监控的集群**

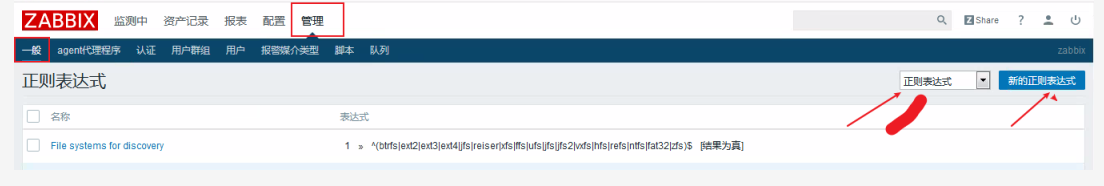

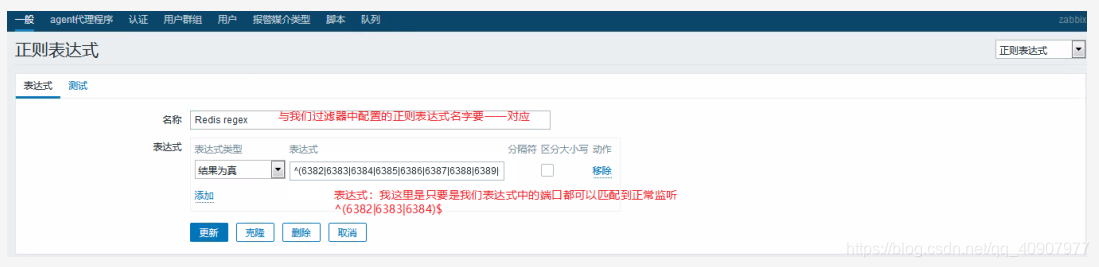

配置正则表达式

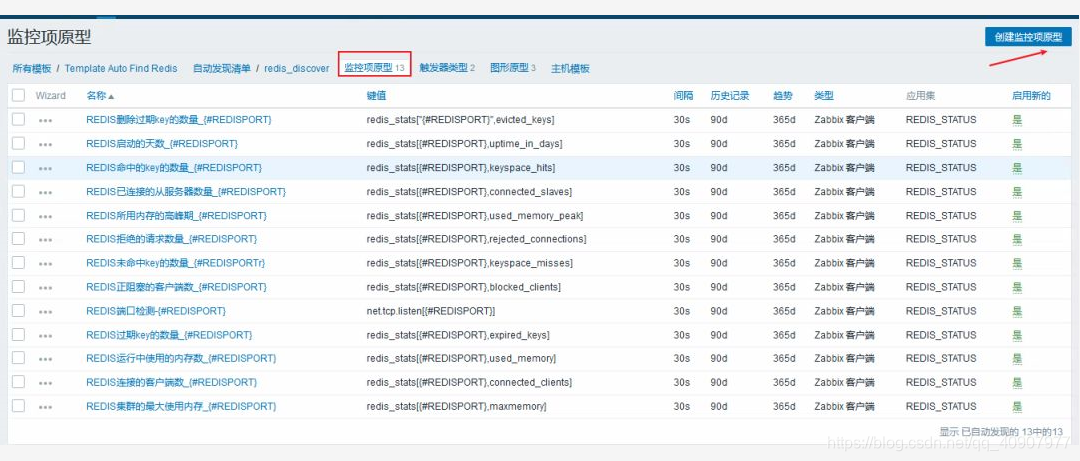

## 创建监控项

>

> 注意:这里要在模板中的自动发现规则处去添加监控项原型

>

>

>

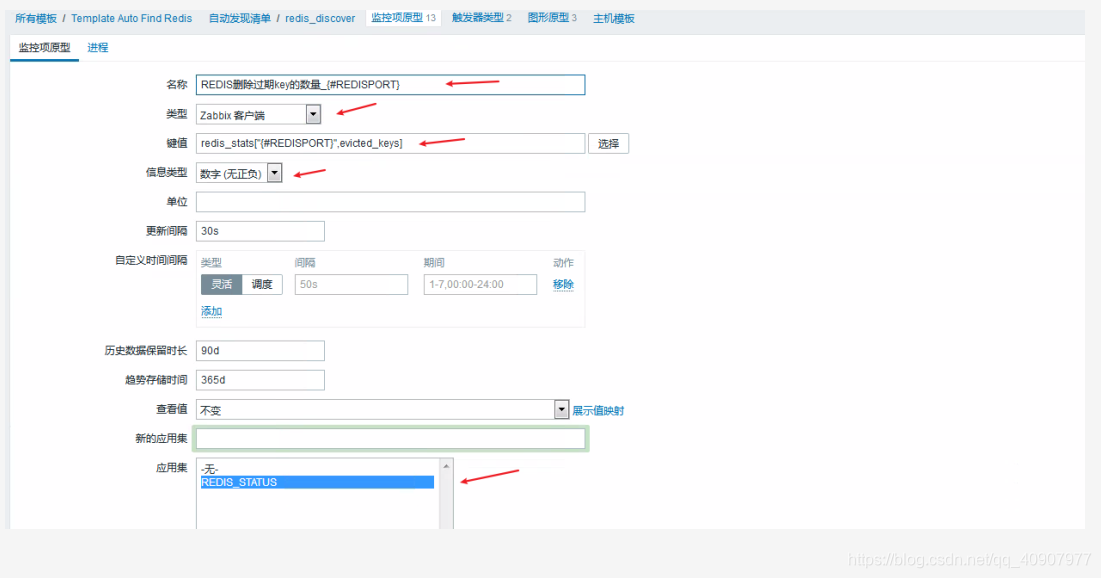

**点击监控项原型,创建监控项原型**

**上面是我添加的一些监控项原型,我只拿一个举例,其他配置相似。**

**其中键值处配置如下:**

redis_stats[{#REDISPORT},evicted_keys]

**说明:**

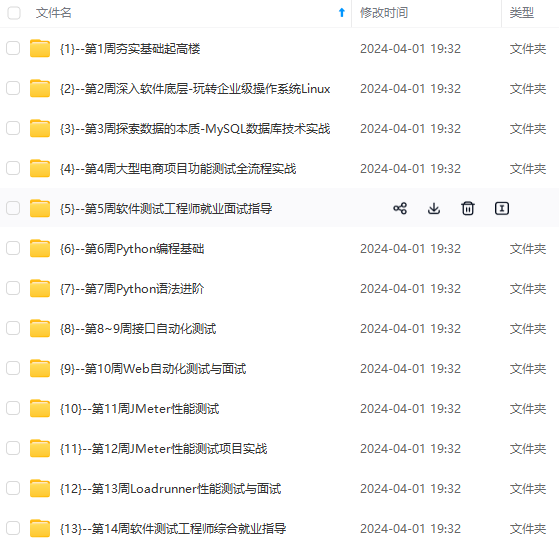

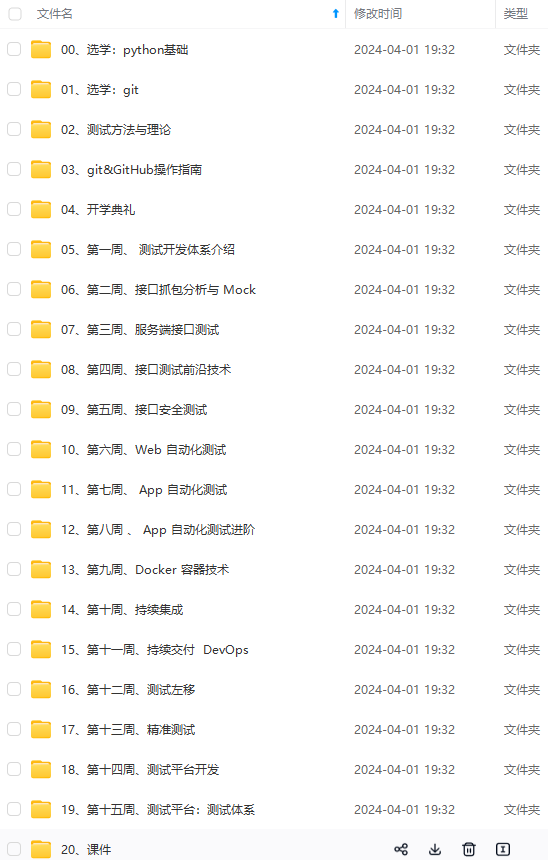

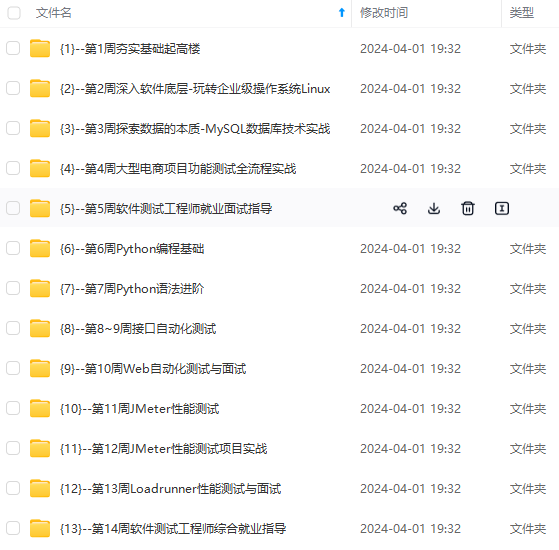

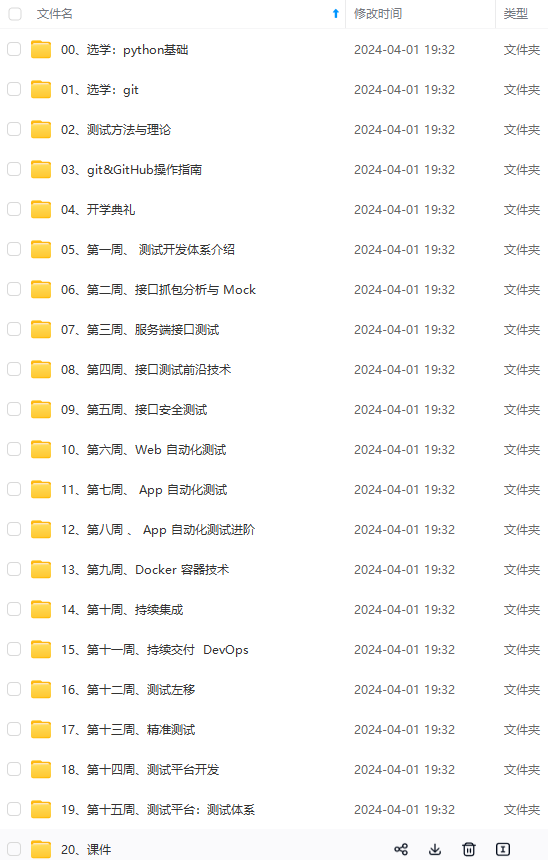

**网上学习资料一大堆,但如果学到的知识不成体系,遇到问题时只是浅尝辄止,不再深入研究,那么很难做到真正的技术提升。**

**[需要这份系统化的资料的朋友,可以戳这里获取](https://bbs.csdn.net/topics/618631832)**

**一个人可以走的很快,但一群人才能走的更远!不论你是正从事IT行业的老鸟或是对IT行业感兴趣的新人,都欢迎加入我们的的圈子(技术交流、学习资源、职场吐槽、大厂内推、面试辅导),让我们一起学习成长!**

网上学习资料一大堆,但如果学到的知识不成体系,遇到问题时只是浅尝辄止,不再深入研究,那么很难做到真正的技术提升。**

**[需要这份系统化的资料的朋友,可以戳这里获取](https://bbs.csdn.net/topics/618631832)**

**一个人可以走的很快,但一群人才能走的更远!不论你是正从事IT行业的老鸟或是对IT行业感兴趣的新人,都欢迎加入我们的的圈子(技术交流、学习资源、职场吐槽、大厂内推、面试辅导),让我们一起学习成长!**