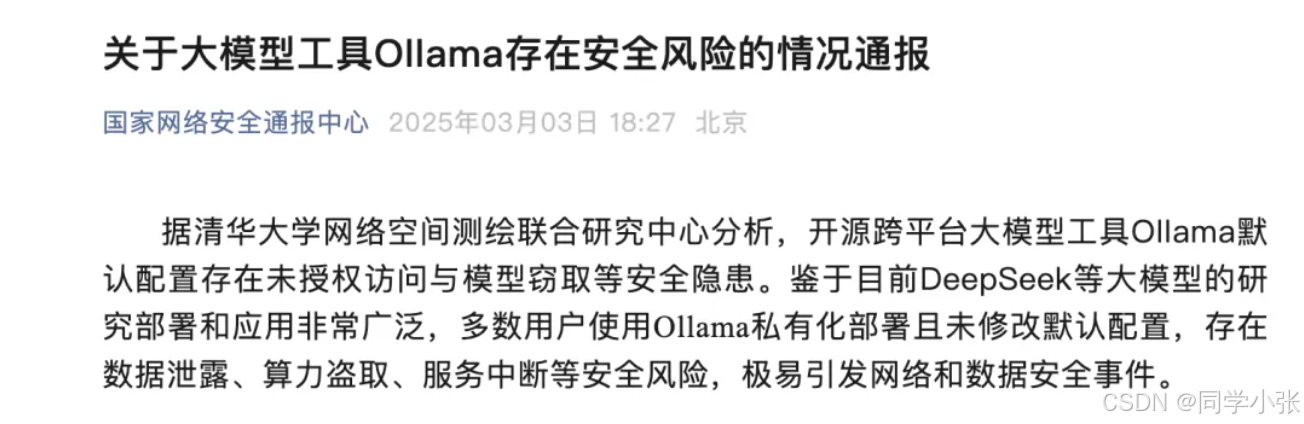

最新消息!国家网络安全通报中心昨夜发布紧急通告:全球超火的AI神器Ollama惊现重大漏洞!正在用DeepSeek、Llama的你,赶紧自查!

🛑 你正美滋滋用Ollama跑着大模型,殊不知黑客正像逛超市一样随意进出你的电脑!最新监测显示:

- ▶️ 全国8971台服务器正在"裸奔"

- ▶️ 88.9% 的Ollama用户直接把GPU算力拱手送人

- ▶️ 黑客三件套:偷算力/盗数据/投病毒一气呵成

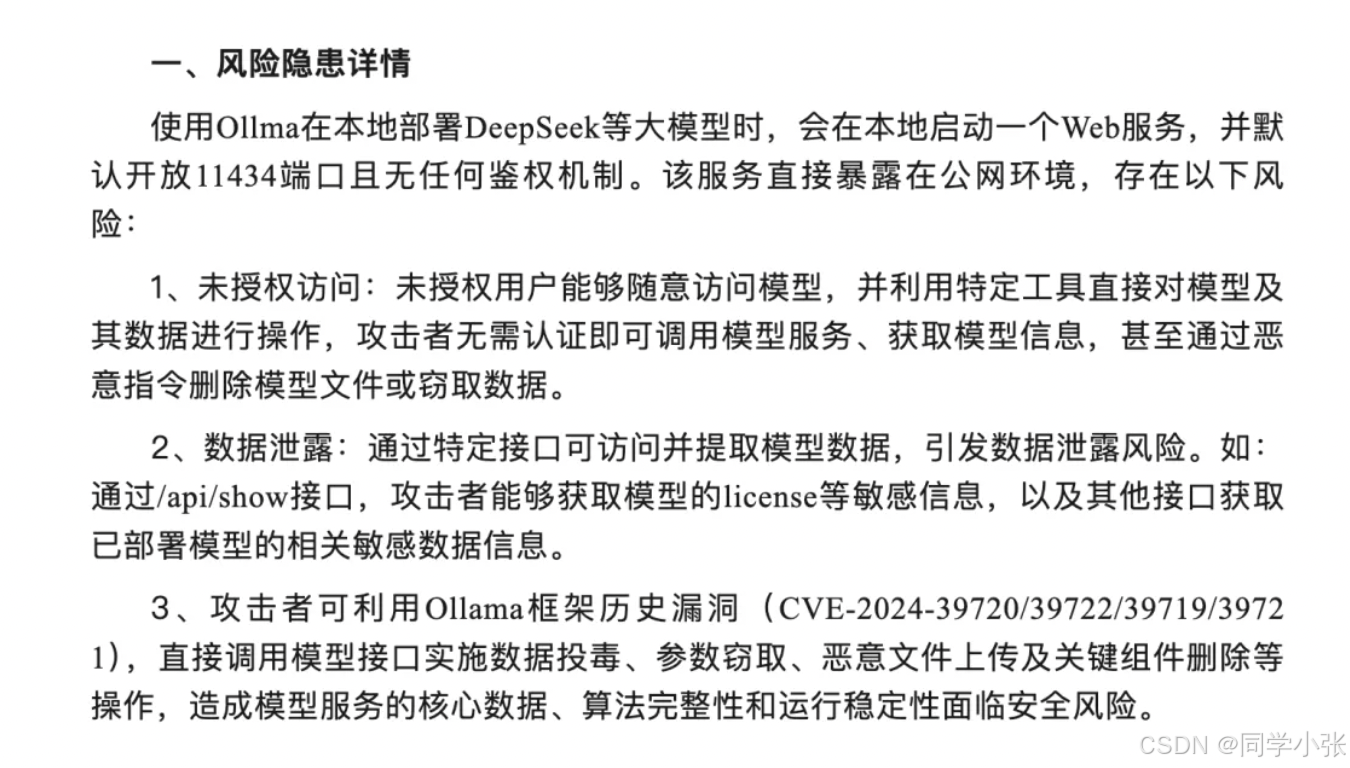

Ollama的设计初衷是"傻瓜式操作",默认监听所有网络接口(0.0.0.0:11434),开箱即用。但是很多小伙伴部署时,不是懒得改配置,就是压根不知道还能改。

老司机教你三招保平安

第一招:关门上锁(5分钟搞定)

Windows用户

1. 右键【此电脑】→【属性】→【高级系统设置】

2. 新增环境变量:

- 名称:OLLAMA_HOST

- 值:127.0.0.1:11434

3. 重启时记得用任务管理器彻底关闭进程

Linux用户

编辑服务文件(一般在/etc/systemd/system/ollama.service),加一行:

Environment="OLLAMA_HOST=127.0.0.1:11434"

然后重启ollama:

sudo systemctl daemon-reload

sudo systemctl restart ollama

第二招:设置防火墙

Windows

打开"Windows Defender 防火墙" > “高级设置” > “入站规则”,新建规则:

- 类型:端口

- 协议:TCP

- 端口:11434

- 操作:阻止

Linux

用ufw简单粗暴:

sudo ufw deny 11434

sudo ufw reload

第三招:加个密码

# Nginx配置示例(记得替换你的域名)

server {

listen 80;

server_name your_domain.com;

location / {

proxy_pass http://127.0.0.1:11434;

auth_basic "AI重地 闲人免进";

auth_basic_user_file /etc/nginx/.htpasswd;

}

}

# 设置密码:sudo htpasswd -c /etc/nginx/.htpasswd 你的用户名

或者,还有第四招:下载官网最新版 …

curl -fsSL https://ollama.com/install.sh | sudo bash

如何看设置是否生效?

(1)打开终端输入:netstat -tuln | grep 11434

(2)看到0.0.0.0?立即执行上述操作!