一文带你了解VPN

01.定义

虚拟专网(VPN-Virtual Private Network)指的是在[公用网络]上建立[专用网络]的技术。之所以称为[虚拟网]主要是因为整个[VPN网络]的任意两个[节点]之间的连接并没有传统专网所需的[端到端]的物理链路,而是架构在公用网络服务商所提供的网络平台(如Internet,ATM,Frame Relay等)之上的[逻辑网络],用户数据在逻辑链路中传输。例如某公司员工出差到外地,他想访问企业[内网]的服务器资源,这种访问就属于远程访问。

在VPN中,专用路由器设置会让它们彼此连接的站点上,并且它们通过公共线路互连。此时,在公共线路,有专门的通信网络无法读取通信的来自外部的内容,如加密建成后,就不必担心的是窃听通信内容。

02.工作原理

VPN如何工作,对于更深入地理解这一功能十分有用。VPN背后的工作原理如下:

当您连接到虚拟专用网络服务(即VPN)时,它将通过VPN服务器对客户端进行验证。之后,服务器将对您收发的所有数据,应用一种加密协议。VPN服务会在互联网上创建一个加密“隧道”。该隧道将保护你与目的地之间的传输数据。为了确保每个数据包的安全性,VPN将其打包在外部数据包中,然后通过封装进行加密。外部数据包是VPN隧道中的核心元素,它将确保数据在传输过程中的安全。当数据到达服务器时,通过解密过程,外部数据包将被移除。

- 通常情况下,[VPN网关]采取双网卡结构,外网卡使用公网IP接入网络。

- 网络一(假定为公网internet)的终端A访问网络二(假定为公司内网)的终端B,其发出的访问数据包的目标地址为终端B的内部IP地址。

- 网络一的VPN网关在接收到终端A发出的访问数据包时对其目标地址进行检查,如果目标地址属于网络二的地址,则将该数据包进行封装,封装的方式根据所采用的VPN技术不同而不同,同时VPN网关会构造一个新VPN数据包,并将封装后的原数据包作为VPN数据包的负载,VPN数据包的目标地址为网络二的VPN网关的外部地址。

- 网络一的VPN网关将VPN数据包发送到网络,由于VPN数据包的目标地址是网络二的VPN网关的外部地址,所以该数据包将被Internet中的路由正确地发送到网络二的VPN网关。

- 网络二的VPN网关对接收到的数据包进行检查,如果发现该数据包是从网络一的VPN网关发出的,即可判定该数据包为VPN数据包,并对该数据包进行解包处理。解包的过程主要是先将VPN数据包的包头剥离,再将数据包反向处理还原成原始的数据包。

- 网络二的VPN网关将还原后的原始数据包发送至目标终端B,由于原始数据包的目标地址是终端B的IP,所以该数据包能够被正确地发送到终端B。在终端B看来,它收到的数据包就和从终端A直接发过来的一样。

- 从终端B返回终端A的数据包处理过程和上述过程一样,这样两个网络内的终端就可以相互通讯了。

通过上述说明可以发现,在VPN网关对数据包进行处理时,有两个参数对于VPN通讯十分重要:原始数据包的目标地址(VPN目标地址)和远程VPN网关地址。根据VPN目标地址,VPN网关能够判断对哪些数据包进行VPN处理,对于不需要处理的数据包通常情况下可直接转发到上级路由;远程VPN网关地址则指定了处理后的VPN数据包发送的目标地址,即VPN隧道的另一端VPN网关地址。由于网络通讯是双向的,在进行VPN通讯时,隧道两端的VPN网关都必须知道VPN目标地址和与此对应的远端VPN网关地址。

03.分类标准

按连接方式分类

-

站点对站点的方式

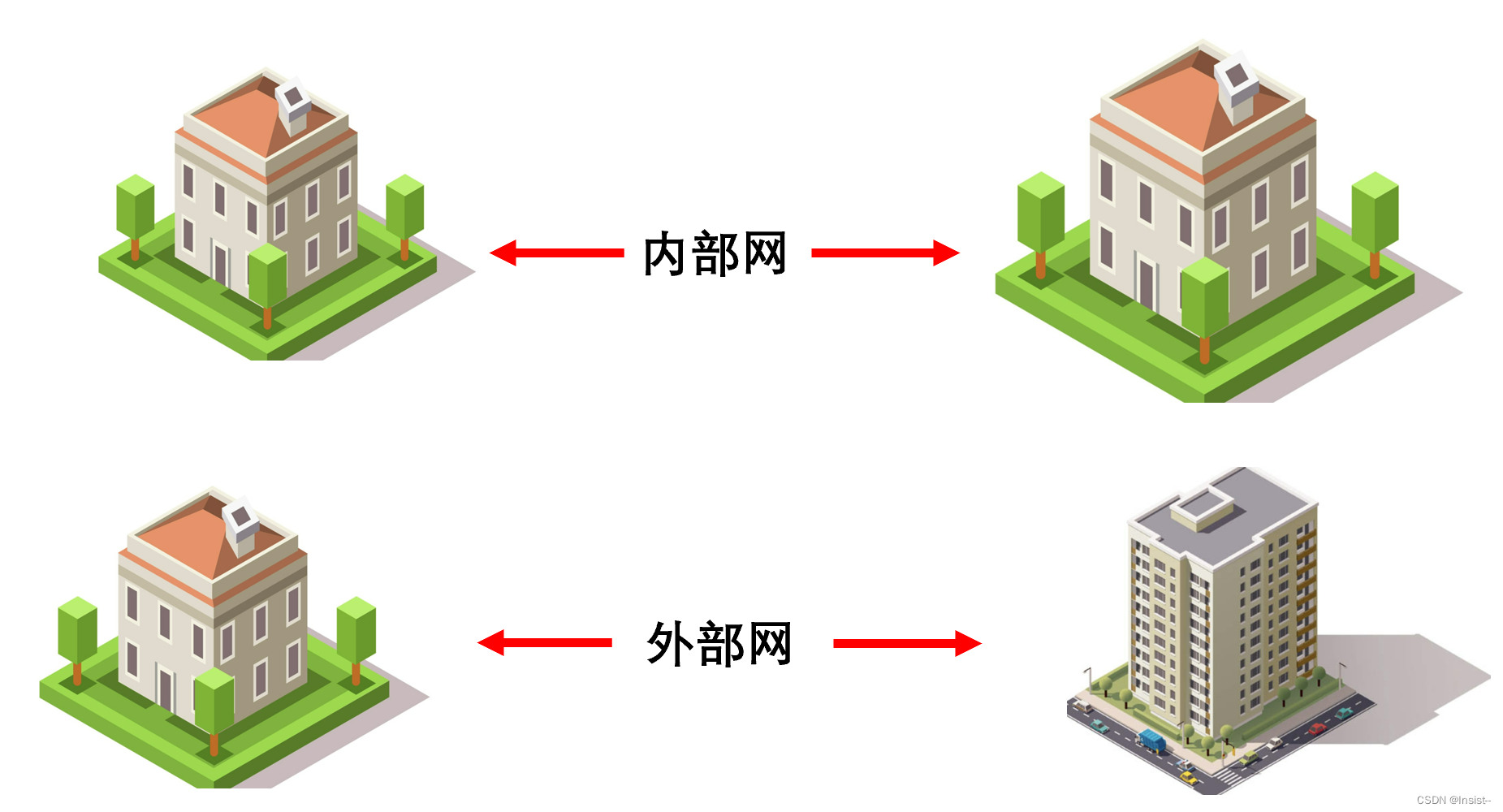

站点对站点VPN连接是一种将两个或多个局域网通过公共网络连接起来的方式。通过建立加密隧道,站点之间的数据可以安全地传输,实现不同地理位置间的网络互通,它一般应用在同一公司,但不同地点的内部网。也可以应用在不同公司中的外部网。

当一个数据包发送到VPN集线器的时候,数据包的**源地址会被更改为当前VPN集线器的地址,而目的地址会被改为目的VPN集线器的地址。**这时候数据包会被加密,这样就隐藏了实际原地址与目的地址。

-

客户端对站点VPN(远程访问VPN)

这种类型比较适合居家办公的场景,上面说的站点对站点的地址相对比较固定,但是每个员工的家庭地址都在不同的位置,如果员工在其他位置办公,IP地址就会发生变化。而客户端对站点VPN类型就可以解决这一问题**,**对比站点对站点VPN,它就很灵活了。

-

按VPN的协议分类

VPN的[隧道协议]主要有三种,PPTP、L2TP和IPSec,其中PPTP和L2TP协议工作在OSI模型的第二层,又称为二层隧道协议;IPSec是第三层隧道协议。

按VPN的应用分类

- Access VPN(远程接入VPN):客户端到网关,使用公网作为骨干网在设备之间传输VPN数据流量;

- Intranet VPN(内联网VPN):网关到网关,通过公司的网络架构连接来自同公司的资源;

- Extranet VPN(外联网VPN):与合作伙伴企业网构成Extranet,将一个公司与另一个公司的资源进行连接。

按所用的设备类型进行分类

网络设备提供商针对不同客户的需求,开发出不同的VPN网络设备,主要为交换机、路由器和防火墙:

- 路由器式VPN:路由器式VPN部署较容易,只要在路由器上添加VPN服务即可;

- 交换机式VPN:主要应用于连接用户较少的VPN网络;

04.实现方式

VPN的实现有很多种方法,常用的有以下四种:

- VPN服务器:在大型局域网中,可以通过在网络中心搭建VPN服务器的方法实现VPN。

- 软件VPN:可以通过专用的软件实现VPN。

- 硬件VPN:可以通过专用的硬件实现VPN。

- 集成VPN:某些硬件设备,如路由器、防火墙等,都含有VPN功能,但是一般拥有VPN功能的硬件设备通常都比没有这一功能的要贵

05.优缺点:

优点:

- VPN能够让移动员工、远程员工、商务合作伙伴和其他人利用本地可用的高速宽带网连接(如[DSL]、有线电视或者WiFi网络)连接到企业网络。此外,高速宽带网连接提供一种成本效率高的连接远程办公室的方法。

- 设计良好的宽带VPN是模块化的和可升级的。VPN能够让应用者使用一种很容易设置的互联网基础设施,让新的用户迅速和轻松地添加到这个网络。这种能力意味着企业不用增加额外的基础设施就可以提供大量的容量和应用。

- VPN能提供高水平的安全,使用高级的加密和身份识别协议保护数据避免受到窥探,阻止数据窃贼和其他非授权用户接触这种数据。

- 完全控制,虚拟专用网使用户可以利用ISP的设施和服务,同时又完全掌握着自己网络的控制权。用户只利用ISP提供的网络资源,对于其它的安全设置、网络管理变化可由自己管理。在企业内部也可以自己建立虚拟专用网。

缺点:

- 企业不能直接控制基于互联网的VPN的可靠性和性能。机构必须依靠提供VPN的互联网服务提供商保证服务的运行。这个因素使企业与互联网服务提供商签署一个服务级协议非常重要,要签署一个保证各种性能指标的协议。

- 企业创建和部署VPN线路并不容易。这种技术需要高水平地理解网络和安全问题,需要认真的规划和配置。因此,选择互联网服务提供商负责运行VPN的大多数事情是一个好主意。

- 不同厂商的VPN产品和解决方案总是不兼容的,因为许多厂商不愿意或者不能遵守VPN技术标准。因此,混合使用不同厂商的产品可能会出现技术问题。另一方面,使用一家供应商的设备可能会提高成本。

- 当使用无线设备时,VPN有安全风险。在接入点之间漫游特别容易出问题。当用户在接入点之间漫游的时候,任何使用高级加密技术的解决方案都可能被攻破。

06.应用场景

-

公共网络加密传输

在使用公共Wi-Fi网络时,很容易受到黑客的窃听和数据篡改。通过连接VPN,用户可以在公共Wi-Fi网络上建立加密的连接,保护个人隐私和敏感数据。 -

打破地理限制

有些网站和在线服务根据用户的地理位置进行限制,通过VPN,用户可以选择连接到其他国家或地区的服务器,获取相应地区的访问权限,打破地理限制,让远距离通信不再是问题。 -

加密通信

对于需要保护隐私和敏感信息的行业,如金融、医疗等,VPN可以提供加密通信的安全通道,防止数据泄露和非法访问。 -

匿名上网

使用VPN可以隐藏用户的真实IP地址和浏览记录,实现匿名上网。这对于保护个人隐私和抵抗网络追踪非常重要。