什么是信息?------信息是通过施加于数据上的某种约定而赋予这些数据的含义。

什么是信息安全?

ISO----->数据处理系统建立和采取技术、采取技术、管理的安全保护,用来保护计算机硬件、软件、数据不因为偶然的或恶意的原因遭受到破环。

美国----->防止未经授权的访问、使用、披露、中断、记录、破坏等行为

作用对象:数据本身

国家网络安全法 ---> 通过采用必要措施,防范对网络的攻击、入侵、干扰、破坏和非法使用以及以外事故,使得网络处于稳定可靠的运行状态。保证网络数据的完整性、保密性、可用性(CIA )

信息安全保障--如何来实现信息安全

信息安全的根源及特征1 、信息系统本身的复杂性,导致漏洞的存在是不可避免的2 、人为因素系统性动态性无边界非传统

信息安全是无法避免,且没有参考的新的安全问题

。

信息安全发展过程

第一阶段:通讯安全阶段主要关注传输过程中的数据保护;核心思维---> 加密;密码学技术 ---> 《图解密码学》第二阶段:计算机安全阶段主要关注数据处理和存储时的数据保护;核心思想---> 预防、检测计算机系统用户执行未授权的行为访问控制技术第三阶段:信息系统安全阶段主要关注信息系统整体安全;核心思维---> 重点在于保护比 “ 数据 ” 更精炼的信息第四阶段:信息安全保障阶段标准国际--ISO、 IEC国内--CITS(信息技术安全标准化技术委员会)、 CCSA 中国通信标准化协会其他--国际电信联盟、 IETF规范ISO27001---属于ISO27000信息安全管理体系中的一部分GB等级保护制度(

第一级--信息系统受到破坏,对民众的合法权益造成损害,但不危害国家安全、社会秩序和公共利益第二级--信息系统受到破坏,对民众的合法权益造成严重损害,或者对社会秩序和公共利益造成损害,但是不危害国家安全第三极--信息系统受到破坏,对社会秩序和公共利益造成严重损害,或者对国家安全造成损害物理安全、应用安全、数据安全、网络安全、主机安全第四级--信息系统受到破坏,对社会秩序和公共利益或国家安全造成严重损害第五级--信息系统受到破坏,国家安全造成特别严重损害)

网络安全的脆弱性和常见的安全攻击行为

为什么网络会有这么多的安全问题?----本质在于网络的开放性。

网络的美妙之处在于,你可以跟世界上的每一个人互联。但是可怕之处在于,世界上的每一个人可 以跟你互联。

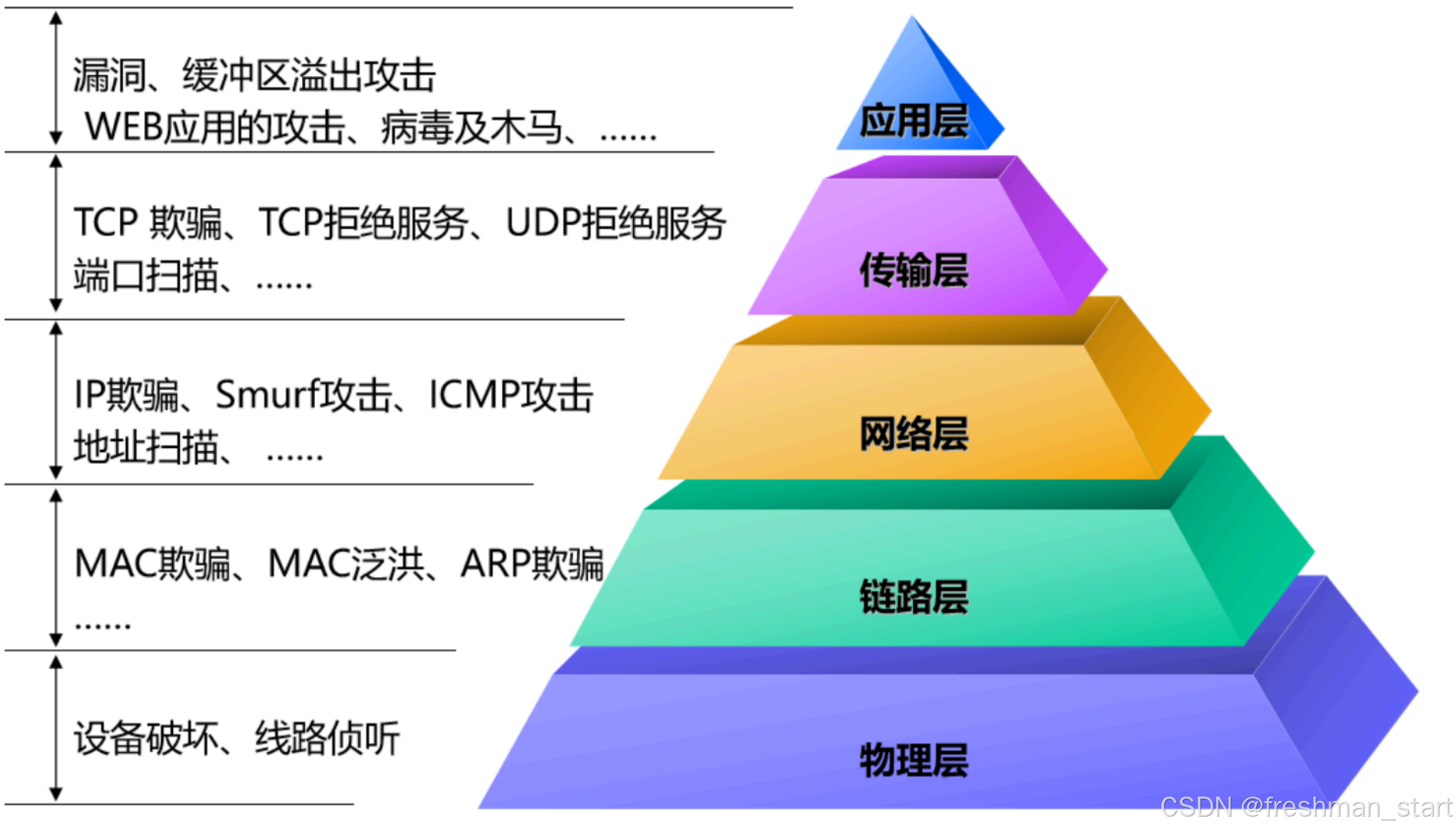

协议栈的脆弱性

TCP/IP模型--->TCP/IP

协议簇

- 缺乏数据源验证

- 缺乏完整性验证机制

- 缺乏机密性保障机制

主动威胁和被动威胁

网络攻击行为---

截获---嗅探、监听 ------------------- 被动威胁篡改---数据包篡改 ------------------- 完整性中断---拒绝服务 ---------------------- 可用性伪造---欺骗 ---------------------------- 真实性

网络层攻击ICMP攻击:ICMP 重定向攻击; ICMP 不可达报文攻击传输层攻击拒绝服务攻击---洪水攻击 Flood 攻击 ---DoS 攻击TCP SYN Flood攻击--> 特点:使用携带有 SYN标志位的数据片段来启动握手过程,但不会回复ACK 报文。从而耗尽服务器资源。此时服务器收到正常的用户访问请求时,会丢弃该正常报文。解决方式:主动关闭处于半连接状态的TCP会话。应用层 ---DNS 欺骗攻击

服务器或终端的脆弱性

本质来说,就是指代的操作系统的脆弱性

服务器一般需要支持多种服务,所以,其需要开启的端口也就比较多,则被利用的风险也就比较大。

人为原因、客观原因、硬件原因缓冲区溢出攻击 --> 通过向程序的缓冲区写入超过预定长度的数据,造成缓存的溢出,从而破坏程序的堆栈,导致程序执行流程的改变。

对于终端而言,面临的安全问题,更多来自于使用终端设备的人。

常见的终端威胁

- 普通病毒

- 木马病毒

- 蠕虫病毒

勒索病毒 -- 通过调用加密算法,对各类文件或计算机信息等内容进行封锁。挖矿病毒 -- 占用 CPU 或 GPU 等计算资源,自动建立后门,创建进程,来进行挖矿特洛伊木马 -- 在正常的程序中,注入木马信息,在用户启动程序后,同时木马信息启动,并在任务管理器中隐 藏,以“ 系统服务 ” 的方式来欺骗操作系统。 --> 打开某种特殊的端口蠕虫病毒 --- 不依赖宿主机,利用漏洞主动攻击,通过蠕虫网络隐藏攻击者的位置宏病毒 -- 一种寄生在文件或模板的宏中的计算机病毒