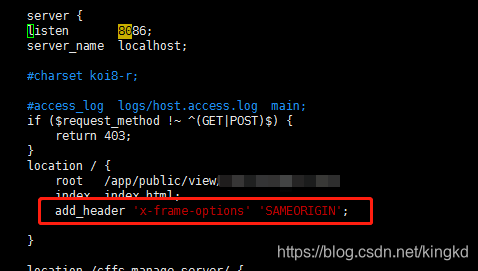

1. 点击劫持

攻击者可以使用一个透明的、不可见的iframe,覆盖在目标网页上,然后诱使用户在该网页上进行操作,此时用户将在不知情的情况下点击透明的iframe页面。通过调整iframe页面的位置,可以诱使用户恰好点击iframe页面的一些功能性按钮上,导致被劫持。

整改方案:

nginx.conf 前端location配置中添加

add_header ‘x-frame-options’ ‘SAMEORIGIN’;

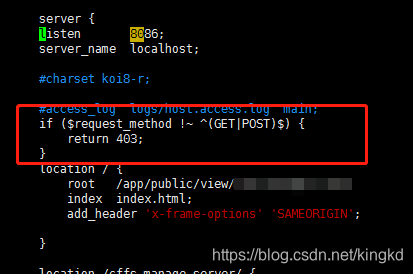

2. 不安全的请求方法

nginx.conf上指定server添加

if (

r

e

q

u

e

s

t

m

e

t

h

o

d

!

(

G

E

T

∣

P

O

S

T

)

request_method !~ ^(GET|POST)

requestmethod! (GET∣POST)) {

return 403;

}

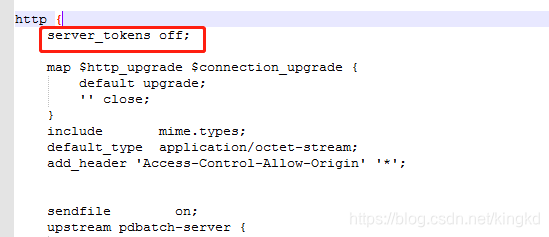

3. 版本信息泄露

开启 nginx.conf,在http { }里加上:

server_tokens off;

nginx.conf同级目录下打开配置文件【fastcgi_params,fastcgi.conf】找到:

fastcgi_param SERVER_SOFTWARE nginx/$nginx_version;

改为:

fastcgi_param SERVER_SOFTWARE nginx; #(这个nginx0.0.0就是显示的内容)