1.防火墙的定义

防火墙主要是借助硬件和软件的作用于内部和外部网络的环境间产生一种保护的屏障,从而实现对计算机不安全网络因素的阻断。

墙,始于防,忠与守

核心任务----控制和防护-----安全策略

策略主要是控制

防火墙通过安全策略识别流量并做出相应的动作

2.防火墙的分类

吞吐量----单位时间内防火墙处理的数据量

单一防火墙-----就是专门做防火墙

路由集成防火墙----更灵活,承担了一些路由的功能

分布式防火墙----有多台防火墙

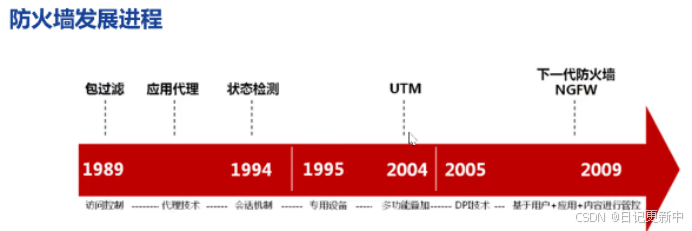

3.防火墙的发展历程

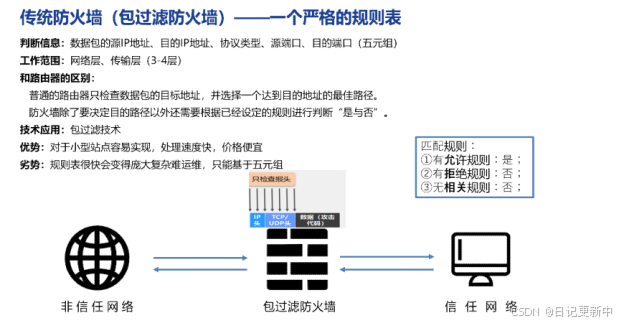

1.包过滤防火墙

防火墙的安全策略在进行匹配时,自上向下逐一匹配,匹配上则不再向下匹配,结尾隐含一条 拒绝所有的规则。

但是有些厂商可能有一点匹配规则不同:

思科---默认拒绝所有

华为---没有隐含任何规则

缺点:

- 因为只关注三四层数据,无法检测应用层,则无法充分识别安全风险。

- 需要逐包匹配检测,则效率较低。可能会成为网络的瓶颈

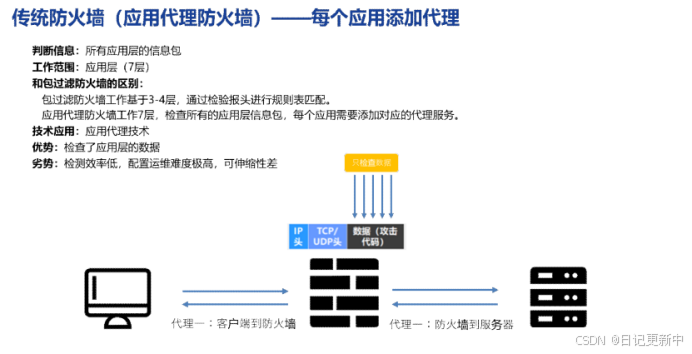

2.应用代理防火墙

优点:可以检测应用层

缺点:1.效率低(例:本来三次握手,变成6次握手)

2.延展性变差,每一种应用都需要开发对应的代理功能,否则无法代理状态检测防火墙

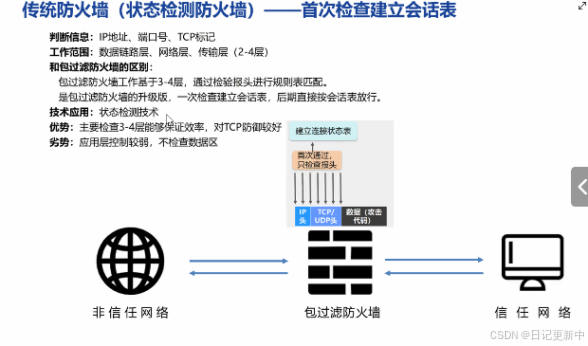

3.状态检测防火墙

“会话表技术”-----首包检测

基于流的包交换---首包检测+hash算法

路由交换

Mpls标签交换

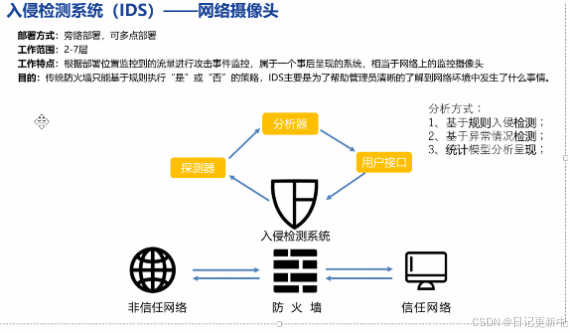

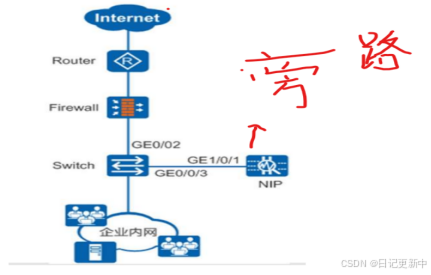

4.IDS

IDS可以发现安全风险,可以记录,分析已经反馈,并不会直接处理或者消除----一种侧重于风险管理的安全设备----存在一定的滞后性。

并联

NIP---网络入侵防护

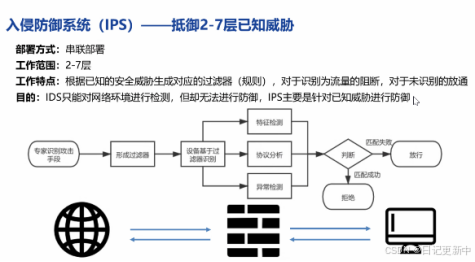

5.IPS

侧重于控制防御

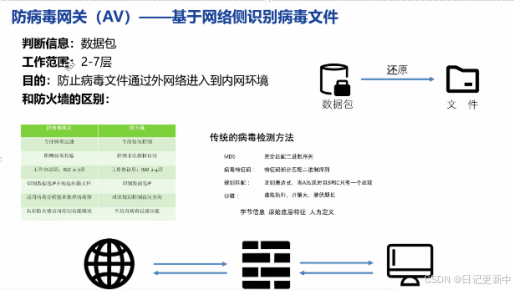

6.AV

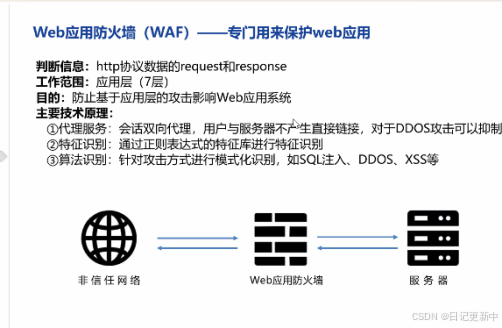

7.WAF

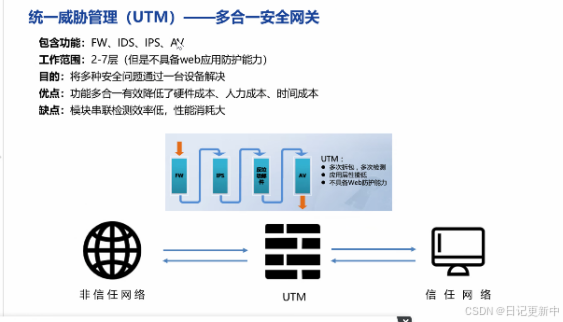

8.UTM

缺:串联部署---效率并没有提升 ,也没有集成waf的功能

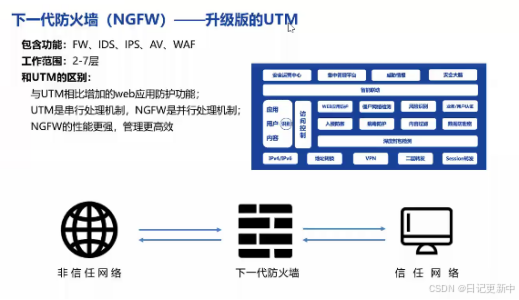

9.下一代防火墙

一次检测,多次执行

防火墙其他功能

- 访问控制 2.地址转换3.网络环境支持4.带宽管理功能5.用户认证6.高可用性7.入侵检测和攻击防御

5.防火墙组网

带内管理(telnet,ssh.web,SNMP)

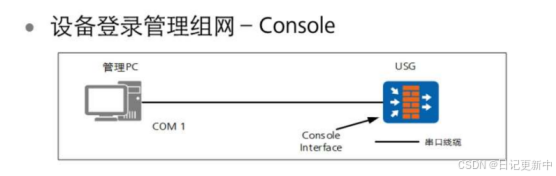

带外管理(console,MINI USB)

6.三种认证方式

本地认证---用户密码信息存储在防火墙本地,用防火墙判断是否通过认证

服务器认证---对接第三方服务器,用户信息存储在第三方服务器上,由防火墙将用户信息推送给服务器,由服务器进行判断,并返回结果,防火墙做出登录与否的操作

服务器/本地认证=-------正常情况使用服务器认证,如果服务器认证失败,则直接认证失败,不进行本地认证,只有在服务器对接失败的时候,才采取本地认证。

7.信任主机

---只有信任主机中的地址或者网段才能登录控制设备

最多可以添加10条信任主机,如果没有配置,则不做限制